Was, wenn die größte Bedrohung für Ihr Unternehmen nicht in einem offensichtlichen Einbruch besteht, sondern in einem heimlichen Angriff, der sich in die normalen Benutzeraktivitäten einfügt?

Cyberkriminelle wenden sich von den traditionellen Methoden ab und verwenden verheerend raffinierte Techniken, um die Abwehrmaßnahmen unbemerkt zu umgehen.

In diesem Zusammenhang wird die Sicherheit des Cloud-Netzwerks zu einer entscheidenden Verteidigungslinie für den Schutz vertraulicher Daten und die Gewährleistung der Geschäftskontinuität .

Dieser Artikel befasst sich mit den wichtigsten Komponenten der Cloud-Netzwerksicherheit, den bevorstehenden Herausforderungen und den besten Methoden zum Schutz Ihrer Cloud-Infrastruktur.

- Was ist Cloud ?

- Komponenten der Cloud

- Die Bedeutung der Sicherheit von Cloud

- Herausforderungen bei der Sicherheit von Cloud

- Best Practices für die Sicherheit von Cloud

- Cloud im Vergleich zur traditionellen Netzwerksicherheit

- Private Cloud vs. Public Cloud Netzwerksicherheit

- Erweiterte Cloud

- Schlussfolgerung

- FAQs

Was ist Cloud ?

Bei derCloud geht es darum, die Cloud-basierten Daten, Anwendungen und die Infrastruktur Ihres Unternehmens vor unbefugtem Zugriff, Manipulationen, Aufdeckung oder Missbrauch zu schützen.

Sie besteht aus drei Kernelementen:

Datenschutz

Einsatz von Verschlüsselung und strengen Zugangskontrollen zum Schutz sensibler Informationen vor Bedrohungsakteuren.

Prävention von Bedrohungen

Erkennen von Schwachstellen und potenziellen Angriffsvektoren, bevor sie ausgenutzt werden können, und Blockieren bösartiger Versuche in Echtzeit.

Einhaltung der Vorschriften

Wir stellen sicher, dass Ihre Sicherheitspraktiken den Industriestandards und gesetzlichen Anforderungen entsprechen, und schützen Sie so vor finanziellen oder rufschädigenden Schäden.

Eine stabile und sichere Infrastruktur bedeutet, dass die Sicherheit von Cloud-Netzwerken eine strategische Priorität darstellt, die Ihnen die Instrumente an die Hand gibt, die Sie benötigen, um Risiken zu minimieren, die Kontrolle zu behalten und in einer zunehmend feindlichen Umgebung erfolgreich zu sein.

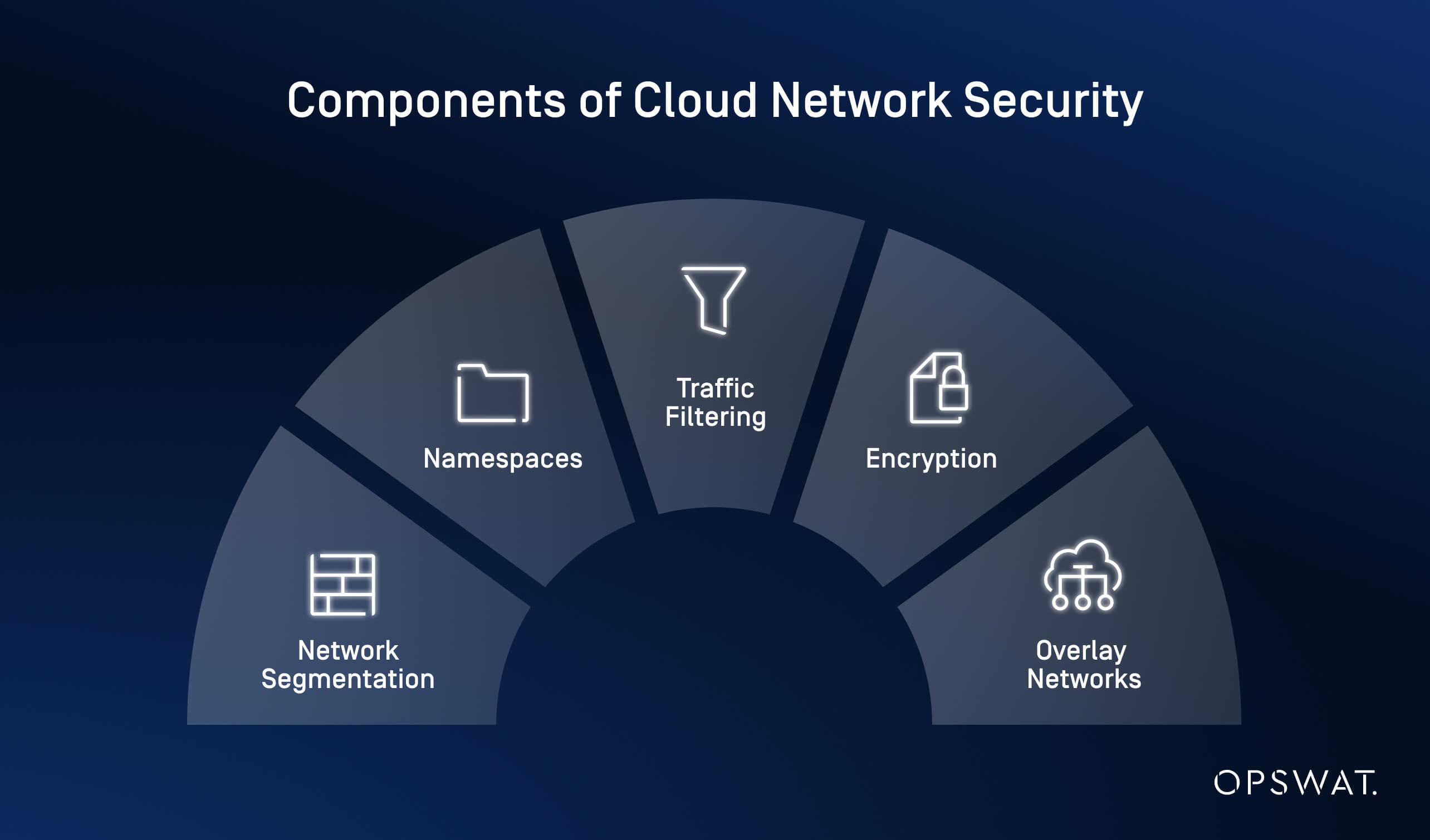

Komponenten der Cloud

Die Sicherung Ihres Cloud-Netzwerks beruht auf der Integration von Schlüsselkomponenten zum Schutz von Daten, Anwendungen und Ressourcen.

Jedes Element spielt eine entscheidende Rolle bei der Minimierung von Risiken und der Gewährleistung der Integrität Ihrer Infrastruktur.

Segmentierung des Netzes

Bei der Netzwerksegmentierung wird das Cloud-Netzwerk in kleinere, isolierte Abschnitte unterteilt.

Dadurch wird verhindert, dass sich Angreifer im Falle eines Einbruchs leicht in der gesamten Infrastruktur ausbreiten können, und der Zugang zu sensiblen Daten und risikoreichen Bereichen wird eingeschränkt.

Namespaces

Namensräume sind logische Unterteilungen innerhalb Ihrer Cloud-Umgebung, die Ressourcen organisieren.

Sie trennen Dienste oder Workloads und verringern so das Risiko einer gegenseitigen Beeinflussung von Umgebungen wie Entwicklung, Staging und Produktion.

Verkehrsfilterung

Mithilfe von Firewalls, Zugriffskontrolllisten und Intrusion Detection Systems wird der ein- und ausgehende Netzwerkverkehr gefiltert.

Die Filterung des Datenverkehrs blockiert unerwünschte Aktivitäten, bevor sie kritische Systeme erreichen, und schützt so vor unberechtigtem Zugriff und Angriffen.

Verschlüsselung

Bei der Verschlüsselung werden Daten in ein unlesbares Format gebracht, das nur mit dem richtigen Schlüssel entschlüsselt werden kann.

Sie gilt sowohl für Daten bei der Übertragung als auch für gespeicherte Daten und erschwert Angreifern den Zugriff auf sensible Informationen, selbst wenn sie diese abfangen.

Overlay-Netzwerke

Overlay-Netzwerke bilden eine virtuelle Schicht über Ihrer Cloud-Infrastruktur und ermöglichen eine sichere Kommunikation zwischen Ressourcen, unabhängig vom zugrunde liegenden Netzwerk.

Sie setzen zwar nicht direkt Sicherheitsrichtlinien durch, aber Overlay-Netzwerke helfen bei der effizienteren Verwaltung von Verschlüsselung, Filterung und Segmentierung und sorgen so für mehr Sicherheit.

Denken Sie daran, dass Cyber-Bedrohungen auf Ihre Schwachstellen abzielen werden, während Sie Ihre Verteidigungsmaßnahmen verstärken. Daher ist es wichtig, diese Komponenten regelmäßig zu aktualisieren, um eine stabile Sicherheitslage zu gewährleisten.

Die Bedeutung der Sicherheit von Cloud

Cyberkriminelle nutzen Fehlkonfigurationen, schwache Zugriffskontrollen und ungeschützte APIs aus, um sich unbefugt Zugang zu verschaffen.

Wenn sie einmal eingedrungen sind, können sie sich über Systeme hinweg bewegen, vertrauliche Informationen stehlen oder Ransomware einsetzen, die Unternehmen von ihren eigenen Daten ausschließt.

Sicherheitslücken können den Geschäftsbetrieb gefährden, zu Verstößen gegen Vorschriften und Geldstrafen führen und den Ruf eines Unternehmens schädigen.

Trotz dieser Herausforderungen gibt es leistungsfähige Sicherheitslösungen zur Durchsetzung von Richtlinien, zur Erkennung bösartiger Aktivitäten und zur Sicherung der Kommunikation in Echtzeit.

Diese Lösungen gehen über den reinen Schutz und die Einhaltung von Vorschriften hinaus.

Verbesserte Sichtbarkeit und zentralisierte Verwaltung

Cloud bieten eine zentrale Überwachung, sodass Teams die Netzwerkaktivitäten über eine einzige Schnittstelle überwachen können. Dies vereinfacht die Erkennung von Bedrohungen, die Analyse des Datenverkehrs und die Reaktion auf Bedrohungen, sodass nicht mehr mit mehreren Tools jongliert werden muss.

Konsistente Durchsetzung von Richtlinien in allen Netzwerken

Die Verwaltung von Sicherheitsrichtlinien über mehrere Cloud-Anbieter und hybride Umgebungen hinweg kann komplex sein.

Cloud vereinfachen diesen Prozess, indem sie es Unternehmen ermöglichen, Richtlinien von einer zentralen Plattform aus zu definieren und durchzusetzen. So wird sichergestellt, dass die Sicherheitskontrollen einheitlich angewendet werden und Fehlkonfigurationen, die Angreifer ausnutzen könnten, minimiert werden.

Verbesserter Schutz vor Cyber-Bedrohungen

Sicherheitslösungen für Cloud schützen vor einer Vielzahl von Angriffen wie DDoS, unbefugtem Zugriff und der Verbreitung von Malware.

Die fortschrittliche Bedrohungsintelligenz, die auf maschinellem Lernen basiert, erkennt verdächtige Aktivitäten und reagiert automatisch, um Bedrohungen zu blockieren, bevor sie Schaden anrichten.

Automatisiertes Netzwerksicherheitsmanagement

Die Automatisierung trägt dazu bei, menschliches Versagen, eine der Hauptursachen für Sicherheitsverletzungen, zu reduzieren.

Dank der automatischen Filterung des Datenverkehrs, der Durchsetzung von Richtlinien und der Netzwerksegmentierung können sich die Sicherheitsteams auf strategischere Aufgaben konzentrieren, während das System die Routinewartung übernimmt.

Einheitliche Sicherheit über verteilte Netzwerke hinweg

Unternehmen mit einer Mischung aus Cloud- und lokaler Infrastruktur benötigen einen einheitlichen Sicherheitsansatz.

Sicherheitslösungen für Cloud sorgen dafür, dass in allen Umgebungen dieselben Sicherheitsprotokolle gelten, wodurch Schwachstellen reduziert und die Sicherheitsverwaltung vereinfacht wird, wenn Ihr Netzwerk wächst.

Risiken und Vorteile

Die Sicherheit von Cloud wird oft übersehen, bis ein Problem auftritt, aber Phishing-, Ransomware- und andere Angriffe nehmen weiter zu.

Das liegt daran, dass Cyber-Angreifer immer auf der Jagd nach Cloud-Umgebungen sind, die keine starken Schutzmechanismen aufweisen:

- Falsch konfigurierte Speicherbereiche haben zu großflächigen Datenlecks geführt.

- Ungeschützte APIs sind offene Türen für Angreifer.

- Eine unzureichende Authentifizierung ermöglicht unbefugten Zugriff auf wichtige Ressourcen.

Um diese Risiken zu vermeiden, sollten Sie die Cloud-Sicherheit als kontinuierlichen Prozess betrachten, nicht als einmalige Aufgabe.

Durch die Priorisierung der Cloud-Sicherheit sind Unternehmen besser in der Lage, sich gegen Bedrohungen zu schützen, finanzielle Verluste zu minimieren und das Vertrauen von Kunden und Stakeholdern zu erhalten.

Herausforderungen bei der Sicherheit von Cloud

Vollständige Sicherheit in der Cloud zu erreichen, ist aufgrund ihrer Flexibilität eine Herausforderung, die neue Probleme mit sich bringt. Wenn beispielsweise die Cloud-Infrastruktur gemeinsam genutzt wird, können Angriffe auf andere Mieter zu Unterbrechungen der Dienste führen.

Ein weiteres Problem ist die "Schatten-IT", bei der Mitarbeiter nicht autorisierte Cloud-Dienste nutzen, wodurch die Sicherheitsmaßnahmen der IT-Abteilung umgangen und potenzielle Einstiegspunkte für Angreifer geschaffen werden.

Cloud sind dynamisch, tauchen regelmäßig auf und verschwinden wieder, was die herkömmliche Sicherheitsüberwachung erschwert.

Vorläufige Systeme werden möglicherweise keiner Sicherheitsüberprüfung unterzogen und sind daher anfällig.

Kontinuierliche Überwachung und automatisierte Sicherheitstools sind entscheidend für die Erkennung von Risiken in solchen fluiden Umgebungen.

Sichtbarkeit und Fehlkonfigurationen

Cloud geben den Mitarbeitern die Flexibilität, Ressourcen unabhängig zu erstellen und zu verwalten, was es den Sicherheitsteams aber auch erschwert, alle Ressourcen zu verfolgen.

Eine eingeschränkte Sichtbarkeit erhöht das Risiko von unbefugtem Zugriff, Fehlkonfigurationen und unentdeckten Schwachstellen.

So sind beispielsweise falsch konfigurierte Cloud-Einstellungen eine der Hauptursachen für Datenschutzverletzungen.

Ein einfacher Fehler - wie ein offener Speicherbereich oder schwache Zugriffskontrollen - kann zur Preisgabe wichtiger Daten führen.

Noch problematischer wird es, wenn das Unternehmen seine Cloud-Infrastruktur ständig skaliert, so dass Sicherheitslücken über lange Zeiträume unentdeckt bleiben können.

Die Durchführung regelmäßiger Audits und die kontinuierliche Überwachung der Ressourcen sind notwendig, um Schwachstellen schnell zu erkennen.

Best Practices für die Sicherheit von Cloud

Angesichts der Flexibilität und Skalierbarkeit, die die Cloud-Infrastruktur bietet, wäre es unklug, sie wegen der damit verbundenen Risiken zu meiden.

Glücklicherweise können proaktive Maßnahmen zum Schutz Ihrer Cybersicherheit beitragen.

Kein System kann wirklich unverwundbar sein, aber Sie können Ihr Risiko erheblich verringern und vermeiden, ein leichtes Ziel zu werden.

Zu den wichtigsten Maßnahmen gehören die Umsetzung strikter Netzwerkrichtlinien, die Durchführung regelmäßiger Sicherheitsbewertungen und Audits sowie die Umsetzung des Paradigmenwechsels zu einem Zero-Trust-Sicherheitsmodell.

Zero-Trust und Durchsetzung von Richtlinien

Zero-Trust verändert grundlegend die Art und Weise, wie Zugangskontrolle, Vertrauen und Sicherheit innerhalb einer Organisation verwaltet werden.

Beim traditionellen "Castle-and-Moat"-Ansatz konzentriert sich die Sicherheit auf die Verteidigung des Perimeters, wobei allem innerhalb des Netzwerks vertraut wird.

Bei Zero-Trust gilt alles - Benutzer, Geräte und Anwendungen - als gefährdet.

Dieses Modell beruht auf einem "never trust, always verify"-Ansatz, bei dem jeder Benutzer, jedes Gerät und jede Anwendung, ob innerhalb oder außerhalb des Netzwerks, als potenziell gefährdet betrachtet wird.

Das Null-Vertrauensmodell umfasst:

- Rollenbasierte Zugriffskontrolle.

- Multi-Faktor-Authentifizierung.

- Kontinuierliche Verkehrsfilterung und DDoS-Schutz.

Außerdem werden regelmäßige Audits durchgeführt, um die spezifischen Risiken Ihres Unternehmens zu bewerten, und es werden Protokolle zur Reaktion auf Vorfälle erstellt, um sich an die sich entwickelnden Bedrohungen anzupassen.

Cloud im Vergleich zur traditionellen Netzwerksicherheit

Viele Unternehmen versuchen, herkömmliche Sicherheitsmodelle an die Cloud anzupassen, was zu blinden Flecken führt, den Betrieb verlangsamt und die Skalierung des Schutzes vor modernen Bedrohungen erschwert.

Herkömmliche Netzsicherheitsmodelle unterscheiden sich von Cloud-basierten Modellen in mehreren wesentlichen Punkten.

Einsatz und Infrastruktur

Die Sicherheit von Cloud erfolgt über softwaredefinierte Sicherheitslösungen, einschließlich Cloud-Firewalls, Sicherheitsgruppen und Zero-Trust-Architekturen.

Die Sicherheitsfunktionen sind direkt in die Cloud-Plattformen integriert, so dass keine physische Hardware erforderlich ist, im Gegensatz zur traditionellen Netzwerksicherheit, die auf hardwarebasierte Sicherheitsanwendungen wie Intrusion Prevention Systems und Network Access Control angewiesen ist.

Diese müssen vor Ort installiert und gewartet werden.

Skalierbarkeit und Anpassungsfähigkeit

Herkömmliche Sicherheitslösungen erfordern eine manuelle Konfiguration und Kapazitätsplanung, während sich die Sicherheit in der Cloud automatisch an Veränderungen der Nachfrage anpasst.

Verkehrsprüfung und Erkennung von Bedrohungen

Moderne Cloud-Netzwerksicherheitslösungen nutzen KI-gesteuerte Bedrohungserkennung, Verhaltensanalyse und Deep Packet Inspection in verteilten Umgebungen.

Sicherheitstools überwachen den Ost-West- (interne Cloud) und den Nord-Süd-Verkehr (eingehend/ausgehend) auf einer granularen Ebene.

Die herkömmliche Netzwerksicherheit konzentriert sich in erster Linie auf den Schutz des Netzwerkrands mit Firewall-Regeln, signaturbasierter Eindringlingserkennung und manueller Protokollanalyse.

Die Überwachung des internen Netzwerkverkehrs ist aufgrund der eingeschränkten Sichtbarkeit eine größere Herausforderung.

Durchsetzung von Sicherheitsrichtlinien

Konformitätsprüfungen und Abhilfemaßnahmen erfolgen bei der Cloud-Netzsicherheit in Echtzeit, während sie bei der herkömmlichen Netzsicherheit erst nach einiger Zeit umgesetzt werden können und anfällig für menschliche Fehler sind.

Kontrolle und Sichtbarkeit

Ein wichtiger Unterschied zwischen den beiden ist Ihre Kontrolle über das Netz.

Die herkömmliche Sicherheit geht davon aus, dass kritische Güter innerhalb eines kontrollierten Bereichs bleiben.

IT-Teams richten Firewalls, Systeme zur Erkennung von Eindringlingen und Überwachungstools auf der Grundlage eines vorhersehbaren Datenverkehrs und einer statischen Infrastruktur ein.

In Cloud-Umgebungen werden Ressourcen häufig hoch- und heruntergefahren und oft von Teams verwaltet, die nicht der direkten Aufsicht der IT-Abteilung unterstehen. Dies schafft Möglichkeiten für Fehlkonfigurationen, unbefugten Zugriff und Schatten-IT.

Cloud Sicherheitslösungen lösen diese Probleme, indem sie sich in die APIs von Cloud-Service-Anbietern integrieren und es den Sicherheitsteams ermöglichen, Anlagen zu verfolgen, Netzwerkaktivitäten zu überwachen und Richtlinien anzuwenden, ohne physische Hardware einzusetzen.

Im Gegensatz zur perimeterbasierten Protokollierung analysieren diese Tools den Datenverkehr in Echtzeit, erkennen unbefugte Änderungen und kennzeichnen Anomalien, bevor sie eskalieren.

Private Cloud vs. Public Cloud Netzwerksicherheit

Viele Unternehmen könnten versucht sein, auf eine private Cloud-Netzwerksicherheit umzusteigen, weil sie glauben, dass öffentliche Clouds aufgrund der gemeinsam genutzten Infrastruktur höhere Risiken bergen.

Das stimmt zwar zum Teil, aber das eigentliche Risiko liegt in der Art und Weise, wie die Sicherheitsverantwortung gehandhabt wird, und nicht unbedingt im Standort.

Überlegungen zur Sicherheit

Unternehmen in regulierten Branchen - wie dem Gesundheitswesen, dem Finanzwesen und der Verteidigung - entscheiden sich häufig für private Clouds, um Sicherheitskonfigurationen, Datenspeicherung und Compliance-Anforderungen zu kontrollieren.

Die Anpassungsmöglichkeiten sind umfangreich, aber interne Teams müssen alle Sicherheitsvorgänge, einschließlich Patching und Überwachung, verwalten.

In der öffentlichen Cloud hingegen kümmern sich die Anbieter um die gesamte Sicherheit der Infrastruktur, so dass sich die Unternehmen auf die Sicherung von Anwendungen, Daten und Zugriff konzentrieren können.

Diese Anbieter investieren in großem Umfang in die Cybersicherheit und übertreffen damit oft das, was die meisten Unternehmen selbst erreichen können.

Die größten Risiken gehen hier in der Regel von Fehlkonfigurationen aus, wie z. B. Konten mit zu vielen Berechtigungen, ungeschützter Speicher oder nicht überwachte APIs, die von Angreifern häufig ausgenutzt werden.

Was die Kontrolle anbelangt, so bieten private Clouds eine bessere Kontrolle, erfordern aber ein hohes Maß an Sicherheitsexpertise. Öffentliche Clouds vereinfachen die Sicherheitsmaßnahmen, erfordern aber eine sorgfältige Konfiguration, um eine Gefährdung zu vermeiden.

Hybride Cloud: Die Kombination privater und öffentlicher Sicherheitsstrategien

Eine bessere Lösung, ohne das ganze Drama, ist die Verwendung einer Mischung aus privaten und öffentlichen Cloud-Ressourcen.

Dieser Ansatz bringt Flexibilität, schafft aber auch neue Sicherheitsherausforderungen.

Um diese Herausforderungen zu bewältigen, sollten Organisationen folgende Maßnahmen ergreifen:

- Einheitliche (IAM) Identitäts- und Zugriffsverwaltung

- Einheitliche Verschlüsselungsstandards

- Zero Trust Netzwerksegmentierung

Erweiterte Cloud

Ein so dynamischer Wirtschaftszweig wie die Cybersicherheit wird natürlich von künstlicher Intelligenz beeinflusst. Aber wie genau bereichert KI die Fähigkeiten der Cybersicherheit?

KI und maschinelles Lernen

KI-gestützte Bedrohungserkennung nutzt maschinelles Lernen (ML) und tiefes Lernen (DL), um Netzwerkaktivitäten zu überwachen und Anomalien zu erkennen. KI hilft dabei, Bedrohungen früher im Angriffszyklus zu erkennen und so den Schaden zu reduzieren und Verstöße zu verhindern.

Maschinelles Lernen hilft auch bei der Vorhersage neuer Bedrohungen auf der Grundlage historischer Daten.

Für kritische Finanztransaktionen können Unternehmen Blockchain-Technologien einsetzen und eine sichere, transparente und unveränderliche Umgebung nutzen, die es böswilligen Akteuren nahezu unmöglich macht, Transaktionsdaten zu verändern.

Schlussfolgerung

Die Bedrohung für Ihr Unternehmen besteht nicht mehr nur aus offensichtlichen Sicherheitsverletzungen.

Heimliche, ausgeklügelte Angriffe schlüpfen durch herkömmliche Abwehrmechanismen und machen die Sicherheit von Cloud-Netzwerken zu einer dringenden Priorität.

Es ist an der Zeit, Ihre Abwehrkräfte zu stärken.

MetaDefender Cloud™ bietet eine leistungsstarke Zero-Trust-Lösung, die Ihr Unternehmen vor dateibasierter Malware und fortschrittlichen Cyberangriffen schützt.

Erfahren Sie, wie unsere Lösung Ihre sensiblen Daten schützt und einen kontinuierlichen Schutz für Ihre Cloud-Infrastruktur gewährleistet.

FAQs

Was ist die Sicherheit von Cloud-Netzen?

Cloud ist die Praxis des Schutzes von Cloud-basierten Daten, Anwendungen und Infrastrukturen vor unbefugtem Zugriff, Missbrauch, Manipulationen oder Offenlegung. Sie umfasst den Schutz von Daten, die Abwehr von Bedrohungen und die Einhaltung von Branchen- und Rechtsstandards, um Sicherheit und Geschäftskontinuität zu gewährleisten.

Was sind die Kernkomponenten der Sicherheit von Cloud-Netzwerken?

Zu den wichtigsten Komponenten der Cloud-Netzsicherheit gehören:

Netzwerksegmentierung: Unterteilt Netzwerke in isolierte Zonen, um die Bewegungsfreiheit von Angreifern einzuschränken.

Namespaces: Organisieren Sie Cloud-Ressourcen, um Workloads und Umgebungen zu trennen.

Verkehrsfilterung: Verwendet Firewalls und Intrusion Detection, um unerwünschte Aktivitäten zu blockieren.

Verschlüsselung: Sichert die Daten bei der Übertragung und im Ruhezustand und verhindert den unbefugten Zugriff.

Overlay-Netze: Ermöglichen eine sichere Kommunikation zwischen Cloud-Ressourcen über verschiedene Infrastrukturen hinweg.

Warum ist die Sicherheit von Cloud-Netzwerken wichtig?

Cloud sind aufgrund von Fehlkonfigurationen, schwachen Zugangskontrollen und ungeschützten APIs ein häufiges Ziel für Angreifer. Starke Cloud-Netzwerksicherheit hilft, Datendiebstahl, Betriebsunterbrechungen und die Nichteinhaltung von Vorschriften zu verhindern. Außerdem wird die Transparenz verbessert, die Durchsetzung von Richtlinien vereinfacht und der Schutz durch automatisierte und KI-gestützte Tools erhöht.

Welche Herausforderungen bestehen bei der Sicherung von Cloud-Netzwerken?

Zu den Herausforderungen gehören:

Risiken der gemeinsam genutzten Infrastruktur: Angriffe auf andere Mieter können sich auf Ihre Systeme auswirken.

Schatten-IT: Die unbefugte Nutzung der Cloud umgeht die IT-Kontrollen und schafft Sicherheitslücken.

Dynamische Umgebungen: Schnelle Veränderungen erschweren die traditionelle Sicherheitsüberwachung.

Begrenzte Sichtbarkeit: Teams können Fehlkonfigurationen oder nicht autorisierte Änderungen übersehen.

Menschliches Versagen: Fehlkonfigurierte Einstellungen sind eine der Hauptursachen für Datenschutzverletzungen.

Was sind die besten Praktiken für die Sicherheit von Cloud-Netzwerken?

Zu den wirksamen Praktiken gehören:

Einführung eines Null-Vertrauensmodells mit rollenbasiertem Zugang und Multi-Faktor-Authentifizierung.

Durchsetzung strenger Netzrichtlinien und Durchführung regelmäßiger Audits.

Kontinuierliche Überwachung des Datenverkehrs und DDoS-Schutz.

Implementierung von automatisierten Sicherheitswerkzeugen für eine konsequente Durchsetzung und schnelle Reaktion.

Wie unterscheidet sich die Sicherheit von Cloud-Netzen von der herkömmlichen Netzsicherheit?

Herkömmliche Netzwerksicherheit basiert auf Perimeterschutz und physischer Hardware, während Cloud-Netzwerksicherheit softwaredefinierte Tools verwendet, die sich direkt in Cloud-Umgebungen integrieren lassen. Cloud ist besser skalierbar, nutzt KI für die Erkennung von Bedrohungen in Echtzeit und passt sich effizienter an dynamische Infrastrukturen an.

Was ist der Unterschied zwischen privater und öffentlicher Cloud-Netzwerksicherheit?

Private Clouds bieten mehr Kontrolle über die Sicherheitskonfigurationen und werden in regulierten Branchen bevorzugt. Sie erfordern jedoch eine interne Verwaltung aller Sicherheitsvorgänge. Öffentliche Clouds sind für die Sicherheit der Infrastruktur auf den Anbieter angewiesen, bieten aber Skalierbarkeit und Automatisierung. Fehlkonfigurationen, nicht das Cloud-Modell selbst, sind oft das größte Risiko.

Was ist hybride Cloud-Netzwerksicherheit?

Die hybride Cloud-Sicherheit kombiniert private und öffentliche Cloud-Strategien und bietet Flexibilität mit zusätzlicher Komplexität. Sie erfordert ein konsistentes Identitäts- und Zugriffsmanagement (IAM), einheitliche Verschlüsselungsstandards und Segmentierungsrichtlinien wie Zero-Trust, um die Sicherheit in allen Umgebungen zu gewährleisten.

Wie kann KI die Sicherheit von Cloud-Netzwerken verbessern?

Künstliche Intelligenz (KI) und maschinelles Lernen (ML) verbessern die Erkennung von Bedrohungen durch die Analyse des Netzwerkverhaltens und die Erkennung von Anomalien in Echtzeit. Diese Tools können Bedrohungen in einem früheren Stadium des Angriffszyklus erkennen und dabei helfen, neue Bedrohungen auf der Grundlage historischer Daten vorherzusagen. Blockchain kann auch für sichere, fälschungssichere Finanztransaktionen verwendet werden.

Warum ist die Sicherheit von Cloud-Netzwerken heute eine Priorität?

Cyberangriffe werden immer unauffälliger und fügen sich oft in normale Aktivitäten ein. Herkömmliche Verteidigungsmaßnahmen reichen nicht mehr aus. Cloud bietet proaktiven Schutz vor diesen Bedrohungen und hilft Unternehmen, Risiken zu reduzieren, sensible Daten zu schützen und die Geschäftskontinuität zu wahren.