- Was ist Content Disarm and Reconstruction (CDR)?

- Wie sich CDR von herkömmlicher Malware-Erkennung unterscheidet

- Core des Inhalts Abrüstung und Wiederaufbau

- Warum CDR für die moderne Cybersicherheit wichtig ist

- Warum Unternehmen CDR für die Dateisicherheit nutzen

- Wie funktioniert die Entschärfung und Wiederherstellung von Inhalten?

- CDR vs. Antivirus und Sandboxing: Hauptunterschiede und ergänzende Rollen

- Welche Arten von Dateien und Bedrohungen behandelt CDR?

- Wie schützt CDR vor Zero-Day-Schwachstellen und ausweichenden dateibasierten Bedrohungen?

- Bewährte Praktiken für die Bewertung und Umsetzung von CDR

- FAQs

Die zunehmenden dateibasierten Angriffe und Zero-Day-Bedrohungen untergraben die Wirksamkeit herkömmlicher Sicherheitslösungen wie Virenschutz und Sandboxing. CISOs stehen heute unter wachsendem Druck, proaktive Abwehrmaßnahmen gegen raffinierte Angreifer zu beweisen, insbesondere in Umgebungen, in denen Dokumente, Anhänge und Dateiübertragungen für den täglichen Betrieb entscheidend sind.

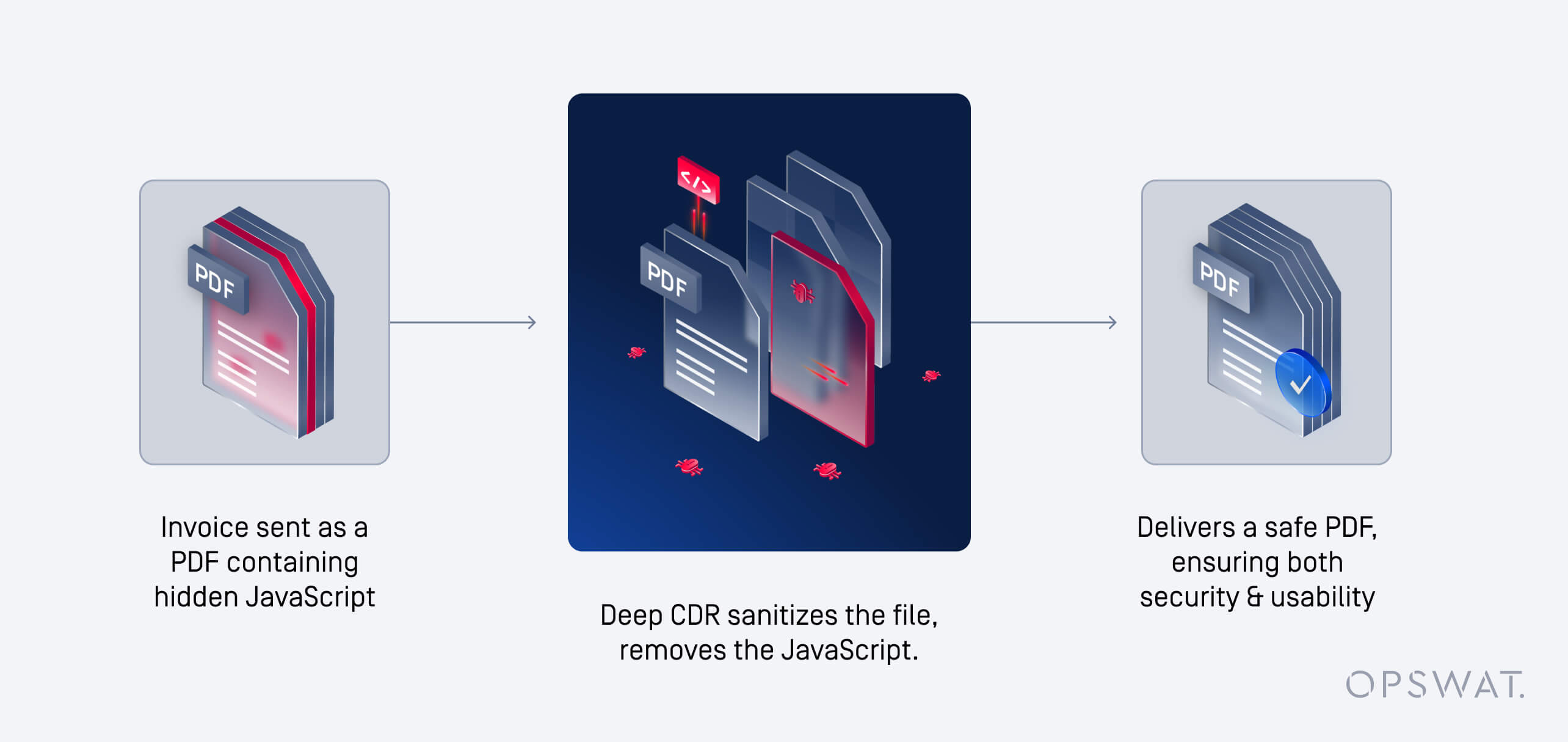

An dieser Stelle kommt CDR (Content Disarm and Reconstruction) ins Spiel. Anstatt zu versuchen, bekannte Malware zu erkennen, bereinigt CDR proaktiv Dateien, indem es potenziell bösartige Komponenten entfernt und gleichzeitig die Benutzerfreundlichkeit erhält.

Dieser Blog befasst sich mit den technologischen Merkmalen von CDR und seiner Funktionsweise, mit dem Vergleich zu herkömmlichen Tools und mit der Frage, warum Unternehmen es schnell als Teil einer mehrschichtigen Verteidigungsstrategie einsetzen.

Was ist Content Disarm and Reconstruction (CDR)?

CDR ist eine proaktive Technologie zur Dateisanierung, die potenzielle Bedrohungen neutralisiert, indem sie bösartige Artefakte aus Dateien entfernt. Anstatt zu versuchen, Malware zu identifizieren, zerlegt CDR eine Datei, entfernt unsichere Elemente wie Makros oder eingebetteten Code und erstellt eine sichere, nutzbare Version für Endbenutzer.

Dieser Ansatz stellt sicher, dass Dateien, die über E-Mail, Downloads, Dateiübertragungen oder Tools für die Zusammenarbeit in das Unternehmen gelangen, frei von versteckten bösartigen Nutzdaten sind, und schützt das Unternehmen, ohne die Produktivität zu beeinträchtigen.

Wie sich CDR von herkömmlicher Malware-Erkennung unterscheidet

- CDR: Entfernt nicht zugelassene Elemente, ohne sich auf Signaturen oder Verhaltensanalysen zu stützen.

- Antivirus: Erkennt bekannte Bedrohungen auf der Grundlage von Signaturen oder Heuristiken.

- Sandboxing: Sprengt verdächtige Dateien in einer isolierten Umgebung, um das Verhalten zu beobachten.

Im Gegensatz zu den meisten auf Erkennung basierenden Tools bietet CDR einen signaturlosen Schutz und ist damit äußerst effektiv gegen Zero-Day-Bedrohungen und polymorphe Malware.

Core des Inhalts Abrüstung und Wiederaufbau

- Annahme, dass alle Dateien nicht vertrauenswürdig sind

- Entschärfen: Entfernen aktiver oder ausführbarer Inhalte (Makros, Skripte, eingebetteter Code)

- Wiederherstellen: Neugenerierung der Datei in einem sicheren, standardisierten Format

- Liefern: Bereitstellen einer sauberen, brauchbaren Datei, die Integrität, Funktionalität und Geschäftskontinuität bewahrt

Warum CDR für die moderne Cybersicherheit wichtig ist

Über 90 % der Malware gelangt über dateibasierte Bedrohungen wie E-Mail-Anhänge, Upload-Portale, Downloads und Wechselmedien in Unternehmen. Da Angreifer es zunehmend auf vertrauenswürdige Dateitypen wie PDFs, Office-Dokumente und Bilder abgesehen haben, lässt die alleinige Erkennung blinde Flecken zurück. CDR schließt diese Lücke, indem Bedrohungen neutralisiert werden, bevor sie ausgeführt werden.

Warum Unternehmen CDR für die Dateisicherheit nutzen

Zu den Triebkräften für die Einführung gehören:

- Zunehmende Zero-Day- und APT-Bedrohungen (Advanced Persistent Threats)

- Druck zur Einhaltung von Vorschriften im Finanz-, Gesundheits- und Regierungssektor

- Notwendigkeit der Geschäftskontinuität mit sicheren, nutzbaren Dateien

- Verringerung von Fehlalarmen durch detektionsbasierte Tools

- Stärkung von Defense-in-Depth-Strategien

Wie funktioniert die Entschärfung und Wiederherstellung von Inhalten?

CDR folgt einem strukturierten Arbeitsablauf, der darauf ausgelegt ist, Dateien in Echtzeit zu bereinigen, ohne die Benutzerfreundlichkeit zu beeinträchtigen.

Schritt-für-Schritt CDR-Workflow: Vom Dateieintrag bis zur Zustellung

- Ingestion: Die Datei wird hochgeladen, heruntergeladen oder übertragen.

- Parsing: Die Datei wird für die Analyse in ihre Bestandteile zerlegt.

- Entschärfen: Schädliche oder unnötige Elemente (Makros, eingebettete ausführbare Dateien, Skripte) werden entfernt.

- Rekonstruktion: Eine saubere, funktionsfähige Kopie der Datei wird wiederhergestellt.

- Zustellung: Die sichere Datei wird an den Endbenutzer oder den Arbeitsablauf übergeben.

Die wichtigsten Merkmale der CDR-Technologie

- Breite Abdeckung von Dateiformaten (Office, PDF, Bilder, Archive usw.)

- Echtzeitverarbeitung für hochvolumige Umgebungen

- Richtlinienbasierte Kontrollen (Quarantäne, Warnung, Blockieren oder Zulassen)

- Flexible Konfigurationen für verschiedene Anwendungsfälle (E-Mail-Gateways, Web-Uploads und Plattformen zur gemeinsamen Nutzung von Dateien)

- Wahrung der Dateiintegrität und Benutzerfreundlichkeit

Warum Deep CDR wichtig ist

Basic CDR entfernt aktive Inhalte auf Oberflächenebene. Deep CDR™ geht noch weiter und analysiert die Dateistrukturen auf granularer Ebene, um sicherzustellen, dass keine bösartigen Fragmente in verschachtelten Ebenen verborgen bleiben.

CDR vs. Antivirus und Sandboxing: Hauptunterschiede und ergänzende Rollen

Wie Antivirus, Sandboxing und CDR dateibasierte Bedrohungen bekämpfen

| Anwendungsfall | Antivirus | Sandboxing | CDR |

|---|---|---|---|

| Erkennung bekannter Bedrohungen | Vollständig unterstützt | ||

| Zero-Day-Schutz | |||

| KI-generierte Malware | Teilweise unterstützt | ||

| Verhaltensanalyse | |||

| Datei-Sanitisierung in Echtzeit | K.A. | K.A. | |

| Bewahrt die Nutzbarkeit der Datei | Teilweise unterstützt | ||

| Ausrichtung auf die Einhaltung der Vorschriften | Teilweise unterstützt | Teilweise unterstützt | Teilweise unterstützt |

| Skalierbarkeit für hohe Volumen | Teilweise unterstützt | ||

| Integration mit Unternehmenstools |

Ersetzt oder ergänzt CDR Sandboxing und Antivirus?

CDR ist weder ein Ersatz noch eine ganzheitliche Lösung für sich selbst. Es ist eine ergänzende Schicht einer Defense-in-Depth-Strategie:

- Antivirus behandelt bekannte Bedrohungen effizient.

- Sandboxing bietet Einblicke in das Verhalten.

- CDR stellt sicher, dass Dateien von unbekannten Bedrohungen gesäubert werden, bevor sie den Benutzer erreichen.

Die richtige Mischung wählen: Wann man CDR, Antivirus oder beides einsetzt

- E-Mail-Anhänge: Verwenden Sie CDR für eine proaktive Säuberung

- Erweiterte Bedrohungsanalyse: Sandboxing verwenden

- Endpoint : Antivirus verwenden

- Widerstandsfähigkeit des Unternehmens: Kombinieren Sie alle drei

Welche Arten von Dateien und Bedrohungen behandelt CDR?

Vom CDR unterstützte allgemeine Dateitypen

- Microsoft Office (Word, Excel, PowerPoint)

- Bilder (JPEG, PNG, BMP, ...)

- Archive (ZIP, RAR)

- Ausführbare Dateien und Installationsprogramme

- CAD, DICOM und spezielle Industrieformate

Durch CDR neutralisierte Bedrohungsvektoren: Makros, eingebettete Objekte und mehr

- Makros in Office-Dateien

- JavaScript-Aktionen in PDFs

- Steganografie

- Angreifbare Objekte, die Schwachstellen in Dateilesegeräten auslösen

- Verdeckte oder polymorphe Nutzlasten

Wie schützt CDR vor Zero-Day-Schwachstellen

und ausweichenden dateibasierten Bedrohungen?

Warum CDR gegen unbekannte und Zero-Day-Malware wirksam ist

- Verlässt sich nicht auf Signaturen oder Verhaltensmuster

- Neutralisiert strukturelle Risiken durch direkte Bereinigung von Dateien

- Reduziert die Angriffsfläche vor der Ausführung

CDR gegen ausweichende Malware-Techniken

Ausweichtaktiken wie:

- Polymorphe Malware

- Verschlüsselte Nutzdaten

- Auslöser für die verzögerte Ausführung

CDR entschärft diese Probleme, indem es aktive Inhalte auf Dateiebene entfernt, so dass Angreifer keine Angriffsfläche haben.

Bewährte Praktiken für die Bewertung und Umsetzung von CDR

Wichtige Bewertungskriterien bei der Auswahl eines Anbieters von CDR-Technologie

- Breite Palette an unterstützten Dateitypen

- Tiefe der Bereinigung (Basis- vs. Deep CDR)

- Integrationsmöglichkeiten in bestehende Arbeitsabläufe

- Konformitätsbescheinigungen und Anpassung

- Leistungsmetriken im großen Maßstab

Integration des CDR in die bestehende Sicherheitsinfrastruktur

| Fallstrick | Milderung |

|---|---|

| Einsatz von nur Basis-CDR | Wählen Sie Deep CDR für erweiterten Schutz |

| Verschlüsselte Dateien ignorieren | Richtlinienbasierte Handhabung (Quarantäne oder manuelle Überprüfung) |

| Schlechte Integration | Wählen Sie einen Anbieter mit bewährten Unternehmensanschlüssen |

Erfahren Sie mehr über die OPSWATvon Dateisicherheitslösungen und wie Deep CDR Ihrem Unternehmen helfen kann, den sich entwickelnden Bedrohungen einen Schritt voraus zu sein.

FAQs

Kann die CDR-Technologie die Benutzerfreundlichkeit oder die Formatierung von Dokumenten beeinträchtigen?

OPSWAT Deep CDR wurde entwickelt, um die Nutzbarkeit und Lesbarkeit von Dokumenten nach der Bereinigung zu erhalten. Während aktive Inhalte wie Makros oder eingebettete Skripte entfernt werden, um Bedrohungen zu beseitigen, bleiben die Kernstruktur und die Formatierung der Datei intakt, um die Geschäftskontinuität zu unterstützen.

Ist CDR für stark regulierte Branchen wie das Gesundheits- oder Finanzwesen geeignet?

Ja. OPSWAT Deep CDR entspricht den strengen Compliance-Anforderungen von Branchen wie dem Gesundheitswesen, dem Finanzwesen und der Regierung. Durch die proaktive Beseitigung von Bedrohungen, ohne sich auf die Erkennung zu verlassen, unterstützt es gesetzliche Vorgaben wie HIPAA, PCI-DSS und GDPR und hilft Unternehmen, die Datenintegrität und Vertraulichkeit zu wahren.

Wie geht das CDR mit verschlüsselten oder passwortgeschützten Dateien um?

Verschlüsselte oder passwortgeschützte Dateien können nur dann bereinigt werden, wenn sie entschlüsselt werden. OPSWAT Deep CDR kennzeichnet diese Dateien für eine richtlinienbasierte Behandlung, wie z. B. Quarantäne oder manuelle Überprüfung, um sicherzustellen, dass versteckte Bedrohungen die Sicherheitskontrollen nicht umgehen.

Was sind die typischen Bereitstellungsmodelle für CDR (Cloud, vor Ort, hybrid)?

Deep CDR unterstützt mehrere Bereitstellungsoptionen, um den unterschiedlichen Unternehmensanforderungen gerecht zu werden. Für lokale Umgebungen mit strengen Anforderungen an die Datenaufbewahrung oder gesetzlichen Vorschriften wird es über MetaDefender Core. Für Unternehmen, die eine skalierbare, infrastrukturfreie Lösung suchen, MetaDefender Cloud CDR als SaaS-Dienst an. Es ist auch ein hybrider Ansatz verfügbar, bei dem On-Premises- und Cloud-Implementierungen kombiniert werden, um verteilte Infrastrukturen zu unterstützen oder Spitzenverarbeitungsanforderungen zu bewältigen. Diese Flexibilität gewährleistet eine nahtlose Integration in die bestehende Sicherheitsarchitektur, ohne die Leistung, Compliance oder Skalierbarkeit zu beeinträchtigen.

Muss CDR wie Antiviren-Software häufig aktualisiert werden?

Nein. Im Gegensatz zu Antivirus-Tools, die sich auf Signatur-Updates verlassen, verwendet OPSWAT Deep CDR einen proaktiven, signaturlosen Ansatz. Es entfernt potenziell bösartige Inhalte auf der Grundlage der Dateistruktur und des Dateiverhaltens, wodurch der Bedarf an ständigen Updates reduziert und der betriebliche Aufwand minimiert wird.

Wie schnell kann das CDR große Mengen von Dateien verarbeiten?

OPSWAT Deep CDR wurde für Hochleistungsumgebungen entwickelt. Es kann große Dateimengen in Echtzeit verarbeiten und eignet sich daher für Anwendungsfälle wie E-Mail-Filterung, Datei-Uploads und domänenübergreifende Übertragungen ohne Latenzzeiten. Sehen Sie sich die Leistungskennzahlen Deep CDR an.

Kann CDR in E-Mail-Gateways und File-Sharing-Plattformen integriert werden?

Ja. OPSWAT Deep CDR lässt sich nahtlos in sichere E-Mail-Gateways, Plattformen zur Dateifreigabe und Tools zur Zusammenarbeit mit Inhalten integrieren. Dies ermöglicht es Unternehmen, Dateien an wichtigen Eingangs- und Ausgangspunkten zu säubern und so das Risiko von dateibasierten Bedrohungen über alle Kommunikationskanäle hinweg zu reduzieren.

Welche Auswirkungen hat die Verwendung von CDR auf sensible Dokumente auf den Datenschutz?

OPSWAT Deep CDR wurde unter Berücksichtigung des Datenschutzes entwickelt. Es verarbeitet Dateien im Speicher und speichert keine bereinigten Inhalte, um sicherzustellen, dass sensible Daten sicher verarbeitet werden. Unternehmen können Richtlinien konfigurieren, um bestimmte Metadaten oder Felder von der Verarbeitung auszuschließen, um Datenschutzanforderungen zu erfüllen.

Wie wird die CDR-Technologie weiterentwickelt, um neuen Dateiformaten und Bedrohungen zu begegnen?

OPSWAT aktualisiert Deep CDR kontinuierlich, um neue Dateiformate und sich entwickelnde Bedrohungsvektoren zu unterstützen. Seine formatunabhängige Architektur ermöglicht es, Bedrohungen auch in unbekannten oder veränderten Dateistrukturen zu neutralisieren, was es widerstandsfähig gegen zukünftige Angriffstechniken macht.

Kann CDR-Technologie vor KI-generierter oder KI-gesteuerter Malware schützen?

Ja. OPSWAT Deep CDR neutralisiert Bedrohungen unabhängig davon, wie sie erstellt wurden, einschließlich solcher, die durch KI erzeugt oder verbessert wurden. Im Gegensatz zu erkennungsbasierten Tools, die sich auf bekannte Signaturen oder Verhaltensmuster verlassen, entfernt Deep CDR potenziell bösartige Elemente aus Dateien auf der Grundlage einer Strukturanalyse. Dadurch ist es äußerst effektiv gegen neuartige, polymorphe oder von KI erzeugte Malware, die herkömmliche Sicherheitslösungen umgehen kann.