- Was ist Datensicherheitsmanagement?

- Warum ist Datensicherheitsmanagement wichtig?

- Core : Die CIA-Trias

- Schlüsselkomponenten und Technologien für die Verwaltung der Datensicherheit

- Sicherheitsrichtlinien, Governance und Schulung

- Wie man Datensicherheitsmanagement implementiert: Schritt-für-Schritt-Ansatz

- Datensicherheitsmanagement in der Praxis: Anwendungsfälle und Branchenbeispiele

- Mehr erfahren

- Häufig gestellte Fragen (FAQs)

Was ist Datensicherheitsmanagement?

Datensicherheitsmanagement ist der Prozess des Schutzes digitaler Informationen während ihres gesamten Lebenszyklus vor unbefugtem Zugriff, Beschädigung oder Diebstahl. Es umfasst die Umsetzung von Richtlinien, Technologien und Verfahren zur Gewährleistung der Vertraulichkeit, Integrität und Verfügbarkeit von Daten (auch als CIA-Dreiklang bekannt).

Unternehmen verlassen sich auf das Datensicherheitsmanagement, um die Einhaltung von Datenschutzbestimmungen durchzusetzen, das Risiko von Datenverlusten oder -verletzungen zu verringern und das Vertrauen der Beteiligten zu erhalten. Es umfasst Strategien wie DLP (Data Loss Prevention), Verschlüsselung und Zugriffskontrolle, um Risiken in einem digitalen Ökosystem zu verwalten und zu mindern.

Datensicherheitsmanagement vs. Informationssicherheitsmanagement vs. Cybersicherheitsmanagement

Obwohl sie eng miteinander verwandt sind, umfassen Datensicherheitsmanagement, Informationssicherheitsmanagement und Cybersicherheitsmanagement unterschiedliche Bereiche:

- Das Datensicherheitsmanagement konzentriert sich speziell auf den Schutz von Datenbeständen vor Bedrohungen.

- Das Informationssicherheitsmanagement ist breiter angelegt und umfasst den Schutz aller Arten von Informationen, ob digital oder physisch.

- Das Cybersicherheitsmanagement umfasst die Verteidigung von Systemen, Netzwerken und Programmen gegen digitale Angriffe.

Kurz gesagt: Datensicherheit ist ein Teilbereich der Informationssicherheit, die wiederum unter den größeren Begriff der Cybersicherheit fällt.

Warum ist Datensicherheitsmanagement wichtig?

Ein schlechtes Datensicherheitsmanagement kann zu Datenschutzverletzungen, Bußgeldern, Betriebsstörungen und Rufschädigung führen. Angesichts wachsender Datenmengen und Cyber-Bedrohungen müssen Unternehmen proaktiv verwalten, wie Daten gespeichert, abgerufen und geschützt werden.

Ein wirksames Datensicherheitsmanagement spielt eine entscheidende Rolle für die Widerstandsfähigkeit von Daten, da es Unternehmen ermöglicht, sich von Zwischenfällen zu erholen und die Kontinuität zu wahren. Es ist auch der Schlüssel zur Einhaltung gesetzlicher Standards wie GDPR, HIPAA, CCPA und PCI DSS.

Einhaltung von Vorschriften und rechtlichen Verpflichtungen

Das Datensicherheitsmanagement unterstützt direkt die Einhaltung von Vorschriften, indem es Kontrollen einführt, die mit den Datenschutzgesetzen übereinstimmen. Die Nichteinhaltung von Vorschriften kann zu hohen Geldstrafen und Bußgeldern, rechtlicher Haftung und dem Verlust des Kundenvertrauens führen.

Durch die Implementierung von DLP, Verschlüsselung und sicheren Speicherprotokollen können Unternehmen ihre Sorgfaltspflicht beim Schutz sensibler Daten unter Beweis stellen.

Core : Die CIA-Trias

Der CIA-Dreiklang bildet die Grundlage des Datensicherheitsmanagements mit drei Kernprinzipien:

- Die Vertraulichkeit gewährleistet, dass nur autorisierte Benutzer auf sensible Daten zugreifen können.

- Integrität garantiert, dass die Daten korrekt, zuverlässig und unverändert sind.

- Die Verfügbarkeit stellt sicher, dass die Daten bei Bedarf zugänglich sind.

Die Ausgewogenheit dieser drei Säulen hilft Unternehmen, Sicherheitsziele zu erreichen und gleichzeitig die betriebliche Effizienz zu unterstützen.

Anwendung der CIA-Trias im Datensicherheitsmanagement

Der CIA-Dreiklang - Vertraulichkeit, Integrität und Verfügbarkeit - ist grundlegend für die Datensicherheit. Jedes Element spielt eine entscheidende Rolle beim Schutz von Daten über ihren gesamten Lebenszyklus hinweg, und in realen Szenarien müssen je nach Anwendungsfall oft verschiedene Aspekte priorisiert werden.

Vertraulichkeit: Schutz sensibler Daten

Die Vertraulichkeit gewährleistet, dass nur befugte Personen auf sensible Daten zugreifen können. Zu den wichtigsten Implementierungen gehören:

- RBAC (rollenbasierte Zugriffskontrolle): Weist den Zugriff auf der Grundlage von Benutzerrollen zu und beschränkt die Datenfreigabe auf diejenigen, die sie benötigen.

- Verschlüsselung: Sichert Daten sowohl im Ruhezustand als auch bei der Übertragung und macht sie ohne den richtigen Entschlüsselungscode unlesbar.

Im Gesundheitswesen zum Beispiel werden Patientendaten verschlüsselt, um die Vertraulichkeit zu wahren und die Einhaltung von Vorschriften wie HIPAA zu gewährleisten.

Integrität: Sicherstellung der Datengenauigkeit

Die Integrität gewährleistet, dass die Daten korrekt und unverändert bleiben. Die Techniken umfassen:

- Prüfsummen: Überprüfen Sie die Integrität der Daten durch den Vergleich von Prüfsummen, um sicherzustellen, dass keine unerlaubten Änderungen vorgenommen wurden.

- Versionskontrolle: Verfolgt und verwaltet Änderungen an Daten und ermöglicht bei Bedarf die Wiederherstellung früherer Versionen.

Im Finanzwesen stellt die Versionskontrolle sicher, dass die Finanzdaten korrekt und überprüfbar bleiben und Fehler in der Berichterstattung vermieden werden.

Verfügbarkeit: Sicherstellung des Zugangs bei Bedarf

Die Verfügbarkeit stellt sicher, dass die Daten für autorisierte Benutzer zugänglich sind. Zu den wichtigsten Praktiken gehören:

- Redundante Systeme: Sorgen Sie für ununterbrochenen Zugang, indem Sie Backup-Systeme einsetzen, die bei einem Ausfall eines Systems einspringen.

- Regelmäßige Backups: Stellen Sie sicher, dass die Daten im Falle eines versehentlichen Verlusts, eines Hardwareausfalls oder eines Cyberangriffs wiederhergestellt werden können.

Im Gesundheitswesen sind Sicherungssysteme unerlässlich, um den Echtzeitzugriff auf wichtige Patientendaten zu gewährleisten.

Schlüsselkomponenten und Technologien für die Verwaltung der Datensicherheit

Modernes Datensicherheitsmanagement stützt sich auf eine Kombination von Technologien und strategischen Kontrollen, um sensible Informationen während ihres gesamten Lebenszyklus zu schützen. Jedes Element spielt eine entscheidende Rolle beim Aufbau eines umfassenden, mehrschichtigen Verteidigungssystems:

Zugangskontrolle und Authentifizierung

Diese Mechanismen stellen sicher, dass nur autorisierte Benutzer auf bestimmte Daten zugreifen können. Techniken wie RBAC, MFA (Multi-Faktor-Authentifizierung) und zentralisierte IAM-Systeme (Identitäts- und Zugriffsmanagement) schränken den Zugriff ein und verringern das Risiko der Datenpreisgabe aufgrund kompromittierter Anmeldeinformationen.

Verschlüsselung und Datenmaskierung

Die Verschlüsselung schützt Daten sowohl im Ruhezustand als auch bei der Übertragung, indem sie sie in ein Format umwandelt, das ohne den entsprechenden Entschlüsselungscode nicht lesbar ist. Datenmaskierung hingegen schützt sensible Informationen, indem sie unkenntlich gemacht werden - vor allem in Nicht-Produktionsumgebungen wie Tests oder Schulungen - um versehentliche Lecks zu verhindern.

Prävention von Datenverlusten

DLP-Tools überwachen die Datennutzung und -bewegung, um die unbefugte Weitergabe, das Durchsickern oder die Übertragung sensibler Informationen zu erkennen und zu verhindern. DLP-Lösungen können risikoreiches Verhalten automatisch blockieren oder Administratoren auf mögliche Richtlinienverstöße hinweisen.

Sicherung und Wiederherstellung

Backups sind für die Ausfallsicherheit von Daten unerlässlich. Durch die regelmäßige Erstellung und Speicherung von Datenkopien können Unternehmen Informationen nach versehentlichem Löschen, Hardwareausfällen, Ransomware-Angriffen oder Naturkatastrophen schnell wiederherstellen. In Notfallplänen wird festgelegt, wie dieser Wiederherstellungsprozess effizient ablaufen soll.

Erkennung von Bedrohungen und Reaktion auf Zwischenfälle

Proaktive Überwachungstools erkennen ungewöhnliche oder bösartige Aktivitäten in Echtzeit. Wenn Bedrohungen identifiziert werden, hilft ein strukturierter Plan zur Reaktion auf Vorfälle dabei, den Verstoß einzudämmen, die Ursache zu untersuchen und die gewonnenen Erkenntnisse zu nutzen, um die Abwehrkräfte für die Zukunft zu stärken.

Zusammen bilden diese Technologien und Praktiken eine "Defense-in-Depth"-Architektur, die Schwachstellen minimiert und die Fähigkeit, effektiv auf Bedrohungen zu reagieren, maximiert.

Zugangskontrolle und Authentifizierung

Eine wirksame Zugriffsverwaltung ist der Schlüssel, um sicherzustellen, dass nur befugte Personen auf sensible Daten zugreifen können.

- RBAC schränkt den Zugriff auf der Grundlage der Rolle des Benutzers ein und stellt sicher, dass die Mitarbeiter nur die für ihre Aufgaben relevanten Daten sehen.

- MFA (Multi-Faktor-Authentifizierung) fügt eine weitere Schutzebene hinzu, indem es die Benutzer auffordert, ihre Identität durch mehrere Methoden zu überprüfen.

- IAM (Identitäts- und Zugriffsmanagement) zentralisiert und vereinfacht die Übersicht darüber, wer auf was zugreifen darf, und verbessert so die Transparenz und Kontrolle über den Datenzugriff in einem Unternehmen.

Schutz vor Datenverlust (DLP) und Datenmaskierung

Tools zur Verhinderung von Datenverlusten (Data Loss Prevention, DLP) überwachen und verfolgen die Bewegung sensibler Daten über Systeme hinweg und verhindern so die unbefugte Weitergabe oder das Entweichen von Daten. Durch die Identifizierung von Mustern riskanten Verhaltens kann DLP Administratoren blockieren oder vor potenziellen Bedrohungen warnen.

Die Datenmaskierung hingegen verschleiert sensible Informationen und sorgt dafür, dass sie auch in Nicht-Produktionsumgebungen wie Test- oder Entwicklungsumgebungen sicher sind. Diese Technik ermöglicht es Teams, mit realistischen Daten zu arbeiten, ohne sie unnötigen Risiken auszusetzen.

Verschlüsselung und Secure Speicherung

Verschlüsselung stellt sicher, dass Daten für Unbefugte unlesbar bleiben, egal ob sie auf einem Server gespeichert sind (Verschlüsselung im Ruhezustand) oder über Netzwerke übertragen werden (Verschlüsselung während der Übertragung). Durch den Einsatz von Verschlüsselung können Unternehmen sensible Daten vor Diebstahl schützen, selbst wenn die Daten abgefangen werden.

Secure Speicherlösungen verbessern diesen Schutz noch weiter, indem sie Datenbestände gegen Angriffe absichern und sicherstellen, dass sensible Dateien vor unbefugtem Zugriff und Verstößen geschützt sind.

Erkennung von Bedrohungen und Reaktion auf Zwischenfälle

Proaktive Systeme zur Erkennung von Bedrohungen ermöglichen es Unternehmen, potenzielle Sicherheitsbedrohungen zu erkennen und darauf zu reagieren, sobald sie auftreten.

- Durch die Echtzeitüberwachung werden die Sicherheitsteams auf ungewöhnliche Aktivitäten aufmerksam gemacht, so dass sie schnell handeln können.

- Die Planung der Reaktion auf einen Vorfall stellt sicher, dass Unternehmen auf ein schnelles und effizientes Handeln vorbereitet sind, wenn eine Sicherheitsverletzung auftritt.

- Forensische Untersuchungen nach einem Vorfall ermöglichen es den Teams, zu untersuchen, was schief gelaufen ist, aus dem Vorfall zu lernen und die Abwehrkräfte zu stärken, um zukünftige Vorfälle zu verhindern.

Datensicherung und -wiederherstellung

Die Umsetzung einer soliden Sicherungsstrategie, wie z. B. der 3-2-1-Regel (drei Kopien der Daten, zwei verschiedene Medien, eine außerhalb des Unternehmens), gewährleistet, dass wichtige Daten immer wiederhergestellt werden können, selbst bei Systemausfällen oder Cyberangriffen.

Die Disaster-Recovery-Planung beschreibt die Schritte, die im Falle eines Datenverlusts zu ergreifen sind, um die Kontinuität des Geschäftsbetriebs und minimale Ausfallzeiten zu gewährleisten. Diese Maßnahmen stellen sicher, dass ein Unternehmen sich schnell von unerwarteten Unterbrechungen erholen und den Betrieb wieder aufnehmen kann.

Verfahren zur Verwaltung und Handhabung des Lebenszyklus von Daten

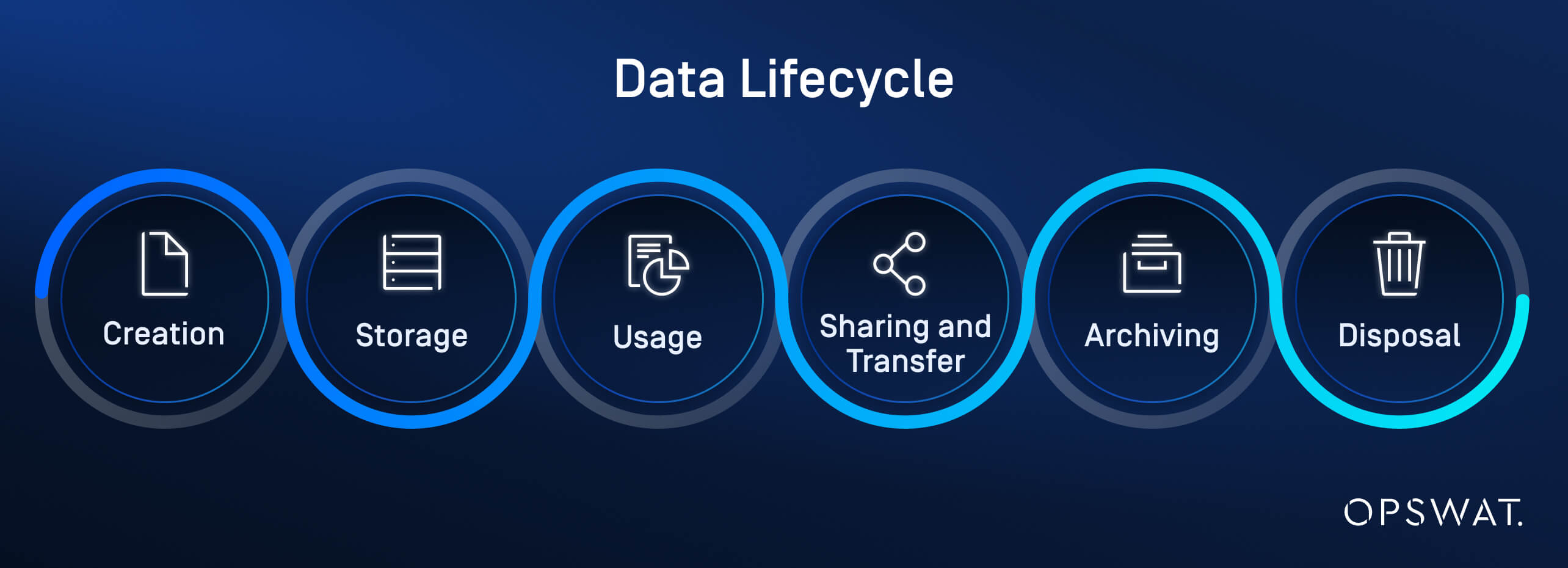

Wirksame Datensicherheit geht über den Schutz während der Speicherung und Übertragung hinaus - es ist wichtig, Daten während ihres gesamten Lebenszyklus zu verwalten, von der Erstellung bis zur Löschung. Dazu gehört die Sicherung von Daten während der Erstellung, Speicherung und Nutzung sowie die Gewährleistung einer sicheren gemeinsamen Nutzung und Übertragung zwischen Parteien.

Durch die Archivierung älterer Daten und die ordnungsgemäße Entsorgung veralteter oder nicht mehr benötigter Daten wird das Risiko von Sicherheitsverletzungen weiter verringert und sichergestellt, dass sensible Informationen nicht mehr offengelegt werden, sobald sie nicht mehr benötigt werden.

Bewährte Praktiken für den Umgang mit Daten

- Datenminimierung: Erfassen und speichern Sie nur das Nötigste.

- Datenklassifizierung: Kennzeichnen Sie die Daten nach Empfindlichkeit.

- Secure Migration: Verwenden Sie verschlüsselte Kanäle und Zugriffskontrollen für Datenübertragungen.

Bewährte Verfahren für den Umgang mit Daten sind entscheidend für den Schutz sensibler Informationen. Bei der Datenminimierung werden nur die absolut notwendigen Daten erfasst und nicht länger als nötig aufbewahrt. Die Datenklassifizierung stellt sicher, dass alle Daten je nach ihrer Sensibilität gekennzeichnet werden, so dass die entsprechende Sicherheitsstufe angewendet wird.

Secure Migrationspraktiken, wie z. B. die Verwendung verschlüsselter Kanäle und Zugriffskontrollen für Datenübertragungen, verringern das Risiko eines Datenverlusts oder einer Gefährdung während der Übertragung zwischen den Systemen zusätzlich.

Lesen Sie über die Sicherung digitaler Gesundheitsdaten.

Sicherheitsrichtlinien, Governance und Schulung

Bei der Datensicherheit geht es nicht nur um Technologie, sondern auch um strenge Richtlinien, Governance und Schulungen. Gut definierte Richtlinien legen die Erwartungen an den Datenschutz fest, während Governance-Rahmenwerke sicherstellen, dass diese Richtlinien effektiv umgesetzt werden. Laufende Schulungen halten die Mitarbeiter über die neuesten Sicherheitsbedrohungen und bewährte Verfahren auf dem Laufenden.

Entwicklung und Durchsetzung der Politik

Sicherheitsrichtlinien sollten mit den Unternehmenszielen übereinstimmen und Zugangskontrollen und Datenverarbeitungsverfahren definieren. Tools zur Durchsetzung, wie die richtlinienbasierte Zugriffskontrolle, gewährleisten die Einhaltung der Richtlinien, während regelmäßige Audits die Wirksamkeit dieser Richtlinien bewerten.

Sicherheitsbewusstsein und Management von Insider-Bedrohungen

Regelmäßige Schulungen helfen den Mitarbeitern, Bedrohungen wie Phishing zu erkennen und sichere Praktiken anzuwenden. Die Überwachung des Nutzerverhaltens auf verdächtige Aktivitäten hilft auch bei der Erkennung von Insider-Bedrohungen und stellt sicher, dass Risiken frühzeitig erkannt und entschärft werden.

Wie man Datensicherheitsmanagement implementiert: Schritt-für-Schritt-Ansatz

1. Bewerten Sie Ihre aktuelle Sicherheitslage.

2. Identifizieren Sie Datenbestände, Bedrohungen und Schwachstellen.

3. Auswahl von Technologien und Kontrollen.

4. Einsatz und Integration von Tools.

5. Kontinuierliche Überwachung.

6. Verbesserung durch regelmäßige Überprüfungen und Audits.

Rahmenwerke und Standards für das Management der Datensicherheit

Diese beliebten Rahmenwerke bieten detaillierte Anleitungen, die Unternehmen dabei helfen können, Geldstrafen zu vermeiden:

- ISO/IEC 27001: Internationale Norm für das Management der Informationssicherheit

- NIST Cybersecurity Framework: US-Standard für das Management von Cybersicherheitsrisiken

- CIS-Kontrollen: Praktische Best Practices für die Cyberabwehr

Datensicherheitsmanagement in der Praxis: Anwendungsfälle und Branchenbeispiele

Die Verwaltung der Datensicherheit ist in verschiedenen Branchen von entscheidender Bedeutung, wobei jede Branche ihre eigenen Bedürfnisse und Herausforderungen hat. Im Folgenden finden Sie einige Anwendungsfälle, die zeigen, wie Unternehmen Datensicherheit in der Praxis umsetzen:

Diese Anwendungsfälle veranschaulichen, wie verschiedene Branchen eine Reihe von Technologien und bewährten Verfahren einsetzen, um die Datensicherheit und die Einhaltung branchenspezifischer Vorschriften zu gewährleisten.

Mehr erfahren

Erfahren Sie, wie OPSWATMetaDefender Storage Security Unternehmen beim Scannen, Sichern und Verwalten sensibler Dateien in verschiedenen Datenspeichern unterstützt.

Häufig gestellte Fragen (FAQs)

Was ist Datensicherheitsmanagement?

Datensicherheitsmanagement ist der Prozess des Schutzes digitaler Informationen während ihres gesamten Lebenszyklus vor unbefugtem Zugriff, Beschädigung oder Diebstahl. Es umfasst die Umsetzung von Richtlinien, Technologien und Verfahren zur Gewährleistung der Vertraulichkeit, Integrität und Verfügbarkeit von Daten (auch als CIA-Dreiklang bekannt).

Warum ist Datensicherheitsmanagement wichtig?

Ein mangelhaftes Datensicherheitsmanagement kann zu Datenschutzverletzungen, Geldbußen, Betriebsunterbrechungen und Rufschädigung führen.

Wie funktioniert die Sicherheit der Datenverwaltung?

Die Sicherheit der Datenverwaltung funktioniert durch die Implementierung von mehrstufigen Kontrollen wie Zugriffskontrolle, Verschlüsselung, DLP und Überwachung, um Daten während ihres gesamten Lebenszyklus vor Bedrohungen und unbefugtem Zugriff zu schützen.

Wie führen Sie das Datensicherheitsmanagement ein?

- Bewerten Sie Ihre aktuelle Sicherheitslage.

- Identifizierung von Datenbeständen, Bedrohungen und Schwachstellen.

- Technologien und Kontrollen auswählen.

- Bereitstellung und Integration von Tools.

- Kontinuierlich überwachen.

- Verbessern Sie sich durch regelmäßige Überprüfungen und Audits.

Was ist Datensicherheitsmanagement vs. Informationssicherheitsmanagement vs. Cybersicherheitsmanagement?

- Das Datensicherheitsmanagement konzentriert sich speziell auf den Schutz von Datenbeständen vor Bedrohungen.

- Das Informationssicherheitsmanagement ist breiter angelegt und umfasst den Schutz aller Arten von Informationen, ob digital oder physisch.

- Das Cybersicherheitsmanagement umfasst die Verteidigung von Systemen, Netzwerken und Programmen gegen digitale Angriffe.

Kurz gesagt: Datensicherheit ist ein Teilbereich der Informationssicherheit, die wiederum unter den größeren Begriff der Cybersicherheit fällt.

Was sind die besten Praktiken für den Umgang mit Daten?

- Datenminimierung: Erfassen und speichern Sie nur das Nötigste.

- Datenklassifizierung: Kennzeichnen Sie die Daten nach Empfindlichkeit.

- Secure Migration: Verwenden Sie verschlüsselte Kanäle und Zugriffskontrollen für Datenübertragungen.

Wie lässt sich der CIA-Dreiklang auf das Datensicherheitsmanagement anwenden?

Der CIA-Dreiklang - Vertraulichkeit, Integrität und Verfügbarkeit - ist die Grundlage der Datensicherheitsverwaltung. Sie stellt sicher, dass nur autorisierte Benutzer auf die Daten zugreifen können, dass sie korrekt und unverändert bleiben und dass sie bei Bedarf verfügbar sind.

Was ist Datenlebenszyklusmanagement?

Die Verwaltung des Datenlebenszyklus umfasst die Sicherung von Daten während der Erstellung, Speicherung und Nutzung sowie die Gewährleistung einer sicheren gemeinsamen Nutzung und Übertragung zwischen Parteien.

Was sind die wichtigsten Komponenten des Datensicherheitsmanagements?

Zu den wichtigsten Komponenten des Datensicherheitsmanagements gehören Zugriffskontrolle und Authentifizierung, Verschlüsselung und Datenmaskierung, Schutz vor Datenverlust (DLP), Backup und Wiederherstellung, Erkennung von Bedrohungen und Reaktion auf Vorfälle sowie das Management des Datenlebenszyklus.

Welches sind die drei Säulen der Datensicherheit und -verwaltung?

Die drei Säulen sind Vertraulichkeit, Integrität und Verfügbarkeit, die zusammen als CIA-Dreiklang bekannt sind. Diese Grundsätze sind die Richtschnur für alle Datensicherheitsstrategien.

Was ist das größte Risiko für die Datensicherheit?

Zu den größten Risiken gehören Insider-Bedrohungen, falsch konfigurierte Systemeund ausgeklügelte Cyberangriffe wie z. B. Ransomware.

Wer ist für die Datensicherheit verantwortlich?

Die Verantwortung wird von IT-Teams, Dateneigentümern, Compliance-Beauftragten und Mitarbeitern gemeinsam getragen. Eine Sicherheitskultur und klar definierte Rollen tragen dazu bei, die Verantwortlichkeit zu gewährleisten.