Künstliche Intelligenz (KI) wirkt sich rasch auf die Cybersicherheit auf beiden Seiten des Schlachtfelds aus. Während die Verteidiger KI nutzen, um Bedrohungen schneller zu erkennen, setzen Angreifer intelligente Tools ein, um in Systeme einzudringen, die Erkennung zu umgehen und bösartige Aktivitäten in großem Umfang zu automatisieren. Das Ergebnis? Eine sich ständig weiterentwickelnde Bedrohungslandschaft, in der das Verständnis der Fähigkeiten von KI-gestützten Angriffen für den Aufbau einer widerstandsfähigen Verteidigung unerlässlich ist.

Was ist ein KI-gestützter Cyberangriff?

KI-gestützte Cyberangriffe nutzen künstliche Intelligenz und maschinelles Lernen, um Angriffe mit größerer Geschwindigkeit, Präzision und Täuschung durchzuführen. Diese Operationen gehen über herkömmliche Cyberbedrohungen hinaus, da sie aus jedem Versuch lernen und sich an ihre Ziele anpassen. Im Gegensatz zu herkömmlichen Methoden, die statischen Regeln folgen, können diese Angriffe in Echtzeit umgeschaltet werden, oft mit menschenähnlichem Verhalten.

Stellen Sie sich zur Veranschaulichung eine Phishing-E-Mail vor, die ihren Ton an Ihre Berufsbezeichnung anpasst. Diese E-Mail klingt genau wie eine Nachricht, die Ihr CFO verschicken würde - dringlich, geschliffen und mit Bezug auf aktuelle Budgetangelegenheiten. Hinter den Kulissen hat eine künstliche Intelligenz die Nachricht anhand öffentlicher Daten über Ihre Funktion erstellt. Sie klicken auf den Anhang, aber es scheint nichts zu passieren. Was Sie nicht sehen, ist, dass die Malware in aller Stille verschiedene Wege ausprobiert, um die Verteidigungsmaßnahmen Ihres Unternehmens zu umgehen, und so lange die Taktik wechselt, bis sie einen Weg findet, der funktioniert. Dies ist nicht länger ein hypothetisches Szenario. Es passiert jetzt.

KI-basierte Cyberangriffe umfassen ein breites Spektrum intelligenter Bedrohungsvektoren, von Deep-Learning-Exploits, die Systeme auf unerwartete Weise manipulieren, bis hin zu kognitiven Hacking-Strategien, die menschliche Entscheidungsprozesse imitieren. Dies markiert eine Verlagerung von einfachen Exploits hin zu algorithmengesteuerten Angriffen, die darauf ausgelegt sind, selbst fortschrittliche Verteidigungssysteme zu überlisten.

| Traditionelle Angriffe | AI-gesteuerte Angriffe |

|---|---|

| Manuelle Ausführung | Automatisierte Logik |

| Statische Nutzlasten | Adaptive Code |

| Bekannte Schwachstellen | Zero-Day-Schwachstellen |

| Phishing-Vorlagen | Kontextabhängiger Köder |

| Lineare Versickerung | Dynamische Entscheidungsfindung |

Die wachsende Bedrohung durch KI in der Cybersicherheit

KI erweitert die Fähigkeiten von Angreifern und ermöglicht es ihnen, schneller und in größerem Umfang zu arbeiten. Mit generativer KI kann ein einziger Operator nun innerhalb von Minuten Tausende von Phishing-E-Mails, Deepfake-Videos oder maßgeschneiderte Exploits erstellen. Und da diese Tools kontinuierlich verbessert werden, kann jeder fehlgeschlagene Versuch als Grundlage für einen effektiveren nächsten Versuch dienen.

Laut IBM X-Force® machten identitätsbasierte Angriffe im Jahr 2024 30 % aller Eindringlinge aus, vor allem aufgrund der Zunahme von Phishing-E-Mails, die Infostealer-Malware enthalten, und der Nutzung von KI zum Abgreifen von Anmeldedaten. Diese Statistik unterstreicht die wachsende Gefahr kompromittierter Zugangsdaten und verdeutlicht den dringenden Bedarf an proaktiven, KI-gestützten Abwehrstrategien.

KI-gestützte Angriffe sind für Bedrohungsakteure attraktiv, da sie automatisierte Hacking-Techniken ermöglichen, die sich in Echtzeit an die Verteidigungsmaßnahmen anpassen, so dass statische Firewalls und veraltete Antiviren-Tools nicht mehr ausreichen. Insbesondere neuronale Netzwerke können Muster aufdecken, die von Menschen übersehen werden, und intelligente Malware-Operationen ermöglichen einen dauerhaften, unbemerkten Zugang über segmentierte Netzwerke.

Arten und Beispiele von KI-gestützten Cyberangriffen

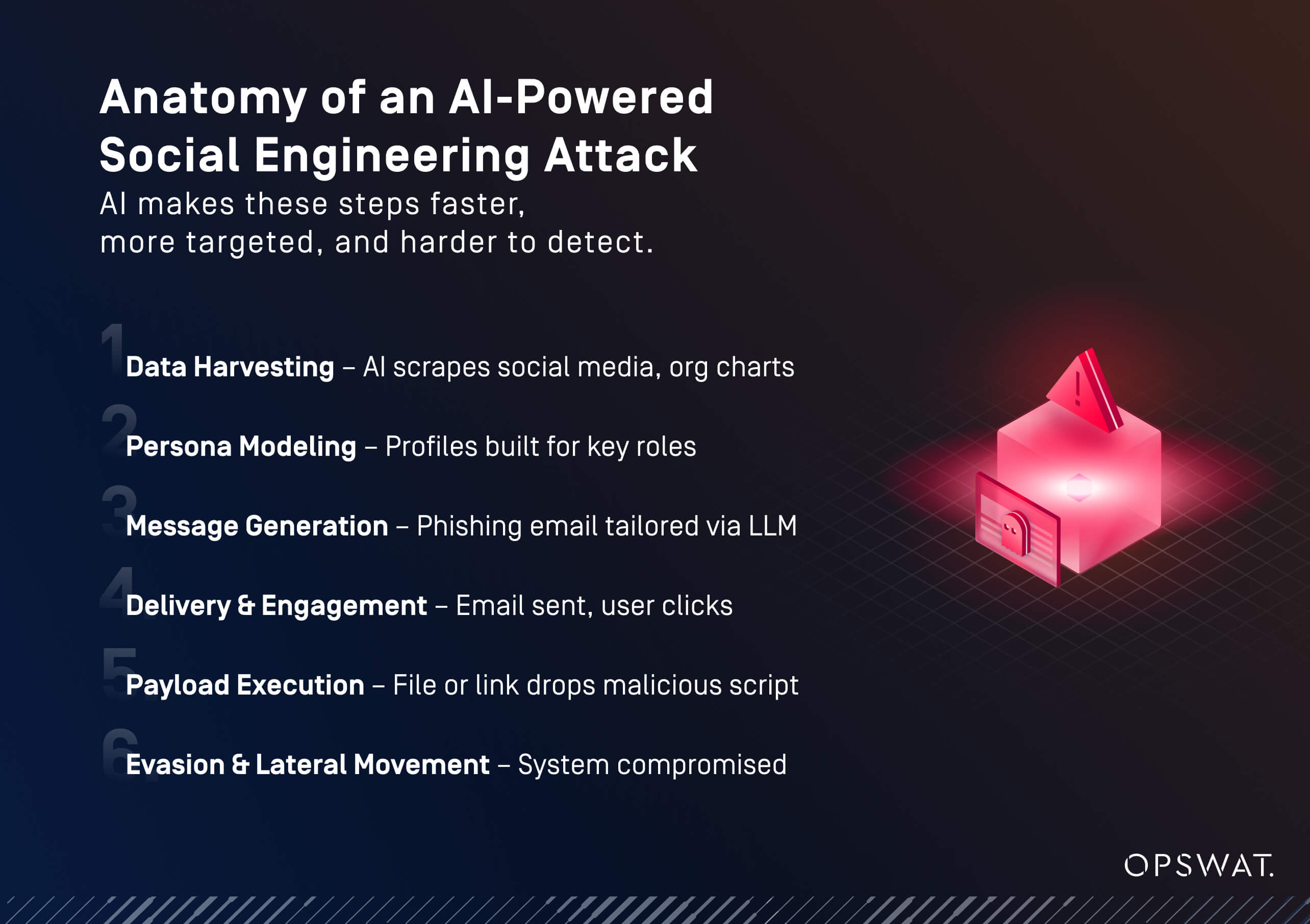

Sehen wir uns an, wie sich diese Bedrohungen in der realen Welt auswirken. Von Betrügereien mit falscher Identität bis hin zu tief eingebetteten Nutzdaten nutzen Angreifer KI, um Eindringlinge in noch nie dagewesenem Ausmaß zu skalieren und zu personalisieren. Diese Taktiken kombinieren häufig Social Engineering mit automatisierter Codeausführung. Das Verständnis der Struktur dieser Angriffe hilft bei der Entwicklung wirksamer Abwehrstrategien.

3 Häufige Arten von KI-generierten Angriffen

Die Vielseitigkeit der KI ermöglicht eine Reihe von Angriffsformaten, die oft so konzipiert sind, dass sie sowohl technische Abwehrmechanismen als auch die menschliche Intuition aushebeln.

Phishing mit KI

Große Sprachmodelle (LLMs) können maßgeschneiderte E-Mails verfassen, die den internen Kommunikationsstil nachahmen, was die Erkennung erschwert

KI-gesteuerte Ransomware

Angreifer verwenden Algorithmen, um hochwertige Ziele zu ermitteln und den optimalen Zeitpunkt für einen Angriff zu wählen

Deepfake Social Engineering

Synthetische Audio- oder Videoinhalte können sich als leitende Angestellte ausgeben, um betrügerische Transaktionen zu genehmigen

Wie AI das Social Engineering verbessert

KI kann Taktiken entwickeln, die Vertrauen und Vertrautheit ausnutzen, wodurch Social Engineering schneller, skalierbarer und schwieriger zu erkennen ist.

- Text, der den Ton und das Vokabular des Unternehmens nachahmt

- Tutorials und Anleitung mit Hilfe von Video-Sprachmodellen

- Synthetische Bilder oder Berechtigungsnachweise zur Unterstützung von Identitätsbetrug

Maschinelle Lernsysteme ausnutzen

Einige Angriffe auf das maschinelle Lernen konzentrieren sich auf die KI-Systeme selbst. Sie bleiben oft unbemerkt, da sie keine herkömmlichen Alarmsysteme auslösen. Einige Beispiele sind:

- Trainingsdatensätze für Vergiftungen

- Erstellen von gegenteiligen Eingaben, um Modelle zu verwirren

- Generierung von gefälschten Telemetriedaten oder Protokollen zur Umgehung von Überwachungsprogrammen

Fallstudien und Beispiele aus der Praxis

Die Bedrohung ist nicht theoretisch. In allen Sektoren setzen reale Unternehmen KI ein - sowohl defensiv als auch operativ -, um seit langem bestehende Herausforderungen zu lösen. Diese Anwendungsfälle zeigen praktische Implementierungen, die Cybersicherheit, Produktivität und Anpassungsfähigkeit in Einklang bringen.

Alle folgenden Beispiele stammen aus tatsächlichen OPSWAT . Während jedes Beispiel einen anderen Geschäftsbedarf widerspiegelt, ist der gemeinsame Nenner die Verwendung intelligenter Lösungen zur sicheren Lösung echter Probleme.

Weltweit führend in der Automobilindustrie

Angesichts der Notwendigkeit, Anbietern den Zugriff über USB zu ermöglichen, setzte dieses Unternehmen die Technologien MetaDefender Managed File Transfer MFT)™,Kiosk™ und Diode OPSWAT ein . Diese Tools ermöglichten mehrschichtige Scans und verwalteten gleichzeitig den Zugriff und die unidirektionale Übertragung in das OT. Dies trug dazu bei, die Einschleusung von KI-gesteuerter Malware über Wechselmedien zu verhindern. Lesen Sie hier die ganze Geschichte.

US-Energieunternehmen

Um isolierte Systeme zu schützen und sich ständig weiterentwickelnde Vorschriften zu erfüllen, hat dieses Versorgungsunternehmen MetaDefender Managed File Transfer MFT) mit integrierter, KI-basierter Sandboxing-Funktion und Schutz vor Datenverlust implementiert . Diese Kombination von Lösungen sorgt für sichere, richtlinienbasierte Dateiübertragungen zum Schutz vor Malware und Zero-Day-Bedrohungen. Diese KI-gestützten Technologien gewährleisten die Betriebskontinuität selbst in den Air-Gapped-Umgebungen des Unternehmens. Erfahren Sie hier mehr über diese Geschichte .

Erholung im Gesundheitswesen

Nachdem ein Ransomware-Angriff das gesamte Netzwerk eines Gesundheitsdienstleisters verschlüsselt hatte, nutzten Forensikexperten MetaDefender Managed File Transfer MFT), um Dateien sicher von kompromittierten Systemen auf eine saubere Infrastruktur zu migrieren. Die Lösung isolierte, filterte und kontrollierte den Zugriff auf alle eingehenden Daten und stellte so sicher, dass keine infizierten Dateien wieder in die wiederhergestellte Umgebung gelangten. Die Bereitstellung verlief reibungslos, sodass während der Wiederherstellung die Geschäftskontinuität vollständig gewährleistet war. Lesen Sie hier, wie dies umgesetzt wurde .

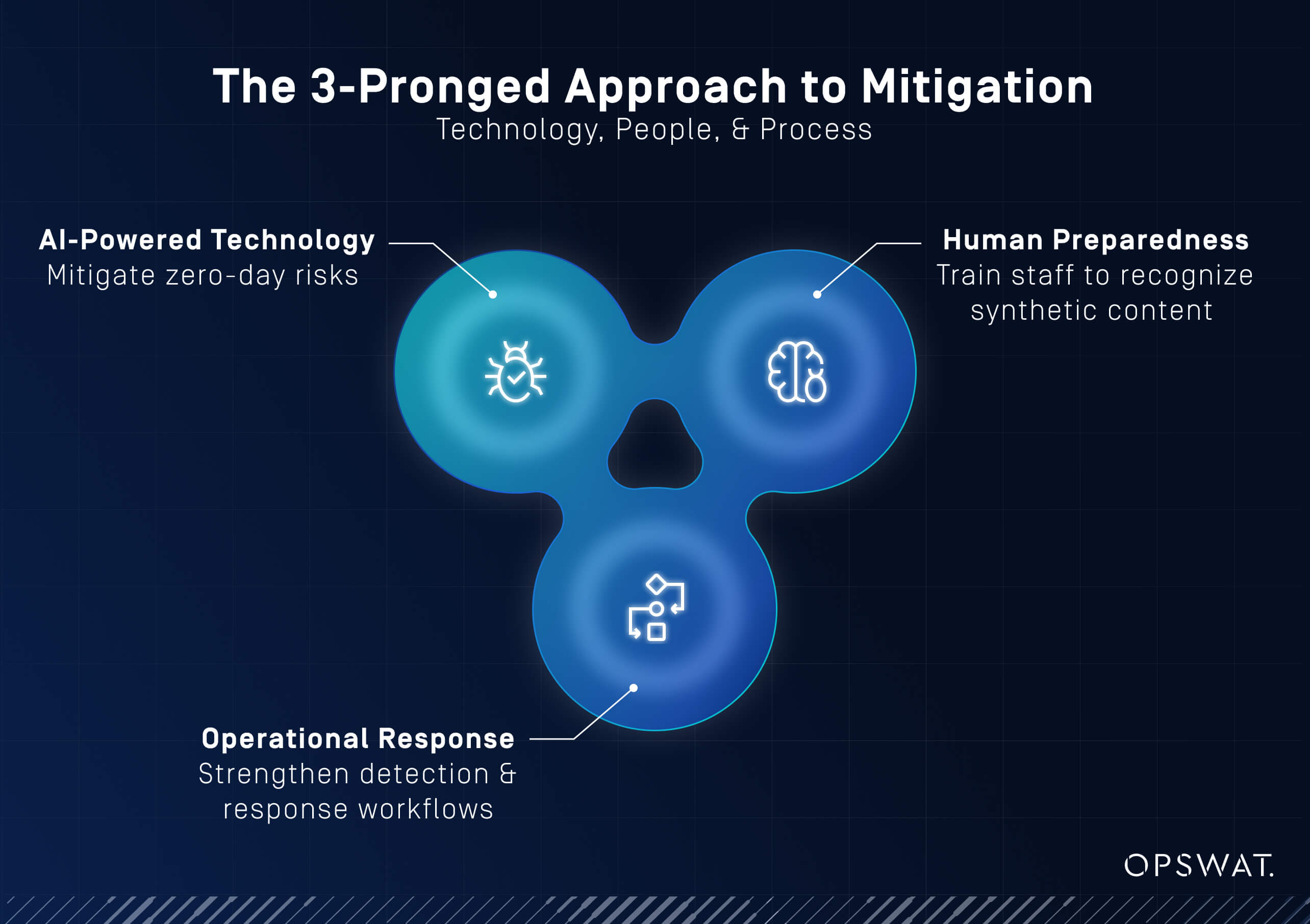

Abhilfestrategien für KI-gestützte Cyberangriffe

Wie können sich Unternehmen gegen solche intelligenten und anpassungsfähigen Bedrohungen verteidigen?

Die gute Nachricht ist, dass KI auch für Verteidiger als Kraftmultiplikator eingesetzt werden kann. Von der automatischen Dateiprüfung bis hin zur richtliniengesteuerten Durchsetzung können die richtigen Tools eine wirksame Gegenmaßnahme darstellen. Doch der Erfolg erfordert mehr als nur Technologie. Es braucht eine Strategie, Governance und funktionsübergreifende Koordination.

Maschinelle Lernsysteme ausnutzen

Verteidigung erfordert die Übernahme von KI, aber zu Ihren Bedingungen:

- Integration von mehrschichtigen Scans (Multiscanning, CDR, Sandboxing) in jeden Dateiaustausch

- Verwendung bereichsspezifischer KI-Modelle, keine öffentlichen LLMs

- Systeme mit eingebauter und nicht mit nachträglicher Sicherheit bauen

Aufbau von Sicherheitskultur und -kompetenzen

KI-Bedrohungen sind nicht nur eine technische Herausforderung, sie sind auch menschlich. Um Ihre Mitarbeiter auf unerwartete Angriffe vorzubereiten, sollten Sie diese Präventivmaßnahmen in Betracht ziehen:

- Mitarbeiter darin schulen, KI-generierte Inhalte zu erkennen

- Aufbau von KI-Kenntnissen in technischen und operativen Teams

- Erfassen Sie Expertenwissen, bevor es die Belegschaft verlässt, und digitalisieren Sie es dann zur Wiederverwendung

Erstellung eines modernen Reaktionsplans für Zwischenfälle

Auch die Reaktionspläne müssen sich weiterentwickeln. Herkömmliche Ablaufpläne können im Umgang mit adaptiven, KI-gesteuerten Bedrohungen zu kurz greifen. Die Teams müssen schnellere Entscheidungszyklen und komplexere Angriffsverhaltensweisen berücksichtigen. Hier ist, was Sie tun können:

- Anzeichen für AI-generierte Anomalien einbeziehen

- Test von Reaktionen auf simulierte intelligente Bedrohungen

- Protokollierung und Analyse von Maßnahmen zur kontinuierlichen Verbesserung und Prüfungsbereitschaft

Die Zukunft der KI in der Cybersicherheit

Wir treten in eine Phase ein, in der Angriffe völlig autonom sein können. Malware wird nicht nur von der KI geschrieben, sondern sie wird auch entscheiden, wann, wo und wie sie gestartet wird. Diese autonomen Cyberangriffe erfordern ein neues Denken. Um sie abzuwehren, müssen Unternehmen:

- Einführung modularer Architekturen, die sich an Bedrohungen anpassen

- Priorisieren Sie erklärbare KI, um das Vertrauen in ihre Tools zu erhalten

- Anpassung von Modellen an industrielle Arbeitsabläufe und einzigartige Datensätze

Die Rolle einer Secure MFT für die KI-robuste Cybersicherheit

Da Cyberangriffe immer intelligenter werden, sind Dateiübertragungen nach wie vor ein verwundbarer Einstiegspunkt, insbesondere in betrieblichen Umgebungen. Dies ist der Punkt, an dem sichere Managed File TransferMFT)-Lösungen eine entscheidende Rolle spielen. Im Gegensatz zu Ad-hoc-Übertragungsmethoden bieten MFT richtlinienbasierte Kontrolle, Prüfprotokolle und mehrstufiges Scannen, die allesamt unerlässlich sind, um modernen KI-gestützten Bedrohungen zu widerstehen.

Jeremy Fong, VP of Product bei OPSWAT, betonte diese Entwicklung: "Früher ging es beiMFT um geschäftliche Effizienz. Heute geht es um Transparenz, Kontrolle und Compliance. Es geht nicht mehr nur darum, Dateien zu verschieben, sondern auch darum zu zeigen, wie diese Dateien geprüft, gesichert und nachverfolgt wurden." Dieser Wandel spiegelt den wachsenden Bedarf an Transparenz und Nachvollziehbarkeit angesichts der zunehmend intelligenten und automatisierten Cyberbedrohungen wider.

MetaDefender Managed File Transfer MFT) OPSWATkombiniert mehrere Schutzebenen mit einer zentralisierten Verwaltung. Es kann Richtlinien basierend auf Benutzerrollen, Vermögensrisiken oder sogar der Quelle der Datei durchsetzen. Jeremy Fong merkte dazu an:„Wir haben diese Plattform für den Einsatz in Air-Gapped- und OT-Umgebungen entwickelt. Sie ist nicht nur sicher, sondern passt sich auch der tatsächlichen Arbeitsweise von Teams an.“

Stärken Sie Ihre Verteidigungsstrategie

KI verändert bereits jetzt die Regeln von Cyberkonflikten. Von den Betreibern kritischer Infrastrukturen bis hin zu den Sicherheitsteams der Unternehmen muss schnell und strategisch reagiert werden.

OPSWAT sicherheitsorientierte Tools wie MetaDefender Managed File Transfer MFT)™, Sandbox™ und Metascan™ Multiscanning. Diese Lösungen helfen Ihnen dabei, KI-gestützte Bedrohungen zu erkennen, zu verhindern und zu beheben, ohne den Betrieb zu stören.

Diese Technologien sind für moderne Bedrohungen ausgelegt:

- Deep CDR™ erkennt versteckte Bedrohungen auf allen Dateiebenen und neutralisiert eingebettete Risiken, ohne sich auf die Erkennung allein zu verlassen.

- Sandboxing deckt bösartiges Verhalten in Echtzeit auf, und Outbreak Prevention stoppt die Ausbreitung neuer Bedrohungen in verschiedenen Umgebungen.

- File-based vulnerability assessment und Quellenüberprüfung stellen sicher, dass die Dateien vertrauenswürdig sind.

Mit OPSWAT reagieren Sie nicht nur auf KI-Bedrohungen - Sie sind ihnen voraus.

Starten Sie mit bewährten Anwendungsfällen. Secure Sie Ihre IT- und OT-Workflows mit einer mehrschichtigen, anpassungsfähigen Verteidigung.

FAQs zu KI-gestützten Cyberangriffen

Was ist ein Beispiel für einen KI-Angriff?

Ein gefälschtes Video, in dem sich ein CFO ausgibt, um betrügerische Zahlungen zu genehmigen.

Was ist ein Beispiel für eine KI-Datenverletzung?

Ein KI-Tool, das sensible Informationen aus gescannten Dokumenten in einem freigegebenen Laufwerk extrahiert.

Warum ist KI im Bereich der Cybersicherheit gefährlich?

Sie ermöglicht es Angreifern, schneller als herkömmliche Methoden zu skalieren, zu personalisieren und anzupassen.

Was ist waffenfähige KI bei Cyberangriffen?

KI-Tools zur autonomen Erstellung, Bereitstellung und Anpassung von Angriffsnutzlasten.

Was ist der Trend zu KI-gestützten Cyberangriffen?

Angriffe werden immer stärker automatisiert, sind schwerer zu erkennen und können menschliches oder Systemverhalten in großem Umfang imitieren.