Wir treten in eine neue Phase des virtuellen Wettrüstens ein. Angreifer entwickeln hochgradig ausweichende, adaptive Malware, um sich vor Erkennungssoftware zu verstecken. Cyberkriminelle arbeiten unermüdlich daran, Schwachstellen in Anwendungen auszunutzen und unbefugten Zugriff auf wertvolle Daten zu erlangen. Aus diesem Grund ist es wichtig, die bewährten Praktiken der Anwendungssicherheit (AppSec) zu verstehen und zu befolgen.

Wir haben die Software-Sicherheitsexperten Vincent Lin und YiYi Miao um Ratschläge zu bewährten Verfahren für die Implementierung bewährter Anwendungssicherheit gebeten. Mit ihrer Hilfe tauchen wir tief in die effektivsten und praktischsten Möglichkeiten ein, Ihre Anwendungen zu sichern und Ihr Unternehmen vor Cyber-Bedrohungen zu schützen.

Top-Tipps zur Anwendungssicherheit:

1. Verstehen, warum Anwendungssicherheit wichtig ist.

2. Erstellen Sie ein Bedrohungsmodell.

3. Einführung eines sicheren Lebenszyklus für die Softwareentwicklung (SDLC).

4. Befolgen Sie die von der OWASP festgelegten Best Practices für die Sicherheit von Webanwendungen.

5. Schaffung einer auf Sicherheit ausgerichteten Kultur.

6. Implementierung einer starken Authentifizierung und Zugangskontrolle.

7. Aktualisieren und patchen Sie Ihre Anwendungen regelmäßig.

8. Überwachen und prüfen Sie Ihre Anwendung regelmäßig.

9. Implementierung von Verschlüsselung und anderen Datenschutzmaßnahmen.

10. Einsatz von Präventions- und Aufdeckungstechnologien.

11. Befolgen Sie die Best Practices für die Sicherheit von Cloud-Anwendungen.

12. Secure Ihr Netzwerk-Perimeter.

13. Durchführung regelmäßiger Sicherheitstests zur Aufdeckung von Sicherheitsproblemen.

1. Verstehen der Bedeutung von Anwendungssicherheit (AppSec)

Die wachsende Bedrohungslandschaft

Die Bedrohungen für die Cybersicherheit entwickeln sich ständig weiter, und Angreifer verwenden immer ausgefeiltere Methoden, um Systeme zu kompromittieren und Daten zu stehlen. Die weltweiten Kosten der Cyberkriminalität werden bis 2025 voraussichtlich 10,5 Billionen Dollar pro Jahr erreichen, was die Sicherheit zu einem wichtigen Anliegen macht.

Vincent Lin, ein Experte für die Entwicklung sicherer Software für den Schutz kritischer Infrastrukturen (CIP), erklärte: "Die Bedrohungslandschaft hat sich in den letzten Jahren drastisch verändert. Es gibt Akteure, deren einzige Absicht darin besteht, in Computersysteme und -netze einzudringen, um sie zu schädigen, sei es aus Spaß oder aus Profitgründen. Das hat viele Konsequenzen, aber letztendlich kostet es Unternehmen Geld und schafft Geschäftsrisiken."

Einhaltung von Industrievorschriften

In verschiedenen Branchen gibt es Vorschriften und Standards für die Anwendungssicherheit, z. B. den Health Insurance Portability and Accountability Act (HIPAA) für das Gesundheitswesen und den Payment Card Industry Data Security Standard (PCI DSS) für den Finanzsektor. Die Implementierung robuster Sicherheitspraktiken unterstützt die Einhaltung der Vorschriften und vermeidet hohe Geldstrafen.

Yiyi Miao, Experte für Softwaresicherheit, erklärt: "Die Durchsetzung der HIPAA-Vorschriften für alle Mitarbeiter und Auftragnehmer kann für jede Organisation im Gesundheitswesen eine Herausforderung darstellen. Wenn man die zunehmende Verwendung von Bring Your Own Device (BYOD) in Organisationen berücksichtigt, wird die Situation schnell unüberschaubar."

2. Erstellen eines Bedrohungsmodells

Ein entscheidender Schritt zur Bewältigung dieser Herausforderungen ist das Verständnis der Risiken, denen Sie ausgesetzt sind. Die Modellierung von Bedrohungen ist ein notwendiger Schritt zur Sicherung von Anwendungen. Dazu müssen die Sicherheitsteams potenzielle Bedrohungen und Schwachstellen in Ihren Anwendungen ermitteln, damit Sie die Sicherheitsanforderungen priorisieren und die Anwendungen unter Berücksichtigung der Sicherheit entwickeln können. Folgen Sie diesen Schritten, um ein Bedrohungsmodell für die Anwendungssicherheit zu erstellen:

- Identifizieren Sie die Werte und ihren Wert: Der erste Schritt bei der Bedrohungsmodellierung ist die Ermittlung der Werte, die Ihre Anwendung schützen soll. Dazu können Daten, Hardware, Software und andere Ressourcen gehören. Sobald Sie diese Werte erkannt haben, sollten Sie ihren Wert für das Unternehmen bestimmen und ihnen entsprechende Prioritäten zuweisen.

- Identifizieren Sie die potenziellen Bedrohungen: Der nächste Schritt besteht darin, potenzielle Bedrohungen für Ihre Anwendung zu ermitteln. Dazu können Hackerangriffe, Insider-Bedrohungen und physische Sicherheitsrisiken gehören. Berücksichtigen Sie die potenziellen Auswirkungen jeder Bedrohung auf Ihre Anwendung und ordnen Sie sie nach Wahrscheinlichkeit und Schweregrad nach Prioritäten.

- Finden Sie Schwachstellen: Sobald Sie potenzielle Bedrohungen gefunden haben, sollten Sie Schwachstellen in Ihrer Anwendung aufspüren. Dies kann Schwachstellen im Softwarecode, in der Netzwerkinfrastruktur, in Bibliotheken von Drittanbietern und in Benutzeroberflächen umfassen. Priorisieren Sie diese Schwachstellen anhand ihrer potenziellen Auswirkungen auf die Sicherheit Ihrer Anwendung.

- Bewerten Sie die Wahrscheinlichkeit der einzelnen Bedrohungen: Nachdem Sie potenzielle Bedrohungen und Schwachstellen gefunden haben, bewerten Sie die Wahrscheinlichkeit des Auftretens jeder Bedrohung. Auf diese Weise können Sie Ihre Sicherheitsanforderungen nach Prioritäten ordnen und sicherstellen, dass Ihre Anwendung so konzipiert ist, dass sie gegen die wichtigsten Bedrohungen geschützt ist.

- Strategien zur Schadensbegrenzung: Entwickeln Sie schließlich Abhilfestrategien, um potenzielle Bedrohungen und Schwachstellen in Ihrer Anwendung zu beseitigen. Schützen Sie sich vor möglichen Angriffen, indem Sie Zugriffskontrollen, Verschlüsselung und andere Sicherheitsmaßnahmen implementieren.

Denken Sie daran, dass die Modellierung von Bedrohungen ein fortlaufender Prozess ist. Daher ist es wichtig, dass Sie Ihre Maßnahmen zur Anwendungssicherheit auf der Grundlage der Ergebnisse Ihrer Bedrohungsmodellierung kontinuierlich bewerten und verbessern.

3. Einrichtung eines Lebenszyklus für Secure Software (SSDLC)

Sobald Sie ein Bedrohungsmodell für Ihr Unternehmen erstellt haben, können die Entwicklungsteams einen sicheren Softwareentwicklungslebenszyklus (SSDLC) für Ihren App-Entwicklungsprozess implementieren. Lin erklärt: "SSDLC ist ein Prozess, der aus einer Reihe von geplanten Aktivitäten zur Entwicklung von Softwareprodukten besteht. Der SSDLC bezieht die Sicherheit in jede Phase des Lebenszyklus der Softwareentwicklung ein - einschließlich Anforderungserfassung, Design, Entwicklung, Tests und Betrieb/Wartung."

Integration der Sicherheit in jede Phase

Die Integration von Sicherheitsmaßnahmen in den gesamten Entwicklungsprozess ist für die Gewährleistung eines wirksamen Programms für die Anwendungssicherheit unerlässlich. Dies beinhaltet:

- Erfassen der Anforderungen: Definieren Sie klar die Sicherheitsanforderungen für die Anwendung, z. B. Datenverschlüsselung, Benutzerauthentifizierung und Zugriffskontrolle.

- Entwurf: Entwicklung einer sicheren Anwendungsarchitektur, die die Angriffsfläche reduziert und Sicherheitskontrollen einschließt.

- Implementierung: Verwenden Sie sichere Kodierungspraktiken und befolgen Sie branchenübliche Richtlinien, wie die Top Ten des Open Worldwide Application Security Project (OWASP), um Schwachstellen in Ihrem Code zu minimieren.

- Testen: Führen Sie regelmäßige Sicherheitstests für Anwendungen durch, einschließlich Penetrationstests, Schwachstellen-Scans und Code-Reviews, um Sicherheitslücken zu finden und zu beheben.

- Bereitstellung: Implementieren Sie geeignete Sicherheitsmaßnahmen für die Produktionsumgebung der Anwendung, z. B. sichere Serverkonfigurationen und Netzwerkschutzmaßnahmen.

- Wartung: Aktualisieren und patchen Sie Ihre Anwendung regelmäßig, überwachen Sie sie auf Sicherheitsvorfälle und reagieren Sie auf neue Bedrohungen, sobald diese auftauchen.

4. Wesentliche Best Practices für die Sicherheit von Webanwendungen von OWASP

Webanwendungen gehören heute zu den am häufigsten genutzten Anwendungen. Die Sicherheit von Webanwendungen ist für jedes Unternehmen, das seine Daten und seinen Ruf schützen möchte, von entscheidender Bedeutung. Das Open Web Application Security Project (OWASP) bietet Anleitungen von Sicherheitsteams und -experten. Leider müssen viele Unternehmen diese Best Practices noch umsetzen.

OWASP bietet Open-Source-Ressourcen zur Verbesserung der Sicherheit von Webanwendungen. Hier sind einige ihrer Best Practices:

- Stellen Sie sicher, dass alle Benutzereingaben vor der Verarbeitung validiert werden. Dazu gehört die Überprüfung auf korrekte Datentypen, Länge, Format und Bereich. Durch die Implementierung der Eingabevalidierung können Sie eine Reihe von Schwachstellen wie SQL-Injection und Cross-Site-Scripting (XSS) verhindern.

- Verwenden Sie starke Authentifizierungs- und Autorisierungsmechanismen, um den Zugriff auf Ihre Anwendung zu kontrollieren. Dazu gehören sichere Mechanismen zur Speicherung von Passwörtern, Zwei-Faktor-Authentifizierung und andere Sicherheitsmaßnahmen, um unbefugten Zugriff zu verhindern.

- Befolgen Sie sichere Kodierungspraktiken, um das Risiko von Sicherheitslücken zu minimieren. Dazu gehören die Verwendung sicherer Kodierungstechniken, die Vermeidung unsicherer Funktionen und die Verwendung von Frameworks und Bibliotheken, die einer Sicherheitsüberprüfung unterzogen wurden. Wenn Sie für sicheren Code sorgen, können Sie Pufferüberläufe und Schwachstellen durch Formatstrings verhindern.

- Achten Sie darauf, dass Fehlermeldungen keine sensiblen Informationen preisgeben und protokollieren Sie alle sicherheitsrelevanten Ereignisse. Dazu gehören fehlgeschlagene Anmeldeversuche und andere verdächtige Aktivitäten. Durch die Protokollierung von sicherheitsrelevanten Ereignissen können Sie Sicherheitsvorfälle schnell erkennen und darauf reagieren.

- Verwenden Sie Techniken zur sicheren Sitzungsverwaltung, um Sitzungsentführungen und andere Angriffe zu verhindern. Dazu gehören die Verwendung sicherer Sitzungskennungen, das Erzwingen von Sitzungszeitüberschreitungen und das Ungültigmachen von Sitzungen, wenn sich Benutzer abmelden oder nach einer gewissen Zeit der Inaktivität. Durch die Implementierung einer sicheren Sitzungsverwaltung können Sie Angreifer daran hindern, auf vertrauliche Informationen zuzugreifen oder nicht autorisierte Aktionen durchzuführen.

- Implementieren Sie starke Ver- und Entschlüsselungstechniken, um Daten bei der Übertragung und im Ruhezustand zu schützen. Dazu gehören die Verwendung von Algorithmen und Schlüssellängen nach Industriestandard und der angemessene Schutz von Verschlüsselungsschlüsseln. Durch die Implementierung starker Kryptografie können Sie Angreifer daran hindern, auf Daten zuzugreifen oder sie zu verändern.

- Verwenden Sie Zugriffskontrollmechanismen, um den Zugriff auf sensible Ressourcen und Funktionen zu beschränken. Dazu gehört, dass Sie sicherstellen, dass Benutzer nur über die Berechtigungen verfügen, die sie für die Ausführung ihrer Aufgaben benötigen, und dass Sie Zugriffskontrollen auf jeder Anwendungsebene durchsetzen. Sie können den unbefugten Zugriff auf Daten oder Funktionen verhindern, indem Sie Zugriffskontrollen implementieren.

- Führen Sie regelmäßige Sicherheitstests durch, einschließlich Penetrationstests und Schwachstellen-Scans, um Sicherheitsschwachstellen zu erkennen und zu beheben. Verwenden Sie automatisierte Tools und manuelle Techniken, um sicherzustellen, dass Ihre Anwendung sicher ist.

- Befolgen Sie sichere Bereitstellungspraktiken, um Sicherheitsrisiken während der Installation und Konfiguration zu vermeiden. Dazu gehören die Verwendung von sicheren Protokollen, die Vermeidung von Standardeinstellungen und die Konfiguration von Sicherheitseinstellungen nach bewährten Verfahren.

- Sie sollten über einen Notfallplan verfügen, um schnell und effektiv auf Sicherheitsvorfälle reagieren zu können. Dazu gehört auch, dass alle Mitarbeiter den Plan und ihre Rolle darin kennen und den Plan regelmäßig üben, um seine Wirksamkeit zu gewährleisten.

Diese Best Practices können dazu beitragen, Webanwendungen zu sichern und die Daten und den Ruf Ihres Unternehmens zu schützen. Allerdings müssen Sie in Ihrem Unternehmen eine auf Sicherheit ausgerichtete Kultur einführen, die die Best Practices in die Praxis umsetzt.

5. Eine Kultur des Sicherheitsbewusstseins schaffen

Sicherheitsschulung für Entwickler

Entwickler spielen eine entscheidende Rolle bei DevSecOps (Entwicklung, Sicherheit und Betrieb), da der von ihnen geschriebene Code Schwachstellen schaffen oder verhindern kann. Regelmäßige Sicherheitsschulungen für Ihr Entwicklungsteam, einschließlich sicherer Codierungspraktiken, des Bewusstseins für häufige Angriffsvektoren und branchenspezifischer Compliance-Anforderungen, sind wichtig.

Durchführung von Programmen zur Sensibilisierung für die Sicherheit

Eine starke Sicherheitskultur geht über das Entwicklungsteam hinaus. Klären Sie alle Mitarbeiter über die Bedeutung der Sicherheit und ihre Rolle bei deren Aufrechterhaltung auf. Führen Sie regelmäßig Programme zum Sicherheitsbewusstsein durch, die Themen wie das Erkennen von Phishing-Angriffen, die Verwendung sicherer Passwörter und das Melden verdächtiger Aktivitäten behandeln.

6. Implementierung robuster Authentifizierungs- und Zugangskontrollmechanismen

Verwenden Sie die Multi-Faktor-Authentifizierung (MFA)

MFA fügt eine zusätzliche Schutzebene hinzu, indem Benutzer mehrere Formen der Identifizierung vor dem Zugriff auf eine Anwendung angeben müssen. Implementieren Sie MFA mit einer Kombination aus wissensbasierten (Passwörter), besitzbasierten (Token) und inhärenzbasierten (biometrische) Faktoren.

Anwendung des Grundsatzes der geringsten Privilegierung

Das Prinzip der geringsten Privilegien schränkt den Benutzerzugriff auf die minimal notwendigen Ressourcen und Berechtigungen ein. Implementieren Sie eine rollenbasierte Zugriffskontrolle (RBAC), um angemessene Benutzerzugriffsebenen zu definieren und durchzusetzen.

7. Halten Sie Ihre Anwendung aktualisiert und gepatcht

Bleiben Sie über Sicherheitslücken und Patches auf dem Laufenden

Überwachen Sie regelmäßig Branchenquellen wie Websites von Anbietern und Sicherheitsblogs, um sich über neue Sicherheitslücken und Patches zu informieren. Melden Sie sich bei Sicherheits-Mailinglisten und Schwachstellen-Benachrichtigungsdiensten an, um über die neuesten Bedrohungen auf dem Laufenden zu bleiben.

Implementierung eines Patch Management Prozesses

Entwickeln Sie eine Patch-Verwaltung, die Patches bewertet, testet und zeitnah einsetzt. Dieser Prozess sollte einen Rollback-Plan beinhalten, falls ein Patch neue Probleme oder Konflikte mit sich bringt.

Russ Miller, ein Experte für Patch-Management, erklärt: "Es ist vor allem für größere Unternehmen eine Herausforderung, den Überblick über den nicht enden wollenden Strom von Patches für Sicherheitslücken zu behalten. Allerdings ist Zeit das A und O, und die meisten Unternehmen geben potenziellen Angreifern reichlich Zeit für einen Angriff.

8. Regelmäßige Überwachung und Prüfung Ihrer Anwendung

Kontinuierliche Überwachung einführen

Überwachen Sie Ihre Anwendungen kontinuierlich auf Sicherheitsvorfälle und Anomalien, z. B. unbefugte Zugriffsversuche, Datenverletzungen und verdächtige Aktivitäten. Verwenden Sie Sicherheitstools wie Intrusion Detection Systems (IDS), Security Information and Event Management (SIEM)-Lösungen und Application Performance Monitoring (APM)-Tools, um Einblicke in den Sicherheitsstatus Ihrer Anwendung zu erhalten.

Regelmäßige Sicherheitsaudits durchführen

Führen Sie regelmäßig Sicherheitsaudits durch, um die Wirksamkeit Ihrer Sicherheitsmaßnahmen zu bewerten. Diese Audits sollten eine Kombination aus internen und externen Bewertungen umfassen, z. B. Penetrationstests, Schwachstellen-Scans und Compliance-Überprüfungen.

9. Einsatz von Verschlüsselung und Secure Datenspeicherung

Daten verschlüsseln

Verwenden Sie Verschlüsselung zum Schutz von Daten, sowohl bei der Übertragung als auch im Ruhezustand. Implementieren Sie Protokolle wie Secure Sockets Layer (SSL) oder Transport Layer Security (TLS) für die sichere Datenübertragung und verwenden Sie Verschlüsselungsalgorithmen wie Advanced Encryption Standard (AES) für die Datenspeicherung.

Befolgen Sie bewährte Praktiken zur Datenspeicherung

Führen Sie bewährte Verfahren zur sicheren Datenspeicherung ein, z. B. die Trennung sensibler Daten von anderen Daten, die Verwendung sicherer Datenbankkonfigurationen und die regelmäßige Erstellung von Sicherungskopien Ihrer Daten zum Schutz vor Datenverlust.

10. Einsatz von Präventions- und Aufdeckungstechnologien

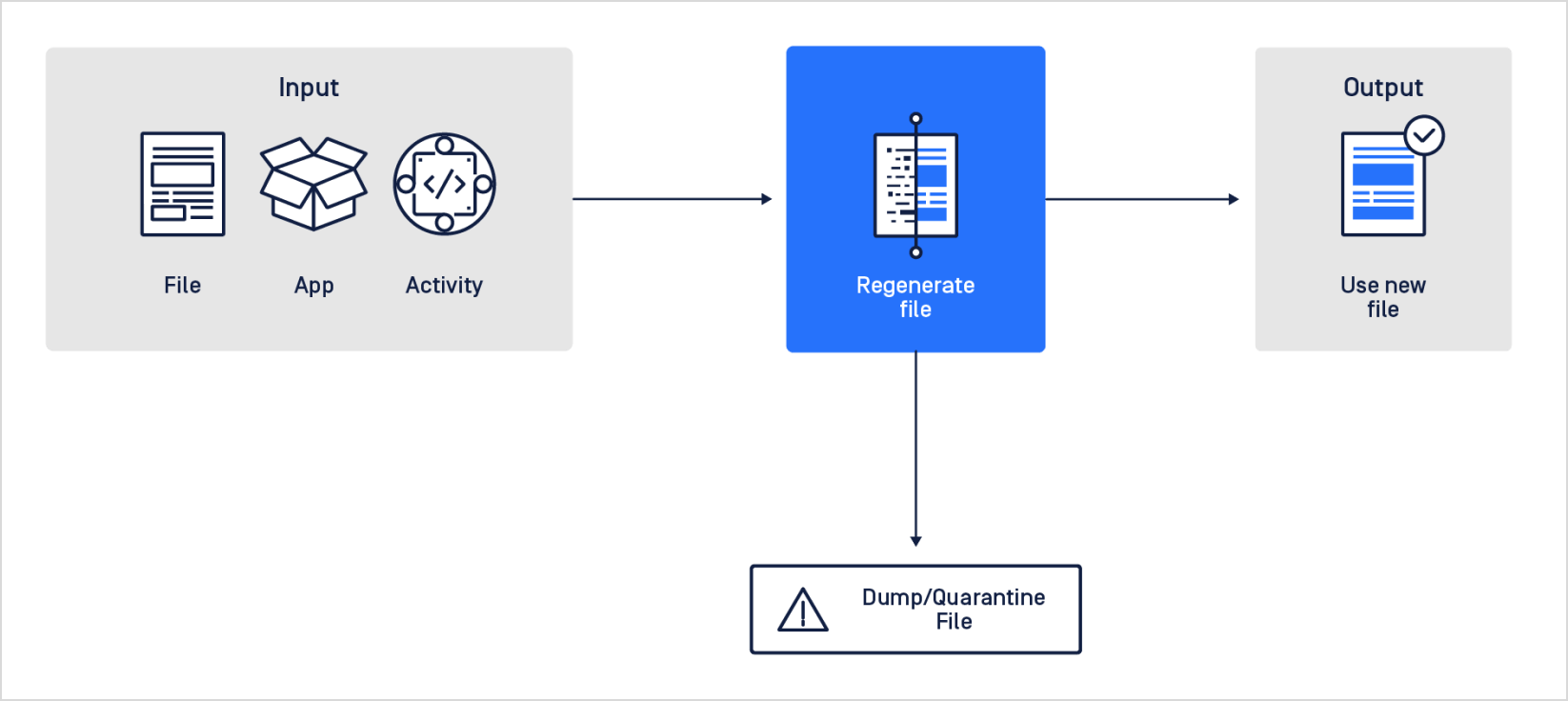

Die neuesten proaktiven Technologien bieten einen effektiveren und effizienteren Ansatz zum Schutz von Unternehmen vor Datei-Upload-Bedrohungen.

Entscheiden Sie sich für Technologien, die fortschrittliche Automatisierungsfunktionen wie die Entschärfung und Rekonstruktion von Inhalten, maschinelles Lernen, Sandboxing und Multi-Scan-Engines nutzen, um einen umfassenden Schutz vor dateibasierten Angriffen zu bieten. Mit diesen Technologien können Unternehmen das Scannen und Analysieren von hochgeladenen Dateien, einschließlich E-Mails, Anhängen und Archiven, automatisieren, um Malware, Zero-Day-Exploits und andere Bedrohungen zu erkennen und zu verhindern.

Wenn Sie sicherstellen, dass diese Technologien künstliche Intelligenz, Verhaltensanalyse und Analyse des Benutzerverhaltens umfassen, können Sie auch die Sicherheit beim Hochladen von Dateien verbessern. Durch den Einsatz dieser Technologien können Unternehmen einen besseren Einblick in ihr Netzwerk gewinnen, anomales Verhalten erkennen und potenzielle Bedrohungen proaktiv verhindern, bevor sie Schaden anrichten.

11. Bewährte Praktiken für die Sicherheit von Cloud

Da immer mehr Unternehmen ihre Webanwendungen in die Cloud verlagern, ist die Sicherheit von Cloud-Anwendungen zu einem wichtigen Thema geworden. Die Branche hat sich beeilt, Best Practices zu entwickeln, die Sie beim Schutz Ihrer Cloud-basierten Anwendungen unterstützen. Hier sind ein paar Beispiele:

- Stellen Sie sicher, dass Ihre Cloud-Anwendungen sicher konfiguriert sind. Dazu gehören die Verwendung starker Authentifizierungs- und Autorisierungsmechanismen, die Konfiguration von Netzwerksicherheitskontrollen und die Gewährleistung, dass die Verschlüsselung die Daten bei der Übertragung und im Ruhezustand schützt.

- Verwenden Sie Lösungen für das Identitäts- und Zugriffsmanagement (IAM), um Benutzeridentitäten und den Zugriff auf Ihre Cloud-Anwendungen zu verwalten. Dazu gehören die Verwendung von Multi-Faktor-Authentifizierung, rollenbasierte Zugriffskontrolle und die Überwachung von Benutzeraktivitäten.

- Implementieren Sie strenge Datensicherheitsmaßnahmen zum Schutz Ihrer Cloud-basierten Daten. Dazu gehören Verschlüsselung, Zugriffskontrollen und die Überwachung von Datenzugriff und -nutzung. Vergewissern Sie sich, dass Sie das Modell der gemeinsamen Verantwortung für die Sicherheit von Webanwendungen verstehen.

- Führen Sie Praktiken zum Schwachstellenmanagement ein, um Sicherheitsschwachstellen in Ihren Cloud-Anwendungen zu erkennen und zu beheben. Dazu gehört, dass Sie regelmäßig nach Schwachstellen suchen und bekannte Schwachstellen so schnell wie möglich beheben.

- Wählen Sie einen Cloud-Anbieter, der strenge Sicherheitsmaßnahmen einführt. Dazu gehört, dass der Anbieter starke physische Sicherheit, Netzwerksicherheit und Zugangskontrollen bietet.

- Implementieren Sie eine kontinuierliche Überwachung Ihrer Cloud-Anwendungen, um Sicherheitsvorfälle schnell zu erkennen und darauf zu reagieren. Dazu gehört die Überwachung ungewöhnlicher Benutzeraktivitäten, des Netzwerkverkehrs und der Systemaktivität.

Die Befolgung dieser bewährten Verfahren für die Cloud-Sicherheit kann dazu beitragen, dass Ihre Cloud-basierten Anwendungen sicher und vor potenziellen Bedrohungen geschützt sind. Es ist wichtig, sich über die neuesten Sicherheitsbedrohungen und -trends auf dem Laufenden zu halten und Ihre Cloud-Sicherheitsmaßnahmen kontinuierlich zu bewerten und zu verbessern.

12. Secure Gegen Malware am Netzwerkparameter

Die Sicherung von Netzwerkparametern mit ICAP (Internet Content Adaptation Protocol) ist eine leistungsstarke Methode, um das Hochladen bösartiger Dateien zu verhindern. ICAP ermöglicht es Unternehmen, Inhalte in Echtzeit zu scannen und zu analysieren, so dass sie bösartige Dateien identifizieren und blockieren können, bevor sie ihr Ziel erreichen. Durch die Integration von ICAP mit bestehenden Netzwerkgeräten wie Web Application Firewalls, Reverse Proxies und SSL-Inspektoren können Unternehmen ihr Netzwerk nahtlos um eine weitere Schutzebene erweitern.

Darüber hinaus können Unternehmen mit den Funktionen von ICAP zur Inhaltsanpassung und -umwandlung Richtlinien durchsetzen und Inhalte während der Übertragung ändern, was ihnen eine genaue Kontrolle über den Datenfluss in ihrem Netzwerk ermöglicht. Durch den Einsatz von ICAP können Unternehmen ihre Netzwerkparameter effektiv schützen und böswillige Datei-Uploads verhindern, was ihre allgemeine Cybersicherheit verbessert.

13. Prüfung der Anwendungssicherheit

Tests sind ein wichtiger Bestandteil jedes Sicherheitsprogramms. Tests helfen dabei, potenzielle Sicherheitsrisiken zu finden und zu beseitigen, bevor Angreifer sie ausnutzen können. Es können verschiedene Arten von Anwendungssicherheitstests durchgeführt werden, z. B. Schwachstellenscans, Penetrationstests und Codeüberprüfungen. Diese Tests helfen, Schwachstellen wie SQL-Injection, Cross-Site-Scripting und Pufferüberläufe zu erkennen.

Es ist wichtig, sowohl manuelle als auch automatisierte Tests der Anwendungssicherheit durchzuführen, um sicherzustellen, dass alle potenziellen Schwachstellen erkannt und behoben werden. Automatisierte Tools für die Sicherheitstests von Webanwendungen helfen, den Testprozess zu rationalisieren und Schwachstellen effizienter zu identifizieren. Allerdings können automatisierte Tools nicht alle potenziellen Schwachstellen aufdecken, so dass auch manuelle Tests erforderlich sind.

Tests durch Dritte sind ebenfalls von Vorteil, da sie eine objektive Bewertung Ihrer Sicherheitslage liefern und Schwachstellen aufdecken, die bei internen Tests möglicherweise übersehen wurden. Durch die Durchführung regelmäßiger Tests können Sie sicherstellen, dass Ihre Anwendungen sicher und vor potenziellen Sicherheitsbedrohungen geschützt sind.

Schlussfolgerung

In der heutigen digitalen Landschaft ist Sicherheit für Unternehmen entscheidend, um ihre Daten zu schützen und das Vertrauen der Kunden zu erhalten. Durch die Einführung bewährter Sicherheitspraktiken können Sie Sicherheitsrisiken und Cyber-Bedrohungen erheblich reduzieren und die wertvollen Vermögenswerte Ihres Unternehmens schützen.

Sprechen Sie mit einem Experten

App Sec FAQs

F: Was ist app sec, und warum ist es wichtig?

A: Anwendungssicherheit bezieht sich auf die Maßnahmen und Praktiken, die zum Schutz von Anwendungen vor externen Bedrohungen, Malware, Datenverletzungen und Schwachstellen eingesetzt werden. Sie ist von entscheidender Bedeutung für den Schutz personenbezogener Daten, die Aufrechterhaltung des Kundenvertrauens und die Einhaltung von Branchenvorschriften. Sie ist eine Erweiterung der Best Practices für die Software-Sicherheit.

F: Was ist ein Secure Software (SSDLC)?

A: Ein Secure Software Development Lifecycle (SSDLC) ist ein Ansatz, der Sicherheitsmaßnahmen in den gesamten Softwareentwicklungsprozess integriert. Er umfasst sicherheitsorientierte Aktivitäten während der Phasen der Anforderungserfassung, des Entwurfs, der Implementierung, des Testens, der Bereitstellung und der Wartung.

F: Wie kann ich in meiner Organisation eine Kultur des Sicherheitsbewusstseins schaffen?

A: Pflegen Sie eine Kultur des Sicherheitsbewusstseins, indem Sie regelmäßige Sicherheitsschulungen für Entwickler anbieten, Programme zum Sicherheitsbewusstsein für alle Mitarbeiter durchführen und eine gemeinsame Verantwortung für die Aufrechterhaltung der Sicherheit fördern.

F: Was ist Multi-Faktor-Authentifizierung (MFA) und warum ist sie für die Sicherheit so wichtig?

A: Die Multi-Faktor-Authentifizierung (MFA) ist eine Sicherheitsmethode, bei der sich Benutzer vor dem Zugriff auf eine Anwendung mehrfach ausweisen müssen. Sie ist für die Sicherheit einer App unerlässlich, da sie eine zusätzliche Schutzebene hinzufügt, die es Angreifern erschwert, unbefugten Zugriff zu erhalten.

F: Welche bewährten Verfahren gibt es für die sichere Datenspeicherung?

A: Die Sicherheit der Datenspeicherung ist unerlässlich, um sensible Informationen vor Cyberbedrohungen zu schützen. Um dies zu erreichen, können Unternehmen Best Practices wie Datenverschlüsselung, Datentrennung, sichere Datenbankkonfigurationen und regelmäßige Datensicherungen implementieren. Darüber hinaus sind Echtzeit-Bedrohungsinformationen und Malware-Scans eine leistungsstarke Lösung, um latente Ausbrüche zu verhindern und einen kontinuierlichen Schutz vor Cyberangriffen zu gewährleisten.

F: Wie oft sollte ich Sicherheitsaudits für meine Anwendung durchführen?

A: Die Häufigkeit von Sicherheitsprüfungen hängt von Faktoren wie der Komplexität Ihrer Anwendung, den gesetzlichen Anforderungen, dem Webserver, dem Sicherheitsteam und dem Risikoprofil Ihres Unternehmens ab. Es wird jedoch empfohlen, regelmäßige, periodische Audits durchzuführen.

F: Welche bewährten Verfahren gibt es für Webanwendungen?

A: Die Befolgung von Best Practices für die Sicherheit von Webanwendungen von Organisationen wie OWASP wird Sicherheitsprobleme einschränken. Sie können mehr darüber erfahren, wie OWASP Ihnen dabei hilft, Ihre Webanwendungssicherheit zu verwalten und Angreifer daran zu hindern, Sicherheitsprobleme vor Ihrem Sicherheitsteam zu finden.