Was sind Penetrationstests?

Penetrationstests, auch bekannt als Pen Testing oder Ethical Hacking, sind eine proaktive Sicherheitsmaßnahme, bei der reale Cyberangriffe auf Ihre Systeme und Netzwerke simuliert werden. Im Gegensatz zu böswilligen Hackern arbeiten Penetrationstester innerhalb genehmigter Grenzen, um Sicherheitsschwachstellen aufzuspüren, bevor sie von tatsächlichen Bedrohungsakteuren ausgenutzt werden können.

Diese kritische Sicherheitsbewertung ist ein Eckpfeiler jeder umfassenden Cybersicherheitsstrategie. Durch die Durchführung kontrollierter, simulierter Angriffe können Unternehmen ihre Sicherheitslage bewerten und die Wirksamkeit ihrer bestehenden Sicherheitskontrollen überprüfen. Das Verfahren hilft bei der Aufdeckung von Schwachstellen, die andernfalls verborgen bleiben könnten, bis es zu einem echten Sicherheitsverstoß kommt.

Penetrationstests fügen sich in den breiteren Kontext von Sicherheitsbewertungen und -prüfungen ein und bilden zusammen mit anderen bewährten Sicherheitspraktiken eine solide Verteidigung gegen Cyberbedrohungen. Sie liefern Unternehmen verwertbare Erkenntnisse über ihre Strategien zur Erkennung von Bedrohungen und helfen dabei, potenzielle Sicherheitslücken in kritischen Infrastrukturen zu erkennen .

Penetrationstests vs. Schwachstellenanalyse

Obwohl beides wichtige Sicherheitspraktiken sind, dienen Penetrationstests und Schwachstellenbewertungen unterschiedlichen Zwecken:

- Bei Schwachstellenbewertungen wird nach bekannten Schwachstellen gesucht und eine nach Prioritäten geordnete Liste von Problemen erstellt.

- Bei Penetrationstests werden Schwachstellen aktiv ausgenutzt, um die Auswirkungen eines Sicherheitsverstoßes und die Wirksamkeit der vorhandenen Abwehrmaßnahmen zu bewerten.

Unternehmen nutzen in der Regel Schwachstellenbewertungen für die regelmäßige Sicherheitsüberwachung und Penetrationstests für eine tiefergehende Validierung ihrer Sicherheitsmaßnahmen.

Warum sind Penetrationstests wichtig?

Penetrationstests decken Schwachstellen auf, bevor Angreifer sie ausnutzen können. Durch simulierte Cyberangriffe wird die Wirksamkeit von Sicherheitskontrollen überprüft, die Einhaltung von Vorschriften unterstützt und das Risiko von Datenschutzverletzungen verringert. Dieser proaktive Ansatz hilft Unternehmen, das Vertrauen von Kunden und Partnern zu erhalten.

Moderne Cyber-Bedrohungen werden immer raffinierter, so dass es für Unternehmen unerlässlich ist, proaktive Sicherheitsmaßnahmen zu ergreifen. Penetrationstests helfen bei der Aufdeckung von Schwachstellen in der gesamten Angriffsfläche, von Webanwendungen bis zur Netzwerkinfrastruktur.

Die wichtigsten Vorteile von Pen-Tests

Die frühzeitige Entdeckung von Schwachstellen ist einer der wichtigsten Vorteile regelmäßiger Penetrationstests. Durch die Identifizierung von Sicherheitslücken, bevor sie ausgenutzt werden, können Unternehmen Strategien zur Behebung von Schwachstellen umsetzen, die kostspielige Sicherheitsverletzungen verhindern.

Die Verbesserung der Sicherheitslage ist ein weiterer entscheidender Vorteil, der über technische Verbesserungen hinausgeht. Wenn Unternehmen regelmäßig Penetrationstests durchführen, entwickeln sie ein tieferes Verständnis für ihre Sicherheitslage und können fundiertere Entscheidungen über Sicherheitsinvestitionen und -prioritäten treffen.

Eine bessere Vorbereitung auf Zwischenfälle stellt sicher, dass die Teams besser gerüstet sind, um schnell und effektiv zu reagieren, wenn es zu Sicherheitsvorfällen kommt. Penetrationstests zeigen potenzielle Angriffspfade auf und helfen den Sicherheitsteams zu verstehen, wie sich Bedrohungen in ihren Systemen ausbreiten könnten, was zu umfassenderen Reaktionsplänen führt.

Wie Penetrationstests funktionieren: Vorgehensweisen und Methoden

Penetrationstests folgen strukturierten Methoden, die eine umfassende Abdeckung potenzieller Angriffsvektoren gewährleisten. Die folgenden drei primären Ansätze bieten jeweils unterschiedliche Perspektiven auf Ihre Sicherheitslage und ermöglichen einzigartige Einblicke in potenzielle Schwachstellen:

- Blackbox: Keine Vorkenntnisse über das System.

- Weiße Box: Vollständiger Zugang zu Quellcode und Dokumentation.

- Grauer Kasten: Partielles Wissen, das eine Insider-Bedrohung simuliert.

Jede Phase baut auf der vorhergehenden auf und erstellt eine umfassende Analyse der Sicherheitslücken, die sowohl individuelle Schwachstellen als auch potenzielle Angriffsketten aufzeigt.

Simulierte Angriffe und Tests von Sicherheitskontrollen

Simulierte Angriffe bilden den Kern effektiver Penetrationstests. Sie bieten realistische Szenarien, die Ihre Sicherheitskontrollen unter Bedingungen testen, die den tatsächlichen Bedrohungen entsprechen. Diese kontrollierten Angriffe helfen zu überprüfen, ob Ihre Sicherheitsmaßnahmen realen Angriffstechniken standhalten können.

Das Testen der Sicherheitskontrollen geht über das einfache Scannen von Schwachstellen hinaus, um die Wirksamkeit Ihrer Abwehrmaßnahmen zu bewerten. Bei diesem Prozess wird untersucht, wie gut Ihre Sicherheitsinfrastruktur auf verschiedene Angriffsszenarien reagiert, z. B. auf Versuche, die Authentifizierung zu umgehen, Privilegien zu erweitern und sich seitlich durch Ihr Netzwerk zu bewegen. Erfahren Sie mehr über Best Practices für die Anwendungssicherheit.

Einhaltung von Vorschriften und Risikomanagement

Penetrationstests spielen eine entscheidende Rolle beim Nachweis der Einhaltung von Datenschutz- und Cybersicherheitsstandards wie z. B.:

- PCI DSS (Payment Card Industry Data Security Standard)

- ISO/IEC 27001

- NIST-Richtlinien

Risikobewertung und -minderung sind Kernfunktionen von Penetrationstests im Rahmen eines umfassenderen Risikomanagements. Durch die Identifizierung von Schwachstellen und den Nachweis ihrer potenziellen Auswirkungen liefern Penetrationstests die notwendigen Daten für fundierte Risikomanagemententscheidungen. Der Beitrag zur Verhinderung von Datenschutzverletzungen kann nicht hoch genug eingeschätzt werden. Unternehmen, die regelmäßig Penetrationstests durchführen, verringern ihr Risiko, kostspielige Sicherheitsvorfälle zu erleiden, erheblich.

Erfüllung der Compliance-Anforderungen

Penetrationstests sind eine Voraussetzung für verschiedene Compliance-Standards, darunter PCI DSS, HIPAA und SOX. Jeder Standard hat spezifische Anforderungen an die Häufigkeit, den Umfang und die Methodik von Tests, so dass es für Unternehmen wichtig ist, ihre Compliance-Verpflichtungen zu verstehen.

Der Nachweis der Sorgfaltspflicht gegenüber Aufsichtsbehörden und Interessengruppen erfordert mehr als nur die Durchführung von Tests. Unternehmen müssen eine ordnungsgemäße Dokumentation führen, empfohlene Abhilfemaßnahmen umsetzen und eine kontinuierliche Verbesserung ihrer Sicherheitslage vorweisen.

Wer führt die Penetrationstests durch?

Unternehmen haben mehrere Möglichkeiten zur Durchführung von Penetrationstests, die jeweils unterschiedliche Vorteile und Überlegungen mit sich bringen. Interne Sicherheitsteams verfügen über fundierte Kenntnisse der Systeme und Prozesse des Unternehmens, während Drittanbieter spezielles Fachwissen und objektive Perspektiven bieten.

Unabhängig von ihrer Herkunft vereinen hochqualifizierte Penetrationstester Wissen, Erfahrung und anerkannte Zertifizierungen. Diese Zeugnisse belegen ihre Kompetenz in den Bereichen ethisches Hacking, Schwachstellenanalyse und Berichterstattung.

Auswahl eines Pen-Test-Anbieters

Bei der Bewertung potenzieller Pen-Test-Partner sollten Sie Folgendes beachten:

- Erfahrung und Fachwissen: Suchen Sie nach einem Anbieter mit einer nachgewiesenen Erfolgsbilanz in Ihrer Branche und mit ähnlichen Technologien wie Ihrer (z. B. Webanwendungen, Netzwerke, Cloud, IoT, OT). Das Team sollte über fundierte Kenntnisse aktueller Bedrohungen und Angriffsmethoden verfügen.

- Methodik und Ansatz: Ein seriöser Anbieter folgt etablierten, transparenten Methoden (wie PTES oder OWASP Testing Guide) und kombiniert automatisierte Tools mit umfangreichen manuellen Tests. Vermeiden Sie Unternehmen, die sich ausschließlich auf automatisierte Scans verlassen, da diese oft komplexe Schwachstellen und Fehler in der Geschäftslogik übersehen.

- Unterstützung bei der Berichterstattung und Behebung von Mängeln: Der Abschlussbericht sollte klar, prägnant und umsetzbar sein und die Ergebnisse, Risikostufen und praktischen Abhilfemaßnahmen aufzeigen. Suchen Sie nach Anbietern, die Unterstützung nach dem Test anbieten, einschließlich erneuter Tests zur Überprüfung der Korrekturen.

- Referenzen und Reputation: Fragen Sie nach Kundenreferenzen und prüfen Sie Online-Bewertungen oder Branchenzulassungen (z. B. CREST, falls in Ihrer Region zutreffend). Ein guter Ruf deutet auf beständige Qualität und ethisches Verhalten hin.

- Kommunikation und Professionalität: Der Anbieter sollte während des gesamten Auftrags, vom Scoping bis zur Berichterstattung, effektiv kommunizieren und Ihre sensiblen Daten streng vertraulich behandeln.

Die Methodik und die Berichterstattungspraktiken des Anbieters sind ebenso wichtig. Suchen Sie nach Anbietern, die sich an etablierte Rahmenwerke wie den OWASP Testing Guide oder die NIST-Richtlinien halten und umfassende Berichte mit klaren Empfehlungen für Abhilfemaßnahmen liefern.

Vor- und Nachteile von Penetrationstests

Das Wissen um die Vorteile und Grenzen von Penetrationstests hilft Unternehmen, fundierte Entscheidungen über ihre Sicherheitstestprogramme zu treffen und angemessene Erwartungen an die Ergebnisse zu stellen.

| Vorteile | Beschränkungen |

|---|---|

| Proaktive Risikominderung | Kosten und Zeit |

| Validiert Sicherheitskontrollen | Begrenzter Geltungsbereich |

| Unterstützt Compliance | Mögliche Unterbrechung des normalen Betriebs |

Pen-Tests als Teil einer ganzheitlichen Sicherheitsstrategie

Angesichts ihrer einzigartigen Vorteile und inhärenten Grenzen sollten Penetrationstests nicht als Einzellösung betrachtet werden, sondern vielmehr als wichtige Komponente einer breiteren, ganzheitlichen Cybersicherheitsstrategie. Um den Wert zu maximieren, sollten Sie Penetrationstests integrieren mit:

- Regelmäßige Schwachstellenbewertungen

- Schulungen zum Sicherheitsbewusstsein

- Planung der Reaktion auf Vorfälle

Unternehmen können die OWASP Top Ten Web Application Security Risks und die 10 Best Practices for File Upload Protection von OPSWAT nutzen, um ihre Sicherheitslage zu bewerten und die am besten geeigneten Verteidigungsschichten innerhalb ihrer Webanwendungsumgebung zu implementieren.

Penetrationstests für Cybersecurity-Karrieren

Ganz gleich, ob Sie Sicherheitsanalytiker, Netzwerkadministrator oder Sicherheitsmanager sind, die Kenntnis der Prinzipien und Praktiken von Penetrationstests verbessert Ihre Fähigkeit, Unternehmensressourcen zu schützen. Viele Unternehmen schätzen Fachleute, die sich sowohl mit offensiven als auch mit defensiven Sicherheitspraktiken auskennen, so dass Erfahrungen mit Penetrationstests für den beruflichen Aufstieg wertvoll sind.

Qualifikationen und Zertifizierungen für Penetrationstester

Um in diesem Bereich erfolgreich zu sein, müssen sich die Fachleute weiterentwickeln:

- Grundlagen der Netzwerktechnik: Ein solides Verständnis von TCP/IP, Netzwerkprotokollen, Routing und gängigen Netzwerkdiensten (DNS, HTTP, etc.) ist grundlegend.

- Programmierung/Skripterstellung: Beherrschung mindestens einer Skriptsprache (z. B. Python, PowerShell, Ruby, Bash) zur Automatisierung von Aufgaben, Ausnutzung von Schwachstellen und Entwicklung benutzerdefinierter Tools.

- Bewertung von Schwachstellen: Die Fähigkeit, die Auswirkungen von Sicherheitslücken in Systemen und Anwendungen zu erkennen, zu analysieren und zu verstehen.

Für angehende und bereits tätige Penetrationstester sind Zertifizierungen ein Beleg für ihre Fachkenntnisse und für ihr Engagement in diesem Beruf. Einige der anerkanntesten und am meisten geschätzten sind:

- OSCP (Offensive Security Certified Professional): Anerkannte, praxisorientierte Zertifizierung für offensive Penetrationstests.

- CEH (Zertifizierter Ethischer Hacker): Deckt ein breites Spektrum an Konzepten und Tools für ethisches Hacken ab.

- CompTIA PenTest+: Konzentriert sich auf die neuesten Penetrationstests, Schwachstellenbewertung und Managementfähigkeiten.

- eWPT (eLearnSecurity Web Application Penetration Tester): Spezialisiert auf das Testen der Sicherheit von Webanwendungen.

- GPEN (GIAC Penetration Tester): Umfassende Zertifizierung, die verschiedene Methoden abdeckt.

Das Pen-Testing-Team der OPSWAT: Referat 515

Unit 515 ist die Elite-Initiative der OPSWAT, die sich auf proaktive Cybersicherheit durch gegnerische Simulationen, fortschrittliche Tests und eingehende Untersuchungen spezialisiert hat. Unser Team kombiniert fundiertes technisches Fachwissen mit praktischem Geschäftsverständnis, um ein umfassendes Testprogramm zu entwickeln, das Ihren spezifischen Bedürfnissen und gesetzlichen Anforderungen entspricht.

Sind Sie bereit, Ihre Sicherheitslage zu verbessern? Wenden Sie sich noch heute an Unit 515 und erfahren Sie, wie unsere Penetrationstests dazu beitragen können, Schwachstellen in Ihren Systemen zu erkennen und Ihre allgemeine Cybersicherheitsstrategie zu verbessern.

Häufig gestellte Fragen (FAQs)

Was ist ein Penetrationstest (Pen-Test)?

Ein Penetrationstest ist ein simulierter Cyberangriff, der durchgeführt wird, um Schwachstellen in Systemen, Netzwerken oder Anwendungen zu ermitteln, bevor echte Angreifer sie ausnutzen können.

Warum sind Penetrationstests wichtig?

Penetrationstests decken Schwachstellen auf, bevor Angreifer sie ausnutzen können. Sie validieren Sicherheitskontrollen, unterstützen die Einhaltung von Vorschriften, verringern das Risiko von Datenschutzverletzungen und stärken das Vertrauen der Beteiligten.

Was sind die Vor- und Nachteile von Pen-Tests?

Zu den Vorteilen gehören proaktive Risikominderung, Validierung von Sicherheitskontrollen und Unterstützung bei der Einhaltung von Vorschriften. Zu den Nachteilen gehören potenzielle Kosten, begrenzter Umfang und vorübergehende Unterbrechungen.

Warum brauchen wir Penetrationstests?

Um Cyber-Bedrohungen einen Schritt voraus zu sein, Compliance-Verpflichtungen zu erfüllen und sicherzustellen, dass die Schutzmaßnahmen robust und effektiv sind.

Wer führt Pen-Tests durch?

Pen-Tests können von internen Sicherheitsexperten oder Drittanbietern mit speziellen Zertifizierungen und Erfahrungen durchgeführt werden.

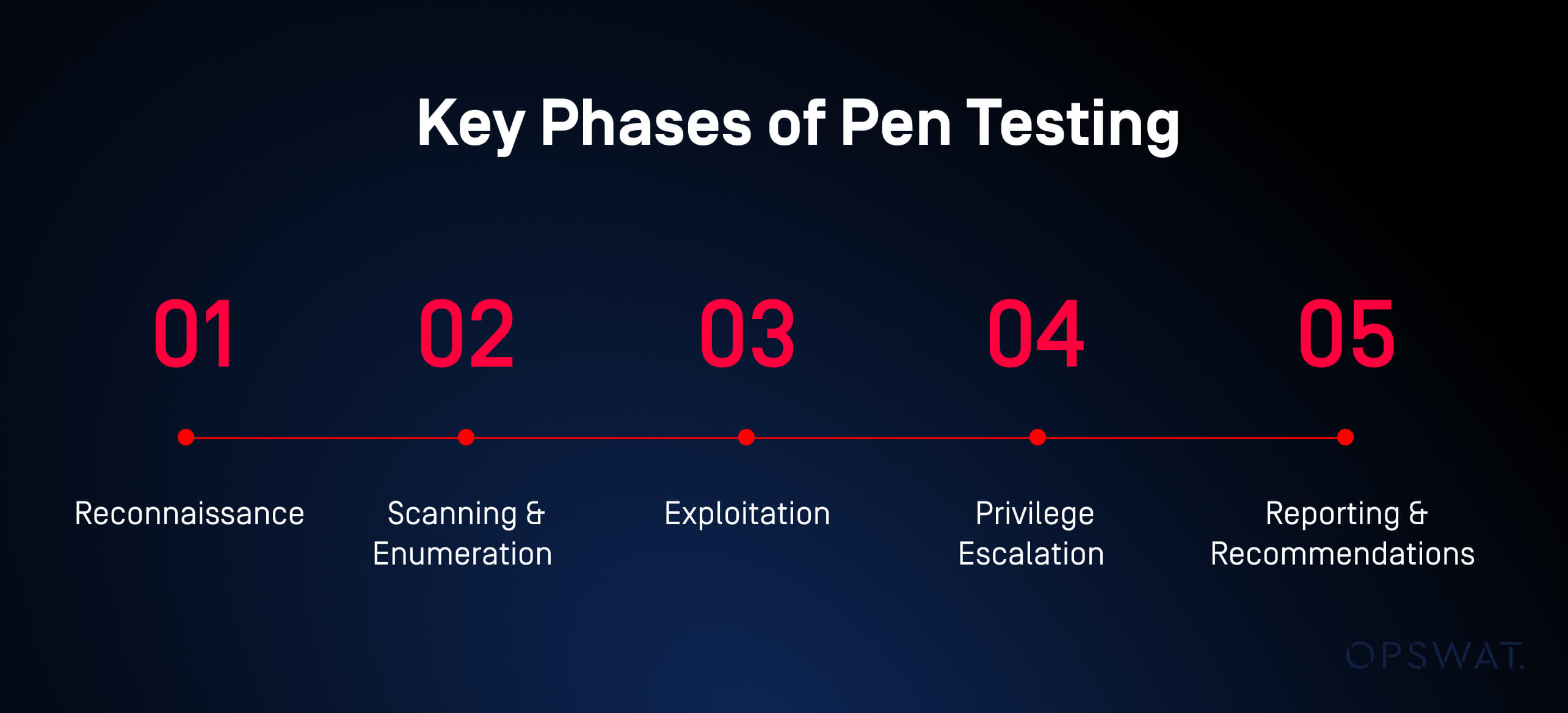

Was sind die 5 wichtigsten Phasen eines Pen-Tests?

- Aufklärungsarbeit

- Scannen und Aufzählung

- Ausbeutung

- Privilegieneskalation

- Berichterstattung und Empfehlungen