Wechseldatenträger wie USB , externe Festplatten und andere tragbare Geräte stellen eine kritische und oft übersehene Bedrohung für OT-Umgebungen (Operational Technology) dar. Ein Bericht von DarkReading enthüllte, dass Nationalstaaten zu USBs zurückkehren und sie in BYOD-Cyberangriffen verwenden, um streng bewachte Regierungsorganisationen zu kompromittieren, und bezeichnete dies als "den seltsamsten Trend in der Cybersicherheit".

Da sie herkömmliche netzwerkbasierte Verteidigungsmaßnahmen umgehen, liefern Wechselmedien Malware direkt in abgeschottete und segmentierte Systeme und nutzen das Sicherheitsmodell aus, auf das sich OT- und kritische Infrastrukturumgebungen verlassen. Im Jahr 2024 machten Wechselmedien 20,3 % der ursprünglichen Vektoren bei Cyberangriffen auf ICS (industrielle Kontrollsysteme) aus, während 15,2 % aller OT-Kompromittierungen von Wechselmedien ausgingen, so der SANS 2025 ICS/OT Cybersecurity Budget Report.

Wie Bedrohungsakteure Media ausnutzen

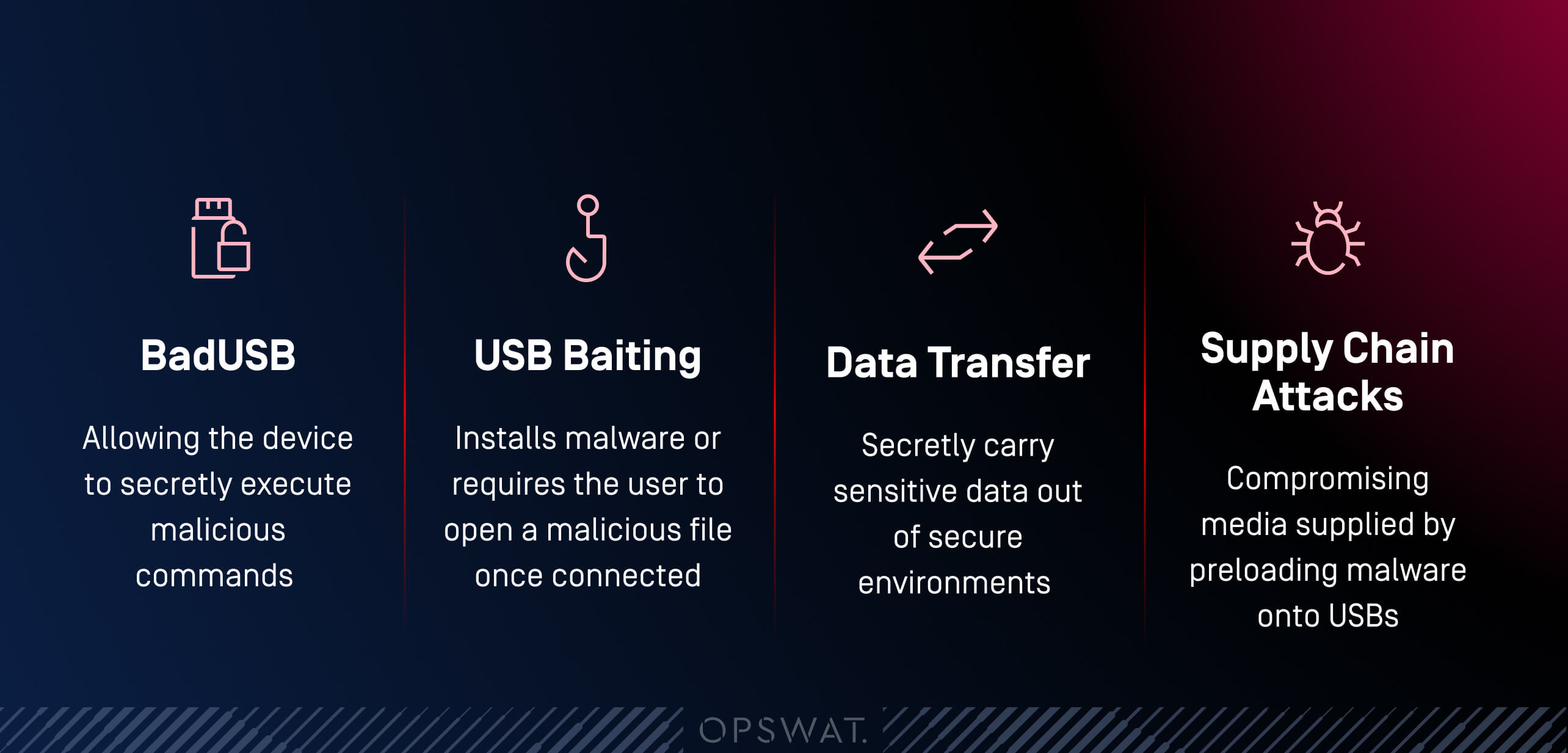

Bedrohungsakteure setzen verschiedene Taktiken ein, um Malware auszuliefern oder Daten aus abgekapselten Umgebungen zu extrahieren, indem sie Wechselmedien verwenden, um herkömmliche Sicherheitskontrollen zu umgehen und sich der Entdeckung zu entziehen:

- BadUSB: Programmiert die Firmware eines USB so um, dass sie ein legitimes Gerät, wie z. B. eine Tastatur oder eine Netzwerkkarte, imitiert, so dass das Gerät heimlich bösartige Befehle ausführen kann.

- USB : Hinterlassen eines infizierten USB an einem öffentlichen Ort mit einem verlockenden Etikett wie "Vertraulich" oder "Q4-Plan", das Malware installiert oder den Benutzer auffordert, nach dem Anschließen eine bösartige Datei zu öffnen.

- Datenübertragung: Verwendung der gleichen Medien, die für die Übertragung von Malware in abgekapselte Systeme verwendet werden, um sensible Daten heimlich aus sicheren Umgebungen zu transportieren.

- Angriffe auf dieSupply Chain : Kompromittierung von Datenträgern, die von Anbietern und Auftragnehmern geliefert werden, durch Vorladen von Malware auf USBs während der Herstellung oder Verteilung.

Warum kritische Systeme anfälliger sind als je zuvor

Herkömmliches Antivirus ist nicht mehr wirksam

Eine einzelne Antiviren-Engine kann nur eine durchschnittliche Erkennungsrate von 45,4 % erreichen. Da einzelne Antivirenlösungen auf einem signaturbasierten Erkennungsansatz und begrenzten Datenbanken mit bekannter Malware beruhen, sind sie gegen moderne, ausweichende und KI-gesteuerte Malware unzureichend.

Risiken von Zero-Day-Exploits

Da es keine Patches oder Signaturen und keine Informationen zur Erkennung eines Angriffs gibt, werden Zero-Day-Angriffe oft erst entdeckt, wenn der Schaden bereits entstanden ist. Wenn man sich nur auf die Erkennung statt auf die Vorbeugung verlässt, sind kritische Infrastrukturen sehr anfällig.

Dateien verdächtiger Herkunft

Wechseldatenträger mit Dateien verdächtiger ausländischer Herkunft können noch mehr Risiken bergen als Malware von staatlich unterstützten Angreifern. Die Verarbeitung von Dateien oder die Verwendung von Software, die aus bestimmten Ländern stammt, scheint zwar sicher zu sein, birgt aber das Risiko, dass Unternehmen die Vorschriften nicht einhalten und hohe Geldstrafen zahlen müssen.

Ausweichende und KI-gesteuerte Malware

Angreifer nutzen weiterhin die neuesten Technologien, um schwer zu entdeckende Malware zu entwickeln, von gängigen Umgehungstechniken wie Makros und Speicherauswurf bis hin zu verhaltensverändernder, KI-gesteuerter Malware. Diese Komplexität erfordert mehrschichtige Lösungen, die der Prävention Vorrang vor der Erkennung geben.

Menschliches Versagen und Datenschutzverletzungen

Wechseldatenträger mit sensiblen Daten wie Passwörtern, wichtigen Geschäftsdaten und streng geheimen Inhalten können zu schädlichen Datenverlusten führen. Solche Praktiken sind eine der Hauptursachen für Datenschutzverletzungen und Verstöße gegen die Compliance.

Malware am Eintrittspunkt stoppen

MetaDefender Kiosk™ verfügt über 5 Formfaktoren, die den Anforderungen verschiedener Betriebsumgebungen gerecht werden, selbst unter härtesten Bedingungen, und fungiert als physischer Gatekeeper, der sicherstellt, dass alle Wechselmedien vor der Verwendung gescannt und validiert werden, insbesondere in kritischen Umgebungen mit Luftschleusen. MetaDefender Kiosk unterstützt mehr als 20 Medientypen und scannt ein breites Spektrum an Wechselmedien, darunter USB , Speicherkarten, Festplatten, CDs und DVDs.

Sie ist mit bewährten, weltweit vertrauenswürdigen Technologien ausgestattet, um OT-Ressourcen vor den raffiniertesten Bedrohungen durch Wechselmedien zu schützen.

Advanced Threat Detection mit mehreren Engines

Mit Erkennungsraten von bis zu 99,2 % mit mehr als 30 Malware-Engines bietet Metascan™ Multiscanning einen verbesserten Schutz vor einer Vielzahl von Cyberbedrohungen, reduziert die Zeit bis zu einem Ausbruch und verringert das Risiko von Fehlalarmen.

Präventive Technologie zum Schutz vor unentdeckten Bedrohungen

Während herkömmliche Scan-Lösungen unbekannte Bedrohungen nicht erkennen, ist Deep CDR™ eine Technologie, die diese Bedrohungen abwehrt, indem sie Dateien unter Beibehaltung ihrer Funktionalität bereinigt und regeneriert. Sie hilft, unerkannte Bedrohungen zu verhindern, einschließlich Zero-Day-Exploits und ausweichender Malware, und unterstützt mehr als 200 Dateitypen.

Erkennen von Datei-Ursprüngen zur Vermeidung von Compliance-Verstößen

Die Country-of-Origin-Technologie erkennt die geografische Herkunft von Dateien durch die Analyse von Metadaten und Fingerabdrücken. Die Überprüfung der geografischen Herkunft einer Datei hilft Unternehmen, Verstöße gegen die Compliance zu vermeiden.

Verhindern Sie den Verlust von sensiblen Daten

Zum Schutz sensibler Daten prüft Proactive DLP™ Dateien, bevor sie in und aus kritischen Netzwerken mit Luftüberwachung übertragen werden, und blockiert sensible und geheime Daten mithilfe benutzerdefinierter regulärer Ausdrücke.

Bekannte Dateischwachstellen erkennen

Mit mehr als 3.000.000 gesammelten Datenpunkten von aktiven Geräten und mehr als 30.000 zugehörigen CVEs mit Schweregradinformationen prüft MetaDefender Kiosk Dateien und Software auf häufige Schwachstellen, bevor er sie durch Luftlöcher passieren lässt.

Integrierter Schutz für Peripheriegeräte und Media und darüber hinaus

MetaDefender Kiosk seine Funktionen mit anderen MetaDefender , um mehrschichtige Sicherheit für Wechseldatenträger und Peripheriegeräte zu bieten. Es lässt sich nahtlos in MetaDefender Managed File Transfer MFT)™ integrieren, um sichere Übertragungen für sichere, bereinigte Dateien zu ermöglichen.

My OPSWAT™ Central Management ermöglicht die Konfiguration von Appliances, die Festlegung und Durchsetzung von Scan-Richtlinien und die Erstellung von detaillierten Audit-Protokollen über mehrere Kiosks hinweg - und das alles von einem einzigen Fenster aus. Mit zentralisierten, überprüfbaren Protokollen und einer konsistenten Durchsetzung von Richtlinien unterstützt MetaDefender Kiosk zusätzlich zu seinen fortschrittlichen Scan-Funktionen die Einhaltung strenger OT-spezifischer Regulierungsstandards, einschließlich NIST, IEC 62443, ISO 27001 und NERC CIP. MetaDefender Netwall ermöglicht den Zugriff auf Echtzeit-OT-Daten und einen sicheren Datentransfer in OT-Umgebungen, während die OT-Umgebung vor Bedrohungen aus dem Netzwerk geschützt wird.

MetaDefender Media Firewall™ stellt sicher, dass Bootsektoren und Dateiinhalte von eingelegten Wechseldatenträgern vor der Verwendung von einem MetaDefender KioskTM inspiziert, geprüft, bereinigt und freigegeben werden. MetaDefender Endpoint Validation™ oder Media Validation kann auch überprüfen, ob Wechseldatenträger im Rahmen der erzwungenen Richtlinien gescannt wurden.

End-to-End-Schutz für Media

Mit seiner bewährten Erfolgsbilanz bei mehr als 1.900 kritischen Infrastrukturorganisationen bietet OPSWAT einen strategischen Vorteil gegen die sich entwickelnden Bedrohungen durch Wechselmedien. MetaDefender Kiosk fungiert als Kontrollpunkt für Daten auf USB und anderen Mediengeräten, um digitale Daten zu analysieren, zu kontrollieren und zu säubern, bevor sie ein sicheres Netzwerk betreten oder verlassen.

Um mehr zu erfahren und eine Live-Demo zu sehen, wie MetaDefender Kiosk Ihre OT-Umgebung vor modernen Cyberbedrohungen schützen kann, vereinbaren Sie noch heute einen Termin für eine Demo mit einem unserer Experten.

Zusätzliche Ressourcen

Sie möchten mehr über MetaDefender Kiosk erfahren? Besuchen Sie die MetaDefender Kiosk Hub Seite