Wahrscheinlich haben Sie die jüngste Ankündigung über das kritische Sicherheitsupdate für macOS Monterey gelesen, das beliebige Code-Schwachstellen enthält, die bereits ausgenutzt worden sind(CVE-2022-32894 und CVE-2022-32893).

Was bedeutet das für Ihre Benutzer? Haben sie gepatcht?

Vor allem für größere Unternehmen ist es eine Herausforderung, den Überblick über den nicht enden wollenden Strom von Patches für Sicherheitslücken zu behalten. Allerdings ist Zeit das A und O. Die meisten Unternehmen geben potenziellen Angreifern reichlich Zeit für einen Angriff - laut einer Studie des Ponemon Institute dauert es im Durchschnitt 16 Tage, bis eine kritische Schwachstelle nach ihrer Entdeckung gepatcht wird.

Patch Management ist in jeder Größenordnung eine Herausforderung

Untersuchungen des Ponemon Institute zeigen, dass 60 % der Unternehmen aufgrund einer bekannten, aber nicht gepatchten Schwachstelle eine Sicherheitslücke aufweisen. Es gibt Möglichkeiten, die Patch-Verwaltung weniger schwierig zu gestalten, die durchschnittliche Reaktionszeit zu unterbieten und zu vermeiden, Teil einer Statistik zu werden.

Die fünf Herausforderungen der Patch Management

1. Es gibt eine Vielzahl von Systemen und Anwendungen. Jedes Unternehmen verfügt heute über eine Mischung aus Betriebssystemen und Drittanbieteranwendungen. Das bedeutet wahrscheinlich macOS, Windows, Linux und mehr sowie Anwendungen von Hunderten von verschiedenen Anbietern.

2. Hybride Mitarbeiter mit Systemen, die nur gelegentlich mit einer Domäne verbunden sind. Es ist schon schwer genug, die Geräte, die Sie direkt verwalten, im Auge zu behalten, aber es ist noch schwieriger und vielleicht noch wichtiger, sicherzustellen, dass BYOD-Geräte oder Geräte von Auftragnehmern gepatcht sind, bevor sie auf die Ressourcen Ihres Unternehmens zugreifen.

3. Selbst dringende, kritische Sicherheitspatches müssen in gewissem Umfang getestet werden, um sicherzustellen, dass sie die Verfügbarkeit nicht beeinträchtigen. Dies erfordert Prozesse und Automatisierung, die die schrittweise Freigabe eines Patches für größere Gruppen von Geräten unterstützen.

4. Laufende Sichtbarkeit und Überwachung anfälliger Systeme sind ein Muss. Selbst nachdem Sie die Risiken abgewogen und die neueste kritische Schwachstelle getestet und gepatcht haben, ist die Arbeit noch nicht getan. Es ist immer noch wichtig, aktiv zu überwachen, um sicherzustellen, dass ein Gerät, das möglicherweise nicht angeschlossen war, als Sie auf die Bedrohung reagierten, gepatcht wird, wenn es sich wieder mit den Ressourcen verbindet. Sie brauchen sowohl einen Überblick über alle Geräte, die nicht gepatcht sind, als auch einen kontinuierlichen Schutz vor einem anfälligen Gerät.

5. Es gibt einen Mangel an Sicherheits- und IT Personal. Eine häufige Herausforderung für Sicherheits- oder IT Organisationen jeder Größe sind zu wenige Ressourcen für die tägliche Arbeit, ganz zu schweigen von den Notfallübungen, die jede auffällige Sicherheitslücke auslöst.

MetaDefender Zugang: Eine wesentliche Lösung

Die Herausforderungen mögen sich wie ein harter Kampf anfühlen, aber die gute Nachricht ist, dass es Lösungen gibt. Die gute Nachricht: Es gibt Lösungen. Wie hier beschrieben, bietet OPSWAT MetaDefender Access eine Komplettlösung, die Ihnen hilft, Patches schneller zu installieren und Ihren Schutz zu gewährleisten.

1. MetaDefender Mit Access können Sie sicherstellen, dass alle Ihre Systeme und Anwendungen gepatcht sind:

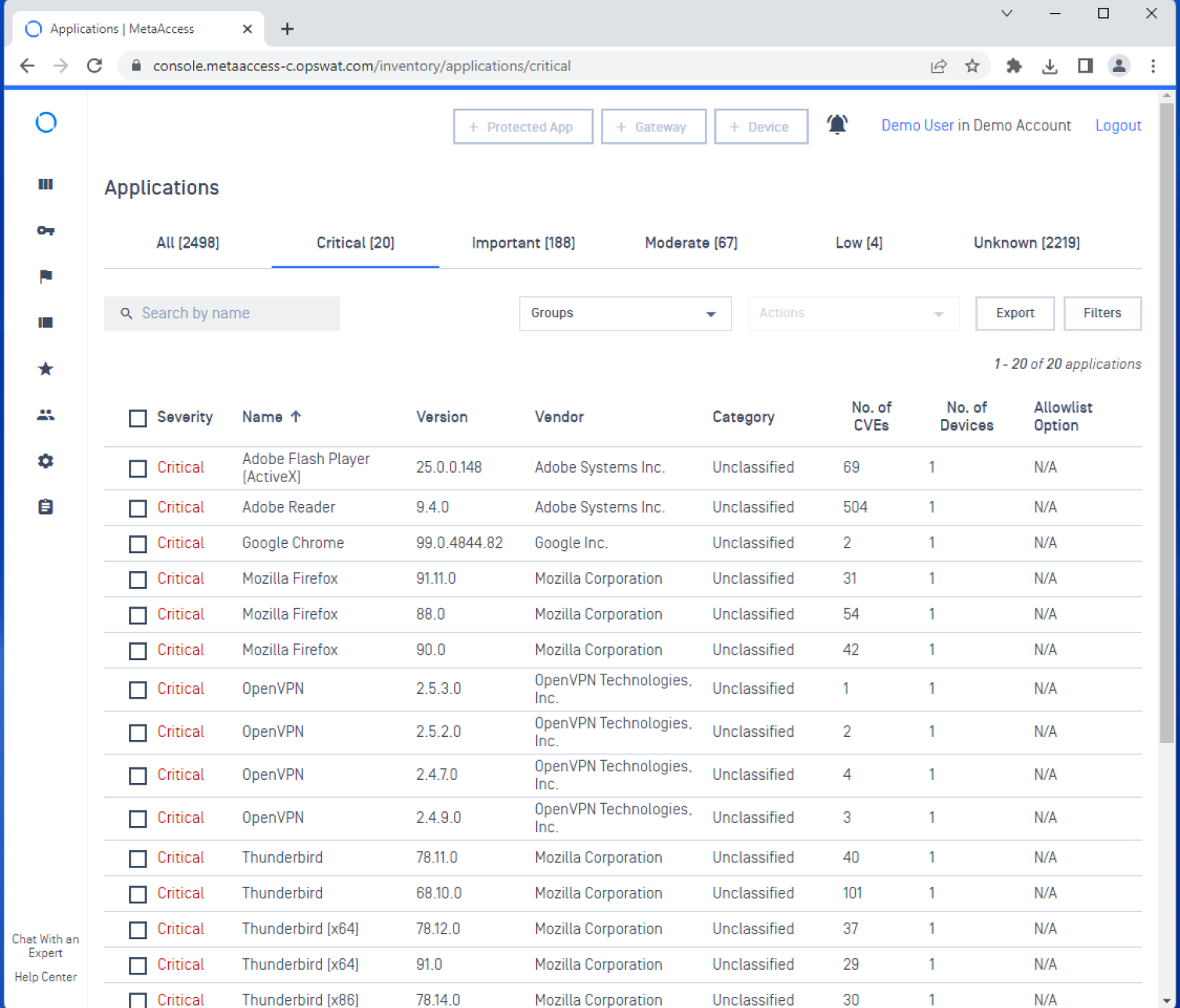

- Transparenz durch die Erkennung von Schwachstellen und veralteter Software und die Darstellung einer umsetzbaren Zusammenfassung im MetaDefender Access Dashboard und in täglichen Berichten. Mit diesen Berichten können Sie, wie hier abgebildet, weitere Details anzeigen:

- Sichtbarmachung von Schwachstellen aus der Anwendungsperspektive:

- Sicherstellen, dass die von Ihnen gewählte Patch-Management-Lösung auf dem Endpunkt richtig konfiguriert ist und Sie warnt und möglicherweise das Gerät des Benutzers sperrt, wenn die Patch-Management-Lösung nicht richtig konfiguriert ist:

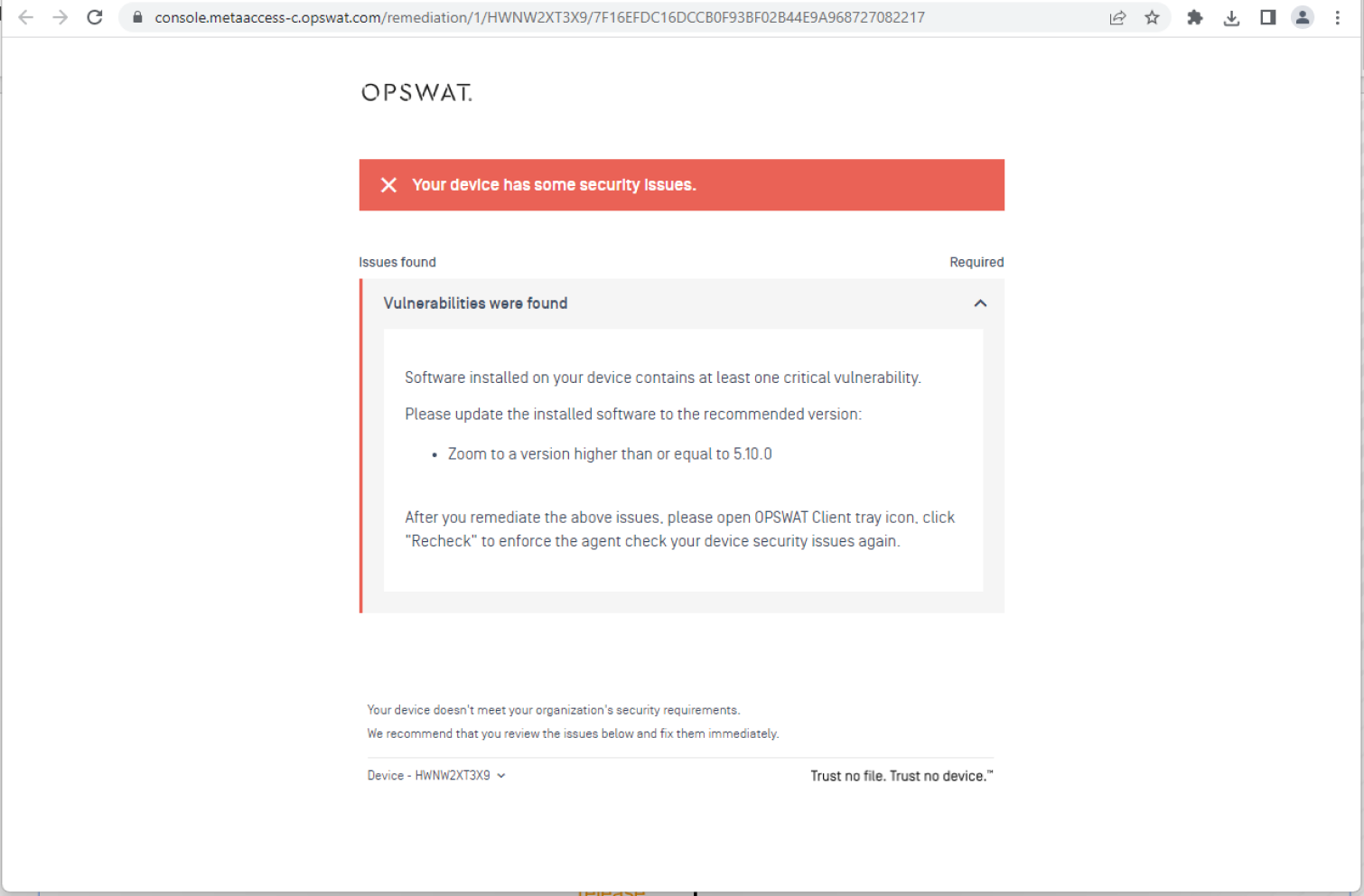

- Potenzielle Sperrung des Geräts für den Zugriff auf Ihre Anwendungen und andere Ressourcen, auch wenn ein Betriebssystem oder eine Anwendung eines Drittanbieters nicht gepatcht ist, wie z. B. der Patch Monterey 12.5.1. Der Benutzer kann für eine konfigurierbare Anzahl von Tagen gewarnt werden, und wenn der Patch immer noch nicht installiert ist, kann er gesperrt werden, um ihm die Möglichkeit zu geben, sich mit dem Risiko und den Auswirkungen des Workflows auseinanderzusetzen.

2. Mit der Normalisierung der hybriden Arbeit ist es entscheidend, dass die Lösung, die Sie verwenden, um Geräte zu patchen, für Benutzer vor Ort oder aus der Ferne funktioniert. Da MetaDefender Access in der Cloud gehostet wird, stellt der MetaDefender Endpoint sicher, dass Geräte sicher sind, egal wo sie sich befinden, wenn sie auf Unternehmensressourcen zugreifen.

3. Es ist von entscheidender Bedeutung, Patches schrittweise zu verteilen, um das Risiko weitreichender Auswirkungen zu minimieren, wenn es versteckte Überraschungen gibt. MetaDefender Mit Access können Sie verschiedene Richtlinien für Gerätegruppen durchsetzen, die das automatische Ausrollen von Patches unterstützen, bestimmte Patches ausschließen und sogar bestimmte Geräte ausnehmen. Zusätzlich zum Ausschluss von Geräten können auch bestimmte Patches und CVEs ausgenommen werden, so dass ein Gerät weiterhin als konform angesehen werden kann, wenn Sie entscheiden, dass die Auswirkungen zu groß sind, um es anzuwenden.

4. MetaDefender Die sicheren Zugriffsfunktionen von Access schützen Ihr Unternehmen vor dem Zugriff von riskanten oder nicht konformen Geräten. Ein wichtiger Aspekt dabei ist die Sicherstellung, dass ein Gerät, das vielleicht erst kürzlich angeschlossen wurde, aber eine ältere kritische Schwachstelle aufweist, so lange blockiert wird, bis es gepatcht ist, unabhängig davon, wie lange es her ist, dass die ursprüngliche Schwachstelle auf anderen Systemen behoben wurde.

5. MetaDefender Access zeigt dem Benutzer eine ausführliche Meldung mit Informationen über die Schwachstelle an. Wenn Benutzer gewarnt werden, ist es wahrscheinlicher, dass sie ihre eigenen Geräte früher patchen. Wenn sie nicht reagieren, kann MetaDefender Access sie jedes Mal warnen, wenn sie versuchen, auf eine Unternehmensressource zuzugreifen, und wenn sie zu lange warten, können Sie die MetaDefender Access-Richtlinie so konfigurieren, dass sie einen Patch benötigen, um Zugang zu Unternehmensressourcen zu erhalten. Auf diese Weise können kritische Patches selbst für die am stärksten belasteten IT Teams schnell und automatisch bereitgestellt werden, egal zu welchem Zeitpunkt.

MetaDefender Access geht auf all diese Herausforderungen ein und hilft den überlasteten Mitarbeitern Ihres Unternehmens, schneller und effizienter auf kritische Schwachstellen zu reagieren - ohne zusätzlichen Arbeitsaufwand. Testen Sie MetaDefender Access kostenlos!

Setzen Sie sich noch heute mit einem unserer Experten in Verbindung, um mehr zu erfahren.