Laut dem MidYear 2024 Cyber Risk Report, der Trends in Bezug auf Hacker-Aktivitäten und Branchenreaktionen analysiert, verzeichneten zwei Sektoren im Jahr 2024 den größten Anstieg der Schadensfälle: das verarbeitende Gewerbe und das Baugewerbe. Das verarbeitende Gewerbe stieg von 15,2 % aller Schäden im Jahr 2023 auf 41,7 % aller Schäden im Jahr 2024.

Innovation kann Bedrohungsakteure anlocken

In den vergangenen 80 Jahren hat das Unternehmen Pionierarbeit geleistet und Konzepte wie Umstellung, flexible Montage, Automatisierung, Computersimulation, maschinelles Sehen und Robotik entwickelt.

Die weltweit erste speicherprogrammierbare Steuerung (SPS), die 1969 von diesem Unternehmen eingeführt wurde, war eine bahnbrechende Technologie für die Steuerung von Anlagen in Produktionslinien. Doch 55 Jahre später sind genau diese Systeme zu einem Hauptziel für böswillige Akteure geworden, die darauf abzielen, Produktionsumgebungen zu stören und zu beeinträchtigen.

Eine kompromittierte SPS kann es Angreifern ermöglichen, sich in sicherere Netzwerke zu hacken, auf die die Workstation des Auftragnehmers zugreift, was ein erhebliches Risiko darstellt. Bösewichte zielen auch auf die menschliche Neugier mit USB Drop-Angriffen außerhalb der Produktionsanlagen dieses Unternehmens ab, in der Hoffnung, Malware zu verbreiten.

Wie Auftragnehmer Risiken in Industrial Netzwerke einbringen können

Um in ein hochsicheres kritisches Netzwerk einzudringen, zielen Bedrohungsakteure oft auf Drittanbieter und Auftragnehmer.

Zunächst kompromittiert der Hacker eine speicherprogrammierbare Steuerung (SPS), die bei einer Internetverbindung nur ein geringes Maß an Schutz bieten kann. Dann bringen sie den Ingenieur dazu, sich von seinem Arbeitsplatz aus mit der kompromittierten SPS zu verbinden.

Die Schwachstellen werden ausgenutzt, wenn ein Techniker einen Upload-Vorgang initiiert, der Metadaten, Konfigurationen und Textcode von der kompromittierten SPS auf seine Workstation überträgt. Das kompromittierte Gerät ermöglicht es dem Angreifer nun, SPS in andere, sicherere Netzwerke zu hacken, auf die die Workstation des Auftragnehmers Zugriff hat.

Sicherheitsforscher haben genau diese Angriffsmethode identifiziert, die als "Evil PLC Attack" bekannt ist. Bei ihren Untersuchungen wurden Schwachstellen in der Engineering-Workstation-Software verschiedener Hersteller gefunden, darunter ABB (B&R Automation Studio), Emerson (PAC Machine Edition), GE (ToolBoxST), Ovarro (TwinSoft), Rockwell Automation (Connected Components Workbench), Schneider Electric (EcoStruxure Control Expert) und Xinje (XD PLC Program Tool).

Drei große Herausforderungen bei der Dateiübertragung

- Ungesicherte Dateiübertragungen und Nichteinhaltung von Vorschriften: Integratoren, die direkt mit PLCs mit potenziell bösartigen Workstations verbunden sind, die unbekannte oder Zero-Day-Malware enthalten. Bösewichte haben es auf große Unternehmen wie dieses abgesehen, um nicht nur den Betrieb, sondern auch die Wirtschaft und den Aktienmarkt zu stören oder hohe Lösegelder zu erpressen. Zum Schutz vor solchen Cyber-Bedrohungen sind die Produktionslinien des Unternehmens abgeschirmt und haben keine Verbindung zum Internet.

- Hohe Betriebskosten: Langwierige Sicherheitsprüfungen von Dateien führten zu langen Wartezeiten für Drittanbieter, was zu erheblichen, aber vermeidbaren Ausgaben führte. Wenn eine Produktionslinie ausfällt, kostet das 1 Million Dollar pro Stunde an entgangenen Einnahmen. Daher unternimmt das Unternehmen große Anstrengungen, um seine Produktionslinien vor Cyber-Bedrohungen zu schützen.

- Keine Sichtbarkeit oder Kontrolle der Übertragung: Ohne rollenbasierte Kontrolle war es nicht möglich, zu überprüfen, welche Dateien gesendet wurden, wer die Dateien übertragen hat und wohin sie gesendet wurden.

Die Lösung OPSWAT: MetaDefender Managed File Transfer MFT)

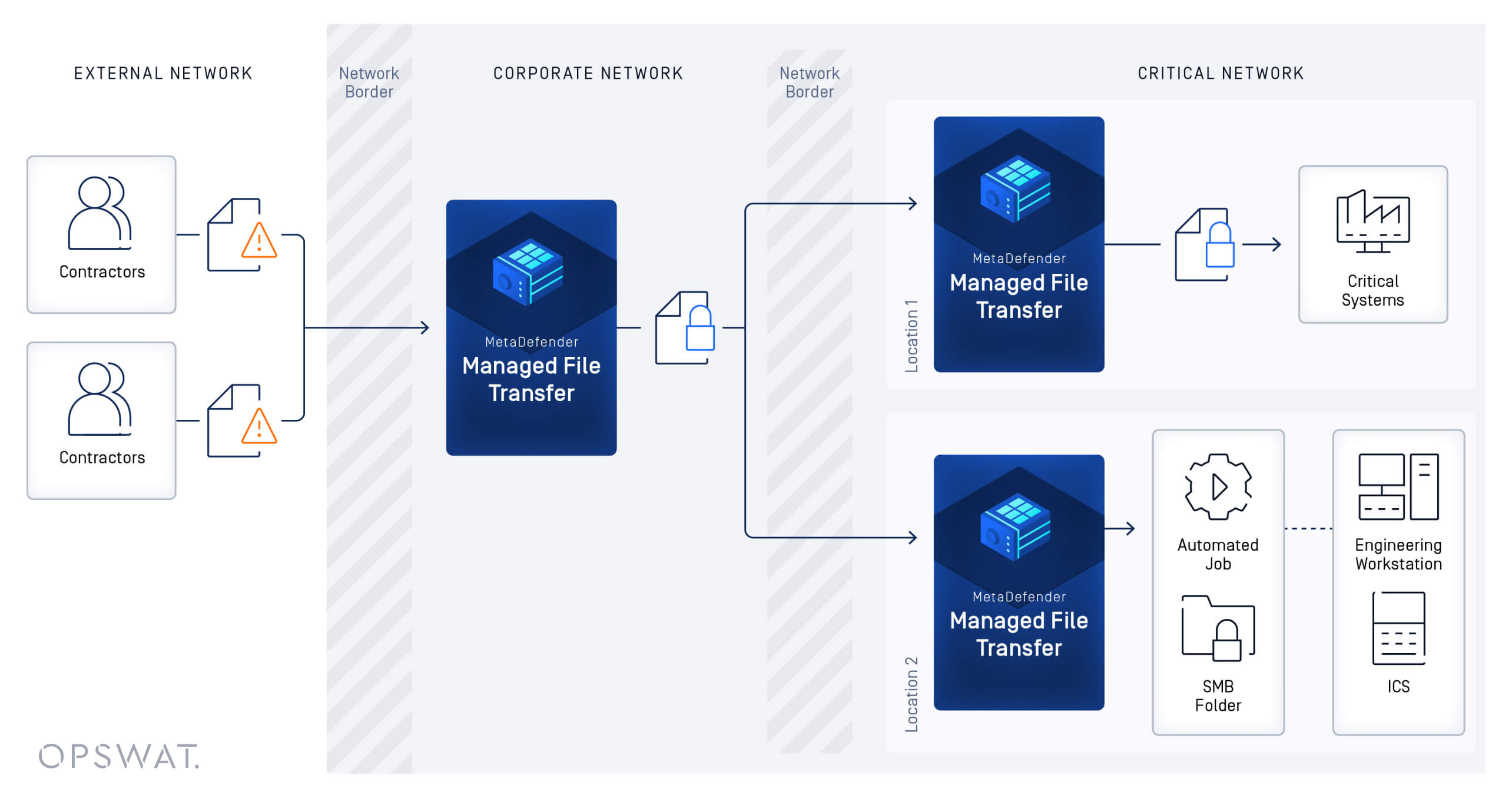

Mit MetaDefender Managed File Transfer (MFT) konnte das Unternehmen seine Produktivität und Sicherheit deutlich verbessern und eine neue Transparenz und Kontrolle ausüben. Eine einzige öffentliche MFT Gästeportal dient nun als primärer Knotenpunkt für alle Dateiuploads und -übertragungen.

Auf diese Weise können sie ein hohes Maß an Schutz für ihre OT-Infrastruktur aufrechterhalten, während externe Nutzer und Betreiber von der Flexibilität und Geschwindigkeit der Dateiübertragung profitieren. Die Mitarbeiter haben die volle Kontrolle über das Ablaufdatum der Zugriffsrechte von Auftragnehmern, und das Cybersicherheitsrisiko für anfällige PLCs wird nun gemindert.

Um einen kontinuierlichen Datenfluss zu gewährleisten und den Anlagenbetrieb ohne Unterbrechung aufrechtzuerhalten, wurden Peripheriegeräte wie USB Sticks und SD-Karten verboten. Dies beeinträchtigte die Fähigkeit der Anbieter, SPS-Firmware an den Produktionslinien zu aktualisieren.

Das Ziel war, die USB Ports auf allen Produktionsarbeitsplätzen zu deaktivieren - 12.500 Ports weltweit - und den Sneakernet-Prozess dauerhaft zu stoppen.

Der Prozess beginnt mit sicheren Dateiübertragungen, bei denen Auftragnehmer ihre Dateien in MetaDefender Managed File Transfer MFT)-Systeme hochladen, bevor sie in die OT-/Industrieumgebungen gelangen. Dieser Prozess vor der Ankunft erhöht nicht nur die Produktivität, sondern gewährleistet auch robuste Sicherheitsmaßnahmen gegen potenzielle Angriffe auf speicherprogrammierbare Steuerungen (SPS).

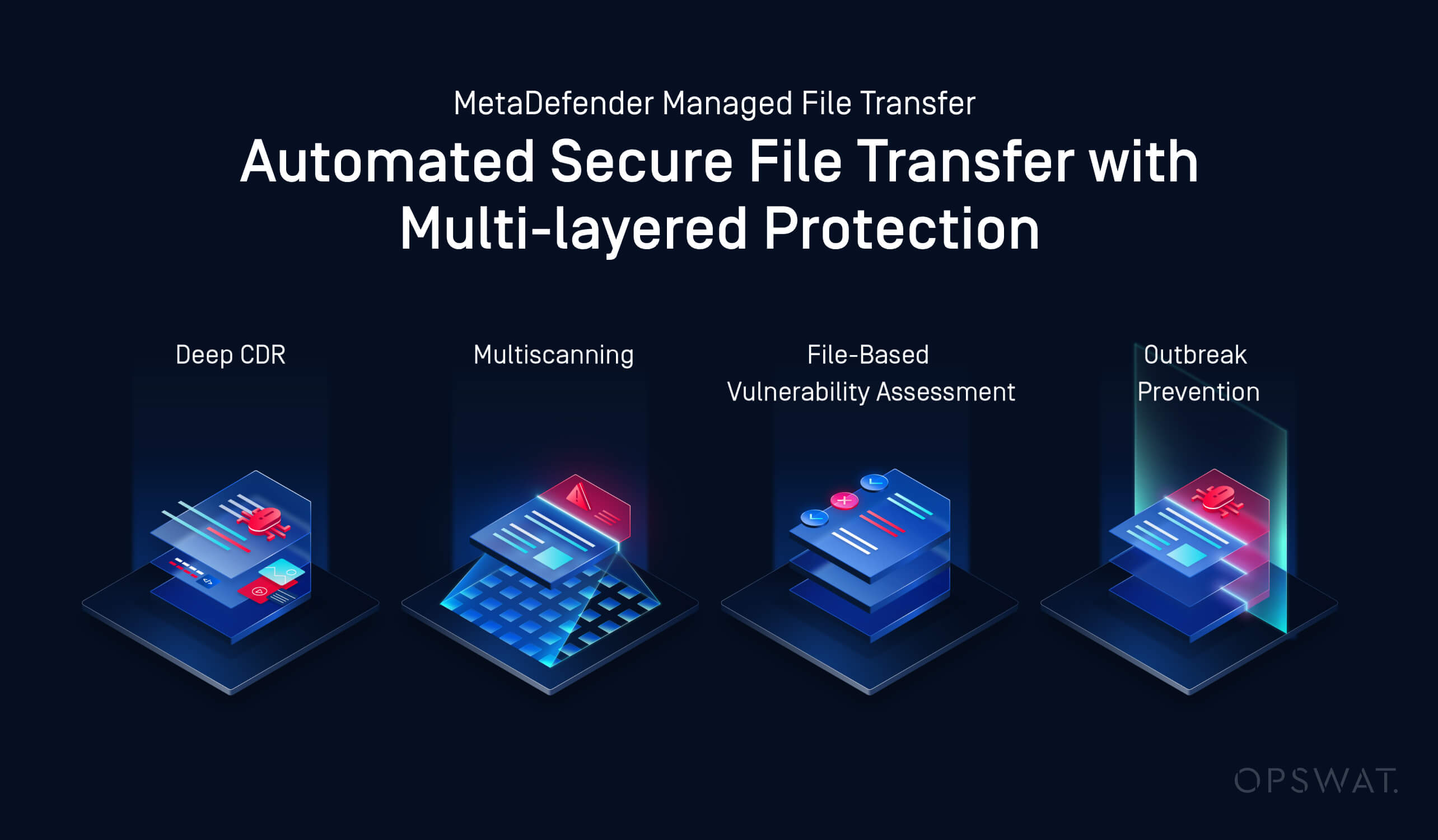

Als Teil dieses Prozesses werden die hochgeladenen Dateien gescannt, wobei eine Kombination aus Multiscanning-mit bis zu 30 Anti-Malware-Engines- und Deep CDR (Content Disarm and Reconstruction) gescannt, die dateibasierte Zero-Day-Bedrohungen neutralisiert. Sobald diese Dateien gründlich gescannt sind, werden sie an den vorgesehenen Speicherort weitergeleitet, wo zusätzliche Analysen, einschließlich Schwachstellenbewertungen und Technologien zur Verhinderung von Ausbrüchen, ihre Sicherheit gewährleisten.

MetaDefender Managed File Transfer MFT) automatisiert außerdem den Dateiübertragungsprozess, wodurch manuelle Arbeitsschritte entfallen und Fehler deutlich reduziert werden. Diese Automatisierung ermöglicht Auftragnehmern einen schnellen Zugriff auf die OT-Umgebung, während ihre Dateien mehrere Sicherheitskontrollen durchlaufen. So erreicht das Unternehmen ein neues Maß an operativer Agilität, Kontrolle und Effizienz.

Darüber hinaus bietet die Lösung klare Transparenz und Kontrolle für die Mitarbeiter. Sie können problemlos Gastkonten erstellen, um interne OT-Dateitransfers zu erleichtern und zu regeln, mit welchen Satellitenstandorten Auftragnehmer synchronisieren können. Diese Gastkonten sind mit einem Ablaufdatum versehen, wodurch die Sicherheit erhöht wird, indem die Dauer des Zugriffs auf das System begrenzt wird.

Auch die Dateiverwaltung wurde zentralisiert, so dass nahtlose und sichere Übertragungen zwischen mehreren Standorten möglich sind. Dieser zentralisierte Ansatz unterstützt komplexe Verteilungsszenarien, sei es zwischen verschiedenen Organisationseinheiten oder mit externen Partnern.

Die Sicherheit wird durch eine rollenbasierte Zugriffskontrolle weiter erhöht, die sicherstellt, dass Auftragnehmer und Lieferanten nur mit Genehmigung ihrer Vorgesetzten auf Dateien und Funktionen zugreifen dürfen. Diese granulare Ebene gewährleistet die Einhaltung der Datenschutzbestimmungen.

Die Zugriffskontrolle erstreckt sich auch auf die standortbasierte Verwaltung. Die Gastkonten von Auftragnehmern sind auf die MetaDefender Managed File Transfer MFT)-Standorte beschränkt, die durch ihre zugewiesenen Benutzerrechte festgelegt sind, wodurch sichergestellt wird, dass nur autorisiertes Personal auf sensible Systeme zugreifen kann. Um die Nachvollziehbarkeit zu gewährleisten, protokolliert das System alle Benutzerzugriffe, Datenbewegungen und Systemereignisse und erstellt detaillierte historische Aufzeichnungen, die geprüft werden können.

Die Sicherheitsmaßnahmen der Lösung hören damit nicht auf. Sie überwacht kontinuierlich Malware-Ausbrüche mit Hilfe von wiederkehrenden Dateianalysen, die sich sowohl auf Multiscanning und Sandbox Technologien, um potenzielle Zero-Day-Malware zu erkennen und zu neutralisieren. Bei jedem Scan werden die Dateien mit den neuesten Virendefinitionen abgeglichen, damit das System vor neuen Bedrohungen geschützt ist.

Deep CDR Technologie spielt eine entscheidende Rolle bei der Verhinderung ausgeklügelter Angriffe, indem sie in Dateien eingebettete potenziell bösartige aktive Inhalte neutralisiert und gleichzeitig sicherstellt, dass die Dateifunktionalität intakt bleibt. Diese Technologie unterstützt über 175 Dateiformate und prüft mehr als 1.000 Dateitypen und bietet somit umfassenden Schutz für eine Vielzahl von Daten.

Die Funktion Adaptive Sandbox schließlich kombiniert statische Dateianalyse, dynamische Bedrohungserkennung und Algorithmen für maschinelles Lernen, um bisher unbekannte Bedrohungen zu klassifizieren. Diese Funktion integriert auch die automatische Bedrohungssuche und Echtzeit-Identifizierung mit umfassenderen Threat-Intelligence-Systemen und sorgt so für proaktive Abwehrmaßnahmen.

Darüber hinaus erkennt das patentierte OPSWATFile-Based Vulnerability Assessment erkennt Schwachstellen in Anwendungen und Dateien und nutzt Milliarden von Datenpunkten, um Schwachstellen in Softwarekomponenten, Installationsprogrammen und anderen Binärdateien zu korrelieren. Diese Technologie mindert das Risiko bereits vor der Installation und trägt so zur allgemeinen Sicherheit und Integrität des Systems bei.

Ergebnisse und Reaktionen

Die Implementierung von OPSWAT MetaDefender Managed File Transfer MFT) hat die Sicherheit und Effizienz der Dateiübertragungen für dieses globale Automobilunternehmen erheblich verbessert, indem es die OT-Infrastruktur vor potenziellen Bedrohungen schützt und gleichzeitig einen reibungslosen Betrieb gewährleistet.

Es handelte sich dabei um eine echte Gemeinschaftsleistung, die nicht nur teamübergreifend, sondern auch in 15 Produktionsstätten auf der ganzen Welt erbracht wurde, um das Bewusstsein für Cybersicherheit im Unternehmen drastisch zu erhöhen und eine neue Ära der Cybersicherheitskultur einzuleiten.

Mit der Lösung hat das Automobilunternehmen nun keine Unterbrechung seines Arbeitsablaufs mehr.

Um mehr darüber zu erfahren, wie MFT branchenführende MFT OPSWAT,MetaDefender Managed File Transfer MFT), Ihrer kritischen Infrastruktur zugute kommen kann, wenden Sie sich noch heute an einen OPSWAT .