- Was ist Threat Hunting?

- Die Rolle der Bedrohungsjäger bei der Stärkung der Cybersicherheit

- Warum die Bedrohungsjagd für kritische Infrastrukturen von entscheidender Bedeutung ist

- Wie die Jagd auf Cyber-Bedrohungen funktioniert

- Arten der Cyber-Bedrohungsjagd

- Modelle zur Bedrohungsjagd

- Wesentliche Tools zur Bedrohungsjagd

- Bedrohungsjagd vs. Threat Intelligence

- Die Bedeutung von RetroHunting

- Verstehen von Taktiken, Techniken und Verfahren (TTPs)

- Praktische Beispiele für die Bedrohungsjagd

- Stärkung der Cybersicherheit durch proaktive Bedrohungsjagd

- FAQs

Da Cyber-Bedrohungen immer fortschrittlicher werden, müssen Unternehmen einen proaktiven Ansatz für die Cybersicherheit wählen, um ihre wichtigen Ressourcen zu schützen. Eine dieser wesentlichen Praktiken ist die Bedrohungsjagd, eine Strategie, bei der potenzielle Bedrohungen innerhalb eines Netzwerks aktiv aufgespürt werden, bevor sie Schaden anrichten können.

Herkömmliche Sicherheitstools wie Firewalls, Antiviren-Software und automatische Erkennungssysteme sind zwar wirksam, aber nicht narrensicher. Bedrohungsakteure entwickeln ständig neue Techniken zur Umgehung dieser Schutzmaßnahmen. Die Suche nach Cyber-Bedrohungen spielt eine entscheidende Rolle bei der Identifizierung und Entschärfung von Bedrohungen, die sich automatischen Erkennungssystemen entziehen, und ermöglicht es Unternehmen, ihren Gegnern einen Schritt voraus zu sein.

Was ist Threat Hunting?

Threat Hunting ist ein proaktiver Prozess, bei dem Netzwerke, Endpunkte und Datensätze durchsucht werden, um Cyber-Bedrohungen zu identifizieren und zu entschärfen, die sich herkömmlichen Sicherheitsmaßnahmen entzogen haben. Im Gegensatz zu reaktiven Ansätzen, die sich auf automatisierte Warnungen verlassen, wird bei der Bedrohungsjagd das menschliche Fachwissen genutzt, um ausgeklügelte Bedrohungen aufzudecken, die in der Infrastruktur eines Unternehmens lauern. Wenn die Threat Hunting-Fähigkeiten eines Unternehmens ausgereift sind, können solche Operationen durch Automatisierung ergänzt und skaliert werden, um eine größere Kapazität zu erreichen.

Die Rolle der Bedrohungsjäger bei der Cybersicherheit

Bedrohungsjäger sind die proaktiven Verteidiger des Cybersicherheitssystems eines Unternehmens. Ihre Hauptaufgabe besteht darin, verborgene Bedrohungen aufzuspüren, bevor sie zu ausgewachsenen Sicherheitsvorfällen eskalieren.

Durch die Anwendung von Wissen über die Fähigkeiten und Verhaltensweisen von Angreifern tauchen Threat Hunters tief in den Netzwerkverkehr ein, suchen nach verdächtigen Spuren in Sicherheitsprotokollen und identifizieren Anomalien, die möglicherweise nicht als kritisch genug eingestuft wurden, um zu automatischen Erkennungen zu führen. Auf diese Weise spielen Threat Hunters eine entscheidende Rolle bei der Stärkung der Sicherheitslage eines Unternehmens.

Bedrohungsjäger setzen Techniken der Verhaltensanalyse ein, um zwischen normalen und bösartigen Cyberaktivitäten zu unterscheiden. Darüber hinaus liefern sie verwertbare Informationen, die den Sicherheitsteams Aufschluss darüber geben, wie sie bestehende Schutzmaßnahmen verbessern, automatische Erkennungssysteme verfeinern und Sicherheitslücken schließen können, bevor sie ausgenutzt werden.

Indem sie sich sowohl auf bekannte Bedrohungen als auch auf neue Angriffsmethoden konzentrieren, reduzieren die Bedrohungsjäger die Abhängigkeit eines Unternehmens von reaktiven Sicherheitsmaßnahmen erheblich und fördern stattdessen eine Kultur der proaktiven Verteidigung.

Warum die Bedrohungsjagd für kritische Infrastrukturen von entscheidender Bedeutung ist

Die Bedrohungsjagd ist aufgrund der immer raffinierteren Taktiken der Bedrohungsakteure zu einer unverzichtbaren Praxis der modernen Cybersicherheit geworden. Viele Angreifer, insbesondere fortschrittliche, hartnäckige Bedrohungen (Advanced Persistent Threats, APTs), können verdeckte Techniken und ausweichende Malware einsetzen, die über längere Zeiträume unentdeckt bleiben und häufig herkömmliche Sicherheitsabwehrtools umgehen.

Ohne aktive Cyber-Bedrohungsjagd können diese versteckten Angriffe monatelang in Netzwerken verweilen und sensible Daten ausspähen oder groß angelegte Störungen vorbereiten. Darüber hinaus spielt die Bedrohungsjagd eine entscheidende Rolle bei der Verkürzung der Verweildauer, d. h. des Zeitraums, in dem ein Angreifer in einem System unentdeckt bleibt. Je länger ein Angreifer unentdeckt bleibt, desto größer ist seine Chance, sich in einer Umgebung fest zu etablieren, und desto größer ist der Schaden, den er der Infrastruktur und den Daten eines Unternehmens zufügen kann.

Die Bedrohungsjagd verkürzt nicht nur die Verweildauer, sondern verbessert auch die Reaktionsmöglichkeiten eines Unternehmens auf Vorfälle. Durch die proaktive Identifizierung von Bedrohungen, bevor sie sich zu Verstößen entwickeln, können Sicherheitsteams schnell und effektiv reagieren und die Auswirkungen potenzieller Angriffe minimieren.

Darüber hinaus erhalten Unternehmen, die Threat Hunting in ihr Sicherheitssystem integrieren, tiefere Einblicke in die Taktiken der Angreifer und können so ihren Schutz kontinuierlich verbessern. Dieser Ansatz hilft auch bei der Einhaltung von Vorschriften, da viele Cybersicherheitsvorschriften proaktive Verfahren zur Erkennung von Bedrohungen vorschreiben.

Letztendlich stärkt die Bedrohungsjagd die allgemeine Sicherheitskultur eines Unternehmens und stellt sicher, dass die Sicherheitsteams wachsam und gut auf die sich entwickelnden Cyber-Bedrohungen vorbereitet sind.

Wie die Jagd auf Cyber-Bedrohungen funktioniert

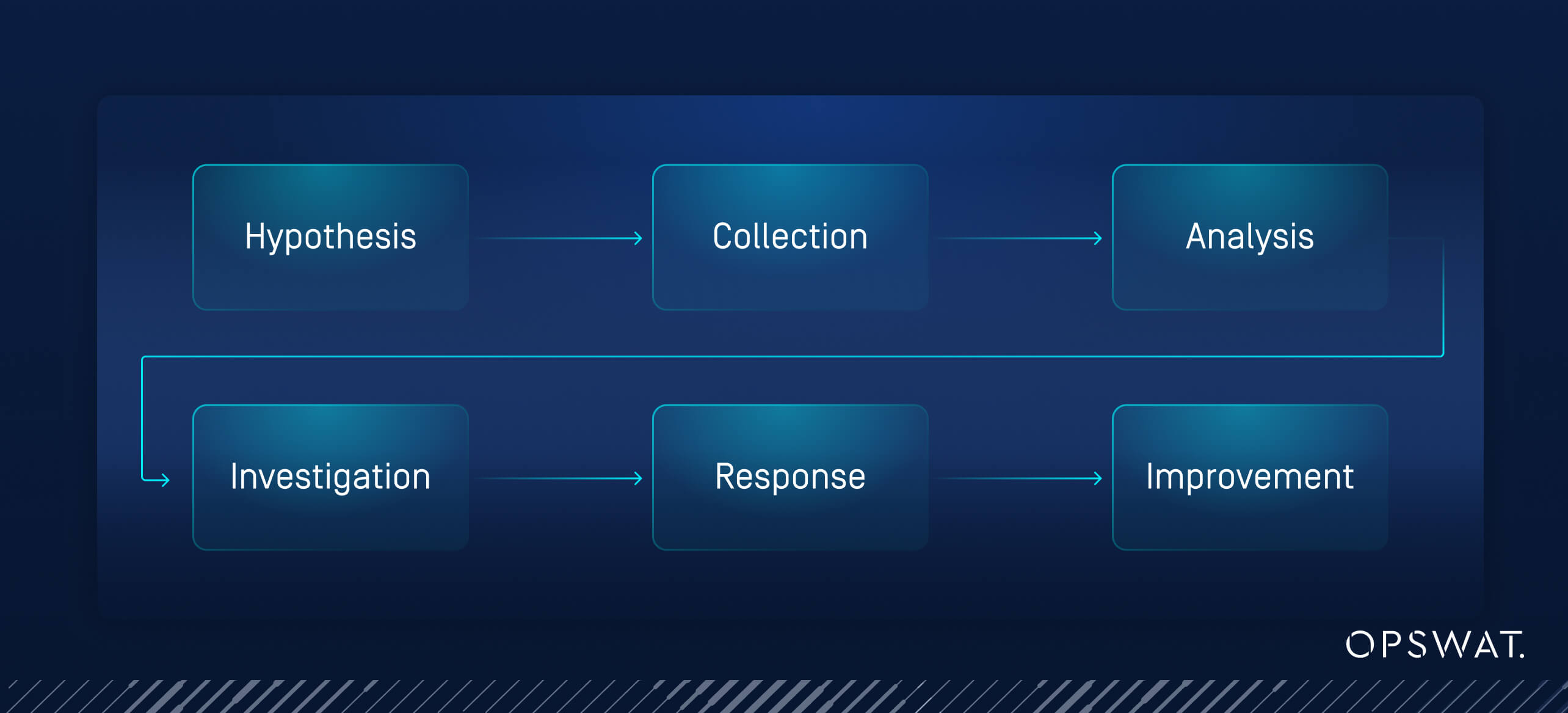

Der Prozess der Suche nach Cyber-Bedrohungen umfasst in der Regel mehrere wichtige Schritte:

- Hypothesenbildung: Auf der Grundlage von Bedrohungsdaten und Kenntnissen der Unternehmensumgebung formulieren Cyber-Bedrohungsjäger Hypothesen über potenzielle Bedrohungen und berücksichtigen dabei frühere Angriffe und branchenspezifische Bedrohungen.

- Datenerfassung: Relevante Daten aus verschiedenen Quellen wie Netzwerkprotokollen, Endpunkt-Telemetrie und Cloud-Umgebungen werden für eine umfassende Analyse gesammelt.

- Datenanalyse: Die Jäger untersuchen die gesammelten Daten, um Anomalien, ungewöhnliche Muster und Verhaltensweisen zu identifizieren, die auf bösartige Aktivitäten hindeuten könnten.

- Untersuchung: Verdächtige Befunde werden eingehend untersucht, um festzustellen, ob es sich um echte Bedrohungen oder um Fehlalarme handelt.

- Reaktion: Bestätigte Bedrohungen werden rasch durch Eindämmungs-, Ausrottungs- und Wiederherstellungsmaßnahmen bekämpft, um den potenziellen Schaden zu begrenzen.

- Kontinuierliche Verbesserung: Die aus jeder proaktiven Bedrohungsjagd gewonnenen Erkenntnisse werden genutzt, um Sicherheitsrichtlinien zu verfeinern, automatische Systeme zur Erkennung von Bedrohungen zu verbessern und zukünftige Jagden zu optimieren.

Arten der Cyber-Bedrohungsjagd

Die Methoden der Bedrohungsjagd lassen sich in vier Haupttypen unterteilen:

| Strukturiertes Jagen | Nutzt Hypothesen, die auf den bekannten Kriterien der Taktiken, Techniken und Verfahren (TTPs) des Gegners basieren, um die Jagd zu leiten und ein methodisches Vorgehen zu gewährleisten. |

| Unstrukturiertes Jagen | Diese Methode beruht auf Intuition und konzentriert sich weniger auf bekannte Kompromittierungsindikatoren (Indicators of Compromise, IOCs), sondern umfasst eine flexiblere Suche nach bösartigen Aktivitäten vor und nach den identifizierten Auslösern. |

| Situations- oder entitätsorientiertes Jagen | Konzentriert sich auf Einrichtungen mit hohem Risiko oder hohem Wert, z. B. sensible Daten oder kritische Computerressourcen, und hilft so, bei der Untersuchung von Cyber-Bedrohungen Prioritäten zu setzen. |

| Maschinelles Lernen unterstützt die Jagd | Nutzt künstliche Intelligenz zur Erkennung von Anomalien und unterstützt menschliche Analysten bei der effizienteren Identifizierung potenzieller Bedrohungen und verbessert die Skalierbarkeit. |

Modelle zur Bedrohungsjagd

Für die Jagd auf Bedrohungen gibt es mehrere Modelle:

- Intel-basierte Jagd: Stützt sich auf Bedrohungsdaten wie IOCs, IP-Adressen und Domänennamen, um potenzielle Cyberbedrohungen auf der Grundlage externer Informationsquellen zu identifizieren. Dieser Ansatz wird oft als weniger ausgereift und weniger effektiv bei der Jagd nach Gegnern angesehen, kann aber in einigen Fällen nützlich sein.

- Hypothesenbasiertes Jagen: Erstellung von Hypothesen auf der Grundlage von Analysen, Informationen oder Situationsbewusstsein, um den Jagdprozess auf unbekannte Bedrohungen zu lenken.

- Untersuchung anhand von Angriffsindikatoren (IOA): Konzentriert sich auf die Identifizierung von Verhaltensweisen und Angriffsmustern des Gegners, um Cybersicherheitsbedrohungen zu erkennen, bevor sie ausgeführt werden.

- Verhaltensbasiertes Hunting: Erkennt anomales Benutzer- und Netzwerkverhalten, anstatt sich auf vordefinierte Indikatoren zu verlassen, und bietet so eine dynamischere Erkennungsmethode.

Wesentliche Tools zur Bedrohungsjagd

Eine wirksame Bedrohungsjagd erfordert eine Reihe spezialisierter Tools:

- Systeme zur Verwaltung von Sicherheitsinformationen und Ereignissen (SIEM): Sammeln und Analysieren von Sicherheitswarnungen aus verschiedenen Quellen.

- Endpoint und Reaktionslösungen (EDR): Überwachen Sie Endpunktaktivitäten, um Bedrohungen zu erkennen und darauf zu reagieren, die von automatischen Systemen übersehen wurden. EDR-Produkte produzieren eine Vielzahl von Daten über die Aktivitäten auf den Endpunkten eines Unternehmens und bieten die Möglichkeit, kontinuierlich neue hostbasierte Taktiken, Techniken und Verfahren (TTPs) zu erforschen.

- Lösungen zur Netzwerkerkennung und -reaktion (NDR): Überwachen und analysieren Sie den Netzwerkverkehr, um Aktivitäten des Gegners auf der Grundlage der Netzwerkkommunikation zu erkennen. Mehrere gängige gegnerische Taktiken beruhen auf Netzwerken, darunter Lateral Movement, Command & Control und Datenexfiltration. Signale, die auf der Netzwerkebene erzeugt werden, können nützlich sein, um Anzeichen für Aktivitäten von Bedrohungsakteuren zu erkennen.

- Managed Detection and Response (MDR) Dienste: Ausgelagerte Bedrohungssuche und Reaktionsmöglichkeiten.

- Plattformen für Sicherheitsanalysen: Nutzen Sie fortschrittliche Analysen, einschließlich maschinellen Lernens, um Anomalien und potenzielle Bedrohungen zu erkennen. Diese Art von Systemen ist entscheidend für die Aggregation von Ereignisdaten, deren aussagekräftige Analyse und die Gewinnung von Erkenntnissen für die Jagd nach Cyber-Bedrohungen.

- Plattformen fürThreat Intelligence : Sie fassen Bedrohungsdaten aus verschiedenen Quellen zusammen, um die Identifizierung von Bedrohungen zu unterstützen.

- Analyse des Benutzer- und Entitätsverhaltens (UEBA): Analysieren Sie Benutzerverhaltensmuster, um potenzielle Insider-Bedrohungen oder kompromittierte Konten zu erkennen.

Bedrohungsjagd vs. Threat Intelligence

Threat Hunting und Threat Intelligence sind zwar eng miteinander verbunden, erfüllen jedoch unterschiedliche, sich ergänzende Aufgaben im Bereich der Cybersicherheit.

Threat Intelligence umfasst die Sammlung, Analyse und Verbreitung von Informationen über bestehende und neu auftretende Bedrohungen, so dass Unternehmen potenzielle Angriffe vorhersehen können. Sicherheitsteams erhalten dadurch wertvolle Einblicke in Angriffsvektoren, gegnerische Verhaltensweisen und neue Schwachstellen, die zur Verbesserung der Abwehrmaßnahmen genutzt werden können.

Die Bedrohungsjagd hingegen ist ein aktiver, praktischer Ansatz, bei dem Analysten proaktiv nach Bedrohungen im Netzwerk ihres Unternehmens suchen. Anstatt auf Warnmeldungen oder bekannte Anzeichen für eine Gefährdung zu warten, nutzen Threat Hunters die Erkenntnisse aus den Bedrohungsdaten, um potenzielle versteckte Bedrohungen zu untersuchen, die automatisierte Sicherheitstools möglicherweise übersehen.

Während Bedrohungsdaten die Bedrohungsjagd unterstützen, indem sie wichtige Daten liefern, verfeinert die Bedrohungsjagd die Bedrohungsdaten, indem sie neue Angriffsmethoden und Schwachstellen aufdeckt, so dass beide Praktiken für eine umfassende Cybersicherheitsstrategie unerlässlich sind.

Die Bedeutung von RetroHunting

Ein Großteil der Diskussion über die Bedrohungsjagd bezieht sich auf Daten, die gesammelt wurden und später analysiert werden können, um das Bewusstsein für Bedrohungen zu schärfen, wenn neue Informationen hinzukommen. Viele Cybersicherheitslösungen funktionieren auf diese Weise und stellen Daten bereit, die in Echtzeit oder zu einem späteren Zeitpunkt analysiert werden können.

Einige Lösungen arbeiten jedoch nur in Echtzeit; sie analysieren Daten, die in diesem Moment im Kontext stehen, und wenn diese Daten aus dem Kontext herausgefallen sind, ist es nicht mehr möglich, sie in der Zukunft mit der gleichen Tiefe zu analysieren. Beispiele hierfür sind einige Formen der Netzwerkdatenanalyse wie Intrusion Detection Systems (IDS), Antivirensoftware, die Dateiinhalte in dem Moment untersucht, in dem auf sie zugegriffen wird oder sie erstellt werden, sowie verschiedene Arten von Erkennungspipelines, die darauf ausgelegt sind, Streaming-Daten zu analysieren und sie dann zu verwerfen.

Die Jagd auf Cyber-Bedrohungen erinnert uns daran, dass manche Bedrohungen nur schwer in Echtzeit erkannt werden können und dass sie oft erst zu einem späteren Zeitpunkt entdeckt werden, wenn mehr Informationen über eine Bedrohung bekannt sind.

Retroactive Hunting ("RetroHunting") ist eine Rückblick-Methode, die es ermöglicht, zuvor gesammelte Netzwerk- und Dateidaten mit dem heutigen, verbesserten Wissen über die Bedrohungslandschaft zu analysieren. OPSWATSuite von Triage-, Analyse- und Kontrolllösungen (TAC), einschließlich MetaDefender NDR, wurde für Bedrohungsjagdteams entwickelt und implementiert RetroHunting, um Verteidigern zu helfen, Daten mit aktualisierten Erkennungssignaturen neu zu analysieren und Bedrohungen aufzudecken, die der Verteidigung entgehen.

Dies ist eine bewährte Methode, um die Vorteile von Threat Intelligence, Detection Engineering, Threat Hunting und Incident Response zu einem umfassenden Verteidigungsmodell zu vereinen. Kunden, die RetroHunt einsetzen, erkennen und beseitigen mehr aktive Angreifer in ihren Umgebungen als bei der Verwendung von Standard-Echtzeit-Analysen allein.

Verstehen von Taktiken, Techniken und Verfahren (TTPs)

Taktiken, Techniken und Verfahren (TTPs) sind von grundlegender Bedeutung für das Verständnis und die Bekämpfung von Cyber-Bedrohungen.

Die Taktik bezieht sich auf die übergeordneten Ziele, die ein Angreifer anstrebt, wie z. B. den Erstzugang zu einem System oder das Exfiltrieren sensibler Daten.

Techniken beschreiben die spezifischen Methoden, die zur Erreichung dieser Ziele eingesetzt werden, z. B. Spear-Phishing zum Diebstahl von Anmeldeinformationen oder Privilegienerweiterung, um tieferen Zugang zum Netzwerk zu erhalten.

Die Verfahren beschreiben die schrittweise Ausführung dieser Techniken, die oft von den Fähigkeiten des Angreifers und den verfügbaren Ressourcen abhängen.

Durch die Analyse von TTPs können Bedrohungsjäger Cyber-Bedrohungen vorhersehen und identifizieren, bevor sie sich materialisieren. Anstatt auf einzelne Warnungen zu reagieren, können sich Sicherheitsteams auf die Verfolgung von Verhaltensmustern der Angreifer konzentrieren, was die Erkennung laufender Angriffe und die Vorhersage möglicher nächster Schritte erleichtert.

Das Verständnis von TTPs ermöglicht es Unternehmen, bessere Verteidigungsstrategien zu entwickeln, ihre Systeme gegen bestimmte Angriffstechniken zu härten und ihre allgemeine Cybersicherheitsresistenz zu verbessern.

Verkürzung der Verweilzeit

Die Verweildauer bezieht sich auf die Zeit, in der ein Bedrohungsakteur in einem Netzwerk unentdeckt bleibt. Die Verkürzung der Verweildauer ist entscheidend für die Minimierung des potenziellen Schadens durch Cyber-Bedrohungen. Eine proaktive Bedrohungsjagd kann die Verweildauer erheblich verkürzen, indem Bedrohungen identifiziert und abgeschwächt werden, bevor sie ihre bösartigen Ziele vollständig umsetzen können.

Praktische Beispiele für die Bedrohungsjagd

Ein Sicherheitsteam bemerkt ungewöhnliche Authentifizierungsanfragen an mehreren Endpunkten. Mithilfe von Threat Hunting-Methoden entdecken sie einen Angreifer, der versucht, sich seitlich im Netzwerk zu bewegen, und können so weitere Auswirkungen eindämmen und die Datenexfiltration verhindern.

Ein Unternehmen verzeichnet einen plötzlichen Anstieg des Netzwerkverkehrs zu einer unbekannten Domain. Bedrohungsjäger gehen der Sache nach und entdecken einen Backdoor-Trojaner, der mit einem Command-and-Control-Server (C2) kommuniziert, sodass sie die Bedrohung eindämmen können, bevor sie sich ausbreitet.

Bedrohungsjäger entdecken ein anomales Verhalten eines privilegierten Benutzerkontos, das versucht, auf sensible Dateien zuzugreifen. Bei der Untersuchung stellt sich heraus, dass ein Insider geschützte Daten exfiltriert hat, was zu sofortigen Maßnahmen führt, um weiteren Schaden zu verhindern.

Angreifer können eine Reihe von heimlichen Persistenzmethoden verwenden, um den Zugriff auf eine Zielumgebung aufrechtzuerhalten, falls sie den Zugriff über primäre Methoden verlieren. Bedrohungsjäger stellen eine Liste von Persistenztechniken zusammen, die in ihrer Umgebung verwendet werden können, prüfen den Missbrauch dieser Methoden und identifizieren eine Web-Shell auf einem kompromittierten Server, die ein Angreifer Anfang des Jahres platziert hat.

Stärkung der Cybersicherheit durch proaktive Bedrohungsjagd

Die Bedrohungssuche ist ein wesentlicher Bestandteil einer proaktiven Cybersicherheitsstrategie. Durch die kontinuierliche Suche nach verborgenen Bedrohungen können Unternehmen ihre Sicherheitslage erheblich verbessern, die Verweildauer von Angriffen verkürzen und den potenziellen Schaden durch Cyber-Bedrohungen mindern.

Um Cyber-Angreifern einen Schritt voraus zu sein, sollten Unternehmen in Bedrohungsjagd-Tools investieren, internes Fachwissen aufbauen und fortschrittliche Threat Intelligence-Lösungen nutzen.

Machen Sie den nächsten Schritt

Erfahren Sie, wie die Threat Intelligence von OPSWATIhre Fähigkeiten zur Bedrohungssuche verbessern und die Sicherheitsabwehr Ihres Unternehmens stärken können.

FAQs

Was ist die Bedrohungsjagd?

Threat Hunting ist ein proaktiver Prozess, bei dem Netzwerke, Endgeräte und Datensätze durchsucht werden, um Cyber-Bedrohungen zu erkennen, die herkömmliche Sicherheitsmaßnahmen umgangen haben. Im Gegensatz zur reaktiven Sicherheit stützt sich die Bedrohungsjagd auf menschliches Fachwissen, um versteckte oder fortgeschrittene Bedrohungen aufzudecken, die automatisierte Systeme möglicherweise übersehen.

Welche Rolle spielen die Bedrohungsjäger bei der Cybersicherheit?

Bedrohungsjäger sind Cybersicherheitsexperten, die aktiv nach Bedrohungen suchen, bevor sie Schaden anrichten. Sie analysieren den Netzwerkverkehr, überprüfen Sicherheitsprotokolle und identifizieren Anomalien, die auf einen Angriff hindeuten könnten. Ihre Arbeit stärkt die Sicherheit, indem sie verborgene Bedrohungen aufdeckt, Erkennungssysteme verfeinert und Verbesserungen der Abwehrmaßnahmen anleitet.

Warum ist die Bedrohungsjagd für kritische Infrastrukturen wichtig?

Die Bedrohungsjagd ist für den Schutz kritischer Infrastrukturen von entscheidender Bedeutung, da fortschrittliche Bedrohungsakteure oft heimliche Taktiken anwenden, die sich den üblichen Sicherheitswerkzeugen entziehen. Ohne aktive Bedrohungsjagd können diese Angriffe lange Zeit unentdeckt bleiben. Die Bedrohungsjagd trägt dazu bei, die Verweildauer zu verkürzen, die Reaktion auf Vorfälle zu verbessern und die Einhaltung von Cybersicherheitsvorschriften zu unterstützen.

Wie funktioniert die Jagd auf Cyber-Bedrohungen?

Die Suche nach Cyber-Bedrohungen erfolgt in mehreren Schritten:

Hypothesenbildung: Bildung von Theorien auf der Grundlage von Erkenntnissen und früheren Bedrohungen.

Datenerfassung: Sammeln von Protokollen, Telemetriedaten und anderen relevanten Daten.

Datenanalyse: Identifizierung von Mustern oder Anomalien, die auf eine Bedrohung hindeuten können.

Untersuchung: Validierung der Ergebnisse und Beseitigung von Fehlalarmen.

Reaktion: Auf bestätigte Bedrohungen reagieren, um sie einzudämmen und zu beseitigen.

Kontinuierliche Verbesserung: Nutzung der Erkenntnisse aus jeder Jagd zur Stärkung künftiger Verteidigungsmaßnahmen.

Welche Arten der Jagd auf Cyber-Bedrohungen gibt es?

Die vier wichtigsten Arten der Bedrohungsjagd sind:

Strukturiertes Jagen: Geführt von Hypothesen, die auf bekannten gegnerischen Taktiken basieren.

Unstructured Hunting: Von der Intuition des Analysten getrieben und nicht auf vordefinierte Indikatoren beschränkt.

Situations- oder entitätsbezogene Jagd: Konzentriert sich auf bestimmte hochriskante Vermögenswerte oder Einrichtungen.

Maschinenlern-gestützte Jagd: Nutzt KI, um Anomalien zu erkennen und die menschliche Analyse zu unterstützen.

Was sind die wichtigsten Modelle für die Bedrohungsjagd?

Zu den Modellen für die Bedrohungsjagd gehören:

Intel-basiertes Hunting: Verwendet externe Informationen wie IOCs oder IP-Adressen.

Hypothesengestützte Jagd: Erstellt Untersuchungen auf der Grundlage analytischer oder kontextbezogener Erkenntnisse.

Untersuchung mit IOAs: Konzentriert sich auf das Verhalten des Gegners und die Angriffsmethoden.

Verhaltensbasiertes Hunting: Erkennt abnormale Benutzer- oder Netzwerkverhaltensmuster.

Welche Werkzeuge sind für die Bedrohungsjagd unerlässlich?

Zu den wichtigsten Werkzeugen für eine effektive Bedrohungsjagd gehören:

SIEM-Systeme (Security Information and Event Management)

EDR-LösungenEndpoint Detection and Response)

NDR (Network Detection and Response) Plattformen

MDR-Dienste (Managed Detection and Response)

Plattformen für die Sicherheitsanalyse

Plattformen für Bedrohungsdaten

UEBA-Systeme (User and Entity Behavior Analytics)

Diese Tools helfen dabei, Daten zu aggregieren, Anomalien zu erkennen und menschliche Analysen zu unterstützen.

Was ist der Unterschied zwischen Threat Hunting und Threat Intelligence?

Threat Intelligence sammelt und analysiert externe Informationen über Bedrohungen, wie Angriffsmethoden und Schwachstellen. Threat Hunting nutzt diese Informationen, um aktiv nach Bedrohungen in der Umgebung eines Unternehmens zu suchen. Threat Hunting ist praxisorientiert und proaktiv, während Threat Intelligence in erster Linie datengesteuert und strategisch ist.

Was ist RetroHunting und warum ist es wichtig?

Unter RetroHunting versteht man die erneute Analyse zuvor erfasster Daten anhand aktualisierter Bedrohungsdaten. So können Bedrohungen aufgespürt werden, die bei der Echtzeitanalyse übersehen wurden. Diese Methode ist besonders wertvoll, wenn es um Systeme geht, die Daten nach der Echtzeitverarbeitung verwerfen, wie z. B. bestimmte IDS oder Streaming-Analyse-Tools.

Was sind TTPs in der Cybersicherheit?

TTPs stehen für Tactics, Techniques, and Procedures:

Taktik: Die Ziele des Angreifers (z. B. Datendiebstahl).

Techniken: Die Methoden, die zur Erreichung dieser Ziele eingesetzt werden (z. B. Phishing).

Prozeduren: Die spezifischen Schritte oder Werkzeuge, die der Angreifer verwendet.

Die Analyse von TTPs hilft Sicherheitsteams, Muster zu erkennen und künftige Aktionen vorherzusehen, wodurch die Erkennung von Bedrohungen strategischer und effektiver wird.

Was bedeutet die Verkürzung der Verweildauer im Bereich der Cybersicherheit?

Die Verweildauer ist der Zeitraum, in dem ein Bedrohungsakteur in einem System unentdeckt bleibt. Eine Verkürzung der Verweildauer minimiert den potenziellen Schaden, indem Bedrohungen früher im Lebenszyklus eines Angriffs erkannt werden. Die Bedrohungsjagd spielt eine entscheidende Rolle bei der Reduzierung der Verweildauer durch frühzeitige Erkennung und Reaktion.

Welche Beispiele gibt es für die Bedrohungsjagd in der Praxis?

- Erkennung von Seitwärtsbewegungen: Identifizierung unautorisierter Zugriffsversuche über Endpunkte hinweg.

Identifizierung von heimlicher Malware: Untersuchung von abnormalem Netzwerkverkehr zu unbekannten Domänen.

Jagd auf Insider-Bedrohungen: Ungewöhnliches Verhalten von privilegierten Benutzerkonten aufspüren.

Aufspüren der Persistenz von Backups: Überprüfen von Persistenztechniken und Aufdecken von versteckter Malware.

Wie stärkt die Bedrohungsjagd die Cybersicherheit?

Die Bedrohungsjagd verbessert die Cybersicherheit, indem sie Unternehmen in die Lage versetzt, Bedrohungen zu erkennen, die sich der automatischen Abwehr entziehen. Es verbessert die Reaktion auf Vorfälle, verkürzt die Verweildauer und unterstützt eine proaktive Sicherheitskultur.