File-Based Vulnerability Assessment

Schwachstellen in Anwendungen erkennen, bevor sie installiert werden

Unsere File-Based Vulnerability Assessment Technologie erkennt anwendungs- und dateibasierte Schwachstellen, bevor sie installiert werden. Wir nutzen unsere patentierte Technologie (U.S. 9749349 B1), um Schwachstellen mit Softwarekomponenten, Produktinstallationsprogrammen, Firmware-Paketen und vielen anderen Arten von Binärdateien zu korrelieren, die von einer großen Gemeinschaft von Benutzern und Unternehmenskunden gesammelt werden.

Zunahme von Software nimmt zu

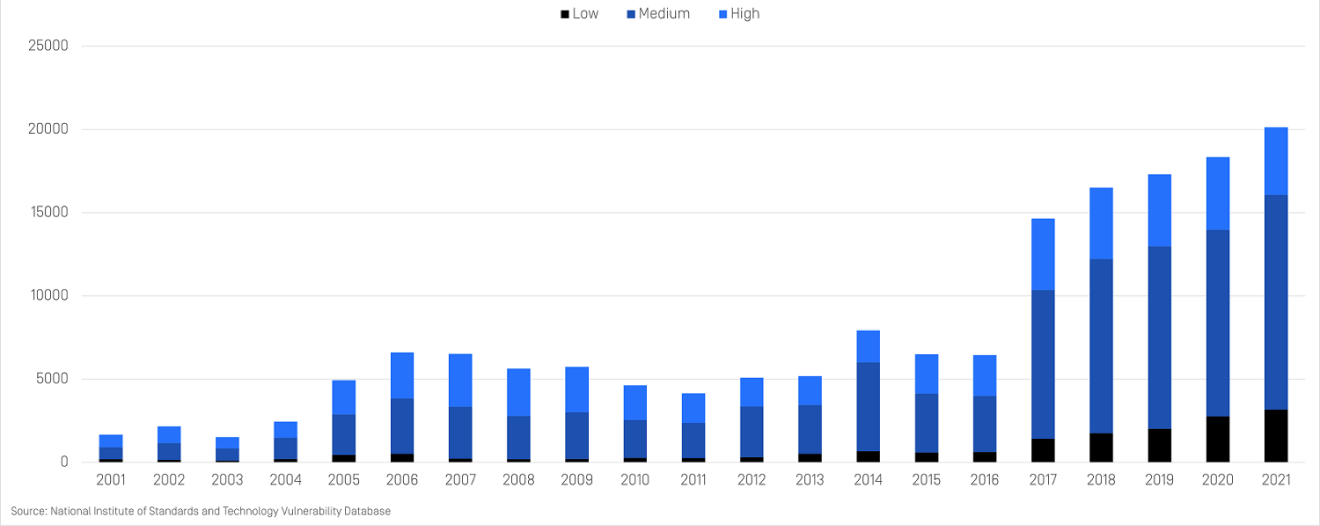

Da Software immer komplexer wird, steigt auch die Zahl der Anwendungsschwachstellen. Jedes Jahr wird ein neuer Rekord für die Anzahl der bekannten Schwachstellen aufgestellt, darunter nicht nur Schwachstellen in Betriebssystemen und Anwendungen, sondern auch in Binärkomponenten, Firmware für das Internet der Dinge (IoT) und andere dateibasierte Schwachstellen.

18,400

13.62%

Rasantes Wachstum von dateibasierten Schwachstellen

Dateibasierte Sicherheitslücken sind eine der am schnellsten wachsenden Kategorien von Sicherheitslücken der letzten Jahre.

Anwendungs- und dateibasierte Schwachstellenbewertung

Schwachstellen in Software und Firmware

Schwachstellen in IoT-Software und Firmware-Schwachstellen gewinnen zunehmend an Bedeutung. IoT-Geräte sind in der Regel für bestimmte Funktionen ausgelegt und weisen keine Sicherheitsvorkehrungen auf. Zu verhindern, dass anfällige Firmware auf IoT-Geräten installiert wird, ist angesichts des schnellen Wachstums von IoT-Geräten eine wichtige Sicherheitsmaßnahme. Unsere Technologie zum Scannen von Schwachstellen ist in der Lage, Software-Schwachstellen vor der Installation und Bereitstellung zu erkennen.

Über eine Milliarde Datenpunkte

Schwachstellen, die mit bestimmten Binärkomponenten verbunden sind, lassen sich mit herkömmlichen Technologien zum Scannen von Schwachstellen nur schwer erkennen. Unsere innovative Technologie hat über eine Milliarde (mit steigender Tendenz) anfälliger Software-Datenpunkte von Geräten in freier Wildbahn gesammelt und analysiert und nutzt diese Daten als Grundlage für die Bewertung von Schwachstellen auf der Grundlage von Softwarekomponenten.

Aufspüren anfälliger Installateure

Millionen von Nutzern sind Angriffen ausgesetzt, die Sicherheitslücken ausnutzen. Die Erkennung und Verhinderung von Installationsprogrammen, die in Ihr Netzwerk gelangen und zur Verbreitung von Schwachstellen genutzt werden, gehört zu den wichtigsten bewährten Verfahren der Cybersicherheit.

Schwachstellen bewerten, bevor sie eingesetzt werden

Die meisten Lösungen zum Scannen von Schwachstellen erkennen Schwachstellen, nachdem die Anwendungen bereits installiert sind, wodurch ein Erkennungsfenster entsteht, das ausgenutzt werden kann. OPSWATDie patentierte Technologie von Computer Security File-Based Vulnerability Assessment (U.S. 9749349 B1) bewertet und identifiziert Schwachstellen anhand von Binärdateien, die mit anfälligen Komponenten oder bestimmten Anwendungsversionen verbunden sind. Sie gibt IT-Administratoren die Möglichkeit,:

- Überprüfen Sie bestimmte Softwaretypen vor der Installation auf bekannte Sicherheitslücken

- Scannen von Systemen auf bekannte Schwachstellen, wenn die Geräte im Ruhezustand sind

- Schnelle Untersuchung laufender Anwendungen und ihrer geladenen Bibliotheken auf Schwachstellen