Dateisicherheit ist ein komplexes Problem der Cybersicherheit, das Unternehmen aller Branchen betrifft. Da Unternehmen weltweit auf digitale Infrastrukturen umstellen und sich beim Hosten und Verwalten ihrer digitalen Ressourcen zunehmend auf Tools und Dienste von Drittanbietern verlassen, wird die Angriffsfläche für immer raffiniertere Malware immer größer.

Das Verständnis von Dateischutz beginnt mit einem grundlegenden Verständnis dessen, was Dateisicherheit ist. Wir müssen nicht nur verstehen, was Dateisicherheit bedeutet, sondern auch, warum sie ein so unverzichtbarer Bestandteil der Cybersicherheitsstrategie eines Unternehmens ist, bevor wir uns mit den bewährten Verfahren für die Dateisicherheit befassen können.

Was ist Dateisicherheit?

Dateisicherheit definiert sich durch den sicheren Zugriff, die sichere Verteilung und Speicherung digitaler Dateien. Dazu gehören Dokumente, Unternehmensgeheimnisse und geschäftskritische Informationen, Protokolldateien und Quellcode. Maßnahmen zur Dateisicherheit verhindern, dass diese Daten gelöscht, manipuliert oder von Unbefugten eingesehen werden.

Dateien müssen oft sowohl innerhalb als auch außerhalb von Organisationen übertragen, mit mehreren Beteiligten geteilt und an Partner verteilt werden, die an zahlreichen Projekten arbeiten. Dateien, die von einem sicheren Punkt zu einem anderen übertragen werden, sind unweigerlich ungeschützt und daher anfällig für Angriffe. Böswillige Akteure können diese kritischen Schwachstellen ausnutzen, um die Unternehmensabwehr zu durchdringen und versteckte Malware einzuschleusen, die leicht unentdeckt bleiben kann.

Allein im Jahr 2024 gab es mehrere öffentlichkeitswirksame Datenschutzverletzungen, von denen große Organisationen betroffen waren, von Technologieunternehmen wie Microsoft bis zu Finanzinstituten wie JP Morgan. Kein Unternehmen, egal wie groß oder klein, ist von potenziellen Datensicherheitsrisiken ausgenommen.

Verstehen der Dateisicherheit

Das Konzept der Dateisicherheit zu definieren und ein echtes Verständnis dafür zu erlangen, sind zwei verschiedene Aufgaben; zusammen mit der Definition kann die Dateisicherheit in fünf verschiedene Säulen unterteilt werden:

Um den Upload bösartiger oder sensibler Dateien in geschützte Netzwerke zu verhindern, müssen Bedrohungen bereits am Perimeter gestoppt werden. Dateien müssen auf Malware, Schwachstellen und sensible Daten gescannt werden, bevor sie in Webanwendungen auf Plattformen wie AWS und Microsoft Azure hochgeladen werden, oder wenn sie Load Balancer und WAFs passieren.

Der Schutz von Netzwerken vor webbasierten Bedrohungen durch die Filterung des internetgebundenen Datenverkehrs ist von entscheidender Bedeutung, insbesondere wenn es darum geht, Web-Gateways und Unternehmensbrowser vor Dateien zu schützen, die von unbekannten Websites heruntergeladen werden.

Während des gesamten Dateiübertragungsprozesses müssen Dateien – intern oder extern – über MFT Lösungen (Managed File Transfer) sicher übertragen werden. Dies verhindert das Abfangen, Verändern oder den Diebstahl geschützter Daten während der Übertragung.

Mit Diensten wie Google Drive, Microsoft 365 oder Box können Unternehmen Dateien nahtlos austauschen und synchronisieren. Schützen Sie die Integrität und Vertraulichkeit dieser gemeinsam genutzten Dateien, um das Risiko von Datenlecks zu minimieren und die Datenschutzgesetze einzuhalten.

Verhindern Sie Datenschutzverletzungen, Ausfallzeiten und Compliance-Verstöße, indem Sie Datenspeicherlösungen sowohl in der Cloud als auch in lokalen Speicherumgebungen wie AWS S3, NetApp, Wasabi und/oder Dell EMC sichern.

Die wichtigsten Bedrohungen für die Dateisicherheit

Um Präventivmaßnahmen besser zu verstehen und Ihre Dateien zu schützen, ist es wichtig, sich über neue Bedrohungen zu informieren, die die digitalen Ressourcen Ihres Unternehmens gefährden könnten:

Bösartige Dateien, bei denen es sich um gängige Produktivitätsdateien wie Office-Dokumente und PDFs handeln kann, können über E-Mails, Websites und jede Plattform, die die Freigabe von Dateien und Links ermöglicht, in Ihr Dateisystem eindringen. Ransomware ist eine zunehmend verbreitete und störende Art von Malware, die Unternehmen dazu auffordert, hohe Summen im Austausch für sensible Daten zu zahlen, für die Lösegeld verlangt wird.

Angreifer können oft Dateien infiltrieren, die sich auf dem Weg zu vertrauenswürdigen Drittanbietern befinden, bevor sie die vorgesehenen Empfänger erreichen. Ihre Angriffsfläche kann veraltete Software oder Hardware oder uneinheitliche Cybersicherheitsrichtlinien in verschiedenen Organisationen umfassen.

Die Schwachstellen Ihrer Partner sind auch Ihre Schwachstellen, insbesondere wenn sie mit Ihren Daten oder Systemen interagieren. Selbst wenn Ihr Haus in Ordnung ist, könnten Schwachstellen in Bibliotheken oder APIs von Drittanbietern es Angreifern ermöglichen, in Ihr Dateisystem einzudringen und auf sensible Informationen zuzugreifen.

Angreifer können Schwachstellen im Netzwerk eines Unternehmens ausnutzen, wenn dieses mit Cloud-basierten Anwendungen verbunden ist, oft über APIs oder einfache Fehlkonfigurationen. Anbieter wie Salesforce können zwar ihre eigenen Sicherheitsrichtlinien durchsetzen, doch die Cybersicherheit liegt in der gemeinsamen Verantwortung von Anbietern und Nutzern.

Angreifer manipulieren oft Mitglieder einer Organisation, um Zugang zu sensiblen Informationen zu erhalten. Phishing ist die häufigste Art von Social-Engineering-Angriffen. Dabei werden scheinbar authentische Nachrichten verwendet, um Mitarbeiter dazu zu verleiten, Anmeldedaten preiszugeben oder unwissentlich schädliche Software zu installieren.

Bewährte Praktiken für die Dateisicherheit

Um Dateien zu schützen, müssen Unternehmen einen mehrschichtigen Ansatz verfolgen, der physische, software- und verfahrenstechnische Maßnahmen umfasst:

Das Prinzip der geringsten Privilegien (POLP) schreibt vor, dass nur die für die Ausführung einer Aufgabe erforderlichen Mindestberechtigungen erteilt werden. Auf diese Weise werden im Falle eines Sicherheitsverstoßes die Konten der Mitarbeiter nur auf die absolut notwendigen Ressourcen beschränkt, anstatt Angreifern Zugang zu den gesamten Unternehmensressourcen zu gewähren.

Es wird empfohlen, ACLs für Dateien und Ordner entsprechend den Benutzerrollen und ihren spezifischen Bedürfnissen einzurichten. Nicht jeder braucht Zugriff auf jede Datei. Dies hilft bei der Zentralisierung und Aufrechterhaltung von Privilegien und Zugriff in Ihrem Unternehmen.

Analysieren und verwalten Sie regelmäßig Ihre Dateispeicher. Machen Sie sich bewusst, wo wichtige Dateien in Ihrem Unternehmen gespeichert sind. Überprüfen und entfernen Sie ständig veraltete oder ungenutzte Dateien, um den Missbrauch von Berechtigungen zu verhindern. Entziehen Sie den Zugriff auf Dateien, die ehemaligen Mitarbeitern gehören.

Mithilfe von Tools wie Deep CDR (Content Disarm and Reconstruction) können Sie Dateien sanitisieren, bevor sie in Ihr Dateisystem gelangen, und so verhindern, dass potenziell bösartiger Code in die Abwehrsysteme Ihres Unternehmens eindringt. So werden Zero-Day-Angriffe verhindert, indem aus über 150 unterstützten Dateitypen jeglicher Code entfernt wird, der entweder nicht notwendig ist oder nicht den Richtlinien entspricht.

Der Einsatz mehrerer Antiviren-Engines zum Scannen von Dateien in Ihrem Unternehmen kann Ihnen helfen, bis zu 99 % der bekannten Bedrohungen zu beseitigen. Mit Tools wie Multiscanningkönnen Sie Dateien schnell und effizient mit über 30 AV-Engines verarbeiten, um eine maximale Erkennung zu gewährleisten.

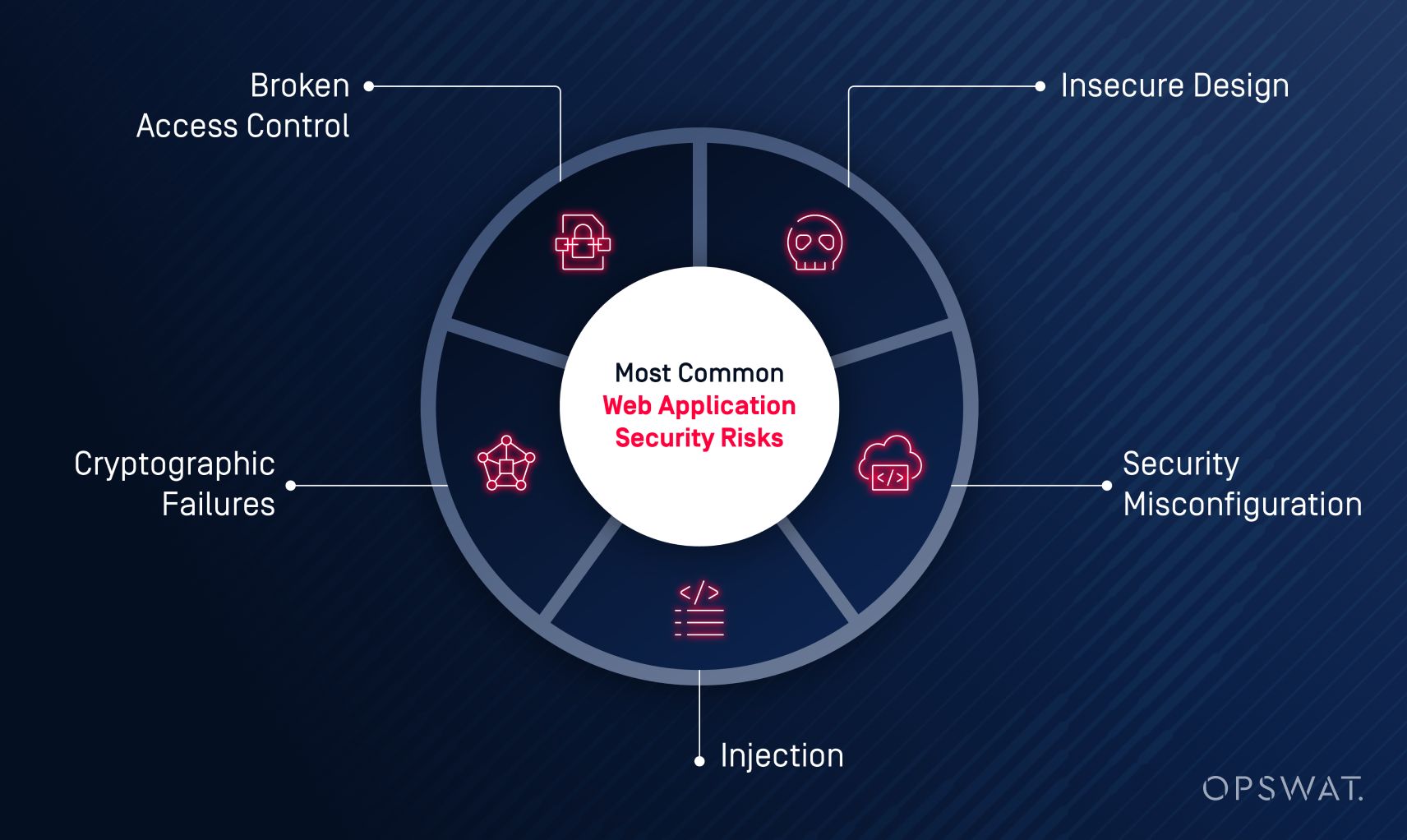

OWASP Top 10

Die Top 10 des Open Web Application Security Project (OWASP) ist eine Liste der häufigsten Sicherheitsrisiken von Webanwendungen, die auf umfangreichen Untersuchungen und Umfragen beruht. Diese Liste wird regelmäßig aktualisiert und gilt weithin als Branchenstandard für die sichere Entwicklung von Webanwendungen. Zu diesen Risiken gehören unter anderem:

Injektionsangriffe nutzen Schwachstellen in Webanwendungen aus, die leicht kompromittierte Daten akzeptieren, was in Form von SQL-Injektion, OS-Befehlsinjektion und Cross Site Scripting (XSS) geschehen kann. Durch das Einfügen von bösartigem Code in Eingabefelder können Angreifer unbefugte Befehle ausführen, auf sensible Datenbanken zugreifen und sogar Systeme kontrollieren.

Hochgradig konfigurierbare Anwendungsserver, Frameworks und Cloud-Infrastrukturen können Sicherheitsfehlkonfigurationen aufweisen, wie z. B. zu weit gefasste Berechtigungen, unveränderte unsichere Standardwerte oder zu aufschlussreiche Fehlermeldungen, die Angreifern einfache Möglichkeiten bieten, Anwendungen zu kompromittieren.

Die Auswirkungen der Compliance

Strenge Datenschutzbestimmungen wie GDPR und HIPAA machen die Einhaltung von Vorschriften zu einer Schlüsselkomponente bei der Gestaltung von Dateisicherheitsstrategien. Die Nichteinhaltung von Vorschriften setzt Unternehmen nicht nur rechtlichen Verpflichtungen aus, sondern schadet auch ihrem Ruf und untergräbt das Vertrauen der Kunden.

Es ist besonders wichtig, Sicherheitsmaßnahmen zu ergreifen, um die Offenlegung sensibler Informationen zu verhindern und die Haftung Ihres Unternehmens im Falle einer Datenverletzung zu verringern. Tools wie Proactive DLP (Data Loss Prevention) können Geheimnisse und andere sensible Informationen in Dateien scannen, erkennen und unkenntlich machen, damit Ihr Unternehmen die Compliance-Standards einhalten kann.

Lesen Sie weiter: Was ist Data Loss Prevention (DLP)?

Schlussfolgerung: Secure Dateien und Verhinderung von Datenverstößen

Dateisicherheit ist ein unverzichtbares Element für den Schutz von Unternehmensressourcen und die Wahrung der Datenintegrität. Durch die Einführung robuster Sicherheitsmaßnahmen können Unternehmen das Risiko von Malware- oder Ransomware-Angriffen mindern, Vertrauen schaffen und die sich ständig weiterentwickelnde Bedrohungslandschaft mit Zuversicht meistern. Die Implementierung einer mehrschichtigen Sicherheitsstrategie und die Priorisierung proaktiver Maßnahmen zur Risikominderung und zum Schutz sensibler Informationen heute können kostspielige Datenverletzungen morgen verhindern.