- Was ist OT Security? Überblick und Schlüsselkonzepte

- Bewährte Grundsätze und Praktiken Core OT Security

- OT Security , Standards und Einhaltung gesetzlicher Vorschriften

- Implementierung von OT Security: Schritt-für-Schritt-Checkliste

- OT Security und aufkommende Trends

- Vergleich von OT Security und -Fähigkeiten

- Häufig gestellte Fragen (FAQs)

Was ist OT Security? Überblick und Schlüsselkonzepte

OT-Sicherheit (Operational Technology) bezieht sich auf die Strategien und Technologien, die zum Schutz von industriellen Systemen und Kontrollnetzwerken wie SCADA-Systemen, HMIS, PLCs und anderer Hardware/Software eingesetzt werden, die Veränderungen durch direkte Überwachung und Kontrolle physischer Geräte erkennen oder verursachen.

Im Gegensatz zu herkömmlichen IT-Systemen werden in OT-Umgebungen physische Prozesse in Fertigungsanlagen, Stromnetzen, Wasseraufbereitungsanlagen und anderen kritischen Infrastrukturen gesteuert. Um die grundlegenden Konzepte der OT-Sicherheit zu verstehen, lesen Sie unseren umfassenden Leitfaden zum Thema OT-Sicherheit. Die Bedeutung der OT-Sicherheit hat mit der zunehmenden Konnektivität von Industrieanlagen stark zugenommen. Moderne Produktionsumgebungen integrieren IoT-Geräte (Internet der Dinge), Cloud-Systeme und Fernüberwachungsfunktionen. Diese Konnektivität schafft neue Angriffsmöglichkeiten, die Cyberkriminelle aktiv ausnutzen, ähnlich wie die Herausforderungen der Anwendungssicherheit in herkömmlichen IT-Umgebungen.

Eine zentrale Herausforderung bei der Sicherung von OT-Umgebungen besteht darin, dass viele dieser Systeme vor Jahrzehnten gebaut wurden und alte Geräte und Instrumente verwenden, die nie mit Blick auf die Cybersicherheit entwickelt wurden. Ihnen fehlen oft grundlegende Schutzmaßnahmen wie Verschlüsselung, Authentifizierung oder sichere Kommunikationsprotokolle. Erschwerend kommt hinzu, dass es diesen Systemen oft an Transparenz mangelt, da sie nur begrenzte Telemetriedaten und keine zentrale Protokollierung aufweisen, was die Erkennung von und Reaktion auf Bedrohungen extrem erschwert. Dies ist besonders besorgniserregend, da OT-Systeme die Grundlage für viele Aspekte unseres täglichen Lebens bilden und Cyberangriffe auf diese Systeme schwerwiegende physische Folgen haben können, wie z. B. Stromausfälle, unterbrochene Lieferketten, Wasserverschmutzung oder Beeinträchtigung der öffentlichen Sicherheit.

Übliche OT-Umgebungen erstrecken sich über mehrere Branchen. Energieunternehmen verlassen sich bei der Stromerzeugung und -verteilung auf OT. Versorgungsunternehmen verwalten die Wasseraufbereitung und -verteilung über OT-Systeme. Fertigungsbetriebe nutzen OT-Systeme zur Steuerung von Produktionslinien und Qualitätssicherungsprozessen. Verkehrsnetze sind auf OT-Systeme für Verkehrsmanagement und Sicherheitssysteme angewiesen.

OT Security vs. IT-Sicherheit: Die wichtigsten Unterschiede

Während sich die IT-Sicherheit in erster Linie mit der Datenverarbeitung, der Kommunikation und den Geschäftsabläufen befasst, konzentriert sich die OT-Sicherheit auf den Schutz physischer Systeme und Prozesse, wie z. B. Ventile, Motoren und Fließbänder, die kritische Infrastrukturen und industrielle Umgebungen antreiben.

Obwohl beide darauf abzielen, Systeme und Daten zu schützen, stellen OT-Umgebungen eine Reihe von Herausforderungen dar, die durch ihre betrieblichen Gegebenheiten bedingt sind:

- Der Echtzeitbetrieb erfordert eine kontinuierliche Betriebszeit ohne Unterbrechung. Sicherheitspatches, die einen Systemstillstand erfordern, können die Produktion für Stunden zum Stillstand bringen, so dass herkömmliche IT-Ansätze wie häufige Neustarts unpraktisch sind.

- Auf älteren Systemen, die vor Jahrzehnten installiert wurden, laufen veraltete Betriebssysteme, die nicht mehr vom Hersteller unterstützt werden und für die es keine Sicherheits-Patches mehr gibt, was sie sehr anfällig für bekannte Schwachstellen macht.

- Die Aufrüstung erfordert erhebliche Investitionen und Betriebsunterbrechungen.

- Viele proprietäre Protokolle wurden nicht unter dem Aspekt der Sicherheit entwickelt, was sie anfällig für Angriffe macht. Standard-IT-Sicherheitstools unterstützen diese speziellen industriellen Kommunikationsprotokolle oft nicht.

- Aus Sicherheitsgründen dürfen Sicherheitskontrollen niemals die Betriebssicherheit beeinträchtigen oder gefährliche Bedingungen für Arbeitnehmer und die Öffentlichkeit schaffen.

Bewährte Grundsätze und Praktiken Core OT Security

Die Umsetzung einer effektiven OT-Sicherheit erfordert sowohl das Verständnis grundlegender Prinzipien als auch praktischer Implementierungsmethoden. Diese müssen zusammenwirken, um robuste OT-Cybersicherheitsprogramme zu schaffen.

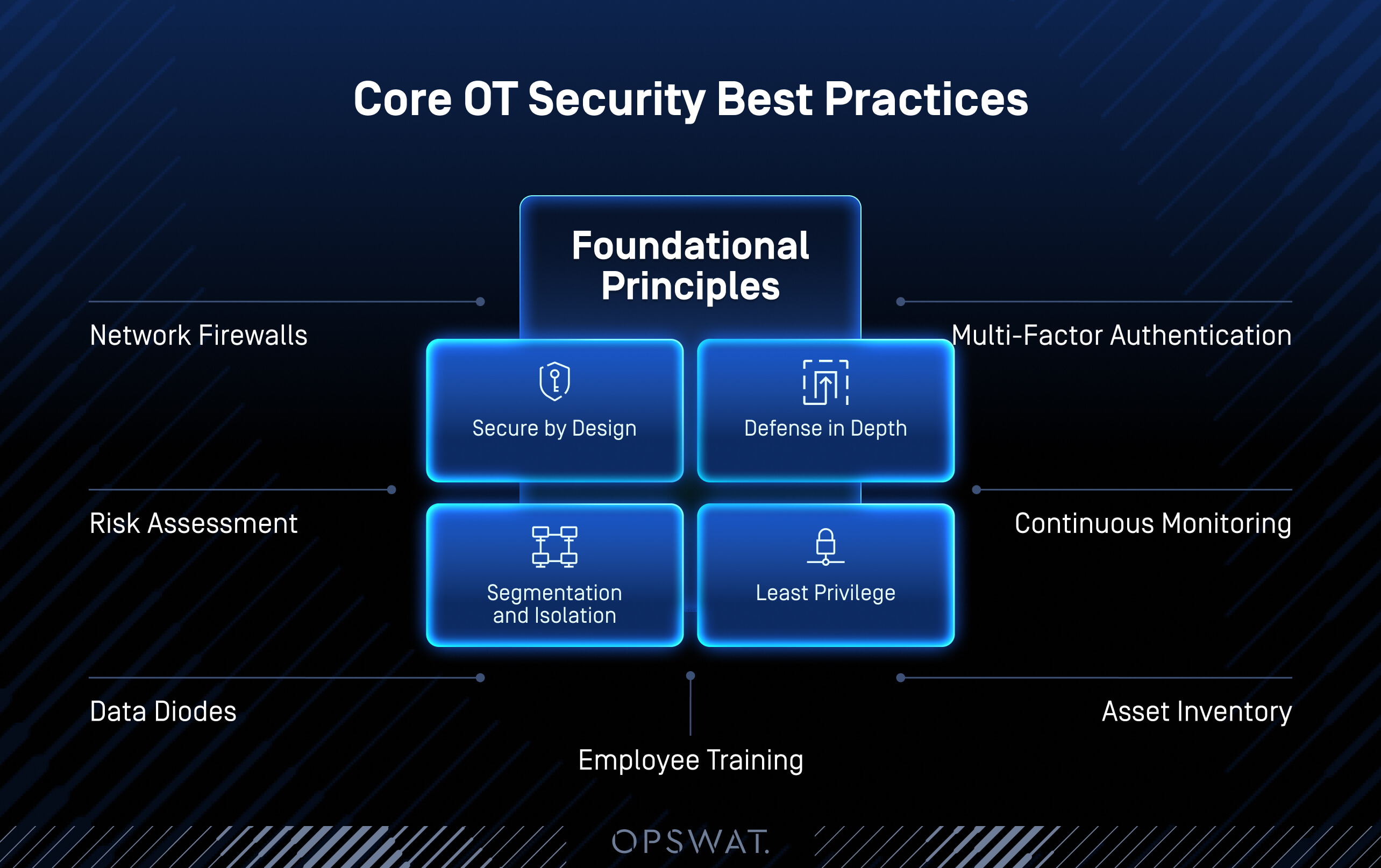

Grundlegende Prinzipien

- Verteidigung mit Tiefgang: Mehrere Ebenen von Sicherheitskontrollen zum Schutz vor verschiedenen Angriffsvektoren.

- Segmentierung und Isolierung: Trennung der OT-Netze von den IT-Netzen und Isolierung kritischer Systeme.

- Secure durch Design: Sicherheit von Anfang an in OT-Systeme einbauen, anstatt sie später hinzuzufügen.

- Least Privilege: Benutzern und Systemen nur den für ihre Funktionen erforderlichen Mindestzugang gewähren.

Bewährte Praktiken

- Netzwerk-Firewalls: Stellen Sie Firewalls zwischen IT- und OT-Zonen auf, um den Verkehrsfluss zu kontrollieren.

- Risikobewertung: Regelmäßige Bewertung von Schwachstellen und Bedrohungen für OT-Umgebungen.

- Daten-Dioden: Verwenden Sie unidirektionale Gateways für sichere Einwegkommunikation.

- Multi-Faktor-Authentifizierung: Starke Zugriffskontrollen helfen dabei, angemessene Berechtigungen aufrechtzuerhalten und massive Datenverletzungen zu verhindern, die durch kompromittierte Anmeldedaten entstehen können.

- Kontinuierliche Überwachung: Erkennung von Bedrohungen und Reaktionsmöglichkeiten in Echtzeit.

- Inventarisierung: Verschaffen Sie sich einen umfassenden Überblick über alle OT-Geräte und -Systeme.

- Mitarbeiterschulung: Gehen Sie mit Programmen zur Sensibilisierung für Sicherheitsfragen auf das menschliche Element ein.

Netzsegmentierung und das Purdue-Referenzmodell

Bei der Netzwerksegmentierung werden die Systeme in Zonen unterteilt, um seitliche Bewegungen von Angreifern zu verhindern. Das Purdue-Modell ist ein etablierter Rahmen, der fünf Ebenen von OT-Netzwerken umreißt, von physischen Prozessen auf Ebene 0 bis zu Unternehmenssystemen auf Ebene 5. Es erzwingt eine Isolierung zwischen OT- und IT-Ebenen.

Das Purdue-Modell empfiehlt die Implementierung von Sicherheitskontrollen zwischen den einzelnen Ebenen. Firewalls, Systeme zur Erkennung von Eindringlingen und Zugangskontrollen an diesen Grenzen sorgen für einen umfassenden Schutz.

Zero-Trust-Prinzipien in OT-Umgebungen

Bei der Zero-Trust-Architektur wird davon ausgegangen, dass Bedrohungen von überall her kommen können, auch innerhalb des Netzwerks. Dieser Ansatz erfordert eine kontinuierliche Überprüfung jedes Benutzers und jedes Geräts, das versucht, auf OT-Systeme zuzugreifen.

- Der Zugriff mit den geringsten Rechten stellt sicher, dass Benutzer und Systeme nur die für ihre Funktionen erforderlichen Mindestberechtigungen erhalten.

- Die kontinuierliche Überprüfung überwacht das Benutzer- und Systemverhalten während der gesamten Sitzung. Ungewöhnliche Aktivitäten lösen zusätzliche Authentifizierungsanforderungen wie MFA (Multi-Faktor-Authentifizierung) oder Zugriffsbeschränkungen aus.

Kontinuierliche Überwachung und Erkennung von Bedrohungen

Die kontinuierliche Überwachung bietet Echtzeiteinblicke in die Aktivitäten des OT-Netzwerks und das Systemverhalten. Diese Fähigkeit ermöglicht eine frühzeitige Erkennung von Bedrohungen und eine schnelle Reaktion auf Sicherheitsvorfälle.

SIEM-Systeme (Security Information and Event Management) sammeln und analysieren Sicherheitsdaten aus verschiedenen Quellen. Diese Plattformen korrelieren Ereignisse, um potenzielle Bedrohungen zu identifizieren und erste Reaktionsmaßnahmen zu automatisieren.

IDPS (Intrusion Detection and Prevention Systems) überwachen den Netzverkehr auf verdächtige Aktivitäten. Diese Systeme können bekannte Angriffsmuster erkennen und bösartigen Datenverkehr automatisch blockieren.

CTEM (Continuous Threat Exposure Management) bietet eine kontinuierliche Bewertung der Bedrohungslandschaft eines Unternehmens. Dieser Ansatz hilft bei der Priorisierung von Sicherheitsmaßnahmen auf der Grundlage der aktuellen Risikostufen und Bedrohungsdaten.

Sensibilisierung und Schulung der Mitarbeiter

Menschliches Versagen ist eine der Hauptursachen für OT-Sicherheitsverletzungen. Zu den besten Praktiken gehören:

- Durchführung regelmäßiger Schulungen zur Cyberhygiene.

- Simulieren von Phishing-Versuchen.

- Erstellung OT-spezifischer Übungen zur Reaktion auf Zwischenfälle.

OT Security , Standards und Einhaltung gesetzlicher Vorschriften

Etablierte Rahmenwerke wie IEC 62443, das NIST Cybersecurity Framework und regulatorische Standards wie NERC CIP bieten strukturierte Ansätze zur Sicherung von OT-Umgebungen. Diese Richtlinien helfen Unternehmen bei der Entwicklung umfassender Sicherheitsprogramme, die den Anforderungen der Branche und den gesetzlichen Vorschriften entsprechen.

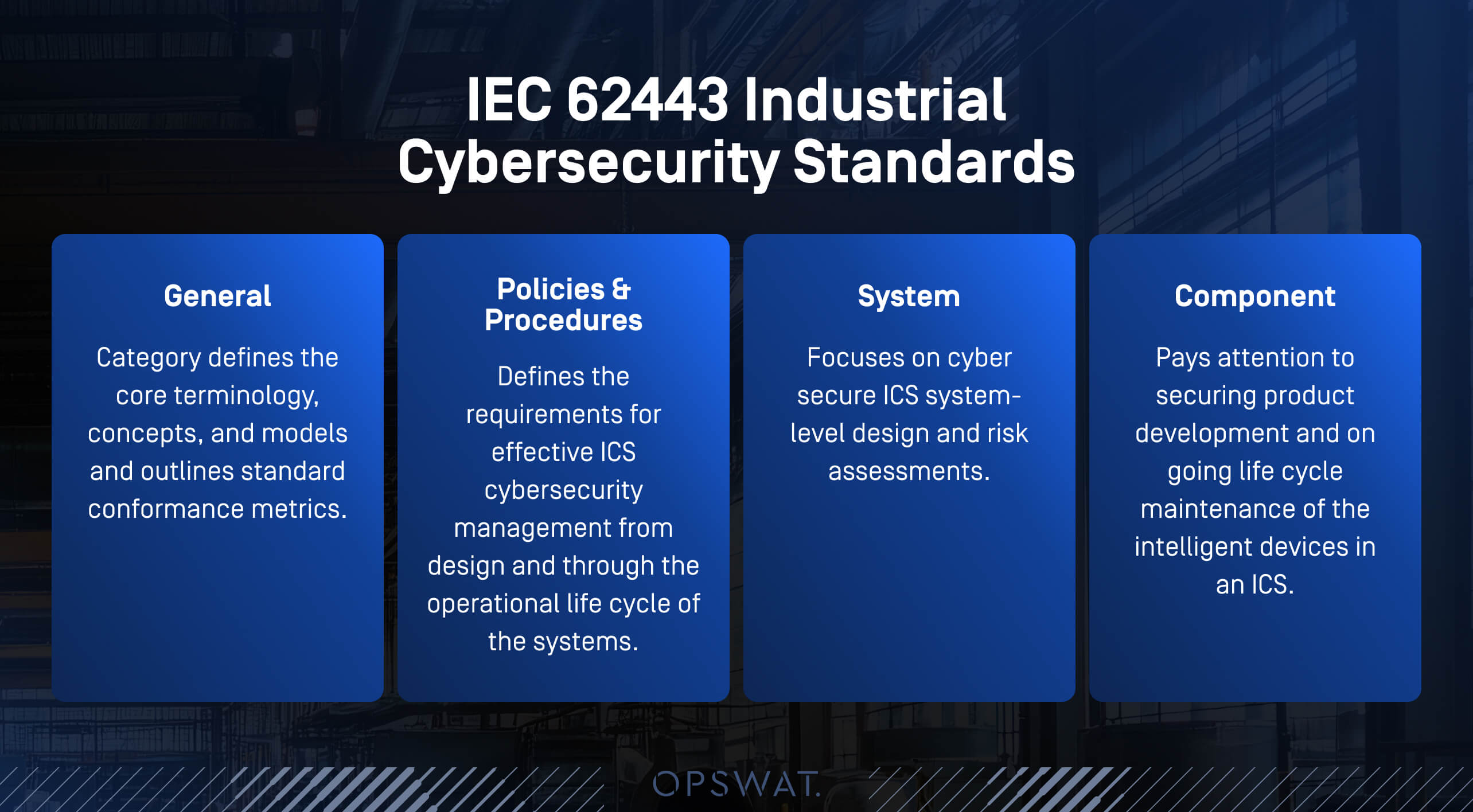

IEC 62443: Der globale OT Security

Die IEC 62443 ist die umfassendste internationale Norm für OT-Sicherheit, die die Sicherheit während des gesamten Lebenszyklus von industriellen Automatisierungs- und Steuerungssystemen behandelt.

- Systematische Risikobewertung.

- Anwendung von Sicherheitsstufen auf OT-Komponenten.

- Gewährleistung der Sicherheit während des gesamten Lebenszyklus der Anlage.

Allgemeine Dokumente liefern grundlegende Konzepte und Terminologie. Dokumente zu Richtlinien und Verfahren behandeln das organisatorische Sicherheitsmanagement. Systemdokumente behandeln technische Sicherheitsanforderungen. Komponentendokumente spezifizieren die Sicherheitsanforderungen für einzelne Systemkomponenten.

NIST Cybersecurity Framework für OT

Das NIST Cybersecurity Framework bietet einen risikobasierten Ansatz für Cybersicherheit, der sich effektiv in OT-Umgebungen integrieren lässt und eine gemeinsame Sprache für die Diskussion von Cybersicherheitsrisiken und Strategien zur Risikominderung bietet.

- Maßgeschneiderte Implementierungsebenen für OT/ICS.

- Integration mit der Risikobewertung und der Planung der Geschäftskontinuität.

- Angleichung an die nationalen Ziele zum Schutz kritischer Infrastrukturen.

NERC CIP: Regulierungsstandard für den nordamerikanischen Stromsektor

Die Normen der North American Electric Reliability Corporation zum Schutz kritischer Infrastrukturen (NERC CIP) sind für Unternehmen, die das Stromversorgungsnetz in Nordamerika betreiben, verbindlich. Diese Standards konzentrieren sich speziell auf die Sicherung von Cyber-Ressourcen, die für eine zuverlässige Stromversorgung entscheidend sind.

Implementierung von OT Security: Schritt-für-Schritt-Checkliste

Eine erfolgreiche Implementierung der OT-Sicherheit erfordert eine systematische Planung und Ausführung. Diese umfassende Checkliste führt Unternehmen durch die wichtigsten Schritte der Sicherheitsimplementierung.

Wirksame OT-Sicherheitsprogramme beginnen mit einer gründlichen Bestandsaufnahme der Anlagen und einer Risikobewertung. Unternehmen müssen wissen, welche Systeme sie schützen müssen, bevor sie Sicherheitskontrollen implementieren.

Bei der Systemhärtung werden unnötige Dienste und Konfigurationen, die Angriffsmöglichkeiten bieten könnten, entfernt. Dieser Prozess umfasst die Deaktivierung ungenutzter Ports, die Anwendung von Sicherheits-Patches und die Konfiguration sicherer Kommunikationsprotokolle.

Die Patch-Verwaltung gewährleistet die Systemsicherheit durch regelmäßige Aktualisierungen und minimiert gleichzeitig die Betriebsunterbrechung. Dieser Prozess erfordert eine sorgfältige Planung, um die Sicherheitsanforderungen mit den betrieblichen Anforderungen in Einklang zu bringen.

Die Planung der Reaktion auf Vorfälle bereitet Unternehmen darauf vor, wirksam auf Sicherheitsvorfälle zu reagieren. Gut ausgearbeitete Pläne minimieren den Schaden und verkürzen die Wiederherstellungszeit, wenn es zu Zwischenfällen kommt.

OT Security : Wesentliche Schritte

- Identifizieren und inventarisieren Sie alle OT-Anlagen und -Geräte.

- Durchführung von Risikobewertungen auf der Grundlage der Kritikalität der Anlagen und der Bedrohungslage.

- Sichern Sie Ihre Systeme, indem Sie unnötige Ports, Dienste und Protokolle deaktivieren.

- Implementierung der Zugriffskontrolle mit rollenbasierten Berechtigungen und Authentifizierung.

- Implementierung von Patch Management und Pflege von Systemen zur Verfolgung von Schwachstellen.

- Überwachung und Erkennung von Bedrohungen durch kontinuierliche Netzwerküberwachung.

- Kontrolle des Datenflusses zwischen IT- und OT-Netzwerken durch geeignete Segmentierung.

- Entwicklung und Test umfassender Verfahren zur Reaktion auf Vorfälle.

- Sicherstellung der Geschäftskontinuität durch Backup-Strategien mit sicherer Speicherung von Unternehmensdaten.

- Schulung und Sensibilisierung des Personals für OT-Sicherheitspraktiken.

- Durchführung regelmäßiger Audits und Sicherheitsüberprüfungen zur kontinuierlichen Verbesserung.

Systemhärtung in OT-Umgebungen

Die Systemhärtung reduziert die Angriffsfläche von OT-Systemen, indem unnötige Funktionen und Dienste entfernt werden.

Deaktivierung von Legacy-Protokollen, sofern nicht unbedingt erforderlich

Viele OT-Systeme unterstützen immer noch veraltete Kommunikationsprotokolle wie Telnet, FTP oder SMBv1, denen es an Verschlüsselung fehlt und die für bekannte Angriffe anfällig sind. Sofern diese Protokolle für den Betrieb von Altgeräten nicht unerlässlich sind, sollten sie deaktiviert oder durch sichere Alternativen wie SSH oder SFTP ersetzt werden.

Anwendung von herstellergeprüfter Firmware und Sicherheits-Patches

Entwicklung eines Patch-Management-Prozesses in Abstimmung mit den Geräteanbietern, um Updates während der geplanten Wartungsfenster zu testen und zu verteilen.

Konfigurieren der Secure

OT-Administratoren sollten Standardpasswörter ändern, ungenutzte Dienste und Ports deaktivieren und eine starke Authentifizierung durchsetzen. Secure Konfigurationen sollten sich auch an anerkannten Benchmarks orientieren, wie z. B. denen des CIS (Center for Internet Security).

Physische Sicherheit

Unternehmen, die Wechselmedien oder Kioske verwenden, sollten bewährte Verfahren für die Mediensicherheit anwenden, um die Einschleppung von Malware über physische Geräte zu verhindern.

OT Security und aufkommende Trends

Moderne OT-Sicherheitsarchitekturen legen den Schwerpunkt auf Defense-in-Depth-Strategien, die mehrere Schutzschichten bieten. Diese Architekturen berücksichtigen während des gesamten Entwurfsprozesses sowohl Cybersecurity- als auch Sicherheitsanforderungen.

Wenn Unternehmen OT-Systeme mit IIoT- und Cloud-Diensten verbinden, entstehen Integrationsprobleme. Diese Verbindungen bieten betriebliche Vorteile, schaffen aber auch neue Sicherheitsrisiken, die ein sorgfältiges Management erfordern. Unternehmen, die Cloud-Konnektivität implementieren, sollten die Best Practices für die Sicherheit von Cloud-Anwendungen befolgen, um ihre OT-Daten und -Systeme zu schützen.

Zu den künftigen Trends im Bereich der OT-Sicherheit gehören die Konvergenz von IT und OT, die KI-gestützte Erkennung von Bedrohungen und die Verbesserung der Compliance. Die Automatisierung wird Routineaufgaben rationalisieren, während sich die Sicherheitsanstrengungen in Richtung Cloud-, Edge- und CPS-Schutz verlagern.

Absicherung des Industrial IoT in OT-Umgebungen

IIoT-GeräteIndustrial Internet of Things) bringen Konnektivität und Intelligenz in herkömmliche OT-Umgebungen. Diese Geräte sammeln Betriebsdaten, ermöglichen die Fernüberwachung und unterstützen vorausschauende Wartungsprogramme.

Einzigartige IIoT-Risiken ergeben sich aus der Kombination von physischem Zugang, Netzwerkkonnektivität und oft begrenzten Sicherheitsfunktionen. Vielen IIoT-Geräten fehlen robuste Sicherheitsfunktionen aufgrund von Kostenbeschränkungen und Designprioritäten, die sich auf die Funktionalität konzentrieren.

Bewährte Praktiken:

- Isolieren Sie IIoT-Geräte mit Firewalls und VLANs.

- Verwenden Sie Geräteauthentifizierung und Verschlüsselung.

- Überwachen Sie IIoT-Aktivitäten auf Anomalien.

Unternehmen sollten außerdem Dateisicherheitsmaßnahmen einführen, um sensible Betriebsdaten sowohl im Ruhezustand als auch bei der Übertragung zu schützen.

OT Security : Gestaltungsprinzipien

Eine wirksame OT-Sicherheitsarchitektur folgt etablierten Konstruktionsprinzipien, die den besonderen Anforderungen von betrieblichen Technologieumgebungen gerecht werden. Mehrschichtige Verteidigungsstrategien bieten mehrere Sicherheitskontrollen auf verschiedenen Ebenen der Architektur, um sicherzustellen, dass bei Ausfall einer Kontrolle andere weiterhin Schutz bieten. Ausfallsicherheit und Redundanz gewährleisten, dass die Sicherheitskontrollen die Betriebsverfügbarkeit nicht beeinträchtigen und auch dann noch funktionieren, wenn einzelne Komponenten ausfallen oder angegriffen werden.

Vergleich von OT Security und -Fähigkeiten

Bei der Auswahl geeigneter OT-Sicherheitstools muss man sich darüber im Klaren sein, dass keine einzelne Lösung alle Anforderungen an die Sicherheit der Betriebstechnologie erfüllen kann. Umfassender OT-Schutz erfordert mehrere spezialisierte Funktionen, die als integrierte Plattform zusammenarbeiten.

Drei Core eines OT Security

Die Anlagenerkennung und -inventarisierung bietet Einblick in alle OT-Systeme und -Geräte. Diese Funktion identifiziert automatisch angeschlossene Geräte, katalogisiert ihre Eigenschaften und führt eine genaue Bestandsaufnahme durch. MetaDefender OT Security von OPSWATbietet umfassende Funktionen für Asset Discovery, Netzwerküberwachung, Inventarisierung und Patch-Management und damit eine unübertroffene Transparenz und Kontrolle.

Die aktive Erkennung von und Reaktion auf Bedrohungen identifiziert potenzielle Sicherheitsvorfälle und ermöglicht eine schnelle Reaktion. MetaDefender Industrial Firewall und MetaDefender OT Security arbeiten zusammen, um Netzwerkverkehr, Systemverhalten und Benutzeraktivitäten zu überwachen und Betriebs- und Prozesskontrollnetzwerke zu schützen.

Secure Fernzugriff und granulare Berechtigungen stellen sicher, dass nur autorisierte Benutzer über kontrollierte, sichere Kanäle auf kritische OT-Systeme zugreifen können. Im Gegensatz zu herkömmlichen VPNs schützt MetaDefender OT Access OT-Endpunkte durch die Implementierung von Server und ausschließlich ausgehenden Firewall-Verbindungen. Zusammen mit MetaDefender Endpoint Gateway isoliert das System OT- und IT-Ressourcen, um einen kontrollierten Zugriff auf kritische Infrastrukturen zu gewährleisten.

Schutz kritischer OT- und Cyber-Physical-Systeme

Unternehmen, die eine vollständige OT-Sicherheitsabdeckung suchen, können sich mit MetaDefender for OT & CPS Protection vonOPSWAT proaktiv gegen fortschrittliche anhaltende Bedrohungen und Zero-Day-Schwachstellen schützen und gleichzeitig eine optimale Leistung und Sicherheit gewährleisten. Durch die Nutzung einer zusammenhängenden, modularen Lösung, die Anlagentransparenz, Netzwerkschutz, sicheren Fernzugriff und sichere Datenübertragung integriert, erhalten Sie die Werkzeuge, um OT- und CPS-Umgebungen zu sichern und den sich entwickelnden Herausforderungen der heutigen Bedrohungslandschaft zu begegnen.

Häufig gestellte Fragen (FAQs)

F: Was ist OT-Sicherheit? | OT-Sicherheit schützt betriebstechnische Systeme, die physische Prozesse in industriellen Umgebungen steuern. Dazu gehören speicherprogrammierbare Steuerungen (PLCs), Überwachungs- und Datenerfassungssysteme (SCADA) und verteilte Steuerungssysteme (DCS), die in der Fertigung, im Energiesektor, bei Versorgungsunternehmen und im Transportwesen eingesetzt werden. |

F: Welches sind die wichtigsten Best Practices für die OT-Sicherheit? | Zu den wichtigsten bewährten Verfahren gehören die Netzwerksegmentierung, das Prinzip des "Zero Trust", Zugangskontrollen, Echtzeitüberwachung und Mitarbeiterschulungen. |

F: Welches sind die wichtigsten OT-Sicherheitsstandards? | Zu den wichtigsten OT-Sicherheitsstandards gehören IEC 62443 (der globale Standard für die Sicherheit der Industrieautomation), NIST Cybersecurity Framework (risikobasierter Ansatz) und ISO 27001 (Informationssicherheitsmanagement). |

F: Welches sind die drei wichtigsten Funktionen eines OT-Sicherheitstools? | Die drei Kernfunktionen sind die Erkennung und Inventarisierung von Vermögenswerten (Identifizierung und Katalogisierung aller OT-Systeme), die Erkennung von Bedrohungen und die Reaktion darauf (Überwachung von Sicherheitsvorfällen und Ermöglichung einer schnellen Reaktion) sowie die Durchsetzung von Richtlinien und die Einhaltung von Vorschriften (Sicherstellung, dass die Systeme gemäß den Sicherheitsrichtlinien und -vorschriften arbeiten). |

F: Was sind OT-Sicherheitsrichtlinien? | Richtlinien, die festlegen, wie auf OT-Systeme zugegriffen, sie überwacht und gewartet werden sollen, um Risiken zu minimieren. |

F: Was ist der Standard für OT-Sicherheit? | IEC 62443 ist weithin als globaler OT-Sicherheitsstandard anerkannt. Sie befasst sich mit der Sicherheit während des gesamten Lebenszyklus von industriellen Automatisierungs- und Steuerungssystemen und enthält detaillierte Anforderungen für verschiedene Sicherheitsstufen und Systemkomponenten. |

F: Was sind die Anforderungen an die Systemhärtung in einer OT-Umgebung? | Deaktivierung ungenutzter Dienste, Durchsetzung sicherer Protokolle und regelmäßige Anwendung von Patches. |

F: Wie kann man OT-Sicherheit durchführen? | Wir verfolgen eine mehrstufige Strategie, die eine Bestandsaufnahme der Anlagen, eine Risikobewertung, eine Systemhärtung und eine Echtzeitüberwachung der Bedrohungen umfasst. |