Geschichte von NERC CIP und warum es geschaffen wurde

Die NERC CIP-Normen (North American Electric Reliability Corporation Critical Infrastructure Protection) wurden als Reaktion auf die zunehmende Anerkennung von Schwachstellen im BES (North American Bulk Electric System) eingeführt. In den frühen 2000er Jahren stieg die Zahl der Stromausfälle und Cyberangriffe erheblich an, was den Bedarf an standardisierten Netzschutzvorschriften deutlich machte. Vorrangiges Ziel war es, die Stromnetze vor Bedrohungen der physischen und digitalen Infrastruktur zu schützen und so die kontinuierliche Stromversorgung zu gewährleisten, die für die nationale Sicherheit und Stabilität unerlässlich ist.

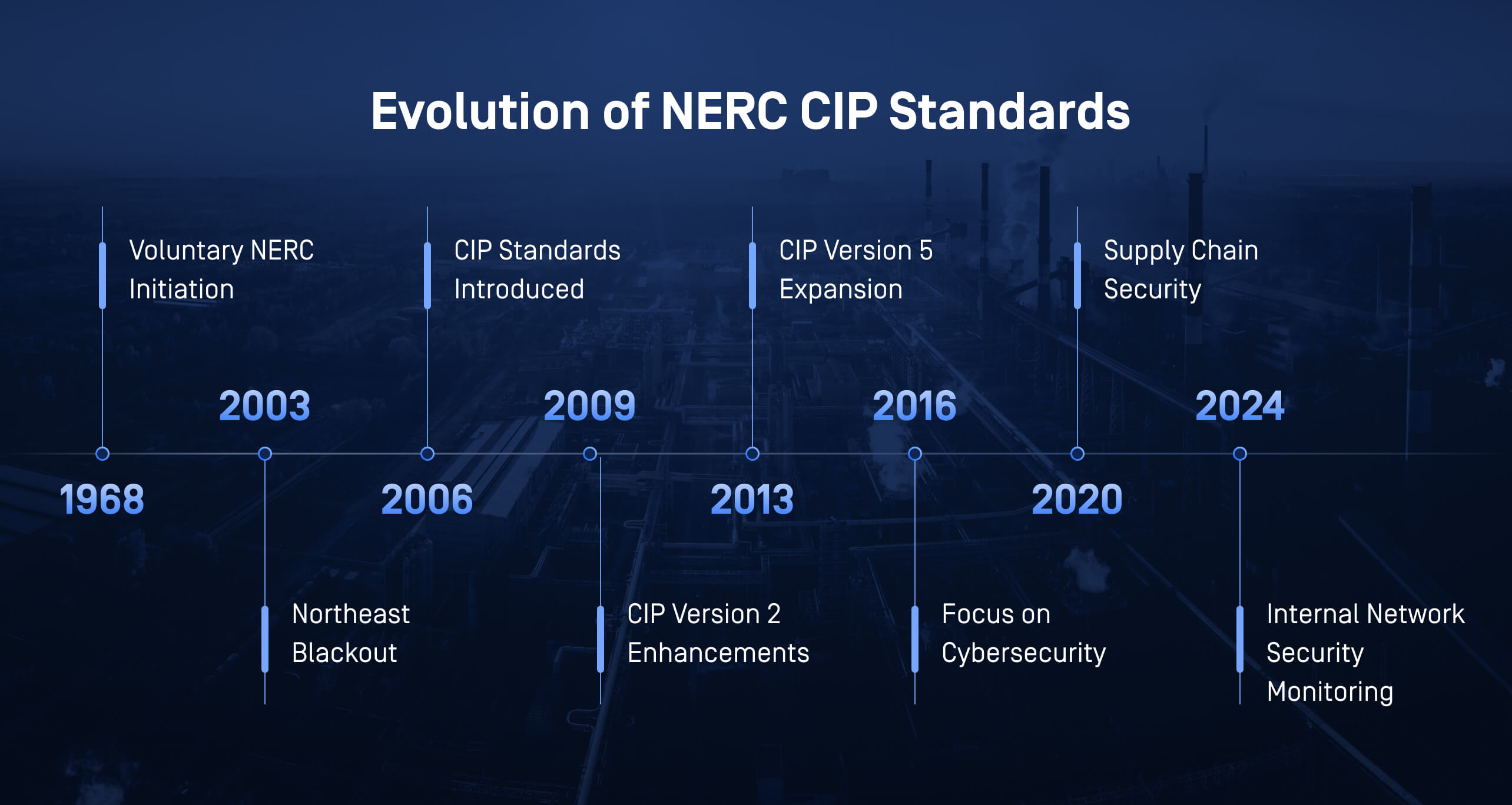

Entwicklung der NERC CIP-Vorschriften für Industrial Cybersicherheit

Seit seiner Einführung im Jahr 1968 wurde der NERC CIP mehrfach überarbeitet, um ihn an die sich verändernde Bedrohungslandschaft anzupassen. Ursprünglich konzentrierten sich die Standards auf die physische Sicherheit, wurden dann aber um Maßnahmen zur Cybersicherheit erweitert, als die Cyberbedrohungen immer ausgefeilter wurden. Der Schwerpunkt des NERC CIP hat sich allmählich auf umfassendere Netzschutzmaßnahmen ausgeweitet, wie z. B. Zugangsmanagement, Systemintegrität und Reaktion auf Zwischenfälle. Diese Verlagerung spiegelt den Übergang vom einfachen Schutz zur Gewährleistung der betrieblichen Widerstandsfähigkeit, Sicherheit und Betriebszeit wider.

Sichtbarkeit von Anlagen, Netzwerküberwachung und Erkennung von Bedrohungen

In kritischen Industrieumgebungen, insbesondere in solchen, die mit älteren Systemen arbeiten, ist es von entscheidender Bedeutung, alle Anlagen zu erfassen und zu überwachen, um Unterbrechungen durch anormale Kommunikation, Verhaltensweisen oder Fehlkonfigurationen zu verhindern. Die NERC CIP-Standards, von CIP-002 bis CIP-011, legen die Anforderungen für die Identifizierung kritischer Anlagen, die Gewährleistung ihrer Sicherheit und die Überwachung auf Anzeichen einer Gefährdung fest.

Für die Netzwerküberwachung verlangt NERC CIP Systeme, die den Netzwerkverkehr und die Aktivitäten kontinuierlich verfolgen und alle Anomalien erkennen, die auf eine Sicherheitsverletzung hindeuten könnten. Die Erkennung und Vorbeugung von Bedrohungen sind ebenfalls von zentraler Bedeutung für die NERC CIP-Normen, da industrielle Umgebungen Werkzeuge benötigen, die potenzielle Bedrohungen erkennen können, bevor sie sich zu tatsächlichen Angriffen entwickeln. Dazu gehören sowohl signaturbasierte als auch verhaltensbasierte Methoden, um eine breite Palette potenzieller Angriffsvektoren abzudecken.

Werkzeuge: IDS (Intrusion Detection Systems) und SIEM (Security Information and Event Management) sind unverzichtbar für Echtzeit-Sicherheitseinblicke.

Was ist neu und was kann man von CIP-015-01 erwarten?

Kritische Infrastrukturumgebungen sind mit Schwachstellen konfrontiert, die den traditionellen Perimeterschutz umgehen können, der sich oft auf die Anfangsphase von Angriffen konzentriert. CIP-015-01 enthält Verbesserungen, um neuen Bedrohungen zu begegnen, und berücksichtigt die neuesten bewährten Verfahren für die Cybersicherheit. Die wichtigsten Aktualisierungen in CIP-015-01 konzentrieren sich auf das Management der Lieferkette, die Bewertung von Schwachstellen und die verstärkte Überwachung elektronischer Sicherheitsperimeter und zugehöriger Systeme für BES-Cyber-Systeme mit hohen und mittleren Auswirkungen.

In der Vergangenheit konzentrierten sich die CIP-Standards in erster Linie auf den Schutz der elektronischen Sicherheitsperimeter. Im Jahr 2023 forderte die FERC (Federal Energy Regulatory Commission) jedoch Verbesserungen beim INSM (Internal Network Security Monitoring), um Schwachstellen in internen Netzwerken zu beheben. NERC reagierte im Januar 2024 mit einem Bericht über die Implementierung von INSM, wobei der Schwerpunkt auf Netzwerken mit "geringer und mittlerer Auswirkung von BES ohne externe routingfähige Konnektivität" lag. Die weitere Richtung geht in Richtung einer robusten INSM-Implementierung, einer laufenden Netzwerküberwachung und der Schaffung einer soliden Grundlage für verbesserte INSM-Strategien.

Wichtige Aktualisierungen in CIP-015-01:

Verbesserte Überwachung der internen Netzwerksicherheit

Strengere Anforderungen für die Überwachung des internen Netzwerkverkehrs, mit Schwerpunkt auf der Erkennung und Verhinderung von unbefugtem Zugriff oder Bewegungen innerhalb des Netzwerks.

Verbesserter Ansatz für die Reaktion auf Zwischenfälle

Verstärkte Protokolle für die Reaktion auf potenzielle Bedrohungen innerhalb interner Netze, einschließlich einer besseren Dokumentation und Unterscheidung zwischen gewöhnlichen und ungewöhnlichen Aktivitäten.

Fokus auf analysegestützte, umsetzbare Einblicke

Erhöhte Dokumentationsanforderungen für die Pflege und den Austausch von Ereignisdaten, Systemkonfigurationen und Netzwerkkommunikation, was zu besseren Analysen und Erkenntnissen über Bedrohungen führt.

Warum NERC CIP-015-01 wichtig ist und welche Vorteile es für die INSM hat

NERC CIP-015-01 stellt einen bedeutenden Fortschritt bei der Entwicklung umfassender INSM-Praktiken innerhalb kritischer Infrastrukturen dar. Da sich die Cyberbedrohungen weiterentwickeln, wird die Fähigkeit zur Überwachung und Reaktion auf interne Netzwerkaktivitäten immer wichtiger.

MetaDefender OT Security™: Eine Lösung für Ihre NERC-Anforderungen

MetaDefender OT Security ist auf die Einhaltung der NERC CIP-Anforderungen ausgerichtet und bietet Lösungen, die den Bedarf an Anlagentransparenz, Netzwerküberwachung und Bedrohungserkennung erfüllen. Bei der Entwicklung unseres Produkts wurde ein umfassendes Verständnis dieser Vorschriften vorausgesetzt, um sicherzustellen, dass Ihr Unternehmen die strengen NERC CIP-Standards erfüllen kann, einschließlich der neuesten CIP-015-01-Updates für INSM. Wenn Sie sich für MetaDefender OT Security entscheiden, sichern Sie nicht nur Ihre kritischen Infrastrukturen, sondern sorgen auch für die Einhaltung von Vorschriften, die Verringerung von Risiken und die Verbesserung der betrieblichen Widerstandsfähigkeit.

Sind Sie bereit, Ihre NERC CIP-Konformität zu verbessern? Kontaktieren Sie uns noch heute und erfahren Sie, wie MetaDefender OT Security Ihre Bemühungen um Cybersicherheit und Compliance unterstützen kann.