Deep CDR™

Dateiregenerierung zum Schutz vor ausweichender Malware und Zero-Day-Exploits

Herkömmliche Antivirenlösungen übersehen unbekannte Bedrohungen. Deep CDR eliminiert sie vollständig. Jede Datei wird entschärft und neu generiert, um sicherzustellen, dass nur sichere, saubere und brauchbare Inhalte auf Ihr System gelangen.

Verarbeitet Dateien in Millisekunden

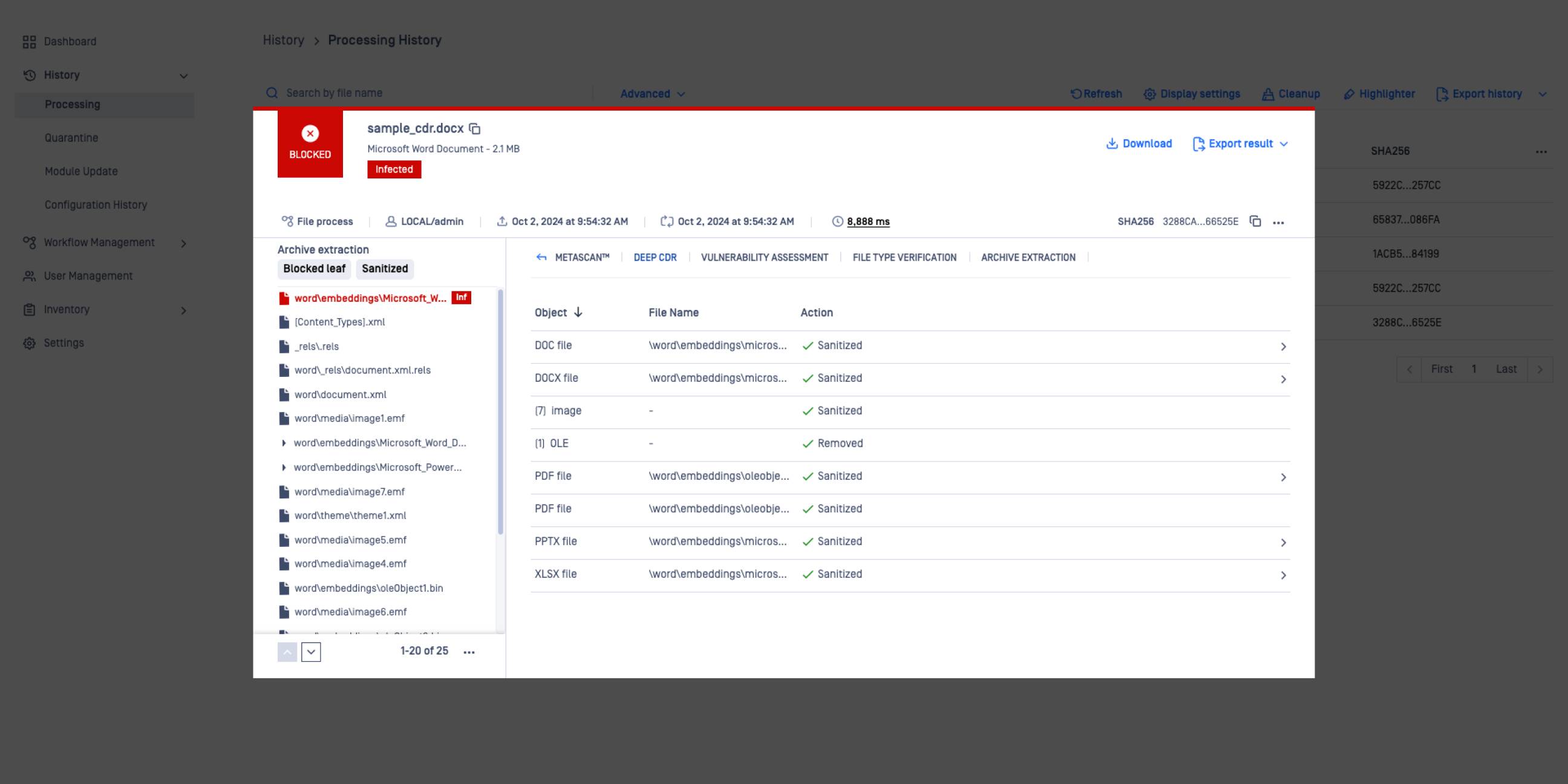

Unterstützt eingebettete Objekte

Entschärft über 200

Dateitypen

200+ Optionen zur Dateikonvertierung

Rekursives Scannen von Archiven

Maßgeschneiderte Sicherheitsrichtlinien

Warum Deep CDR wichtig ist

Unzureichender Schutz

KI- und heuristikbasierte Anti-Malware-Lösungen können nicht alle dateibasierten Bedrohungen entschärfen.

Unentdeckte Bedrohungen

Zero-Day-Bedrohungen, gezielte Angriffe und ausweichende Malware können von Antivirenprogrammen unerkannt bleiben.

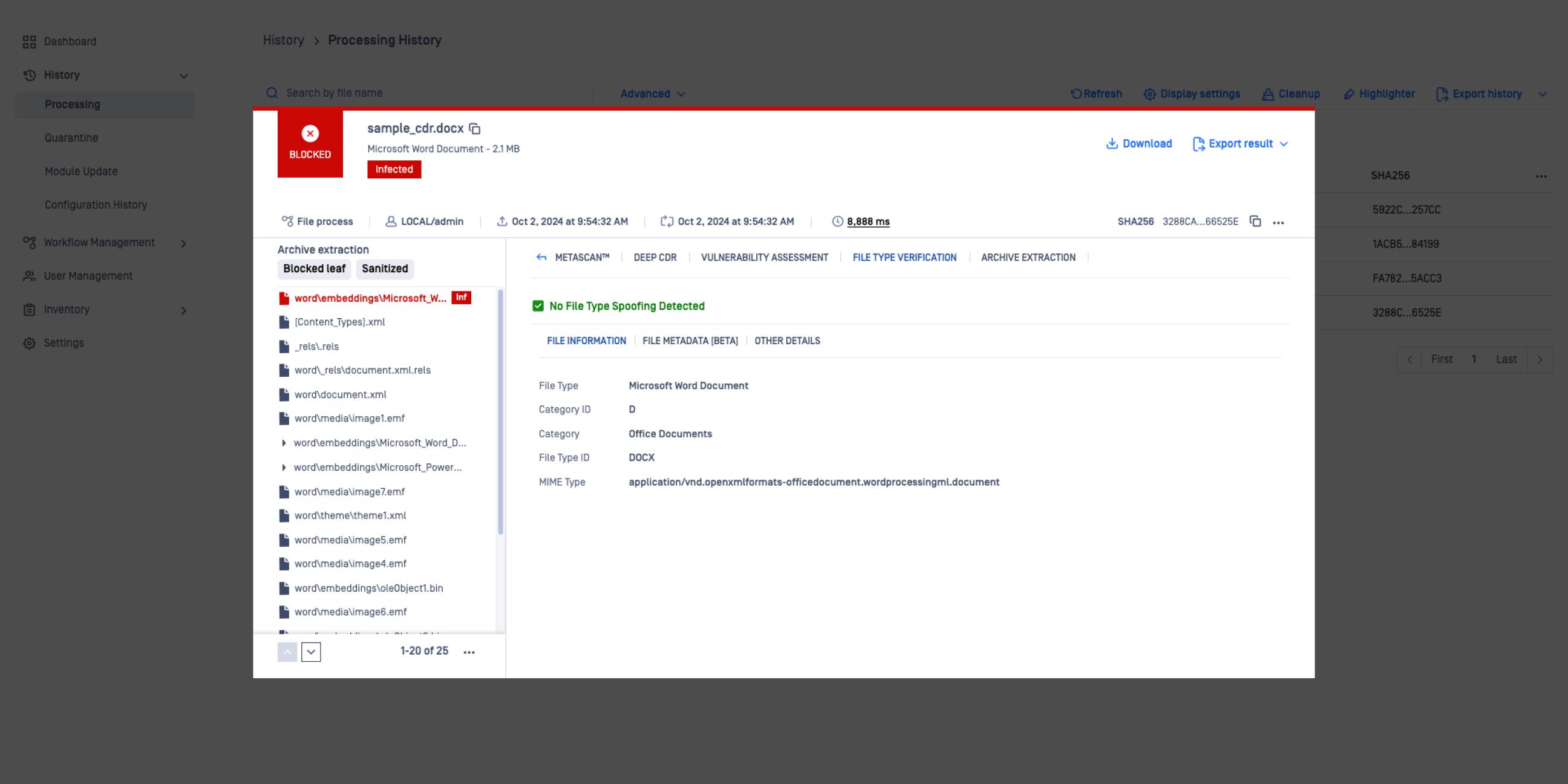

Ausweichende Malware-Taktiken

Evasive Malware vermeidet die Entdeckung, indem sie Verschleierungstechniken wie Steganografie verwendet, um komprimierte, archivierte oder verschlüsselte Nutzdaten zu übermitteln.

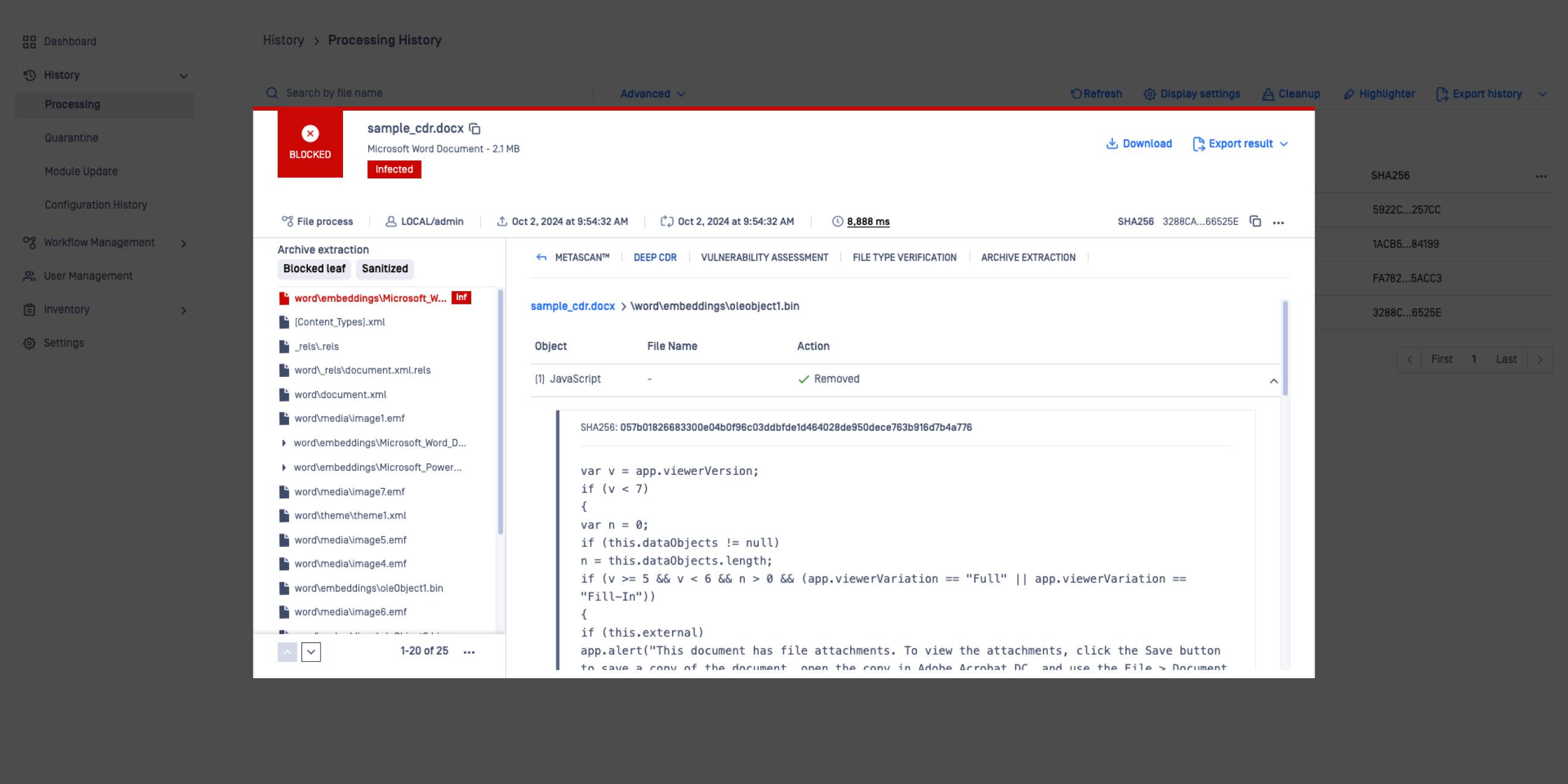

Makro- und Skriptbeschränkungen

Ein völliges Verbot von Makros in Office-Dokumenten und JavaScript in PDF-Dateien ist schwer durchzusetzen und kann wichtige Funktionen einschränken.

Unvollständiges Scannen von Archiven

Herkömmliche CDR-Lösungen sind nicht in der Lage, Archive und Zip-Dateien rekursiv zu scannen.

Wie es funktioniert

Durch die Konzentration auf Prävention statt nur auf Erkennung verbessert Deep CDR die Anti-Malware-Abwehr und schützt Unternehmen vor dateibasierten Angriffen, einschließlich gezielter Bedrohungen. Es neutralisiert potenziell schädliche Objekte in Dateien, die durch Netzwerkverkehr, E-Mail, Uploads, Downloads und tragbare Medien übertragen werden, bevor sie Ihr Netzwerk erreichen.

Core Vorteile

Umfassend

Schutz vor nicht richtlinienkonformem oder potenziell bösartigem Code, mit Unterstützung für eine breite Palette von Objekten, die über Makros hinausgehen.

Leistungsstarke

Ausreichend, um Verschleierungstechniken, einschließlich Steganografie, zu umgehen, indem potenzielle Bedrohungen entfernt werden.

Zuverlässig

Beseitigung von Bedrohungen für komplexe Dateien unter Beibehaltung der Nutzbarkeit der Dateien

Flexibel

Die Konfiguration ermöglicht das Auflisten, Entfernen oder Untersuchen aktiver Inhalte wie Makros oder URLs.

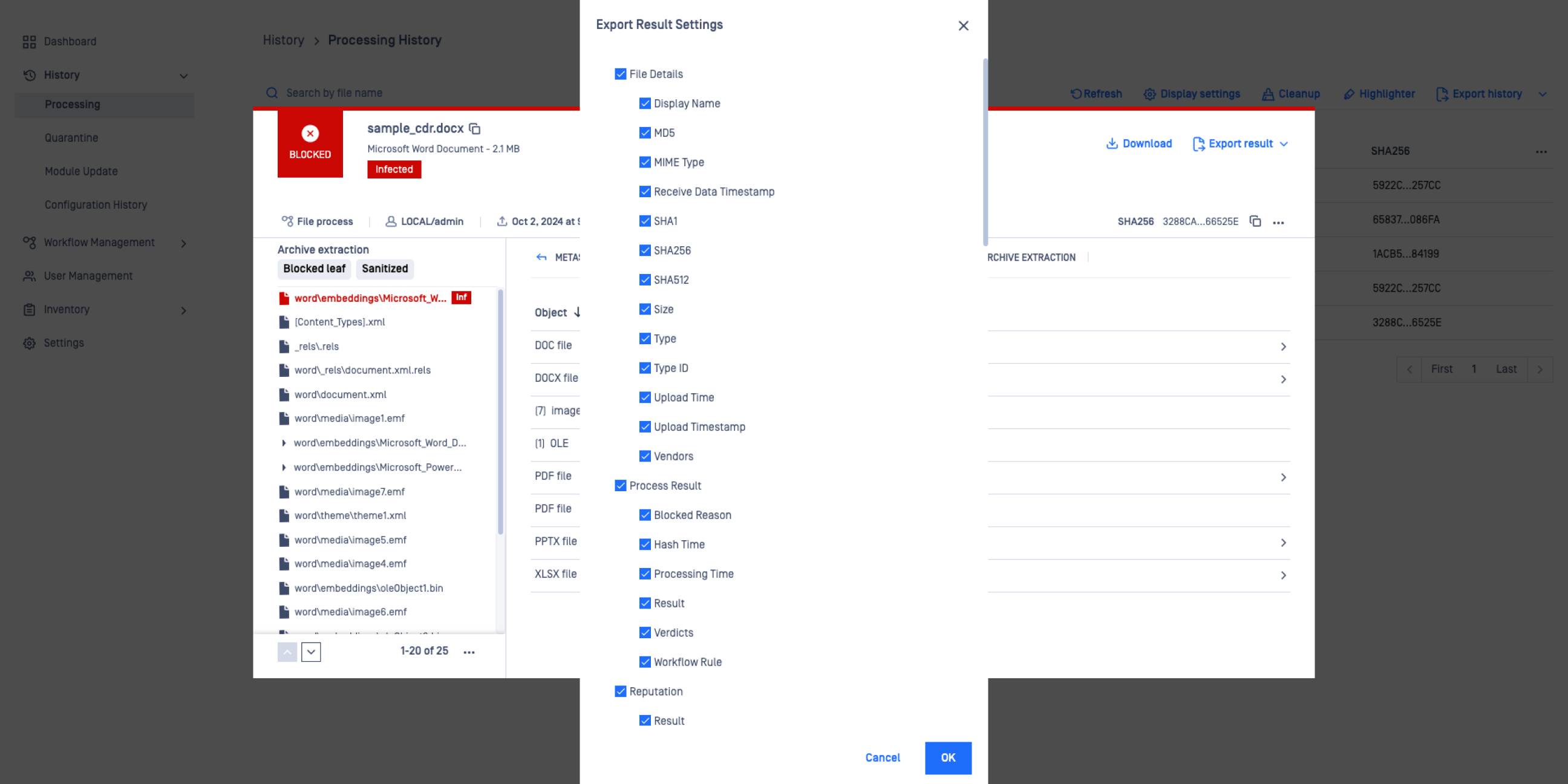

Ausführliche Informationen

Berichterstattung über bereinigte Komponenten und forensische Daten für die Malware-Analyse.

Effiziente

Genug, um in Millisekunden neue, brauchbare Dateien zu entschärfen und zu regenerieren.

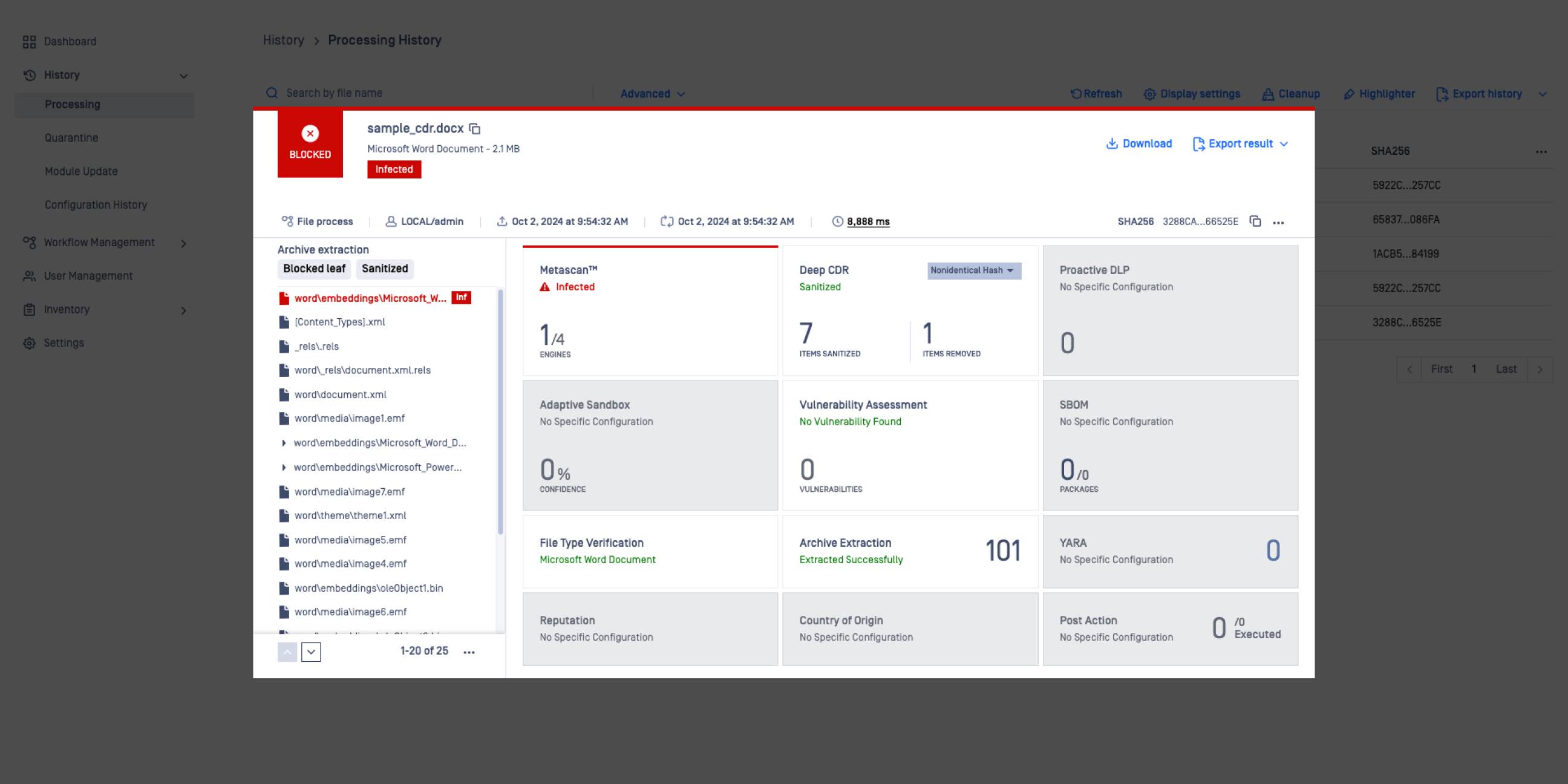

Sehen Sie es in Aktion

Gezielte Zero-Day-Angriffe wirksam unterbinden, indem auf Prävention statt auf Erkennung gesetzt wird

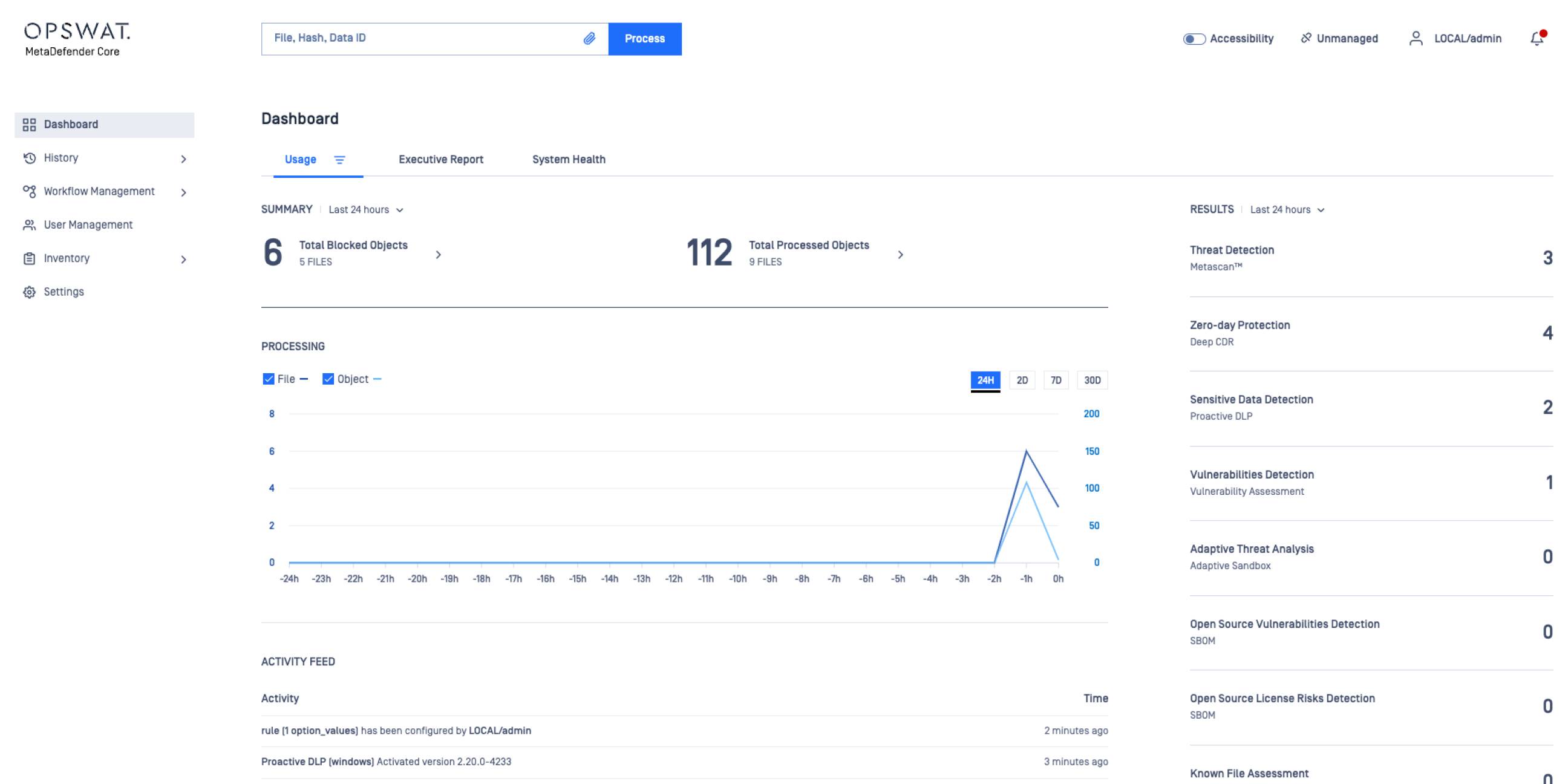

Echtzeitdaten verbessern die Transparenz und Kontrolle.

Die Objektauflistung verbessert die Sichtbarkeit aller verarbeiteten Objekte innerhalb einer bereinigten Datei.

Passen Sie den Umgang mit potenziell gefährlichen Gegenständen an Ihre spezifischen Ziele an.

Die Objektauflistung verbessert die Sichtbarkeit aller verarbeiteten Objekte innerhalb einer bereinigten Datei.

Deep CDR Technologie liefert detaillierte forensische Informationen zu den entschärften Dateien.

Entdecken Sie mehr als 200 unterstützte Dateitypen

Informieren Sie sich über die unten aufgeführten Dateitypen und klicken Sie sich durch, um Leistungsdaten, unterstützte Versionen und Beispieldateien zu sehen.

Optionen für den Einsatz

Deep CDR Berichte & Diagnostik

OPSWAT Deep CDR: Erstes und einziges Produkt, das von SE Labs eine Gesamtgenauigkeit von 100 % erreicht hat

100%ige Bewertung im SecureIQ Lab's Content Disarm & Reconstruction Test

Deep CDR Leistungsprüfung

Sehen Sie sich die detaillierten Verarbeitungsgeschwindigkeiten einiger der gängigsten Dateitypen in verschiedenen Betriebsumgebungen an.

Tiefgehende Diagnosedaten

Deep CDR liefert forensische Einblicke in entschärfte Dateien und stellt SOC-Analysten sowohl zusammenfassende Daten als auch detaillierte JSON-Antworten für eine gründliche Analyse zur Verfügung.

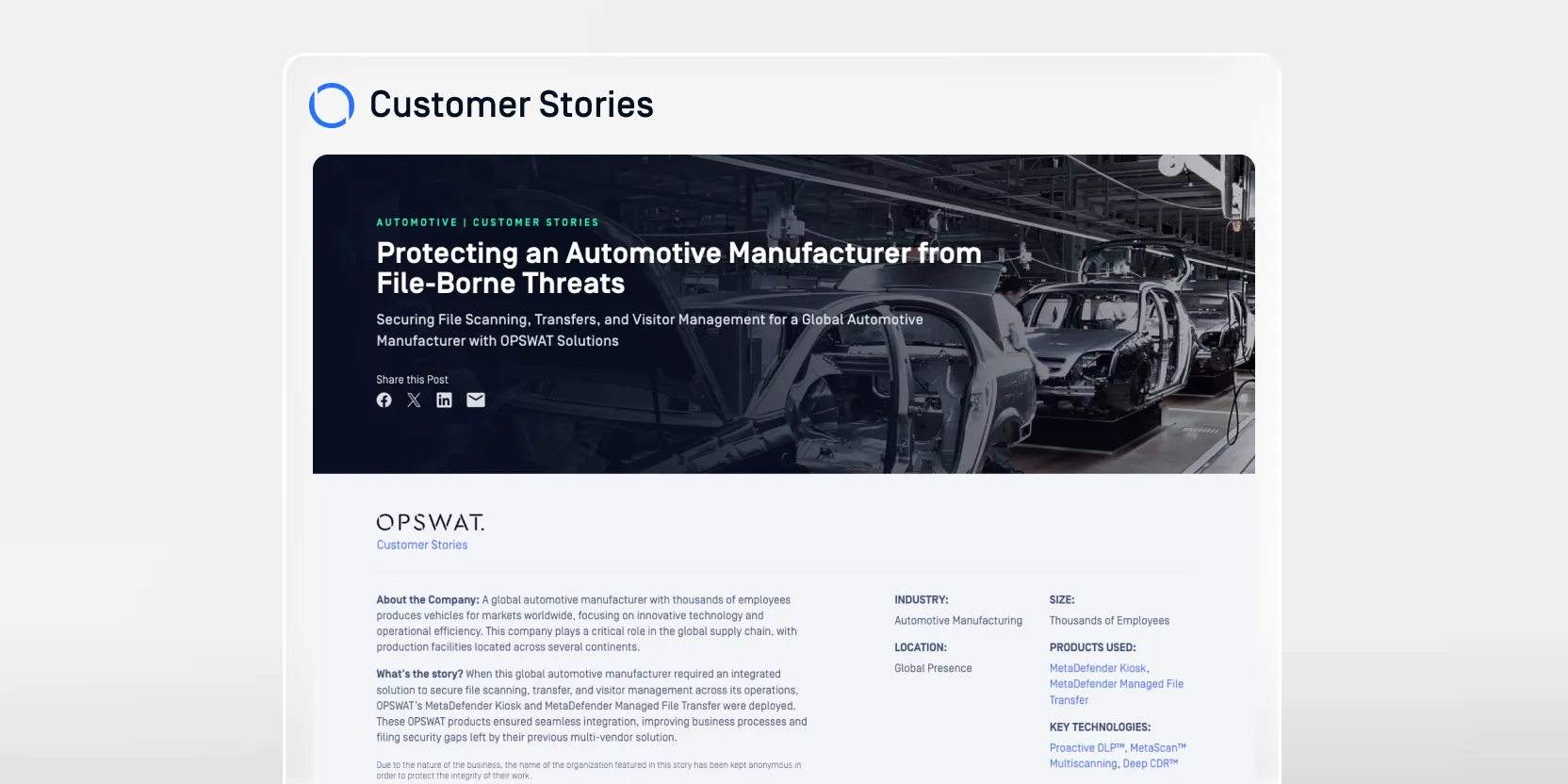

Kunden sprechen über Deep CDR