MetaDefender Core AMI™

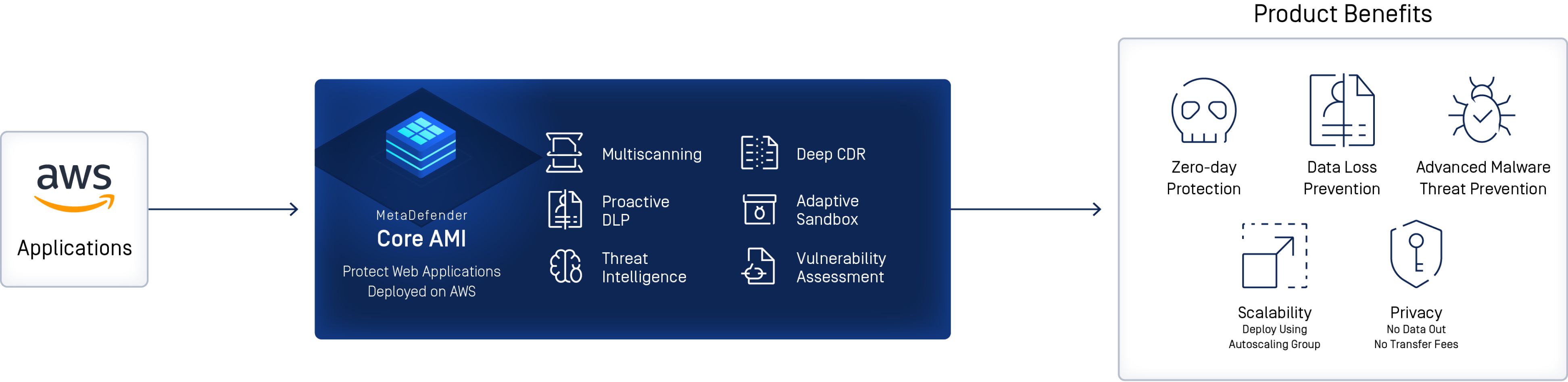

Schutz von Webanwendungen, die auf AWS bereitgestellt werden

MetaDefender Core AMI™ (Amazon Machine Image) bietet eine fortschrittliche, mehrschichtige Sicherheitsplattform, die das Eindringen von bösartigem Datenverkehr in Ihre Cloud verhindert und Ihre geschäftskritischen Daten vor absichtlichem Diebstahl, versehentlichem Durchsickern und Kompromittierung schützt.

Sensible Cloud sind gefährdet

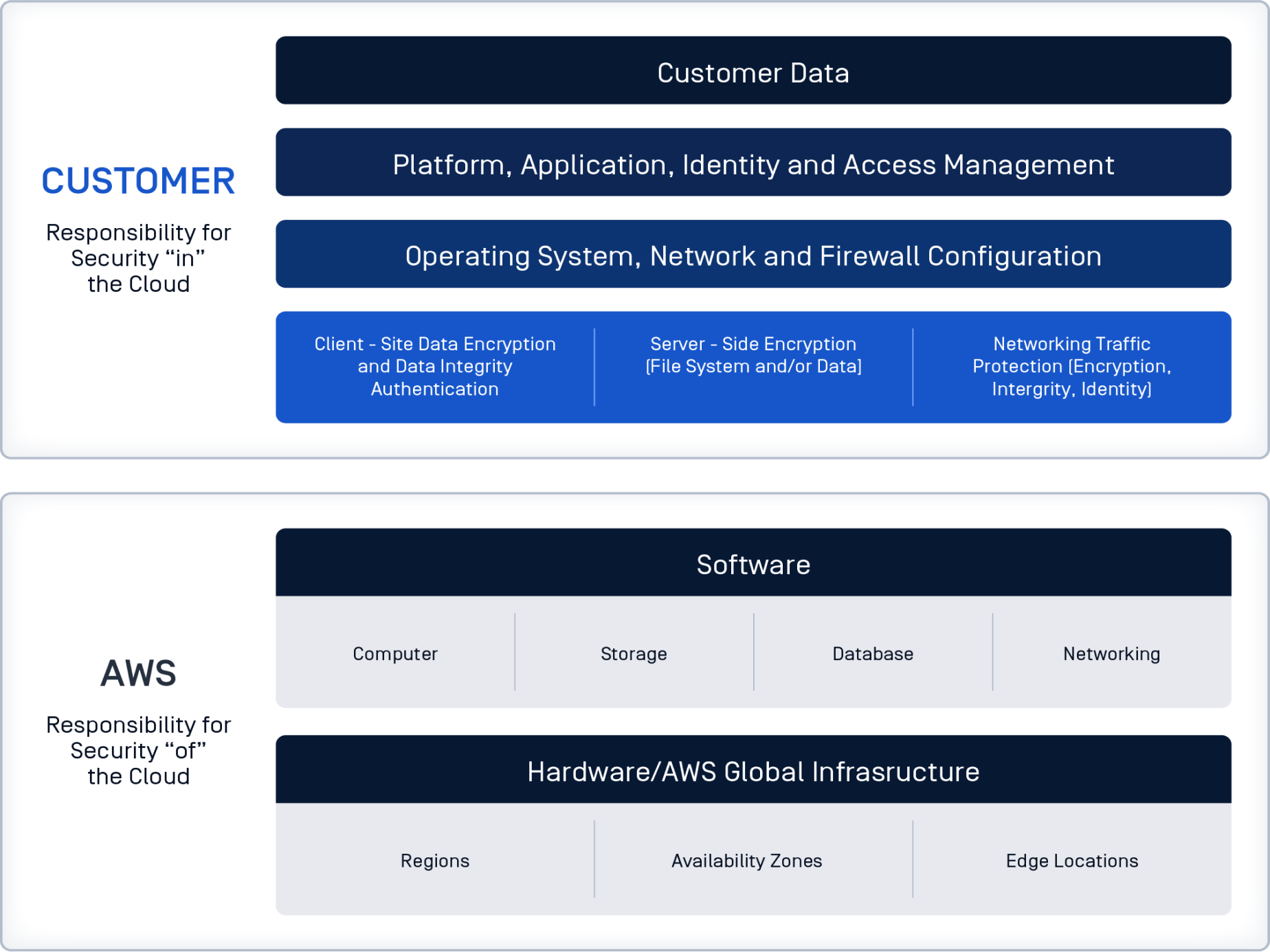

Cybersicherheit ist für Unternehmen, die ihre Cloud-Infrastruktur auf Amazon Web Services (AWS) aufbauen, entscheidend. Im Rahmen des AWS-Modells der geteilten Verantwortung sind die Kunden für die Sicherung ihrer Inhalte, Plattformen, Anwendungen, Systeme und Netzwerke verantwortlich, die in der Cloud bereitgestellt werden. Dies entspricht den Sicherheitspraktiken, die für Systeme vor Ort erforderlich sind.

Verhindern. Erkennen. Reagieren

- Scannen Sie Dateien, die in Ihre auf AWS bereitgestellten AWS-Webanwendungen hochgeladen werden, mit mehr als 30 Antivirus-Engines und blockieren Sie mehr als 99 % der bekannten Malware.

- Bereinigen Sie mit der branchenführenden Deep CDR Technologie und entfernen Sie 100 % der potenziellen Bedrohungen.

- Sensible und vertrauliche Daten in Dateien können gesperrt, geschwärzt oder mit einem Wasserzeichen versehen werden, bevor sie in Ihre Anwendungen gelangen oder diese verlassen.

- Identifizieren Sie Schwachstellen in Installationsprogrammen, Binärdateien oder Anwendungen vor der Bereitstellung, sodass keine Sicherheitslücken entstehen.

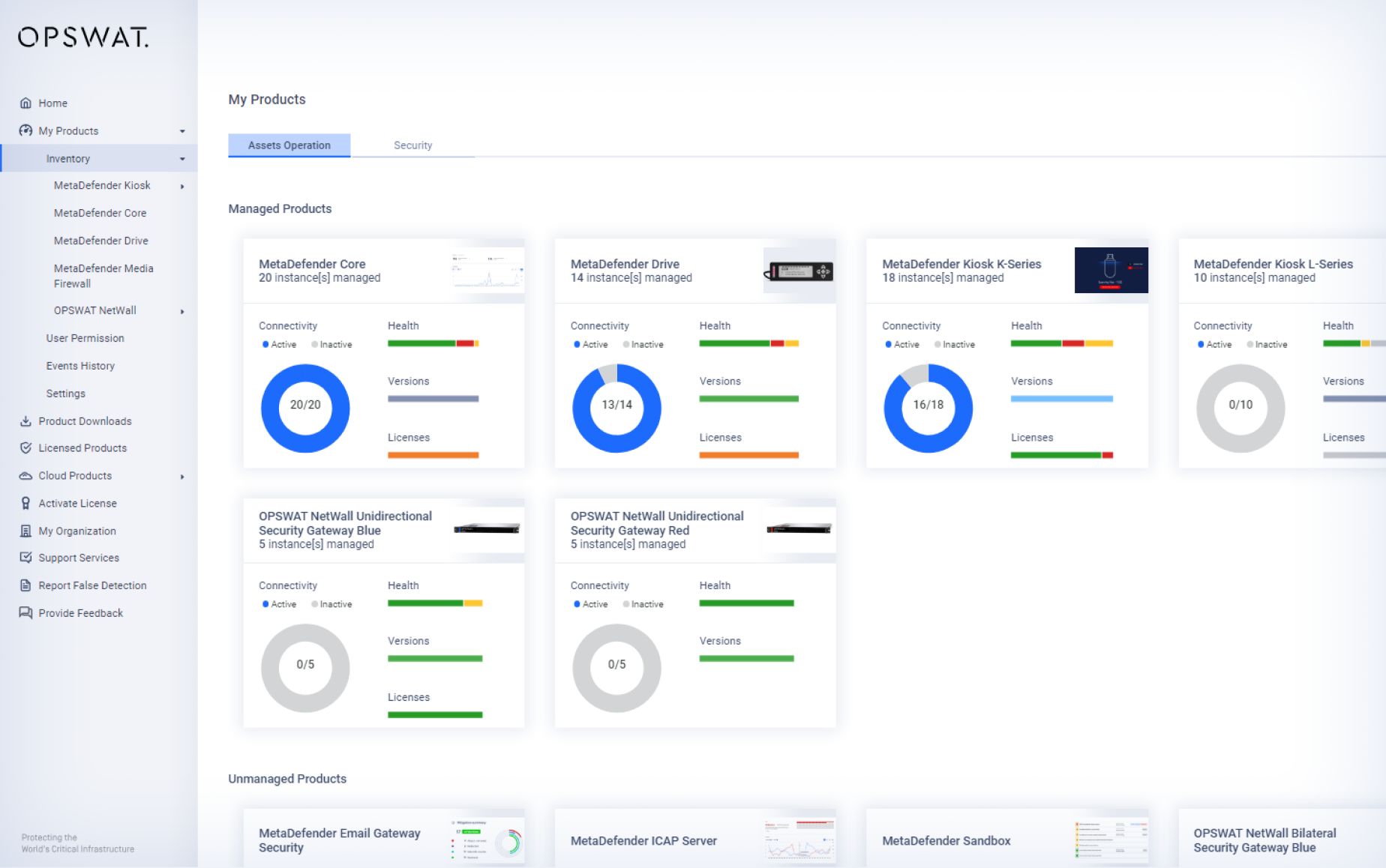

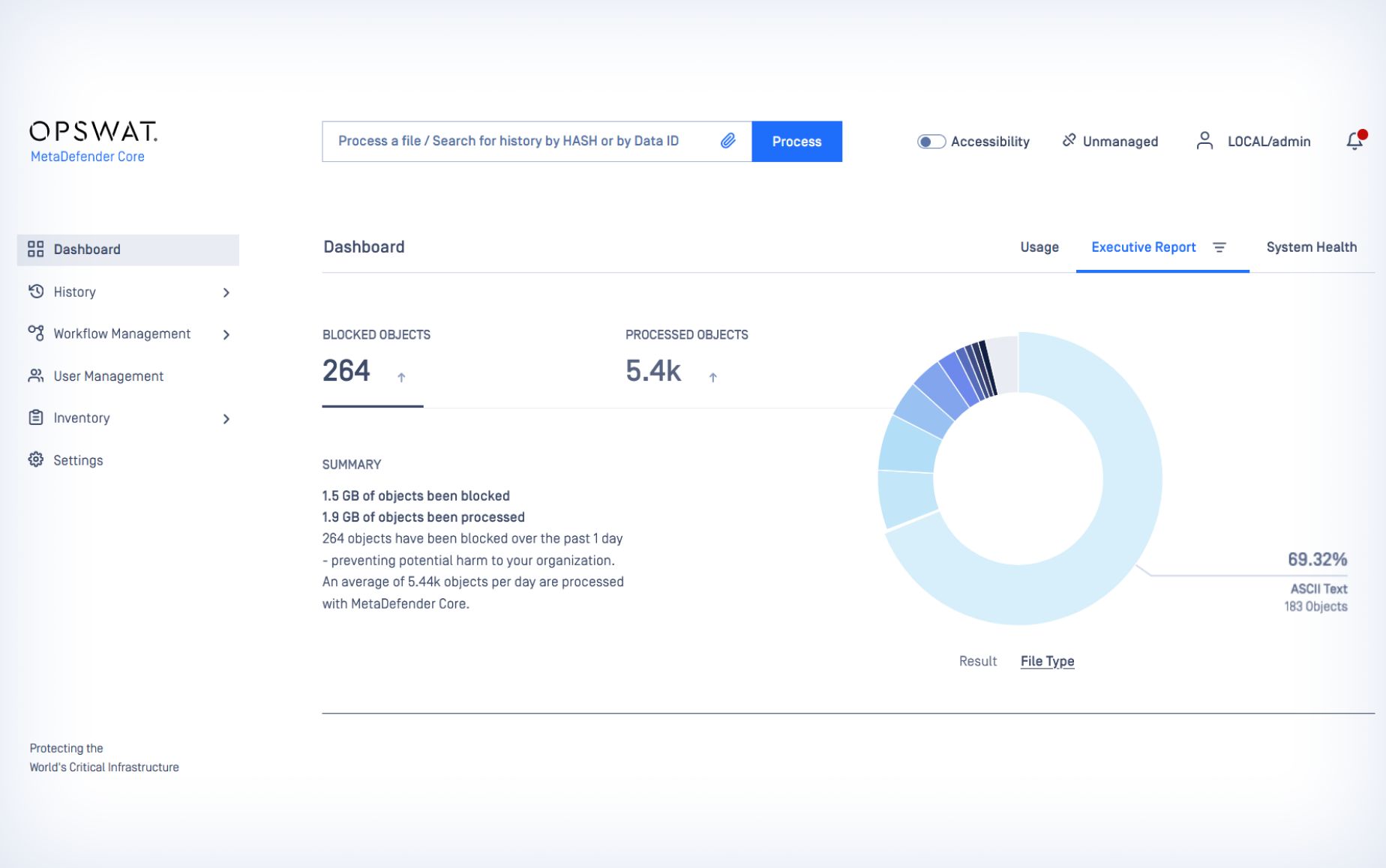

- Überwachen und sichern Sie alle Cloud-Workloads in Echtzeit über eine Central Management Konsole und ein interaktives Dashboard.

- Automatisierte Berichte identifizieren und priorisieren Benutzer- und Servicerisiken und ermöglichen eine schnelle Abhilfe.

- Konfigurieren Sie Workflow- und Analyseregeln auf der Grundlage von Benutzer, Dateiquelle und Dateityp, um Ihre spezifischen Sicherheitsanforderungen zu erfüllen.

- Flexible Bereitstellungsoptionen:Laden Sie MetaDefender Core herunter und installieren Sie esauf Ihrer bestehenden AWS-Bereitstellung, oder wählen Sie die vorinstallierte Bereitstellung auf Amazon Elastic Compute Cloud (EC2).

Warum OPSWAT

Einfache Bereitstellung und nahtlose Skalierbarkeit

Jede Bereitstellung von MetaDefender Core ist innerhalb weniger Minuten nach der Aktivierung einsatzbereit. Die Bereitstellung von My OPSWAT rationalisiert den Prozess weiter, indem lizenzierte Module und Engines zwischengespeichert werden, was die Bereitstellungszeit erheblich verkürzt.

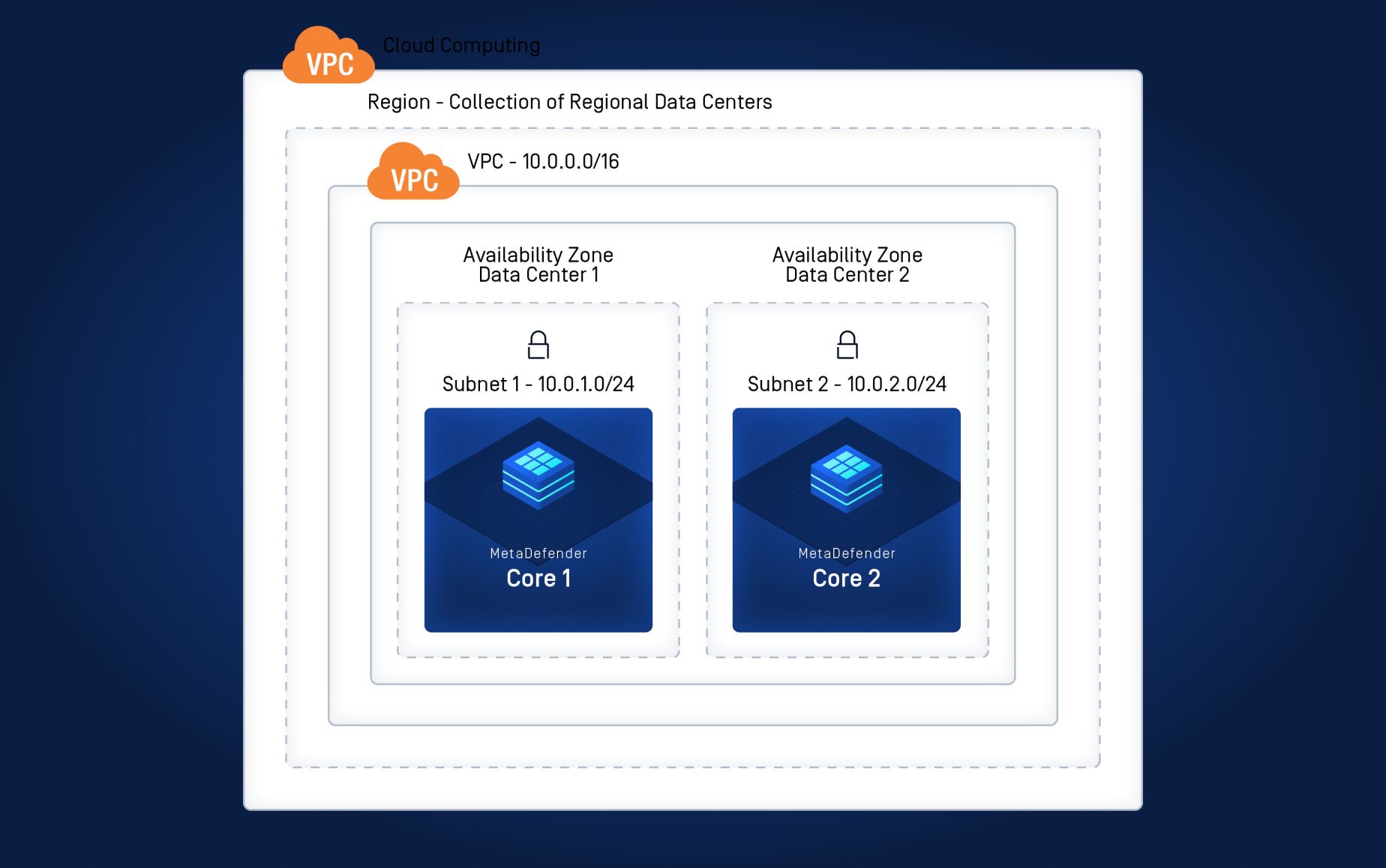

Hohe Leistung und Verlässlichkeit

Stellen Sie MetaDefender über Availability Zones mit einem Load Balancer für automatisches Failover bereit, um einen kontinuierlichen Betrieb zu gewährleisten. Einzelheiten finden Sie im AWS-Bereitstellungshandbuch.

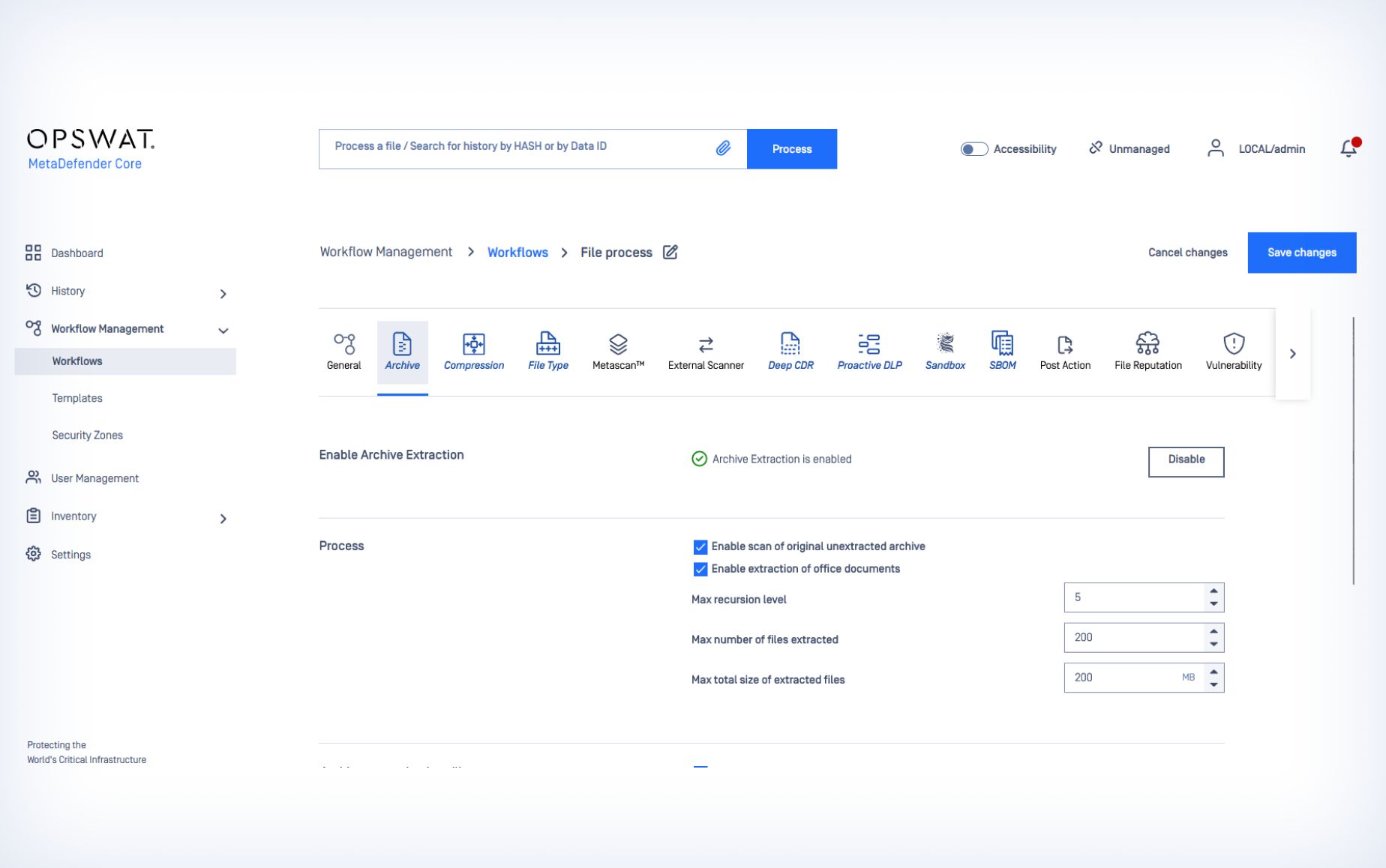

Benutzerdefinierte Richtlinien und Workflows

Erstellen Sie benutzerdefinierte Richtlinien, um verschiedene Sicherheitsanforderungen zu erfüllen. Definieren Sie Workflows auf der Grundlage von Benutzern, Dateiquellen und Dateitypen für umfassenden Schutz.

Kontinuierliche Sichtbarkeit und Kontrolle

Verschaffen Sie sich einen vollständigen Überblick über Ihre Anlagen in Echtzeit und erhalten Sie sofortige Warnmeldungen zu potenziellen Bedrohungen.

Metadefender Core AMI bietet einen umfassenden Schutz für Ihre Cloud

Verhindern Sie Zero-Day-Angriffe und ausweichende Malware

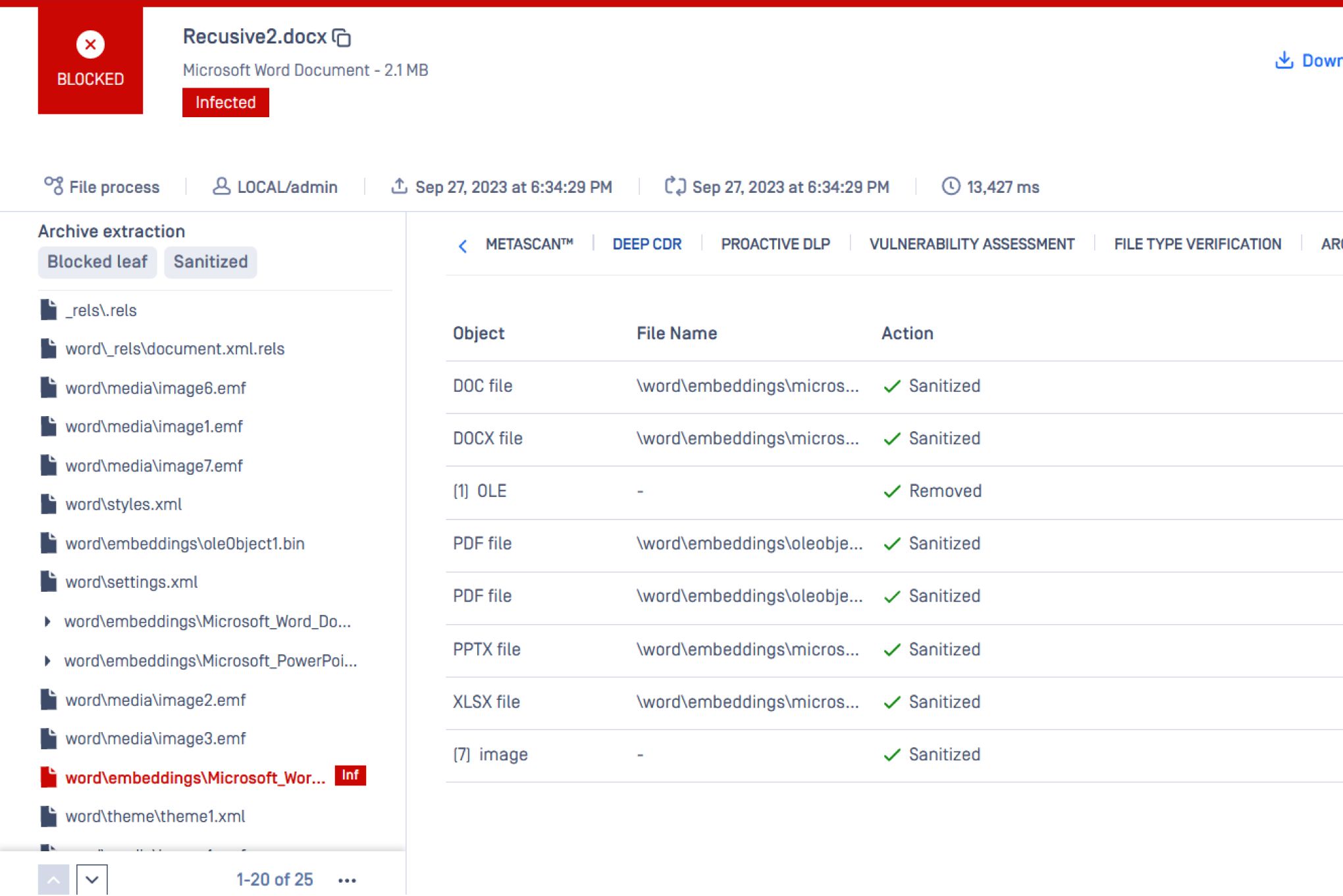

Analysieren und bereinigen Sie Dateien, die in Ihre AWS-Bereitstellung eintreten oder diese verlassen, mit Deep CDR.

Nutzen Sie KI, um Tausende von Dateitypen zu analysieren und zu überprüfen, um gefälschte Dateiangriffe zu bekämpfen und komplexe Dateien zu erkennen, die als einfachere getarnt sind. Identifizieren und neutralisieren Sie eingebettete Bedrohungen, wie Makros, Hyperlinks und OLE-Objekte. Rote Markierung und Alarmierung von Unternehmen bei bösartigen Inhalten, um potenzielle Cyberangriffe zu verhindern.

Deep CDR unterstützt die Bereinigung von mehr als 200 gängigen Dateitypen, darunter PDF, Microsoft Office-Dateien, HTML und verschiedene Bildtypen. Spezialisierte Formate wie JTD und HWP werden ebenfalls unterstützt.

Maximale Erkennung von bekannter Malware

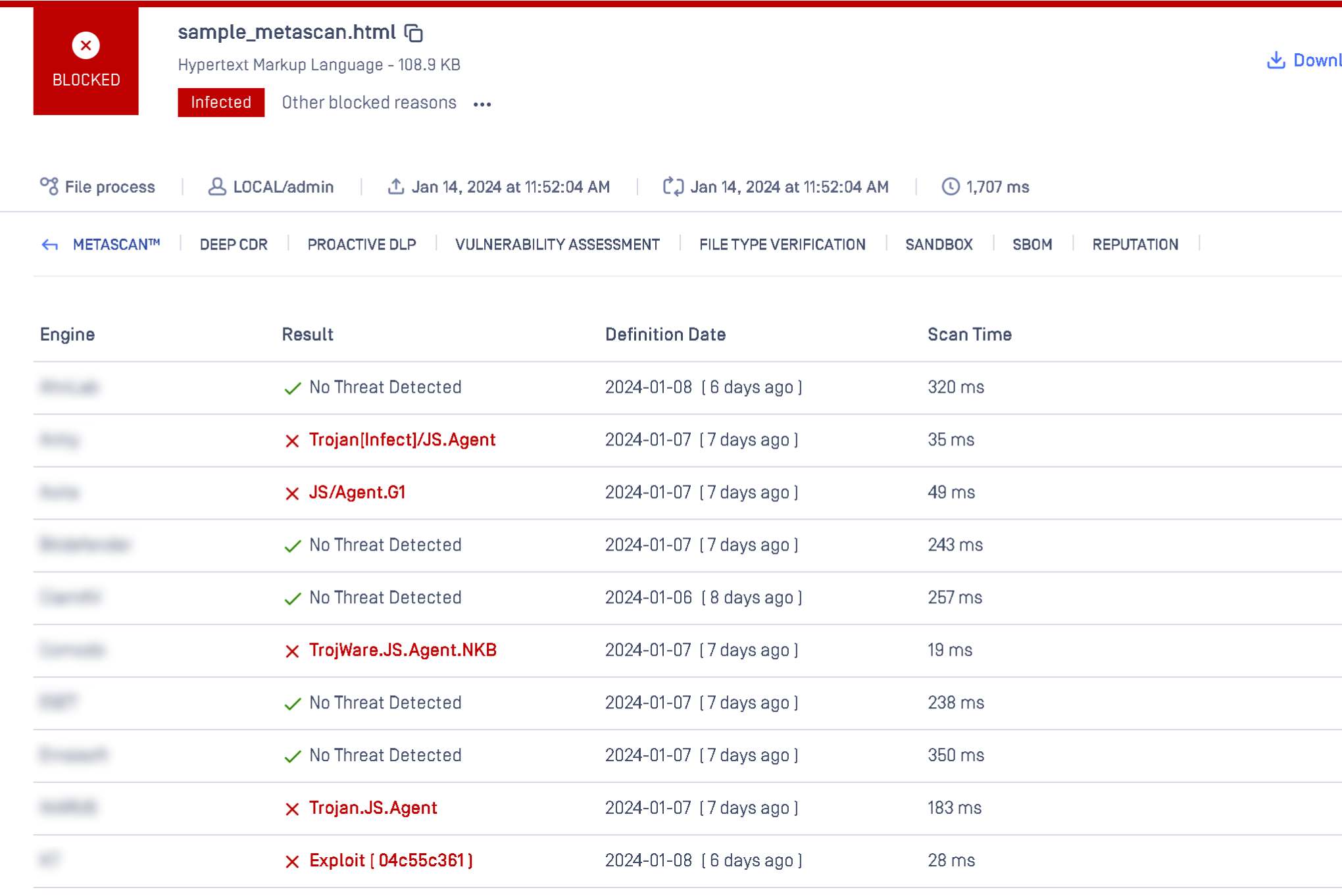

OPSWAT Multiscanning Technologie nutzt mehr als 30 Anti-Malware-Engines und kombiniert signaturbasierte, heuristische und maschinelle Erkennungsmethoden. Durch die Kombination der Ergebnisse mehrerer Scan-Engines können Sie die Erkennungsraten erheblich verbessern, die Zeit bis zum Ausbruch reduzieren und praktisch keine Exposition erreichen.

Wie unser Multiscanning Test von mehr als 10.000 der aktivsten Bedrohungen zeigt, erreichen wir mit 12 kombinierten Engines eine Erkennungsrate von über 95 Prozent, mit 16 Engines eine Erkennungsrate von über 97 Prozent und mit 20 oder mehr Engines eine Erkennungsrate von über 99 Prozent.

Die Antiviren-Lizenzierung aus einer Hand über OPSWAT trägt zur Senkung der Gemeinkosten bei.

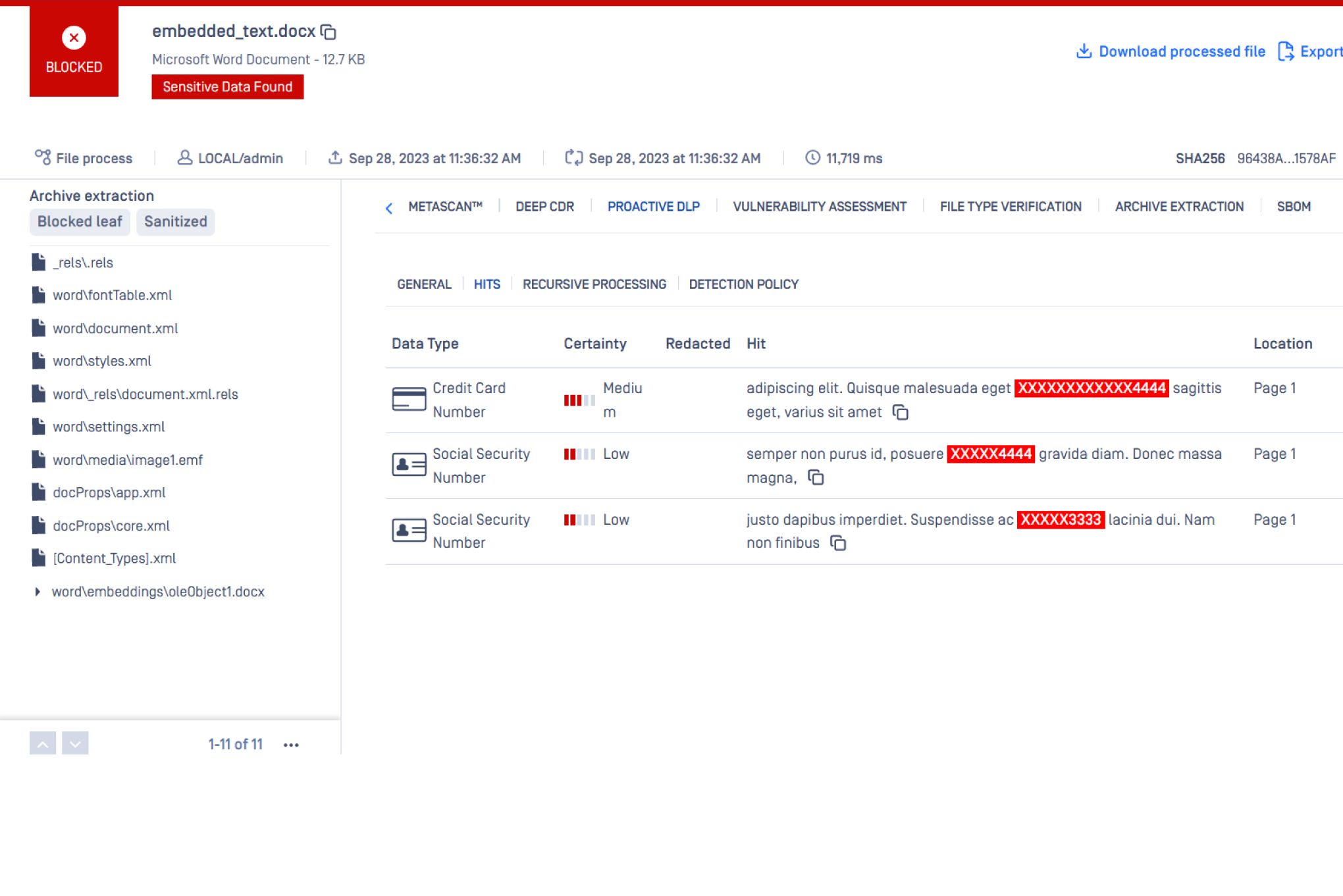

Sensible und geheime Daten erkennen in Dateien

Unterstützung bei der Einhaltung von Datenvorschriften und branchenüblichen Sicherheitsanforderungen für PCI, HIPAA, Gramm-Leach-Bliley, FINRA usw. durch Verwendung von Proactive DLP. Sie können sensible und vertrauliche Daten in Dateien umschreiben, entfernen, mit Wasserzeichen versehen oder blockieren. MetaDefender Core AMI kann über 110 Dateitypen auf sensible Inhalte prüfen, darunter:

- Sozialversicherungsnummern

- Kreditkarten-Nummern

- IPv4-Adressen

- Klassenloses Inter-Domain-Routing (CIDR)

- Benutzerdefinierte reguläre Ausdrücke (RegEx)

- Geheimnisse in Textdateien (AWS, Microsoft Azure und Google Cloud Platform)

- Geschützte Gesundheitsinformationen (PHI) und PII in DICOM-Dateien (Digital Imaging and Communications in Medicine)

- Nicht jugendfreie Inhalte in Bildern und unangemessene Sprache im Text

- Persönliche Ausweispapiere

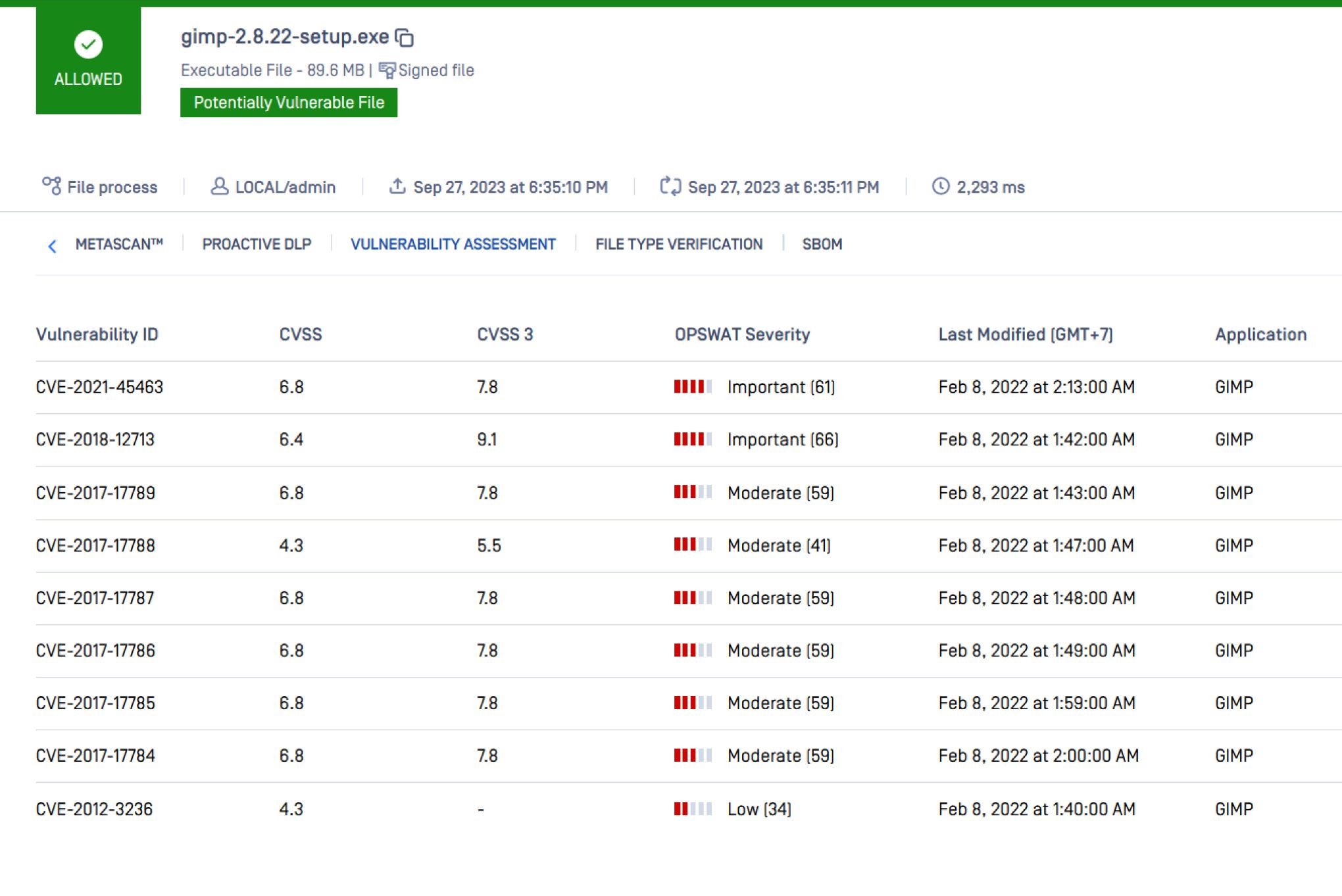

Bewerten Sie Schwachstellen, bevor sie eingesetzt werden

Bei herkömmlichen Schwachstellen-Scans ist es oft schwierig, Schwachstellen in bestimmten Binärkomponenten zu erkennen. Unsere patentierte Technologie (U.S. 9749349 B1) nutzt eine riesige Datenbank mit über einer Milliarde (und mehr) anfälliger Software-Datenpunkte, die von realen Geräten gesammelt wurden, um die Schwachstellen von Softwarekomponenten genau zu bewerten. Dies ermöglicht es IT Administratoren,:

- Überprüfen Sie bestimmte Softwaretypen vor der Bereitstellung auf bekannte Schwachstellen.

- Durchführung umfassender Scans von Systemen auf bekannte Schwachstellen, wenn diese inaktiv sind.

- Identifizierung von Schwachstellen in laufenden Anwendungen und den zugehörigen Bibliotheken.