Zero-Day-Erkennungs-

für MetaDefender Cloud

Die Adaptive Sandbox schwer zu erkennende Malware in einer sicheren Cloud-Umgebung, und „

“ speist die Ergebnisse in die Bedrohungserkennung ein, um die Zeit bis zur Erkenntnis zu verkürzen.

- Unübertroffene Zero-Day-Erkennung

- Echtzeit-Bedrohungsanalyse

- Sofort einrichten

Einheitliche Zero-Day-Erkennung

Schicht 1: Reputation von Bedrohungen

Bekannte Bedrohungen durch „

“ schnell aufdecken

Stoppen Sie die Flut bekannter Bedrohungen.

Überprüft URLs, IPs und Domains in Echtzeit oder offline, um Malware, Phishing und Botnets zu erkennen.

Blöcke wiederverwenden Infrastruktur- und Standard-Malware und zwingen Angreifer dazu, grundlegende Indikatoren zu rotieren.

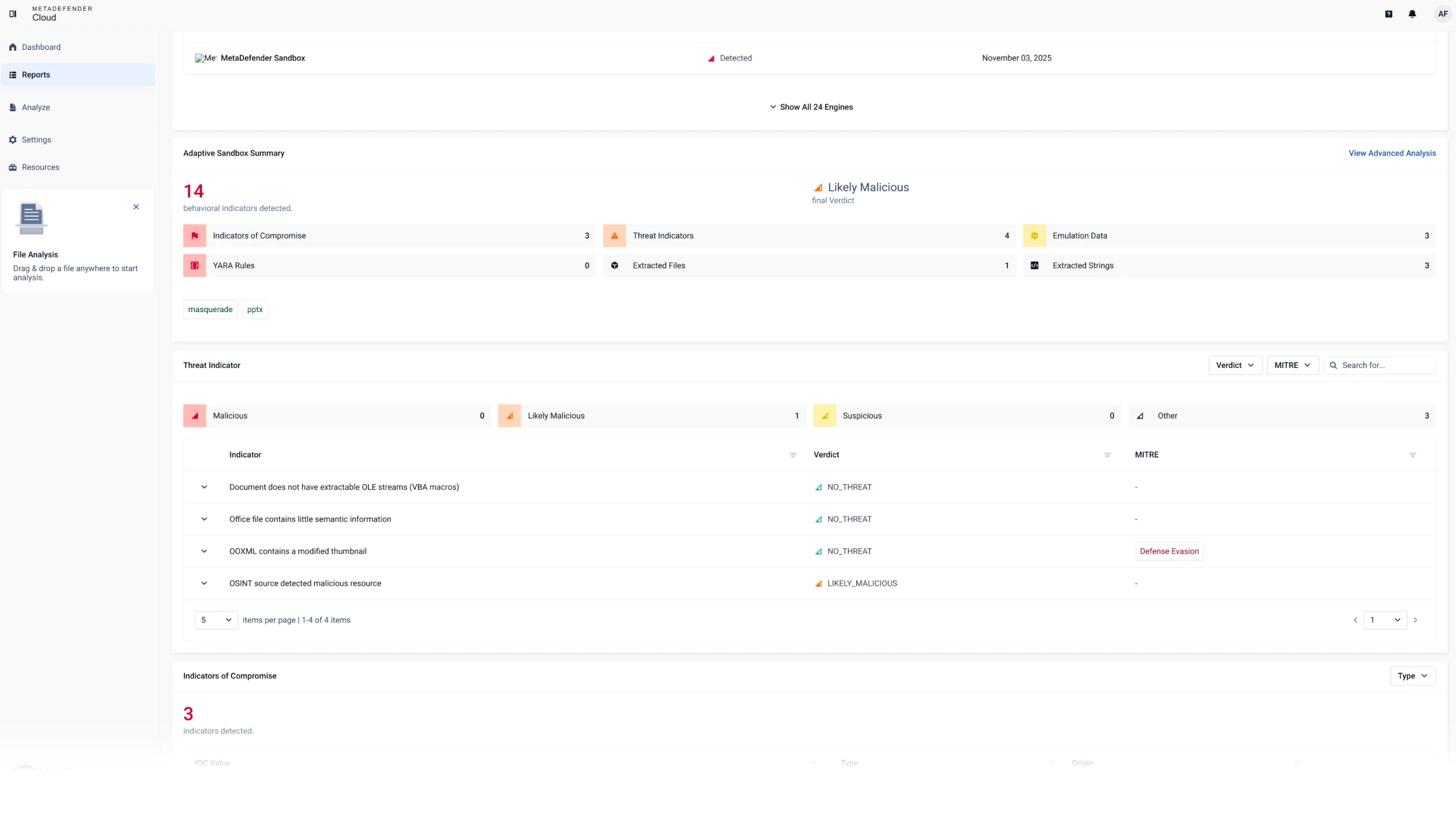

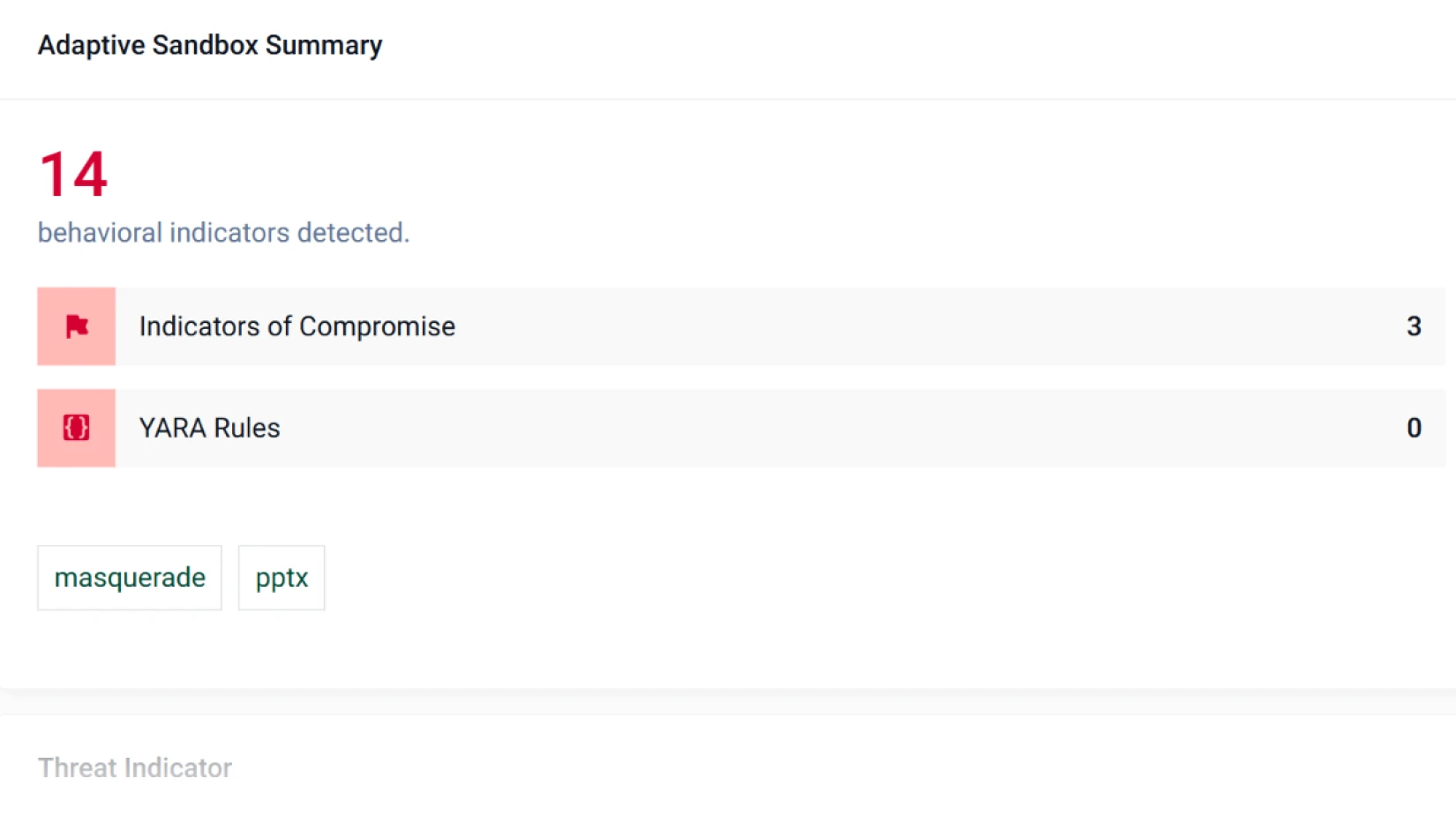

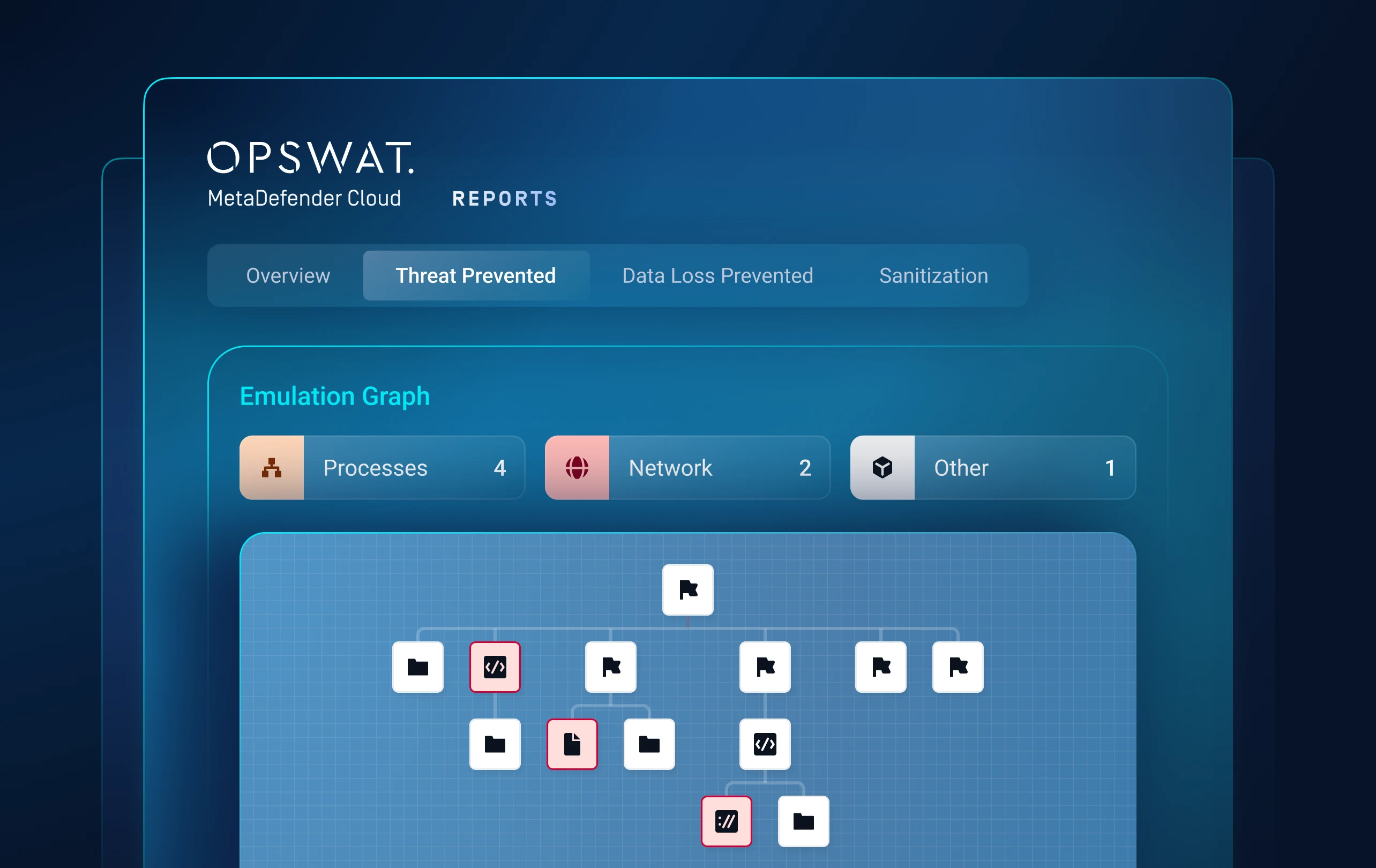

Schicht 2: Dynamische Analyse

Unbekannte Bedrohungen aufdecken

Erkennt schwer zu findende Malware, die sich vor herkömmlichen Sandboxes versteckt.

Eine emulationsbasierte Sandbox analysiert Dateien, um versteckte Bedrohungen wie Ransomware zu erkennen.

Enthüllt Artefakte, Loader-Ketten, Skriptlogik und Ausweichtaktiken.

Schicht 3: Bedrohungsbewertung

Bedrohungen priorisieren

Reduzieren Sie die Alarmmüdigkeit.

Die Bedrohungsrisiken werden in eine Rangfolge gebracht, um vorrangige Bedrohungen in Echtzeit schnell hervorzuheben.

Schicht 4: Bedrohungssuche

-Kampagnen zur Identifizierung von Malware

Maschinelles Lernen – Ähnlichkeitssuche

Die Korrelation von Bedrohungsmustern gleicht unbekannte Bedrohungen mit bekannter Malware, Taktiken, Infrastruktur und mehr ab.

Deckt Malware-Familien und -Kampagnen auf und zwingt Angreifer dazu, ihre Taktiken und Infrastruktur zu überarbeiten.

In 3 einfachen Schritten loslegen

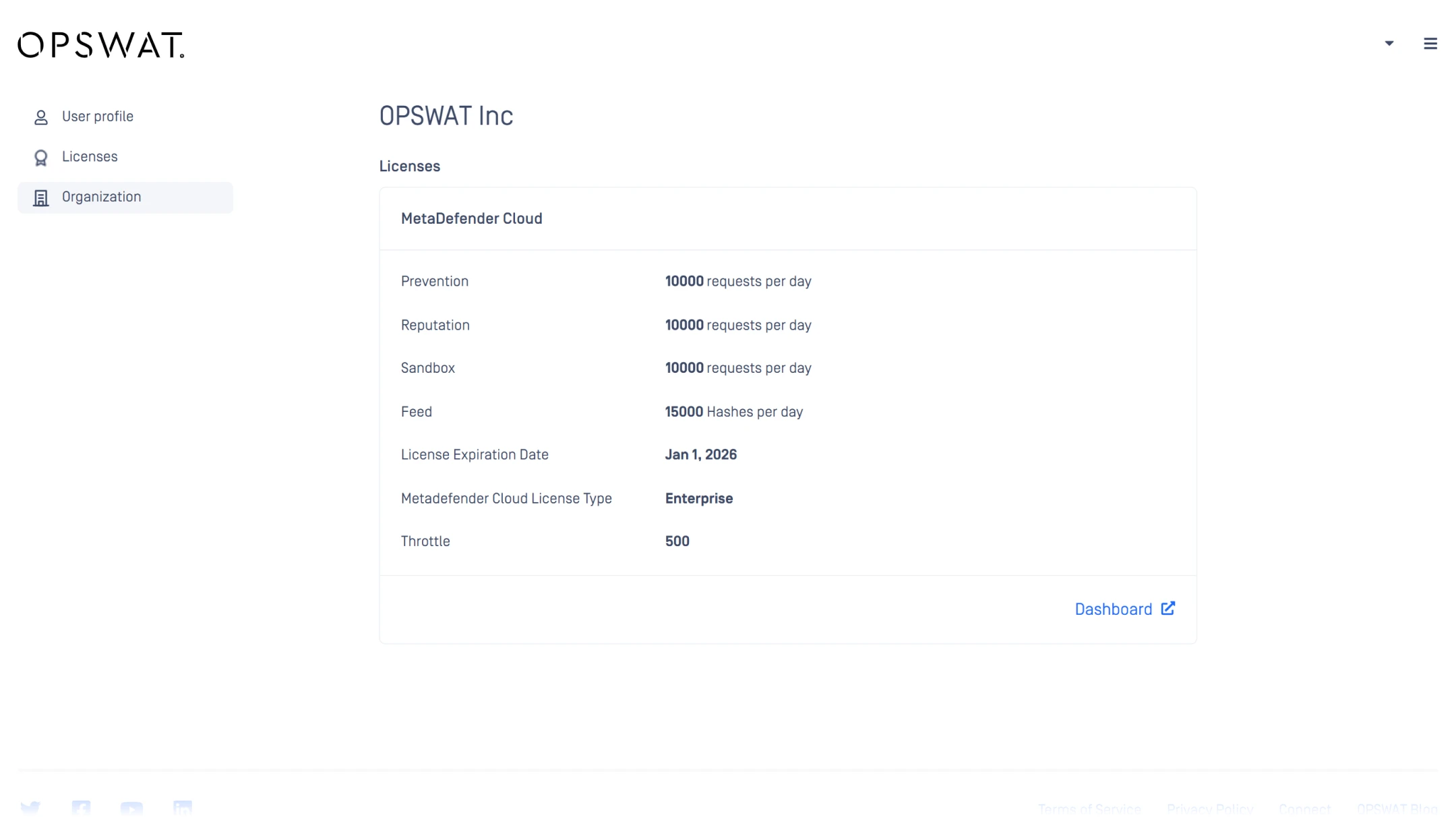

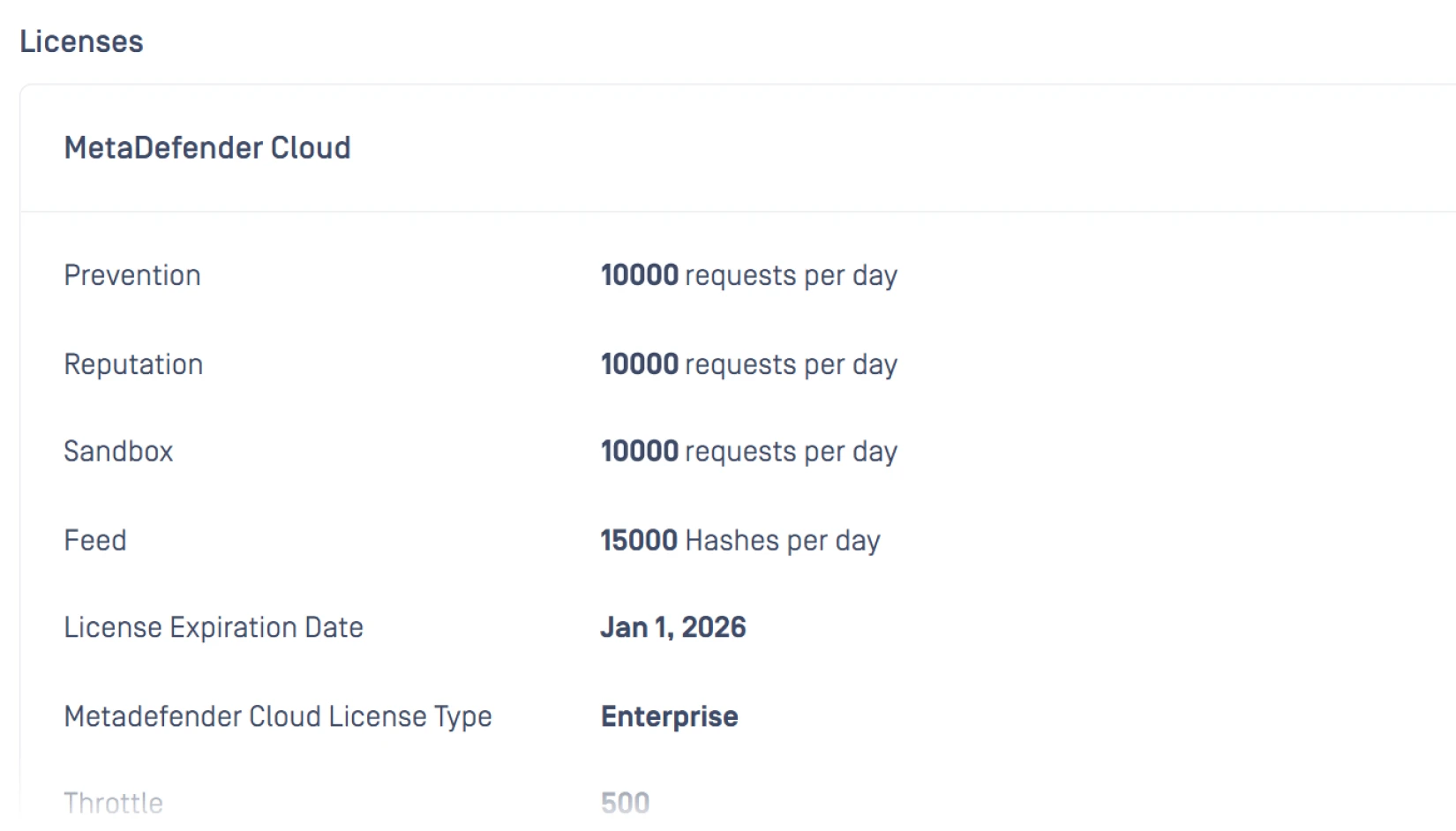

OPSWAT Zugriff

Ihr Paket wird von einem OPSWAT aktiviert.

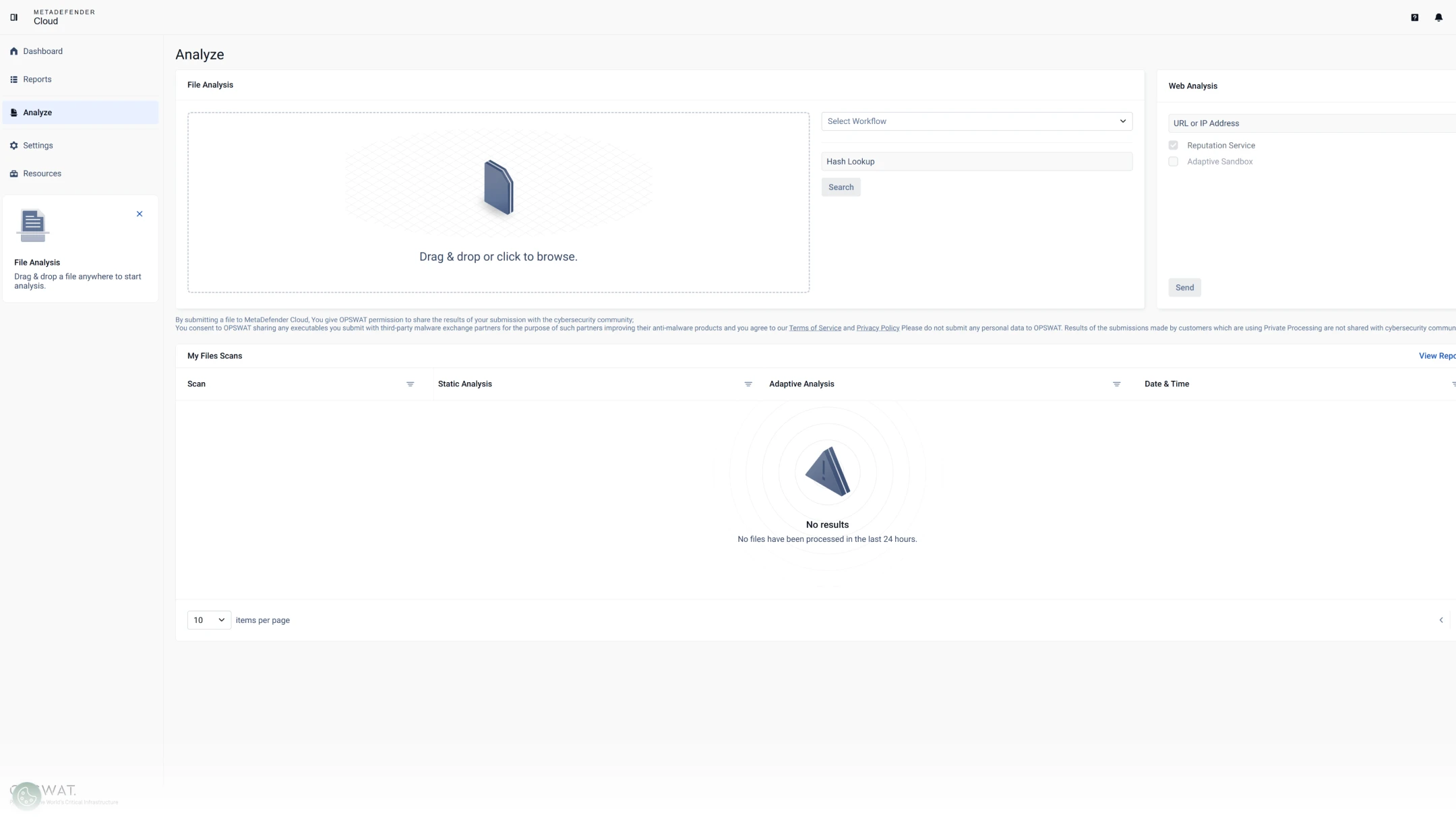

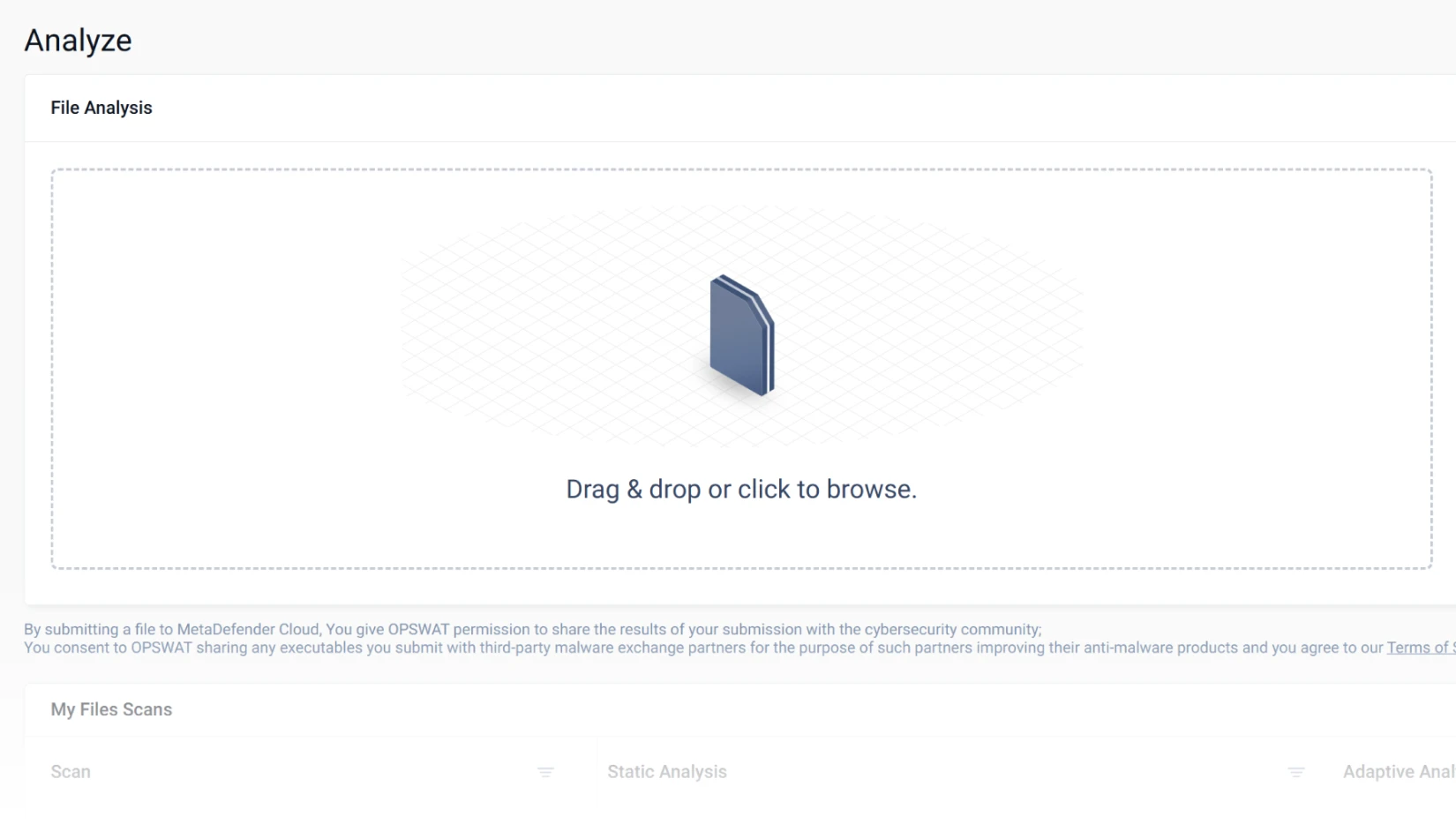

Dateien per Drag & Drop verschieben

Wählen Sie eine Datei für die dynamische Analyse aus.

Ergebnisse erzielen

Sandbox-Urteile, Bedrohungsbewertungen und IOCs direkt in Ihrem Cloud anzeigen.

- MetaDefender Cloud

- MetaDefender Cloud

- MetaDefender Cloud

Adaptive Sandbox bietet „

” für MetaDefender Cloud

Die folgende Tabelle gibt einen Überblick über die FunktionenSandbox Adaptive Sandbox Cloud MetaDefender Cloud . Plattformfunktionen wie API , konfigurierbare Zugriffskontrollliste (ACL), OAuth-Integration, Syslog-Feedback im Common Event Format (CEF) usw. sind nicht enthalten.

Bitte kontaktieren Sie uns, um eine technische Präsentation zu buchen und einen Überblick über alle Funktionen und Möglichkeiten der Plattform zu erhalten.

Adaptive Sandbox

en für MetaDefender Cloud

Inside OPSWAT SaaS-Ökosystem

- Cloud APIs von MetaDefender Cloud (Dateien, Hashes, URLs, Domänen)

- Reputations- und Bedrohungsinformations-APIs (URL-, Domain-, IP- und Hash-Lookups)

- Andere OPSWAT -Module und -Dienste

Externe/Drittanbieter-Integrationen

- API Datei-, URL-, IP- und Domain-Einreichungen mit Sandbox-Analyseergebnissen

- SIEM-/Protokollierungsplattformen über API Ereignisexport

- Entwicklertools (CI/CD-Pipelines, Repositorys, SDKs, Plugins)

- SOAR-/Orchestrierungsplattformen durch API

Umgebungsübergreifend / Hybrid

- Optionen für die private Dateiverarbeitung/das private Scannen für sensible Umgebungen

- On-Premise MetaDefender Core Cloud und Bedrohungsinformationsdiensten

Unterstützung bei der Einhaltung von Vorschriften in Bezug auf die Einhaltung von Vorschriften (

)

Da Cyberangriffe und die dahinterstehenden Akteure immer raffinierter werden, erlassen Regulierungsbehörden weltweit Vorschriften, um sicherzustellen, dass kritische Infrastrukturen die notwendigen Maßnahmen zum Schutz ihrer Sicherheit ergreifen (

).

Empfohlene Ressourcen

MetaDefender für Cloud

SANS-Umfrage 2025 zu Erkennung und Reaktion

2025 OPSWAT Bericht über die Bedrohungslandschaft

FAQs

Groß angelegte, cloudnative Detonation für Dateien und URLs – ideal für E-Mail-Sicherheit/OEMs und Teams, die elastische Kapazitäten benötigen, ohne eine eigene Sandbox-Farm betreiben zu müssen.

Verbesserte ML-Web-Bedrohungserkennung (Multi-Label-Klassifizierung, Struktur-/Stilanalyse), PDF-Phishing-Heuristik, Markenerkennung und JavaScript-/Zwischenablage-Emulation zur Aufdeckung von „Template-Kits“, QR-Schmuggel und Phishing mit geringer Komplexität in großem Maßstab.

Einfache API Datei/URL übermitteln, Urteil/IOCs erhalten) sowie MISP/STIX-Exporte, Splunk SOAR/Cortex XSOAR-Konnektoren und automatisch generierte YARA für die weitere Suche.

Die automatische Skalierung mit schneller Emulation hält die Latenz gering und vermeidet gleichzeitig VM-Overhead. Policy Routing stellt sicher, dass Sie nur das Notwendige ausführen, sodass Sie das Volumen und die Kosten kontrollieren können.

Ja – Mix-Cloud für Burst-/URL-Analyse mit lokaler Sandbox für sensible oder hoheitliche Daten. Richtlinien legen fest, wo jede Probe ausgeführt wird.