Zero-Day-Erkennungs-

für MetaDefender Core

Aktivieren Sie dynamische Dateianalyse und Verhaltensbasierte Bedrohungserkennung

direkt in Ihrer Core – ohne dass eine neue Infrastruktur erforderlich ist.

- In wenigen Minuten installieren

- Keine zusätzliche Integration erforderlich

- Verwendet Ihre bestehenden Richtlinien

Einheitliche Zero-Day-Erkennung

Schicht 1: Reputation von Bedrohungen

Bekannte Bedrohungen durch „

“ schnell aufdecken

Stoppen Sie die Flut bekannter Bedrohungen.

Überprüft URLs, IPs und Domains in Echtzeit oder offline, um Malware, Phishing und Botnets zu erkennen.

Blöcke wiederverwenden Infrastruktur- und Standard-Malware und zwingen Angreifer dazu, grundlegende Indikatoren zu rotieren.

Schicht 2: Dynamische Analyse

Unbekannte Bedrohungen aufdecken

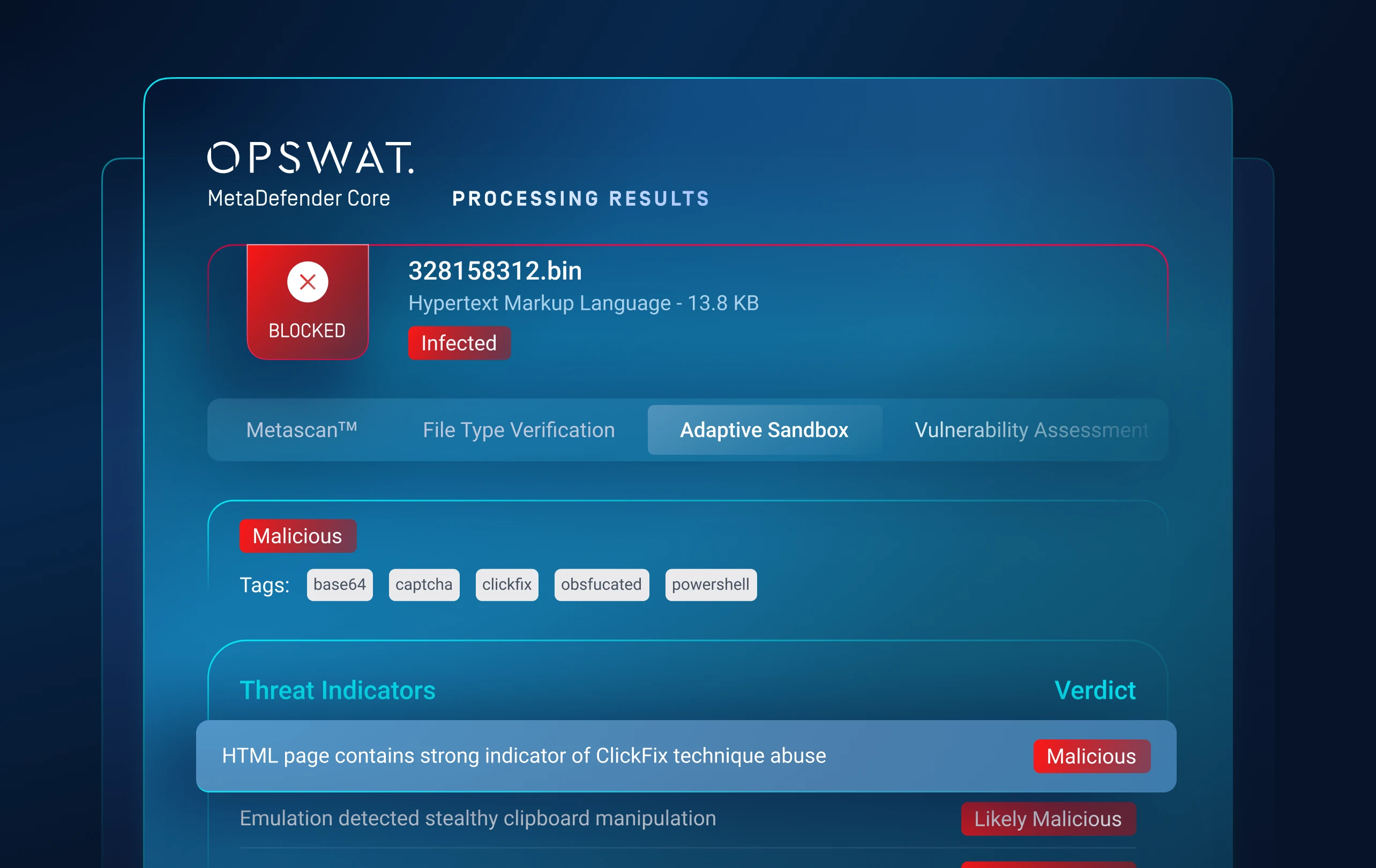

Erkennt schwer zu findende Malware, die sich vor herkömmlichen Sandboxes versteckt.

Eine emulationsbasierte Sandbox analysiert Dateien, um versteckte Bedrohungen wie Ransomware zu erkennen.

Enthüllt Artefakte, Loader-Ketten, Skriptlogik und Ausweichtaktiken.

Schicht 3: Bedrohungsbewertung

Bedrohungen priorisieren

Reduzieren Sie die Alarmmüdigkeit.

Die Bedrohungsrisiken werden in eine Rangfolge gebracht, um vorrangige Bedrohungen in Echtzeit schnell hervorzuheben.

Schicht 4: Bedrohungssuche

-Kampagnen zur Identifizierung von Malware

Maschinelles Lernen – Ähnlichkeitssuche

Die Korrelation von Bedrohungsmustern gleicht unbekannte Bedrohungen mit bekannter Malware, Taktiken, Infrastruktur und mehr ab.

Deckt Malware-Familien und -Kampagnen auf und zwingt Angreifer dazu, ihre Taktiken und Infrastruktur zu überarbeiten.

In 3 einfachen Schritten loslegen

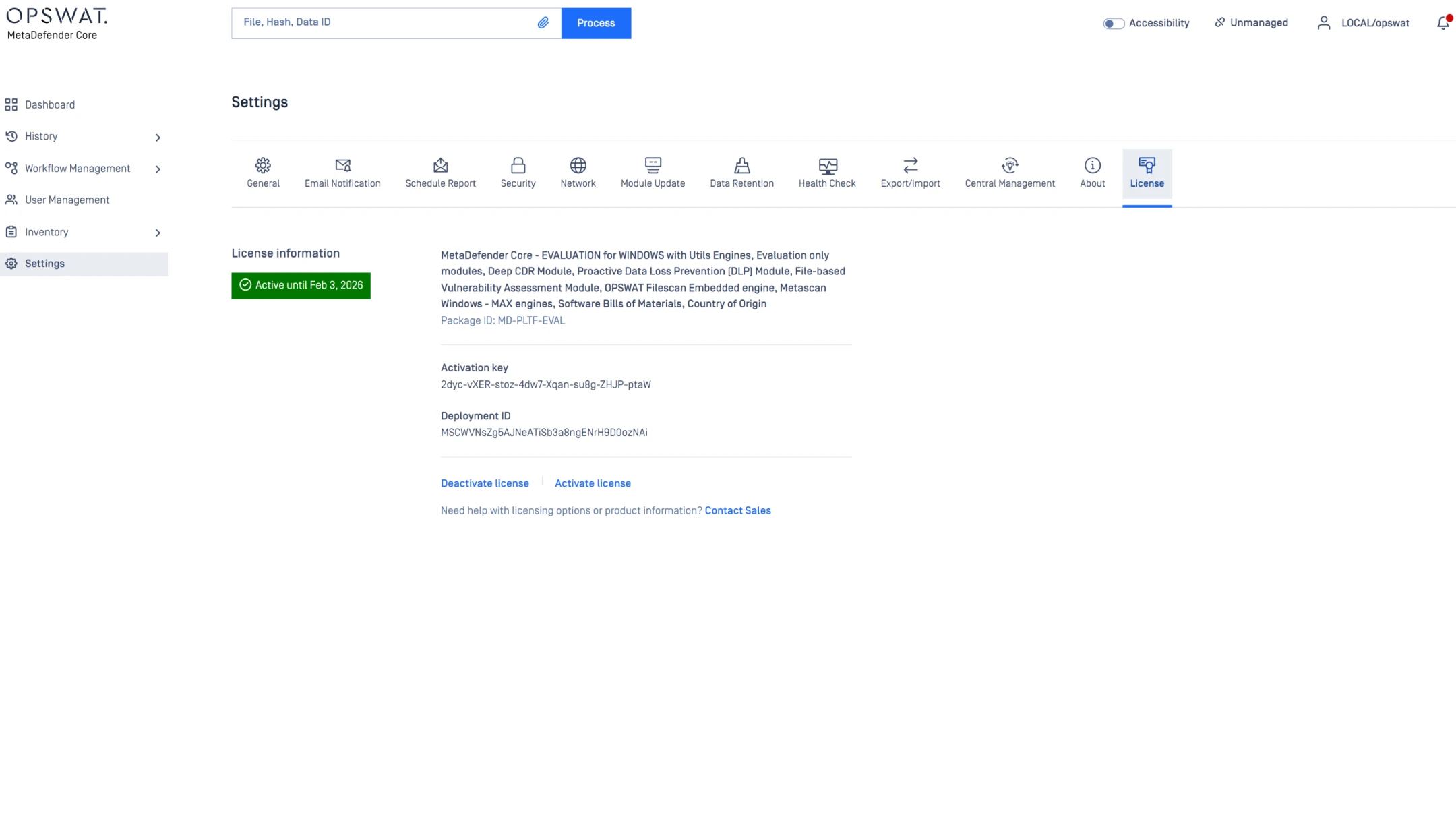

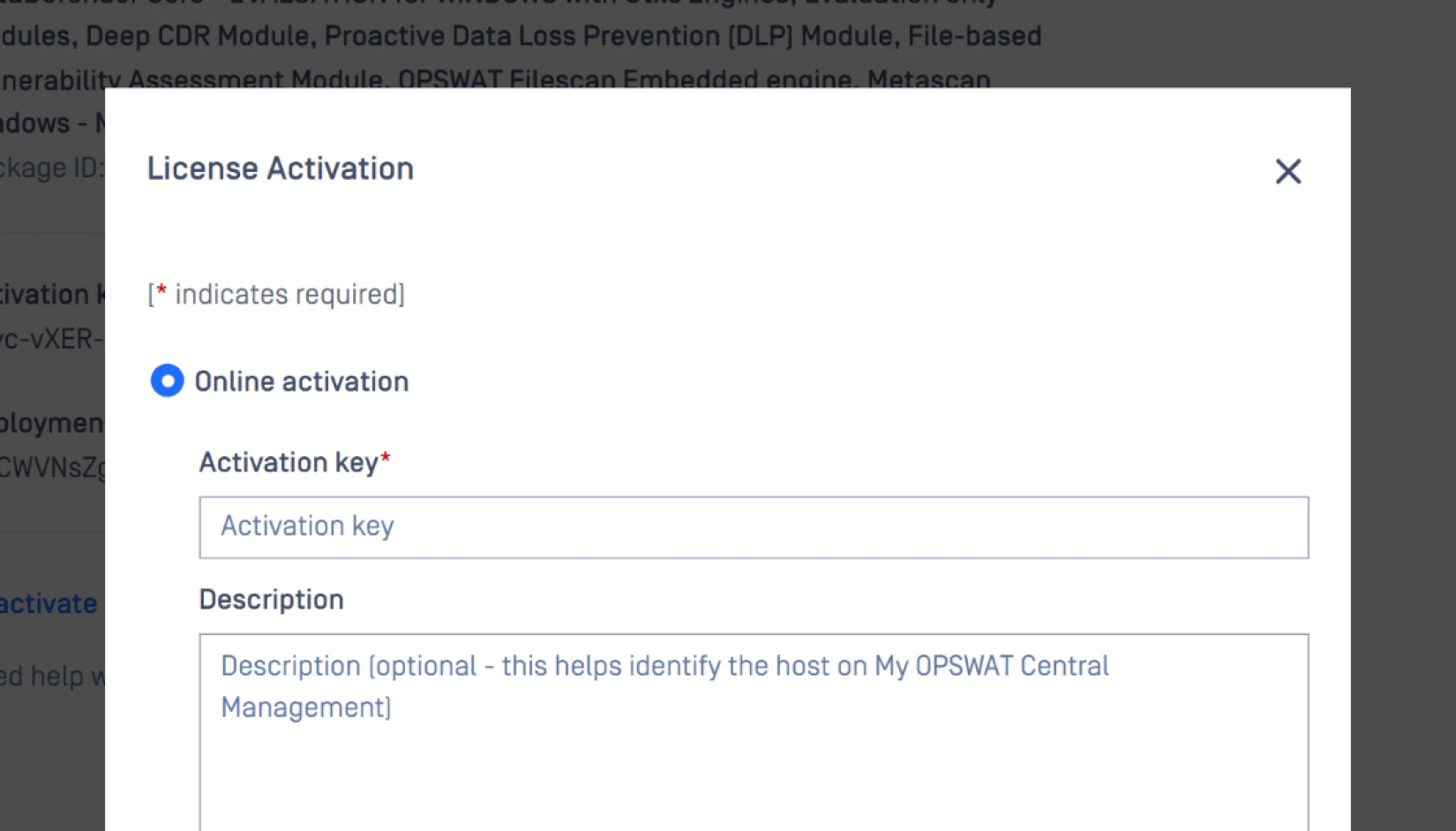

Aktivieren Sie Ihre Integration

Fügen Sie Ihren API hinzu, um die Adaptive Sandbox integrierter Threat Intelligence zu aktivieren.

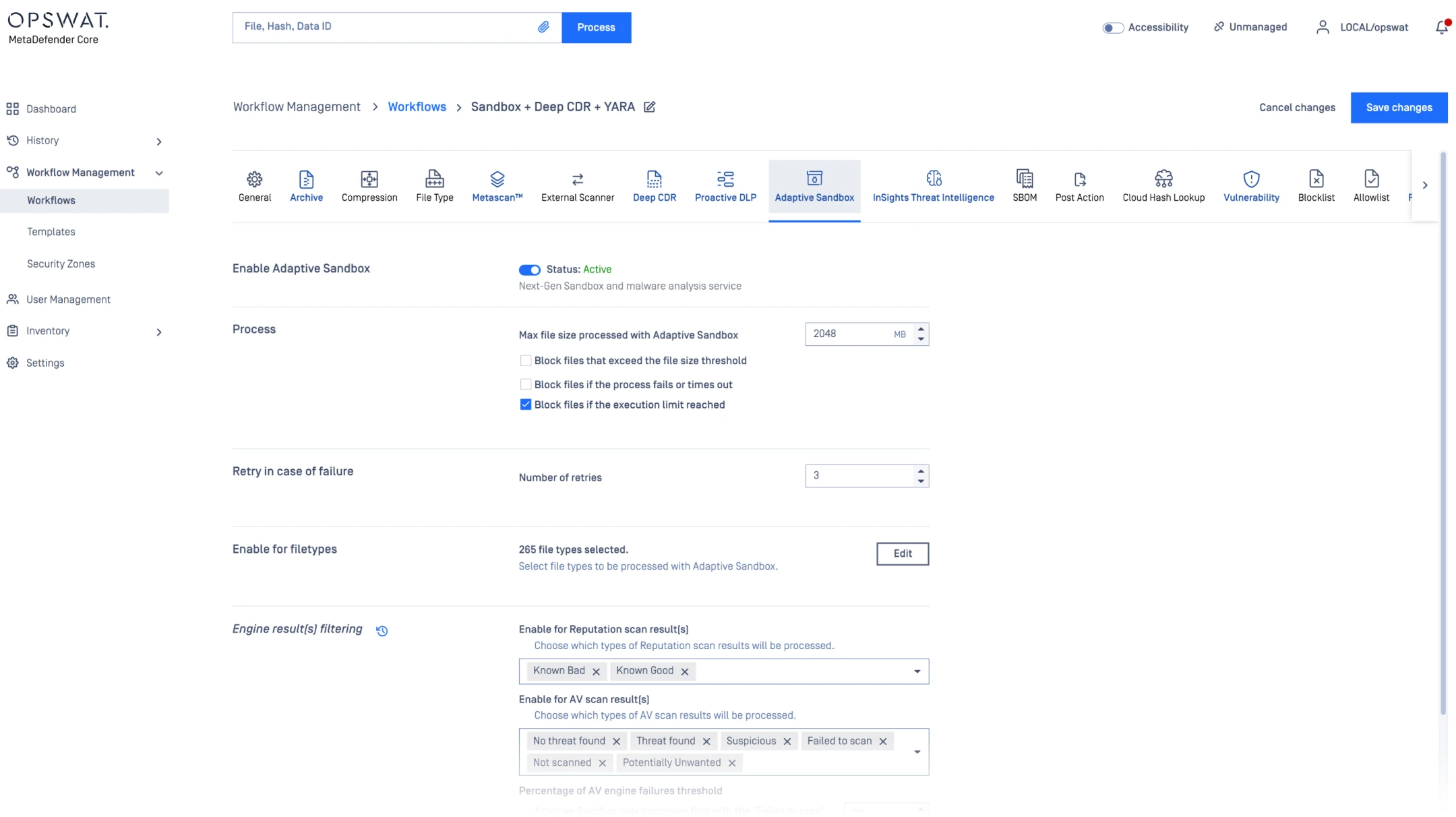

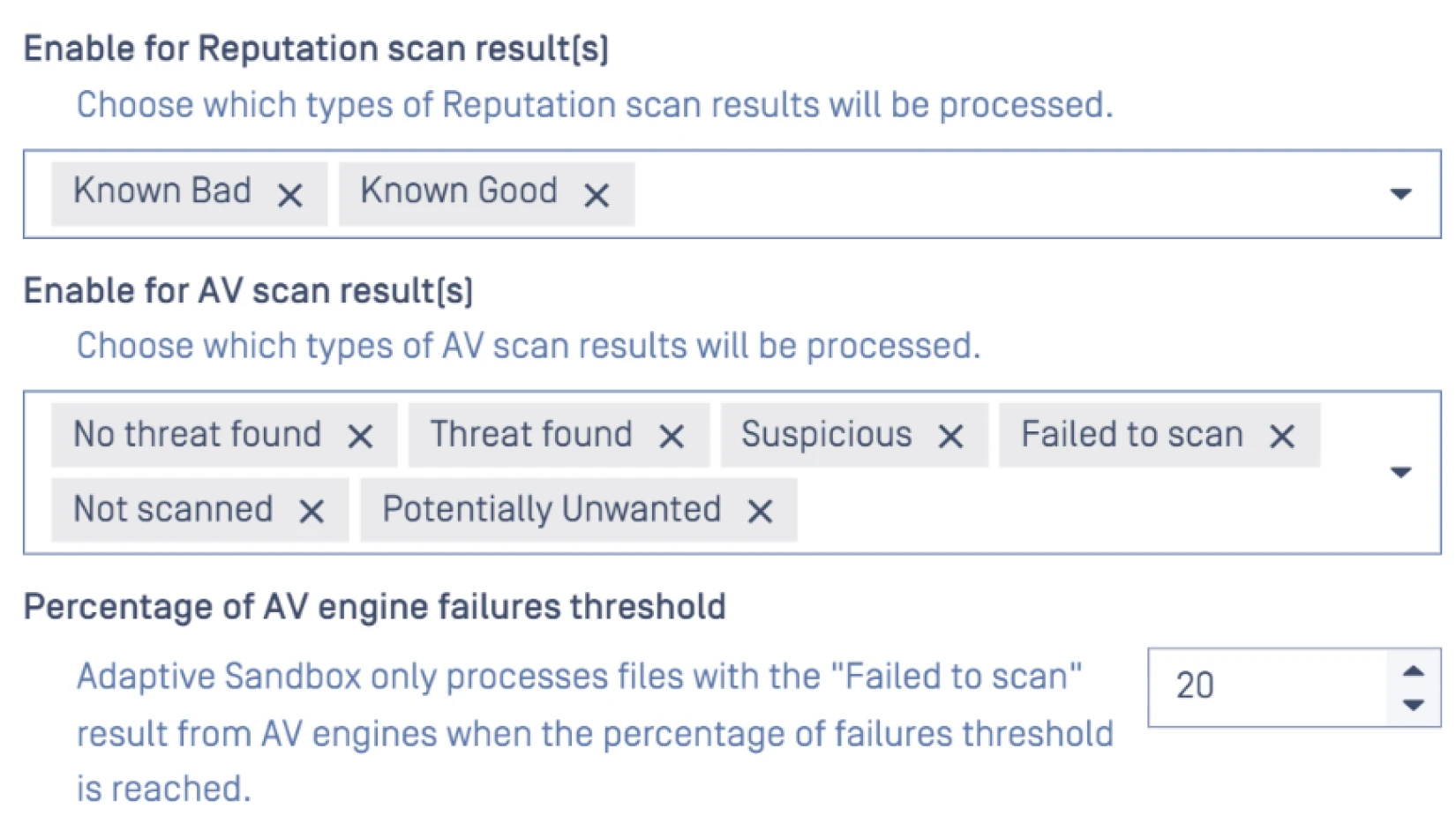

Configure Policies

Wählen Sie aus, welche Dateitypen oder Risikokategorien automatisch zur dynamischen Analyse gesendet werden sollen.

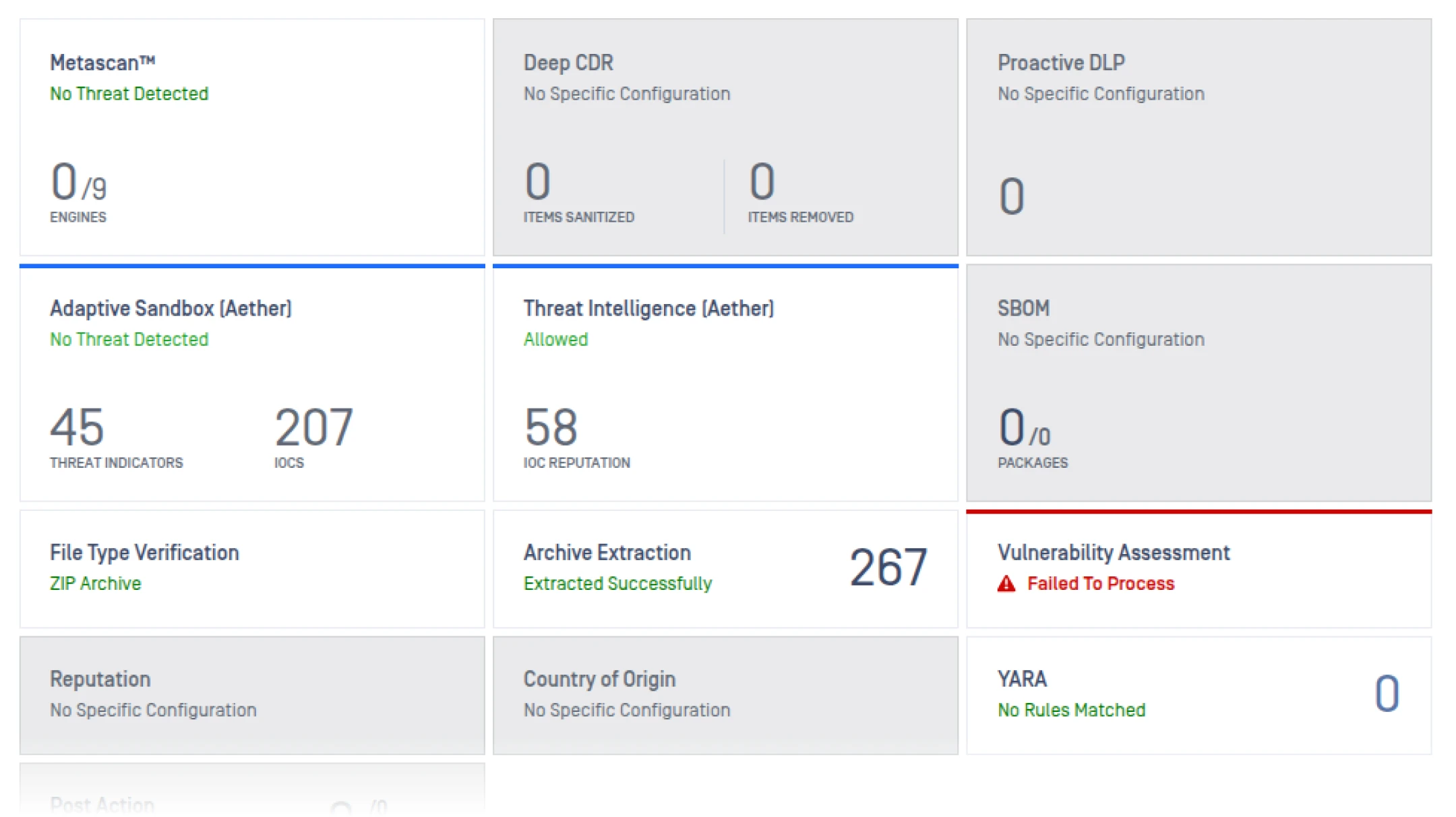

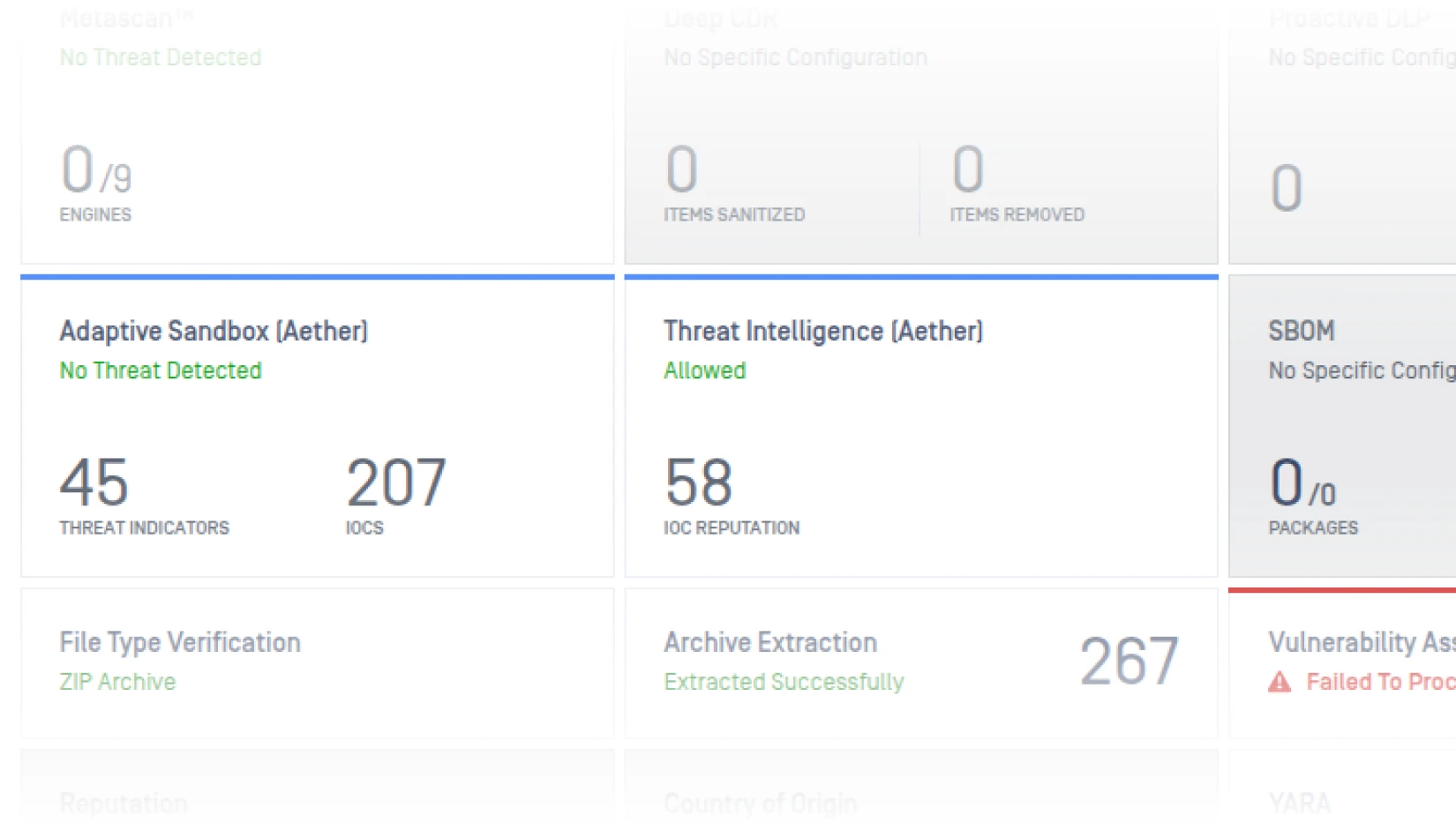

Ergebnisse anzeigen

Sandbox-Urteile, Bedrohungsbewertungen und IOCs direkt in Ihrem Core anzeigen.

- Schritt 1

- Schritt 2

- Schritt 3

FunktionenSandbox Adaptive Sandbox für eingebettete und Remote-

Die folgende Tabelle gibt einen Überblick über die Funktionen derSandbox und Embedded-Engine Adaptive Sandbox . Plattformfunktionen wie API , konfigurierbare ACL (Access Control List), OAuth-Integration, CEF (Common Event Format) Syslog-Feedback usw. sind darin nicht enthalten.

Bitte kontaktieren Sie uns, um eine technische Präsentation zu buchen und einen Überblick über alle Funktionen und Möglichkeiten der Plattform zu erhalten.

Unterstützung bei der Einhaltung von Vorschriften in Bezug auf die Einhaltung von Vorschriften (

)

Da Cyberangriffe und die dahinterstehenden Akteure immer raffinierter werden, erlassen Regulierungsbehörden weltweit Vorschriften, um sicherzustellen, dass kritische Infrastrukturen die notwendigen Maßnahmen zum Schutz ihrer Sicherheit ergreifen (

).

Empfohlene Ressourcen

MetaDefender für Cloud

SANS-Umfrage 2025 zu Erkennung und Reaktion

2025 OPSWAT Bericht über die Bedrohungslandschaft

FAQs

Es handelt sich um das in MetaDefender Core integrierte Sandbox-Modul –Core, wenn Sie eine Zero-Day-Analyse wünschen, die eng mit Ihren bestehenden Core (ICAP, Kiosks, E-Mail, MFT) gekoppelt ist, insbesondere an regulierten oder luftisolierten Standorten. Entscheiden Sie sich für Aether, wenn Sie die vollständige eigenständige Analyse-Benutzeroberfläche und umfassendere TI-Workflows wünschen.

Verwenden Sie Core (Makros, Skripte, eingebettete Objekte, aktive Inhalte), um nur die risikobehafteten 2–3 % automatisch weiterzuleiten, damit der Durchsatz der Emulation erhalten bleibt, ohne dass versteckte Vektoren der ersten Stufe übersehen werden. Dies kann auch manuell verwendet werden, um das Verhalten einer Datei zu analysieren.

Unabhängige Aktualisierungen der Erkennungslogik (schnellere Abdeckung), Offline-Zertifikatsvalidierung für Air-Gapped-Operationen, erweiterte Dateityp-/Installationsprogrammabdeckung und doppelte Base64-Decodierung, damit Sie auch ohne vollständige Upgrades mit Umgehungsversuchen Schritt halten können.

Ja – Linux-Server (RHEL/Rocky) vor Ort, keine ausgehenden Abhängigkeiten im Offline-Modus, minimale Ausgangsoptionen und einfache REST-Verbindung zum bestehenden Core. Entwickelt für OT/ICS und klassifizierte Netzwerke.

Schärfere Triage (weniger Eskalationen), schnellere Ursachenermittlung (entschlüsselte Skripte/entpackte Loader) und einsatzbereite IOCs, die Ihre SIEM-Regeln und Playbooks bereichern.