Angriffe stoppen und Bedrohungen aufspüren

Echtzeit-Überprüfung der Bedrohungsreputation mit automatisierter Bedrohungssuche in der Cloud.

- Echtzeit-Bedrohungsprüfungen

- Automatisierte Bedrohungssuche

- Kontinuierlich aktualisiert

OPSWAT genießt das Vertrauen von

Echtzeit-Bedrohungsprüfungen und automatisierte Suche

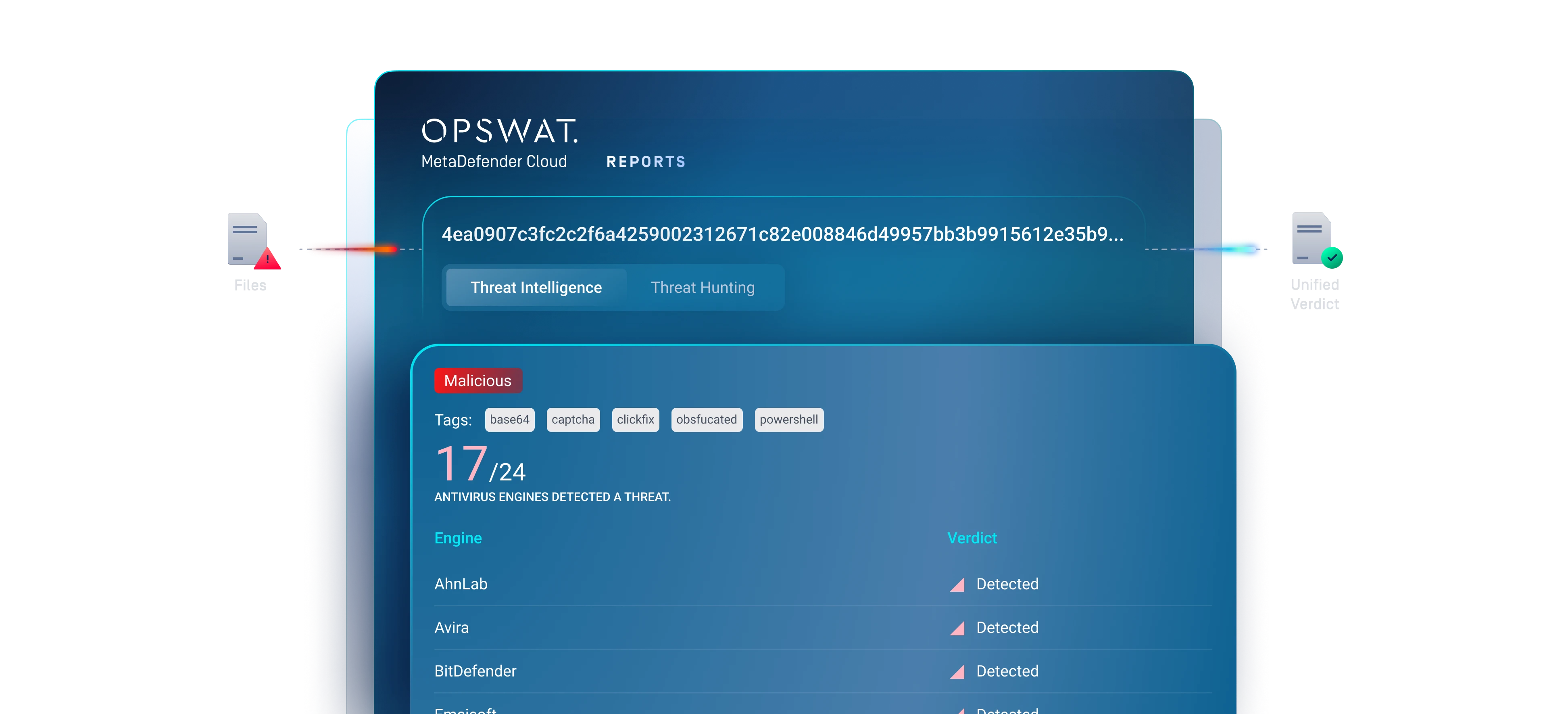

MetaDefender Threat Intelligence Echtzeit-Informationen zur Reputation von Bedrohungen und automatisierte

en zur Bedrohungssuche, damit Teams neue Bedrohungen früher erkennen und stoppen können. Globale Sandbox-Telemetrie aktualisiert die Listen mit Bedrohungsindikatoren und bereichert jede Suche mit

tieferen Kontext, schnellerer Erkennung und klareren Korrelationen zwischen Bedrohungen.

Umfassende Sichtbarkeit von Bedrohungen für schnelle Reaktionen

Nutzen Sie Milliarden von Bedrohungsindikatoren und KI-gestütztes Pattern Matching, um schwer zu erkennende Malware zu überlisten.

BedrohungsbewReputation Serviceungsdienst

- Zugriff auf mehr als 50 Milliarden Hashes, IPs, URLs und Domains

- Unterstützt Massen- und Einzelsuche über eine API

- Scannt IP-Adressen, URLs und Domains mit bis zu 30 Anbietern

- Korreliert Hashes mit Millionen von bekannten Anwendungen und CVEs

- Kontinuierliche Aktualisierung mit neuen IOCs und Bedrohungsinformationen

Korrelation von Mustern bei der Bedrohungssuche

- Aggregiert Urteile, Berichte und IOCs für proaktive Untersuchungen.

- Die Bedrohungsjagd identifiziert Ähnlichkeiten zwischen neuer und bekannter Malware

- Ermöglicht die Korrelation zwischen Proben, um verwandte Kampagnen oder Bedrohungsfamilien zu identifizieren.

- Integriert sich in SIEM, SOAR und Central Management einheitliche Transparenz und schnellere Reaktionszeiten.

Verbessern Sie die Bedrohungssuche

mit datengesteuerter Threat Intelligence

Unterstützung bei der Einhaltung von Vorschriften in Bezug auf die Einhaltung von Vorschriften (

)

Da Cyberangriffe und die dahinterstehenden Akteure immer raffinierter werden, erlassen Regulierungsbehörden weltweit Vorschriften, um sicherzustellen, dass kritische Infrastrukturen die notwendigen Maßnahmen zum Schutz ihrer Sicherheit ergreifen (

).

In 3 einfachen Schritten loslegen

Empfohlene Ressourcen

MetaDefender Threat Intelligence

SANS-Umfrage 2025 zu Erkennung und Reaktion

2025 OPSWAT Bericht über die Bedrohungslandschaft

FAQs

Ein verhaltensbasierter TI-Dienst, der umfangreiche Reputationsdatensätze mit Live-Sandbox-Telemetriedaten kombiniert, sodass Ihre Blocklisten und Erkennungen nicht nur auf statischen Indikatoren basieren, sondern auf dem tatsächlichen Verhalten von Malware.

Normalisierte IOCs (Hashes, IPs, Domains, URLs, Zertifikate, Registrierungsschlüssel), Bedrohungsbewertungen, Familien-/Cluster-Verbindungen über ML-Ähnlichkeit und MITRE-zugeordnete Verhaltensweisen – bereitgestellt über API Export.

OSINT hinkt oft hinterher und übersieht schwer zu erkennende/neue Samples. MetaDefender Adaptive Threat Intelligence fügtThreat Intelligence Daten aus der adaptiven Sandbox-Technologie OPSWAThinzu, die unbekannte Bedrohungen detoniert und dann neue Indikatoren zurück in Ihre API überträgt.

Direkte API, lokaler Cache für Standorte mit geringem Datenausgang und schlüsselfertige Integrationen (SIEM/SOAR).

Klarere Warnmeldungen, schnellere Suchvorgänge (Kampagnen-Clustering) und weniger Whack-a-Mole-Regeln dank verhaltensbasierter Intelligenz.