Einführung

Seit 2021 beobachten wir eine Zunahme von HTML-Schmuggel-Cyberangriffen, die auf den Banken- und Finanzsektor in ganz Lateinamerika abzielen. Bedrohungsakteure nutzen diese Umgehungstechnik weiterhin in groß angelegten Malware-Kampagnen, um Trojaner wie Mekotio, /style, Trickbot und QakBot zu verbreiten. Die einzigartigen Herausforderungen bei der Erkennung von verschleiertem HTML-Schmuggel machen ihn zu einem hartnäckigen und allgegenwärtigen Bedrohungsvektor.

Beim HTML-Schmuggel wird eine Vielzahl von Täuschungstechniken verwendet, um bösartige Nutzlasten an die Endpunkte der Opfer zu übermitteln. Bedrohungsakteure tarnen häufig bösartige Skripte in E-Mail-Anhängen oder teilen Dokumente, die mit Malware infiziert sind. Ein besonders schwer fassbarer Ansatz ist die Verwendung der Base64-Codierung, um bösartigen Code in HTML-Inhalten zu verstecken.

In diesem Artikel wird die Base64-Codierung als Technik zum Verschleiern von HTML-geschmuggelten Nutzlasten beschrieben. Wir untersuchen die Schwierigkeiten, die mit der Erkennung von Base64-kodierten Bedrohungen verbunden sind, und wie Unternehmen robuste Abwehrmaßnahmen gegen diese Taktik implementieren können, indem wir OPSWAT Fortschrittliche Lösungen zur Bedrohungsabwehr.

Die Täuschung der Base64-Codierung

Die Base64-Codierung ist eine Methode zur Konvertierung von Binärdaten in Text und wird häufig für eine Vielzahl legitimer Zwecke verwendet, einschließlich Dateiübertragung und E-Mail-Anhänge. Es kann jedoch auch für böswillige Zwecke ausgenutzt werden, z. B. durch Techniken wie die Verschleierung geschmuggelter Nutzlasten, bei denen Angreifer bösartige Daten in scheinbar harmlosen Dateien verstecken.

Anstelle einer komplexen Verschleierung bettet dieser Ansatz eine Base64-codierte Nutzlast direkt in ein HTML-Tag wie <img>

Malware umgeht Filter, die nach bösartigen Binärdateien suchen, indem sie ausführbare Dateien als harmlosen Text kodiert. Der Zielbrowser kann das Skript decodieren und die Nutzlast auf dem Host zusammenstellen. Die Base64-Codierung ermöglicht leistungsstarke Angriffe, auch wenn gängige Images verwendet werden.

- Versteckt in EXIF-Daten mit Hilfe von Steganographie.

- Eingebettet in Pixel als Rauschen.

- Wird an das Ende einer Bilddatei angehängt.

Der Ablauf von Base64-Angriffen

Herausforderungen bei der Erkennung verschlüsselter Bedrohungen

Herkömmliche Antivirenlösungen, die sich stark auf signaturbasierte Erkennung verlassen, übersehen regelmäßig neue Malware-Varianten, die durch Base64-Codierung verschleiert werden, und Social-Engineering-Taktiken werden häufig erfolgreich eingesetzt, um ahnungslose Endbenutzer an Base64-codierte Nutzlasten zu übermitteln.

Eine fortschrittlichere Täuschung wie Steganografie versteckt Malware in harmlosen Bildern und Mediendateien. Die Base64-Codierung kann bösartigen Code als Rauschen tarnen, das für Menschen nicht wahrnehmbar ist. Während die Base64-Codierung legitime Verwendungszwecke für Datenübertragungen hat, ist es wichtig, bei Bildern, die Base64-codierte Zeichenfolgen enthalten, vorsichtig zu sein, insbesondere wenn sie aus unbekannten Quellen stammen.

Weitere Herausforderungen, die die Erkennung von Base64-codierten Bedrohungen behindern, sind:

- Codierung der Nutzlast, die in mehrere Dateien aufgeteilt und lokal neu zusammengesetzt wird.

- Morphing-Malware, die statische Signaturdatenbanken umgeht.

- Einfügen von zusätzlichen Leerzeichen oder Zeichen, die die Signatur beschädigen.

- Einfügen ungewöhnlicher Dateitypen, die von herkömmlichen Antivirenprogrammen selten überprüft werden.

- Schnelle Verbreitung neuer Varianten, bevor Signaturen aktualisiert werden.

Entdecke geschmuggelte Nutzlasten mit OPSWAT MetaDefender Core

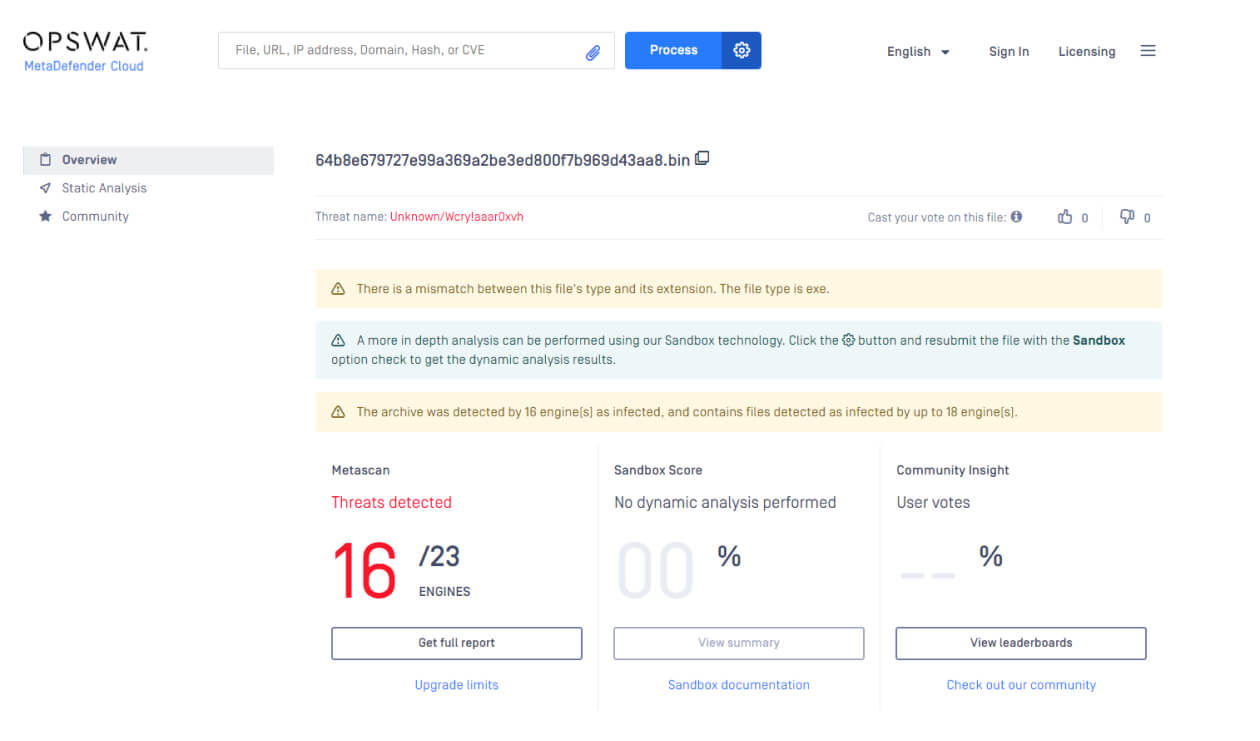

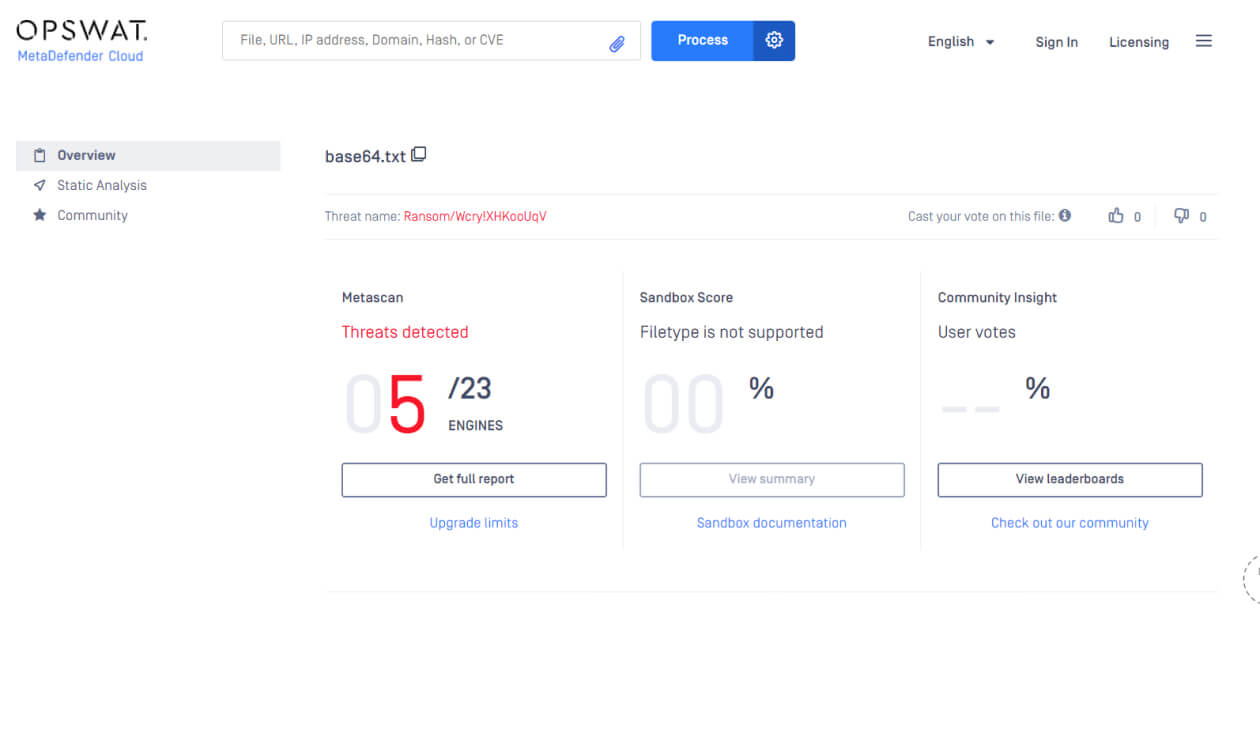

Während einzelne Antiviren-Engines nur eine begrenzte Wirksamkeit gegen neue Bedrohungen haben, kann die Kombination mehrerer Engines die Malware-Erkennungsraten erheblich erhöhen. OPSWAT MetaDefender Core Nutzt über 30 Anti-Malware-Engines, um bis zu 99,2 % der bekannten und Zero-Day-Malware zu erkennen.

Die Verbesserung der Datenbanken mit statischen Signaturen zur Erkennung neuer Malware ist ein guter Anfang, aber es ist immer noch möglich, dass eingeschleuste Nutzdaten an der Antivirensoftware vorbeikommen. Um Zero-Day-Angriffe zu verhindern, benötigen Unternehmen eine starke Defense-in-Depth-Strategie mit mehreren Sicherheitsebenen. Dazu gehört der Einsatz von dynamischen Schutztechnologien wie MultiscanningDeep CDR (Content Disarm and Reconstruction) und Adaptive Sandbox. Diese Technologien können dazu beitragen, Malware-Angriffe frühzeitig zu erkennen und zu blockieren (insbesondere solche, die HTML verwenden, um Links und Anhänge einzuschmuggeln) und sensible Daten zu schützen.

Ein Beispielergebnis finden Sie unter metadefender.opswat.com.

Proaktive Erkennung mit Deep CDR und Adaptive Sandbox

Deep CDR verhindert die Ausführung von Base64-Kodierungsschemata, indem es sanitisierte Dateien dekonstruiert und neu generiert, die frei von potenziell bösartigem Code sind. Für Dateitypen wie Bilder, die in HTML-Dateien eingebettet sind, führt Deep CDR eine Dekodierung, Entfernung von Bedrohungen und Rekonstruktion durch, um sicherzustellen, dass das bereinigte Bild sicher wiederhergestellt wird.

Deep CDR behält bei der Bereinigung von Base64-Injektionsversuchen die Bildtreue bei. Benutzer können sichere, dekodierte Bilder anzeigen, wobei potenzielle Bedrohungen nahtlos im Hintergrund neutralisiert werden. Dies bietet zuverlässigen Schutz ohne Unterbrechung des Arbeitsablaufs.

MetaDefender Sandbox ist eine emulationsbasierte Malware-Analysetechnologie, die Tausende von Dateien schnell auf Malware scannt und jede Verschleierungsebene gleichzeitig aufdeckt, um wertvolle Indicators of Compromise (IOCs) zu identifizieren.

Bei der Analyse von Dateien, die Verschleierungstechniken wie Base64-kodierte Nutzlasten oder HTML-Schmuggel nutzen, MetaDefender Sandbox inspiziert Dateien gründlich, extrahiert JavaScript und emuliert deren Verhalten, um verdächtige Aktivitäten genau zu überwachen. Diese adaptive Analysefunktion ermöglicht es, MetaDefender Sandbox um böswillige Aktionen zu identifizieren, z. B. Versuche, Base64-codierte Malware zu decodieren und auszuführen oder versteckte Skripte auszuführen, die in HTML-Inhalte eingebettet sind.

Über die Perimeterverteidigung hinausgehen

Die verdeckte Bedrohung, die von Base64-Angriffen ausgeht, unterstreicht, warum Unternehmen ihre Abwehrmaßnahmen über den Schutz vor unbekannten externen Quellen hinaus erweitern müssen. Es ist wichtig, sich darauf einzustellen, dass bösartige Dateien trotz starker Netzwerksicherheit in Ihre internen Endpunkte eindringen könnten. Als zusätzliche Verteidigungsebene ist ein robuster Endpoint-Schutz unabdingbar. OPSWAT MetaDefender Erleichtert die proaktive Dateisicherheit, indem eingehende Dateien mit mehreren Anti-Malware-Engines gescannt werden. Dies hilft bei der Identifizierung verschleierter Zero-Day-Bedrohungen, die die Perimeterverteidigung umgehen können.

Remediation-Technologien wie Deep CDR gehen noch einen Schritt weiter, indem sie potenziell bösartige Dateien entschärfen, neutralisieren und rekonstruieren, bevor sie Endpunkte gefährden. Die Implementierung solch umfassender Dateisicherheitsmaßnahmen begrenzt den Schaden, der durch Bedrohungen verursacht wird, die Ihren Schutzbereich durchbrechen, und verringert die Abhängigkeit von der Sicherheit des Schutzbereichs als einzige Verteidigungslinie.

OPSWAT Ermöglicht Unternehmen die Bereitstellung mehrschichtiger Endpunktsicherheit, die als kritischer Schutz gegen sich entwickelnde Bedrohungen in der heutigen Landschaft dient.