Schnelle Zero-Day-Erkennung

Erkennen Sie 99,9 % aller Zero-Day-Angriffe auf Dateien mit dynamischer Analyse und integrierten Threat Intelligence.

- 99,9 % Zero-Day-Wirksamkeit

- 20-mal schneller als herkömmliche Tools

- Über 25.000 Analysen pro Tag

OPSWAT genießt das Vertrauen von

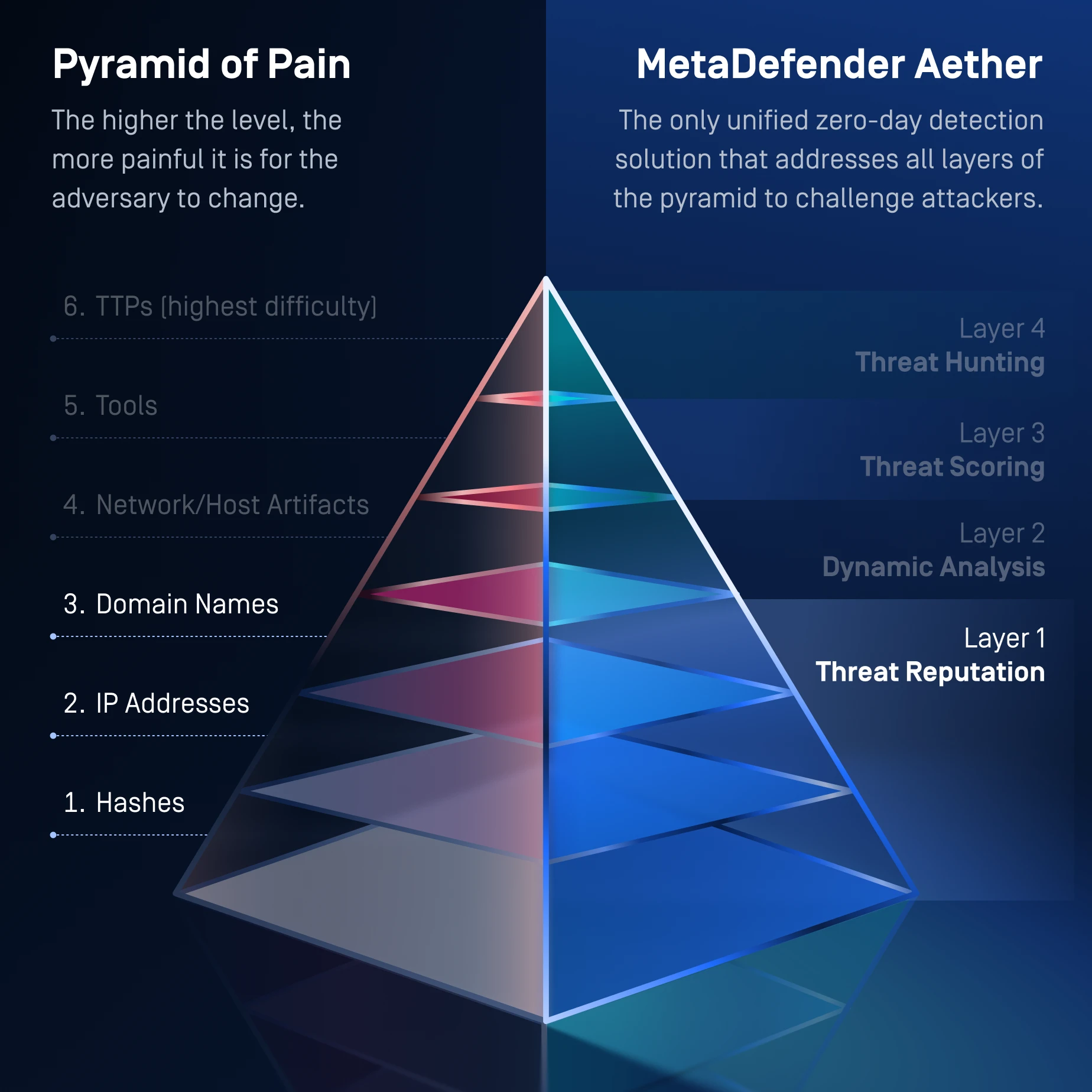

Einheitliche Zero-Day-Erkennung

Schicht 1: Reputation von Bedrohungen

Bekannte Bedrohungen durch „

“ schnell aufdecken

Stoppen Sie die Flut bekannter Bedrohungen.

Überprüft URLs, IPs und Domains in Echtzeit oder offline, um Malware, Phishing und Botnets zu erkennen.

Blöcke wiederverwenden Infrastruktur- und Standard-Malware und zwingen Angreifer dazu, grundlegende Indikatoren zu rotieren.

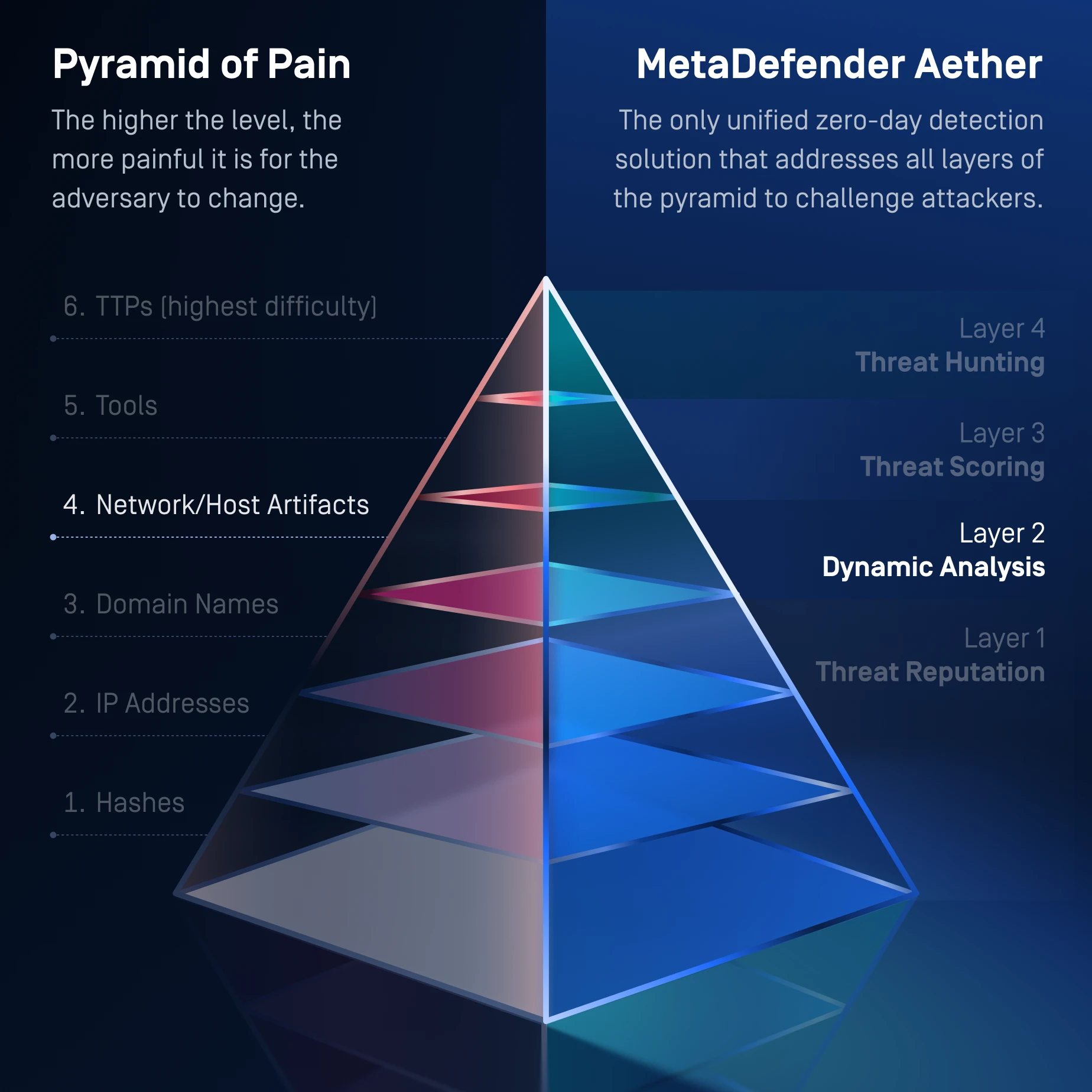

Schicht 2: Dynamische Analyse

Unbekannte Bedrohungen aufdecken

Erkennt schwer zu findende Malware, die sich vor herkömmlichen Sandboxes versteckt.

Eine emulationsbasierte Sandbox analysiert Dateien, um versteckte Bedrohungen wie Ransomware zu erkennen.

Enthüllt Artefakte, Loader-Ketten, Skriptlogik und Ausweichtaktiken.

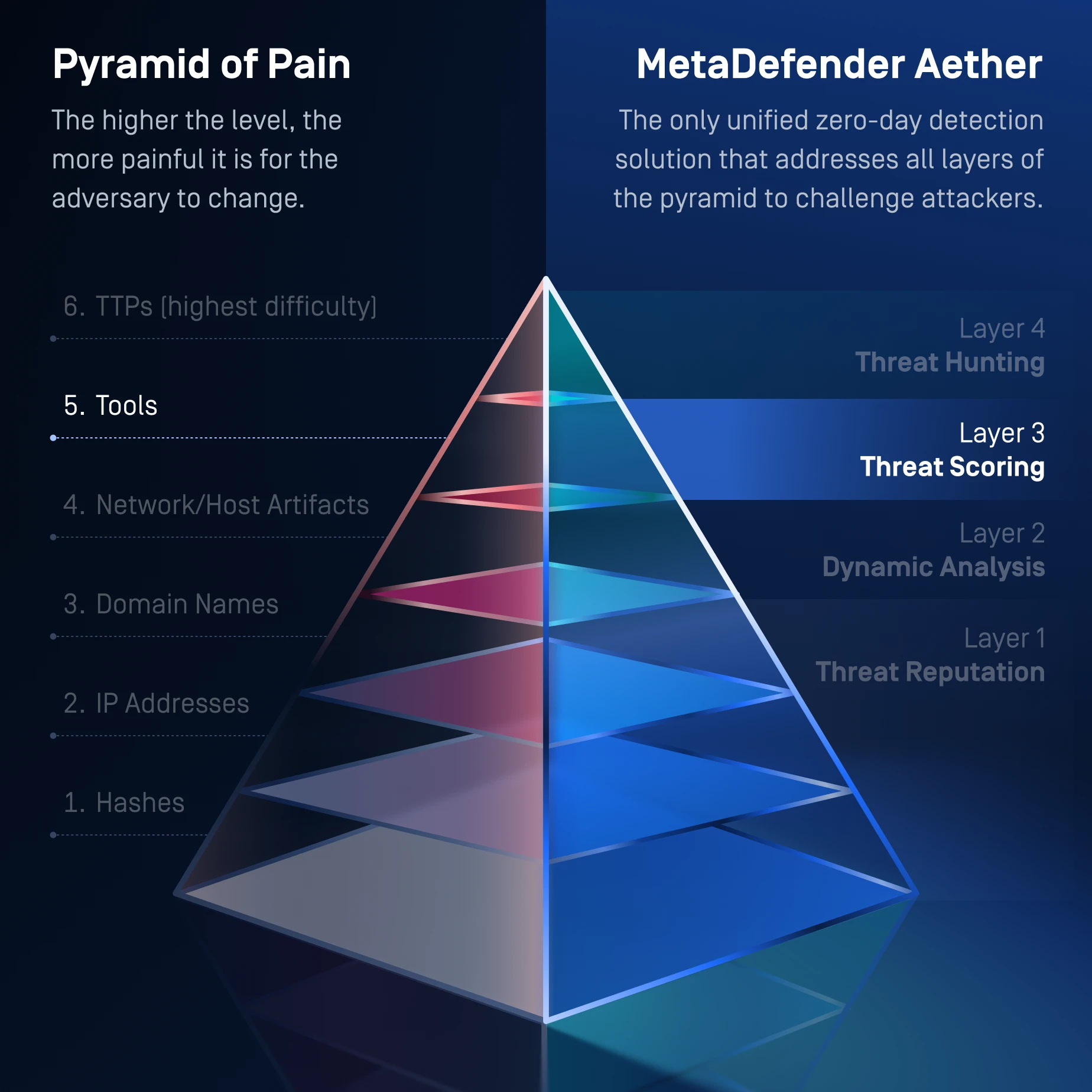

Schicht 3: Bedrohungsbewertung

Bedrohungen priorisieren

Reduzieren Sie die Alarmmüdigkeit.

Die Bedrohungsrisiken werden in eine Rangfolge gebracht, um vorrangige Bedrohungen in Echtzeit schnell hervorzuheben.

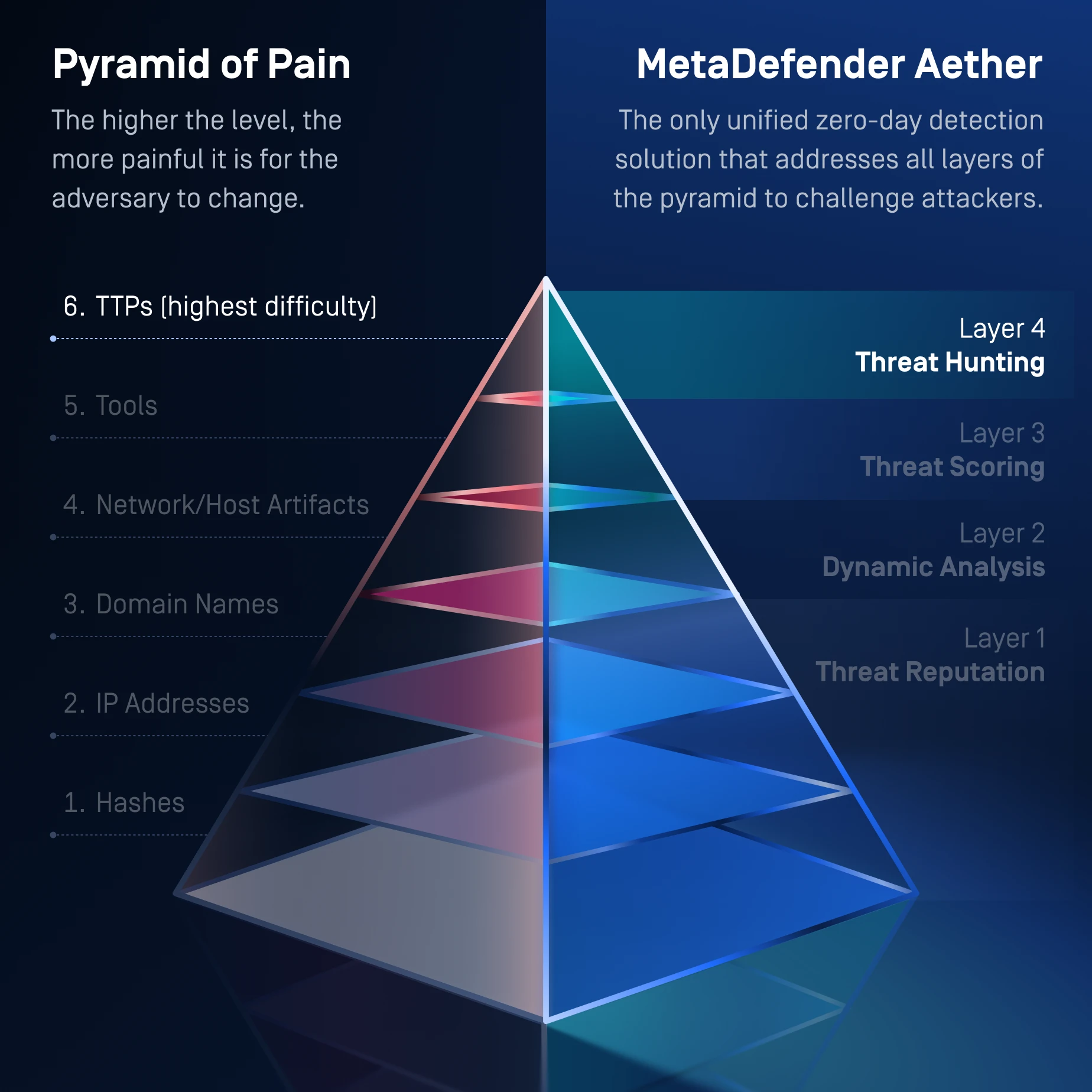

Schicht 4: Bedrohungssuche

-Kampagnen zur Identifizierung von Malware

Maschinelles Lernen – Ähnlichkeitssuche

Die Korrelation von Bedrohungsmustern gleicht unbekannte Bedrohungen mit bekannter Malware, Taktiken, Infrastruktur und mehr ab.

Deckt Malware-Familien und -Kampagnen auf und zwingt Angreifer dazu, ihre Taktiken und Infrastruktur zu überarbeiten.

Produktübersicht

Erfahren Sie, wie MetaDefender mithilfe von KI-gestütztem adaptivem Sandboxing Zero-Day-Angriffe

erkennt und stoppt, die herkömmliche Sicherheitstools übersehen.

Eine Lösung für die gesamte Pyramide des Schmerzes

MetaDefender befasst sich mit der gesamten Pyramide des Schmerzes, von den Indikatoren der Stufe 1 bis hin zu fortgeschrittenen TTP-Störungen der Stufe 6, und zwingt Angreifer dazu, ihre Infrastruktur, Tools und Verhaltensweisen ständig neu zu gestalten, um einer Entdeckung zu entgehen.

- Pyramidenstufen 1, 2, 3

Hashes, IPs, Domains (unterste drei Ebenen der Pyramide)

- Hash-Lookups → Wiederverwendete Malware-Binärdateien erkennen

- URL-/Domain-/IP-Reputation → blockiert bekannte Infrastruktur

- Marken, ML URL-Klassifizierung → Phishing-Infrastruktur blockieren

- Offline- und Online-Reputation → verhindert Bedrohungen durch Massenware

- Wie es Druck auf Angreifer ausübt

- Zwingt Angreifer dazu, die Infrastruktur zu rotieren

- Macht wiederverwendete Malware-Indikatoren wertlos

- Unterbricht automatisierte Phishing- und Botnet-Verteilungs-Workflows

- Zwingt Angreifer dazu, die Infrastruktur zu rotieren

- Pyramide Stufe 4

Artefakte + Werkzeuge

- Die Emulation auf CPU-Ebene deckt Laufzeitartefakte auf:

- Verhaltensprotokolle

- Registrierungsänderungen

- Datei-Drops

- Prozessinjektionen

- C2-Rückrufe

- Verhalten des Laders

- Nur-Speicher-Nutzlast-Exposition

- Entpackt Packer, Stager und Dropper

- Die Emulation auf CPU-Ebene deckt Laufzeitartefakte auf:

- Wie es Druck auf Angreifer ausübt

- Zwingt Angreifer dazu, Payloads neu zu gestalten

- Zeigt Ladeketten und Artefakte der zweiten Stufe an

- Umgeht Umgehung → Angreifer muss Anti-Sandbox-Logik neu schreiben

- Zeigt Artefakte auf, die herkömmliche Sandboxen übersehen

- Pyramide Stufe 5

Werkzeuge + TTPs

- Verwendungszwecke Kontext + Verhalten zu erkennen:

- Böswilliger Ausführungsablauf

- Lademuster

- Signaturen zur Verschleierung von Skripten

- Verhaltensweisen von Malware-Familien

- Persistenztechniken

- Über 900 Verhaltensindikatoren

- Ausrichtung der MITRE ATT&CK-Taktik

- Verwendungszwecke Kontext + Verhalten zu erkennen:

- Wie es Druck auf Angreifer ausübt

- Angreifer müssen nun das Verhalten ihrer Tools ändern.

- Nicht nur die Nutzlast, sondern auch das Verhaltensmuster muss sich ändern.

- Für Angreifer teurer, sich neu zu orientieren

- Pyramidenebenen: TTPs

Top Tier – Am schmerzhaftesten für Gegner – Stufe 6 auf der Pyramide

- ML-basiert Ähnlichkeitssuche Korrelate:

- Malware-Familien

- Neu kompilierte Varianten

- Infrastrukturcluster

- Polymorphe Mutationen

- Gemeinsam genutzte Codeabschnitte

- Überbrückung von Lücken zwischen verschiedenen Artefakten aus gemeinsamen Vorgängen

- Verhalten + Code-Ähnlichkeit → erkennt unbekannte Varianten

- Clustering auf Kampagnenebene

- ML-basiert Ähnlichkeitssuche Korrelate:

- Wie es maximalen Druck ausübt

- Hacker müssen ihre Taktiken, Werkzeuge, Infrastruktur UND ihr Verhalten komplett ändern.

- Erkennt Kampagnen auch bei wechselnden Payloads

- Größtes Problem: Angreifer müssen ihr gesamtes Toolkit neu schreiben

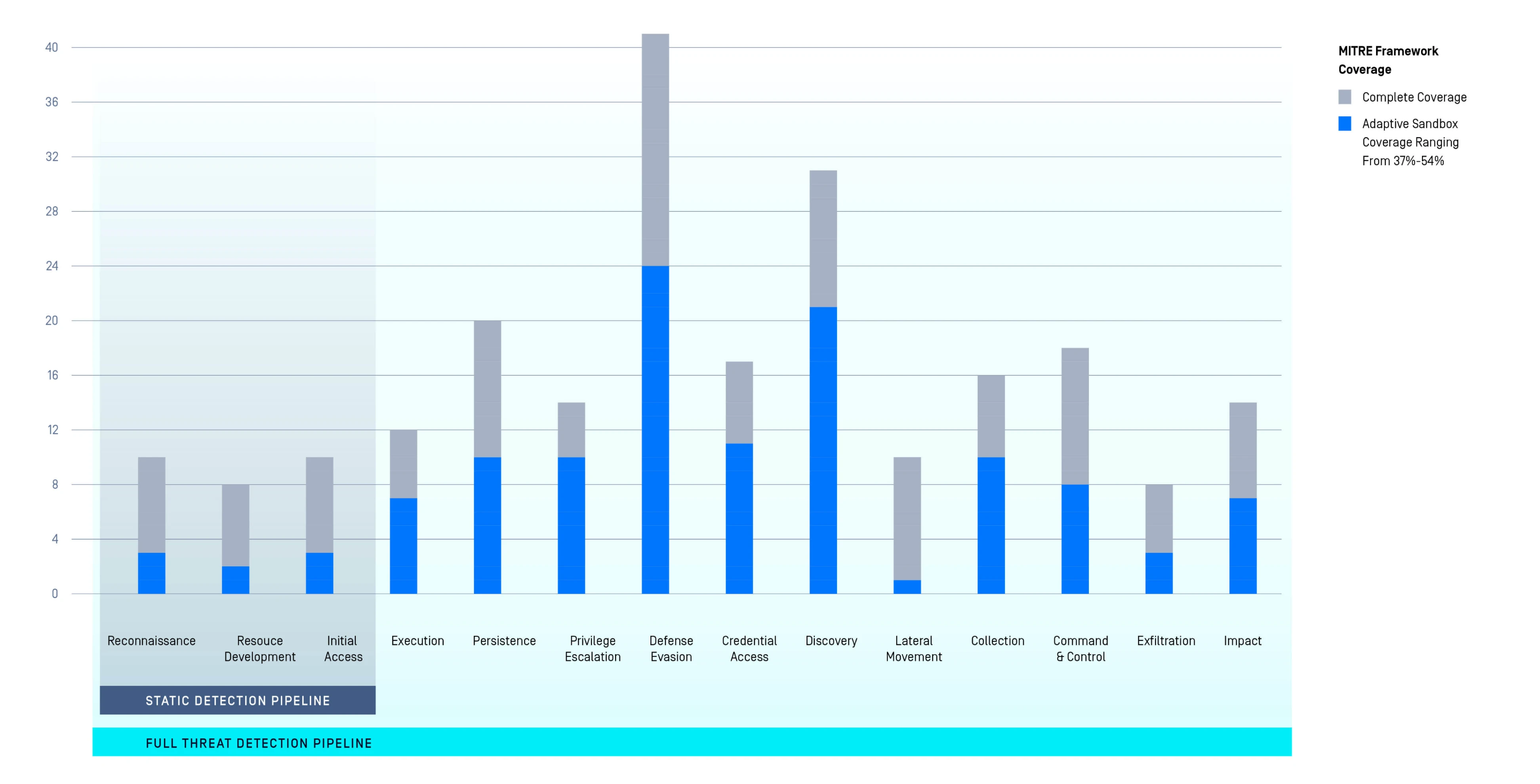

Auswirkungen MetaDefender auf „

“ des MITRE ATT&CK-Frameworks

- Mehrschichtige Transparenz über die gesamte Angriffskette hinweg.

- Erkennung vor der Ausführung (statisch) und zur Laufzeit (dynamische Analyse) zugeordnet zu MITRE Tactics.

- +60 % zusätzliche Erkennungsabdeckung.

„Die schnellste Geschwindigkeit, die wir je getestet haben:

.“

Venak Sicherheit

330+

Erkennbare Marken

für ML-basierte Phishing-Erkennung

50+

-Dateitypen

Artefakte extrahieren, Bilder „

“ erstellen und mehr

100x

Höheres Volumen

Einfach integrieren

Wir verhindern, dass Angreifer

Ihre eigenen Dateien gegen Sie einsetzen.

20x

Schneller als herkömmliche Lösungen

MetaDefender Funktionen

Die folgende Tabelle zeigt die Kernfunktionen der MetaDefender .

Wenn Sie erfahren möchten, wie diese Funktionen in realen Umgebungen zusammenwirken, vereinbaren Sie einen Termin für eine technische Präsentation mit uns.

MetaDefender -Integrationen

| Umsetzung | Gerät | |

|---|---|---|

| Integration | API & Integration der Webschnittstelle |

|

| E-Mail-Integrationen und Formatunterstützung |

| |

| SOAR-Integrationen (Security Orchestration, Automation, and Response) |

| |

| SIEM-Integrationen | Common Event Format (CEF) Syslog Rückmeldung | |

| Einsatz | OPSWAT Plattform zur Erkennung und Abwehr von Bedrohungen |

|

| Berichtsformat/ Datenexport | Berichtsformate |

|

| Skripting und Automatisierungswerkzeuge | Python |

|

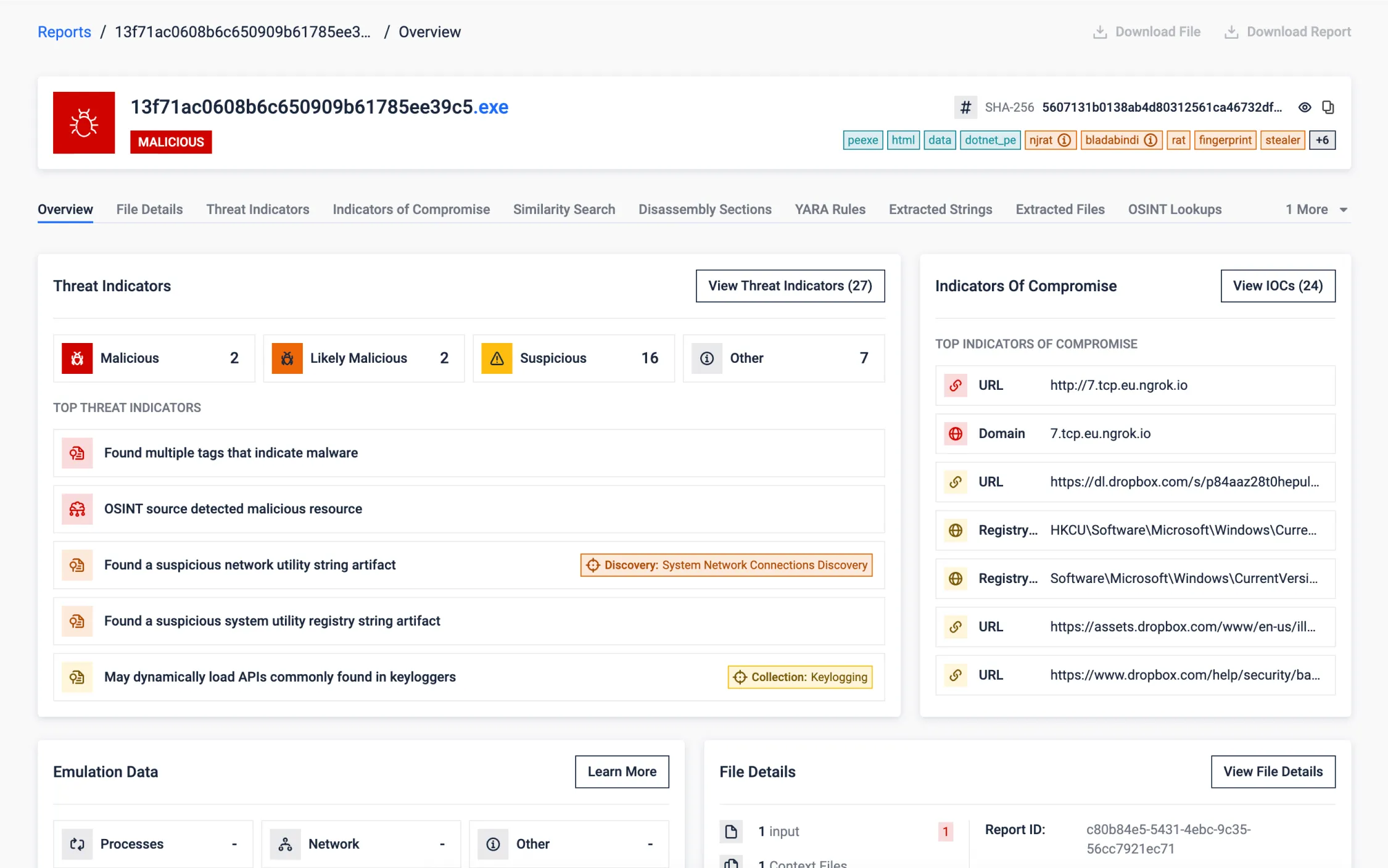

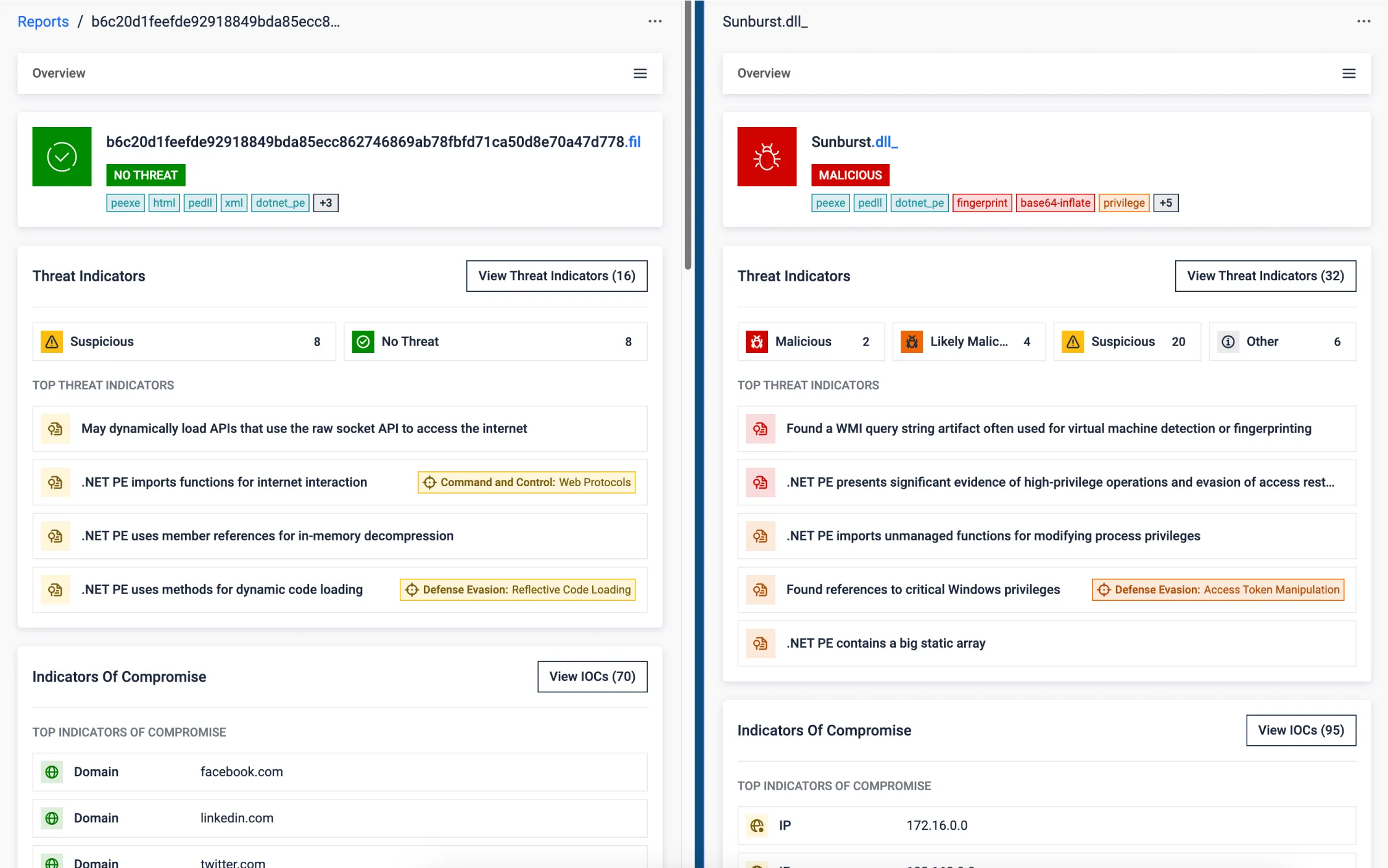

MetaDefender Berichte

Überblick über die Funktionen unserer Cybersecurity-Software, einschließlich Musteranalyse, Entschlüsselung von Malware-Familien, Entpacken von Disassemblierungen, Ähnlichkeitssuche und mehr.

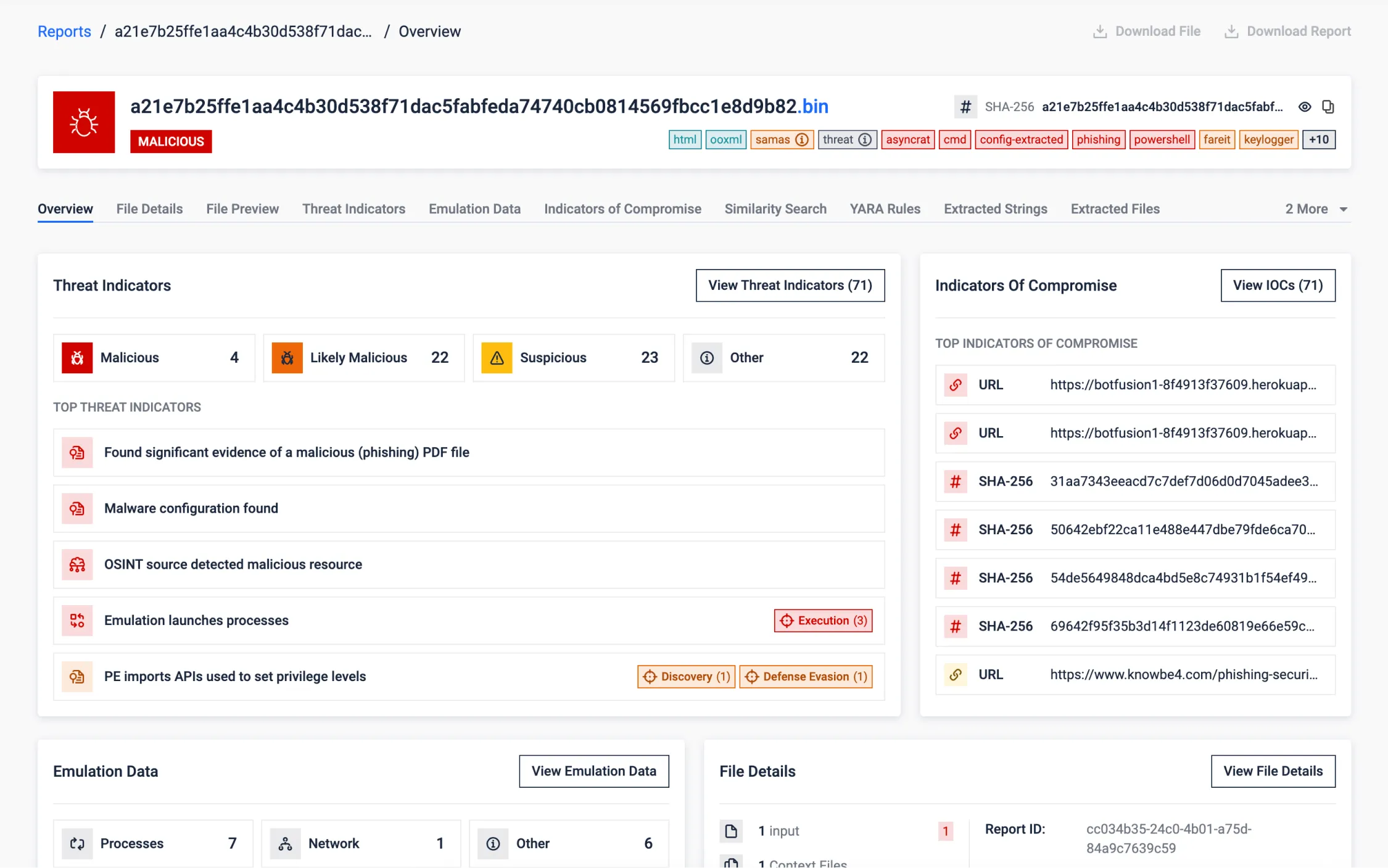

Synthetische (gefertigte) Probe

Dieses Beispiel wurde speziell dafür entwickelt, um die vielfältigen Möglichkeiten von MetaDefender Sandbox (früher bekannt als OPSWAT Filescan Sandbox ).

Entwickelt, um reale Cyber-Bedrohungen zu demonstrieren, indem mehrere Dateien und Dateitypen ineinander eingebettet werden. Dadurch wird die Leistungsfähigkeit unserer Lösung bei der adaptiven Bedrohungsanalyse, der Verhaltensanalyse und den fortschrittlichen Sicherheitsmaßnahmen effektiv demonstriert.

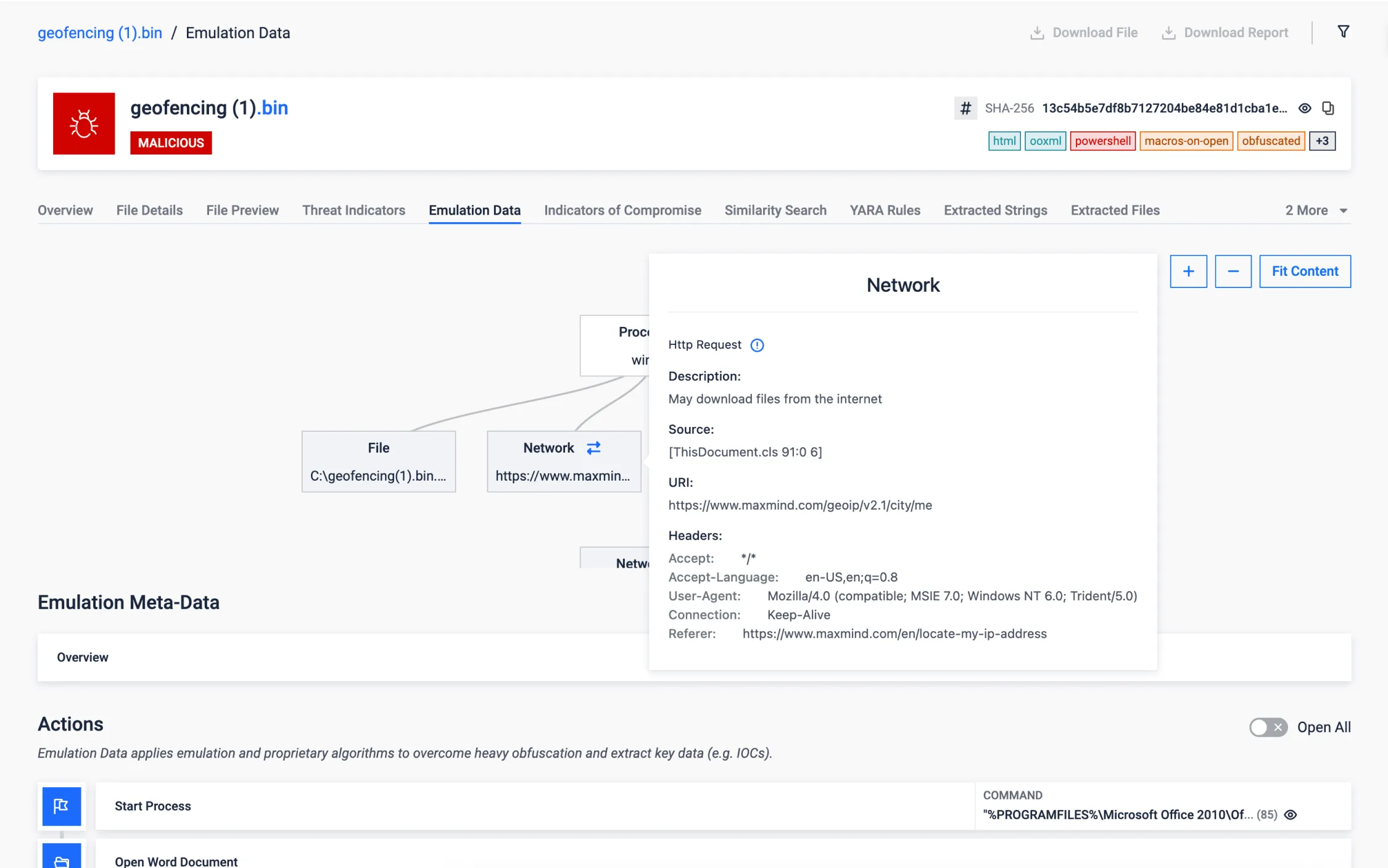

Geofencing

Malware-Dokumente, die Geofencing verwenden, sind zu einer erheblichen Bedrohung für die Cybersicherheit geworden. Diese bösartigen Dateien verwenden häufig standortbezogene Auslöser, was die Erkennung und Eindämmung zu einer schwierigen Aufgabe macht. Die Adaptive Bedrohungsanalyse hebt sich jedoch von herkömmlichen Ansätzen ab, da sie die erwarteten Geolokalisierungswerte genau emulieren und fälschen kann, wodurch die von der Malware angewandten Taktiken effektiv neutralisiert werden, was unsere Möglichkeiten zum Schutz vor solchen Bedrohungen verbessert.

In dem nachstehenden Beispiel ist eine Geofencing-Malware zu sehen, die versucht, ausschließlich in einem bestimmten Land ausgeführt zu werden. Unsere innovative Lösung umgeht jedoch, wie bereits erwähnt, diese Einschränkung erfolgreich, indem sie die gewünschten Geolokalisierungswerte emuliert, was unsere überlegenen Fähigkeiten bei der Abwehr solcher Geofencing-basierten Bedrohungen unter Beweis stellt.

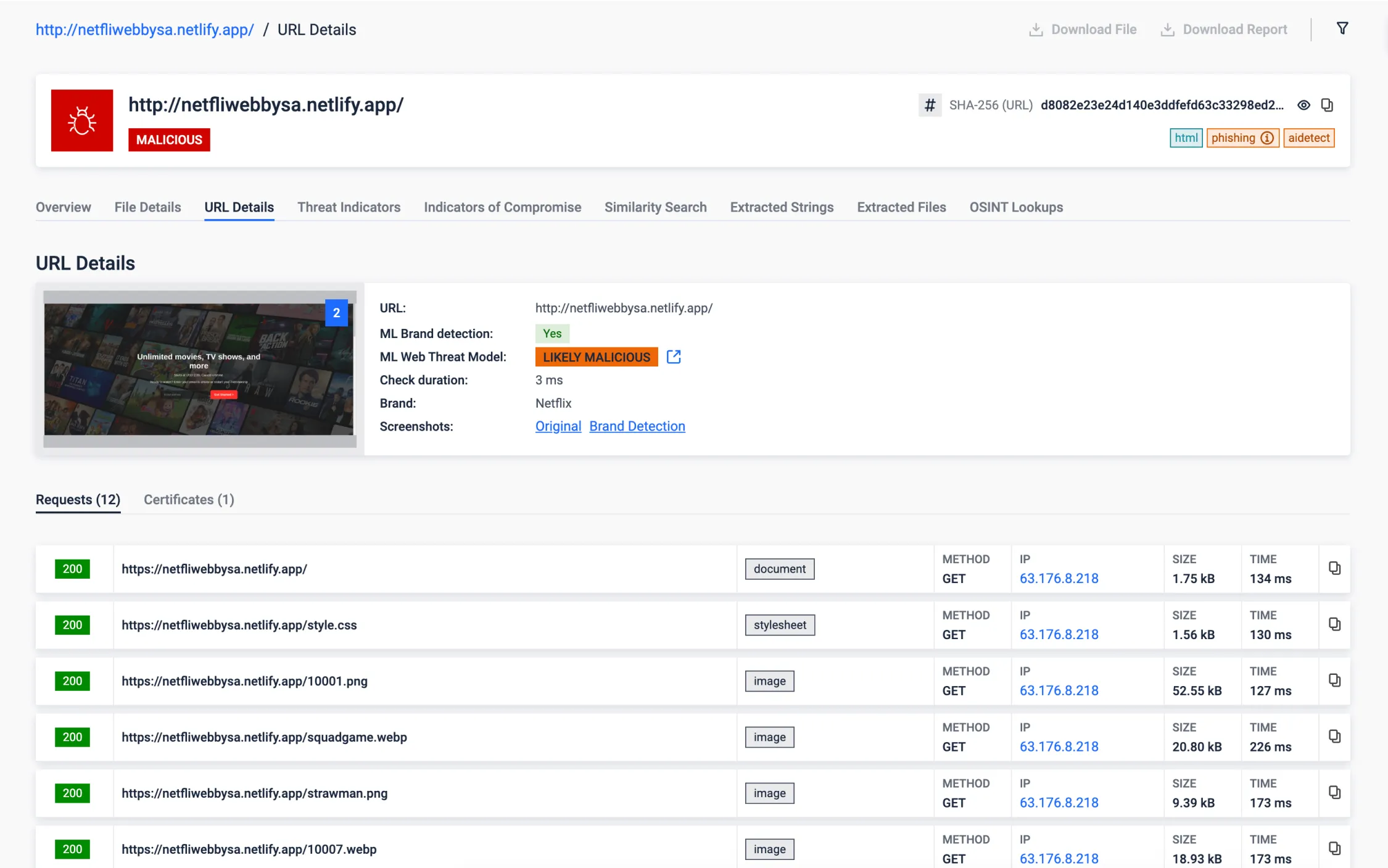

Phishing-Erkennung

- Erkennung von Marken: Indem wir verdächtige Websites rendern und sie unserem fortschrittlichen maschinellen Lernsystem unterziehen, sind wir in der Lage, fast 300 Marken zu identifizieren. Im folgenden Beispiel sehen Sie eine Website, die sich als Streaming-Anbieter Netflix ausgibt. Unsere Lösung ist in der Lage, den Inhalt der Website mit der echten URL zu vergleichen und solche betrügerischen Versuche schnell zu erkennen, um Ihre digitalen Werte und persönlichen Daten zu schützen. Erfahren Sie mehr.

- KI-gesteuerte Analyse: Wir verfügen über eine KI-gesteuerte Lösung, die den Netzwerkverkehr sowie den strukturellen und textlichen Inhalt der gerenderten Seite analysiert. Das Ergebnis des gemeinsamen Modells kann nach dem "ML Web Threat Model" eingesehen werden.

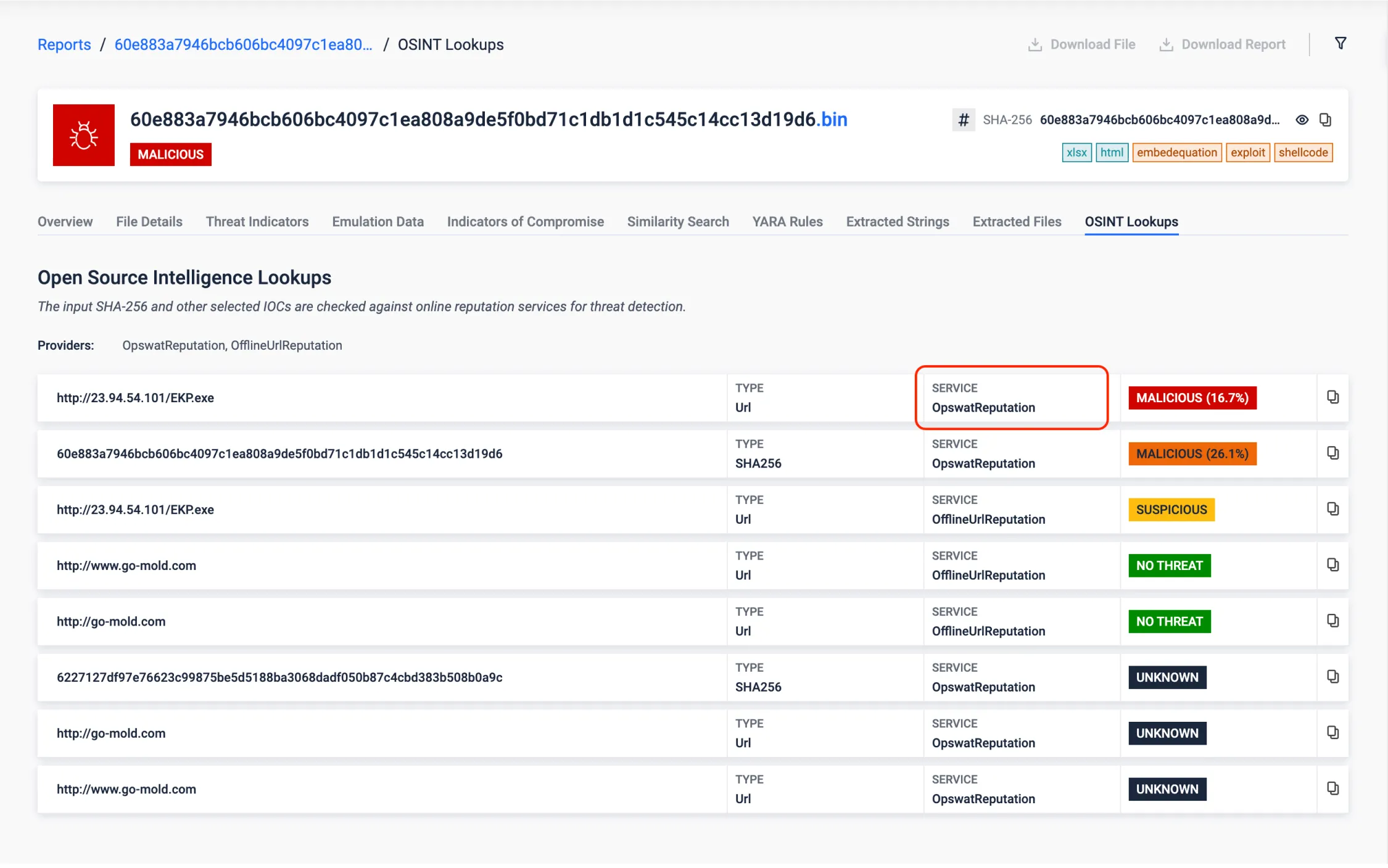

Offline-URL-Reputation

Das ML-Modell des Offline-URL-Detektors bietet eine neue Verteidigungsebene, indem es verdächtige URLs effektiv erkennt und ein robustes Mittel zur Identifizierung und Entschärfung von Bedrohungen durch bösartige Links bietet. Es nutzt einen Datensatz mit Hunderttausenden von URLs, die von seriösen Anbietern sorgfältig als unbedenklich oder bösartig eingestuft wurden, um die Machbarkeit der genauen Erkennung verdächtiger URLs durch maschinelle Lernverfahren zu bewerten.

Diese Funktion ist vor allem in Umgebungen mit Luftüberwachung nützlich, in denen keine Online-Reputationsabfragen möglich sind.

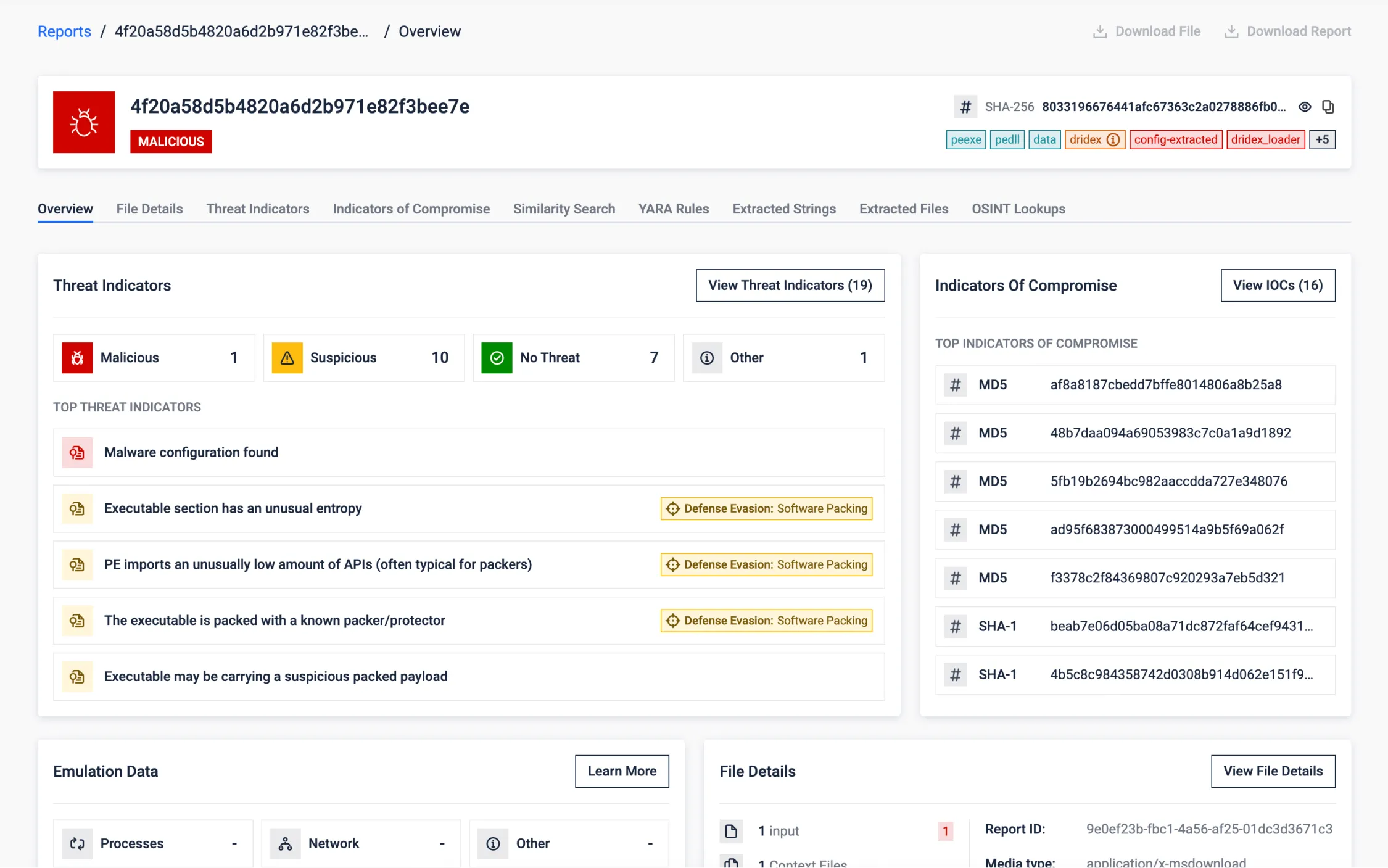

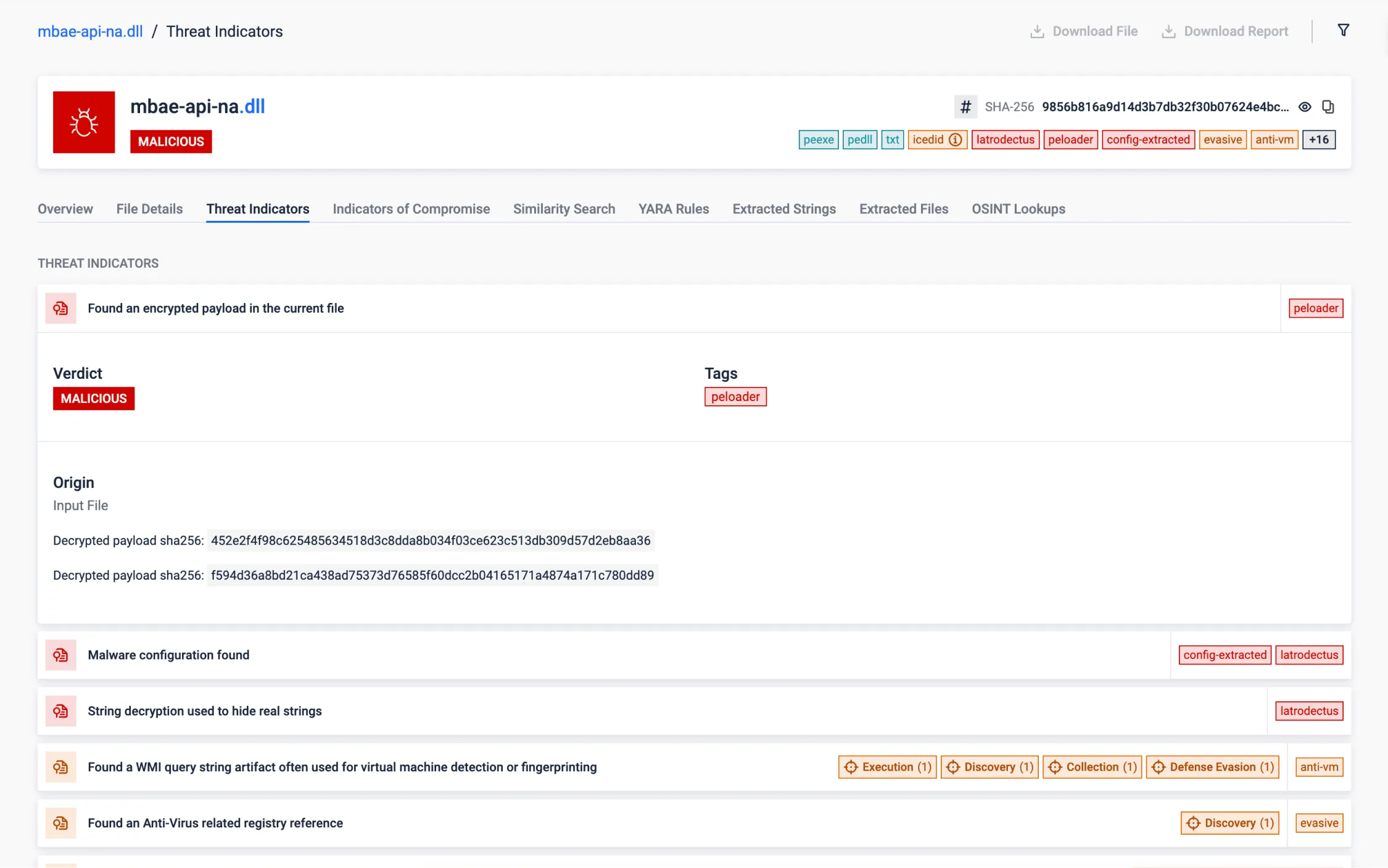

Extraktion der Malware-Konfiguration einer gepackten Probe

Das folgende Beispiel zeigt eine Malware, die mit der UPX-Packtechnik gepackt wurde. Trotz des Versuchs, sich der Erkennung und Abwehr zu entziehen, gelang es unserer Analyse, die Nutzlast zu entpacken und ihre wahre Identität als Dridex-Trojaner zu entlarven. Wir konnten die Malware-Konfiguration aufdecken und die böswilligen Absichten hinter dieser Bedrohung aufdecken, indem wir wertvolle IOCs extrahierten.

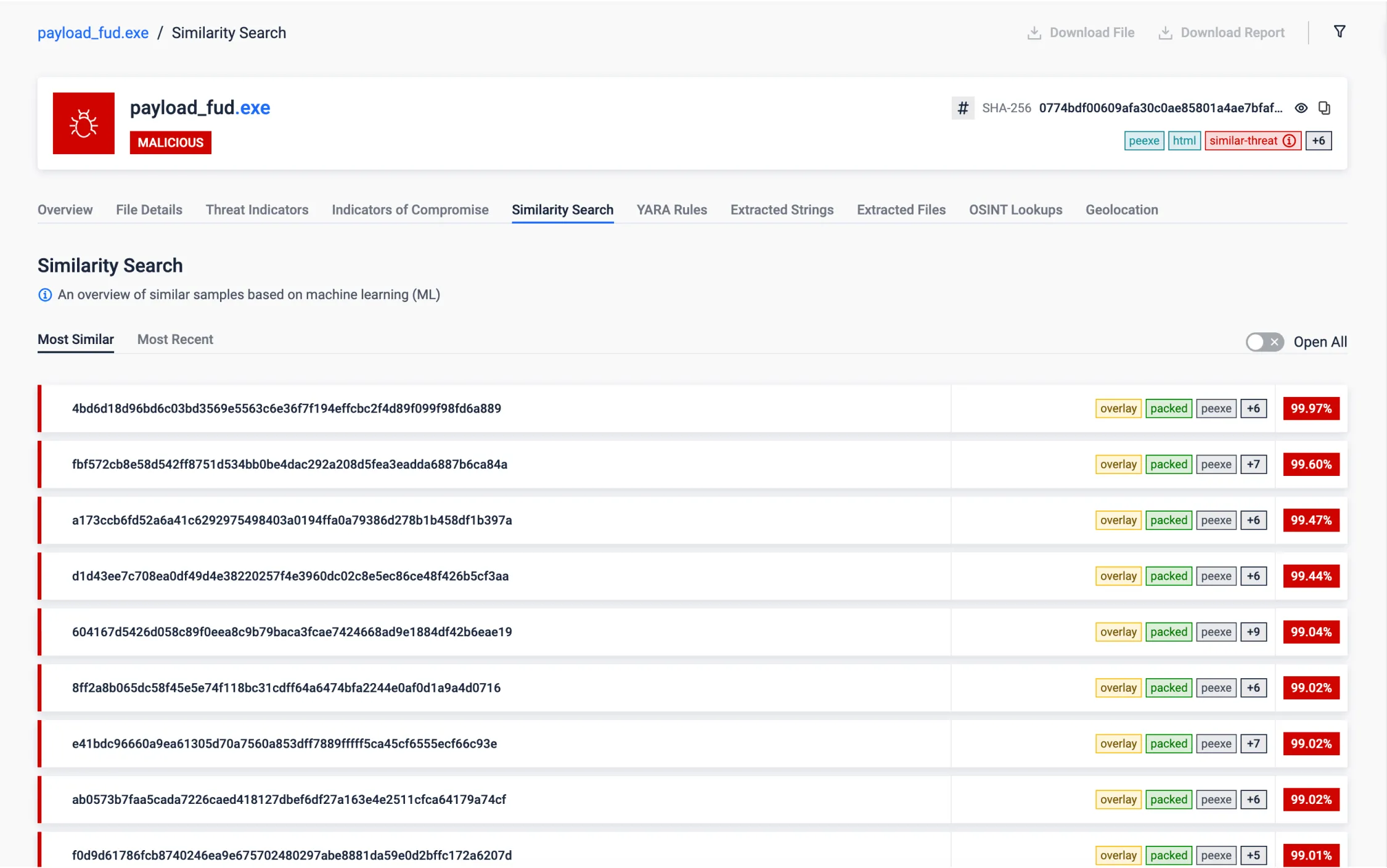

Ähnlichkeitssuche

Mithilfe der Ähnlichkeitssuche hat die Sandbox eine Datei entdeckt, die einer bekannten Malware sehr ähnlich ist. Bemerkenswerterweise war diese Datei zuvor als nicht bösartig eingestuft worden, was das Potenzial für falsch negative Ergebnisse bei unseren Sicherheitsbewertungen aufzeigt. Diese Entdeckung ermöglicht es uns, diese übersehenen Bedrohungen gezielt anzugehen und zu beseitigen.

Es ist wichtig zu betonen, dass die Ähnlichkeitssuche für die Bedrohungsforschung und -jagd sehr wertvoll ist, da sie dabei helfen kann, Proben aus derselben Malware-Familie oder -Kampagne zu entdecken, die zusätzliche IOCs oder relevante Informationen über spezifische Bedrohungsaktivitäten liefern.

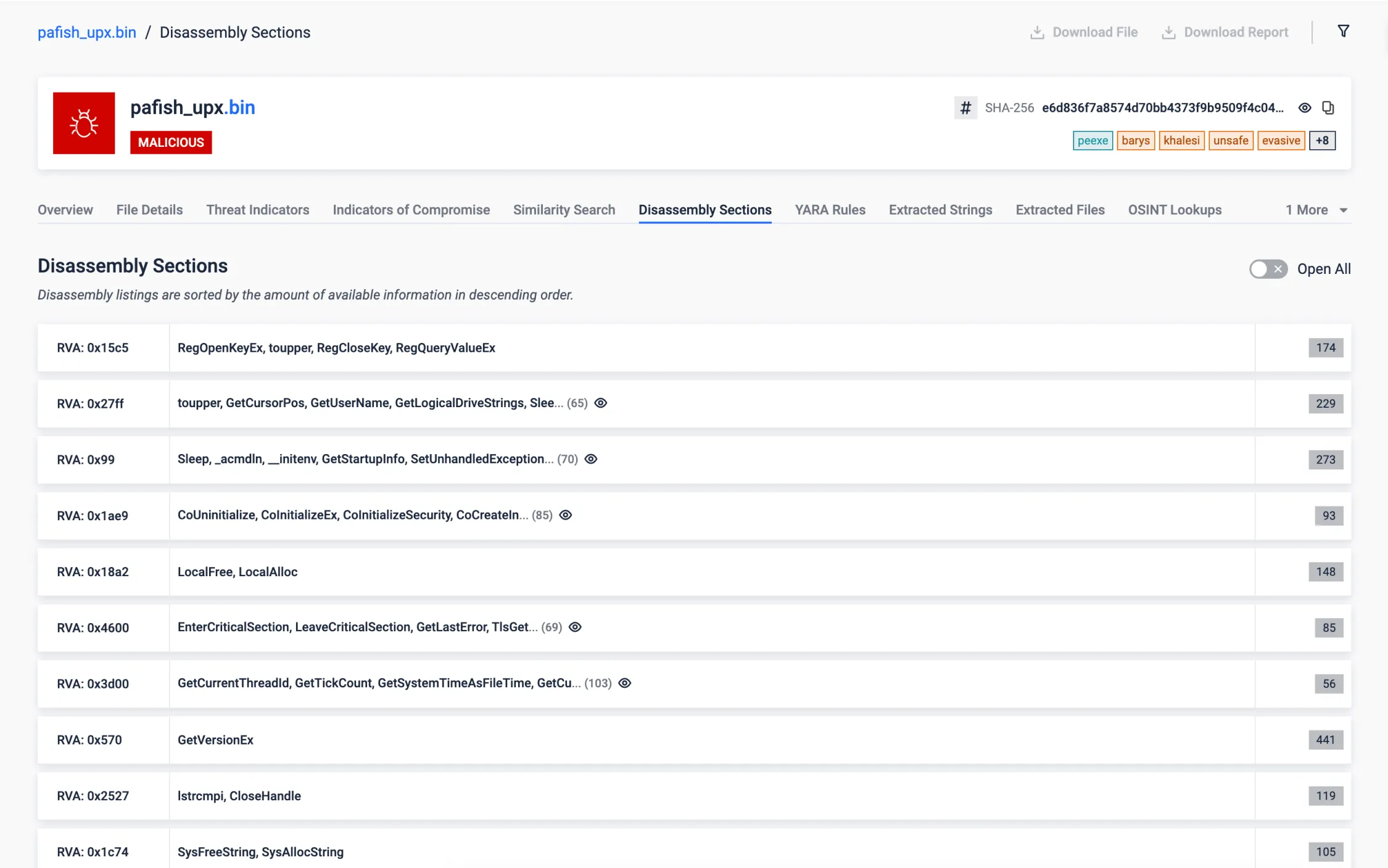

Native ausführbare Datei

Our disassembling engine revealed intriguing findings within the target sample. Surprisingly, this sample monitors the system time using the uncommon <rdtsc> instruction and accesses an internal, undocumented structure in Windows, commonly used for different malicious tricks. These unusual actions raise questions about its purpose and underscore the need for further investigation to assess potential risks to the system.

.NET Ausführbare Datei

Das untersuchte Beispiel wurde mit dem .NET-Framework erstellt. Wir verzichten zwar darauf, die eigentliche CIL anzuzeigen, aber unser Dekompilierungsprozess extrahiert und präsentiert bemerkenswerte Informationen, einschließlich Strings, Registry-Artefakte und API Aufrufe.

Darüber hinaus analysieren wir die .NET-Metadaten, um .NET-spezifische Funktionen und Ressourcen zu identifizieren. Dieser Prozess ermöglicht es, detaillierte Informationen über die Assembly zu extrahieren, z. B. Methoden, Klassen und eingebettete Ressourcen, die für die Analyse des Verhaltens und der Struktur von .NET-Anwendungen entscheidend sind.

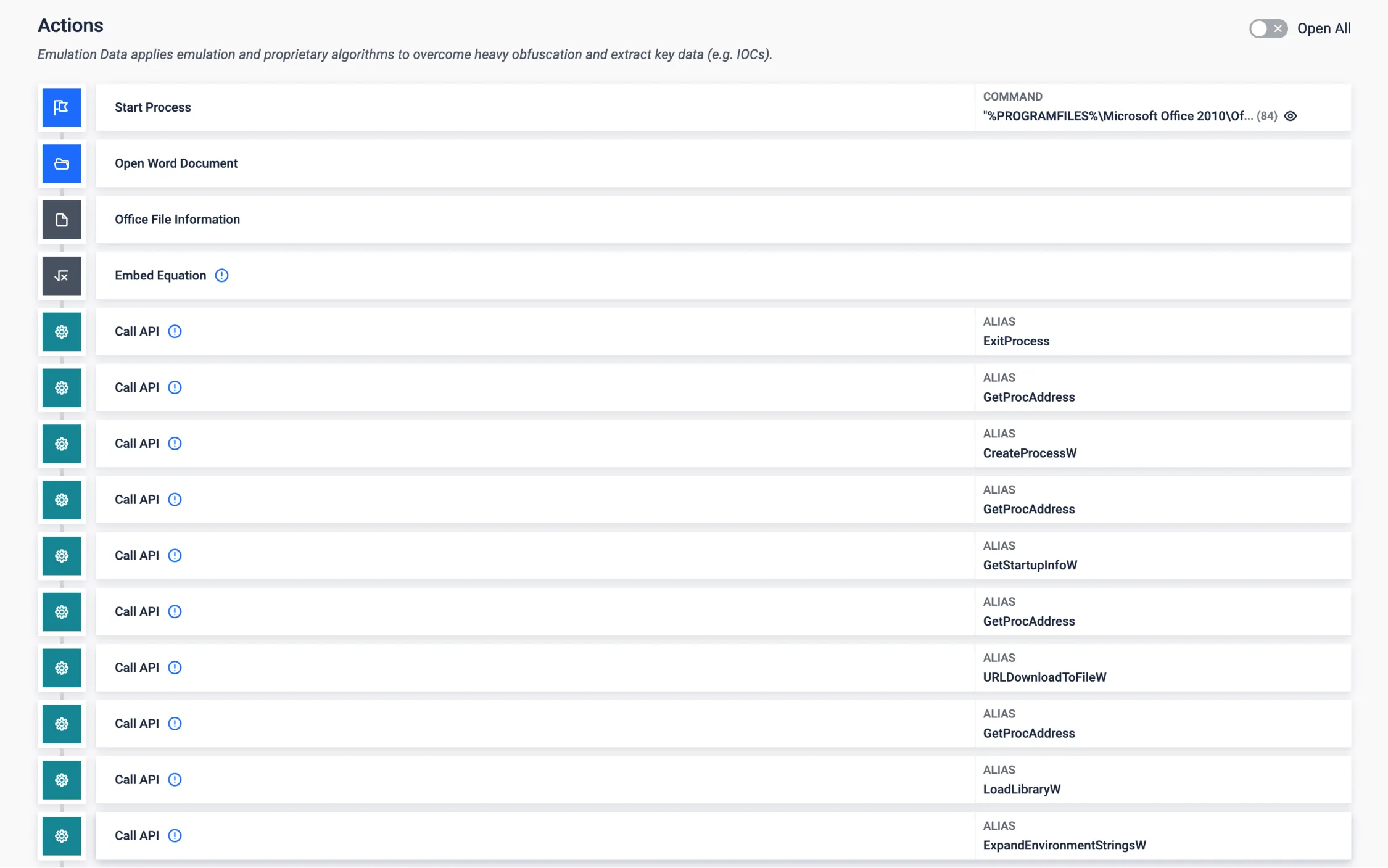

Shellcode-Emulation

Viele Anwendungsexploits bringen ihre endgültige Nutzlast im Roh-Binärformat (Shellcode) mit, was beim Parsen der Nutzlast ein Hindernis darstellen kann. Mit unserer Shellcode-Emulation sind wir in der Lage, das Verhalten der endgültigen Nutzlast zu entdecken und zu analysieren, in diesem Beispiel für eine weit verbreitete Office-Schwachstelle im Gleichungseditor. Damit öffnen wir die Tür zum Sammeln der relevanten IOCs.

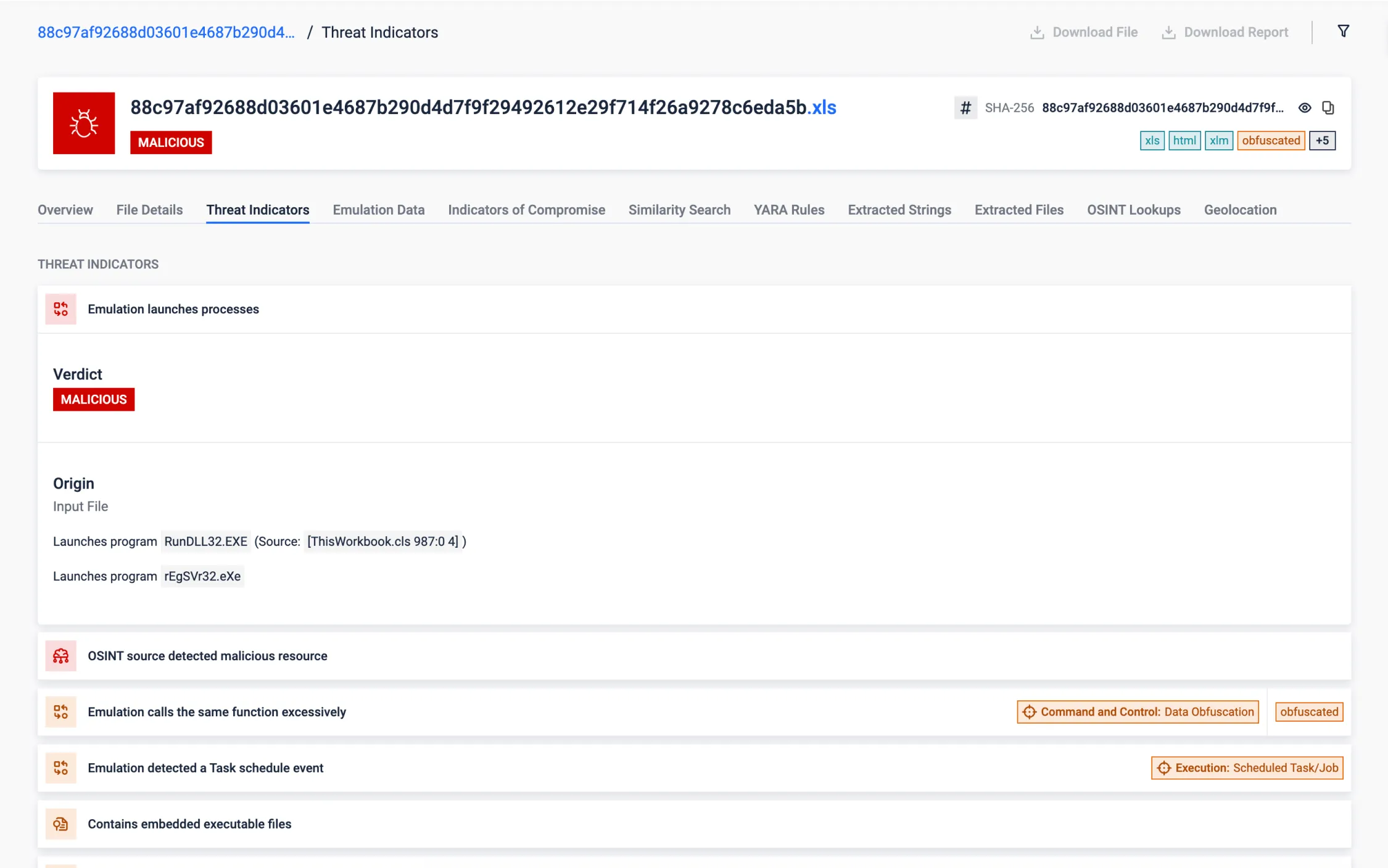

Hochgradig verschleiertes VBA-Makro

Verschleierte VBA-Makros stellen eine große Herausforderung dar, um eine angemessene Reaktionszeit für aktive Bedrohungen zu erreichen. Dieser unklare Code macht die Analyse und das Verständnis von Bedrohungen zu einer hochkomplexen Aufgabe, die viel Zeit und Mühe erfordert. Unsere hochmoderne VBA-Emulationstechnologie ist in der Lage, diese Herausforderungen zu überwinden und bietet eine umfassende Analyse von verschleierten VBA-Makros zusammen mit klaren Einblicken in deren Funktionalität innerhalb von Sekunden.

Bei dem analysierten Beispiel handelt es sich um ein Excel-Dokument mit stark verschleiertem VBA-Code, der eine .NET-DLL-Datei ablegt und ausführt, zusammen mit einer LNK-Datei, die für die Fortsetzung der Malware-Ausführungskette zuständig ist. Nach der VBA-Emulation identifiziert MetaDefender Sandbox die gestarteten Prozesse und die Hauptfunktion zur Entschleierung, extrahiert automatisch verschleierte Zeichenfolgen und speichert die abgelegten Dateien (die zuvor im VBA-Code fest kodiert und verschlüsselt waren). Dies zeigt schnell den Hauptzweck der Malware und gibt uns die Möglichkeit einer weiteren Analyse dieser Bedrohung.

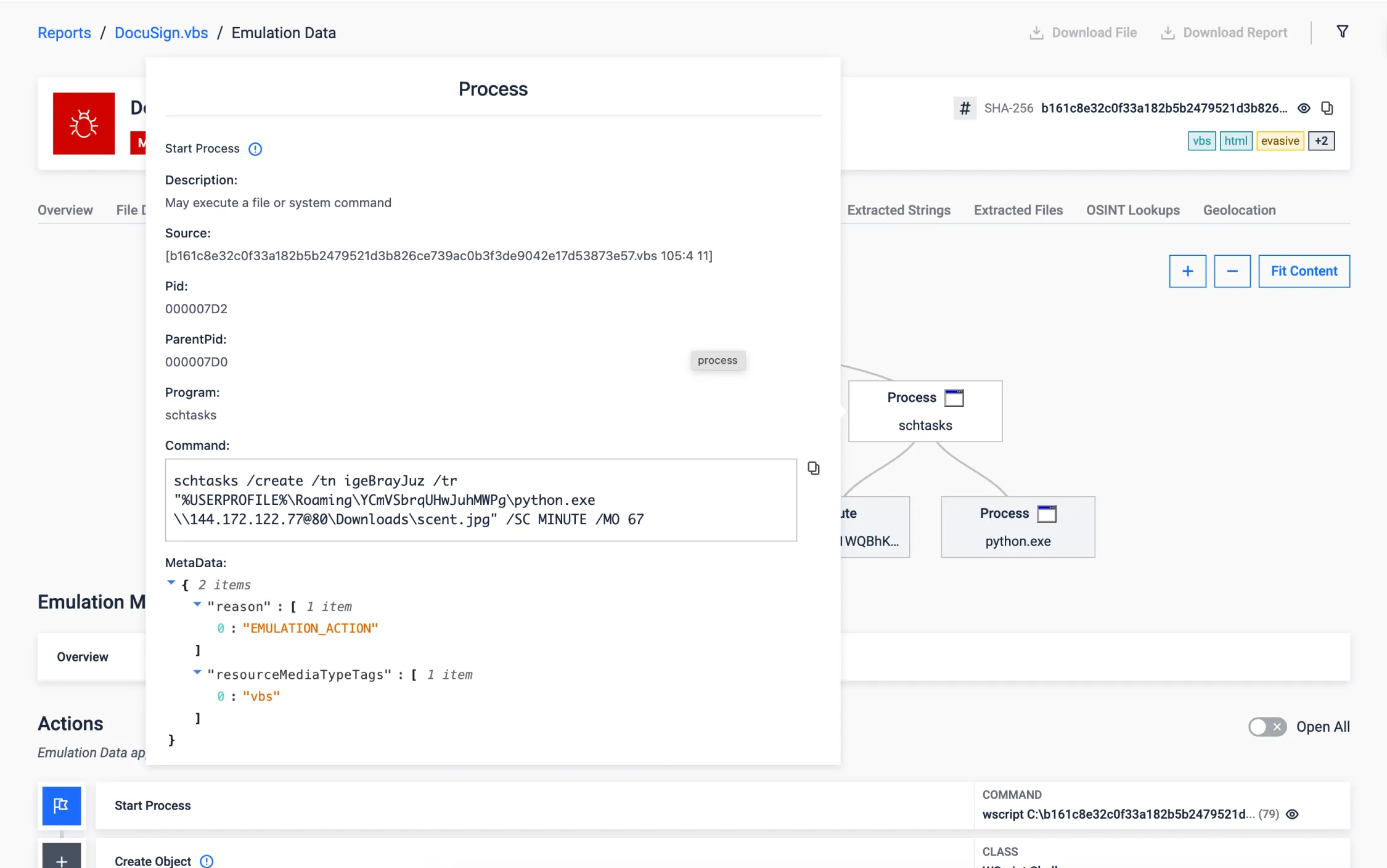

Sandbox Umgehung über Task Scheduler

Die Verwendung des Windows-Task-Planers zur Ausführung bösartiger Nutzdaten zu einem späteren Zeitpunkt ist eine heimliche Technik zur Umgehung von Sandbox-Umgebungen, die in jüngsten Bedrohungen zu beobachten ist. Sie nutzt die Verzögerung bei der Ausführung aus, um das kurze Analysefenster von Sandboxen zu umgehen.

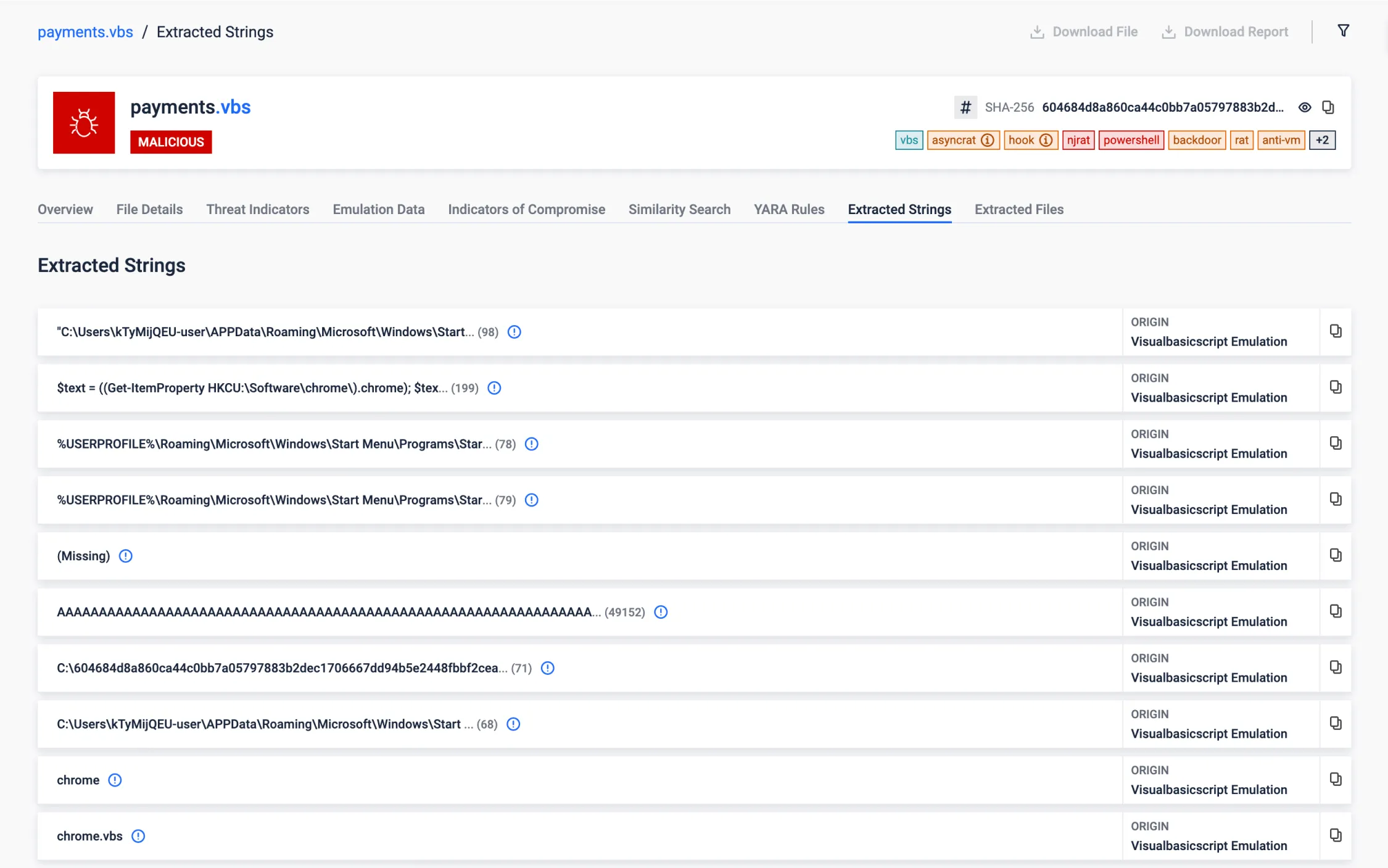

Das folgende Beispiel ist ein verschleiertes VBScript, das die bösartige Nutzlast herunterlädt und eine geplante Aufgabe erstellt, um sie 67 Minuten später auszuführen. Herkömmliche Sandboxen halten die Ausführung nur wenige Minuten aufrecht, und das bösartige Verhalten würde nie aufgedeckt. Unser VBScript-Emulator hingegen ist in der Lage, diese Umgehungstechnik (T1497) zu erkennen und zu überwinden, indem er die Ausführungsumgebung anpasst, um mit der weiteren Analyse fortzufahren, und den vollständigen Bericht in 12 Sekunden zu erhalten.

.NET-Reflexion

NET Reflection ist eine leistungsstarke Funktion des .NET-Frameworks, die es Programmen ermöglicht, die Struktur und das Verhalten von .NET-Dateien während der Laufzeit zu untersuchen und zu manipulieren. Sie ermöglicht die Untersuchung von Baugruppen, Modulen und Typen sowie die Möglichkeit, dynamisch Instanzen von Typen zu erstellen, Methoden aufzurufen und auf Felder und Eigenschaften zuzugreifen.

Malware kann Reflection verwenden, um dynamisch Code aus Baugruppen zu laden und auszuführen, auf die zum Zeitpunkt der Kompilierung nicht verwiesen wird. So können zusätzliche Nutzdaten von entfernten Servern (oder versteckt in der aktuellen Datei) abgerufen und ausgeführt werden, ohne dass sie auf die Festplatte geschrieben werden, wodurch das Risiko einer Entdeckung verringert wird.

In diesem Fall können wir sehen, wie das analysierte VBScript eine .NET-Assembly direkt aus Bytes, die in einem Windows-Register gespeichert sind, in den Speicher lädt und ausführt.

XOR-Entschlüsselung der in der PE-Ressource gespeicherten Nutzdaten

Mit dieser Funktion lassen sich versteckte Artefakte aufdecken, die in PE-Ressourcen verschlüsselt sind. Bösartige Artefakte werden oft verschlüsselt, um der Entdeckung zu entgehen und die wahren Absichten der Probe zu verschleiern. Die Aufdeckung dieser Artefakte ist von entscheidender Bedeutung, da sie in der Regel kritische Daten (wie C2-Informationen) oder Nutzlasten enthalten. Durch das Extrahieren dieser Artefakte kann die Sandbox einen tieferen Scan durchführen, der die Wahrscheinlichkeit erhöht, die wertvollsten IOCs zu identifizieren.

Dieses Beispiel speichert die verschlüsselten Artefakte mit dem XOR-Algorithmus, der einfach, aber effizient ist, um der Entdeckung zu entgehen. Durch die Analyse von Mustern in den verschlüsselten Daten kann der Verschlüsselungsschlüssel erraten werden, so dass die versteckten Daten entschlüsselt werden können.

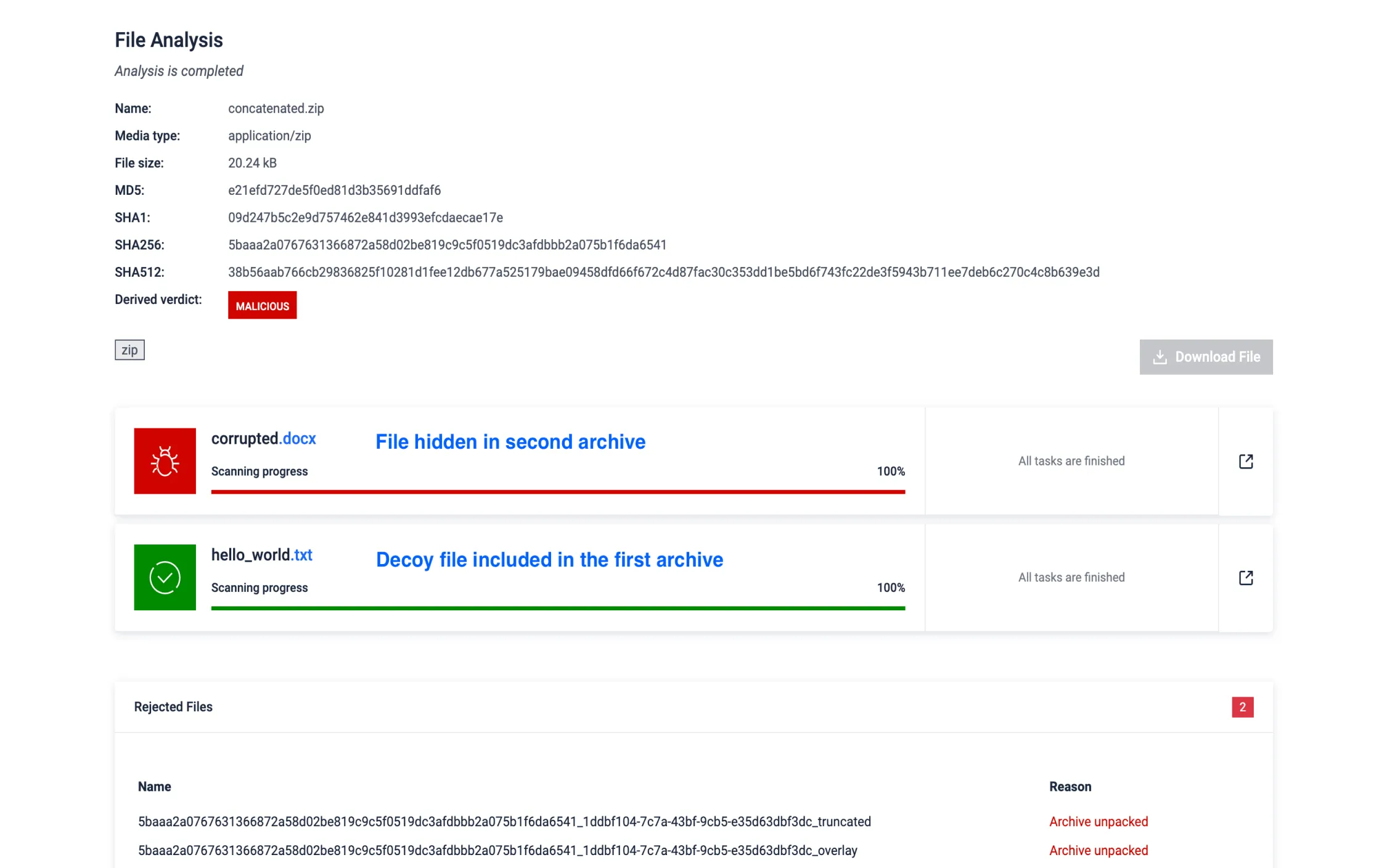

Ausweichende Archiv-Konzentration

Angreifer nutzen die Archivverkettung, um Malware zu verstecken, indem sie mehrere Archive an eine einzige Datei anhängen und dabei ausnutzen, wie verschiedene Tools sie verarbeiten. Durch diese Technik werden mehrere zentrale Verzeichnisse - wichtige Strukturelemente, die von Archivmanagern verwendet werden - erstellt, was zu Diskrepanzen bei der Extraktion führt und die Umgehung der Erkennung bösartiger Inhalte ermöglicht, die in übersehenen Teilen des Archivs versteckt sind.

MD Sandbox erkennt und extrahiert den Inhalt aller verketteten Archive, um sicherzustellen, dass keine Datei übersehen wird, und um diese Umgehungstechnik effektiv zu neutralisieren.

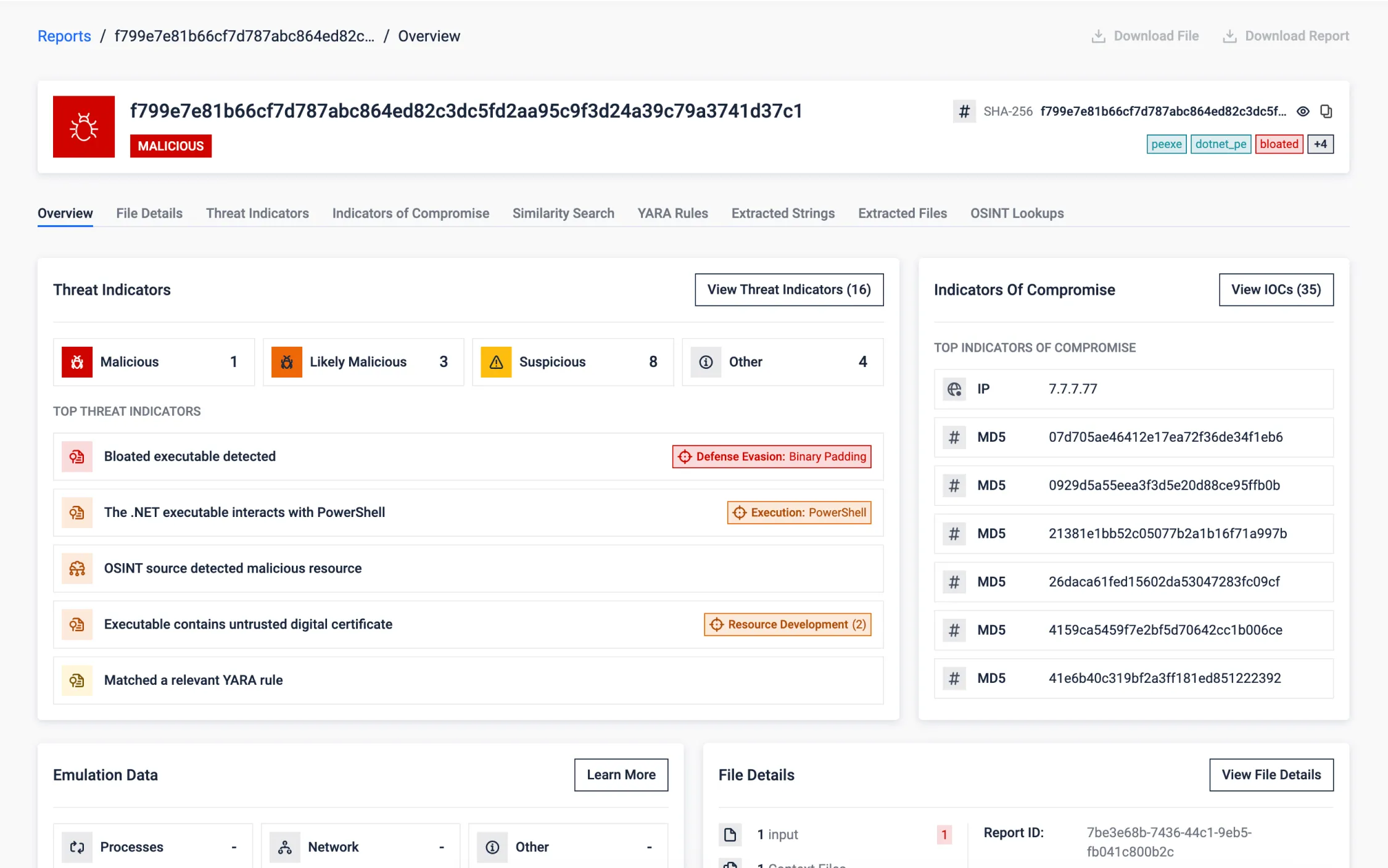

Entschärfung aufgeblähter ausführbarer Dateien

Bedrohungsakteure blähen absichtlich ausführbare Dateien mit Junk-Daten auf, um die Erkennung zu umgehen, indem sie Ressourcenbeschränkungen und Zeitbeschränkungen für die Analyse in Sandboxen ausnutzen. Mit dieser Umgehungstechnik wird versucht, Tools zu überwältigen oder Scans zu umgehen, indem Zeitlimits überschritten werden.

Die MD-Sandbox erkennt aufgeblähte ausführbare Dateien frühzeitig, entfernt Junk-Daten und verarbeitet eine kleinere Datei für eine effiziente Analyse. Dieser Debloating-Prozess zielt auf verschiedene Methoden ab, einschließlich Junk in Overlays, PE-Abschnitten und Zertifikaten, und gewährleistet eine genaue Erkennung bei gleichzeitiger Schonung der ursprünglichen Ressourcen.

Dokument über die Angriffe auf kritische Infrastrukturen

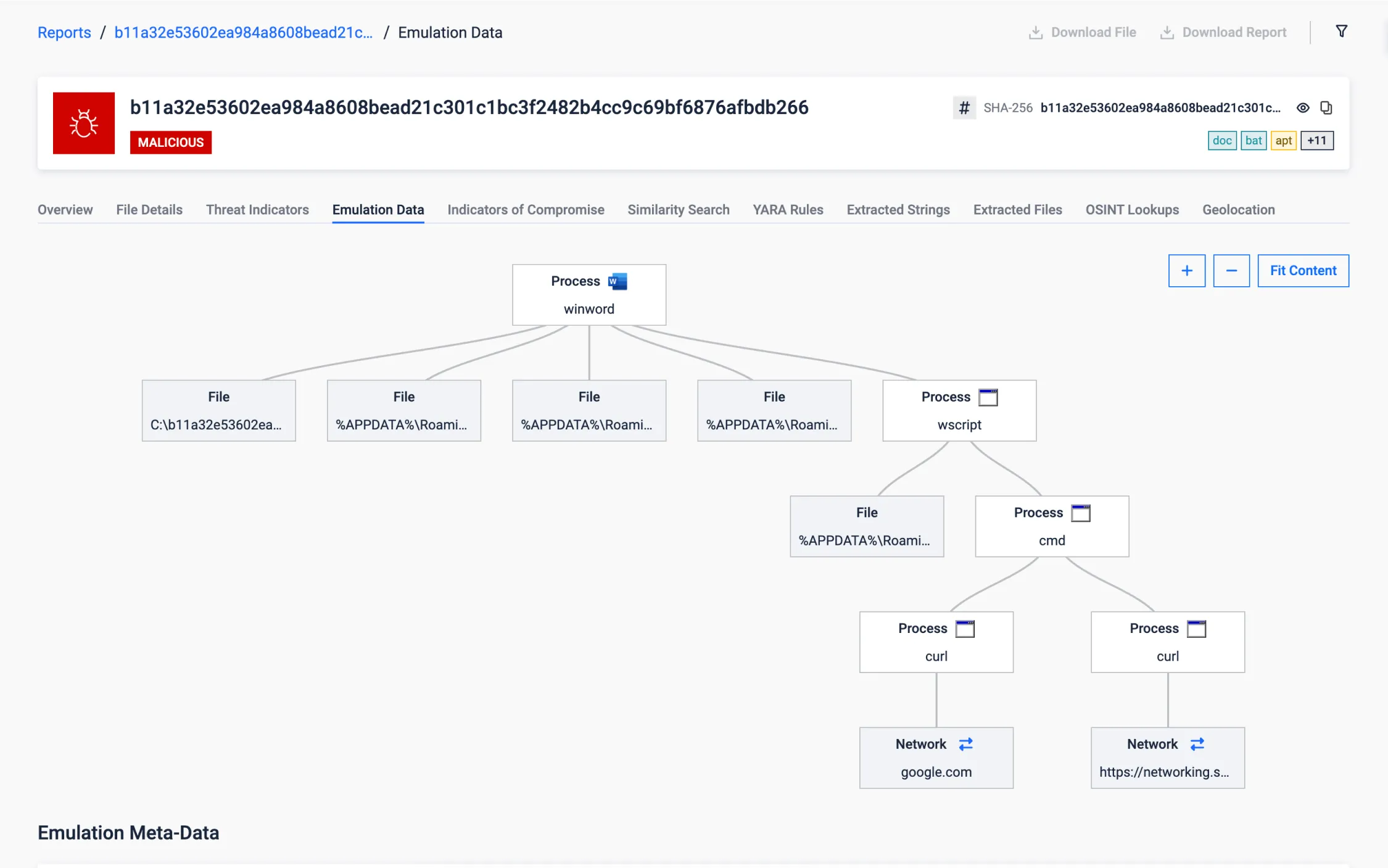

Dieses Office-Dokument zielt auf kritische Infrastrukturen im Iran ab (mit Inhalten in persischer Sprache), um sensible Informationen wie Anmeldedaten und Dokumente zu stehlen, und macht regelmäßig Screenshots, möglicherweise zu Spionagezwecken.

Nach dem Aufbau der Persistenz führt er eine heimliche erste Prüfung der Internetverbindung durch (mit einer vertrauenswürdigen Domäne wie google.com), um eine zuverlässige Verbindung zu gewährleisten und weitere Aktionen zu verzögern, bis die Netzwerkbedingungen die Fortsetzung des Angriffs erlauben. Diese Taktik wird häufig bei Angriffen auf kritische Infrastrukturen beobachtet, in Umgebungen, in denen der Internetzugang unterbrochen oder eingeschränkt sein kann.

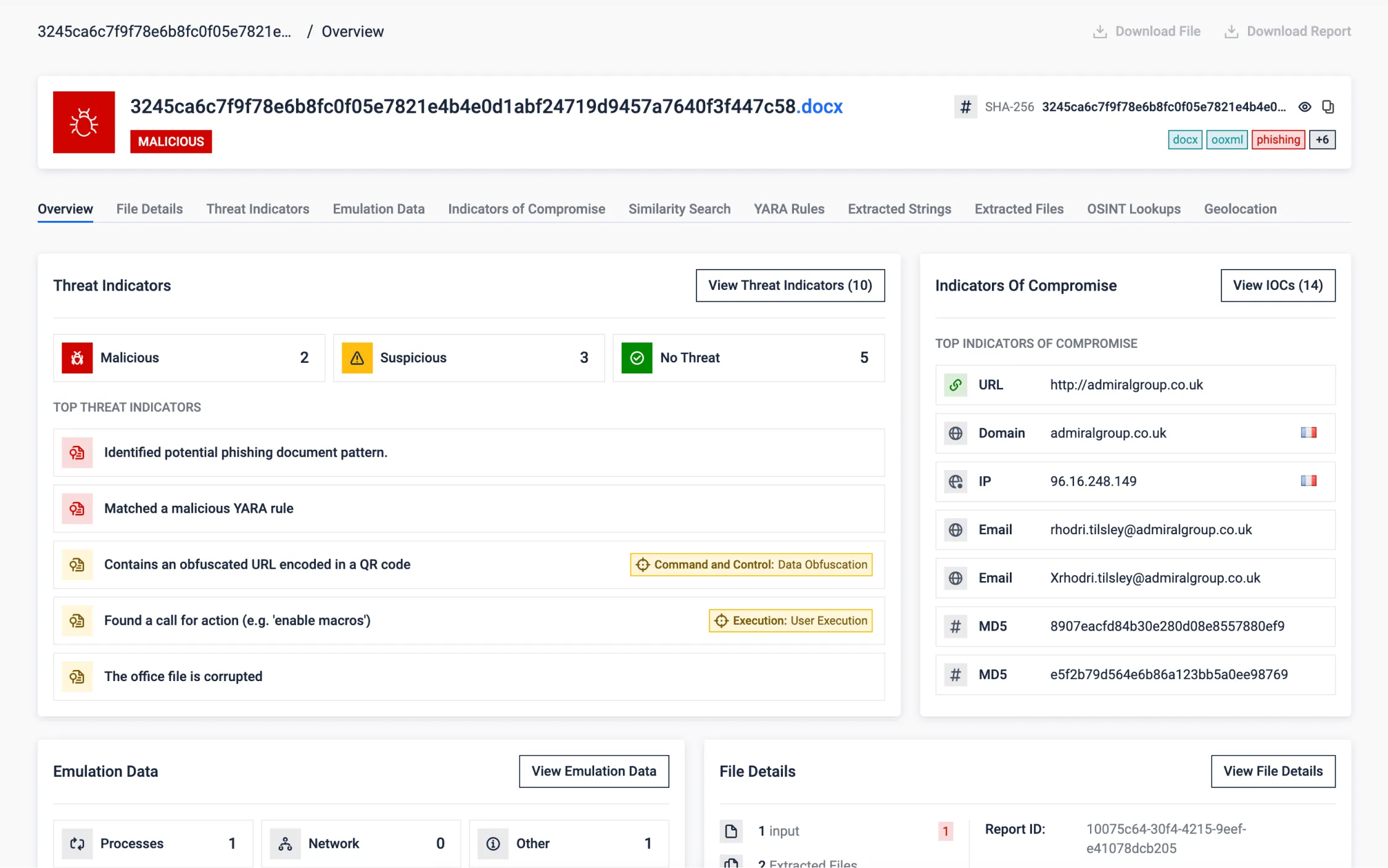

Umgehung durch beschädigte OOXML (Office)-Dokumente

Forscher entdeckten absichtlich beschädigte OOXML-Dokumente (moderne Office-Dokumente). Durch die Änderung des binären Inhalts in der Nähe der internen Dateikopfzeilen können die absichtlich beschädigten Dateien von automatischen Scans, die versuchen, komprimierte Dateien zu extrahieren, fälschlicherweise als ZIP-Dateien erkannt werden.

Dokumentbetrachter reparieren das Dokument beim Öffnen automatisch. Obwohl das Dokument Phishing-Inhalte enthält, hat es zu diesem Zeitpunkt möglicherweise die Schutzmaßnahmen bereits umgangen. Eine automatisierte Analyse kann den Inhalt nicht lesen und daher die relevanten Indikatoren nicht erkennen.

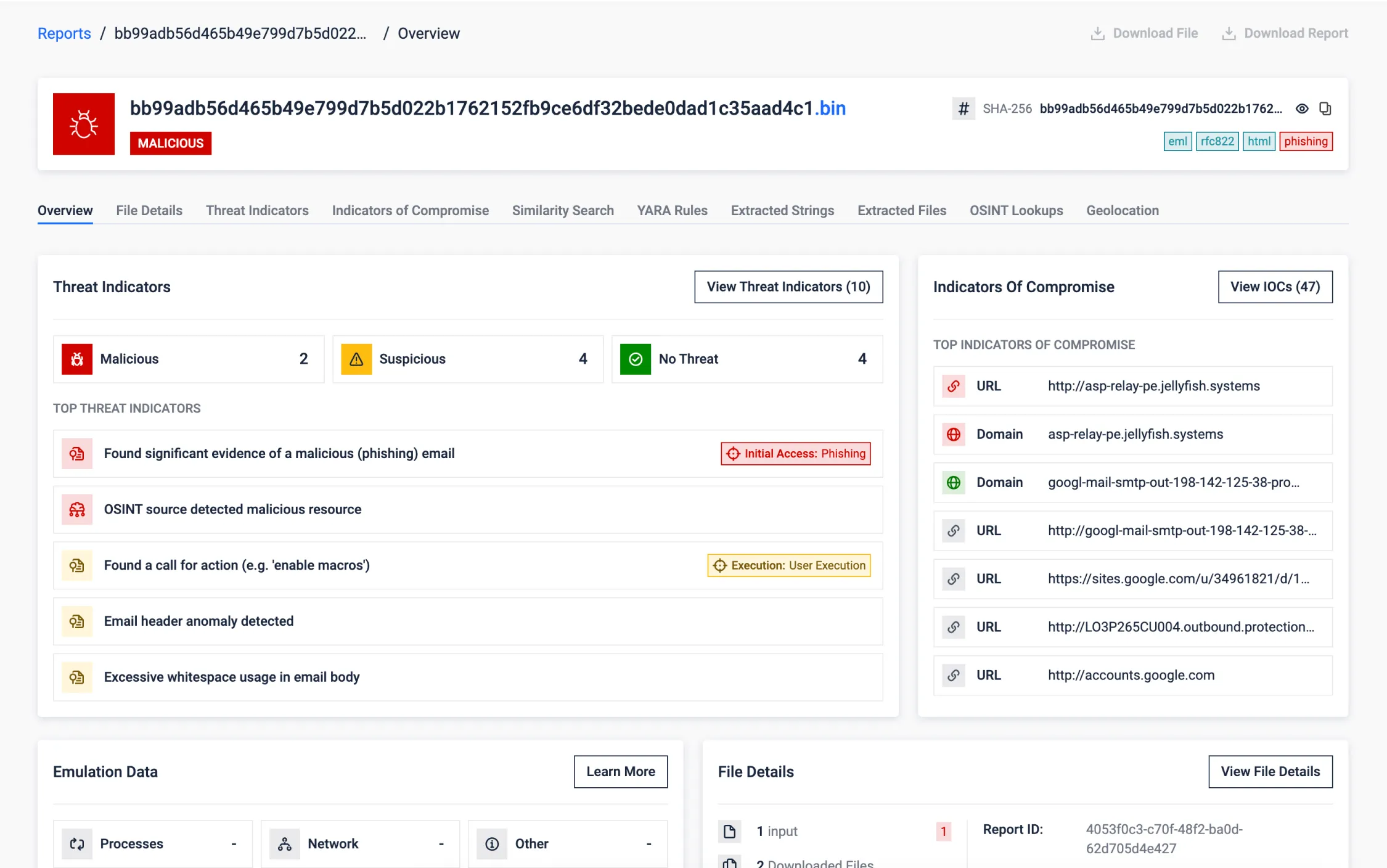

Erkennung von Google DKIM-Wiederholungsangriffen

E-Mail-Authentifizierungsmechanismen wie SPF, DKIM und DMARC sind unverzichtbar, aber raffinierte Angreifer können sie manchmal aushebeln. Dieses Beispiel zeigt ein Szenario, in dem eine E-Mail, obwohl sie authentisch von Google signiert wurde und die Standardprüfungen bestanden hat, von MetaDefender Sandbox als bösartig identifiziert wurde.

MetaDefender Sandbox entdeckte mehrere Anomalien zusammen mit anderen Indikatoren:

- DKIM-Grenzverletzungen: Identifizierte Inhalte, die außerhalb des Geltungsbereichs der DKIM-Signatur hinzugefügt wurden.

- Verschleierungstechniken: Erkennung von übermäßigem Leerraum, um böswillige Absichten zu verbergen.

- Phishing-Muster: Erkannte dringende Handlungsaufforderungen, die für Phishing-Versuche charakteristisch sind.

- Header-Analyse: Markiert Anomalien in E-Mail-Kopfzeilen, die mit dem Missbrauch von OAuth-Anwendungen in Verbindung stehen.

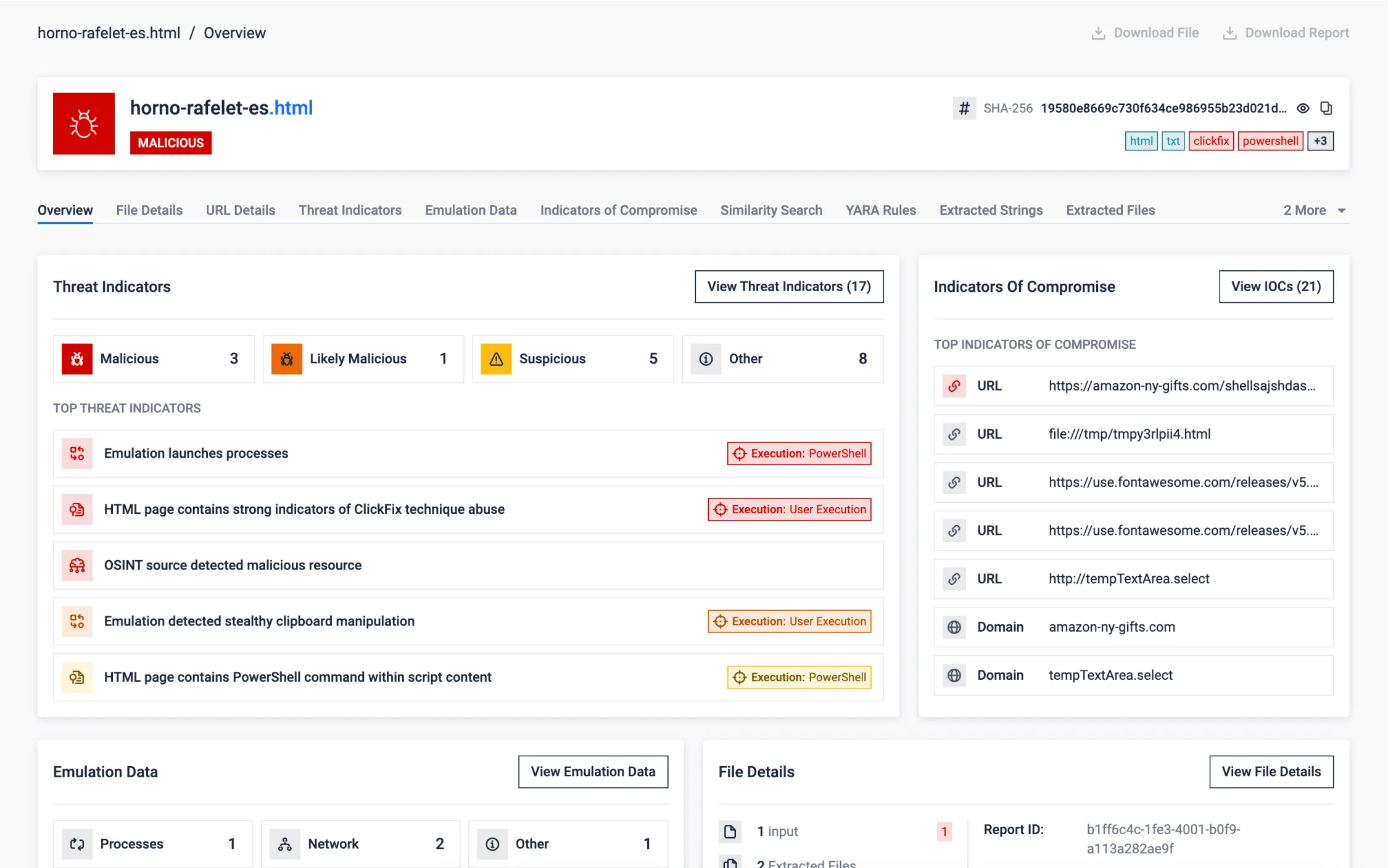

ClickFix, eine neue Social-Engineering-Methode

ClickFix ist eine aufkommende webbasierte Bedrohung, die Social Engineering einsetzt, um Benutzer unbemerkt zur Ausführung bösartiger Befehle zu verleiten. Im Gegensatz zu herkömmlichem Phishing arbeitet ClickFix mit täuschenden UX-Elementen und der Manipulation der Zwischenablage, anstatt Dateien herunterzuladen oder Anmeldedaten zu stehlen.

Die ClickFix-Website präsentiert ein gefälschtes reCAPTCHA oder einen "Bot-Schutz"-Bildschirm, um legitim zu erscheinen. Der Benutzer wird dann aufgefordert, sich zu verifizieren - oft durch eine harmlos aussehende Interaktion - während im Hintergrund ein verschleierter JavaScript-Code unbemerkt ausgeführt wird. Dieses Skript entschlüsselt dynamisch einen bösartigen Befehl und kopiert ihn direkt in die Zwischenablage des Systems. Anschließend wird der Benutzer mit irreführenden Anweisungen dazu angehalten, die Malware auszuführen, ohne sich der Gefahr bewusst zu sein.

ClickFix verdeutlicht, wie einfache Webtechniken in Kombination mit der Täuschung von Benutzern herkömmliche Sicherheitsschichten effektiv umgehen können - eine Sandbox-Analyse ist daher von entscheidender Bedeutung, um heimliche Angriffe wie diesen aufzudecken.

MetaDefender Sandbox analysiert diese Bedrohung von Anfang bis Ende. Die Sandbox beginnt mit dem Rendern der bösartigen URL und der Anwendung von Phishing-Erkennungsmodellen, um verdächtige Inhalte zu identifizieren. Dann extrahiert und emuliert sie das JavaScript und simuliert Benutzeraktionen, um den kritischen Moment zu erreichen, in dem die Zwischenablage verändert wird. Sobald der versteckte Befehl erfasst ist, wird er emuliert, so dass die Sandbox den bösartigen Ausführungsfluss vollständig nachvollziehen kann. Dadurch wird nicht nur die auf der Zwischenablage basierende Taktik aufgedeckt, sondern auch das Verhalten der Nutzlast und die Infektionskette offengelegt.

Angriff auf die Supply Chain

Der Angriff auf die Lieferkette von SolarWinds ist ein Beispiel dafür, wie minimale Code-Änderungen in vertrauenswürdiger Software massive Einbrüche ermöglichen und gleichzeitig herkömmliche Sicherheitsvorkehrungen umgehen können. Die Bedrohungsakteure fügten eine heimliche Hintertür in eine legitime DLL ein, in die sie bösartige Logik einbetteten, während die ursprüngliche Funktionalität erhalten blieb. Die Nutzlast wurde unbemerkt in einem parallelen Thread ausgeführt, der legitime Komponenten imitierte. Mit einer gültigen digitalen Signatur und nahtlosem Verhalten umging die DLL die Entdeckung und gewährte Tausenden von hochrangigen Opfern heimlichen Zugang. Die Kompromittierung der Build-Pipeline verwandelte vertrauenswürdige Updates in ein Vehikel für ein globales Eindringen.

Während eine 4.000 Zeilen lange Hintertür bedeutsam erscheinen mag, kann sie im Kontext eines großen Unternehmens-Quellcodes leicht übersehen werden. Hier zeichnet sich die MetaDefender Sandbox aus: Sie inspiziert nicht nur den Code, sondern beobachtet, was die Software tut. Sie weist auf Abweichungen vom normalen Verhalten hin und führt die Analysten zu dem, was wirklich wichtig ist - sie durchdringt das Rauschen und hebt Bedrohungen hervor, die bei herkömmlichen Prüfungen wahrscheinlich übersehen würden.

Detonator – Die endlose Suche nach einer „

“ für die Zero-Day-Erkennung

Die Geschichte hinter der branchenführenden dynamischen Analysetechnologie OPSWAT

Weltweites Vertrauen in die Verteidigung von wichtigen Dingen

OPSWAT das Vertrauen von über 1.900 Organisationen weltweit, die ihre kritischen Daten, Vermögenswerte und Netzwerke vor Bedrohungen durch Geräte und Dateien schützen möchten (

).

FileScan.io-Community

Entdecken Sie versteckte Bedrohungen mit aufschlussreichen Malware-Analyse

, die auf MetaDefender

-Technologie OPSWATbasieren – probieren Sie es kostenlos aus.

Unterstützung bei der Einhaltung von Vorschriften in Bezug auf die Einhaltung von Vorschriften (

)

Da Cyberangriffe und die dahinterstehenden Akteure immer raffinierter werden, erlassen Regulierungsbehörden weltweit Vorschriften, um sicherzustellen, dass kritische Infrastrukturen die notwendigen Maßnahmen zum Schutz ihrer Sicherheit ergreifen (

).

In 3 einfachen Schritten loslegen

Empfohlene Ressourcen

MetaDefender für Cloud

SANS-Umfrage 2025 zu Erkennung und Reaktion

2025 OPSWAT Bericht über die Bedrohungslandschaft

FAQs

Aether ist die einheitliche Zero-Day-Erkennungslösung, die Emulations-Sandboxing, Bedrohungsreputation, ML-Ähnlichkeitssuche und umfangreiche Threat Intelligence in einer einzigen, analytikerfreundlichenAPI vereint Threat Intelligence

Es nutzt Emulation auf CPU-Ebene (keine fingerabdruckfähigen VMs), um Malware dazu zu zwingen, ihre tatsächliche Logik auszuführen, nur im Speicher vorhandene Payloads zu entpacken und Umgehungsmaßnahmen (Sleep-Loops, Geofencing, .NET-Loader, Steganografie) schnell und in großem Umfang aufzudecken.

Aether basiert auf derselben emulationsbasierten Sandboxing-Engine wie Adaptive Sandbox , erweitert dieseSandbox um intelligente Korrelation, automatisierte Anreicherung und Bedrohungssuche.

- Sandbox Analyse-Engine.

- Aether = vollständige Zero-Day-Erkennungslösung, die auf dieser Engine basiert.

Aether verwendet Emulation auf CPU-Ebene anstelle vollständiger virtueller Maschinen. Das bedeutet Sekunden statt Minuten pro Analyse, einen höheren Durchsatz, eine stärkere Ausweichresistenz und eine einfachere Skalierbarkeit über verschiedene Bereitstellungen hinweg.

Eindeutiges Urteil + Bedrohungsbewertung, Live-Verhalten und MITRE-Mapping, entpackte Payloads/Konfigurationen, Netzwerk-/C2-Indikatoren und exportierbare IOCs (MISP/STIX), bereit für Blockierung und Suche – plus ML-Ähnlichkeit zum Clustern verwandter Kampagnen.

Stellen Sie es vor Ort (einschließlich vollständig luftisoliert), in Ihrer Cloud bereit oder nutzen Sie es über API. Es ist betriebsarm: Entkoppelte Erkennungsaktualisierungen werden kontinuierlich bereitgestellt, und Sie können es mit SSO (SAML 2.0) und Ihrem Ticketing-/SOAR-System integrieren.

Richten Sie einen Pilotversuch auf einen realen Workflow aus (z. B. E-Mail-Anhänge oder eingehende MFT ) und spiegeln Sie verdächtigen Datenverkehr für 2–4 Wochen an Aether. Messen Sie neue Erkennungen, eingesparte Triage-Zeit und IOC-Ausbeute, um den ROI zu ermitteln.