Um 6:58 Uhr morgens lädt ein Patient ein Überweisungsformular auf das Portal Ihres Krankenhauses hoch. Es sieht aus wie eine weitere harmlose PDF-Datei unter Tausenden. Um 7:15 Uhr hat sich diese Datei bereits über drei Backup-Ebenen repliziert. Was niemand bemerkt, ist, dass sie einen Zero-Day-Exploit enthält, den noch kein Endpoint-Antivirenprodukt zuvor gesehen hat. Gegen Mittag hat Ransomware Ihre Bildgebungssysteme verschlüsselt, die Radiologie ist ausgefallen und die Pflegeteams sind in Aufruhr.

Dies ist keine dramatische Hypothese. Es ist die aktuelle Realität der Cybersicherheit im modernen Gesundheitswesen. Und es verdeutlicht eine harte Wahrheit: Endgeräteschutz allein reicht nicht mehr aus, um Patientendaten oder den Krankenhausbetrieb zu schützen.

Das Gesundheitswesen hat derzeit die höchsten Kosten für Datenschutzverletzungen aller Branchen zu tragen, durchschnittlich 7,42 Millionen Dollar pro Vorfall, wobei fast ein Drittel davon auf Ransomware zurückzuführen ist. Dateien werden zu schnell, zu weit und über zu viele Systeme hinweg übertragen, als dass Endpunkte als einzige Verteidigungslinie ausreichen würden.

Warum Endpoint Datei-basierte Bedrohungen im Gesundheitswesen nicht stoppen kann

Herkömmliche Endpunkt-Tools wurden für Desktop-Umgebungen entwickelt, nicht für weitläufige Krankenhaus-Ökosysteme, in denen Dateien Bildgebungssysteme, Cloud-Speicher, Anbieternetzwerke und KI-Pipelines durchlaufen, ohne jemals einen geschützten Endpunkt zu berühren. Dies schafft massive blinde Flecken, die Angreifer ausnutzen.

Wie Datei-basierte Malware Endpoint umgeht

Moderne Malware ist so konzipiert, dass sie signaturbasierte und sogar verhaltensbasierte Endpoint-Tools umgeht. Zero-Day-Exploits verstecken sich in PDF- und DICOM-Dateien. Polymorphe Malware mutiert ständig. Backups und Cloud-Repositorys replizieren schädliche Dateien, bevor Endpoint-Agenten eingreifen können.

In vielen Krankenhäusern könnte das erste Anzeichen einer Infektion eher ein gesperrter Radiologie-Arbeitsplatz oder ein beschädigtes Bildarchiv sein als eine blockierte Datei.

Mythen, die Krankenhäuser gefährden

Trotzdem halten sich in der Branche nach wie vor einige gefährliche Irrtümer. Krankenhäuser glauben oft:

- Endpoint reicht aus.“

- Cloud übernehmen die Verantwortung für die Sicherheit.“

- „Speichern und dann scannen erfasst alles.“

- „Verschlüsselung löst das Problem.“

Bedrohungen gelangen jedoch häufig über Speicher- oder Bildgebungsnetzwerke ins System und umgehen Endgeräte vollständig. Cloud-Anbieter sichern nur die Infrastruktur, nicht jedoch die Inhalte, die Krankenhäuser hochladen.

Der Ansatz „erst speichern, dann scannen“ ist besonders schädlich. Wenn Malware erst entdeckt wird, nachdem eine Datei in Backups oder nachgelagerte Systeme repliziert wurde, wird die Eindämmung exponentiell schwieriger. Die Wiederherstellung dauert dann nicht mehr Stunden, sondern Tage oder Wochen.

Wie sich Ransomware und durch Dateien übertragene Bedrohungen in Krankenhaussystemen verbreiten

Der Krankenhausbetrieb hängt von ständigen Dateiübertragungen ab: Patienten-Uploads, Überweisungen, Scans, Laborergebnisse, Versicherungsansprüche, Lieferantendateien und nun auch KI-Trainingsdaten. Jede Übertragung stellt einen potenziellen Angriffspfad dar.

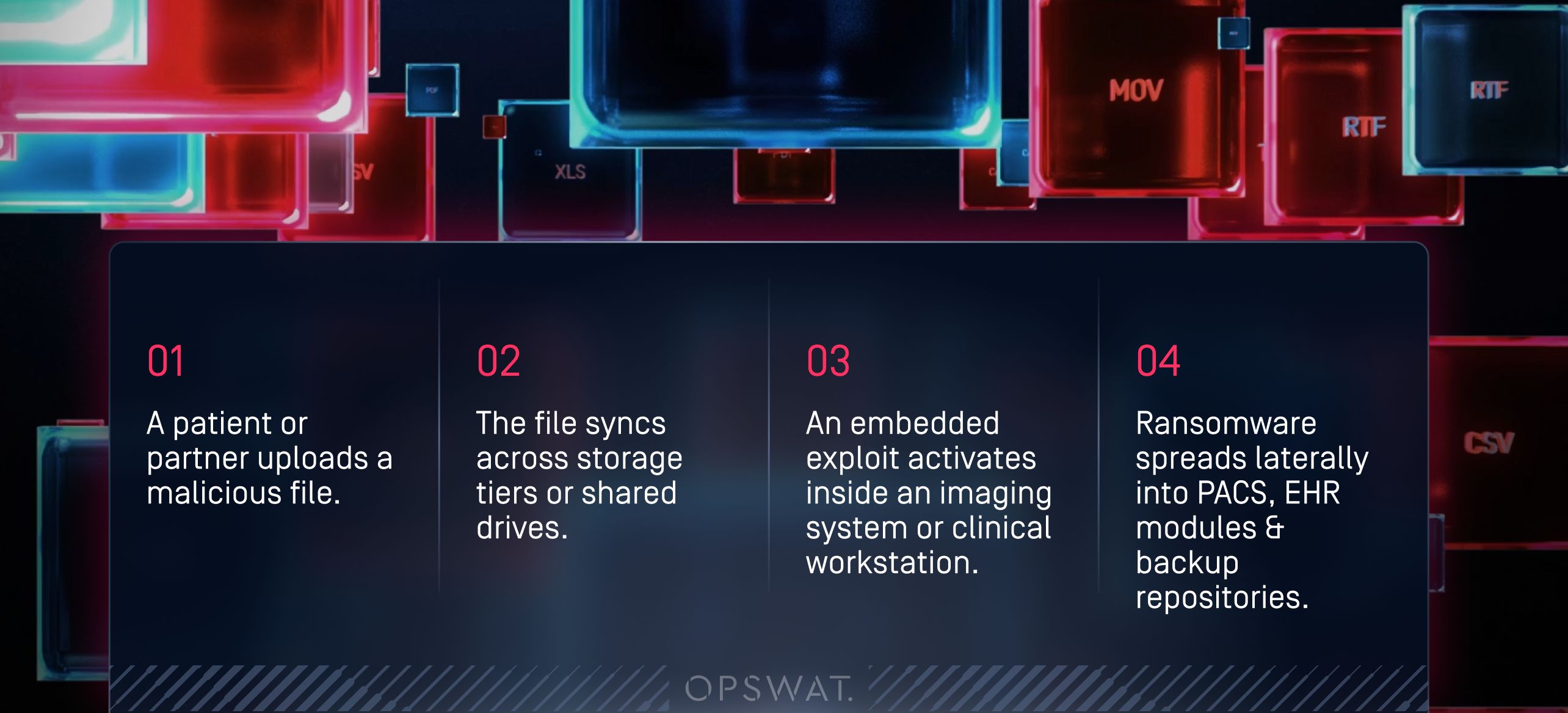

Ein typischer Ablauf eines Angriffs

Eine einzige schädliche Datei kann innerhalb weniger Minuten von einem externen Einstiegspunkt zu kritischen Systemen gelangen. Der Ablauf sieht oft wie folgt aus:

- Ein Patient oder Partner lädt eine schädliche Datei hoch.

- Die Datei wird über Speicherebenen oder gemeinsam genutzte Laufwerke hinweg synchronisiert.

- Ein eingebetteter Exploit wird innerhalb eines Bildgebungssystems oder einer klinischen Workstation aktiviert.

- Ransomware verbreitet sich lateral in PACS-, EHR-Modulen und Backup-Repositorys.

Sobald Backups infiziert sind, wird die Wiederherstellung nach einem Vorfall zu einem Wettlauf gegen die Zeit.

Bildgebung, PACS und vernetzte Geräte: Hochwertige Ziele

Bildgebungssysteme im Gesundheitswesen weisen einige der einzigartigsten und gefährlichsten Schwachstellen auf. DICOM-Dateien können versteckte Skripte oder Malware enthalten. Ältere Geräte und veraltete Betriebssysteme schaffen weiche Einstiegspunkte. Vernetzte Bildgebungs-Workflows bieten einen fruchtbaren Boden für laterale Bewegungen.

Wenn ein Angreifer eine einzige Bilddatei kompromittiert, kann dies einen Dominoeffekt auslösen, der die Radiologie für Tage lahmlegen kann.

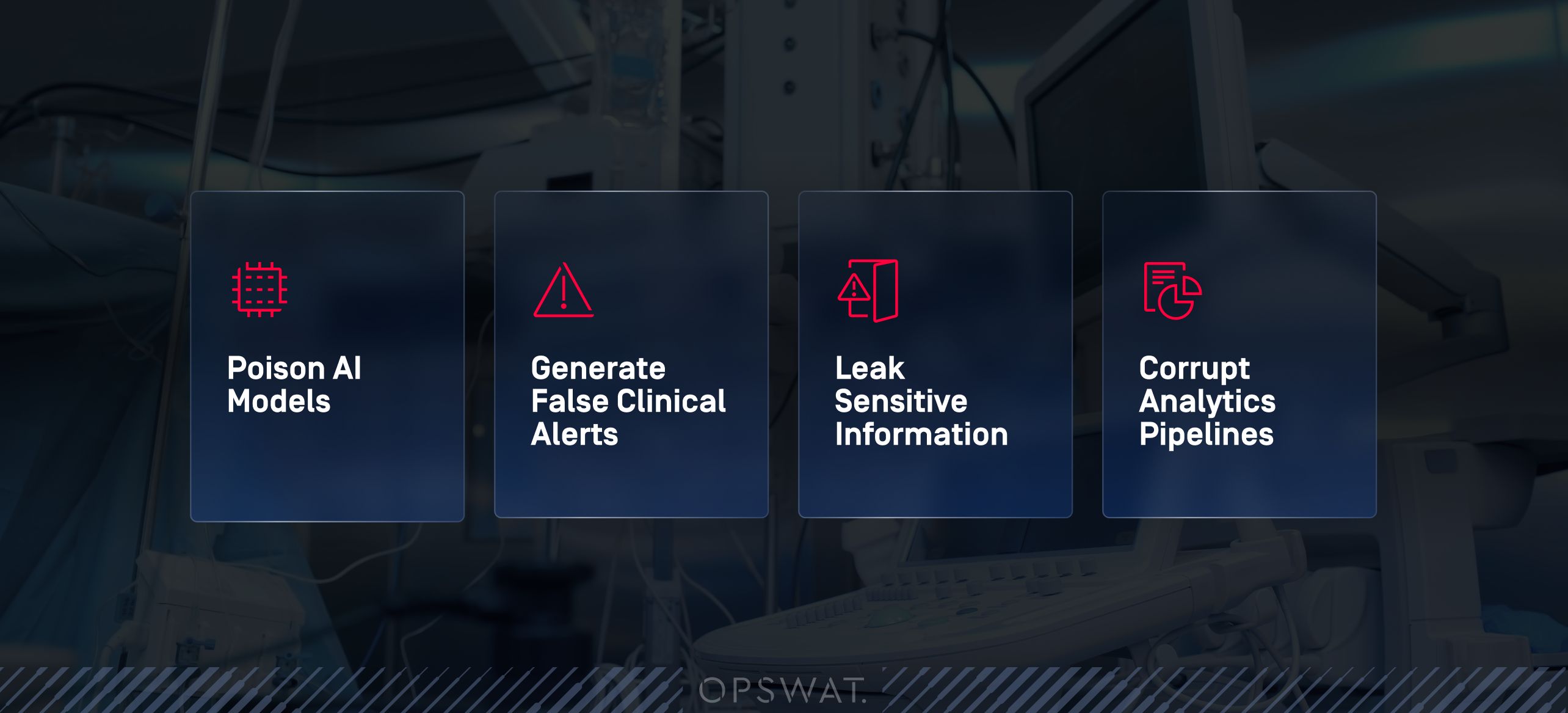

KI-Pipelines: Die neue Grenze für Datei-basierte Angriffe

KI- und Machine-Learning-Modelle verarbeiten riesige Mengen an Dokumenten, Formularen und Bildern. Diese Workflows sind leistungsstark, vergrößern aber auch die Angriffsfläche erheblich. Bösartige oder manipulierte Dateien können:

- Gift-KI-Modelle

- Falsche klinische Warnmeldungen generieren

- Vertrauliche Informationen weitergeben

- Korrupte Analyse-Pipelines

Krankenhäuser, die OPSWAT einsetzen, bereinigen und prüfen nun jede Datei, bevor sie in einen KI-Workflow gelangt, um sicherzustellen, dass klinische KI ein Gewinn und kein Risiko bleibt.

Dateisicherheit: Eine Compliance-Anforderung, kein Häkchen auf einer Checkliste

Die Sicherheit von Gesundheitsdaten wird oft fälschlicherweise nur mit Verschlüsselung oder Zugriffskontrolle gleichgesetzt. Vorschriften wie HIPAA, DSGVO und NIS2 verlangen jedoch von Organisationen weitaus mehr: Sie müssen nicht nur die Vertraulichkeit, sondern auch die Integrität von Patientendaten gewährleisten.

Verständnis von ePHI im Zusammenhang mit Dateisicherheit

Elektronisch geschützte Gesundheitsdaten sind überall zu finden: in Bilddateien, Überweisungsdokumenten, Aufgabenlisten, KI-Datensätzen, Laborberichten und sogar in Metadaten. Jede Datei, die Identifikatoren oder klinische Kontextinformationen enthält, muss geschützt, überwacht und überprüfbar sein.

Die Compliance-Anforderungen werden verschärft

Die Aufsichtsbehörden erwarten nun von den Krankenhäusern, dass sie Folgendes nachweisen:

- Durchgängige Transparenz der Dateibewegungen

- Schnelle Erkennung und Meldung von Vorfällen

- Integritätskontrollen, die Datenmanipulationen verhindern

- Prüfbare Protokolle von Scan- und Bereinigungsvorgängen

Fragmentierte oder reaktive Dateisicherheit macht es nahezu unmöglich, diese Anforderungen zu erfüllen.

Dateisicherheit und Patientensicherheit: direkt miteinander verbunden

Wenn durch Dateien übertragene Bedrohungen die Bildgebung, Laborsysteme oder Medikamentenabläufe stören, ist die Patientensicherheit unmittelbar gefährdet. Ransomware ist mehr als nur ein IT-Problem, denn sie gefährdet die betriebliche Integrität der gesamten Gesundheitseinrichtung.

Fortgeschrittene Strategien für mehrschichtige Dateisicherheit im Gesundheitswesen

Vorausschauende Gesundheitsorganisationen gehen über Endpunkte hinaus und entwickeln eine mehrschichtige, proaktive Dateisicherheitsarchitektur.

Multiscanning: Stärke durch Zahlen

Anstatt sich auf eine einzige Antiviren-Engine zu verlassen, nutzt OPSWATMetascan™Multiscanningmehr als 30 Engines gleichzeitig und erkennt so über 99 % aller bekannten und unbekannten Bedrohungen.

Dadurch werden die Expositionsfenster drastisch reduziert und Bedrohungen erkannt, die andere Tools übersehen.

Entschärfung und Rekonstruktion von Inhalten: Bereinigung von Dateien von eingebetteten Bedrohungen

Deep CDR™ entferntaktive Inhalte, Exploit-Code und eingebettete Bedrohungen und erstellt anschließend eine sichere, funktionsfähige Version der Datei. Es ist besonders leistungsstark für:

- PDFs und Office-Dokumente

- DICOM-Bildgebung

- Von Patienten oder Partnern hochgeladene Formulare

- Dateiformate mit verschachtelten Archiven

Deep CDR, mit einerSchutz- und Genauigkeitsbewertung von 100 % durch SE Labs, verhindert bekannte und unbekannte Bedrohungen und bewahrt dabei die volle Dateifunktionalität in Millisekunden.

Adaptive und KI-gestütztes DLP

Wenn Dateien einer genaueren Prüfung bedürfen, bietetOPSWATeine emulationsbasierte Adaptive Sandbox ihr Verhalten in Echtzeit.DasKI-gestützteProactive DLP™erkennt und blockiert oder redigiert ePHI und andere sensible Inhalte und unterstützt so die Einhaltung der HIPAA- und DSGVO-Vorgaben.

Inline-Dateibereinigung: Schutz aller Einstiegspunkte

Inline-Inspektion bedeutet, dass Dateien gescannt und bereinigt werden, bevor sie in Ihre Umgebung gelangen – und nicht erst Stunden später. Dies ermöglicht:

- Sofortige Beseitigung der Bedrohung

- Vollständige Rückverfolgbarkeit der Holzernte

- Schnelle Reaktion auf Vorfälle

- Konsistenter Schutz über Portale, E-Mail, MFT, Bildverarbeitung und KI-Workflows hinweg

Praxisnahe Fallstudien: Der Beweis, dass mehrschichtige Dateisicherheit funktioniert

Gesundheitsorganisationen weltweit wenden diesen Ansatz an und erzielen messbare Ergebnisse.

Clalit Health Services: Verwaltung von Millionen von Dateien pro Tag

Als eine der weltweit größten Gesundheitsorganisationen hat Clalit MetascanMultiscanning Deep CDR implementiert, um täglich Millionen von Dateien zu überprüfen. Das Ergebnis: Blockierte Zero-Day-Bedrohungen, eine stärkere Compliance-Position und ein neuer Maßstab für Dateisicherheit in großem Maßstab.

Wiederherstellung nach Ransomware-Angriff ohne Herunterfahren

Ein großer Gesundheitsdienstleister nutzteMetaDefender File Transfer™ (MFT), eine sichere MFT , die sich nahtlos in die Dateisicherheitstechnologien OPSWATintegrieren lässt, um wiederhergestellte Dateien während einer Ransomware-Wiederherstellung zu bereinigen. So konnte das Unternehmen seine Geschäftskontinuität aufrechterhalten, die Einhaltung von Vorschriften nachweisen und erhebliche rechtliche Sanktionen vermeiden.

Luzerner Psychiatrie AG: Stoppen von Malware in E-Mails

Angesichts häufiger Phishing-Angriffe setztedie Luzerner Psychiatrie AGAdaptive Sandbox MetaDefender Security™ein, um zu verhindern, dass mit Malware infizierte Anhänge das klinische Personal erreichen. Die Patientendaten blieben geschützt, und die Zahl der Sicherheitsverletzungen sank auf null.

Umsetzbare Schritte, um über Endpoint hinauszugehen

Führungskräfte im Bereich Gesundheitssicherheit, die die Dateisicherheit verbessern möchten, sollten mit einem strukturierten Fahrplan beginnen.

1. Führen Sie eine Bewertung der Dateisicherheitsrisiken durch.

Erfassen Sie jeden Datei-Workflow (Patientenportale, PACS, Cloud-Speicher, KI-Pipelines) und identifizieren Sie, wo Dateien ohne Scannen oder Bereinigung eingehen.

2. Bildgebungs- und Übertragungsworkflows schützen

Setzen Sie das Scannen und CDR für DICOM-Dateien durch, sichern Sie den Austausch mit Anbietern und gewährleisten Sie die Überprüfbarkeit jedes Datei-Touchpoints.

3. Secure und Datenanalyse-Pipelines

Desinfizieren und validieren Sie alle Daten vor der Erfassung, um Kontamination und Datenlecks zu verhindern.

4. Eine zukunftsfähige Architektur aufbauen

Kombinieren Sie Multiscanning, CDR, Sandboxing, KI-gestütztes DLP und Inline-Sanitization für umfassenden, konformen Schutz.

Sind Sie bereit, den nächsten Schritt zu tun?

Lesen Sie das vollständige Whitepaper, um zu erfahren, wie führende Krankenhäuser mehrschichtige Dateisicherheit einsetzen, um Bedrohungen zu neutralisieren, bevor sie überhaupt eine Workstation oder einen Patienten erreichen.