Unternehmen jeder Größe speichern sensible Informationen - von Finanzdaten bis hin zu geistigem Eigentum - und der Schutz dieser Daten ist von entscheidender Bedeutung. Leider entwickeln sich die Cyber-Bedrohungen ständig weiter, und um der Entwicklung voraus zu sein, sind Wachsamkeit und proaktive Maßnahmen erforderlich.

Im Folgenden finden Sie einige der häufigsten Sicherheitsrisiken und blinden Flecken bei der Datenspeicherung, die Unternehmen in Gefahr bringen können - von Geschäftsunterbrechungen bis hin zu finanziellen und rufschädigenden Schäden. Darüber hinaus empfehlen wir die entsprechenden Lösungen, die Unternehmen in ihre Cybersicherheitsstrategie 2024 integrieren können, um diese Risiken zu mindern:

1. Malware

Malware stellt eine erhebliche Bedrohung für die Sicherheit von Daten dar, die sowohl in lokalen als auch in Cloud-Umgebungen gespeichert sind. Auch wenn sich die Angriffsmethoden in beiden Fällen unterscheiden, können die Folgen einer Datenpanne ebenso verheerend sein.

Täglich werden etwa 450.000 neue Malware-Instanzen entdeckt, was eine deutliche Warnung an alle Unternehmen ist, ihre Bereitschaft für neue Bedrohungen zu verbessern. Dateien im Speicher werden häufig von Angreifern ausgenutzt, um verdeckte Malware zu verbreiten. Auf diese Weise können sich Angreifer seitlich in der Speicherinfrastruktur bewegen und so die digitalen Werte und sensiblen Daten von Unternehmen gefährden.

Lösungen

Multiscanning

Eine einzelne Antiviren-Engine kann 4 % bis 76 % der Malware erkennen, so dass bösartige Dateien leicht durch die Maschen schlüpfen können. OPSWAT Multiscanning integriert die Leistung von über 30 Anti-Malware-Engines vor Ort und in der Cloud und erhöht die Erkennungsraten auf nahezu 100 %.

Datei-Sanitisierung

Vertrauen Sie keiner Datei. Deep CDR (Content Disarm and Reconstruction) bereinigt mehr als 150 Dateitypen und bereinigt rekursiv verschachtelte Archive auf mehreren Ebenen und hilft Unternehmen, Zero-Day-Angriffe zu verhindern.

2. Datenverstöße

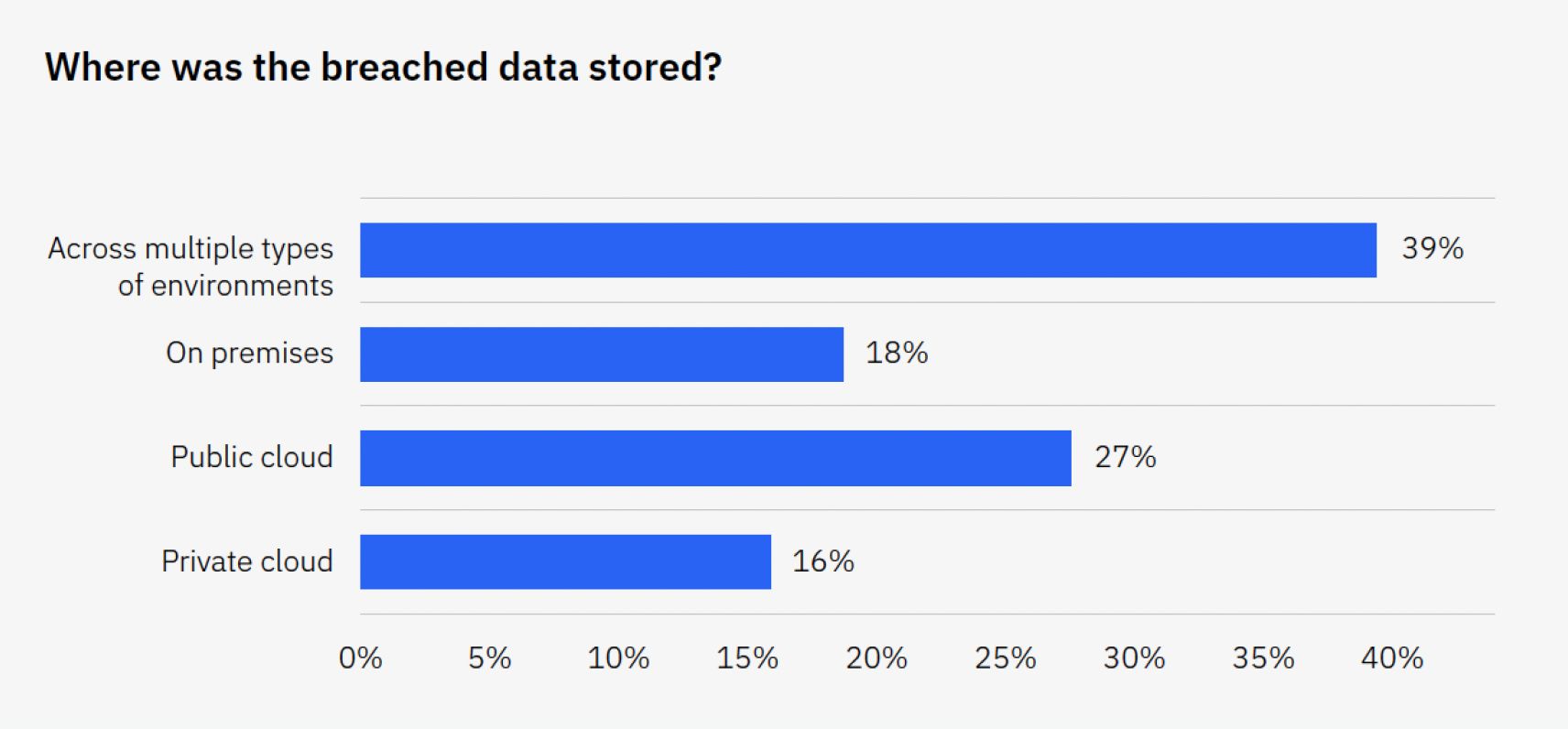

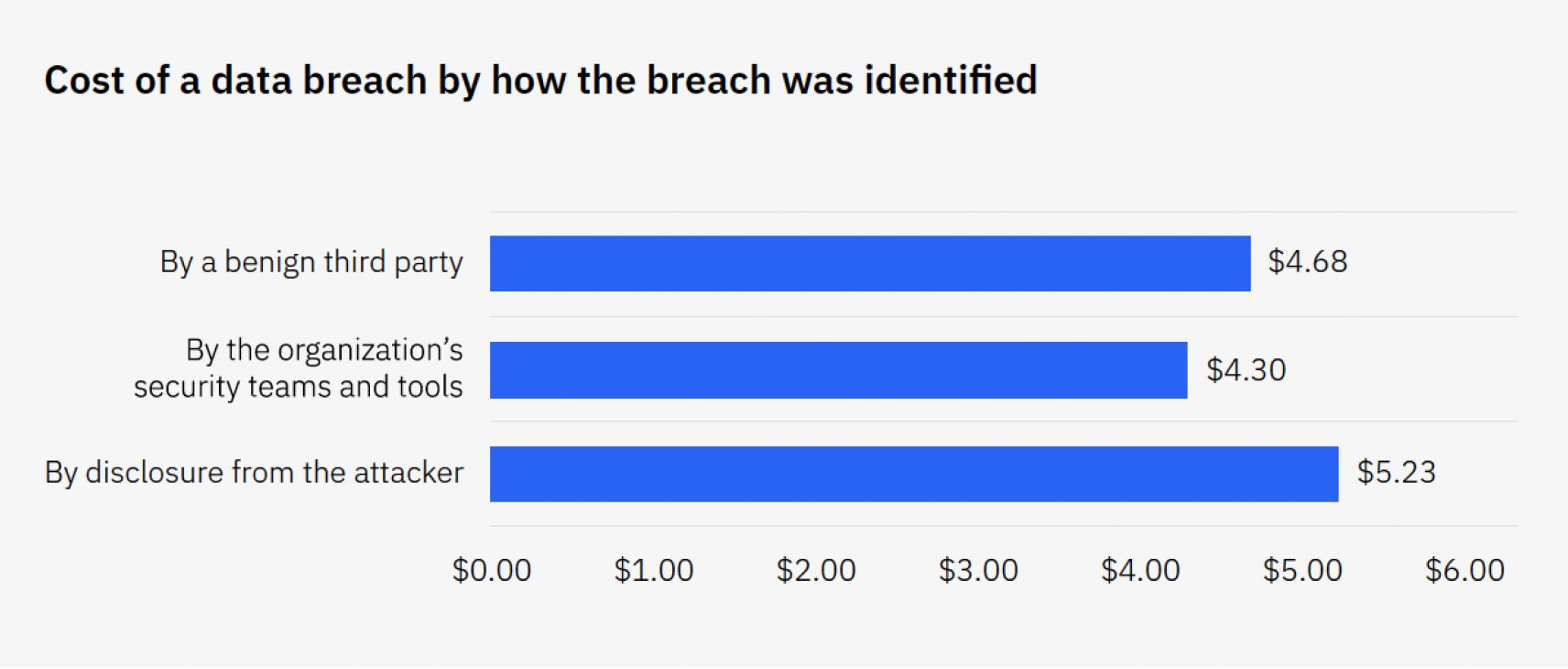

Das Risiko eines Datenverstoßes für ein Unternehmen hängt direkt von der Art des verwendeten Speichers ab. Anbieter von Cloud verfügen in der Regel über robuste Sicherheitsmaßnahmen, die jedoch nicht narrensicher sind. Lokale Datenspeichersysteme können ebenfalls sicher sein, aber sie können anfälliger sein, wenn sie nicht richtig verwaltet werden.

Unternehmen entscheiden sich zunehmend für einen Speicheransatz mit mehreren Umgebungen, bei dem die Daten auf eine lokale Infrastruktur, öffentliche und private Clouds verteilt werden. Diese hybride Strategie bietet Skalierbarkeit, Redundanz und Kosteneffizienz, birgt aber auch ein erhöhtes Risiko von Datenschutzverletzungen aufgrund der verstreuten Informationen in sich.

Die Kosten für Datenschutzverletzungen in mehreren Umgebungen erreichten 4,75 Millionen US-Dollar und übertrafen damit die durchschnittlichen Kosten einer Datenschutzverletzung von 4,45 Millionen US-Dollar um 6,5 %.

Lösungen

Schutz vor Datenverlust (DLP)

Die Technologie zur Verhinderung von Datenverlusten (Data Loss Prevention, DLP) erkennt und verhindert, dass sensible, nicht richtlinienkonforme und vertrauliche Daten in Dateien die Systeme des Unternehmens verlassen oder in sie eindringen. Um das Ganze auf die nächste Stufe zu heben, OPSWAT Proactive DLP die sensiblen Informationen automatisch redigiert, unabhängig davon, ob sie text- oder bildbasiert sind.

Sicherung und Wiederherstellung

Führen Sie regelmäßig sichere Backups durch, um bei unvorhergesehenen Angriffen eine rasche Wiederherstellung zu ermöglichen.

3. Fehlkonfiguration und unbefugter Zugriff

Wie die National Security Agency (NSA) feststellte, sind Cloud-Fehlkonfigurationen die häufigste Cloud-Schwachstelle und können von Hackern ausgenutzt werden, um auf Cloud-Daten und -Dienste zuzugreifen. Konfigurationsfehler aufgrund falsch erteilter Berechtigungen, unveränderter Standardkonfigurationen und schlecht verwalteter Sicherheitseinstellungen können sensible Daten oder Dienste preisgeben.

Lösungen

Praktiken der Industrie

Befolgen Sie die bewährten Praktiken der Branche und die empfohlenen Sicherheitskonfigurationen, einschließlich der Umsetzung eines risikobasierten Ansatzes, der Sicherung von Daten sowohl im Ruhezustand als auch bei der Übertragung und der Erstellung eines soliden Reaktions- und Wiederherstellungsplans für Zwischenfälle.

4. Unsichere APIs

Hacker nutzen Schwachstellen in APIs aus, um sich unbefugten Zugang zu verschaffen, Daten zu manipulieren und bösartigen Code in Cloud-Konfigurationen einzuschleusen. Sowohl Endnutzer, die über APIs auf Cloud-Dienste zugreifen, als auch Unternehmen, die auf einen sicheren Datenaustausch angewiesen sind, sind diesen Risiken ausgesetzt. Angesichts der zunehmenden Verwendung von APIs in der Programmierung ist die Sicherung von APIs von entscheidender Bedeutung, um gängige Angriffsvektoren wie Code-Injektion und die Ausnutzung von Schwachstellen in Zugangskontrollen und veralteten Komponenten zu entschärfen.

Lösungen

5. Insider-Bedrohungen

Verärgerte Mitarbeiter oder böswillige Insider können ein erhebliches Sicherheitsrisiko darstellen. Ein Bericht von Verizon über die Untersuchung von Datenschutzverletzungen im Jahr 2023 ergab, dass 99 % der Datenschutzverletzungen, bei denen Privilegien missbraucht wurden, von Insidern verübt wurden.

Lösungen

Privilegierte Zugriffsverwaltung (PAM)

Gewähren Sie Benutzern, Konten, Systemen und Anwendungen nur den Zugriff, den sie für die Ausübung ihrer Aufgaben oder Funktionen benötigen. Außerdem sollten Unternehmen die Benutzeraktivitäten auf ungewöhnliches Verhalten überwachen, um potenzielle Insider-Bedrohungen zu erkennen.

6. Unzureichende Datenverschlüsselung

Eine unzureichende Datenverschlüsselung bei der Speicherung in der Cloud liegt vor, wenn Informationen während der Übertragung oder im Ruhezustand unzureichend geschützt sind, so dass sie für unbefugten Zugriff anfällig sind. Eine fehlende Verschlüsselung birgt erhebliche Risiken, darunter unbefugtes Eindringen, Abfangen von Daten während der Übertragung, Gefährdung der Vertraulichkeit, Datenmanipulation und Nichteinhaltung von Vorschriften.

Lösungen

Server-seitige Verschlüsselung

Verschlüsseln Sie alle sensiblen Daten im Ruhezustand und bei der Übertragung mit starken Verschlüsselungsalgorithmen wie AES-256.

Schlussfolgerung

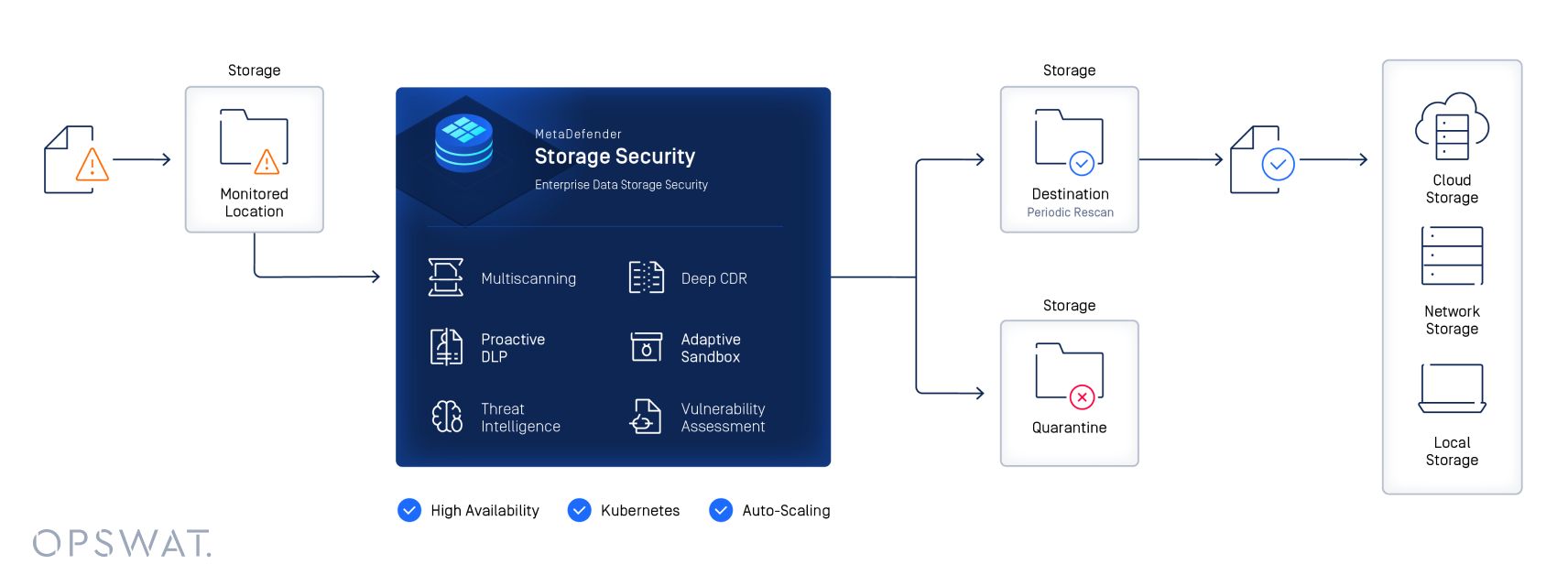

Die Navigation durch diese individuellen Lösungen kann komplex sein. OPSWAT MetaDefender Storage Security bietet eine einheitliche Plattform, die die Datensicherheit durch nahtlose Integration mit führenden On-Premises- und Cloud-Speicherlösungen vereinfacht.

MetaDefender Storage Security verbessert die Sicherheitslage Ihres Unternehmens durch eine mehrschichtige Verteidigungsstrategie, die entscheidend ist, um bekannten und unbekannten Bedrohungen einen Schritt voraus zu sein.

Erfahren Sie mehr darüber, wie Sie Ihre Dateiablage mit OPSWAT Technologien schützen können.