Moderne Cyberkriminelle haben die Regeln des Datenschutzes geändert. Backups, die früher als einfaches Sicherheitsnetz galten, sind heute primäre Ziele für Ransomware und fortgeschrittene Cyberangriffe.

Angreifer wissen, dass die Kompromittierung von Wiederherstellungssystemen einem Unternehmen den Todesstoß versetzen kann. Es reicht nicht mehr aus, Backups zu haben. Sie müssen den Lebenszyklus Ihrer Backup-Daten proaktiv sichern, um echte Cyber-Resilienz zu erreichen.

Warum greifen herkömmliche Backup-Checks zu kurz?

Herkömmliche Backup-Prüfungen vermitteln oft ein falsches Gefühl von Sicherheit, da sie die sich entwickelnden Bedrohungen, die Unternehmen gefährden, nicht erkennen. Herkömmliche Methoden konzentrieren sich zwar auf die grundlegende Integrität und Verfügbarkeit, übersehen aber kritische Schwachstellen wie z. B.:

- Dateibasierte Bedrohungen wie dateibasierte Schwachstellen, Zero-Day-Exploits oder ausgeklügelte Malware, die in Sicherungsdateien versteckt sind, insbesondere in Archiven, Datenbanken und Computerabbildern

- Polymorphe Ransomware, die die signaturbasierte Erkennung umgeht

- Subtile, aber bösartige Dateiveränderungen durch Dateidrift oder Metadatendrift

- Die Wiederherstellung infizierter Daten führt zu einer sofortigen Neuinfektion, einer fehlgeschlagenen Wiederherstellung und verlängerten Ausfallzeiten.

- Strenge gesetzliche Anforderungen (z. B. GDPR, PCI DSS, SOX und Sheltered Harbor)

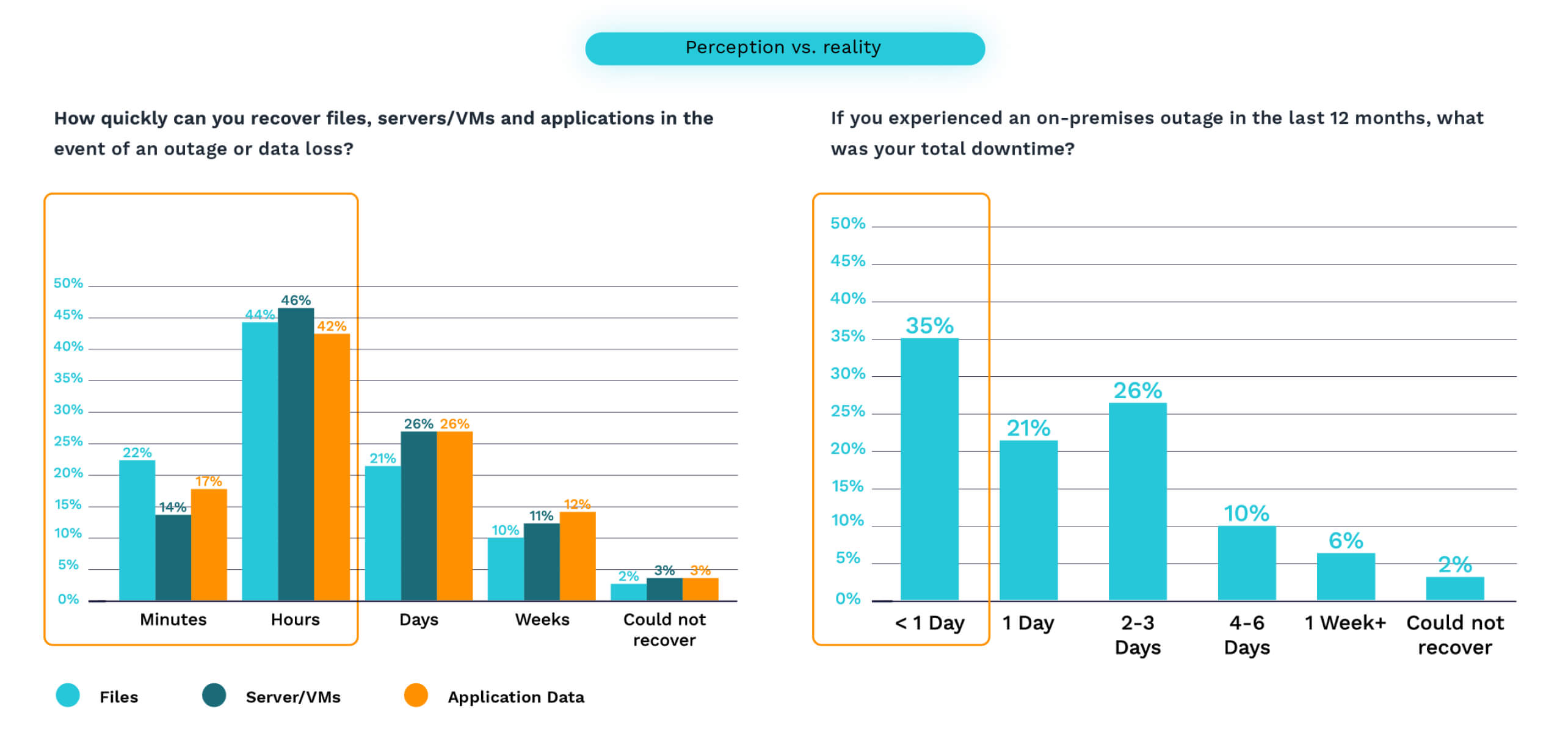

Die Realität der Wiederherstellung bleibt hinter den Erwartungen zurück und offenbart eine erhebliche Kluft zwischen dem, was Unternehmen glauben, erreichen zu können, und ihrer tatsächlichen Leistung während der Ausfallzeit. Eine kürzlich durchgeführte Umfrage zeigt, dass zwar über 60 % der Befragten glaubten, sie könnten sich in weniger als einem Tag wiederherstellen, aber nur 35 % schafften dies tatsächlich, wenn sie mit einem tatsächlichen Ereignis konfrontiert wurden.

Die Beseitigung dieser Mängel erfordert einen grundlegenden Wandel in der Art und Weise, wie Unternehmen an die Backup-Sicherheit herangehen, und zwar von einer einfachen Überprüfung hin zu einer umfassenden Erkennung und Abwehr von Bedrohungen. Ohne diese Entwicklung sind Backup-Systeme weiterhin gefährlichen Angriffen ausgesetzt, die Wiederherstellungsmaßnahmen genau dann zunichte machen können, wenn sie am dringendsten benötigt werden.

Unternehmen müssen mehrschichtige Sicherheitspraktiken implementieren, die speziell auf diese blinden Flecken abzielen und fortschrittliche Technologien mit strategischen Prozessen kombinieren, um sicherzustellen, dass Backups sowohl verfügbar als auch unversehrt bleiben. Die wachsende Diskrepanz zwischen den Erwartungen an die Wiederherstellung und der Realität ist eine deutliche Warnung: Traditionelle Ansätze bieten keinen ausreichenden Schutz mehr.

8 kritische Praktiken zur Secure Ihrer Backups

Die folgenden umfassenden Strategien bilden die Grundlage für ein wirklich sicheres Backup-Ökosystem - eines, das nicht nur Ihre Daten bewahrt, sondern auch deren Integrität und Verfügbarkeit gewährleistet, wenn eine Wiederherstellung erforderlich wird. Durch die Umsetzung dieser acht wichtigen Praktiken können Unternehmen anfällige Backup-Repositories in widerstandsfähige Anlagen verwandeln, die die Geschäftskontinuität auch im Angesicht entschlossener Angreifer aufrechterhalten.

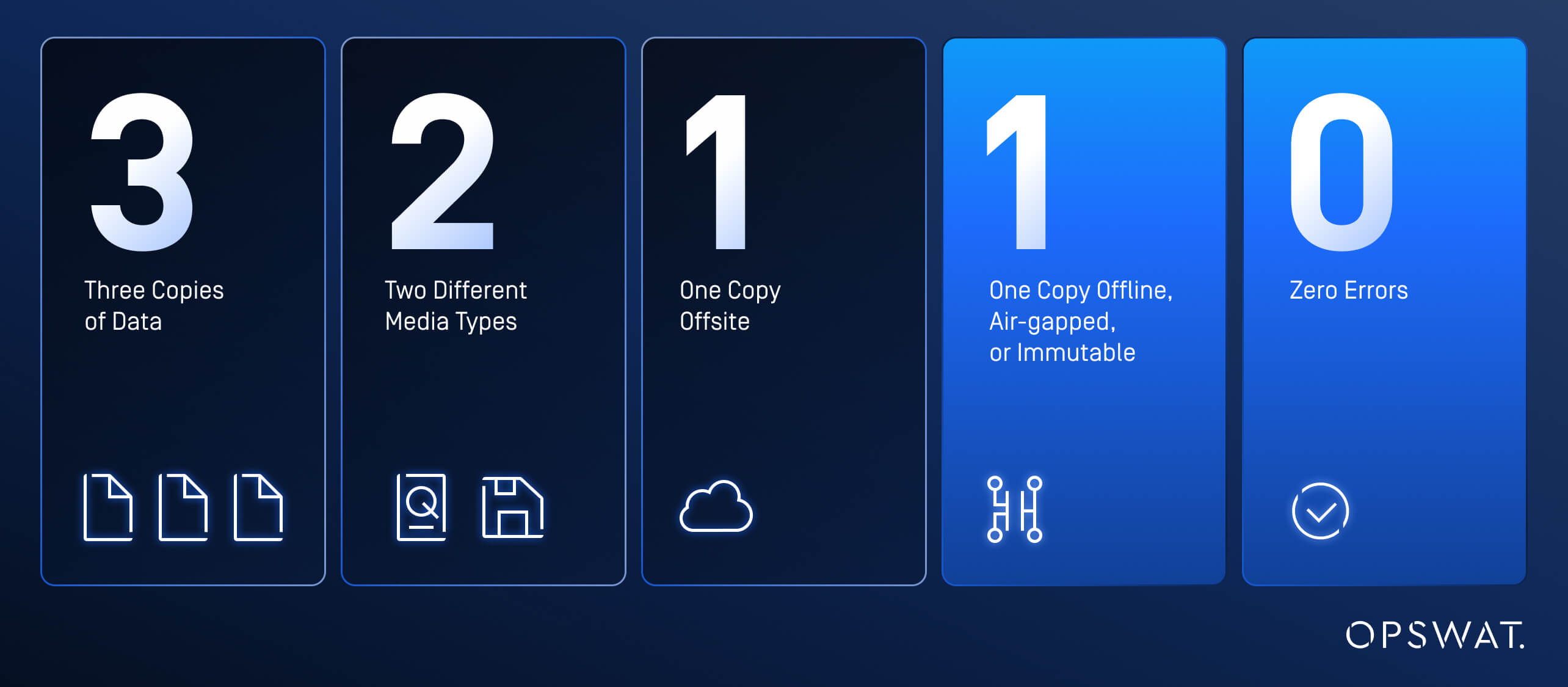

1. Die 3-2-1-1-0-Regel

Die 3-2-1-1-0-Backup-Regel stellt eine modernisierte Weiterentwicklung des traditionellen 3-2-1-Ansatzes dar, die speziell zur Verbesserung der Cyber-Resilienz und Sicherheit innerhalb Ihrer Disaster-Recovery-Strategie entwickelt wurde:

- Drei Kopien von Daten: Bewahren Sie insgesamt drei Kopien Ihrer Daten auf (eine primäre und zwei Sicherungskopien).

- Zwei verschiedene Media : Speichern Sie Ihre Backups auf zwei verschiedenen Medientypen. Während dies traditionell vielleicht Festplatten und Bänder waren, umfassen moderne Ansätze oft Cloud-Speicher oder SSDs.

- Eine Kopie an einem anderen Ort: Bewahren Sie mindestens eine Kopie an einem anderen Ort auf, was mit Cloud-Sicherungslösungen leicht möglich ist (in einer anderen Region oder bei einem anderen Cloud-Anbieter).

- Eine Kopie offline, in der Luft, oder unveränderlich: Bewahren Sie eine Kopie auf, die entweder vollständig vom Netzwerk getrennt ist (offline/air-gapped) oder nach dem Schreiben nicht mehr verändert werden kann (unveränderbar). Dies ist entscheidend für den Schutz vor Ransomware und bietet eine saubere Wiederherstellungsoption, die Angreifer nicht kompromittieren können.

- Null Fehler: Überprüfen Sie Ihre Backups regelmäßig, um sicherzustellen, dass sie fehlerfrei sind und bei Bedarf tatsächlich genutzt werden können.

Mehrere Backups sind nur die halbe Miete. Unternehmen müssen sich auch auf die Wiederherstellungszeitziele (Recovery Time Objectives, RTOs) konzentrieren, die festlegen, wie schnell und sicher wichtige Dienste wiederhergestellt werden können. In einem Katastrophenszenario, sei es durch Ransomware, ausgeklügelte Bedrohungen oder gezielte Cyberangriffe, ist die Fähigkeit, innerhalb von Minuten wiederherzustellen, ohne Malware wieder einzuführen oder die Compliance zu verletzen, das, was eine cyberresistente Organisation von einer anfälligen unterscheidet.

Der nächste Planungsschritt ist die Gewährleistung von Sicherheit, Zuverlässigkeit und Bereitschaft. Hier spielt eine mehrschichtige Speicher-Sicherheitslösung eine entscheidende Rolle.

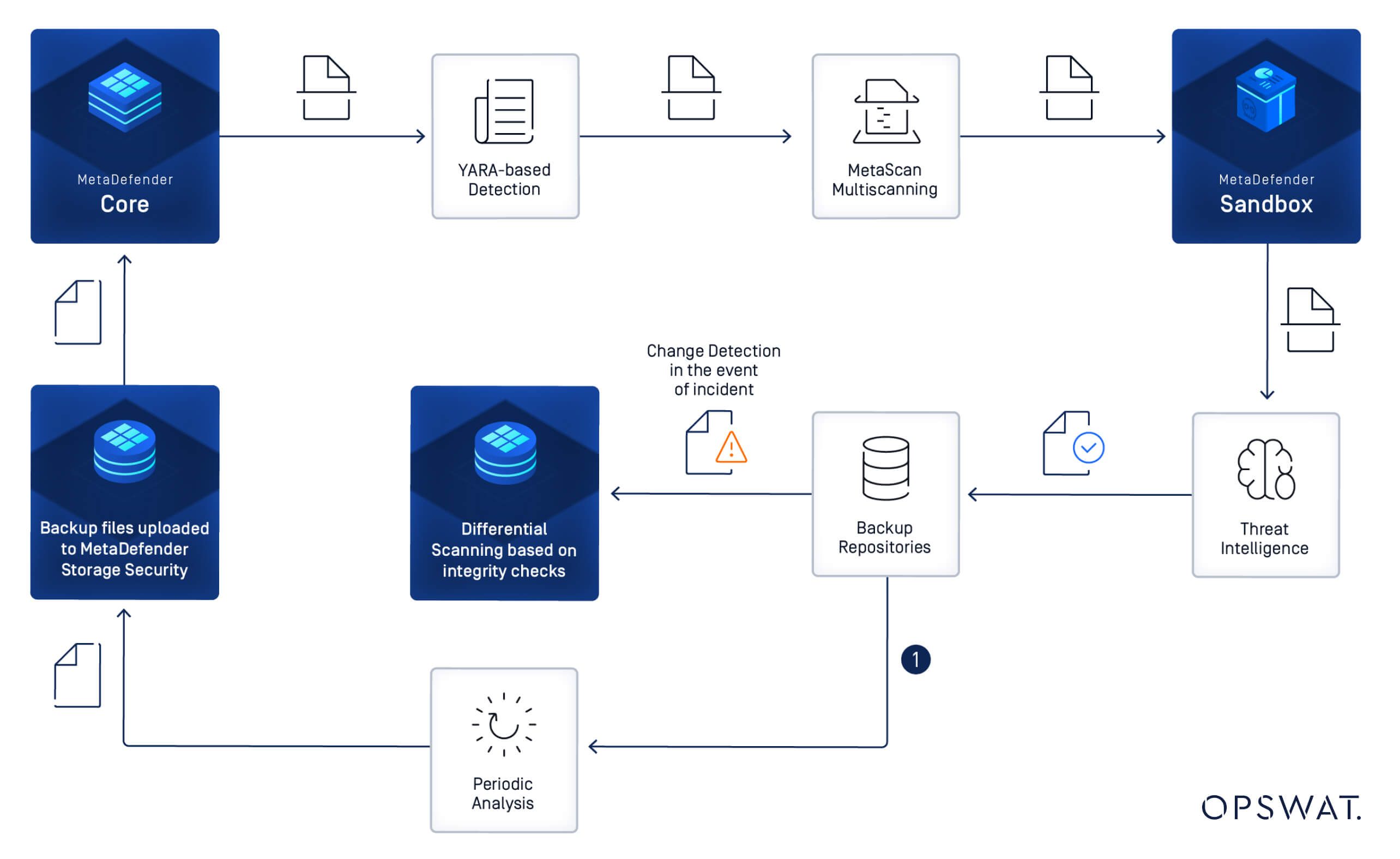

2. Periodisches Scannen

Die Implementierung regelmäßiger Scans stellt eine wichtige Verteidigungsschicht dar, die über die anfängliche Backup-Überprüfung hinausgeht. Während punktuelle Scans eine Momentaufnahme der Backup-Integrität liefern, gewährleisten regelmäßige geplante Scans einen kontinuierlichen Schutz vor neu auftretenden Bedrohungen, die bei der ersten Erstellung von Backups möglicherweise noch nicht erkannt wurden.

Die Erkennung von Malware ist ein unverzichtbarer Bestandteil regelmäßiger Wiederherstellungstests. Ohne robuste Malware-Scans, die in den Backup-Überprüfungsprozess integriert sind, kann selbst die sorgfältigste Backup-Strategie in tatsächlichen Wiederherstellungsszenarien versagen, indem genau die Bedrohungen wieder eingeführt werden, von denen sich Unternehmen erholen wollen.

3. Multiscanning

Alle Dateien sollten auf Malware gescannt werden, bevor sie in Ihr Netzwerk oder auf Ihren Backup-Speicher gelangen können. Um die höchsten Erkennungsraten und das kürzeste Zeitfenster für Malware-Ausbrüche zu erreichen, sollten Sie Dateien mit mehreren Anti-Malware-Engines (unter Verwendung einer Kombination aus Signaturen, heuristischen und maschinellen Erkennungsmethoden) mit einer Multiscanning-Lösung scannen.

4. Yara-basierte Detektion

Mit den YARA-Regeln können Sicherheitsteams anhand von benutzerdefinierten Regeln, die auf spezifischen Dateimerkmalen basieren, ausgefeilte Malware in Backup-Repositories identifizieren. Durch die Implementierung genau definierter Zeichenfolgen und bedingter Logik können Unternehmen Bedrohungen erkennen, die von signaturbasierten Lösungen möglicherweise übersehen werden, einschließlich gezielter und neu auftretender Angriffe.

Das anpassungsfähige Framework von YARA ermöglicht eine kontinuierliche Verfeinerung der Erkennungsfunktionen und schafft so eine dynamische Verteidigungsschicht, die die Präzision der Backup-Prüfprozesse erheblich verbessert.

5. Adaptive Bedrohungsanalyse

DieSandbox ermöglicht es Unternehmen, Zero-Day-Malware in isolierten, kontrollierten Umgebungen zu erkennen und zu analysieren, bevor sie den Wiederherstellungsbetrieb gefährden kann. Durch den Einsatz dieser Technologie mit tiefgreifenden statischen Analysefunktionen, fortschrittlicher Integration von Bedrohungsdaten und Hochgeschwindigkeits-Emulationstechniken können Sicherheitsteams hochentwickelte Malware-Varianten oder IOCs (Indikatoren für eine Gefährdung) effektiv identifizieren, die bei herkömmlichen signaturbasierten Scans möglicherweise übersehen werden.

6. Inhalt Abrüstung und Wiederaufbau

Dateien wie Microsoft Office-, PDF- und Bilddateien können eingebettete Bedrohungen in versteckten Skripten und Makros enthalten, die von Anti-Malware-Engines nicht immer erkannt werden. Um das Risiko zu beseitigen und sicherzustellen, dass Sicherungsdateien keine versteckten Bedrohungen enthalten, ist es am besten, alle möglicherweise eingebetteten Objekte mithilfe von CDR (Content Disarm and Reconstruction) zu entfernen.

7. Differenzielle Abtastung

8. Prävention von Datenverlusten

Alle sensiblen Daten wie Sozialversicherungsnummern, Bankkontodaten oder PII (persönlich identifizierbare Informationen) sollten mit Hilfe von DLP-Technologie(Data Loss Prevention) unkenntlich gemacht, maskiert oder blockiert werden.

Erhöhung der Backup-Sicherheit von der Verteidigung zur Ausfallsicherheit

Unternehmen, die ihre Backup-Infrastruktur erfolgreich schützen, profitieren nicht nur von der Datensicherheit, sondern auch von der Ausfallsicherheit ihres Unternehmens, der Einhaltung gesetzlicher Vorschriften und der Gewissheit, dass Wiederherstellungsvorgänge erfolgreich sind, wenn sie am dringendsten benötigt werden. Die Investition in ordnungsgemäß gesicherte Backups rentiert sich weit mehr als die für ihre Implementierung erforderlichen Ressourcen, insbesondere im Vergleich zu den verheerenden Kosten von Ransomware-Angriffen, Datenverletzungen oder fehlgeschlagenen Wiederherstellungsversuchen.

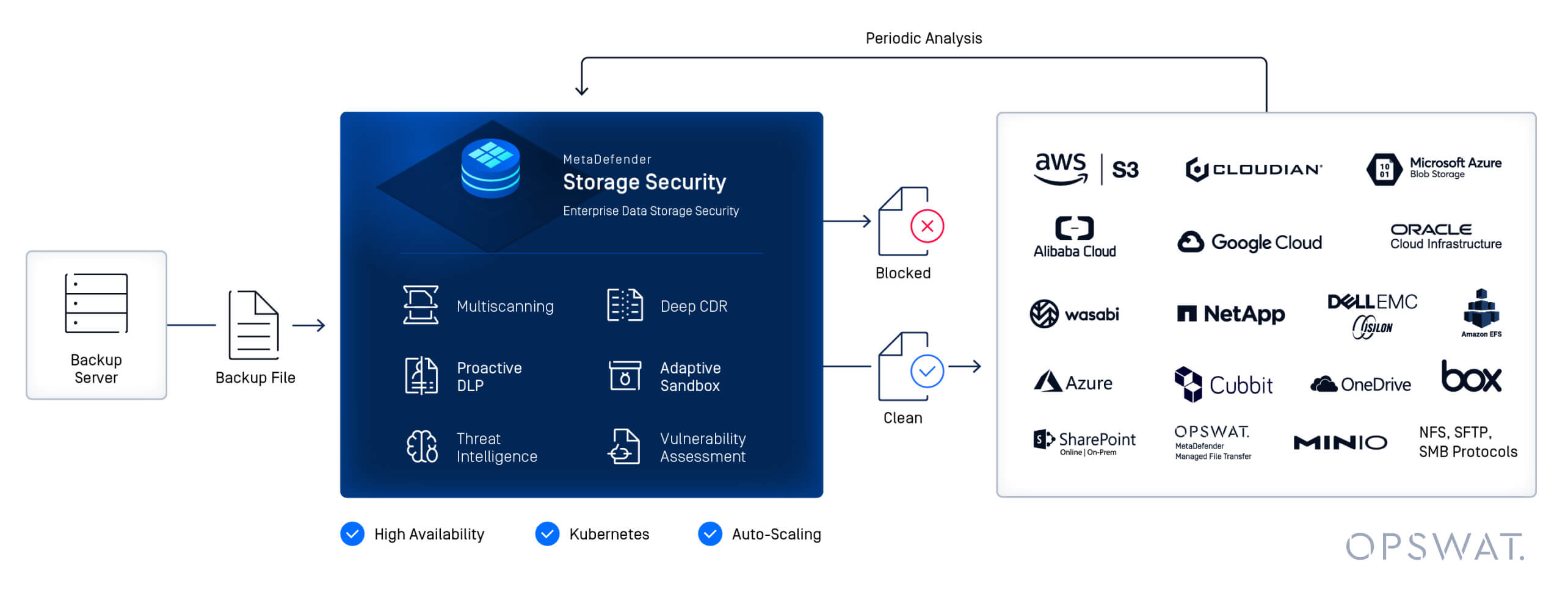

Der OPSWAT Vorteil

MetaDefender Storage Security™ vereinigt kritische Praktiken in einer einzigen Lösung. Mit den führenden Technologien von OPSWATwie Metascan™ Multiscanning, Deep CDR™, Proactive DLP™ und Adaptive Sandbox bleiben Ihre Backup-Daten sauber und leicht zugänglich, wenn jede Sekunde zählt.

Eine unserer Schlüsselfähigkeiten ist unsere Rapid Change Detection. MetaDefender Storage Security überwacht kontinuierlich Backup-Repositories durch regelmäßige Analysen. Wenn ein Sicherheitsvorfall oder ein Ransomware-Angriff auftritt, kann der Administrator auf der Grundlage von Integritätsprüfungen bekannter Dateien eine differenzierte Überprüfung aktivieren. Diese Fähigkeit zur schnellen Erkennung von Änderungen minimiert die RTO (Recovery Time Objectives) drastisch, indem sie schnell feststellt, welche Backup-Sets nicht kompromittiert sind, so dass Unternehmen ihren Betrieb mit dem letzten sauberen Backup-Punkt wiederherstellen können.

Schlussfolgerung

Warten Sie nicht auf einen Sicherheitsvorfall, um Schwachstellen in Ihrer Backup-Strategie aufzudecken. Ergreifen Sie jetzt proaktive Maßnahmen, um Ihre aktuelle Backup-Sicherheitslage zu bewerten und Verbesserungsmöglichkeiten zu ermitteln. Unsere Sicherheitsexperten können Sie bei der Bewertung Ihrer bestehenden Infrastruktur unterstützen, maßgeschneiderte Lösungen empfehlen, die mit diesen Best Practices übereinstimmen, und Sie bei der Implementierung eines umfassenden Backup-Sicherheitsrahmens begleiten.

Setzen Sie sich noch heute mit unseren Experten in Verbindung, um zu besprechen, wie Sie Ihre Backup-Sicherheitslage verbessern und in einem zunehmend feindlichen digitalen Umfeld echte Cyber-Resilienz erreichen können.

Häufig gestellte Fragen (FAQs)

Was ist Datensicherung und -wiederherstellung?

Bei der Datensicherung und -wiederherstellung werden Kopien von Daten erstellt, um sie vor Verlust oder Beschädigung zu schützen, und diese Daten bei Bedarf wiederhergestellt - sei es durch versehentliches Löschen, Hardwarefehler oder Cyberangriffe wie Ransomware.

Warum sind Datensicherung und -wiederherstellung wichtig?

Sie stellt die Geschäftskontinuität sicher, indem sie Unternehmen in die Lage versetzt, kritische Systeme und Daten nach einem Vorfall wiederherzustellen und so Ausfallzeiten, finanzielle Verluste und Reputationsschäden zu minimieren. In der heutigen Bedrohungslandschaft unterstützt sie auch die Einhaltung gesetzlicher Vorschriften und die Wiederherstellung im Notfall.

Was bedeutet Sicherheit bei der Datensicherung?

Die Sicherheit von Datensicherungen bezieht sich auf die Praktiken und Technologien, die zum Schutz von Sicherungsdaten vor unbefugtem Zugriff, Beschädigung oder Cyber-Bedrohungen eingesetzt werden, um sicherzustellen, dass die Sicherungen im Krisenfall verwendbar, nicht infiziert und wiederherstellbar sind.

Wie kann man ein Backup am besten sichern?

Es gibt viele bewährte Verfahren zur Sicherung von Backups; ein mehrschichtiger Ansatz gehört zu den von Cybersecurity-Experten am häufigsten empfohlenen. Implementieren Sie die 3-2-1-1-0-Backup-Regel, scannen Sie Backups regelmäßig mit mehreren Anti-Malware-Engines, verwenden Sie CDR-, Sandboxing- und DLP-Technologien, um eingebettete Bedrohungen zu beseitigen und sensible Daten zu schützen.

Was sind die drei Arten der Datensicherung?

1. Vollständige Sicherung: Eine vollständige Kopie aller Daten.

2. Inkrementelle Sicherung: Sichert nur die Daten, die sich seit der letzten Sicherung geändert haben.

3. Differentielle Sicherung: Sichert alle Daten, die seit der letzten Vollsicherung geändert wurden.

Was ist die 3-2-1-Backup-Regel?

Bewahren Sie drei Kopien Ihrer Daten auf, die auf zwei verschiedenen Datenträgern gespeichert sind, wobei eine Kopie extern aufbewahrt wird. Dies sorgt für Redundanz und schützt vor lokalen Ausfällen.

Was ist die 3-2-1-1-0 Backup-Regel?

Eine fortschrittliche Weiterentwicklung des traditionellen Modells:

- Insgesamt 3 Kopien Ihrer Daten

- 2 verschiedene Medientypen

- 1 Kopie außer Haus

- 1 Kopie offline, mit Luftsicherung oder unveränderlich

- 0 Fehler bei der Überprüfung von Sicherungskopien, um sicherzustellen, dass die Sicherungskopien bei Bedarf verwendet werden können