Wasser- und Abwasserbetreiber müssen Cyberrisiken bewältigen und gleichzeitig den ununterbrochenen Betrieb ihrer Anlagen sicherstellen. Angreifer nehmen sowohl geschäftliche als auch betriebliche Systeme ins Visier, häufig über den routinemäßigen Austausch von Dateien und Dienste von Drittanbietern. Verteilte Standorte und Aktivitäten von Auftragnehmern erhöhen die Variabilität im Umgang mit Medien. Konsistente, überprüfbare Kontrollen für Wechselmedien sind daher eine praktische Notwendigkeit.

Branchenlandschaft

Laut dem Global Cybersecurity Outlook 2025 des Weltwirtschaftsforums geben 72 % der befragten Unternehmen an, dass die Cyberrisiken im vergangenen Jahr gestiegen sind. 54 % der großen Unternehmen nennen Herausforderungen durch Dritte und in der Lieferkette als größtes Hindernis für die Widerstandsfähigkeit, was die Kontrollen über Lieferanten und Partner vor Ort erschwert. Die regionale Vorbereitung auf größere Vorfälle, die kritische Infrastrukturen betreffen, ist unterschiedlich, was das systemische Risiko unterstreicht, wenn Wasserversorger betroffen sind.

Geopolitische Faktoren beeinflussen die Strategie von fast 60 % der Organisationen und erhöhen damit die Wahrscheinlichkeit von Spillover-Angriffen auf kritische Infrastrukturen. Öffentliche Einrichtungen, darunter regionale Versorgungsunternehmen, geben andere Resilienz-Vertrauensniveaus an als private Unternehmen.

Dateiübertragene und OT-relevante Bedrohungen

Der OPSWAT Landscape Report 2025 stellt einen zunehmenden Druck auf die Cybersicherheit von OT-Systemen und kritischen Infrastrukturen, einschließlich Versorgungsunternehmen, fest. Angreifer verbinden finanzielle Motive mit Spionage, wodurch das Risiko von Betriebsstörungen steigt. Nachfolgend sind die wichtigsten Arten von Datei-basierten Bedrohungen aufgeführt, die heute OT-Systeme und kritische Infrastrukturen betreffen.

Dateibasierte Vektoren

PDFs, Archive und HTML sind nach wie vor gängige Malware-Träger, wobei HTML-Schmuggel zunimmt.

Beispiel: Ein Lieferant kommt mit einem USB eine ZIP-Datei mit einem Projekt und eine PDF-Datei USB . Ein verstecktes Skript wird ausgelöst, wenn die ZIP-Datei auf einem technischen Arbeitsplatzrechner entpackt wird, mit dem Ziel, in die Anlagensysteme einzudringen, sofern das Medium nicht bei der Annahme gescannt und bei der Verwendung durch Endpunktprüfungen erneut validiert wird.

Phishing und Social Engineering

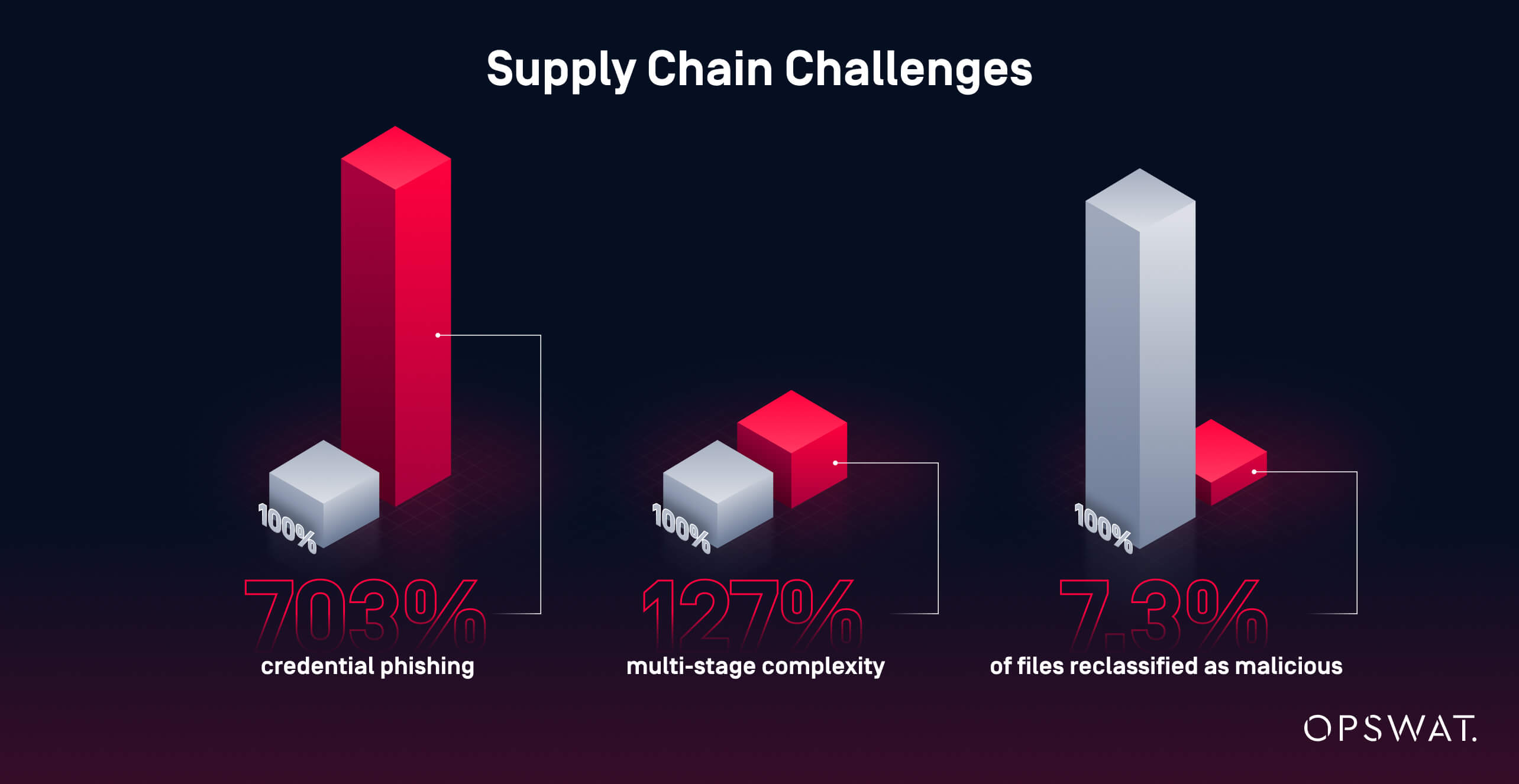

E-Mail-basierte Kompromittierungen beginnen oft mit dem Diebstahl von Anmeldedaten oder dateilosen Skripten, die Payloads bereitstellen. Eine im OPSWAT erwähnte Studie hat einen Anstieg von 703 % bei Phishing-Kampagnen zum Abgreifen von Anmeldedaten festgestellt.

Beispiel: Der Laptop eines Auftragnehmers wird außerhalb des Standorts durch Phishing kompromittiert und anschließend dazu verwendet, „saubere“ Berichte USB einen Standortbesuch auf einen USB zu kopieren. Die vorbereitete Payload wird mitgeschickt und würde beim ersten Öffnen innerhalb des Werks ohne Scan und Endpunktvalidierung ausgeführt werden.

Angriffsketten

Mehrstufige Malware wird immer komplexer, und eine Überprüfung mit nur einer Engine oder nur anhand von Signaturen kann Bedrohungen übersehen, die bei einer tiefergehenden Analyse später entdeckt werden. OPSWAT zeigen einen Anstieg der Komplexität mehrstufiger Malware um 127 % und dass 7,3 % der von öffentlichen Feeds übersehenen Dateien als bösartig neu klassifiziert wurden.

Beispiel: Ein Archiv mit einer harmlos aussehenden Konfigurationsdatei durchläuft einen einzelnen AV-Engine-Scan und ruft dann eine Komponente der zweiten Stufe auf, nachdem es auf einem Jump-Host geöffnet wurde. Ohne mehrere Antiviren-Scans beim Eintritt und Validierung bei der Verwendung kann die verzögerte Aktivierung in die Kontrollumgebung gelangen.

Warum dies für unseren Kunden wichtig war

Die Organisation betreibt verstreute Einrichtungen, die seit jeher Daten von Wechseldatenträgern und Geräten von Auftragnehmern akzeptieren. Ohne durchgesetzte, überprüfbare Scans und Benutzerautorisierung an den Zugangspunkten könnte eine einzige infizierte Datei Behandlungsprozesse unterbrechen, kostspielige Ausfallzeiten verursachen oder das Vertrauen der Öffentlichkeit untergraben. Das Risikoprofil entspricht den Branchentrends, wo sich dateibasierte Malware, Phishing-Angriffe und Risiken in der Lieferkette mit einem Dauerbetrieb überschneiden, der Millionen von Menschen versorgt.

Verstärkter Umfang für jeden Standort

Ein standardisierter OPSWAT kontrolliert nun jedes Wechseldatenträgermedium, bevor es mit den Anlagen oder Bürosystemen des Versorgungsunternehmens in Berührung kommt. In der Praxis verfügt jeder Standort über einen vorhersehbaren Eingangspunkt, konsistente Protokolle darüber, wer was wann scannt, und eine wiederholbare Methode, um nicht geprüfte Medien aus Kontrollnetzwerken fernzuhalten. Die Überprüfung bei der Verwendung wird durch MetaDefender Endpoint auf Endpunkten durchgesetzt.

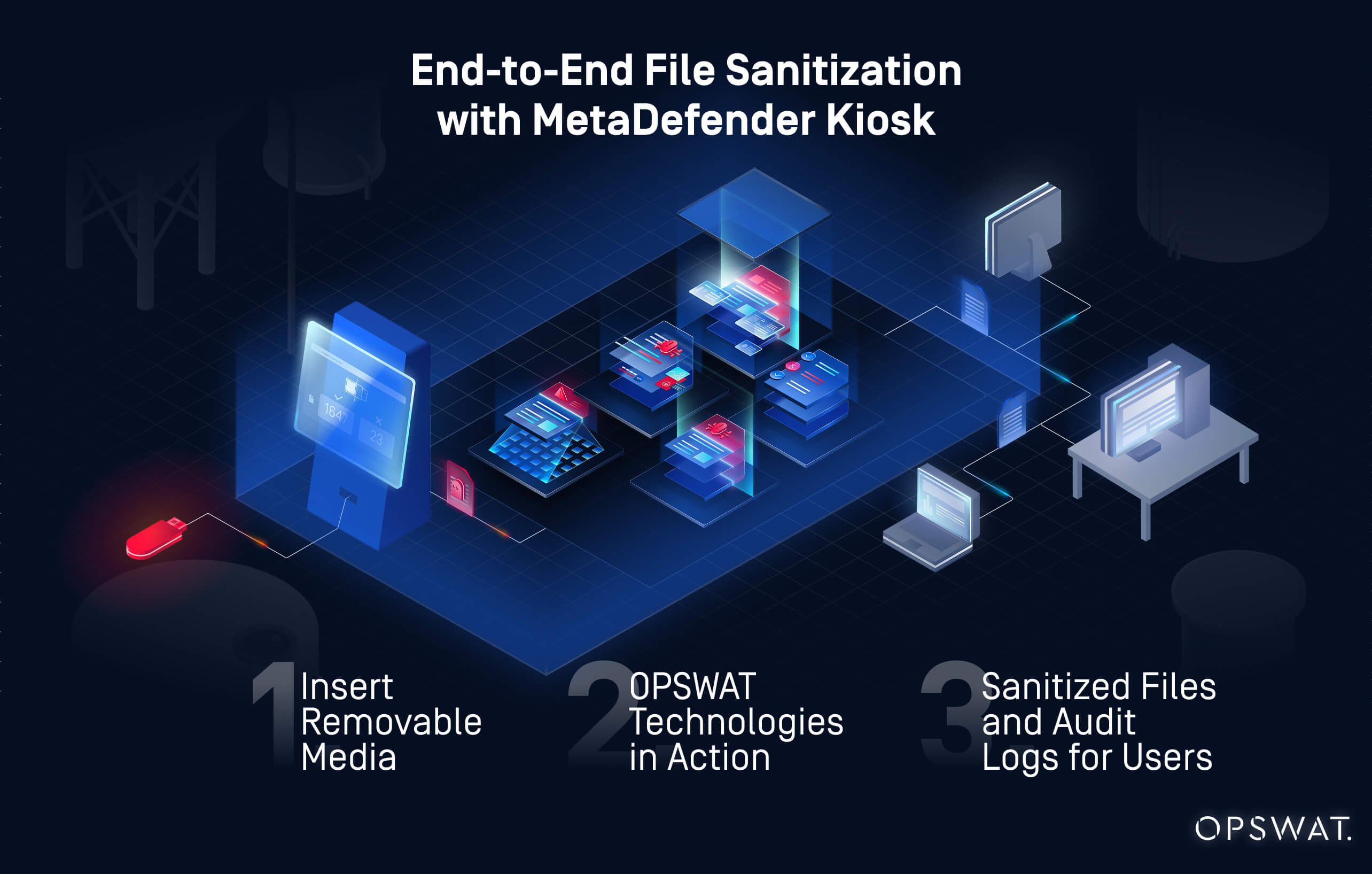

MetaDefender Kiosk & App

Die fest installierten MetaDefender Desktop-Geräte sind nun die erste Anlaufstelle für alle Wechseldatenträger wie USB , SD-Karten oder Discs, die in Betriebssysteme gelangen sollen. Das Besuchermanagement beschränkt die Nutzung des Kiosks auf authentifiziertes Personal, sodass Mitarbeiter und Auftragnehmer sich mit ihren Unternehmenszugangsdaten authentifizieren müssen, um Datenträger zu scannen und eine Freigabe oder eine Sperrung zu erhalten.

Kiosk ergänzt Multiscanning nun um drei erweiterte Kontrollfunktionen. Die Deep CDR™-Technologie zerlegt und regeneriert Dateien, um aktive Inhalte zu entfernen, und liefert so sicherheitsgeprüfte Kopien für zugelassene Typen. Proactive DLP™ überprüft Dateien auf sensible Daten und blockiert oder redigiert sie gemäß den Richtlinien vor der Freigabe. File-based Vulnerability Assessment Installationsprogramme, Firmware und Softwarepakete auf bekannte Schwachstellen und blockiert Elemente, die nicht den Richtlinien entsprechen.

Die MetaDefender Kiosk erweitert denselben Workflow auf autorisierte Workstations in Büros und Technikräumen. Standorte mit eingeschränkter Konnektivität folgen identischen Workflows, einschließlich Offline-Durchsetzung, sodass auch Standorte mit Luftspalt vor jeder Übertragung denselben Scan-, Bereinigungs-, DLP- und Schwachstellenprüfungen unterzogen werden.

MetaDefender Endpoint

Nachdem die Dateien von MetaDefender Kiosk gescannt wurden, überprüft MetaDefender Endpoint zum Zeitpunkt der Verwendung, ob die Medien gemäß den geltenden Richtlinien gescannt wurden und die Dateien unverändert geblieben sind.

Bei Änderungen wird der Zugriff gesperrt, bis das Element erneut gescannt und validiert wurde. Dadurch wird die häufige Sicherheitslücke geschlossen, durch die saubere Medien nach Inhaltsänderungen oder Dateihinzufügungen zu einem Risiko werden. Außerdem wird eine zusätzliche Sicherheitsebene an Zugangspunkten hinzugefügt, die sich nicht immer in der Nähe eines Kiosks befinden, darunter Air-Gapped-Netzwerke oder Standorte mit geringer Konnektivität.

Metascan Multiscanning

Metascan™ Multiscanning die erste Inspektionsstufe am Kiosk. Für diese Bereitstellung ist es mit 12 Antiviren-Engines konfiguriert, um die Erkennungsabdeckung zu erhöhen und Blindspots einzelner Engines zu reduzieren. Die Richtlinie wendet Engine-Sets nach Dateityp an und überprüft Archive und verschachtelte Inhalte, bevor eine Freigabeentscheidung getroffen wird. Multiscanning an verbundenen und luftgetrennten Standorten auf die gleiche Weise und leitet saubere oder markierte Ausgaben File-based Vulnerability Assessment dem Workflow des Standorts an Deep CDR™ Technology, Proactive DLP und File-based Vulnerability Assessment weiter.

So funktioniert es, von Anfang bis Ende

- Der Benutzer authentifiziert sich an einemKiosk einer zugelassenen Workstation und legt ein Medium ein. Die Dateien werden mit Metascan Multiscanning anderen Richtlinienkontrollen gescannt.

- Je nach Bedarf werden vor der Freigabe entsprechende Maßnahmen ergriffen, darunter Deep CDR™-Technologie, Proactive DLP und dateibasierte Schwachstellenprüfungen.

- Kiosk eine Validierungssignatur Kiosk und zeichnet Datei-Hashes für zulässige Dateien auf.

- MetaDefender Endpoint überprüft die Kiosk-Signatur und die Datei-Hashes.

- Auditprotokolle und Berichte dokumentieren, wer was wann scannt, und unterstützen so die Einhaltung von Vorschriften.

Was sich vor Ort geändert hat

- Kontrolle: Media über kontrollierte CheckpointsMedia , nicht über Ad-hoc-USB-Sticks und Datenträger.

- Authentifizierung: Nur authentifiziertes Personal kann Kiosksysteme zum Scannen und Übertragen von Dateien verwenden.

- Scanning-Durchsetzung: Endpunkte , auf denen MetaDefender Endpoint ausgeführt wird, erlauben nur den Zugriff auf Medien und Dateien, die durch durchgesetzte Richtlinien verifiziert wurden.

- Revalidierung: Geänderte Inhalte werden markiert und zur erneuten Überprüfung zurückgeleitet, bis sie validiert sind.

- Konsistenz: Luftgetrennte und verbundene Standorte folgen dem gleichen Workflow, wodurch die Konsistenz über alle Standorte hinweg verbessert wird.

- Desinfizierte, richtlinienkonforme Dateien werden freigegeben, während anfällige oder sensible Elemente vor der Verwendung blockiert oder redigiert werden.

Aufbau einer prädiktiven Verteidigung

Mit dem Medienkontrollprogramm verlagert sich der Fokus auf Skalierbarkeit, Transparenz und kontinuierliche Verbesserung. My OPSWAT Central Management Kiosk und Protokolle MetaDefender Kiosk und zentralisiert Scan-Ereignisse, Benutzerzugriffsprotokolle, Richtlinienaktionen und Endpunktvalidierungsergebnisse über alle Standorte hinweg.

Betriebs- und Sicherheitsteams überprüfen Trends, verfeinern Richtlinien und planen Kapazitäten anhand einer einzigen zuverlässigen Datenquelle. Der gleiche Datensatz unterstützt die Compliance-Berichterstattung und die Vorbereitungsmaßnahmen für Zwischenfälle in Wasser- und Abwasseranlagen.

Vorgeschlagene nächste Schritte sind unter anderem:

- Zentrale Analysen zur Ermittlung von Mustern in der Mediennutzung und blockierten Bedrohungen

- Anpassung der Richtlinien auf Grundlage von Trenddaten, einschließlich Motor konfiguration und Arbeitsabläufen

- Schrittweise Erweiterung auf weitere Standorte und Auftragnehmer für einheitliche Kontrollen

Stärkere Pflanzen, sicherere Region

Das Unternehmen ersetzte die unsichere, ad hoc durchgeführte Medienverarbeitung durch einen einheitlichen, durchgesetzten Prozess, der in allen Werken und Büros angewendet wird. MetaDefender Kiosk, MetaDefender Endpoint und Metascan Multiscanning Kontrollen vor der Eingabe (Kiosk-Scannen vor der Übertragung) und Kontrollen bei der Verwendung (Endpunktprüfungen, die nur vom Kiosk genehmigte, unveränderte Dateien zulassen). Das Ergebnis sind geringere Betriebsrisiken, klarere Verantwortlichkeiten und ein wiederholbarer Weg zu kontinuierlicher Verbesserung.

Möchten Sie eine direkte Einführung? Kontaktieren Sie uns, um zu erfahren, wie MetaDefender Kiosk in Ihrer Umgebung eingesetztKiosk .