Jedes Unternehmen ist auf Dateien angewiesen. Sie sind Träger von Verträgen, sensiblen Daten, Kundeninformationen und geistigem Eigentum, und sie sind nach wie vor eines der häufigsten Vehikel für Cyberangriffe. Laut der jüngsten Studie des Ponemon Institute hatten 61 % der Unternehmen in den letzten zwei Jahren mit einer dateibezogenen Datenverletzung zu kämpfen, wobei jeder Vorfall durchschnittlich 2,7 Millionen US-Dollar kostete.

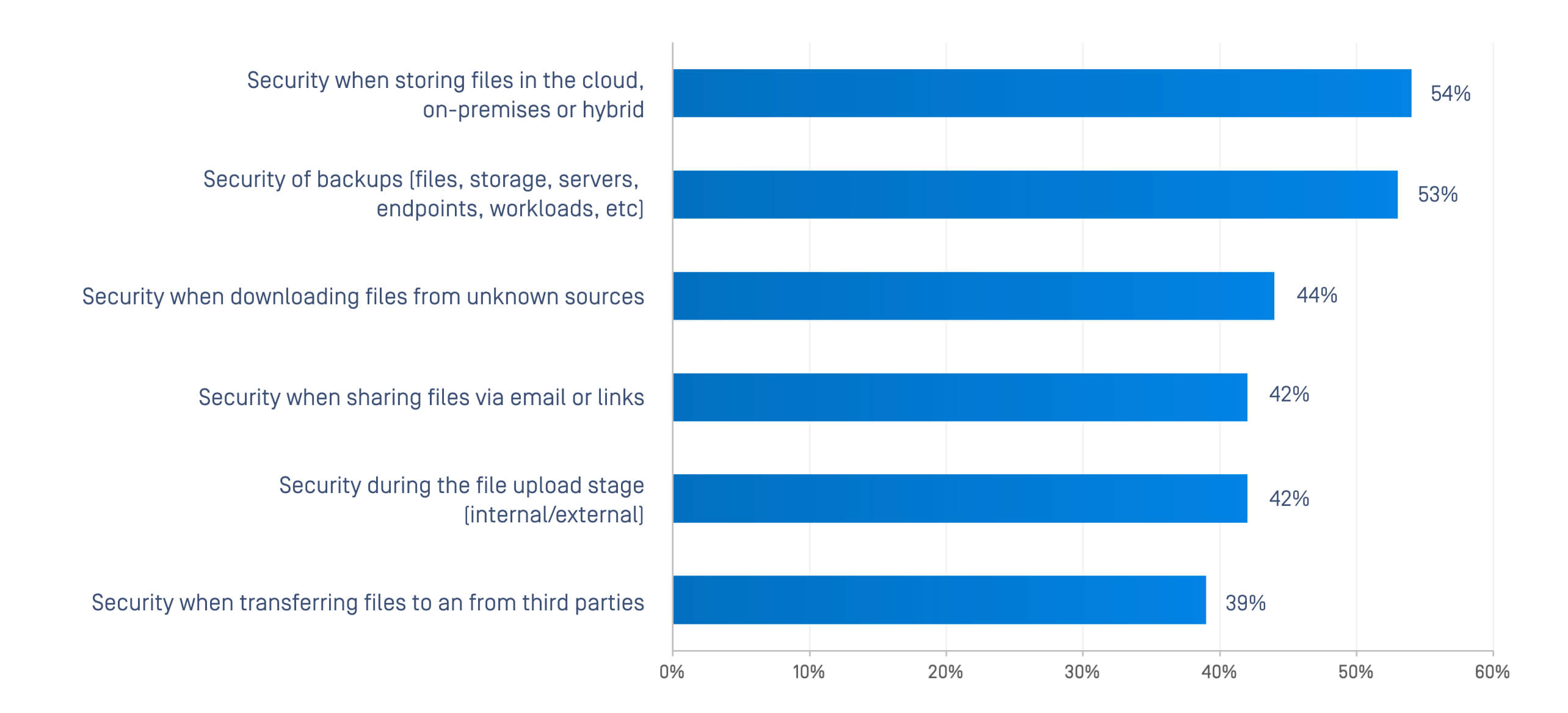

Erschwerend kommt hinzu, dass das Vertrauen in den Dateischutz gering ist. So hat weniger als die Hälfte der Unternehmen großes Vertrauen in den Schutz von Dateien in den gängigen Arbeitsabläufen: Uploads, Übertragungen, Downloads und die gemeinsame Nutzung durch Dritte.

Ältere Einzellösungen wie einzelne Antiviren-Engines, isolierte Tools zum Schutz vor Datenverlust und einfache Gateways sind für die Komplexität moderner Bedrohungen nicht ausgelegt. Angreifer setzen heute alltägliche Dateien mit versteckter Malware, eingebetteten Skripten und ausnutzbaren Bibliotheken als Waffe ein. Insider-Risiken, ob fahrlässig oder böswillig, verschärfen das Problem ebenso wie die wachsenden gesetzlichen Anforderungen an Datenschutz und Governance.

Hier kommt die mehrschichtige Dateisicherheitsplattform ins Spiel: ein integrierter Ansatz, der eine umfassende Verteidigungsstrategie für jede Datei während ihres gesamten Lebenszyklus anwendet. Im Gegensatz zu fragmentierten Tools kombinieren Plattformen mehrere sich ergänzende Kontrollen, von der Malware-Erkennung bis zum CDR (Content Disarm and Reconstruction), und erhöhen so die Widerstandsfähigkeit, die Audit-Bereitschaft und die reduzierte operative Komplexität.

In diesem Artikel wird untersucht, was eine mehrschichtige Dateisicherheitsplattform ist, warum Unternehmen sie einsetzen und wie sie zu messbaren Sicherheits- und Geschäftsergebnissen führen.

Was ist eine mehrschichtige Dateisicherheitsplattform?

Eine mehrschichtige Dateisicherheitsplattform ist ein einheitliches System, das mehrere Erkennungs-, Analyse- und Präventionstechnologien integriert, um sensible Dateien in hybriden IT- und OT-Umgebungen zu schützen.

Core der mehrschichtigen Dateisicherheit

Im Kern spiegelt dieser Ansatz das Prinzip der Tiefenverteidigung für die Dateisicherheit wider: Kein einzelnes Tool kann alle Bedrohungen abwehren, aber mehrere Schichten, die zusammenarbeiten, reduzieren das Risiko drastisch.

- Dateien werden an jedem Eintrittspunkt gescannt, bereinigt und analysiert.

- Die Sicherheitsebenen werden zentral koordiniert und nicht stückweise aufgeschraubt.

- Die Plattformen decken Cloud-, Endpunkt- und kritische Infrastrukturumgebungen ab.

Wesentliche Sicherheitsschichten in einer modernen Plattform

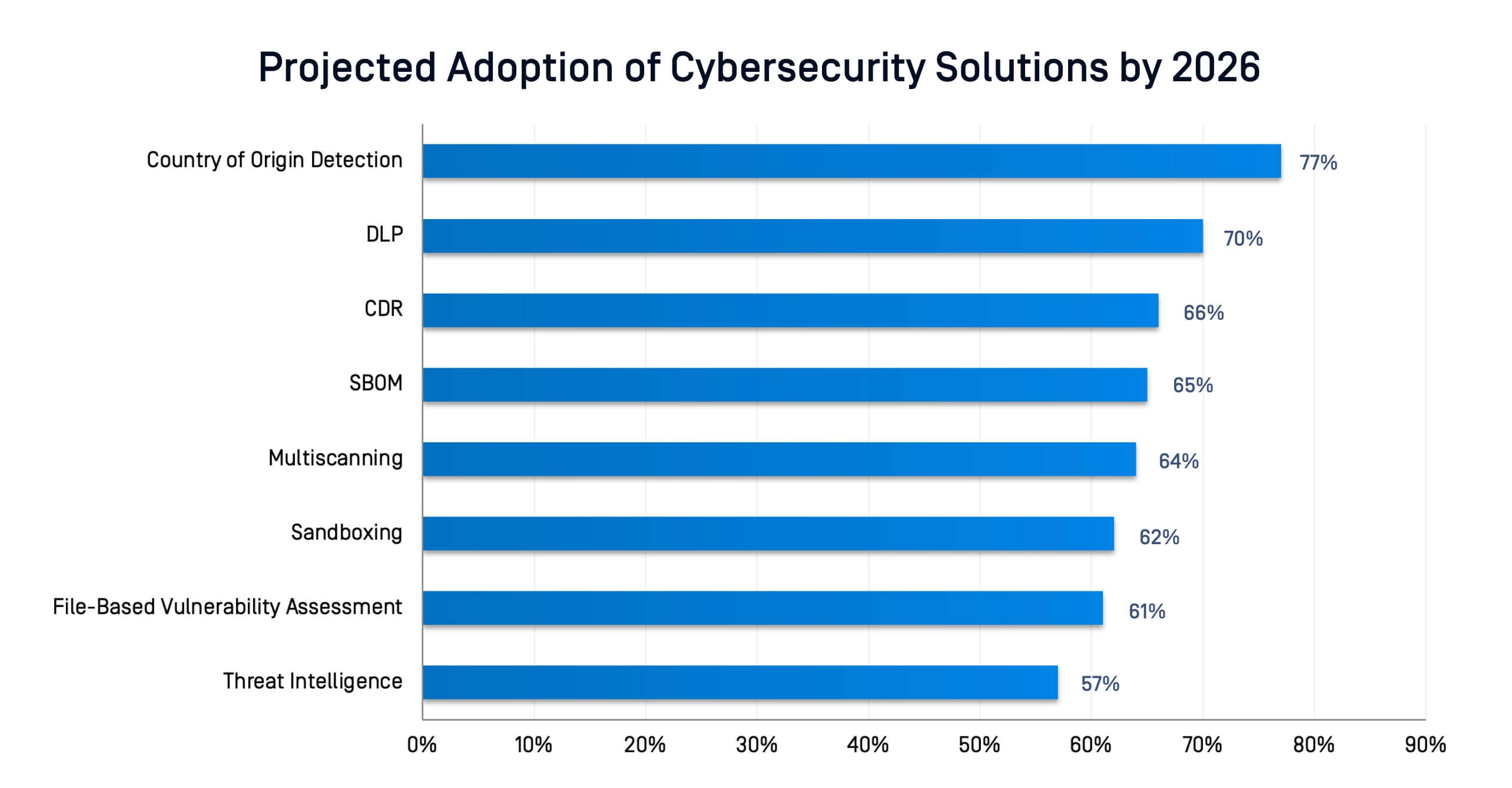

Führende Plattformen konsolidieren Technologien wie z. B.:

- Multiscanning mit Dutzenden von Anti-Malware-Engines

- CDR zum Entfernen versteckter Makros oder bösartiger Objekte

- Sandboxing für die dynamische Analyse verdächtiger Dateien

- File-based vulnerability assessment zum Blockieren von Dateien mit veralteten oder riskanten Bibliotheken

- SBOM-Analyse (Software Bill of Materials) zur Aufdeckung verborgener Abhängigkeiten (z. B. Log4j)

- DLP (Data Loss Prevention) zum Schutz vor versehentlicher oder böswilliger Datenexfiltration

- Korrelation von Bedrohungsdaten für neue Risiken

- Herkunftslandanalyse zur Kennzeichnung risikoreicher Dateien aus bestimmten Regionen

Mehrschichtige Dateisicherheit zum Schutz sensibler Daten

Durch die Schichtung dieser Kontrollen schützen die Plattformen vor:

- In gewöhnlichen Dateiformaten versteckte Malware und Ransomware

- Unbeabsichtigte Weitergabe sensibler Daten (PII, PHI, PCI)

- Ausnutzung von Schwachstellen in eingebetteten Komponenten

- Insider-Bedrohungen, die eine schlechte Sichtbarkeit von Dateien ausnutzen

- Nichteinhaltung gesetzlicher Vorschriften durch Erstellung von prüfungsfähigen Dateisicherheitsprotokollen

Warum Single-Point File Security-Lösungen nicht ausreichen

Ein-Punkt-Produkte wurden für eine einfachere Zeit entwickelt. Heute nutzen Angreifer die Lücken zwischen ihnen aus.

Sich entwickelnde dateibasierte Bedrohungen, die sich Punktlösungen entziehen

- Bösartige Makros, die Ransomware aus Office-Dokumenten starten

- Verdeckte Malware, die einzelne Antivirenprogramme umgeht

- Ausnutzbare Dateiformate wie CAD-, ISO- und ZIP-Images

- Metadatenlecks, die KI-Tools ungewollt aufdecken können

Ineffiziente Betriebsabläufe und versteckte Kosten

Fragmentierte Tools erhöhen die Gesamtbetriebskosten. Mehrere Konsolen, doppelte Richtlinien und fehlende Workflow-Integration verschwenden Zeit und Budget. Einzelne Produkte lassen sich auch nicht über hybride Umgebungen hinweg skalieren und hinterlassen blinde Flecken in Cloud-Speichern, entfernten Endpunkten oder OT-Netzwerken.

Lücken in der Gesetzgebung und Einhaltung von Vorschriften

Compliance-Richtlinien wie GDPR, HIPAA und RBI-Cybersicherheitsrichtlinien verlangen eine nachweisbare Kontrolle über sensible Daten. Einzelne Tools bieten selten die Prüfpfade, die Berichterstattung und die zentralisierte Verwaltung, die Unternehmen benötigen, um die Einhaltung der Vorschriften nachzuweisen.

Einblicke in die Forschung: Akzeptanz und Wirksamkeit in Unternehmen

Die Daten sind eindeutig: Unternehmen gehen zu mehrschichtigen Verteidigungslösungen als Teil einheitlicher Sicherheitsplattformen über, die mehrere Technologien zur Erkennung, Entschärfung und Analyse von Dateien in großem Umfang kombinieren.

Trends bei Unternehmensinvestitionen und ROI

CIOs und CISOs berichten von messbarem ROI durch:

- Geringere oder vermiedene Kosten für Sicherheitsverletzungen (Ponemon nennt durchschnittliche Kosten von 2,7 Millionen Dollar pro Vorfall)

- Geringere betriebliche Komplexität durch Konsolidierung der Tools in einer einzigen Plattform

- Verbesserte Compliance-Position, die das Risiko von Bußgeldern und behördlichen Strafen verringert

Lesen Sie mehr darüber, wie die globale Industrie auf moderne Cyberbedrohungen reagiert.

Treiber der Bedrohung: Insider-Risiken, dateibasierte Angriffe und gesetzlicher Druck

Insider-Bedrohungen in hybriden Umgebungen

Die Ponemon-Studie zeigt, dass 45 % der Dateiverletzungen von Insidern verursacht werden, die Daten weitergeben, während 39 % auf mangelnde Transparenz und Kontrolle zurückzuführen sind. Hybride Umgebungen verschlimmern dieses Problem noch, da Dateien jetzt fließend zwischen Cloud-Plattformen, Endgeräten und Systemen von Drittanbietern verschoben werden, was mehr Möglichkeiten für Missbrauch schafft.

Dateibasierte Malware, Ransomware und APTs

Angreifer nutzen Dateien immer häufiger als Waffe, um Ransomware und fortschrittliche, dauerhafte Bedrohungen zu verbreiten. Durch Sicherheitslücken in alltäglichen Dateiformaten können böswillige Nutzdaten herkömmliche Verteidigungsmaßnahmen umgehen und in Unternehmensnetzwerken Fuß fassen.

Compliance, Datensouveränität und Regulierung

Gesetzliche Vorgaben, von GDPR und HIPAA bis hin zu den indischen CERT-In SBOM-Richtlinien, machen Kontrollen auf Dateiebene zu einer Notwendigkeit. Anforderungen an die Datensouveränität bedeuten auch, dass Unternehmen genau wissen müssen, wo sensible Dateien gespeichert, abgerufen und übertragen werden.

Wie Dateisicherheit auf Plattformebene Risiken, Kosten und Komplexität reduziert

Zentralisierte Verwaltung und Sichtbarkeit

Die Plattformen vereinheitlichen Sicherheitsrichtlinien für alle Arbeitsabläufe - Uploads, Übertragungen, Downloads und Zusammenarbeit. CIOs erhalten einen zentralen Überblick über die Überwachung der Dateisicherheit mit umfassenden Prüfprotokollen für die Einhaltung von Vorschriften.

Integrierte Sicherheitskontrollen

Anstatt mit verschiedenen Tools zu jonglieren, koordinieren Plattformen mehrschichtige Kontrollen in einem einzigen Arbeitsablauf. Dateien werden automatisch gescannt, bereinigt und analysiert, unabhängig davon, ob sie über Cloud-Speicher, E-Mail oder ein OT-Netzwerk übertragen werden.

Niedrigere TCO und verbesserter ROI

Durch die Konsolidierung mehrerer punktueller Produkte in einer einzigen mehrschichtigen Plattform können Unternehmen ihre Lizenzierungs-, Integrations- und Verwaltungskosten senken. Die Ergebnisse der Ponemon-Studie zeigen, dass Unternehmen, die Plattformen einsetzen, erhebliche Einsparungen bei den Gesamtbetriebskosten (TCO) und eine verbesserte Ausfallsicherheit verzeichnen.

Holen Sie sich die neuesten Erkenntnisse darüber, wie Sie Ihr Unternehmen auf den neuesten Stand bringen können.

Hauptmerkmale, Bewertungskriterien und bewährte Praktiken

Must-Have-Merkmale

- Multiscanning mit mehreren Anti-Malware-Engines

- CDR zur Beseitigung eingebetteter Bedrohungen und Zero-Day-Angriffe

- Sandboxing mit schneller dynamischer Analyse

- Dateibasierte Schwachstellen- und SBOM-Analyse

- DLP und Klassifizierung sensibler Daten

- Integration von Bedrohungsdaten

- Kontrollen des Herkunftslandes

- Zentralisierte Durchsetzung von Richtlinien

Bewertungskriterien: Worauf Sie achten sollten

- Plattformübergreifende Kompatibilität (Cloud, Endpunkt, OT)

- Zentralisierte Verwaltungskonsole

- Anpassbare Arbeitsabläufe und Automatisierung

- Ausgeprägte Fähigkeiten zur Berichterstattung und Prüfung

- Erfolgsbilanz von Anbietern in regulierten Branchen

Bewährte Praktiken bei der Umsetzung

- Beginnen Sie mit risikoreichen Arbeitsabläufen (z. B. Uploads von Dritten, domänenübergreifende Übertragungen)

- Integration in bestehende CI/CD-Pipelines und sichere Dateiübertragungssysteme

- Schulung der Teams im Umgang mit vertrauenswürdigen Dateien (Zero-Trust)

- Regelmäßige Aktualisierung der Richtlinien zur Anpassung an gesetzliche Vorschriften und Bedrohungsdaten

Widerstandsfähigkeit gegen dateibasierte Bedrohungen aufbauen

Dateien sind einer der häufigsten Angriffsvektoren für Bedrohungsakteure, und herkömmliche Lösungen können nicht mehr mithalten.

Unternehmen müssen eine mehrschichtige Dateisicherheitsplattform einführen, die jede Datei an jedem Punkt ihrer Reise in der Tiefe schützt.

Die MetaDefender von OPSWATkonsolidiert Metascan™ Multiscanning, Deep CDR, Adaptive Sandbox, Proactive DLP™, SBOM-Generierung und vieles mehr in einem einzigen, einheitlichen Framework und hilft Unternehmen, Kosten zu senken, die Compliance zu stärken und sensible Dateien in IT- und OT-Umgebungen zu schützen.

Entdecken Sie, wie OPSWAT Ihrem Unternehmen helfen kann, eine durchgängige Dateisicherheit zu erreichen, und lassen Sie sich von Branchenexperten beraten.