Sicherheitsexperten betonen die Notwendigkeit einer "Verteidigung in der Tiefe", um Unternehmensnetzwerke vor Cyber-Kriminellen zu schützen. Dieser Ansatz umfasst mehrere Verteidigungsschichten, einschließlich Web Application Firewalls (WAF), Application Delivery Controllers (ADC) und Managed File Transfer (MFT)- Lösungen. Diese Netzwerksicherheitsgeräte sind für Unternehmen zum Schutz ihrer Daten, ihres geistigen Eigentums und ihrer Netzwerkressourcen unerlässlich geworden. Sie sind darauf ausgelegt, verschiedene Sicherheitsbedrohungen wie DDoS zu erkennen und zu verhindern, und bieten Netzwerkverkehrsmanagement, Anwendungs- und API .

Cloud- und Netzwerksicherheitsgeräte haben sich zwar bei der Sicherung von Netzwerken als wirksam erwiesen, haben aber auch ihre Grenzen. Um die durch diese Einschränkungen verursachten Risiken zu verringern, folgen Cloud- und Netzwerksicherheit dem Modell der geteilten Verantwortung. Wenn Sie sich ausschließlich auf Netzwerksicherheitsgeräte verlassen, ist es schwierig, Einblick in die im Netzwerkverkehr verborgenen Inhalte zu erhalten, was es für Sicherheitsteams schwierig macht, komplexere Bedrohungen wie Zero-Days und fortschrittliche, ausweichende Malware zu identifizieren und zu bekämpfen. Diese Einschränkungen verdeutlichen den Bedarf an Lösungen zur Inhaltskontrolle, die einen tieferen Einblick in die Inhalte bieten, um die Sicherheitslage eines Unternehmens zu verbessern.

Inhaltsübersicht

- Was ist eine Inhaltskontrolle?

- Herausforderung für die Cybersicherheit: Uploads bösartiger Dateien

- Vorteile der Inhaltskontrolle

- Beschränkungen von Firewalls, ADC und MFT Lösungen

- Das Modell der gemeinsamen Verantwortung im Bereich der Cybersicherheit erfordert eine Überprüfung der Inhalte

- Schlüsseltechnologien für die Inhaltskontrolle

- Zukunftssicherer Netzwerkverkehr: Aktivieren Sie die Inhaltskontrolle mit ICAP

Was ist Inhaltskontrolle?

Bei der Inhaltskontrolle handelt es sich um eine Methode zum Schutz vor Malware und Datenverlusten auf Netzwerkebene, die bösartigen Code und sensible Daten durch die Analyse von Dateien während der Übertragung identifiziert.

Die Überprüfung von Inhalten beginnt in der Regel mit einem Netzwerk-Proxy, Load Balancer oder einer ähnlichen Netzwerkanwendung. Er fungiert als Vermittler zwischen dem Benutzer und dem angeforderten Inhalt. Der Proxy leitet den Netzwerkverkehr, der Dateiinhalte enthält, an eine Antiviren-Software weiter, die den Inhalt auf potenzielle Bedrohungen oder Richtlinienverstöße prüft.

Wenn die Inhaltsüberprüfung aktiviert ist, untersucht die Netzwerk-Appliance die Dateien, die sie durchlaufen, einschließlich der URL, der Kopfzeilen und der Nutzdaten. Sie wendet vordefinierte Regeln und Einstellungen an, um nach bestimmten Mustern oder Schlüsselwörtern zu suchen, die auf bösartige oder unangemessene Inhalte hindeuten könnten. Reguläre Ausdrücke werden häufig verwendet, um diese Muster zu definieren und einen erweiterten Abgleich von Inhalten zu ermöglichen. Bei dieser Technik werden die Daten untersucht, um Muster in Metadaten und Schlüsselwörtern zu finden, die auf Sicherheit und Sensibilität hinweisen. So kann man beispielsweise einen benutzerdefinierten regulären Ausdruck für Sozialversicherungs- und Kreditkartennummern oder das Schlüsselwort "vertraulich" erstellen.

Der Prozess der Inhaltskontrolle kann mehrere Stufen und Aktionen umfassen. Er kann verbotene Domänen herausfiltern, den Zugang zu bestimmten Websites sperren, Dateien auf Viren prüfen oder Dokumente wie PDFs auf sensible Informationen untersuchen.

Die Inhaltskontrolle ist ein hilfreiches Instrument für Unternehmen, um die Sicherheit, Kontrolle und Compliance ihres Netzwerkverkehrs zu gewährleisten. Durch die aktive Überwachung und Filterung von Inhalten hilft es, unbefugten Zugriff, Datenverletzungen, Malware-Infektionen und andere potenzielle Risiken zu verhindern. Die Inhaltskontrolle kann an die spezifischen Bedürfnisse und Anforderungen eines Unternehmens angepasst werden, so dass Administratoren den Grad der Kontrolle und des Schutzes festlegen können.

Inhaltskontrolle Cybersecurity-Herausforderungen

Uploads bösartiger Dateien

Bösartige Dateien stellen eine erhebliche Bedrohung für die Netzsicherheit dar. Ständig werden Dateien in und aus dem Netzwerk übertragen, und jede Datei kann bekannte oder unbekannte Bedrohungen enthalten. Malware, Viren und andere bösartige Inhalte können ohne das Wissen des Administrators hochgeladen werden und so das gesamte System gefährden.

Diese Dateien können eine Reihe von Problemen verursachen, von kleineren Systemproblemen bis hin zu größeren Datenverletzungen und Angriffen, die zum Verlust sensibler Informationen führen können. Daher müssen Sie über wirksame Sicherheitsmaßnahmen verfügen, um böswillige Datei-Uploads zu erkennen und zu verhindern, damit die Sicherheit von Benutzern und Netzwerken gewährleistet ist.

Sensible Daten

Die Speicherung und Übermittlung sensibler Daten birgt erhebliche Risiken. Datenschutzverletzungen und Cyberangriffe können zum Diebstahl persönlicher und vertraulicher Informationen führen, was Identitätsdiebstahl, finanzielle Verluste und Rufschädigung zur Folge hat. Darüber hinaus kann die Nichteinhaltung von Datenschutzbestimmungen und -vorschriften rechtliche und finanzielle Konsequenzen nach sich ziehen.

Vorteile der Inhaltskontrolle

Die Inspektion von Inhalten, die Ihr Netzwerk durchlaufen, bietet drei wesentliche Vorteile: Sie erkennt Malware und unbekannte Bedrohungen, die sich in den Inhalten verstecken, hilft Ihrem Unternehmen bei der Einhaltung von Datenschutzbestimmungen und bietet Einblick in sensible Daten, die Ihr Netzwerk durchlaufen.

Sensible Daten identifizieren

Die Inhaltsprüfung bietet zahlreiche Vorteile, darunter Datentransparenz, Kontrolle über sensible Daten, mehr Kontrolle und automatische Identifizierung und Klassifizierung von Informationen. Durch die Inspektion von Dateiinhalten können Administratoren genau sehen, wo sensible Daten, wie z. B. Namensadressen, Kreditkarteninformationen und persönliche Gesundheitsdaten, gespeichert sind, und kontrollieren, wie sie verwendet werden.

Erfüllen Sie die Datenschutzbestimmungen

Die Inhaltskontrolle spielt eine entscheidende Rolle bei der Einhaltung von Datenschutzvorschriften wie dem Health Insurance Portability and Accountability Act (HIPAA), dem Federal Information Security Modernization Act (FISMA) und dem Payment Card Industry Data Security Standard (PCI-DSS). Unternehmen können diese Vorschriften leicht einhalten, indem sie Schutzmaßnahmen für ihre regulierten Daten anwenden.

Secure Netzwerkverkehr durch bösartige Dateien

Unternehmen benötigen wirksame Sicherheitsmaßnahmen zur Erkennung und Verhinderung bösartiger Datei-Uploads, um sicherzustellen, dass ihre Netzwerke sicher bleiben und sensible Daten geschützt werden. Lösungen zur Inhaltskontrolle können entscheidend dazu beitragen, bösartige Dateien zu erkennen und zu blockieren, auch solche, die im legitimen Datenverkehr versteckt sind, und die unberechtigte Datenexfiltration zu verhindern. Die Inhaltskontrolle kann die Netzwerksicherheit erheblich verbessern und sensible Daten vor möglichen Verstößen schützen.

Beschränkungen von Firewalls, ADCs und MFT Lösungen

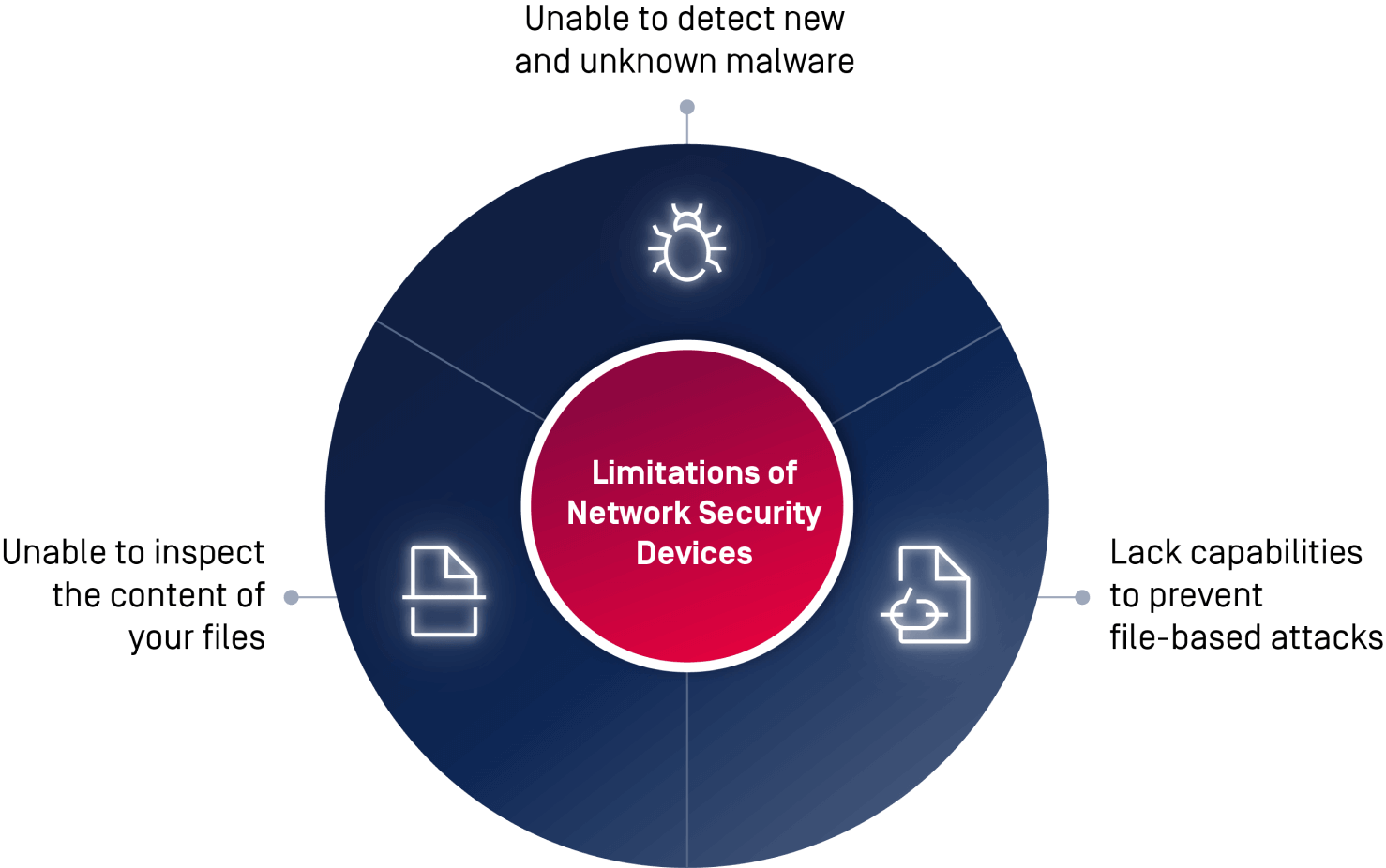

Netzwerksicherheitsgeräte wie WAF-, Proxy-, ADC- oder MFT -Lösungen sind bei der Erkennung und Verhinderung bösartiger Dateiuploads eingeschränkt. Sie sind nicht in der Lage, neue und unbekannte Malware zu erkennen, den Inhalt Ihrer Dateien zu untersuchen und können dateibasierte Angriffe nicht wirksam verhindern. Um diese Einschränkungen zu beheben, werden Lösungen zur Inhaltskontrolle benötigt. Diese Lösungen können bösartige Dateien, auch solche, die sich im legitimen Datenverkehr verstecken, erkennen, scannen und blockieren und die unerlaubte Datenexfiltration verhindern. Der Einsatz von Content Inspection kann die Sicherheit erheblich verbessern und sensible Daten schützen.

Um diese Einschränkungen zu überwinden, werden Lösungen zur Inhaltskontrolle benötigt. Diese Lösungen können bösartige Dateien, auch solche, die im legitimen Datenverkehr versteckt sind, erkennen, scannen und blockieren und die unerlaubte Datenexfiltration verhindern. Der Einsatz von Content Inspection kann die Sicherheit erheblich verbessern und sensible Daten schützen.

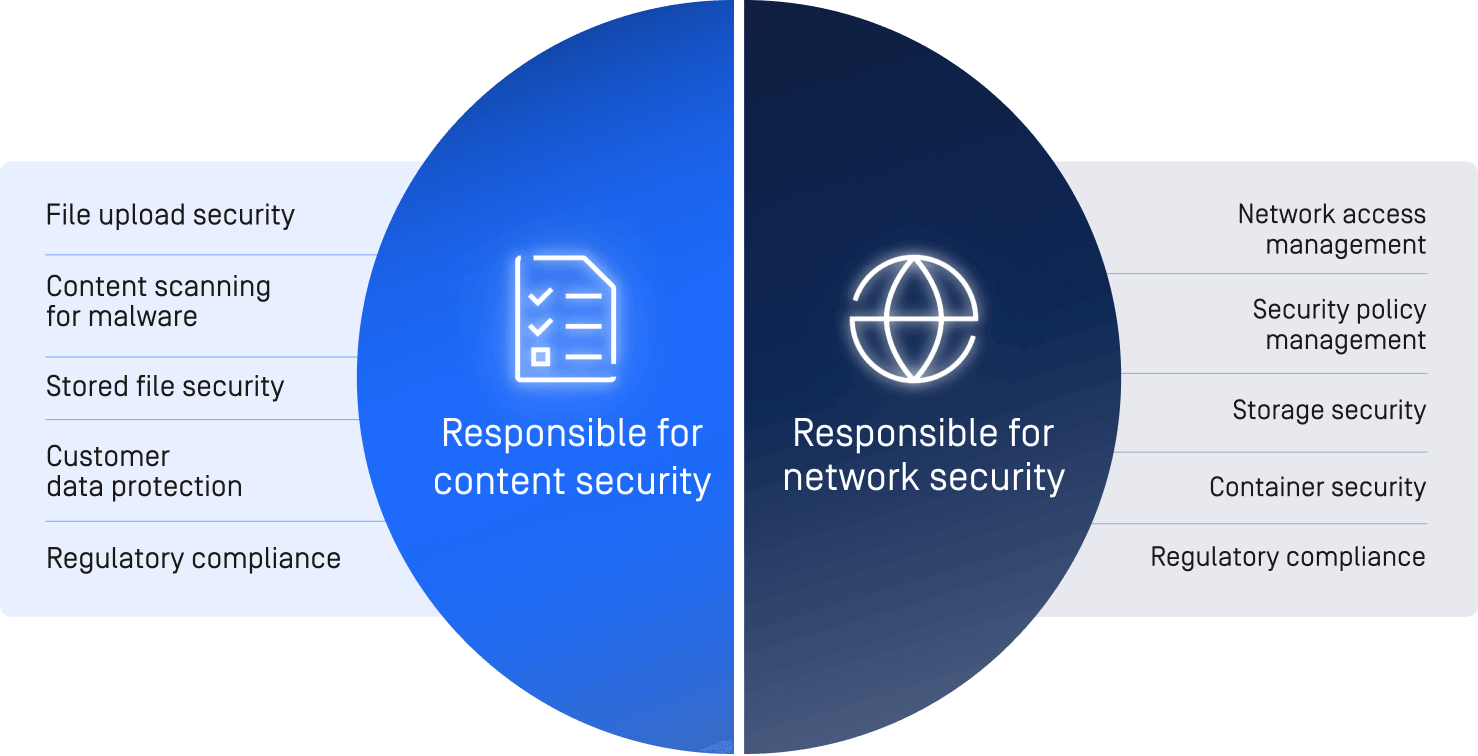

Das Modell der geteilten Verantwortung in der Cybersicherheit

Bei der Nutzung öffentlicher Cloud-Dienste ist es wichtig, das Konzept der "geteilten Verantwortung" zu verstehen. Während Cloud-Anbieter für die Sicherung ihrer Infrastruktur verantwortlich sind, sind Unternehmen für die Sicherung ihrer Daten und Anwendungen zuständig. Diese Aufteilung der Verantwortlichkeiten kann je nach Cloud-Anbieter und -Dienst variieren.

Schlüsseltechnologien für die Inhaltskontrolle

Technologien zur Inhaltskontrolle bieten Einblick in den Netzwerkverkehr. Diese Transparenz ist entscheidend für den Nachweis der Compliance, den Schutz vor dateibasierten Bedrohungen und das Bestehen von Sicherheits- und Compliance-Audits.

Antiviren-Scanning mit mehreren Antivirus (AV)-Engines

Die Verwendung einer einzigen AV-Engine bietet nur begrenzten Schutz. Nach Untersuchungen von OPSWAT kann eine einzige AV-Engine 40-80 % der Malware und Viren erkennen. Außerdem hat jede AV-Engine ihre Stärken und Schwächen. Das Scannen mit mehreren Engines, das so genannte Multiscanning, verbessert die Erkennungsraten und verkürzt die Erkennungszeiten bei Ausbrüchen. Multiscanning macht Ihr Netzwerk widerstandsfähiger gegen neue Malware-Ausbrüche und gezielte Angriffe. Außerdem profitieren Sie von mehreren Technologien wie maschinellem Lernen, künstlicher Intelligenz und Heuristik. Jede Engine ist auf unterschiedliche Bedrohungen spezialisiert. Während sich die eine bei der Erkennung von Ransomware hervortut, ist eine andere auf die Identifizierung von Trojanern spezialisiert.

Schutz vor Datenverlust (DLP)

Data Loss Prevention (DLP) spielt eine entscheidende Rolle bei der Verhinderung potenzieller Datenschutzverletzungen und der Einhaltung gesetzlicher Vorschriften, indem sensible und vertrauliche Daten wie Kreditkartennummern und Sozialversicherungsnummern in Dateien identifiziert werden. Die OCR-Technologie (Optical Character Recognition) kann sensible Informationen in PDF-Dateien, die nur Bilder enthalten, oder in PDF-Dateien mit eingebetteten Bildern identifizieren und unkenntlich machen. Neben der Identifizierung und Schwärzung sensibler Inhalte geht DLP noch einen Schritt weiter, indem es Metadaten entfernt, die potenziell vertrauliche Informationen enthalten können. Durch die Erkennung von Metadaten erhöht DLP die Sicherheit und verringert das Risiko, dass vertrauliche Daten unbeabsichtigt preisgegeben werden.

Inhalt Abrüstung und Wiederaufbau (CDR)

Die Technologie zur Inhaltskontrolle kann auch Bedrohungen aus Dateien entfernen, indem sie mit Hilfe von Content Disarm and Reconstruction (CDR) eine Datei dekonstruiert, potenzielle Bedrohungen eliminiert und eine sichere Version rekonstruiert. Diese Technologie stellt sicher, dass unbekannte Bedrohungen wie Zero-Day-Bedrohungen neutralisiert werden, bevor sie den Benutzer erreichen.

Zukunftssicherer Netzwerkverkehr: Aktivieren Sie Content Inspection mit ICAP

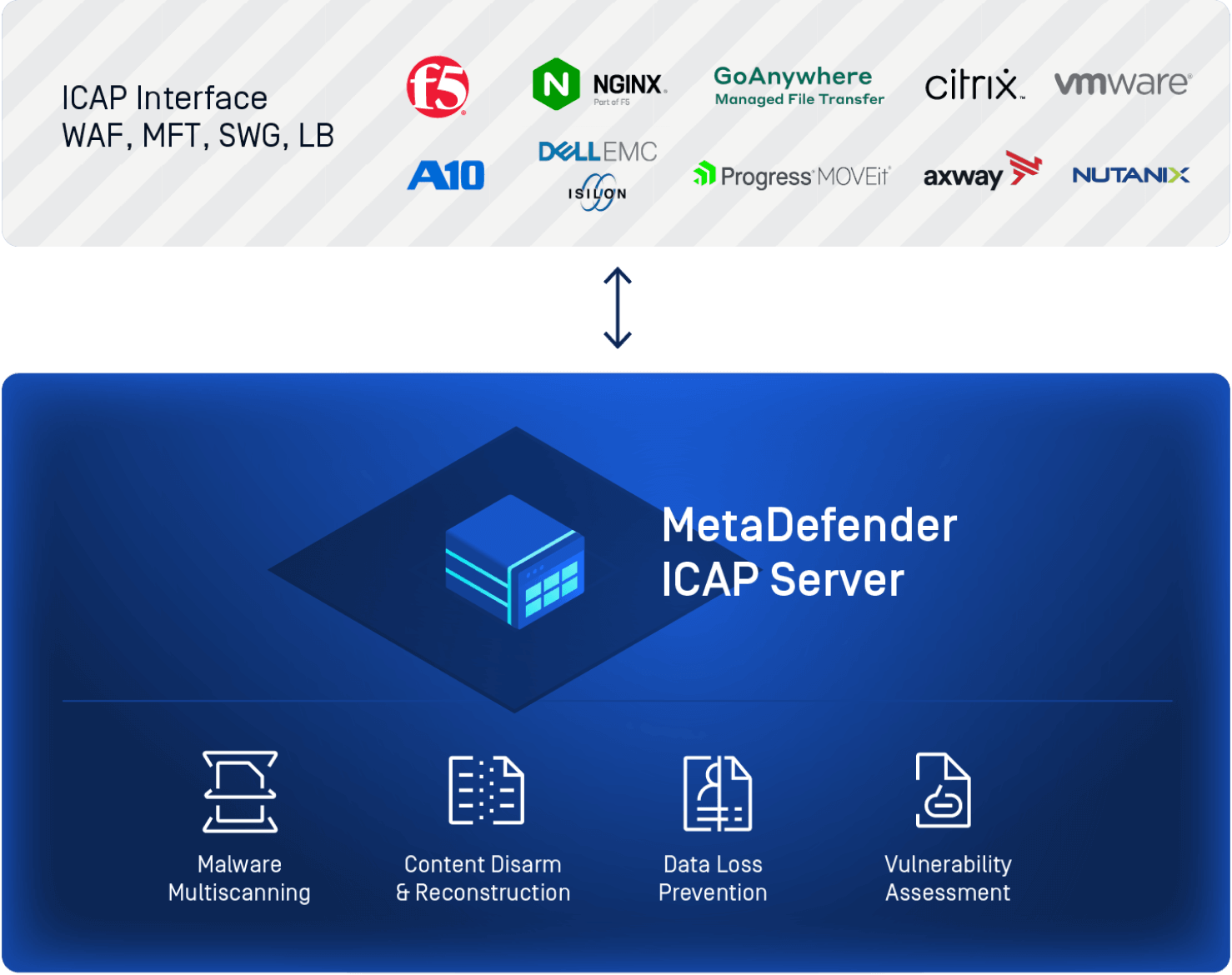

ICAP nutzen das Internet Content Adaptation Protocol (ICAP), um spezialisierte Dienste wie Anti-Malware-Scans anzubieten. Da ICAP leichtgewichtig ist, ermöglicht es Teams, Ressourcen freizusetzen und die Implementierung zu standardisieren. Durch die Umleitung des Datenverkehrs auf einen dedizierten Server, auf dem eine ICAP läuft, können alle Dateien, die das System passieren, anhand derselben Richtlinie gescannt werden.

Dieser Ansatz ist eine hocheffektive Sicherheitslösung, da sich die Netzwerk-Appliance auf ihre primäre Funktion, z. B. die Leistung, konzentrieren kann, während der Dienst ICAP die Dateien mit minimalen Auswirkungen auf die Leistung analysiert, bewertet und bereinigt. ICAP Lösungen können einen umfassenden Schutz an der Netzwerkgrenze und eine zusätzliche Vertrauensebene innerhalb des Unternehmens und mit Drittpartnern bieten. Es ist wichtig, die besten Praktiken zu befolgen , um Ihren Netzwerkverkehr zu schützen.

OPSWAT Überprüfung des Inhalts: MetaDefender ICAP Server

OPSWATDie Content-Inspection-Lösung von MetaDefender ICAP Server bietet eine tiefere Transparenz der Inhalte, erkennt und blockiert bösartige Dateien und verhindert die unerlaubte Datenexfiltrationfür eine Vielzahl von Anwendungsfällen.

Sprechen Sie mit unseren Sicherheitsexperten, um den Netzwerkverkehr Ihres Unternehmens zukunftssicher zu machen.