In den letzten zehn Jahren hat die Konvergenz der Technologien die Netzsicherheit zu einem schwierigen Unterfangen gemacht. Die zunehmende Verbreitung von Webanwendungen mit File-Sharing-Portalen hat die Angriffsfläche vergrößert.

Das Hochladen von Dateien birgt zahlreiche Risiken für die Cybersicherheit. Malware kann Netzwerke durch Datei-Uploads infiltrieren, die bösartigen Code oder URLs enthalten, oder indem sie zuvor unentdeckte Zero-Day-Schwachstellen ausnutzt.

In diesem Artikel werden wir die besten Methoden zum Schutz von Netzwerken gegen diese Art von Angriffen vorstellen. Schließlich wird erläutert, wie eine Antivirenlösung ( ICAP ) eine zusätzliche Schutzebene hinzufügen kann, um Ihre Anwendungen vor bösartigen Dateiuploads zu schützen.

1. Finden Sie die beste Kombination von Netzwerksicherheitslösungen für Ihre Bedürfnisse

Es gibt eine Vielzahl von Netzwerkgeräten, von denen viele für die Netzwerksicherheit sorgen. Diese Netzwerkgeräte übernehmen Aufgaben der Netzwerksicherheit wie die Verwaltung des Netzwerkzugangs, die Verwaltung von Sicherheitsrichtlinien, die Speicherung von Daten zur Einhaltung von Vorschriften und die Gewährleistung der Containersicherheit.

Proxys, wie z. B. Forward- und Reverse-Proxys, schirmen Verbindungen ab, indem sie IP-Adressen verbergen und einen einzigen Ein- und Ausgangspunkt bereitstellen. Load Balancer bieten ähnliche Funktionen, ermöglichen aber auch die Orchestrierung, Richtlinienverwaltung und Automatisierung für umfangreiche Anwendungen.

Web Application Firewalls (WAFs) untersuchen den Netzwerkverkehr, um unbefugten Zugriff zu verhindern und vor Bedrohungen wie Cross-Site-Scripting und verteilten Denial-of-Service-Angriffen zu schützen. Firewalls der nächsten Generation (NGFWs) konzentrieren sich auf den Datenverkehr, der die Schichten 3-4 durchläuft, um interne Netzwerke vor externen Angriffen zu schützen. Ingress-Controller ähneln Load Balancern und Proxies, sind aber für Container-Umgebungen konzipiert.

Secure Web Gateways (SWGs) fungieren als Filter zwischen Benutzern und Internetverkehr, blockieren Verbindungen zu nicht zugelassenen Internetanwendungen und -diensten und verschlüsseln den Verkehr. Application Delivery Controller (ADCs) bieten Proxy-, Lastausgleichs- und WAF-Funktionen sowie ein API , Anwendungsbeschleunigung und SSL-Terminierung. Sie werden in der Regel vom Entwicklungsteam und nicht von einem Sicherheitsteam verwaltet. Managed File Transfer (MFT) schließlich ermöglicht sichere und verwaltete Übertragungen großer Dateien, was herkömmliche FTP- oder HTTP-Dienste nicht bieten.

2. Scannen von Dateien, die in Ihr Netzwerk gelangen, und von Speichergeräten

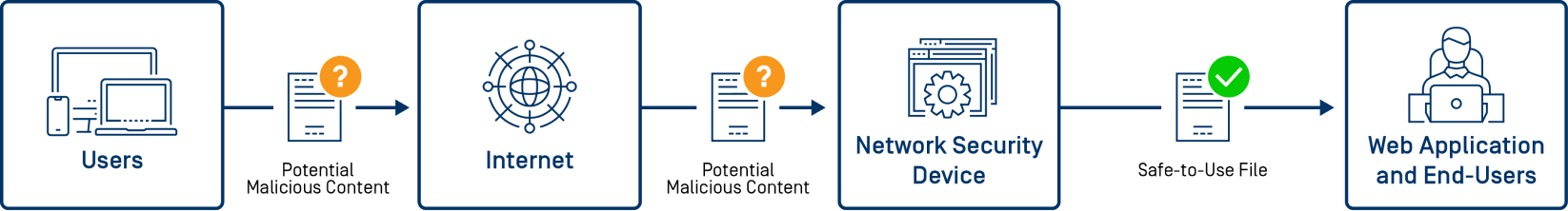

Selbst mit diesen Lösungen besteht immer noch das Risiko, dass bösartige Dateien in Ihr Netzwerk gelangen oder in Ihrem System gespeichert werden. Um dieses Risiko zu mindern, ist es wichtig, alle Dateien, die in Ihr Netzwerk gelangen oder dort gespeichert werden, mit einem Virenschutz zu versehen. Auf diese Weise können Sie jegliche Malware erkennen und entfernen, bevor sie Schaden anrichten kann. Mit einer umfassenden Sicherheitsstrategie, die mehrere Schutzebenen umfasst, können sich Unternehmen besser gegen die sich ständig weiterentwickelnden Bedrohungen in der heutigen digitalen Landschaft schützen.

Auch die Übertragung einer großen Anzahl von Dateien zwischen internen Teams und Kunden kann Angreifern Möglichkeiten bieten. Externe Quellen (Drittanbieter, externe Partner) können versehentlich Malware in die Umgebung einschleusen. Aus diesem Grund ist es für Unternehmen sehr ratsam, den Inhalt aller Dateien, die in ihre Netzwerke übertragen werden, zu untersuchen, indem sie Scans durchführen, um Malware an der Peripherie zu erkennen und zu blockieren.

3. Secure Gegen allgemeine Bedrohungen

Antiviren- und Anti-Malware-Engines haben Mühe, mit der Menge der von Angreifern entwickelten neuen Bedrohungen Schritt zu halten. Die Situation wird noch schlimmer, wenn man die zunehmende Komplexität von Malware und Advanced Persistent Threats (APTs) berücksichtigt, die auf Unternehmen abzielen. Darüber hinaus machen unbekannte Malware und Zero-Day-Bedrohungen den Sicherheitsteams weiterhin zu schaffen.

Das Scannen von Dateien auf bekannte Bedrohungen ist eine wirksame erste Verteidigungsmaßnahme gegen bösartige Dateiuploads. Herkömmliche AV-Lösungen mit nur einer oder zwei Engines sind jedoch nicht in der Lage, genügend Malware schnell genug zu erkennen, um das Netzwerk angemessen zu schützen. Die Antivirenforschung zeigt, dass mehr als 20 Antiviren- und Anti-Malware-Engines erforderlich sind, um eine Erkennungsrate von mehr als 99 % zu erreichen.

4. Erkennung unbekannter Bedrohungen über das herkömmliche Antiviren-Scanning hinaus

Die zunehmende Raffinesse und Komplexität von Malware ermöglicht es ihr, herkömmliche Schutzmaßnahmen zu umgehen. Beispielsweise erkennen Anti-Malware-Engines bekannte Bedrohungen, so dass Zero-Day-Malware signaturbasierte Antivirenlösungen leicht umgehen kann. Produktivitätsdateien wie Word, Excel, PDF, Archive oder Bilddateien können verwendet werden, um eingebettete Bedrohungen in Makros und Skripten zu verstecken, die von AV-Engines oder dynamischen Analyselösungen wie Sandboxen nicht immer erkannt werden können.

Eine wirksame Präventionsmethode besteht darin, alle potenziell bösartigen eingebetteten Objekte durch Datenbereinigung oder Content Disarm and Reconstruction (CDR) zu entfernen. Deep CDR Diese Technologie entfernt bösartige Dateiinhalte, ohne sich auf die Erkennung von Malware zu verlassen. Sie verarbeitet die eingehenden Dateien und generiert sie dann so neu, dass die neuen Dateien sowohl brauchbar als auch unschädlich sind. Mit anderen Worten: Deep CDR trägt zur Sicherheit des Netzwerkverkehrs bei, indem es sowohl bekannte als auch unbekannte Bedrohungen verhindert.

5. Schwärzen sensibler Informationen

Selbst mit den besten automatisierten Lösungen können böswillige Insider und nachlässige Benutzer sensible Daten durchsickern lassen. Zum Schutz vor Datenlecks und Compliance-Verstößen sind zusätzliche Lösungen erforderlich.

Unternehmen haben viele Gründe, sich über die Offenlegung personenbezogener Daten Sorgen zu machen, angefangen bei Compliance-Vorschriften wie PCI-DSS und GDPR bis hin zu gezielten Cyberangriffen oder unbeabsichtigten Insider-Lecks. Um das Risiko eines Datenverlusts zu verringern, ist es wichtig, sensible Informationen in Dateien, die hochgeladen oder extern freigegeben werden, zu schwärzen.

6. Steigern Sie die Effizienz mit einer ICAP Lösung

Mithilfe des Internet Content Adaptation Protocol (ICAP) ermöglicht eine ICAP den Netzwerksicherheitsanwendungen, den Netzwerkverkehr für Aufgaben wie das Scannen von Viren- und Malware-Schutzprogrammen oder die Datenbereinigung auf einen dedizierten Server zu verlagern. Auf diese Weise wird sichergestellt, dass alle Dateien nach denselben Richtlinien gescannt werden.

Durch die Umleitung des Datenverkehrs auf einen ICAP Server können sich die Netzwerkgeräte auf ihre eigentliche Aufgabe konzentrieren, z. B. auf die Netzwerkleistung, während der spezialisierte ICAP Server die durchlaufenden Dateien schnell analysiert und bereinigt, ohne die Leistung zu beeinträchtigen. Dieser Ansatz ist besonders effektiv für die Netzwerksicherheit, da er einen umfassenden Schutz an der Peripherie, Mehrwertdienste und eine zusätzliche Vertrauensebene sowohl für das Unternehmen als auch für Drittanbieter bietet.

FAQs

Was ist eine ICAP Server ?

Internet-Content-Adaptation-Protocol-Server (ICAP -Server) ähneln einem HTTP-Server, mit dem Unterschied, dass die Anwendung ICAP Anfragen bedient. In RFC3507 heißt es: "ICAP Anfragen MÜSSEN mit einer Anfragezeile beginnen, die eine Methode, den vollständigen URI der angeforderten ICAP Ressource und eine ICAP Versionszeichenfolge enthält."

Was ist ein ICAP Client?

Ein ICAP Client ist eine Softwareanwendung, die Verbindungen mit ICAP Servern herstellt, um Anfragen zu senden.

Wie fängt man die Verbindung zwischen einem Endnutzer oder Gerät und dem Internet ab?

Sie können transparente Proxy-Server erweitern. Ein transparenter Proxy, auch bekannt als Inline-Proxy, Abfang-Proxy oder erzwungener Proxy, ist ein Server, der die Verbindung zwischen einem Endbenutzer oder Gerät und dem Internet abfängt.

Was sind transparente HTTP-Proxy-Zwischenspeicher?

Transparente HTTP-Proxy-Zwischenspeicher sind Server, die die Verbindung zwischen dem Internet und einem Endbenutzer oder -gerät abfangen, und Internet-Content-Adaptation-Protocol-ServerICAP ) werden im Allgemeinen verwendet, um Virenscans und Inhaltsfilter in ihnen zu implementieren.

Was ist Inhaltsfilterung?

Sie können einen ICAP Filter verwenden, um eine Nachricht zur Inhaltsanpassung an einen vorkonfigurierten Server zu senden. Dazu gehören z. B. bestimmte Vorgänge wie Virensuche, Inhaltsfilterung, Werbeeinblendung und Sprachübersetzung.

Was ist eine ICAP Ressource?

Wie eine HTTP-Ressource, aber der Uniform Resource Identifier (URI) bezieht sich auf einen ICAP Dienst, der Anpassungen von HTTP-Nachrichten vornimmt.

Was sind Request Modification Mode und Response Modification Mode?

Im Request Modification Mode (reqmod) sendet ein Client einen HTTP-Request an einen ICAP . Der ICAP kann dann:

- Senden Sie eine geänderte Version der Anfrage zurück.

- Senden Sie eine HTTP-Antwort auf die Anfrage zurück.

- Gibt einen Fehler zurück.

ICAP müssen alle drei Arten von Antworten verarbeiten.

OPSWAT MetaDefender ICAP Server - Vertrauen Sie Ihrem Netzwerkverkehr

OPSWAT MetaDefender ICAP Server bietet fortschrittlichen Schutz für den Netzwerkverkehr vor bösartigen Dateiuploads, Zero-Day-Angriffen und der Offenlegung sensibler Daten. MetaDefender ICAP Server scannt und prüft alle eingehenden Dateiinhalte, bevor sie das Netzwerk Ihres Unternehmens erreichen. Die Lösung kann in alle ICAP-fähigen Netzwerkgeräte integriert werden: Load Balancer, Forward/Reverse Proxy, Ingress Controller, Managed File Transfer (MFT) und mehr. Erfahren Sie mehr über MetaDefender ICAP Server