- Definition von Air-Gapped-Netzen

- Wie funktionieren Netze mit Luftlöchern?

- Sicherheitsvorteile von Air-Gapped-Netzen

- Aufbau und Instandhaltung luftdurchlässiger Netze

- Luftspaltangriffe und -beschränkungen

- Air-Gapped Networks im Vergleich zu anderen Sicherheitsansätzen

- Den nächsten Schritt tun

- Häufig gestellte Fragen (FAQs)

Definition von Air-Gapped-Netzen

Ein Air-Gapped-Netz ist eine Sicherheitsarchitektur, in der Computer oder Netzwerke physisch oder logisch von ungesicherten Systemen, einschließlich des öffentlichen Internets, isoliert sind. Diese Trennung, die gemeinhin als "Air Gap" bezeichnet wird, verhindert den unbefugten Zugriff und gewährleistet, dass sensible Daten und Systeme vor externen Cyber-Bedrohungen geschützt bleiben.

Air-Gapped-Systeme werden häufig in Umgebungen eingesetzt, die ein Höchstmaß an Schutz erfordern, wie z. B. klassifizierte Netzwerke oder OT-Systeme (Operational Technology) in kritischen Infrastrukturen, und bieten eines der sichersten verfügbaren Netzwerkdesigns.

Luftspalt vs. Netzwerkisolierung: Hauptunterschiede

Während die Netzwerkisolierung die Segmentierung von Netzwerken durch softwaredefinierte Grenzen wie VLANs oder Firewalls beinhalten kann, wird bei Air-Gapped-Netzwerken die Konnektivität vollständig aufgehoben. Durch diese physische Trennung werden ein- und ausgehende Datenverkehrspfade eliminiert, was Air-Gapped-Systeme widerstandsfähiger gegen externe Kompromisse macht.

Erklärung der Branchenterminologie

Abgeschirmte Netzwerke sind in Hochsicherheitsumgebungen wie klassifizierten Regierungssystemen, OT-Umgebungen und ICS (Industrial Control Systems) weit verbreitet. Diese Netzwerke unterstützen oft Infrastrukturen, bei denen Ausfälle oder Datenverletzungen katastrophale Folgen haben können.

Begriffe wie "High Side/Low Side" beziehen sich auf die Trennung zwischen vertrauenswürdigen und nicht vertrauenswürdigen Umgebungen, wobei die Luftlücke dafür sorgt, dass es keine direkte Brücke zwischen den beiden gibt.

Wie funktionieren Netze mit Luftlöchern?

Bei Air-Gapped-Netzen wird entweder eine physische oder logische Trennung von ungesicherten Systemen erzwungen. Diese Maßnahmen stellen sicher, dass keine direkte Kommunikation - kabelgebunden oder drahtlos - zwischen dem isolierten System und externen Netzen besteht.

Eine gängige Architektur besteht in der Verwendung von hardwaregestützten unidirektionalen Gateways, wie z. B. Datendioden, die den Informationsfluss aus der abgekapselten Umgebung heraus ermöglichen, ohne einen eingehenden Datenfluss zuzulassen.

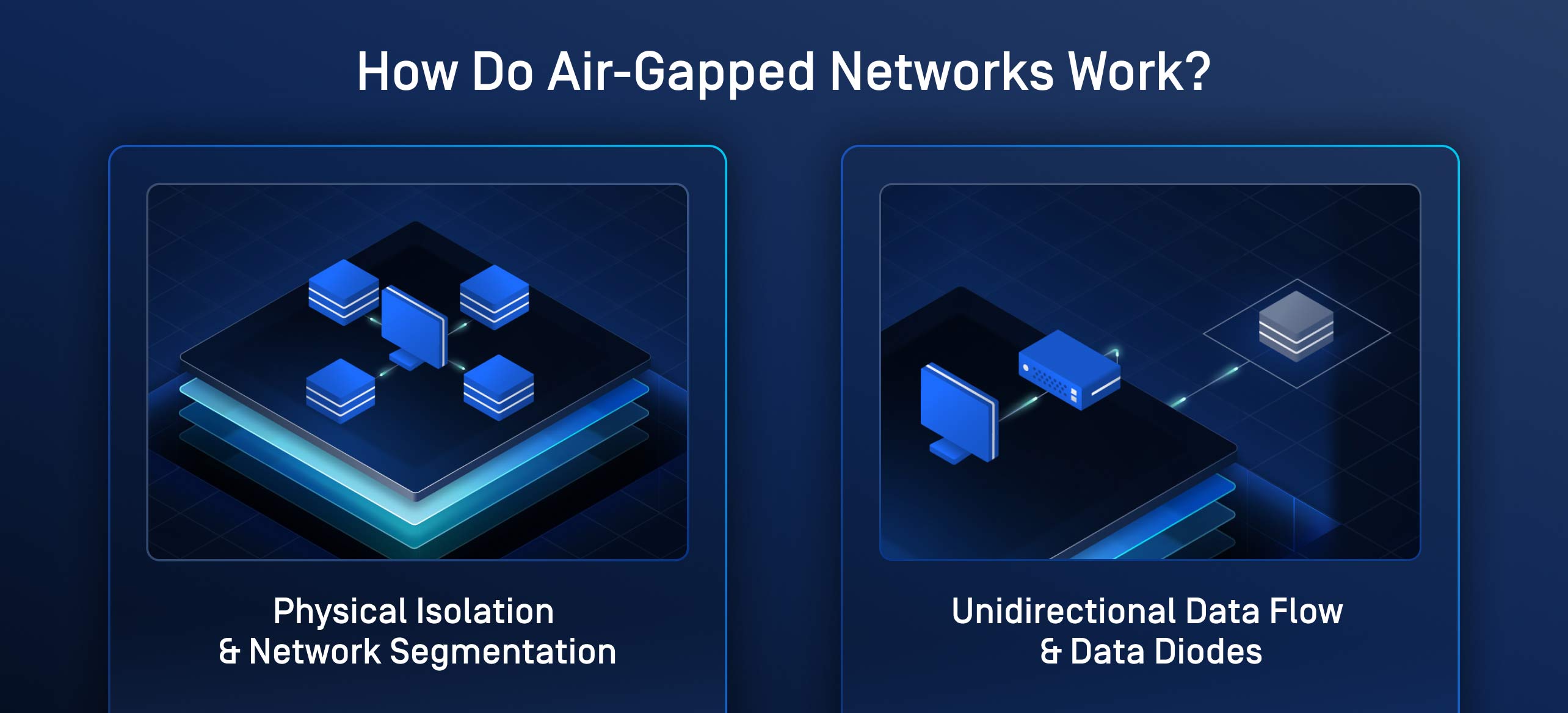

Physische Isolierung und Netzwerksegmentierung

Unter physischer Isolierung versteht man die vollständige Abtrennung der Systeme von allen Netzen, die ein Risiko darstellen könnten. Dies kann bedeuten, dass die Systeme in abgeschirmten Räumen untergebracht oder alle drahtlosen oder Ethernet-Schnittstellen vollständig entfernt werden.

Die Netzwerksegmentierung kann die physische Isolierung ergänzen, indem sie strenge interne Grenzen zwischen Systemen auf der Grundlage von Empfindlichkeit und Funktion schafft.

Unidirektionaler Datenfluss & Datendioden

Ein unidirektionaler Datenfluss, der häufig durch Datendioden erzwungen wird, ermöglicht die einseitige Übertragung von Informationen aus einer Umgebung mit höherer Empfindlichkeit in eine Zone mit geringerer Sicherheit ohne Rückweg. Vor allem Datendioden verhindern durch die Durchsetzung auf Hardware-Ebene den Rückverkehr und eliminieren so das Risiko der Rückkanal-Kommunikation.

Diese Geräte sind in Umgebungen wie Stromnetzen unverzichtbar, in denen die Betreiber Zugang zu Echtzeit-Telemetrie benötigen, ohne dass externe Bedrohungen auftreten.

Weitere Informationen darüber, wie Datendioden im Vergleich zu anderen Sicherheitstools abschneiden, finden Sie unter Datendioden im Vergleich zu Firewalls.

Sicherheitsvorteile von Air-Gapped-Netzen

Abgeschirmte Netzwerke sind zwar nicht perfekt, aber sie bieten im Allgemeinen Schutz vor externen Cyberbedrohungen. Da sie von externen Systemen getrennt sind, verringern sie das Risiko von Bedrohungen, die vom Internetzugang abhängen, einschließlich vieler Arten von Malware, Ransomware und Remote-Exploitation-Tools.

Systeme mit Luftüberwachung sind oft die letzte Verteidigungslinie für die kritischsten Operationen, von militärischen Kommandozentralen bis hin zur Steuerung von Nuklearanlagen.

Kritische Infrastrukturen und OT Security

Luftgestützte Netzwerke spielen eine wichtige Rolle bei der Sicherung von OT-Umgebungen wie Energieanlagen, Wasseraufbereitungsanlagen und Transportsystemen. Tatsächlich wurden viele der kritischen Infrastruktursysteme, auf die wir uns am meisten verlassen, vor der Einführung des Internets gebaut.

Systeme, die früher mit Lastwagen von Umspannwerk zu Umspannwerk fuhren, um Daten zu sammeln, sind auch heute noch im Einsatz, auch wenn sich das Internet weiterentwickelt und die Arbeitsabläufe digitalisiert hat.

Diese Branchen sind auf eine vorhersehbare, ununterbrochene Leistung angewiesen. Durch die Isolierung wichtiger Systeme gewährleisten die Betreiber Sicherheit und Zuverlässigkeit, selbst wenn Bedrohungen aktiv auf IT-verbundene Komponenten abzielen.

Weitere Informationen zu diesem Thema finden Sie unter Sicherung von Umgebungen mit Luftraum vor gezielten Angriffen.

Aufbau und Instandhaltung luftdurchlässiger Netze

Die Einrichtung und Verwaltung eines Air-Gapped-Netzes erfordert eine sorgfältige Planung und strenge Betriebsdisziplin. Unternehmen müssen entscheiden, ob sie physische oder logische Luftlücken verwenden und wie sie den Datenimport/-export sicher handhaben.

Backup-Strategien, so genannte Air-Gap-Backups, sind ebenfalls von entscheidender Bedeutung. Diese Backups werden offline oder in isolierten Umgebungen gespeichert, um zu verhindern, dass sie von Ransomware verschlüsselt oder gelöscht werden.

Physische vs. logische Luftlücken

Eine physische Sicherheitslücke bedeutet, dass keine Netzwerkkabel, Wi-Fi-Verbindungen oder andere digitale Brücken zwischen dem gesicherten System und externen Netzwerken bestehen. Bei einer logischen Sicherheitslücke werden Softwarekontrollen wie Firewall-Regeln oder Routing-Beschränkungen verwendet, die zwar bequem sind, aber weniger sicher und anfällig für Fehlkonfigurationen oder Ausnutzung.

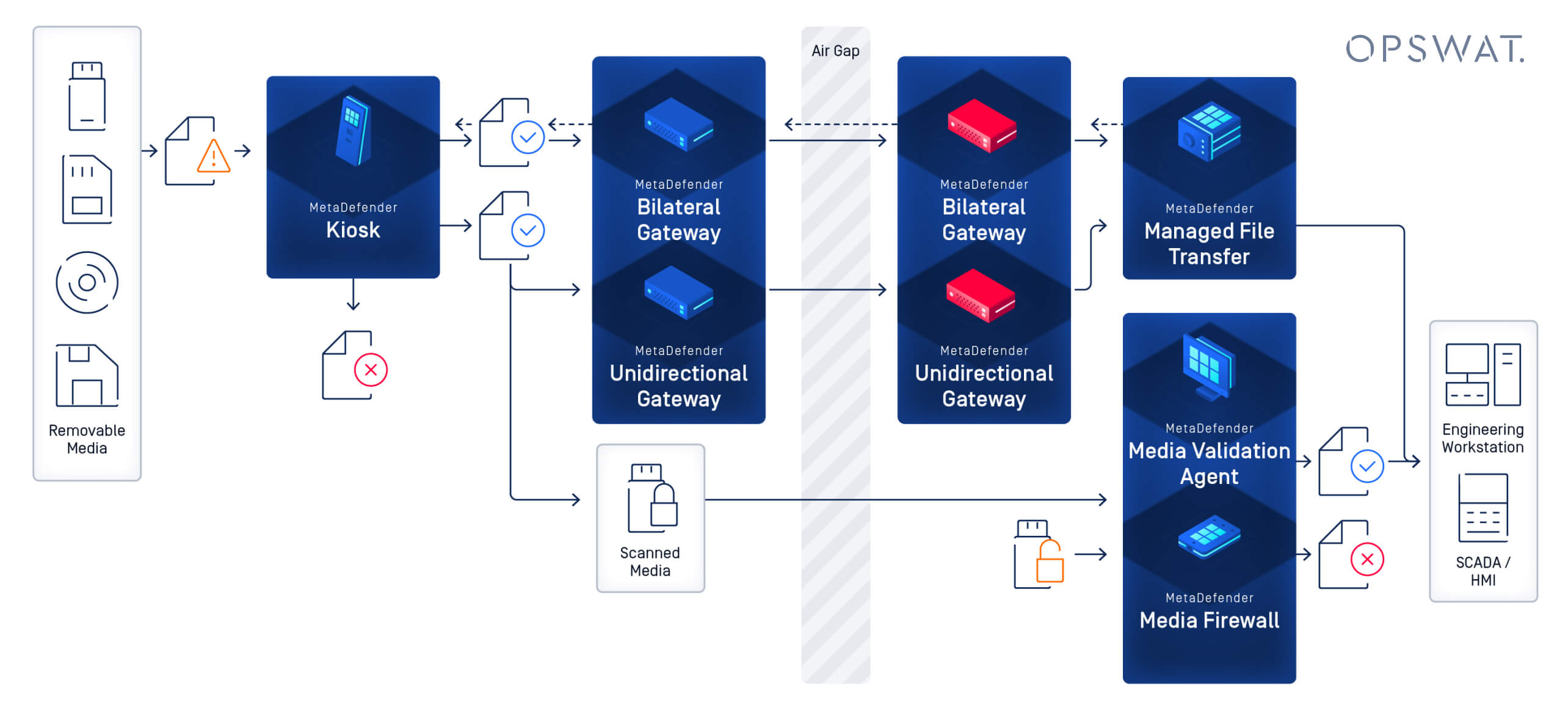

Media und Secure Datenübertragung

In Netzwerken mit Luftabdeckung werden Daten oft USB , CDs oder andere Wechselmedien übertragen. Dieser Prozess birgt Risiken. Um es sicher zu handhaben, sollten Unternehmen:

- Scannen Sie alle Medien und transienten Geräte vor der Verwendung auf Malware

- Verwenden Sie vertrauenswürdige Hardware wie MetaDefender Kiosk und MetaDefender Drive

- Anwendung von Zugriffskontrollen und Prüfpfaden zur Verfolgung von Übertragungen

Peripheriegeräte und Wechselmedien sind nach wie vor eine der wenigen praktischen Möglichkeiten zur Aktualisierung oder zum Abrufen von Daten aus einem luftgekapselten System, müssen aber streng verwaltet werden, um das Risiko zu minimieren.

Luftspaltangriffe und -beschränkungen

Trotz ihrer Stärke sind Netze mit Luftabdeckung allein einfach nicht praktikabel. Es muss eine Möglichkeit geben, auf Echtzeitdaten zuzugreifen. Das bedeutet, dass eine Kommunikation zwischen Hochsicherheits- und Niedrigsicherheitsnetzen implementiert werden muss - idealerweisein Form von einseitigen, hardwareverstärkten Datendioden.

Außerdem sind luftgestützte Netze nicht unangreifbar. Spezialisierte Angriffe sind erfolgreich in luftgestützte Systeme eingedrungen, wobei unkonventionelle Vektoren wie kompromittierte USB , elektromagnetische Signale oder Insider-Bedrohungen eingesetzt wurden.

Die Wartung dieser Systeme kann auch ressourcenintensiv und operativ komplex sein.

Bemerkenswerte Beispiele für Luftlückenangriffe

Der berühmteste Air Gap-Angriff ist Stuxnet, ein ausgeklügelter Wurm, der auf Urananreicherungsanlagen im Iran abzielte. Er verbreitete sich über infizierte USB und wurde speziell entwickelt, um den Betrieb von speicherprogrammierbaren Steuerungen (SPS) ohne Netzwerkzugang zu verändern.

Andere Forschungsarbeiten haben Möglichkeiten aufgezeigt, wie Daten durch blinkende LEDs, Ultraschallsignale oder Stromschwankungen entwendet werden können - was zeigt, dass selbst isolierte Systeme unter den richtigen Bedingungen untersucht werden können.

Beschränkungen und Herausforderungen bei der Wartung

Netze mit Luftabdeckung sind komplex. Updates, Patches und Systemüberwachung erfordern manuelle Prozesse. Menschliches Versagen, schlechte Medienhygiene oder das Fehlen klarer Sicherheitsprotokolle können unerwartete Schwachstellen schaffen.

Unternehmen müssen die Vorteile der Isolierung mit den betrieblichen Anforderungen an Wartung und Benutzerfreundlichkeit in Einklang bringen.

Air-Gapped Networks im Vergleich zu anderen Sicherheitsansätzen

Air-Gapped-Netzwerke werden oft mit Firewalled-Umgebungen, Netzwerksegmentierungsstrategien und Datendioden-Implementierungen verglichen. Jedes hat seinen Platz in einem robusten Sicherheitskonzept, aber sie unterscheiden sich erheblich in Bezug auf Kosten, Komplexität und Wirksamkeit.

Luftspalt vs. Netzsegmentierung vs. Datendiode

Merkmal | Luftdichtes Netz | Segmentierung des Netzes | Datendiodenbasierte Sicherheit |

|---|---|---|---|

Konnektivität | Keine Konnektivität | Kontrollierter interner Zugang | Externer Durchfluss in eine Richtung |

Isolationsgrad | Hoch (physisch/logisch) | Mittel (nur logisch) | Hoch (Hardware erzwungen) |

Anwendungsfall | Klassifiziert, OT, kritisch | Unternehmens-IT, Abteilungen | OT-Überwachung, Forensik |

Kosten | Hoch | Mittel | Mittel bis Hoch |

Komplexität der Wartung | Hoch | Niedrig bis mittel | Mittel |

Widerstandsfähigkeit gegen Cyberangriffe | Sehr hoch | Mittel | Hoch |

Einen tieferen Einblick erhalten Sie in Bridging the Gap und Firewalls Are Not Enough.

Den nächsten Schritt tun

Ganz gleich, ob Sie ein nukleares Kontrollsystem schützen oder einfach nur eine sichere Dateiübertragung in eine isolierte Laborumgebung gewährleisten müssen, OPSWAT bietet bewährte Technologien für luftgeschützte Umgebungen. Unser MetaDefender Optical Diode und MetaDefender Kiosk arbeiten zusammen mit MetaDefender Drive und weiteren Schichten der MetaDefender Plattform zusammen, um einen unidirektionalen Datenfluss und einen sicheren Medienimport/-export über kritische Netzwerke hinweg zu gewährleisten.

OPSWAT genießt weltweites Vertrauen in den Schutz kritischer Daten - entdecken Sie, wie wir dazu beitragen können, dass Ihr Luftspalt sicher ist.

Häufig gestellte Fragen (FAQs)

F: Was ist ein Luftspalt?

Ein Air Gap ist ein Sicherheitskonzept, bei dem Systeme von nicht vertrauenswürdigen Netzen isoliert werden, um unbefugten Zugriff oder Datenlecks zu verhindern.

F: Wie funktionieren Luftspalte?

Air Gaps funktionieren, indem sie Systeme physisch oder logisch von externen Netzen trennen, oft unter Verwendung von Hardwarekontrollen wie Datendioden.

F: Welche Sicherheitsvorteile bieten Netze mit Luftabdeckung?

Air-Gapped-Netzwerke bieten einen hervorragenden Schutz vor externen Cyber-Bedrohungen, verringern das Risiko des Eindringens von Malware und sind ideal für kritische Infrastrukturen.

F: Sind Netze mit Luftschleusen besser als andere Sicherheitskonzepte?

Sie bieten mehr Sicherheit in Umgebungen mit hohem Risiko, sind jedoch mit höheren Wartungskosten und einer begrenzten Flexibilität im Vergleich zu Segmentierung oder Firewalls verbunden.

F: Was ist eine Luftspaltverbindung?

Technisch gesehen gibt es keine "Luftspaltverbindung", da Systeme mit Luftspalt von der Konstruktion her getrennt sind. Bei kontrollierten Übertragungen können jedoch Wechselmedien oder unidirektionale Gateways verwendet werden.

F: Was ist die Technik der Luftspalte?

Air Gapping ist eine Methode zur Isolierung eines Systems durch das Entfernen aller Netzwerkverbindungen, die in sicherheitsrelevanten Umgebungen eingesetzt wird.

F: Warum ist Air-Gapping wichtig?

Air-Gapping ist unerlässlich für Systeme, bei denen die Integrität und Vertraulichkeit von Daten von größter Bedeutung ist, z. B. in den Bereichen Verteidigung, Energie und Fertigung.

F: Was ist ein Air-Gapped-Netz?

Ein Air-Gapped-Netz ist ein sicheres Netz, das physisch oder logisch von nicht vertrauenswürdigen Systemen isoliert ist, um einen nicht autorisierten Datenaustausch zu verhindern.