Herkömmliche Firewalls gehören zu den am häufigsten eingesetzten - und zuverlässigen - Verteidigungsschichten in den Cyber-Sicherheitsstrategien für OT-Netzwerke. Der Glaube, dass eine Firewall allein Sicherheit garantiert, ist jedoch ein Irrglaube. Firewalls sind zwar als Torwächter konzipiert, aber nicht immun gegen Sicherheitslücken. In diesem Blog erörtern wir sieben konkrete Fälle, in denen das Vorhandensein einer Firewall, obwohl sie als Dreh- und Angelpunkt einer Sicherheitsstrategie angesehen wird, versehentlich zu einem Weg für Bedrohungsakteure wurde, sich unbefugt Zugang zu einem Netzwerk zu verschaffen.

Was ist ein CVE?

Ein CVE (Common Vulnerability and Exposure) ist eine standardisierte Kennung für eine Sicherheitslücke oder Schwachstelle in Software, Hardware oder Firmware. CVEs werden verwendet, um diese Schwachstellen eindeutig zu identifizieren und zu verfolgen. Dadurch wird es für Unternehmen, Sicherheitsforscher und Anbieter einfacher, Informationen über Sicherheitsprobleme auszutauschen und ihre Bemühungen zu deren Behebung zu koordinieren.

7 bemerkenswerte CVEs, die sich auf Firewalls auswirken

3580

Beschreibung: Eine Schwachstelle in der Webdienst-Schnittstelle der Cisco Adaptive Security Appliance (ASA) Software und der Cisco Firepower Threat Defense (FTD) Software.

Potenzieller Schaden: Diese Sicherheitsanfälligkeit könnte es einem nicht authentifizierten, entfernten Angreifer ermöglichen, Directory-Traversal-Angriffe auszuführen und so sensible Dateien auf einem Zielsystem zu lesen.

Link: CVE-2020-3580

1579

Beschreibung: In Palo Alto Networks PAN-OS vor 8.1.10. und 9.0.0. wurde eine Schwachstelle gefunden.

Möglicher Schaden: Entfernte Angreifer könnten diese Schwachstelle ausnutzen, um beliebige Betriebssystembefehle auszuführen und möglicherweise die vollständige Kontrolle über das betroffene System zu übernehmen.

Link: CVE-2019-1579

6721

Beschreibung: Eine Sicherheitslücke, die in SonicWall's SonicOS entdeckt wurde.

Potenzieller Schaden: Entfernte Angreifer können diese Schwachstelle ausnutzen, um über speziell gestaltete fragmentierte Pakete einen Denial-of-Service (DoS) zu verursachen, was die Systemverfügbarkeit beeinträchtigt.

Link: CVE-2018-6721

5638

Beschreibung: Eine Sicherheitslücke in Apache Struts 2 Versionen vor 2.3.32 und 2.5.x vor 2.5.10.1.

Mögliche Schäden: Angreifer können über einen manipulierten Content-Type-Wert Remote-Befehlsausführungsangriffe ausführen, was zu Datenverletzungen oder weiterer Netzwerkausnutzung führen kann.

Link: CVE-2017-5638

0801

Beschreibung: Eine Sicherheitslücke in der Cisco ASA Software , die auf bestimmten Cisco ASA Produkten läuft.

Potenzieller Schaden: Entfernte Angreifer können diese Schwachstelle ausnutzen, um beliebigen Code auszuführen oder ein System zum Neuladen zu veranlassen, was zu einer Beeinträchtigung des Systems oder zu Ausfallzeiten führen kann.

Link: CVE-2016-0801

CVE-2014-0160 (Heartbleed)

Beschreibung: Eine schwerwiegende Sicherheitslücke in der OpenSSL TLS Heartbeat Extension.

Mögliche Schäden: Der Heartbleed-Fehler ermöglicht es Angreifern, den Speicher von Systemen zu lesen, die durch anfällige Versionen von OpenSSL geschützt sind, was zu einem Leck in vertraulichen Informationen wie Passwörtern, privaten Schlüsseln usw. führen kann.

Link: CVE-2014-0160

4681

Beschreibung: Eine Sicherheitslücke, die Oracle Java 7 vor Update 7 betrifft.

Potenzieller Schaden: Ermöglicht Angreifern die entfernte Ausführung von beliebigem Code über Vektoren, die mit Reflection API zusammenhängen, was zu einer Gefährdung des Systems führen könnte.

Link: CVE-2012-4681

Kompromisslose OT-Netzwerksicherheit

Herkömmliche Firewalls spielen nach wie vor eine wichtige Rolle bei der Gestaltung des OT-Sicherheitsrahmens von Unternehmen, und es ist nach wie vor entscheidend, ihre inhärenten Schwachstellen zu verstehen und zu beheben. Es ist jedoch offensichtlich, dass Firewalls zwar keineswegs veraltet sind, dass aber das Verlassen auf ihren Schutz allein keinen ausreichenden Schutz gegen neue Bedrohungen bietet. Der Aufbau einer echten Defense-in-Depth-Strategie mit einem Unidirectional Security Gateway oder einer Datendiode in Ihrer DMZ stellt sicher, dass Daten nur in eine Richtung übertragen werden können. Diese physische Durchsetzung bedeutet, dass Daten gesendet werden können, ohne dass die Gefahr besteht, dass im Gegenzug bösartige Daten oder Befehle eingehen. Selbst wenn eine Software-Schwachstelle vorhanden wäre, wird durch die physische Beschaffenheit dieser Sicherheits-Gateways ein Schutzwall gegen die Bedrohung errichtet, der Ihr Netzwerk vor Angriffen schützt.

Tiefer eintauchen: Daten-Dioden vs. Firewalls: Netzwerksicherheit, Datenfluss und Compliance im Vergleich

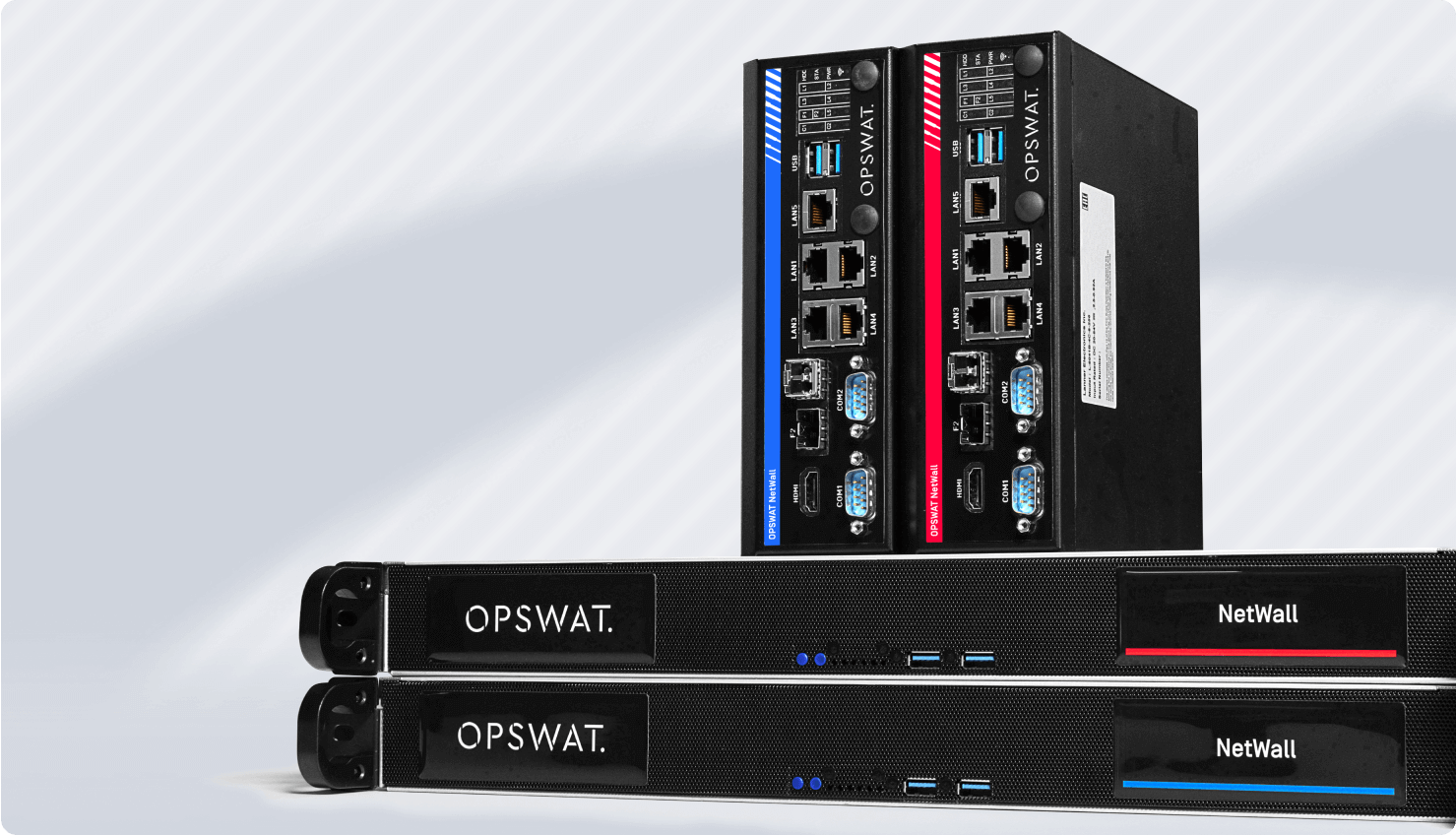

MetaDefender NetWall: Next-Level Security Gateway und Optical Diode

Mit Blick auf diese Art von Schwachstellen hat OPSWAT Folgendes entwickelt NetWallentwickelt, unsere Serie fortschrittlicher Sicherheits-Gateways und optischer Dioden, um kritische OT-Umgebungen vor der sich entwickelnden Bedrohungslandschaft zu schützen. NetWall ist in einer Vielzahl von Konfigurationen und Formfaktoren erhältlich und wurde entwickelt, um die Komplexität der Netzwerksicherheit als benutzerfreundliche, skalierbare und sichere Lösung zu vereinfachen.

Entdecken Sie, warum NetWall weltweit das Vertrauen genießt, einige der kritischsten Umgebungen der Welt zu schützen.