Internet-Verknüpfungsdateien - im Allgemeinen als URL-Dateien bezeichnet - mögen auf den ersten Blick banal erscheinen. Doch im Laufe der Jahre haben sich diese einfachen textbasierten Windows-Artefakte zu mächtigen Wegbereitern für mehrstufige Malware-Kampagnen entwickelt. Ihre geringe Komplexität in Kombination mit dem spezifischen Verhalten des Betriebssystems und übersehenen Sicherheitslücken hat es Angreifern ermöglicht, sie auf neue und gefährliche Weise als Waffe einzusetzen.

In diesem Artikel, dem ersten einer dreiteiligen Serie, wird das Wiederauftauchen von URL-Dateien in der Bedrohungslandschaft aus theoretischer und strategischer Sicht untersucht. Wir befassen uns mit ihrer Struktur, historischen Missbrauchsfällen und der Frage, warum moderne Bedrohungsakteure in dateibasierten Angriffsketten zunehmend auf sie zurückgreifen. Die Teile zwei und drei befassen sich mit statischen und dynamischen Analyseperspektiven - mit FileTAC vonOPSWAT und MetaDefender Sandboxvorgestellt.

Abkürzung zu Malice: URL-Dateien

Internet-Verknüpfungsdateien oder URL-Dateien bieten eine interessante Gelegenheit, darüber nachzudenken, wie gewöhnliche Dateitypen Sicherheitsrisiken darstellen und zu einer Technologie für kriminelle Aktivitäten werden, wenn sie mit den richtigen Schwachstellen verbunden sind.

Wir bei OPSWAT haben uns darauf spezialisiert, dass Angreifer komplexe, ausweichende Dateitypen für böswillige Zwecke missbrauchen, und helfen unseren Kunden mit Lösungen, die so optimiert sind, dass sie robuste Gegenmaßnahmen gegen Cybersicherheitsbedrohungen bieten. Aber nicht jede waffenfähige Datei muss eine hohe Komplexität oder Raffinesse aufweisen, um ein Risiko darzustellen. Wie Gadgets in einer ROP-Kette sind einige Dateien einfach, aber als Komponente in einer Bedrohungssequenz von Wert .

OPSWAT stellt fest, dass immer mehr gegnerische Gruppen immer häufiger auf komplexe Dateimethoden zurückgreifen, um Interessen auf der ganzen Welt zu verfolgen, was sowohl bei cyberkriminellen Gruppen als auch bei strategisch ausgerichteten nationalstaatlichen Bedrohungsgruppen zu beobachten ist.

In diesem Beitrag befassen wir uns mit URL-Dateien und dem Wiederaufleben, das sie im Bereich der Bedrohungen erfahren haben, da verschiedene Schwachstellen und Sicherheitslücken dazu geführt haben, dass Angreifer diesen einfachen Dateityp für sich nutzen.

Was sind URL-Dateien?

URL-Dateien sind ein textbasiertes Dateiformat, das eine ähnliche Funktion wie andere Verknüpfungsdateien, z. B. LNK (Shell Link)-Dateien, bietet, mit dem Unterschied, dass sie auf Netzwerkressourcen, wie z. B. Web-URLs, verweisen sollen. Der wichtigste Anwendungsfall für diese Dateien in Windows ist das Speichern einer anklickbaren Verknüpfung auf dem Desktop des Benutzers, die geöffnet werden kann, um ihn zu einer Ziel-URL oder Webanwendung zu führen.

URL-Dateien sind im Allgemeinen kein gut dokumentiertes Dateiformat, da es sich um eine alte Funktion der Windows-Shell handelt und seit langem ein unterstützter Verknüpfungsdateityp in Windows ist. Das URL-Dateiformat wurde mindestens seit 1998 inoffiziell dokumentiert.

Internet-Verknüpfungsdateien erhalten die Erweiterung .url, was ihnen den Spitznamen "URL-Dateien" eingebracht hat. In Wirklichkeit handelt es sich um einfache textbasierte Dateien im INI-Format mit einer einfachen Struktur, die durch Metadaten und eine spezielle Datenwertkodierung erweitert werden kann. Für das Erstellen und Lesen von URL-Dateien gibt es im Betriebssystem entsprechende APIs.

Die einfachste Datei besteht aus einer einzigen Kopfzeile und der erforderlichen URL-Eigenschaft, zum Beispiel:

[InternetShortcut]

OPSWAT

Wie im Beispiel zu sehen ist, kann eine URL-Datei sehr kurz sein, und die einzigen erforderlichen Abschnitte und Optionen sind [InternetShortcut] und URL. Mit diesem Grundformat im Hinterkopf können wir nun untersuchen, wie sich der Bedrohungsraum um URL-Dateien im Laufe der Jahre erweitert hat.

Warum URL-Dateien für Threat Intelligence wichtig sind

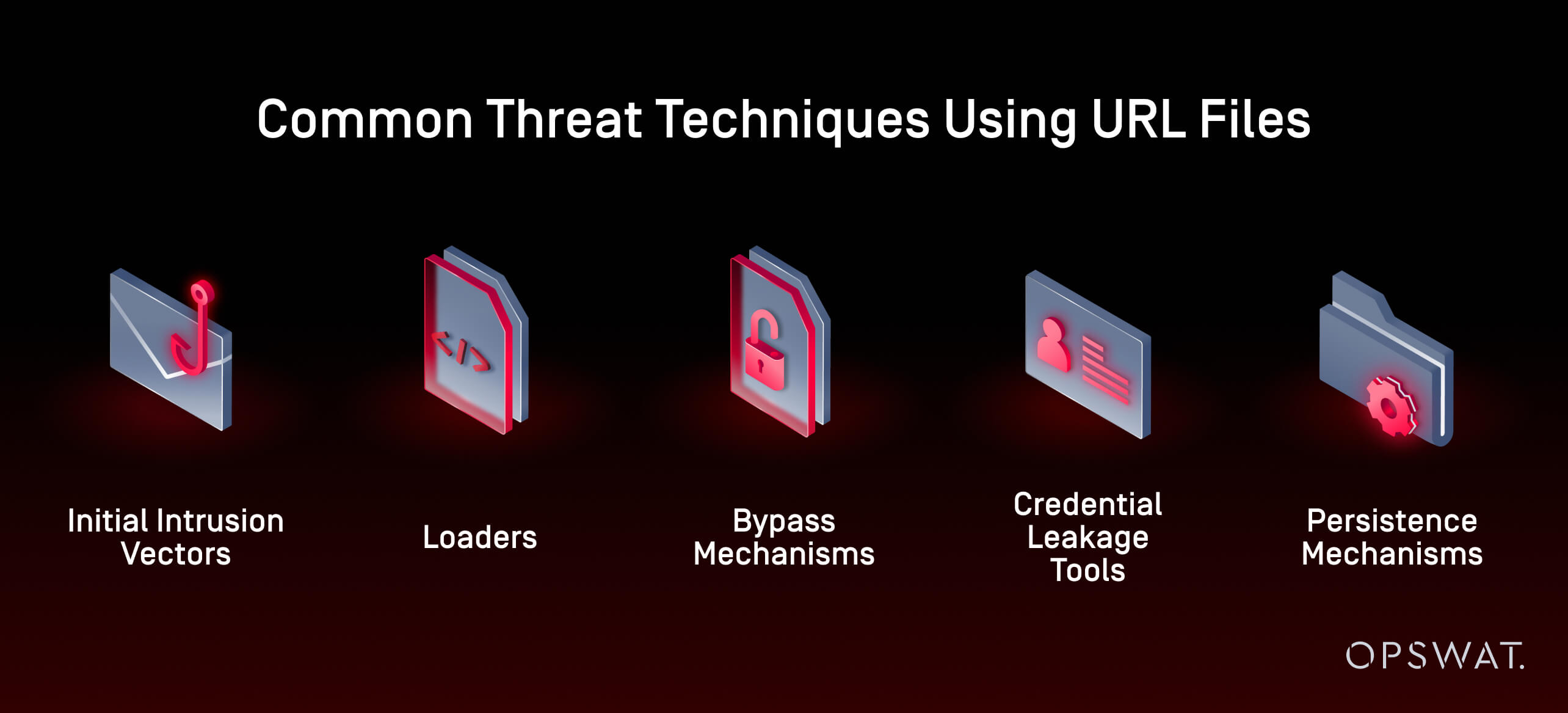

Obwohl URL-Dateien als praktische Funktion in frühen Windows-Umgebungen eingeführt wurden, nehmen sie jetzt eine einzigartige Position in den Toolkits von Angreifern ein. Für viele Angreifer dienen URL-Dateien als:

- Ursprüngliche Einbruchsvektoren bei Phishing- und Drive-by-Kampagnen

- Ladeprogramme für Nutzdaten der zweiten Stufe wie .hta-, .js- oder .cpl-Dateien

- Umgehungsmechanismen für SmartScreen, MOTW und andere Schutzmaßnahmen

- Tools zum Ausspähen von Anmeldeinformationen über SMB Beaconing oder Icon Fetching

- Persistenzmechanismen über Autostart-Ordnerplatzierung

Kurz gesagt: Diese Dateien sind keine harmlosen Annehmlichkeiten mehr, sondern entwickeln sich zu Angriffsflächen.

Strategische Entwicklung der Bedrohungslandschaft

Die erneute Konzentration auf URL-Dateien unterstreicht einen breiteren Trend im Verhalten der Angreifer:

- Ausnutzung von übersehenen Dateitypen: Angreifer verlegen sich routinemäßig auf Formate, die sich in Unternehmensumgebungen einfügen.

- Komplexität durch Einfachheit: Anstatt völlig neue Malware zu entwickeln, kombinieren viele Bedrohungsakteure mehrere Dateiformate und Betriebssystemfunktionen, um ihre Ziele zu erreichen.

- Nationalstaatliche Übernahme: Wie OPSWAT dokumentiert haben, verwenden selbst APT-Gruppen (Advanced Persistent Threats), die über umfangreiche technische Ressourcen verfügen, einfache Dateitypen wie URL-Dateien, um ausgeklügelte Angriffe zu initiieren - oft als eine Komponente mit geringer Signalwirkung innerhalb größerer Kampagnen.

Dies spiegelt die Realität moderner Cyber-Bedrohungsaufklärung wider: Das Verständnis von Angriffskomponenten ist ebenso wichtig wie das Aufspüren von Nutzlasten oder Infrastruktur.

Ein Blick in die Zukunft: Warum URL-Dateien eine genauere Prüfung verdienen

In diesem einführenden Artikel wurde der Grundstein für das Verständnis von URL-Dateien als eine Klasse von Artefakten gelegt, die Bedrohungen ermöglichen. Sie sind zwar selten der Star einer Angriffskette, doch ihre zunehmende Verwendung in cyberkriminellen und nationalstaatlichen Kampagnen macht ihre Untersuchung unerlässlich.

Im zweiten Teil werden wir die statischen Merkmale bösartiger URL-Dateien aufschlüsseln - einschließlich Struktur, Missbrauch von Metadaten und Umgehungstechniken - und zeigen, wie die FileTAC-Plattform von OPSWATBedrohungen durch DFI (Deep File Inspection) aufdeckt.

Im dritten Teil werden wir uns dem Verhalten widmen: Wir werden untersuchen, wie sich diese Dateien zur Laufzeit verhalten und wie die MetaDefender Sandbox vonOPSWAT dynamisch Ausführungspfade, Persistenzversuche und externe Kommunikation in Verbindung mit bösartigen URL-Verknüpfungen erkennt.

Bleiben Sie dran, wenn wir weiter erforschen, wie Bedrohungsakteure die unscheinbarsten Dateiformate ausnutzen - und wie OPSWAT Unternehmen hilft, ihnen einen Schritt voraus zu sein.