Das Gebot der OT Security

Wenn betriebliche Technologiesysteme angegriffen werden, reichen die Folgen weit über einzelne Organisationen hinaus. Jüngste öffentlichkeitswirksame Vorfälle wie der Ransomware-Angriff auf eine amerikanische Ölpipeline haben die Anfälligkeit kritischer Infrastrukturen und ihre Abhängigkeit von sicheren OT-Umgebungen verdeutlicht.

Diese besondere Sicherheitsverletzung führte zu einer Auszahlung von 4,4 Millionen Dollar und zur Unterbrechung der Ölproduktion in Millionenhöhe, was weitreichende wirtschaftliche und betriebliche Störungen zur Folge hatte. Der Vorfall machte eine wichtige Schwachstelle deutlich: Selbst luftgeschützte OT-Netzwerke sind nicht immun gegen Cyberbedrohungen, insbesondere wenn sie für Updates und Wartung auf physische Medien angewiesen sind.

Dieser Artikel befasst sich mit der Rolle von Lösungen für die sichere Dateiübertragung beim Schutz von Industrieumgebungen. Durch die Integration von dateibasierten Tools zur Abwehr von Bedrohungen in ihre Netzwerke können Unternehmen eine robuste, mehrschichtige Verteidigung gegen sich entwickelnde Cyberangriffe aufbauen und gleichzeitig die Kontinuität ihrer Geschäftsabläufe sicherstellen.

4 Hauptunterschiede zwischen IT- und OT-Cybersecurity

Die Konvergenz von IT- (Informationstechnologie) und OT-Umgebungen (Betriebstechnologie) bringt komplexe Sicherheitsherausforderungen mit sich, die sich aus den unterschiedlichen betrieblichen Prioritäten und technologischen Anforderungen ergeben. Informieren Sie sich hier über die 4 wichtigsten Herausforderungen bei der Zusammenführung von IT- und OT-Umgebungen.

Bei IT-Systemen stehen Flexibilität und Effizienz im Vordergrund, während bei OT-Systemen Zuverlässigkeit und Kontinuität gefragt sind, die in Hochsicherheitsbranchen oft ohne Unterbrechung funktionieren.Die Überbrückung dieser Prioritäten erfordert Lösungen, die einen nahtlosen, sicheren und konformen Datenfluss über beide Bereiche hinweg ermöglichen und gleichzeitig die unterschiedlichen Schwachstellen von OT-Umgebungen ausgleichen.

Routinemäßige Schwachstellen- und Penetrationstests in der IT sind in OT-Umgebungen aufgrund veralteter Systeme, seltener Aktualisierungen, Schwachstellen in der Lieferkette und flacher Netzwerkarchitekturen schwer zu reproduzieren. Darüber hinaus sind OT-Systeme empfindlicher gegenüber Störungen, die durch Tests verursacht werden.

Passive Bewertungen und begrenzte aktive Tests sind daher gängige Ansätze, aber diese Methoden decken Schwachstellen in laufenden Systemen möglicherweise nicht vollständig auf oder gehen nicht auf Risiken ein, die durch externe Daten und Updates entstehen. Diese Praktiken verringern zwar die unmittelbaren Betriebsrisiken, bieten aber nicht die umfassende Sicherheit, die erforderlich ist, um OT-Systeme vor sich entwickelnden Bedrohungen zu schützen.

In IT-Umgebungen ist es üblich, Geräte zu sperren, um unbefugten Zugriff bei Inaktivität zu verhindern. In OT-Umgebungen werden Mensch-Maschine-Schnittstellen (HMIs) oft von mehreren Benutzern in Produktionshallen gemeinsam genutzt, und eine Sperrung ist aus Gründen der Lebenssicherheit nicht praktikabel.

Physische Barrieren können den Zugang auf autorisiertes Personal beschränken, aber diese allein bieten möglicherweise nicht das erforderliche Maß an Sicherheit, um sensible OT-Systeme vor Insider-Bedrohungen oder unbefugter Nutzung zu schützen.

In OT-Umgebungen sind die Komponenten oft nicht in der Lage, Protokolle zu erstellen oder an geeignete Ziele zu übermitteln. Selbst wenn Protokolle verfügbar sind, können sie in Standard-IT-Umgebungen nicht interpretiert werden. Infolgedessen sind OT-Experten auf manuelle Überprüfungen angewiesen, um den Gerätestatus zu beurteilen.

Sich auf manuelle Kontrollen zu verlassen, um den Status der Ausrüstung zu bewerten, führt zu Ineffizienz und potenziellen blinden Flecken, was es schwierig macht, einen umfassenden Überblick zu behalten und Sicherheitsrisiken wirksam zu bekämpfen.

IT-Systeme definieren in der Regel Wiederherstellungspunkte, um nach Störungen zu einem konsistenten Zustand zurückzukehren. OT-Umgebungen erfordern jedoch aufgrund realer Beschränkungen besondere Ansätze. So kann beispielsweise eine Aluminiumgießerei die Produktion nicht genau an dem Punkt wieder aufnehmen, an dem sie unterbrochen wurde, ohne Änderungen zu berücksichtigen, wie etwa das Erstarren von geschmolzenem Aluminium.

Diese Abhängigkeit von maßgeschneiderten, manuellen Ansätzen kann das Risiko längerer Ausfallzeiten erhöhen und eine reibungslose und sichere Wiederherstellung des Betriebs erschweren.

Verstärkung der Sicherheit durch Managed File Transfer

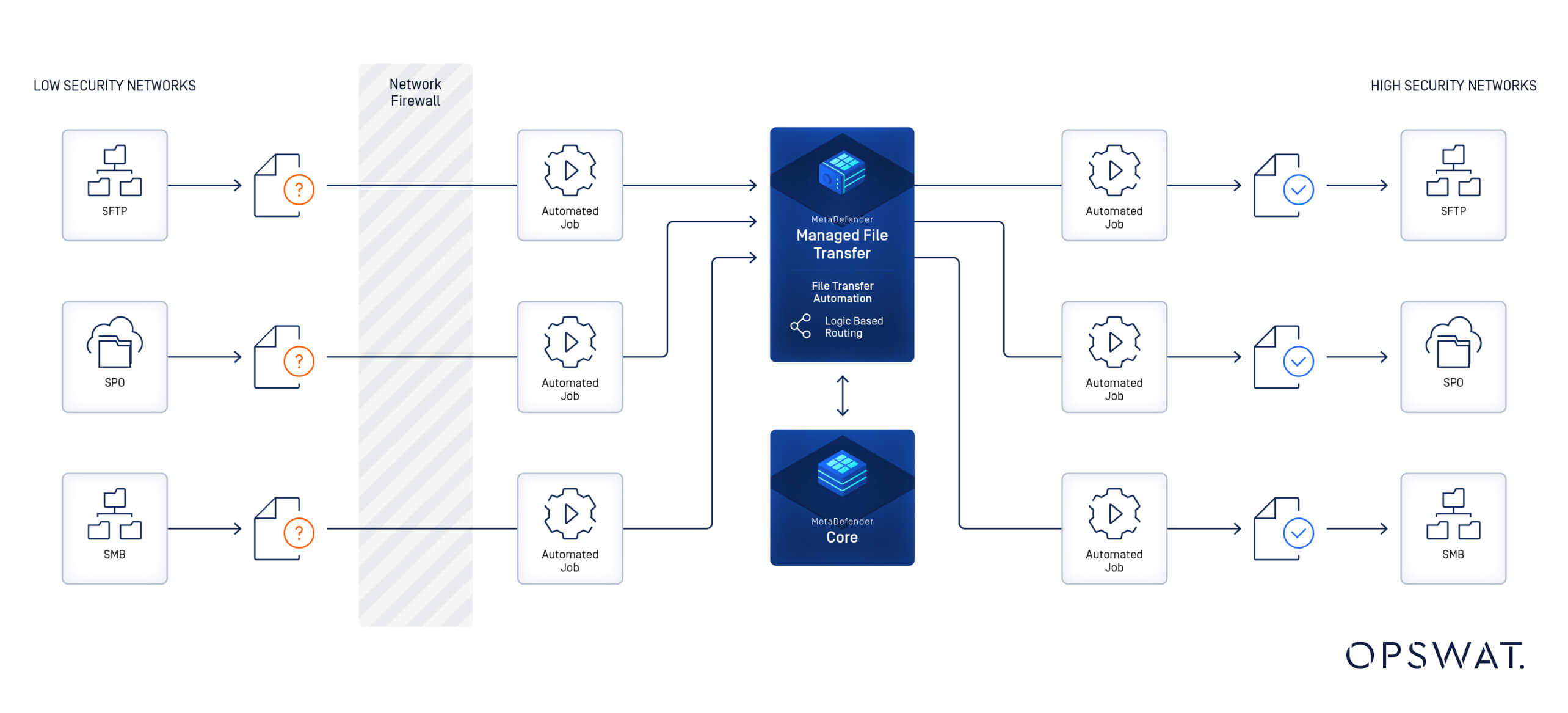

Betriebliche Stabilität erfordert robuste Lösungen, die auf die unterschiedlichen Anforderungen von IT- und OT-Umgebungen zugeschnitten sind. Secure Managed File Transfer (MFT)-Lösungen sind ein unverzichtbares Werkzeug, um einen sicheren, konformen und effizienten Dateiaustausch zwischen IT- und OT-Systemen zu gewährleisten.

Durch die Beseitigung wichtiger Schwachstellen wie unbefugter Zugriff, Datenmanipulation und dateibasierte Bedrohungen bildet MFT die Grundlage für eine robuste, systemübergreifende Cybersicherheit.

Authentifizierung und Autorisierung

Wie wichtig die Authentifizierung ist, zeigt die Datenpanne bei Finastra, bei der Angreifer durch unvollständige Sicherheitsmaßnahmen während einer SFTP-basierten Dateiübertragung sensible Kundendaten kompromittieren konnten.

Solche Risiken lassen sich mit Dateiübertragungslösungen mindern, die wesentliche Sicherheitsmaßnahmen wie MFA (Multi-Faktor-Authentifizierung) zur Überprüfung der Benutzeridentität, SSO (Single Sign-On) für eine optimierte Zugriffsverwaltung und robuste rollenbasierte Zugriffskontrollen zur Beschränkung des autorisierten Zugriffs umfassen. Darüber hinaus stellen aufsichtsbasierte Genehmigungsworkflows sicher, dass sensible Dateiübertragungen von ausgewiesenen Mitarbeitern überprüft und genehmigt werden, was eine zusätzliche Sicherheits- und Verantwortungsebene darstellt.

Während viele MFT diese grundlegenden Funktionen bieten, verfügt MetaDefender Managed File Transfer MFT) OPSWATüber erweiterte Authentifizierungsmaßnahmen, die speziell auf kritische Infrastrukturumgebungen zugeschnitten sind. Dazu gehören RBAC (rollenbasierte Zugriffskontrolle), MFA (Multi-Faktor-Authentifizierung) und die Integration mit SSO-Lösungen (Single Sign-On). Diese Funktionen stellen sicher, dass nur autorisierte Personen auf sensible Daten zugreifen können und gleichzeitig strenge gesetzliche Anforderungen erfüllt werden.

Sichtbarkeit und Kontrolle

Der Einbruch bei AT&T im Jahr 2024 über ein Snowflake-Konto offenbarte erhebliche Lücken in der Überwachung und Zugriffskontrolle für Cloud-Plattformen von Drittanbietern. Die Angreifer nutzten gestohlene Zugangsdaten, um große Mengen sensibler Kundendaten zu exfiltrieren, von denen über 100 Millionen Personen betroffen waren. Dieser Vorfall unterstreicht, wie wichtig eine Echtzeitüberwachung und eine zentrale Verwaltung von Dateiübertragungsprozessen sind, um unbefugte Zugriffe sofort zu erkennen und sensible Daten zu schützen.

Um ähnliche Vorfälle zu verhindern, bietet MetaDefender Managed File Transfer MFT) OPSWATdetaillierte Prüfprotokolle, die vollständige Transparenz über Dateiaktivitäten bieten. Dies gewährleistet Rückverfolgbarkeit und die Einhaltung gesetzlicher Vorschriften und ermöglicht es Unternehmen, potenzielle Risiken schnell zu erkennen und zu beheben. Durch die Konsolidierung der Dateiverwaltung auf einem einzigen System werden Ineffizienzen minimiert und die operative Übersicht verbessert.

Komplementäre bereichsübergreifende Lösungen

In kombinierten IT- und OT-Umgebungen erfordert die Sicherung von Dateiübertragungen mehr als nur Einzellösungen. Um die vielfältigen Herausforderungen des sicheren Datenaustauschs zu bewältigen, ist ein umfassender Ansatz erforderlich. Von der Absicherung physischer Medien bis hin zur Gewährleistung sicherer netzwerkübergreifender Datenübertragungen kann die Kombination mehrerer Tools und Strategien eine zusammenhängende, mehrschichtige Cyberabwehr schaffen.

Das Lösungsangebot von OPSWATist speziell auf die besonderen Anforderungen von Umgebungen mit hoher und niedriger Sicherheit zugeschnitten. Durch die Integration dieser Tools können Unternehmen eine umfassende, bereichsübergreifende Strategie entwickeln, die IT- und OT-Cybersicherheitsherausforderungen effektiv angeht und die betriebliche Integrität aufrechterhält.

Ein führender Gesundheitsdienstleister wurde Opfer einer Ransomware-Attacke, die auf seine IT- und OT-Systeme abzielte und Dateiübertragungen sowie Daten-Workflows unterbrach. MetaDefender Managed File Transfer MFT) mit Multiscanning bildete die Grundlage für sichere und konforme Dateiübertragungen und ermöglichte automatisierte Workflows und die Einhaltung gesetzlicher Vorschriften.

Multiscanning technology leverages 30+ leading anti-malware engines to proactively detect over 99% of malware by using signatures, heuristics, and machine learning. Deep CDR™ Technology removes malicious content from files while preserving usability, providing zero-day protection for OT environments.

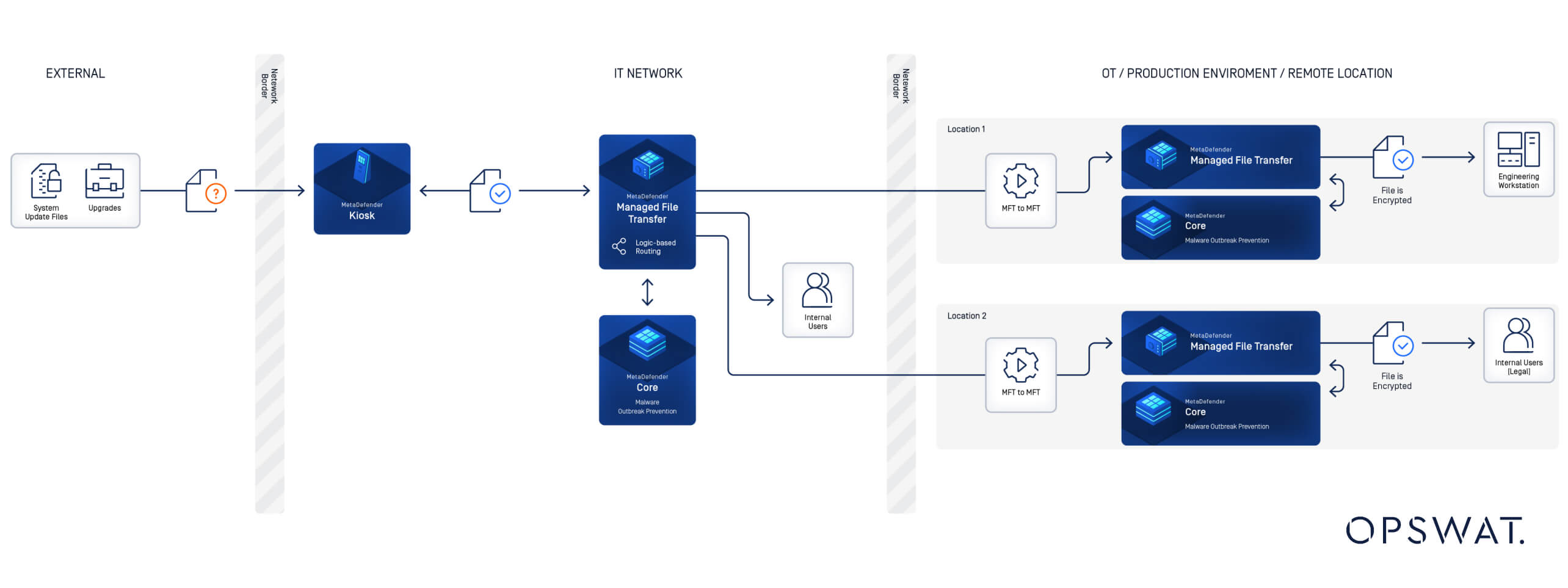

Ein großes Energieunternehmen musste seine OT-Systeme gegen Schwachstellen absichern, die durch Wechselmedien entstanden waren, die häufig von Auftragnehmern und Ingenieuren für Updates verwendet wurden. MetaDefender Managed File Transfer MFT) spielte in Kombination mit Kiosk eine zentrale Rolle, indem es sichere Dateiübertragungen ermöglichte und die Einhaltung von Industriestandards sicherstellte.

In OT-Umgebungen sind Wechselmedien nach wie vor eine wichtige Quelle für Sicherheitslücken. MetaDefender Kiosk entschärft diese Risiken, indem er Dateien von USB , CDs und anderen Geräten scannt und bereinigt, bevor sie in sichere Domänen gelangen. Ausgestattet mit fortschrittlicher Malware-Erkennung und Datei-Sanitization-Funktionen, stellt es sicher, dass nur sichere Dateien in das Netzwerk gelangen.

Eine nahtlose Verteidigungsstrategie für konvergente Systeme

Da kritische Infrastrukturindustrien mit zunehmenden Herausforderungen im Bereich der Cybersicherheit konfrontiert sind, erfordert die Konvergenz von IT- und OT-Systemen innovative und umfassende Lösungen. MetaDefender Managed File Transfer MFT) entwickelt sich zum Eckpfeiler dieser Verteidigungsstrategie und ermöglicht sichere, konforme und effiziente Datenübertragungen in komplexen Umgebungen.

In Verbindung mit ergänzenden MetaDefender wie Kiosk, NetWall Email Security bietet MetaDefender Managed File Transfer MFT) einen robusten, mehrschichtigen Ansatz für Cybersicherheit. Diese Synergie schützt nicht nur sensible OT-Ressourcen vor sich ständig weiterentwickelnden Cyberangriffen, sondern gewährleistet auch die Betriebskontinuität und die Einhaltung gesetzlicher Vorschriften – Faktoren, die in Hochsicherheitsumgebungen unverzichtbar sind.

Es steht zu viel auf dem Spiel, um sich auf fragmentierte oder veraltete Sicherheitsmaßnahmen zu verlassen. Durch die Einführung einer integrierten Verteidigungsstrategie, die auf den MetaDefender von OPSWATbasiert, können Unternehmen widerstandsfähige Infrastrukturen aufbauen, die modernen Cyberangriffen standhalten und gleichzeitig einen reibungslosen Betrieb aufrechterhalten.

Für kritische Branchen ist der Weg klar: Setzen Sie auf einen proaktiven, einheitlichen Ansatz für OT-Sicherheit, mit MetaDefender Managed File Transfer MFT) als Grundlage für eine sichere und widerstandsfähige Zukunft. Weitere Informationen zu MetaDefender Managed File Transfer MFT) finden Sie auf unserer Produktseite.