Die zunehmende Häufigkeit und Raffinesse von Cyberangriffen auf ICS-Industrial Control Systems) und OT- (Operational Technology) Netzwerke geben der Industrie weltweit Anlass zu großer Sorge. Diese Angriffe haben die Schwachstellen kritischer Infrastrukturen aufgezeigt und zu schwerwiegenden Betriebsunterbrechungen und finanziellen Verlusten geführt. In diesem Artikel werden einige der bekanntesten ICS/OT-Cybervorfälle beleuchtet, ihre Angriffsvektoren untersucht und Zusammenhänge aufgedeckt, die zu besseren Cybersicherheitspraktiken führen können.

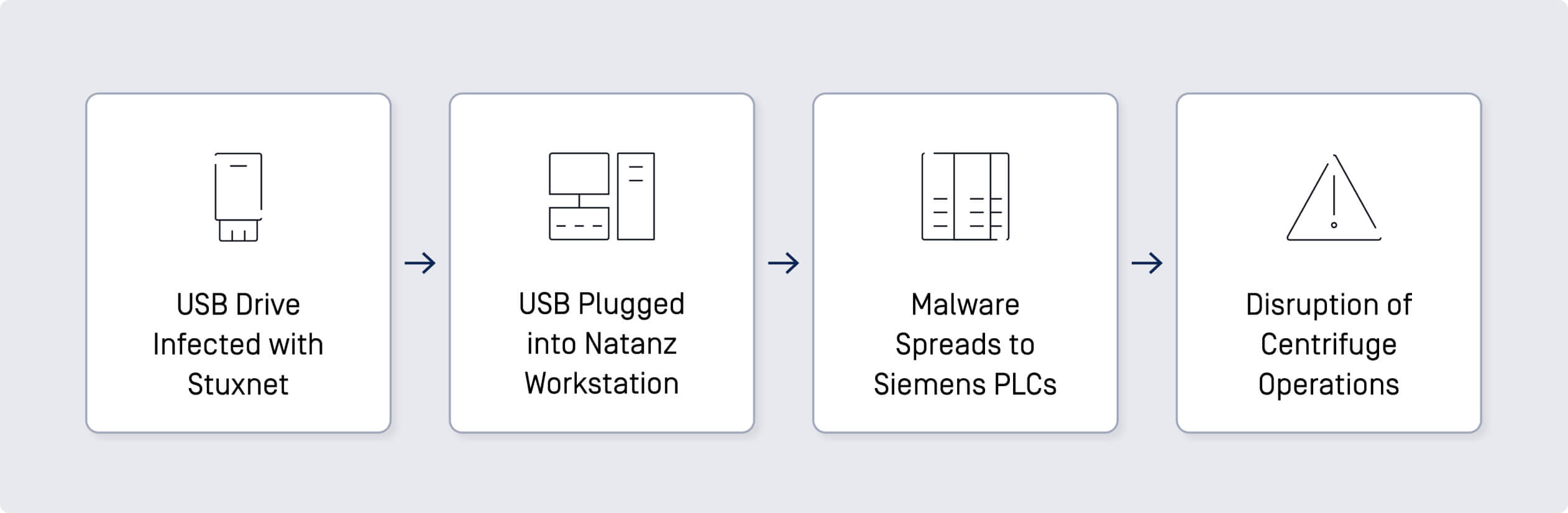

Stuxnet-Angriff

Stuxnet wurde 2010 entdeckt und ist einer der bekanntesten und ausgefeiltesten Cyberangriffe auf ICS. Er zielte speziell auf die iranische Atomanlage Natanz ab, nutzte Zero-Day-Schwachstellen und verbreitete sich über infizierte USB Laufwerke.

- Bösartige USB Geräte: Die Malware wurde über infizierte USB Laufwerke in die Anlage eingeschleust. Von dort aus verbreitete sie sich auf die Siemens Step7-Software, die zur Programmierung industrieller Steuerungssysteme verwendet wird.

- Ausbreitung: Stuxnet nutzte mehrere Zero-Day-Schwachstellen aus und verwendete ein Rootkit, um seine Präsenz auf den infizierten Systemen zu verbergen. Es zielte auf Siemens-SPS (Speicherprogrammierbare Steuerungen) ab, um die Geschwindigkeit von Zentrifugen zu verändern, so dass diese nicht mehr richtig funktionieren und physisch abgebaut werden.

Der Angriff führte zu einer erheblichen Störung der iranischen Nuklearanreicherungskapazitäten und verzögerte das iranische Atomprogramm durch die Beschädigung von etwa 1.000 Zentrifugen. Dieser Vorfall machte die Risiken deutlich, die mit physischen Medien in sicheren Umgebungen verbunden sind.

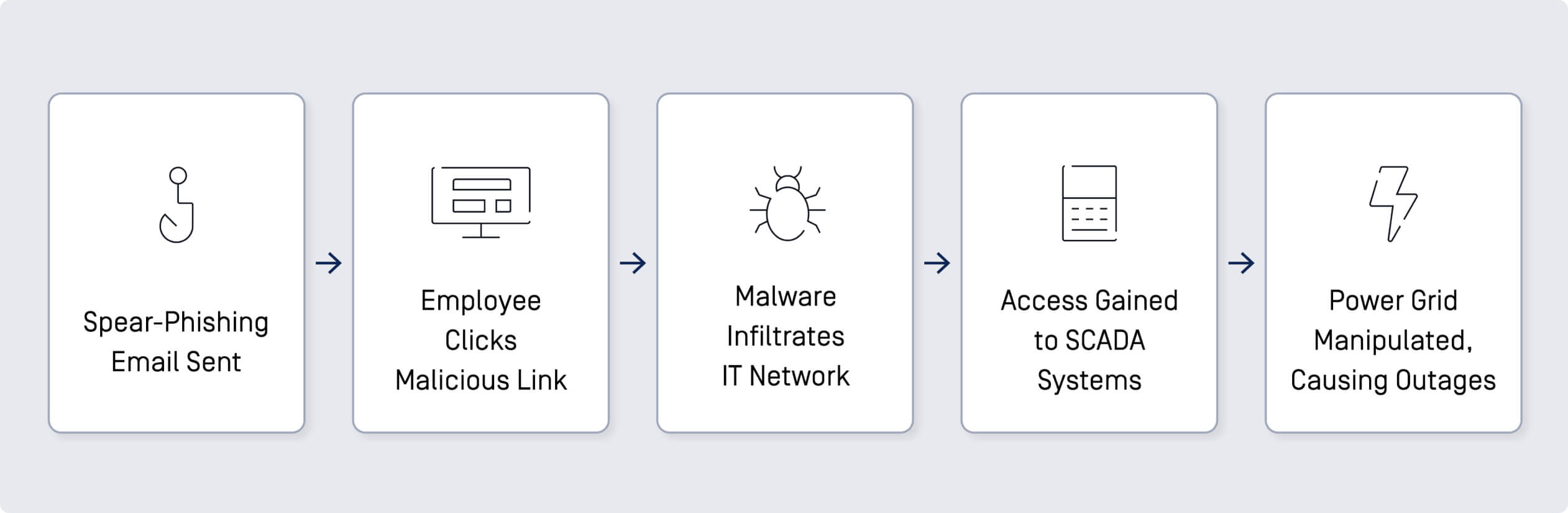

Angriff auf das ukrainische Stromnetz

Die Angriffe auf das ukrainische Stromnetz im Dezember 2015 und Dezember 2016 sind bemerkenswerte Beispiele für cyber-physische Angriffe. Bei diesen Vorfällen setzten APT-Gruppen (Advanced Persistent Threats) ausgeklügelte Methoden ein, um die Stromversorgung zu stören.

- Spear-Phishing-E-Mails: Die Angreifer schickten Spear-Phishing-E-Mails an Mitarbeiter der ukrainischen Stromversorger. Diese E-Mails enthielten bösartige Anhänge, die beim Öffnen BlackEnergy-Malware auf den Zielsystemen installierten.

- IT Kompromittierung des Netzwerks: Nach dem Eindringen in das Netzwerk IT verschafften sich die Angreifer mit gestohlenen Zugangsdaten Zugang zu den SCADA-Systemen (Supervisory Control and Data Acquisition), die das Stromnetz steuern.

- Manuelle Störung: Die Angreifer betätigten die Unterbrecher manuell und verursachten so Stromausfälle in mehreren Regionen.

Die Angriffe verursachten Stromausfälle, von denen Hunderttausende von Menschen betroffen waren, und zeigten die verheerenden Auswirkungen von Cyberangriffen auf kritische Infrastrukturen.

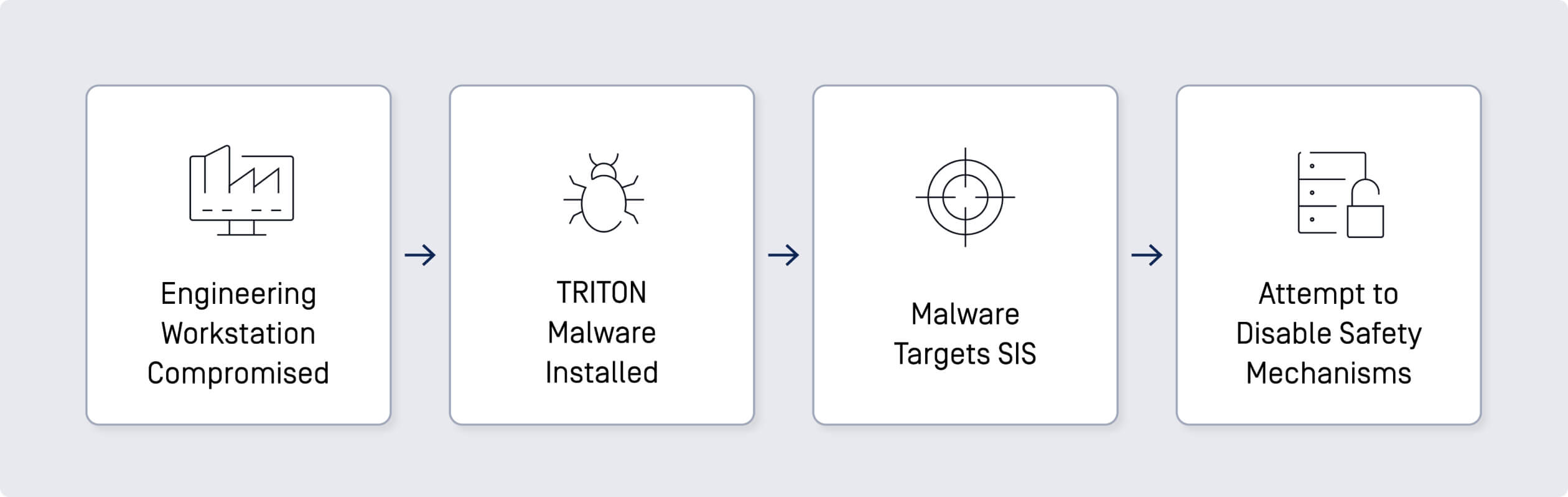

TRITON-Angriff

Die TRITON-Malware, auch bekannt als TRISIS, zielte 2017 auf die SIS (Safety Instrumented Systems) einer petrochemischen Anlage in Saudi-Arabien ab. Diese Malware wurde entwickelt, um SIS-Steuerungen zu manipulieren, die für den sicheren Betrieb von Industrieprozessen entscheidend sind.

- Kompromittierte technische Workstation: Die Angreifer verschafften sich Zugang zu einer technischen Workstation, die über ein VPN mit dem SIS verbunden war.

- Installation der Schadsoftware: Die Schadsoftware wurde auf den SIS-Steuerungen von Triconex installiert und versuchte, diese umzuprogrammieren, um die Anlage abzuschalten oder physische Schäden zu verursachen.

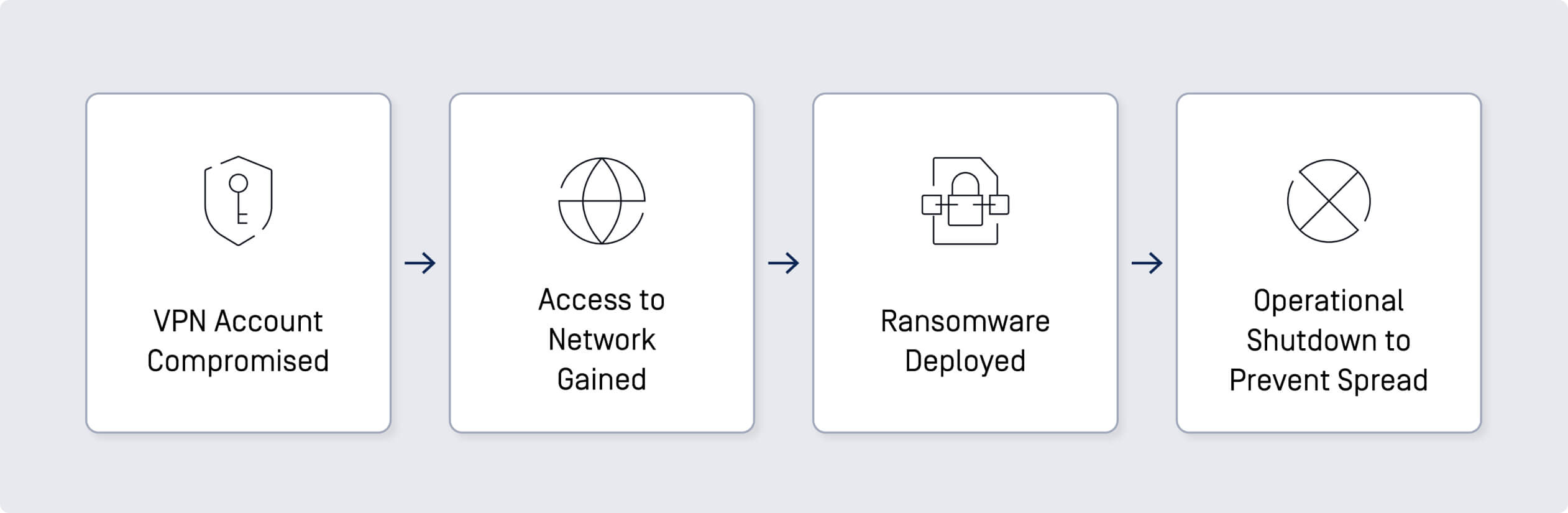

Colonial Pipeline Ransomware-Angriff

Im Mai 2021 wurde die Colonial Pipeline, eine wichtige Kraftstoffpipeline in den Vereinigten Staaten, von einem Ransomware-Angriff betroffen, der der DarkSide-Ransomware-Gruppe zugeschrieben wird. Durch diesen Angriff wurde die Treibstoffversorgung im Osten der Vereinigten Staaten unterbrochen.

- Kompromittiertes VPN-Konto: Die Angreifer griffen auf das Netzwerk über ein kompromittiertes VPN-Konto zu, das nicht mehr verwendet wurde, aber noch aktiv war.

- Einsatz von Ransomware: Nach dem Eindringen verschlüsselte die Ransomware die Daten im Netzwerk und störte den Pipeline-Betrieb.

Der Angriff führte zu einer vorübergehenden Abschaltung der Pipeline, was eine weit verbreitete Treibstoffknappheit zur Folge hatte und die Schwachstellen in kritischen Infrastrukturen aufzeigte.

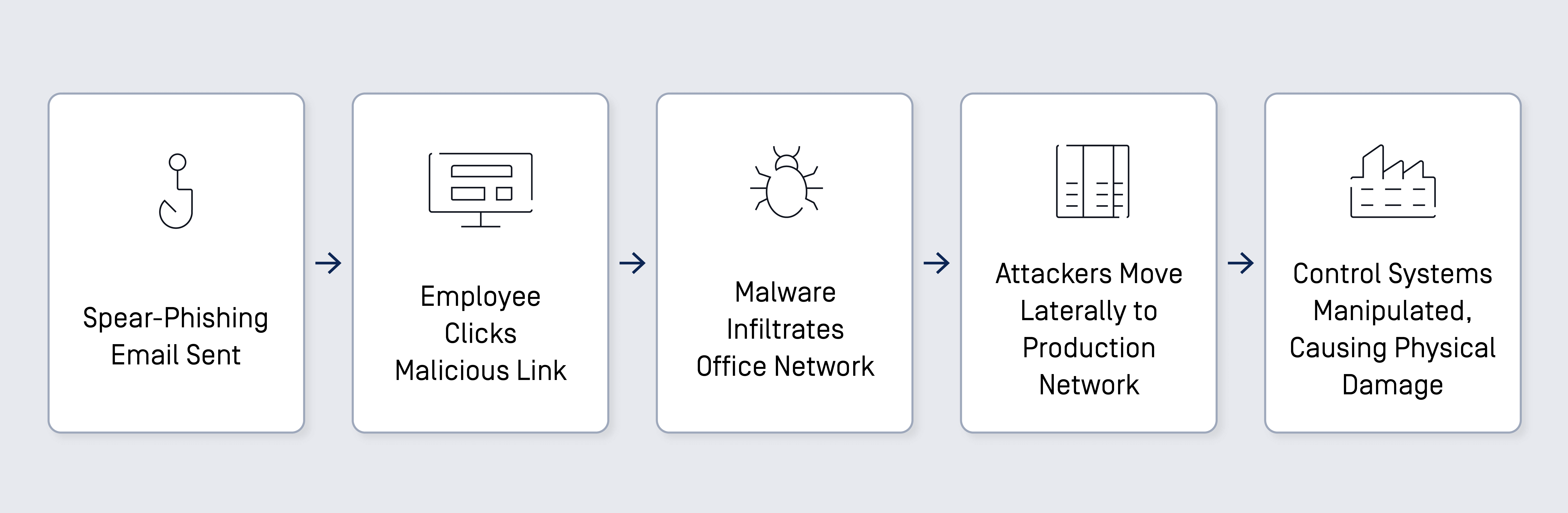

Angriff auf ein deutsches Stahlwerk

Im Jahr 2014 wurde ein deutsches Stahlwerk durch einen Cyberangriff, der die Kontrollsysteme des Werks störte, erheblich geschädigt. Die Angreifer verschafften sich mit Spear-Phishing-E-Mails Zugang zum Büronetzwerk des Werks und drangen dann in das Produktionsnetzwerk ein.

- Spear-Phishing-E-Mails: Die Angreifer schickten Spear-Phishing-E-Mails an Mitarbeiter, die zur Installation von Malware im Büronetzwerk führten.

- IT Netzwerkkompromittierung: Die Angreifer bewegten sich seitlich vom Büronetzwerk zum Produktionsnetzwerk.

- Manipulation des Kontrollsystems: Sobald sie in das Produktionsnetzwerk eingedrungen waren, verschafften sich die Angreifer Zugang zu den Kontrollsystemen und verursachten massive Schäden an einem Hochofen.

Der Angriff verursachte erhebliche physische Schäden im Stahlwerk und verdeutlichte das verheerende Potenzial von Cyberangriffen auf industrielle Steuersysteme und den dringenden Bedarf an robusten Cybersicherheitsmaßnahmen.

Überblick über den Angriffsvektor:

Wichtige Erkenntnisse und Auswirkungen auf die Industrial Cybersicherheit

Die häufigsten Angriffsvektoren bei diesen bemerkenswerten Vorfällen beruhen auf menschlichem Versagen, z. B. wenn man auf Phishing-E-Mails hereinfällt oder Fernzugriffstools ungesichert lässt. Physische Medien wie infizierte USB Laufwerke und kompromittierte VPN-Konten spielen ebenfalls eine wichtige Rolle bei diesen Verstößen. Diese Angriffspunkte machen deutlich, wie wichtig die Implementierung einer umfassenden Cybersicherheitsplattform ist, die vor einer Vielzahl von Bedrohungen schützt. Darüber hinaus unterstreicht die Rolle menschlicher Faktoren bei diesen Angriffen die Notwendigkeit einer kontinuierlichen Aus- und Weiterbildung der Mitarbeiter, damit sie potenzielle Cyber-Bedrohungen erkennen und effektiv darauf reagieren können. Durch die Kombination fortschrittlicher technologischer Lösungen mit robusten Programmen zur Personalentwicklung können Unternehmen ihre Widerstandsfähigkeit gegenüber der sich ständig weiterentwickelnden Landschaft von Cyber-Bedrohungen, die auf ICS/OT-Umgebungen abzielen, verbessern.

Irfan Shakeel ist ein Vordenker in Sachen Cybersicherheit, Unternehmer und Ausbilder. Derzeit arbeitet er als VP für Schulungen und Zertifizierungsdienste bei OPSWAT. Irfan hat einer Gemeinschaft von mehr als 150.000 Studenten den Einstieg in die Cybersicherheit ermöglicht und zuvor eine bahnbrechende Schulungsplattform namens eHacking gegründet.