Der Cleo-Exploit: Ein Weckruf für die Sicherheit bei der Dateiübertragung

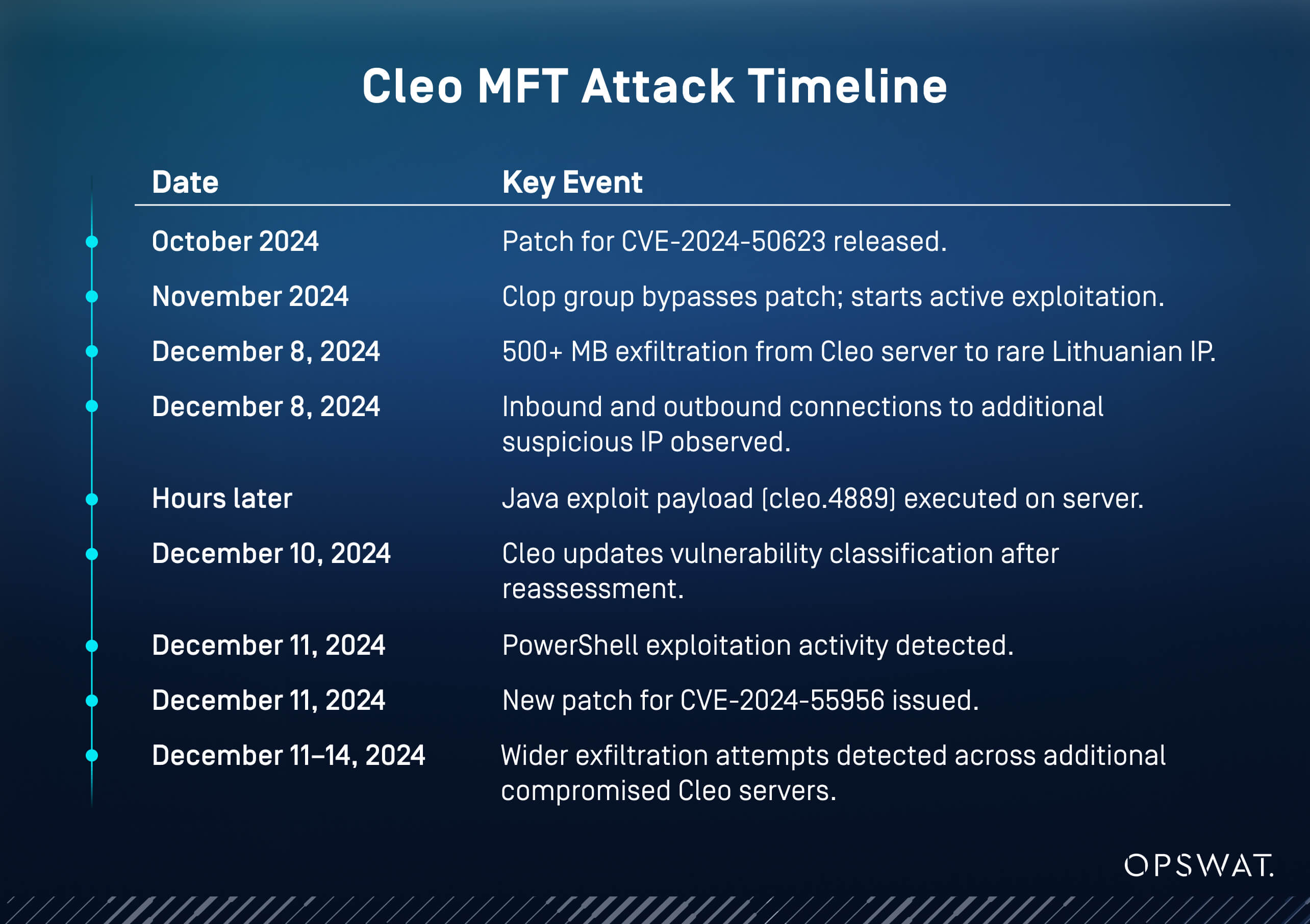

Im Dezember 2024 entdeckten Cybersicherheitsforscher eine alarmierende Zero-Day-Sicherheitslücke für Remote Code Execution (RCE) in den verwalteten Dateiübertragungsprodukten von Cleo, wie CSO Online erstmals berichtete.

Angreifer nutzten diese Schwachstelle aktiv aus und umgingen selbst kürzlich veröffentlichte Patches. Trotz Cleos anfänglicher Sicherheitsupdates gelang es Angreifern, weiterhin aktuelle Systeme zu kompromittieren und tiefgreifende Schwachstellen in der grundlegenden Dateiverarbeitung, der Eingabevalidierung und der Plattformstabilität aufzudecken.

Dieser jüngste Vorfall ist Teil eines beunruhigenden Trends: Managed-File-Transfer-Lösungen sind zu bevorzugten Zielen für ausgeklügelte Cyberangriffe geworden. Diese Plattformen, die für die sichere Dateiübertragung hochsensibler Daten über vertrauenswürdige Kanäle zuständig sind, stellen einen attraktiven Einstiegspunkt für Angreifer dar.

Ein Verstoß in einer MFT Umgebung (Managed File Transfer) kann katastrophale Folgen haben, von systemischen Datenlecks und Verstößen gegen Vorschriften bis hin zu Betriebsstörungen in kritischen Infrastruktursektoren, die alle zu schweren Reputationsschäden führen können.

Secure MFT ist in kritischen Infrastrukturumgebungen nicht mehr optional. Unternehmen müssen über reaktive Patches und einzelne Antivirenlösungen hinausgehen. Stattdessen müssen Unternehmen proaktive, mehrschichtige und fortschrittliche Sicherheitsarchitekturen einführen, die speziell für den Schutz von MFT Operationen gegen moderne Bedrohungslandschaften.

Heute handelt es sich bei Folgendem nicht mehr um Best Practices, sondern um betriebliche Notwendigkeiten:

Aufbau von Resilienz

Organisationen müssen Sicherheitsmaßnahmen implementieren, um sich schnell von Verstößen oder Störungen zu erholen und so Auswirkungen und Ausfallzeiten zu minimieren.

Aufrechterhaltung einer zentralisierten Governance

Eine zentrale Kontrolle über Dateiübertragungen, Benutzerzugriffe und Prüfpfade ist für Transparenz und Compliance von entscheidender Bedeutung.

Durchsetzung richtlinienbasierter Übertragungen und Sicherheitsregeln

Dateiübertragungen müssen automatisierten, vordefinierten Regeln folgen, um menschliche Fehler zu vermeiden und Konsistenz zu gewährleisten.

Anwendung mehrschichtiger Maßnahmen zur Bedrohungsabwehr

Einzelne Antiviren-Engines stellen keine sichere Option mehr dar; mehrere AV-Engines haben eine viel bessere Chance, Cyberbedrohungen zu erkennen und zu neutralisieren.

Einblicke in die Cleo-Sicherheitslücke: Wie Angreifer sie ausnutzten MFT Schwächen

Ende 2024 entdeckten Sicherheitsforscher die aktive Ausnutzung einer kritischen Zero-Day-Sicherheitslücke zur Remote-Codeausführung in Cleos verwalteten Dateiübertragungsprodukten. Zu den betroffenen Lösungen gehörten Cleo LexiCom, Cleo VLTrader und Cleo Harmony, die in Unternehmensumgebungen weit verbreitet sind.

Cleo LexiCom ist ein Desktop-basiertes MFT Client für die Verbindung mit großen Handelsnetzwerken. Cleo VLTrader bietet Server-Level MFT Funktionen für mittelständische Unternehmen, während Cleo Harmony darauf ausgerichtet ist, die Integrations- und sicheren Dateiübertragungsanforderungen großer Unternehmen zu erfüllen.

Selbst nach der Veröffentlichung eines ersten Sicherheitspatches im Oktober 2024 griffen Angreifer weiterhin erfolgreich Cleo-Systeme an und nutzten Schwachstellen aus, die nicht vollständig behoben wurden, wie Darktrace im Dezember 2024 berichtete.

Sicherheitsteams forderten die Organisationen dringend auf, die betroffenen Server umgehend vom Internet zu trennen und vorübergehende Schadensbegrenzungsmaßnahmen zu ergreifen, während sie auf eine umfassendere Lösung warten.

Der Angriff umfasste drei wichtige technische Elemente:

- Ausnutzen einer Sicherheitslücke beim Datei-Upload, um unbefugte Dateischreibvorgänge durchzuführen

- Schädliche Dateien werden in den „Autorun“-Ordner abgelegt und dort automatisch ausgeführt

- Nutzung der Autorun-Funktion zum Bereitstellen einer Payload-Kette mit ZIP-Archiven, XML-Konfigurationsdateien und bösartigen PowerShell-Befehlen

Die nachfolgenden Untersuchungen brachten Anzeichen für fortgeschrittene Angriffstaktiken zutage, wie etwa die Aufklärung von Active Directory, das heimliche Löschen von Dateien und die Bereitstellung einer benutzerdefinierten Java-Hintertür namens Cleopatra.

Unmittelbar beobachtete Auswirkungen:

- Remotecodeausführung auf anfälligen Servern

- Unbefugter Zugriff auf sensible Geschäfts- und Kundendaten

- Vollständiger Systemkompromittierung, die eine laterale Bewegung über Netzwerkumgebungen hinweg ermöglicht

Dieser Verstoß veranschaulicht, wie das Versäumnis, dateibasierte Schwachstellen trotz kontinuierlicher Patches vollständig zu beseitigen, zu einer anhaltenden Ausnutzung kritischer Unternehmenssysteme führen kann.

Warum MFT Plattformen sind heute die Hauptziele von Cyberangriffen

Der Cleo-Datendiebstahl ist kein Einzelfall. In den letzten Jahren sind verwaltete Dateiübertragungssysteme zu einem Hauptziel für raffinierte Bedrohungsakteure geworden. Sensible Dateien, die über diese Plattformen ausgetauscht werden, sind oft eng mit Geschäftsabläufen, Kundendaten oder regulierten Informationen verknüpft, was die Belohnung für einen erfolgreichen Angriff extrem hoch macht.

Frühere spektakuläre Fälle wie die Sicherheitsverletzungen bei MOVEit Transfer, Accellion File Transfer Appliance und Fortra GoAnywhere zeigen ein einheitliches Muster: Bedrohungsakteure konzentrieren sich auf Dateiübertragungstechnologien als strategischen Einstiegspunkt in Unternehmensnetzwerke.

Der Cleo-Vorfall unterstreicht, dass selbst Organisationen mit gepatchten und aktualisierten Systemen gefährdet sind, wenn MFT Lösungen sind nicht mit integrierten, mehrschichtigen Sicherheitsprinzipien konzipiert.

Warum MFT Plattformen sind solche hochwertigen Ziele:

- Zu den übertragenen sensiblen Daten gehören häufig Anmeldeinformationen, personenbezogene Daten, Finanzunterlagen und geistiges Eigentum

- Vertrauensvolle Beziehungen zu internen und externen Stakeholdern verstärken die potenziellen Auswirkungen von Verstößen

- Das Eindringen in einen vertrauenswürdigen Dateiübertragungsknoten kann Einstiegspunkte für eine umfassendere Netzwerkausnutzung bieten

Zur Abwehr von Cyberbedrohungen MFT Die Sicherheit muss von einem reaktiven Modell zu einer robusten, proaktiven Architektur übergehen. Prävention, Erkennung und Reaktion dürfen nicht als getrennte Phasen betrachtet werden. Stattdessen müssen sie in das Kerndesign der verwalteten Dateiübertragungslösung integriert werden.

Jüngste Sicherheitsverletzungen, darunter auch solche mit Cleo-Software, spiegeln ein breiteres Muster wider: Angreifer haben es auf vertrauenswürdige Tools abgesehen. Der Hertz-Vorfall legte Kundenidentitäten offen und verdeutlichte die Risiken von Schwachstellen bei der Dateiübertragung durch Drittanbieter. Er zeigt, was passieren kann, wenn Unternehmen auf externe Lösungen ohne kontinuierliche, mehrschichtige Sicherheit setzen. Solche Nachlässigkeit kann Unternehmen schwerwiegenden Datenschutzverletzungen und Reputationsrisiken aussetzen.

Aufbau widerstandsfähiger Abwehrmechanismen für die Dateiübertragung mit MetaDefender Managed File Transfer MFT)

Der Cleo-Exploit unterstreicht die Notwendigkeit MFT Lösungen, die sich nicht einfach auf Patches verlassen, sondern von Grund auf mit mehrschichtigen Sicherheitskontrollen aufgebaut sind. MetaDefender Managed File Transfer ( MFT ) ist für Umgebungen konzipiert, in denen Sicherheit an erster Stelle steht und in denen eine richtlinienbasierte Übertragungskontrolle, mehrschichtige Bedrohungsprävention, zentralisierte Governance und strikte Zonenisolierung unerlässlich sind.

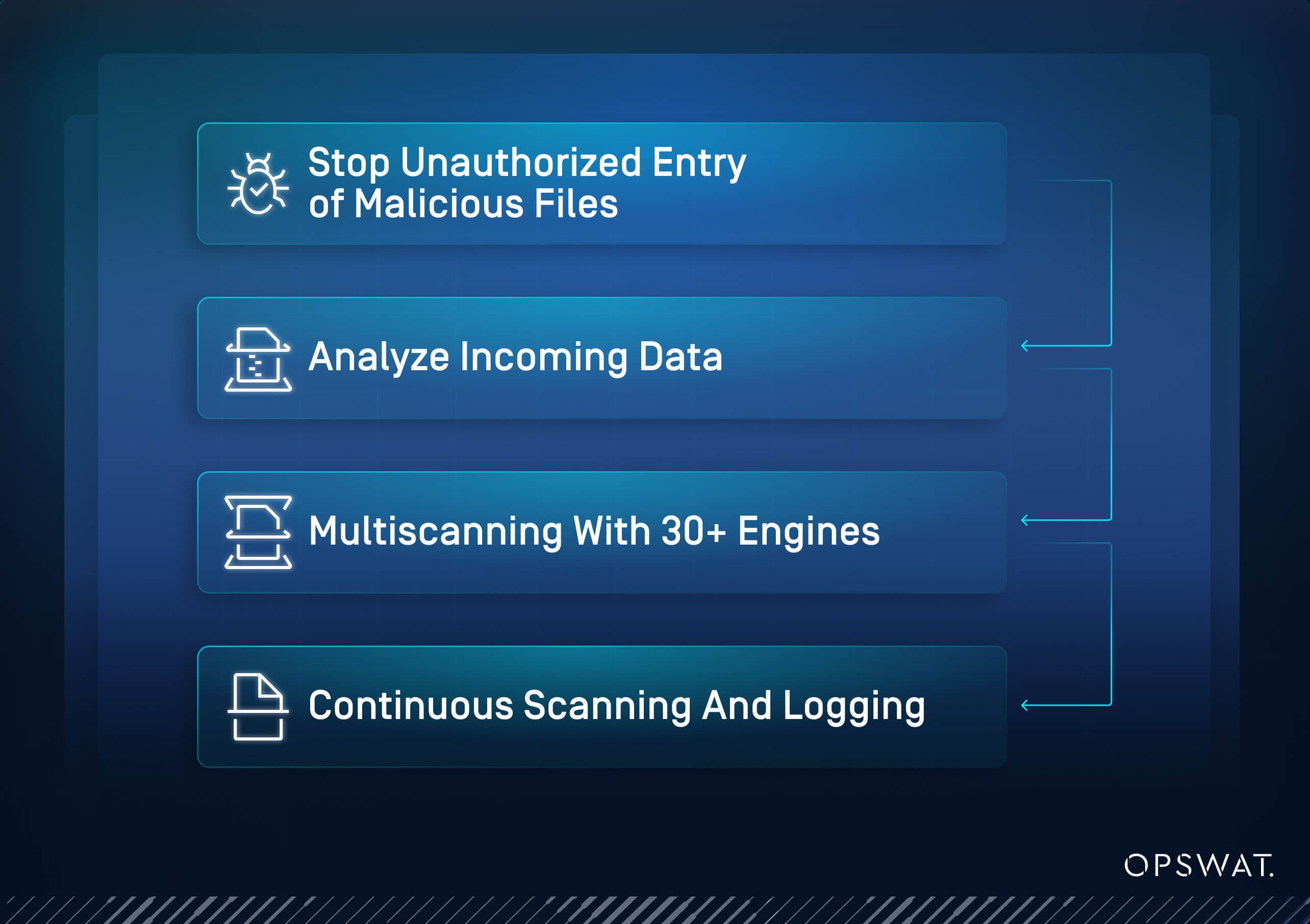

Mehrere Funktionen von MetaDefender Managed File Transfer MFT) beheben direkt die Schwachstellen, die bei der Cleo-Sicherheitsverletzung aufgedeckt wurden:

1. Verhinderung der anfänglichen Ausnutzung

Die Sicherung der ersten Kontaktpunkte ist von entscheidender Bedeutung. MetaDefender Managed File Transfer MFT) verstärkt die Zugriffskontrollen, um unbefugte Zugriffe zu blockieren, bevor Angreifer schädliche Dateien hochladen oder sich im Netzwerk etablieren können.

- Secure : Beschränkt den Zugriff auf MetaDefender Managed File Transfer MFT) auf vertrauenswürdige interne oder VPN-gesicherte Netzwerke. Dadurch wird verhindert, dass externe Angreifer, die versuchen, schädliche Payloads hochzuladen, direkten Zugriff erhalten.

- Multifaktor-Authentifizierung (MFA): Erzwingt eine zusätzliche Ebene der Benutzerverifizierung. Selbst bei Diebstahl der Anmeldeinformationen können Angreifer nicht so leicht unbefugten Zugriff erlangen.

- Rollenbasierte Zugriffskontrollen mit Vorgesetztengenehmigungen: Vergibt detaillierte Berechtigungen für Benutzer und Workflows. Selbst authentifizierte Benutzer benötigen für kritische Upload- und Download-Aktionen die Genehmigung eines Vorgesetzten.

2. Erkennen von Datei-Spoofing und versteckten Elementen

Das Blockieren bösartiger Dateien am Gateway verhindert, dass Angriffe ins System vordringen können. MetaDefender Managed File Transfer MFT) analysiert eingehende Daten gründlich, bevor bösartige Inhalte aktiviert werden können.

- Deep File Inspection Pipeline: Identifiziert und blockiert Dateien mit falschen Erweiterungen. Schädliche ZIP-Archive oder XML-Dateien werden bereits beim Hochladen erkannt.

- Herkunftslanderkennung: Überprüft eingehende Dateien anhand des Geolokalisierungsstatus. Dateien aus eingeschränkten oder risikoreichen Regionen können automatisch blockiert werden.

- Archivextraktion und Inhaltsscan: Entpackt komprimierte Dateien vor der Übertragung vollständig. Dadurch werden versteckte Schadsoftware in verschachtelten Archiven, wie z. B. PowerShell-Exploits, aufgedeckt. Erfahren Sie hier mehr über archivierte Dateien und die von ihnen ausgehende Bedrohung.

3. Erweiterte Bedrohungsprävention

Um sich gegen hochentwickelte und unbekannte Bedrohungen zu schützen, reicht statisches Scannen nicht aus. MetaDefender Managed File Transfer MFT) nutzt Multi-Engine-Scanning und neutralisiert Risiken auf Inhaltsebene.

- Metascan™ Multiscanning mit über 30 Engines: Scannt jede Datei gleichzeitig mit mehreren Antiviren- und Bedrohungserkennungs-Engines. Malware und Webshell-ähnliche Dateien werden vor der Ausführung blockiert. Erfahren Sie hier mehr über Multiscanning .

- Deep CDR™ (Content Disarm & Reconstruction): Rekonstruiert Dateien durch Entfernen aktiver oder ausführbarer Elemente. Es werden saubere, sichere Dateiversionen bereitgestellt, während versteckte Bedrohungen neutralisiert werden. Erfahren Sie hier, wie Deep CDR Dateien regeneriert .

- File-Based Vulnerability Assessment : Analysiert Dateien auf bekannte Schwachstellen, die später ausgenutzt werden könnten. Dadurch werden missbrauchte Dokumenttypen bereits vor der Laufzeit erkannt.

4. Resilienz und Früherkennung

Durch kontinuierliche Überwachung und schnelle Erkennung werden alle Angriffsversuche frühzeitig erkannt und die Auswirkungen minimiert. MetaDefender Managed File Transfer MFT) überprüft kontinuierlich die Systemintegrität und protokolliert jedes kritische Ereignis.

- Adaptive Bedrohungsanalyse und Sandboxing: Führt das Dateiverhalten in einer kontrollierten Umgebung aus und analysiert es. Verdächtige Aktionen wie die Ausführung von Autorun-Vorgängen oder nicht autorisierte ausgehende Verbindungen werden frühzeitig erkannt. Mehr zu dieser KI-gestützten Analyse finden Sie hier .

- Prüfsummen-Validierung: Überwacht kontinuierlich die Integrität von Systemdateien und Anwendungsverzeichnissen. Bei nicht autorisierten Änderungen werden Warnungen ausgelöst.

Ausbruchsprävention: Metascan™ Multiscanning analysiert kontinuierlich gespeicherte Dateien unter Verwendung der neuesten Bedrohungsdatenbank, um Zero-Day-Malware zu erkennen und neue Ausbrüche zu verhindern. - Audit-Protokollierung und SIEM-Integration: Zeichnet sämtliche Dateiaktivitäten umfassend auf. Ermöglicht die schnelle Verfolgung von Sicherheitsverletzungen, forensische Untersuchungen und die Berichterstattung an gesetzliche Vorschriften.

Durch die Einbettung von Prävention, Erkennung und Resilienz auf jeder Ebene hätte MetaDefender Managed File Transfer MFT) die Cleo-Ausnutzung in mehreren Phasen stoppen können, bevor die schädlichen Payloads überhaupt ausgeführt wurden.

Secure MFT ist nicht mehr optional

Der Cleo-Vorfall ist eindringliche Erinnerung daran, dass verwaltete Dateiübertragungsplattformen das Herzstück des Unternehmensdatenflusses bilden und als Teil des Sicherheitsperimeters behandelt werden müssen. Ein Verstoß auf dieser Ebene kann große Mengen sensibler Daten offenlegen, kritische Abläufe stören und das Vertrauen in ganze Lieferketten schädigen.

Organisationen können es sich nicht leisten, MFT Sicherheit als zweitrangig. Die Zeiten, in denen man sich allein auf Patches verlassen konnte, sind vorbei. Bedrohungsakteure zeigen nun, dass sie in der Lage sind, kleine Schwachstellen bei der Dateiverwaltung, den Upload-Berechtigungen und der Inhaltsverarbeitung mit verheerender Wirkung auszunutzen.

MetaDefender Managed File Transfer MFT) bietet eine Zero-Trust-Architektur, eine gründliche Inhaltsprüfung und mehrschichtige Bedrohungsabwehr, die die Ausnutzung von Cleo in mehreren Phasen hätten unterbinden können.

Zusammenfassend lässt sich sagen, dass MetaDefender Managed File Transfer MFT) folgende Vorteile bietet:

- Blockierte die ersten nicht autorisierten Upload-Versuche

- Die automatische Ausführung schädlicher Payloads über Autorun-Trigger wurde verhindert.

- Frühzeitige Benachrichtigung der Administratoren durch proaktive Überwachung und Protokollierung

Durch die Kombination aus richtlinienbasierter Dateiübertragungskontrolle, mehrschichtiger Bedrohungsabwehr, zentraler Verwaltung und strikter Zonenisolierung schafft MetaDefender Managed File Transfer MFT) eine gehärtete Umgebung für den sicheren Dateiaustausch. Dieses Maß an Widerstandsfähigkeit ist für Unternehmen und Anbieter kritischer Infrastrukturen nicht mehr optional. Es ist grundlegend für den Schutz von Unternehmensdaten vor der sich ständig weiterentwickelnden Bedrohungslandschaft.