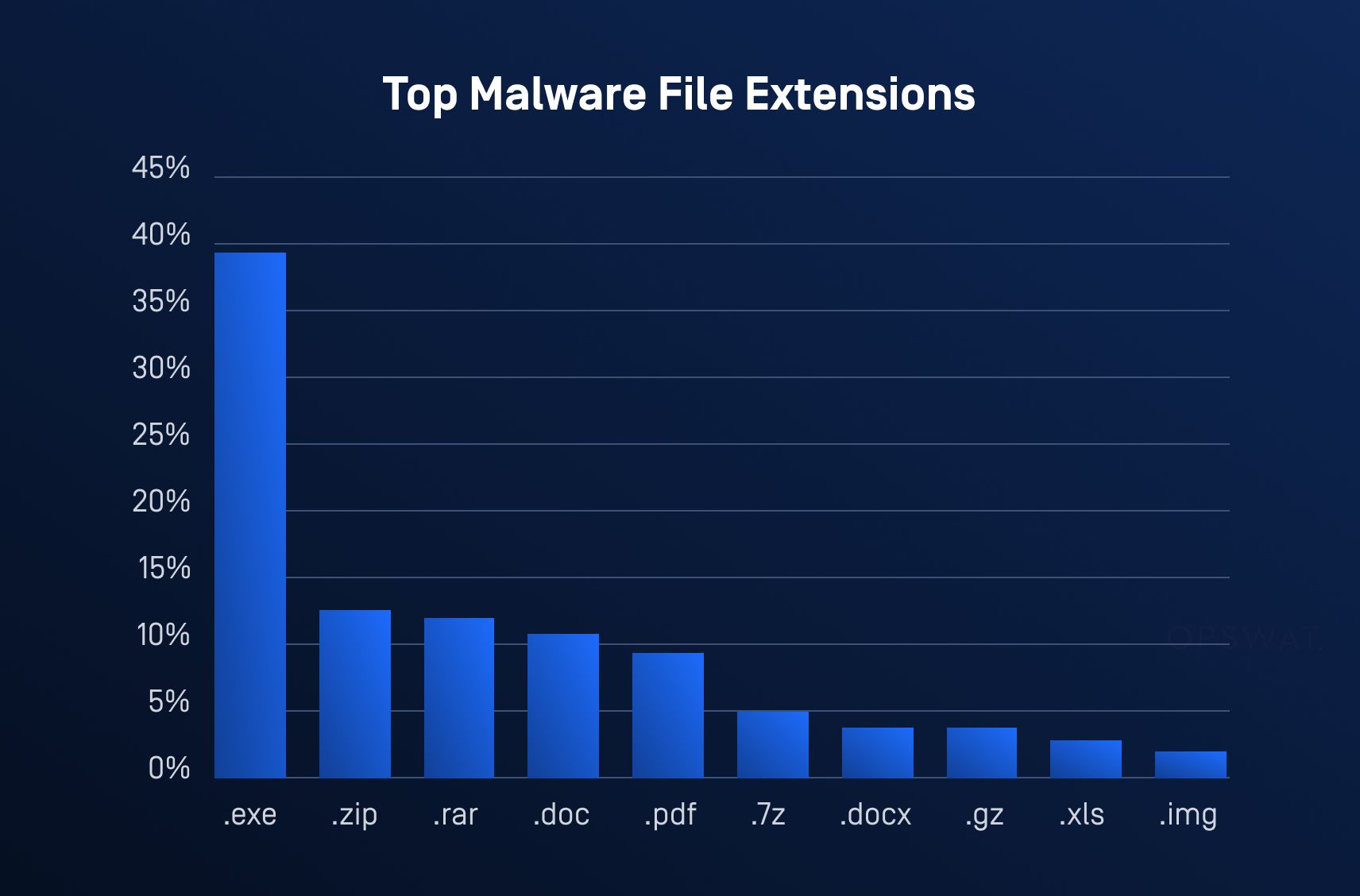

Archivdateiformate wie ZIP und RAR haben sich zu einem der am weitesten verbreiteten Tools für die Verbreitung von Malware entwickelt und bieten Cyberkriminellen eine zuverlässige und effiziente Möglichkeit, bösartige Nutzdaten zu verbreiten. Laut einer Bedrohungsstudie von HP Wolf Security machten Archivdateien allein im zweiten Quartal 2024 39 % aller Methoden zur Verbreitung von Malware aus und sind damit die erste Wahl für Angreifer. Indem sie schädliche Skripte, ausführbare Dateien oder Phishing-Inhalte in scheinbar harmlose Archive einbetten, nutzen Hacker das mit diesen Formaten verbundene Vertrauen und die Vertrautheit aus.

Ausgefeilte Techniken wie die Ausnutzung der modularen Architektur des ZIP-Formats, die Manipulation von Datei-Headern und die Verkettung von Archivdateien ermöglichen es Angreifern, Erkennungssysteme zu umgehen und ihre Nutzdaten unbemerkt auszuführen. Die weite Verbreitung dieser Formate in Verbindung mit ihrer Fähigkeit, herkömmliche Sicherheitsmaßnahmen zu umgehen, unterstreicht ihre Rolle als bedeutende und sich weiterentwickelnde Bedrohung. In diesem Blog werden wir die technischen Mechanismen hinter diesen Angriffstechniken erörtern, ihre Wirksamkeit analysieren und praktische Schritte zur Erkennung und Abwehr dieser archivbasierten Bedrohungen vorstellen.

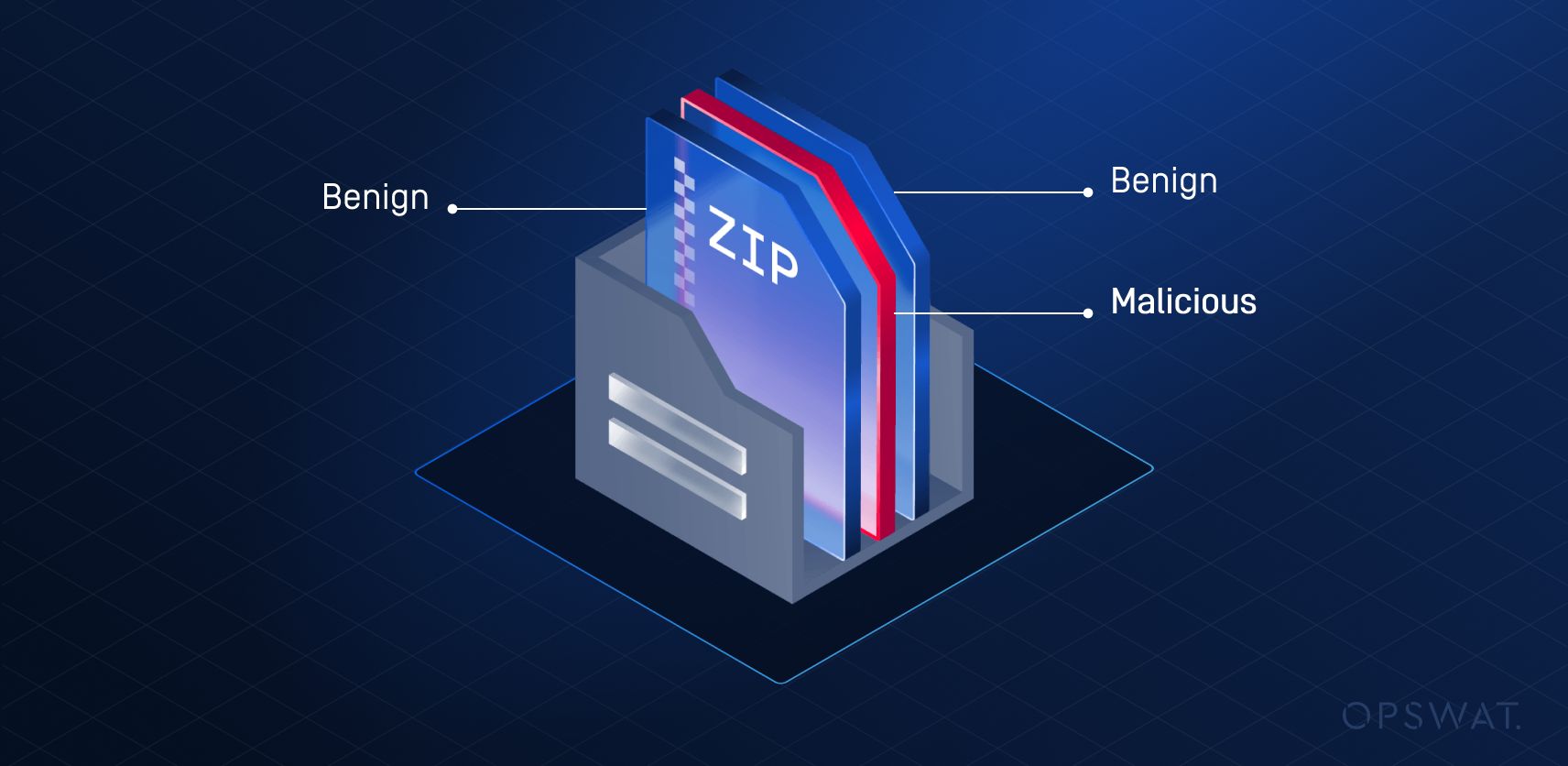

Szenario 1 - Verkettung von Archivdateien

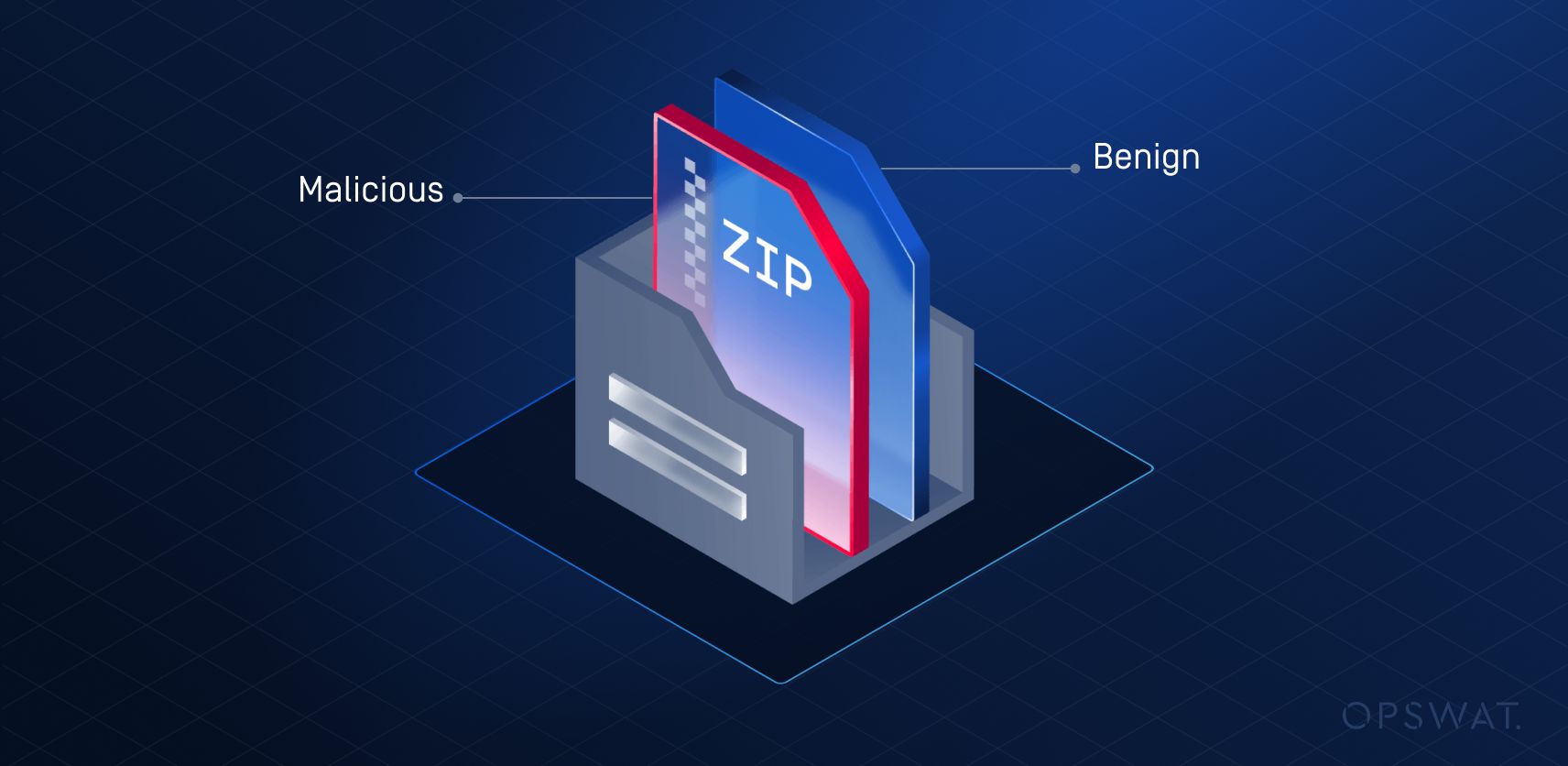

Das Geniale an der Verkettung von Archivdateien ist ihre Fähigkeit, mehrere Archivdateien so zu kombinieren, dass herkömmliche Erkennungsmethoden oder Beschränkungen umgangen werden, während die Funktionalität und Zugänglichkeit der Daten erhalten bleibt. Diese Technik wird häufig in kreativen oder unkonventionellen Szenarien eingesetzt, z. B. zur Umgehung von Dateigrößenbeschränkungen, zur Verschleierung von Inhalten oder zur Optimierung der Datenspeicherung auf einzigartige Weise.

Die Wirksamkeit dieser Umgehungstaktik ergibt sich aus dem unterschiedlichen Verhalten verschiedener ZIP-Parsing-Tools beim Umgang mit verketteten Dateien:

- 7-Zip: Analysiert nur das erste ZIP-Archiv, das möglicherweise harmlos ist, und übersieht dabei möglicherweise die in den nachfolgenden Archiven eingebettete bösartige Nutzlast.

- WinRAR: Verarbeitet und zeigt nur den letzten Teil der ZIP-Strukturen an.

- Windows Datei-Explorer: Möglicherweise wird die verkettete Datei nicht vollständig geöffnet. Wenn die Datei jedoch mit einer .RAR-Erweiterung umbenannt wird, wird möglicherweise nur das zweite ZIP-Archiv wiedergegeben und das erste ausgelassen.

Diese Inkonsistenz bei der Verarbeitung verketteter ZIP-Dateien ermöglicht es Angreifern, Erkennungsmechanismen zu umgehen, indem sie bösartige Nutzdaten in Segmente des Archivs einbetten, auf die bestimmte ZIP-Parser nicht zugreifen können oder nicht sollen.

Szenario 2 - Irreführende Archivdateien

MS Office als Archiv

Wenn die meisten Leute an Archive denken, denken sie sofort an ZIP-, RAR- oder vielleicht TAR-Dateien. Dies sind zwar gängige Archivformate, aber sie stellen nur einen Bruchteil der Möglichkeiten dar. Viele moderne Dateiformate nutzen Archivstrukturen in ihren zugrundeliegenden Implementierungen, oft auf eine Art und Weise, die nicht sofort ersichtlich ist.

So nutzen beispielsweise Microsoft Office 2007-Dateien (.docx, .xlsx, .pptx) Archivstrukturen. Angreifer nutzen dies aus, indem sie .pptx-Dateien erstellen, die wie Standard-PowerPoint-Präsentationen aussehen, in Wirklichkeit aber ZIP-Archive sind (beginnend mit der Signatur 50 4B 03 04). Der Angreifer bettet eine bösartige Nutzlast, die als legitime XML-Datei oder eingebettetes Bild getarnt ist, in das Archiv ein.

Sicherheitstools übersehen diese Bedrohung häufig, weil sie die Datei aufgrund ihrer Erweiterung und Struktur als .pptx behandeln, anstatt das zugrunde liegende ZIP-Archiv zu analysieren. Während Tools wie WinRAR oder 7-Zip den Inhalt der Datei aufdecken können, konzentrieren sich automatische Scanner auf den Dateityp und übersehen die versteckte Nutzlast.

Angreifer können sich der Erkennung entziehen, indem sie die interne Struktur des ZIP-Archivs verändern, z. B. durch die Verwendung von nicht standardisierten Dateinamen oder das Verstecken der Nutzdaten an unbekannten Orten. Diese Taktik macht sich die Flexibilität von ZIP zunutze, die es ermöglicht, benutzerdefinierte Dateitypen wie .pptx zu definieren und dabei die gleiche Signatur beizubehalten.

DWF als ZIP-Datei

Die ZIP-Dateistruktur ist ein weit verbreitetes Format, das einige Dateitypen nutzen, um einzigartige Formate zu erstellen, indem sie einen Teil des ZIP-Dateikopfes in ihr Design integrieren. Eine Standard-DWF-Datei hat beispielsweise eine Kopfzeile (28 44 57 46 20 56 30 36 2e 30 30 29), gefolgt von der ZIP-Dateisignatur [50 4B 03 04], die beide in einer einzigen Dateistruktur kombiniert. Sicherheitstools wie 7-Zip extrahieren ZIP-Dateien in der Regel, indem sie den Dateikopf als [50 4B 03 04) erkennen. Im Falle einer DWF-Datei behandeln diese Tools diese jedoch als nicht archivierte Datei und versuchen nicht, ihren Inhalt zu extrahieren.

Angreifer nutzen dieses Verhalten aus, indem sie bösartige Dateien erstellen, die mit einem Nicht-ZIP-Header (wie dem DWF-Header) beginnen, gefolgt von der ZIP-Signatur und einer versteckten Nutzlast. Wenn eine solche Datei in einem DWF-Viewer geöffnet wird, verarbeitet die Software sie wie ein legitimes Dokument, ignoriert die angehängten ZIP-Daten und lässt die Nutzdaten inaktiv. Wird dieselbe Datei jedoch von einem Archivextraktionstool verarbeitet, erkennt das Tool die ZIP-Signatur, extrahiert die Nutzdaten und führt sie aus. Viele Sicherheitsscanner und Extraktionstools erkennen solche getarnten Archive nicht, da sie sich auf den ursprünglichen Header der Datei verlassen, um ihr Format zu bestimmen.

Diese Technik ist äußerst effektiv, da sie eine inhärente Einschränkung bei der Verarbeitung von Datei-Headern durch viele Tools ausnutzt. Sicherheitstools, die keine tiefgreifenden Prüfungen durchführen oder über den anfänglichen Header hinaus scannen, können es dem bösartigen Archiv ermöglichen, unentdeckt durch die Schutzmaßnahmen zu schlüpfen.

Rekursives Extrahieren und Scannen von Archiven mit der OPSWAT MetaDefender

Moderne Unternehmensumgebungen verlassen sich auf eine Vielzahl von Tools wie Antivirensoftware, Firewalls und EDR-Systeme (Endpoint Detection and Response), um Malware zu erkennen und daran zu hindern, die kritische Infrastruktur zu gefährden. Diese Schutzmaßnahmen weisen jedoch häufig Schwachstellen auf, die Bedrohungsakteure regelmäßig ausnutzen. Um diese Ausweichtaktiken effektiv zu erkennen und zu bekämpfen, sehen wir uns genauer an, wie die OPSWAT MetaDefender ihre Kern-Engines, einschließlich Metascan™ Multiscanning, Archivextraktion und Deep CDR™, flexibel konfigurieren kann, um Ihre Systeme zu schützen.

Erkennung von Bedrohungen in Szenario 1 mit Standard-Archiv-Extraktion

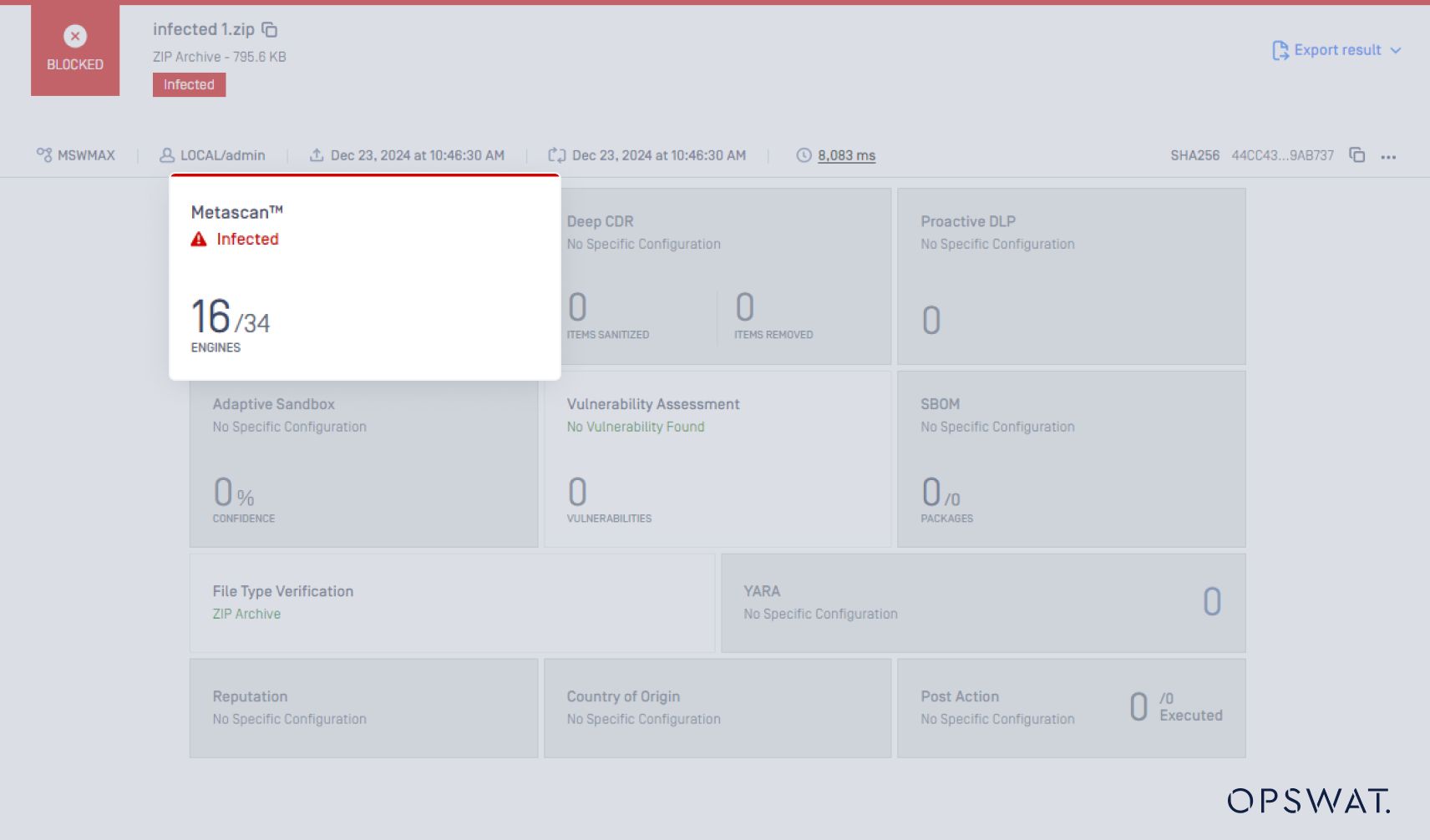

Um die Angriffstechnik der Archivverkettung zu demonstrieren, übermitteln wir die ZIP-Datei zunächst als reguläres Archiv und lassen die AV-Engines (Antivirenprogramme) die ZIP-Extraktion und den Malware-Scan durchführen. Nur 16 von 34 AV-Engines sind in der Lage, die Malware zu erkennen.

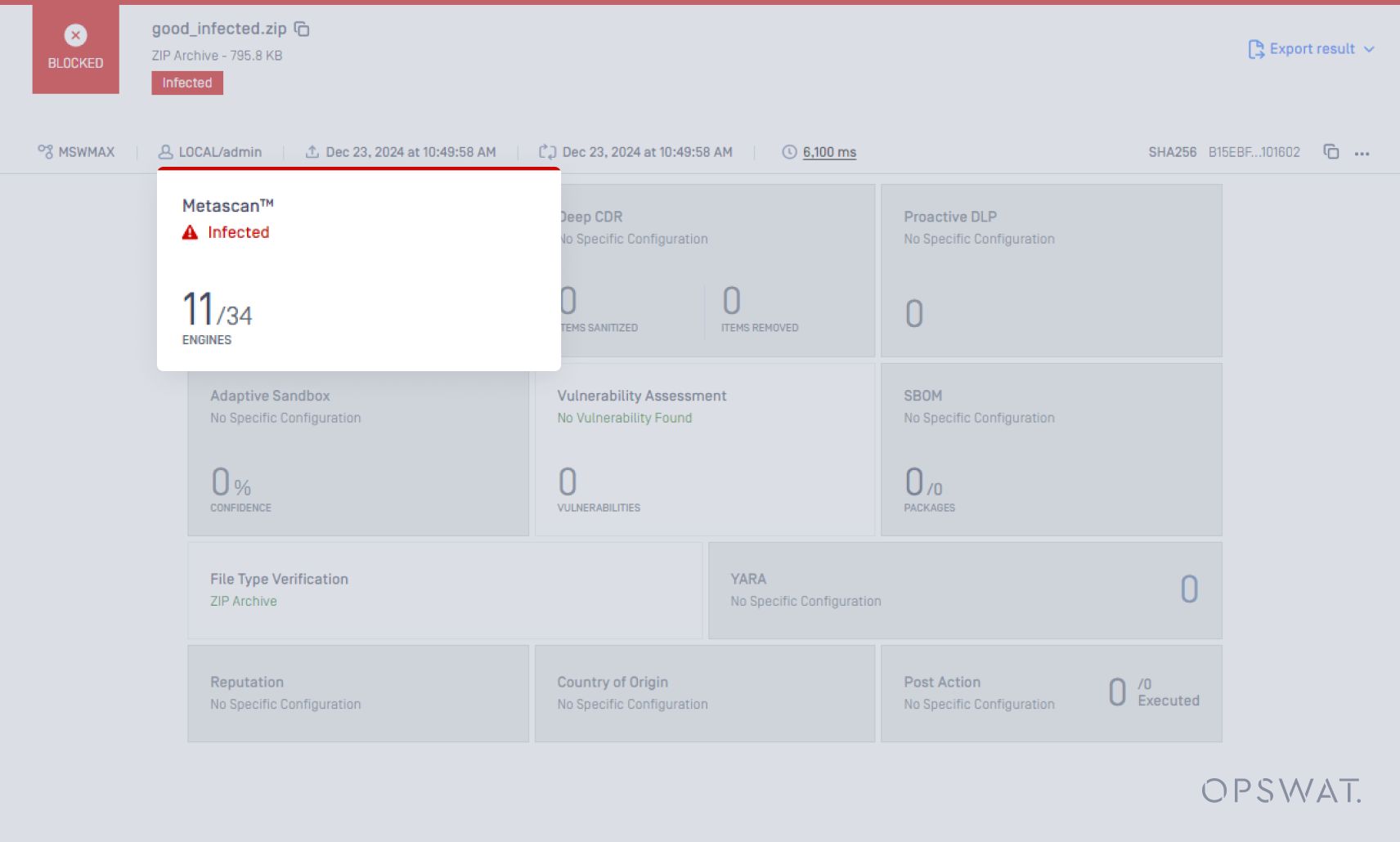

Als Nächstes fügen wir der regulären Archivdatei eine weitere komplexe Ebene hinzu.

Nur 11 von 34 AV-Engines erkennen die Malware. Metascan behandelt diesen Fall effektiv.

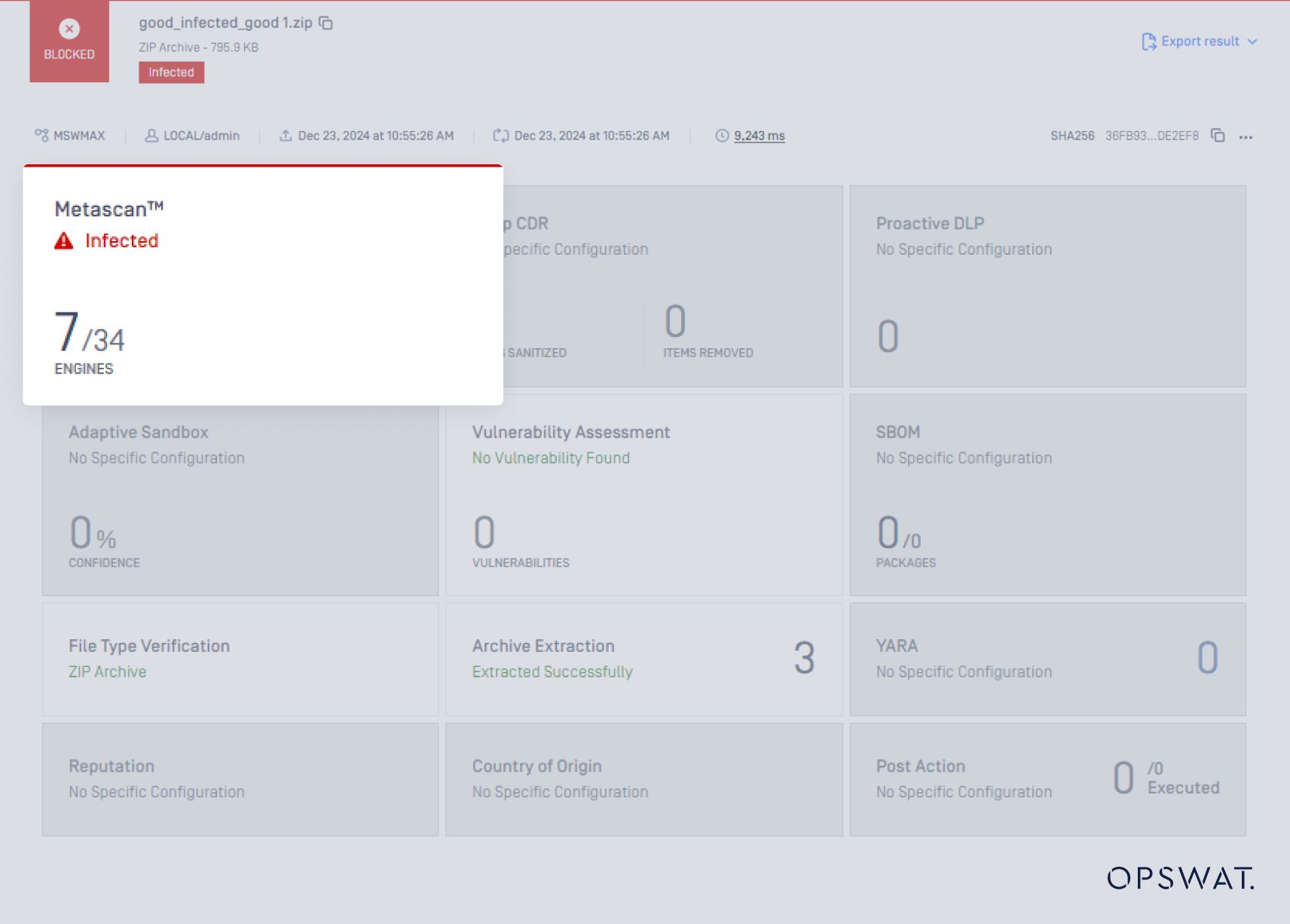

Schließlich fügen wir der regulären ZIP-Datei eine weitere Ebene hinzu.

Diesmal erkennen nur 7 von 34 AV-Engines die Malware, und die vier AV-Engines, die sie zuvor erkannt hatten, haben dies nun nicht mehr getan.

Wir haben es auch mit einem externen Archiv-Extraktionstool getestet. Das Tool prüft jedoch nur den ersten und den letzten Teil der Archivdatei und lässt den mittleren Abschnitt, in dem die Malware-Datei gespeichert ist, aus.

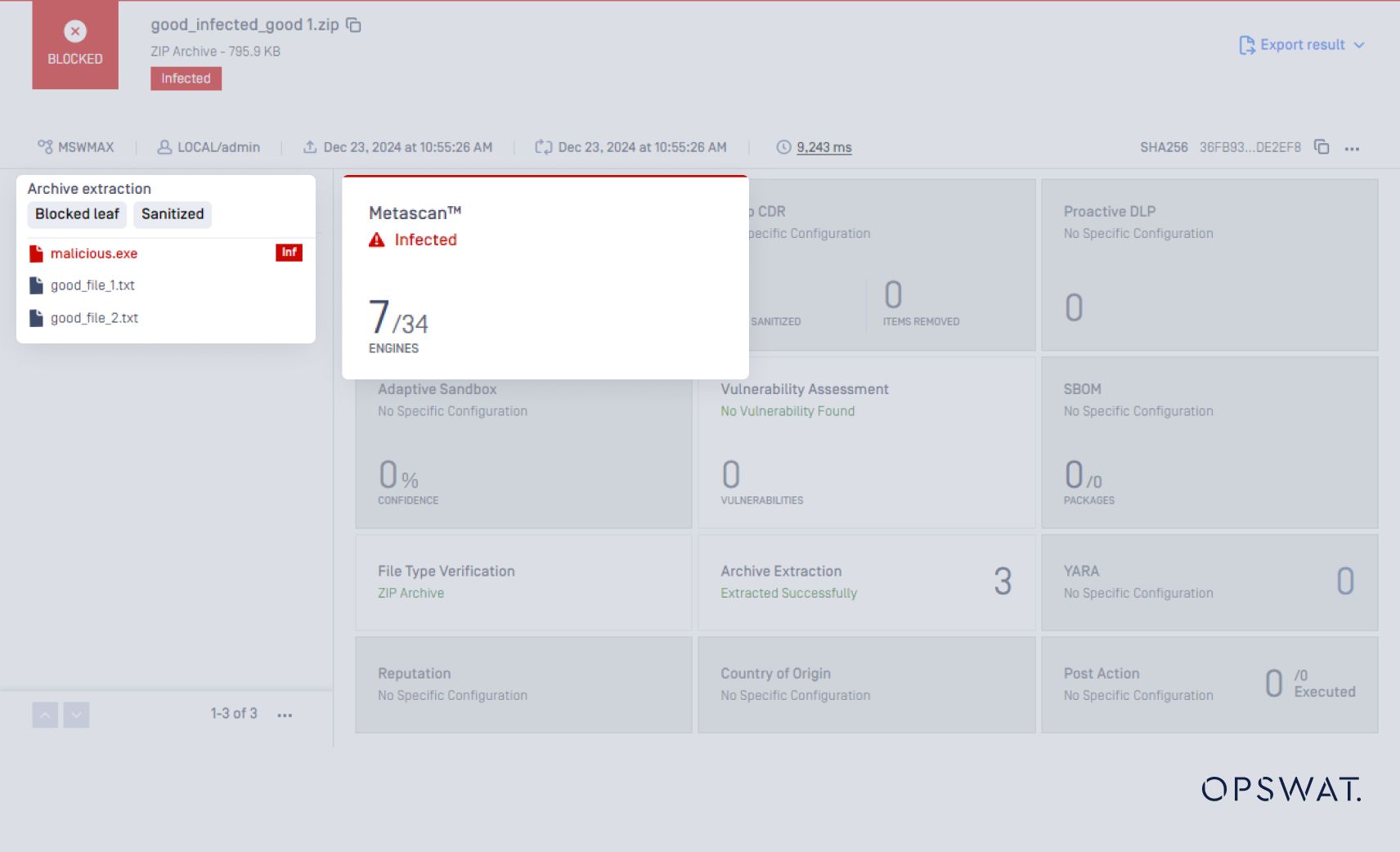

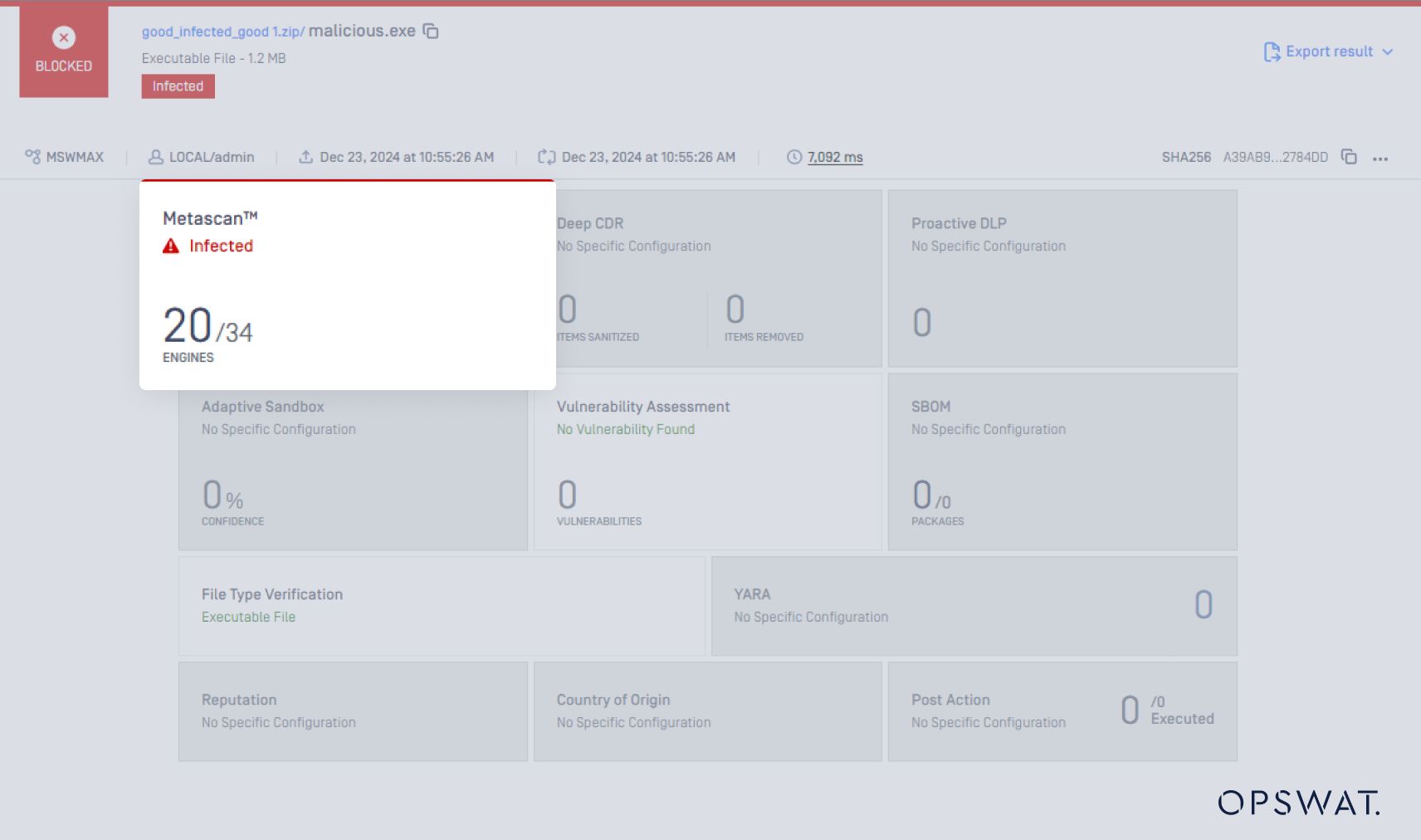

Erkennung von Bedrohungen des Szenarios 1 mit der OPSWAT Archive Extraction Engine

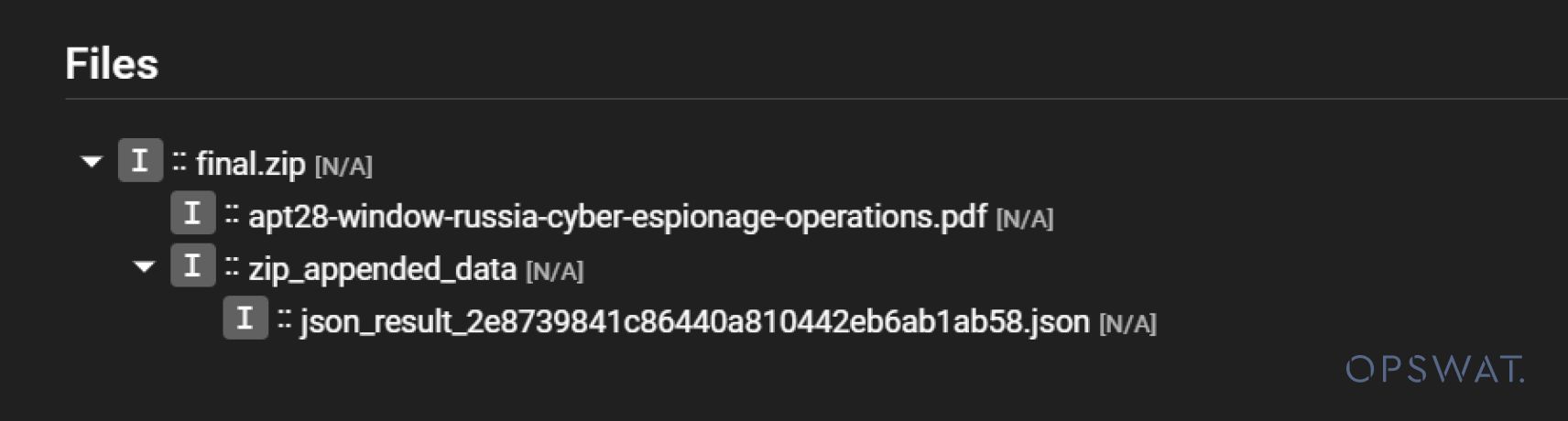

Die Archivextraktions-Engine extrahiert die ZIP-Datei vollständig und ermöglicht es den AV-Engines, die verschachtelten Dateien zu scannen.

Das Scan-Ergebnis für diese verschachtelten Dateien ist unten dargestellt:

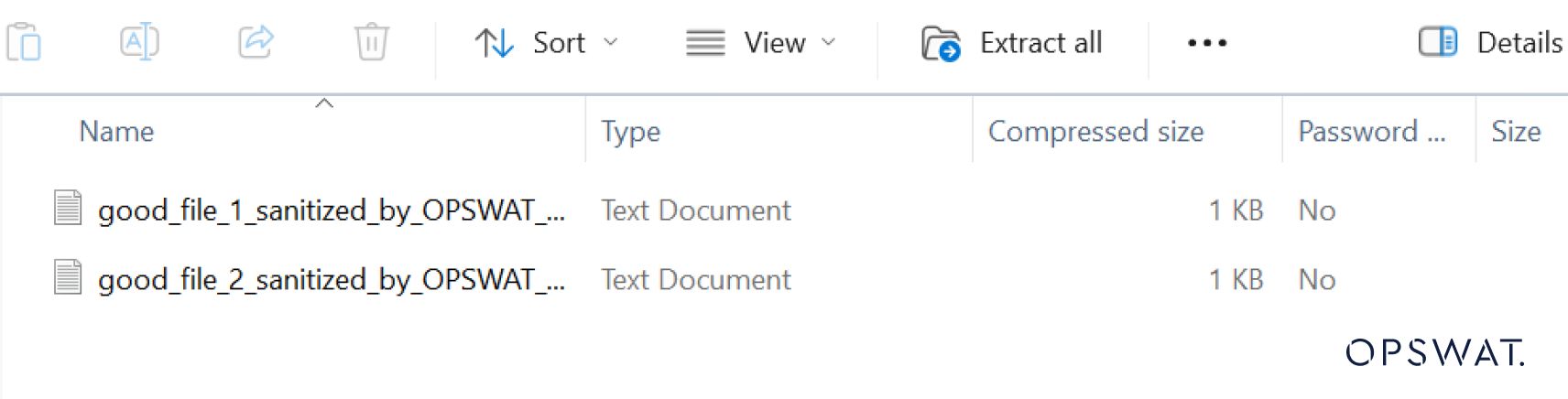

Wenn Deep CDR aktiviert ist, wird außerdem eine neue Datei ohne den bösartigen Inhalt erzeugt, wie unten gezeigt:

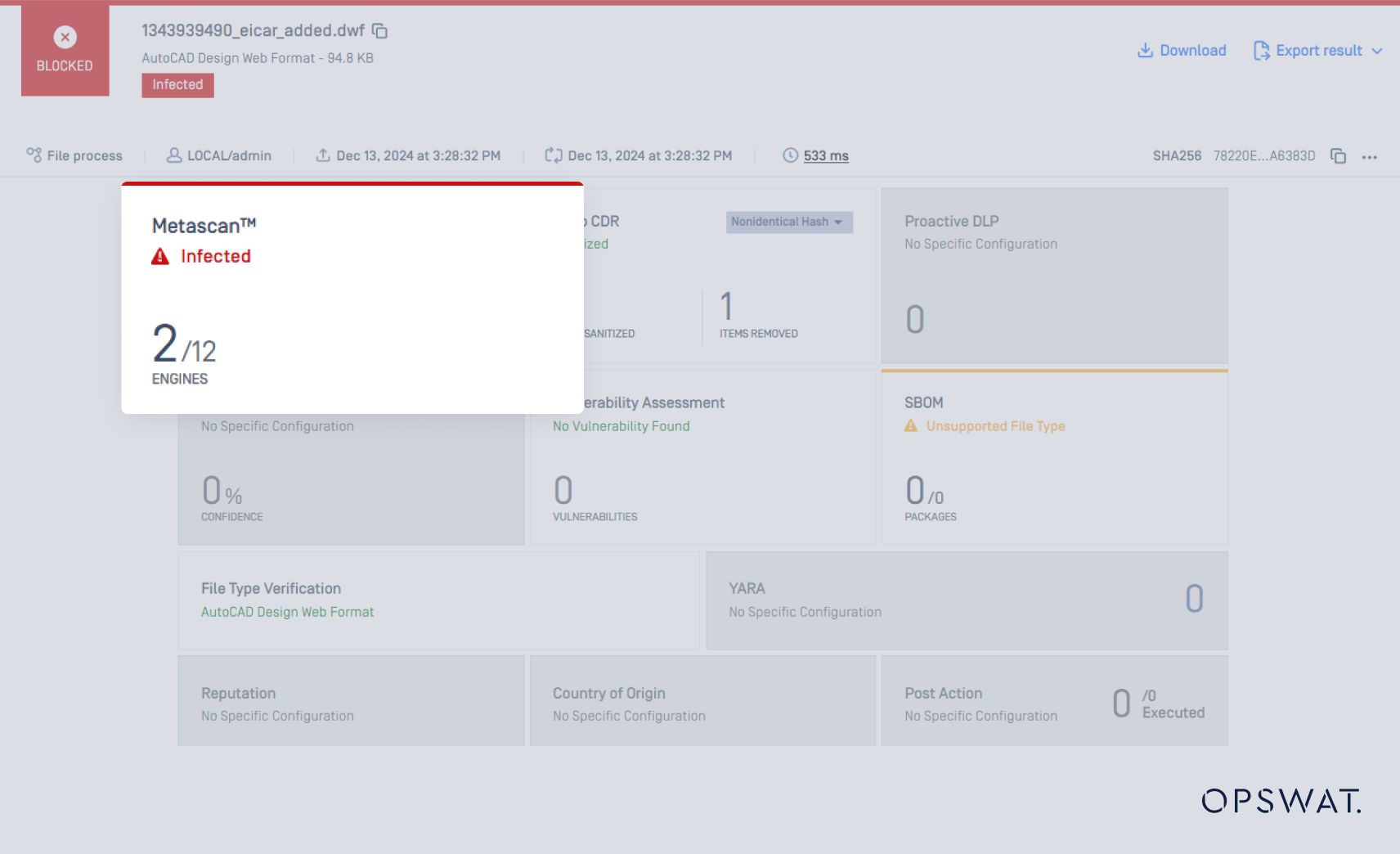

Erkennung von Szenario-2-Bedrohungen ohne Archivextraktionsmodul

Wir laden zunächst eine Datei, die die in Szenario 2 verwendeten Techniken nutzt, in MetaDefender Core hoch. Die Datei wird mit Metascan auf potenzielle Malware gescannt. Die Ergebnisse sind wie folgt:

Nur 2 von 12 gängigen AV-Engines in Metascan können die Malware erkennen. Dies bedeutet, dass eine beträchtliche Anzahl von Unternehmen für Angriffe anfällig sein könnte, die diese Besonderheiten des Archivformats ausnutzen.

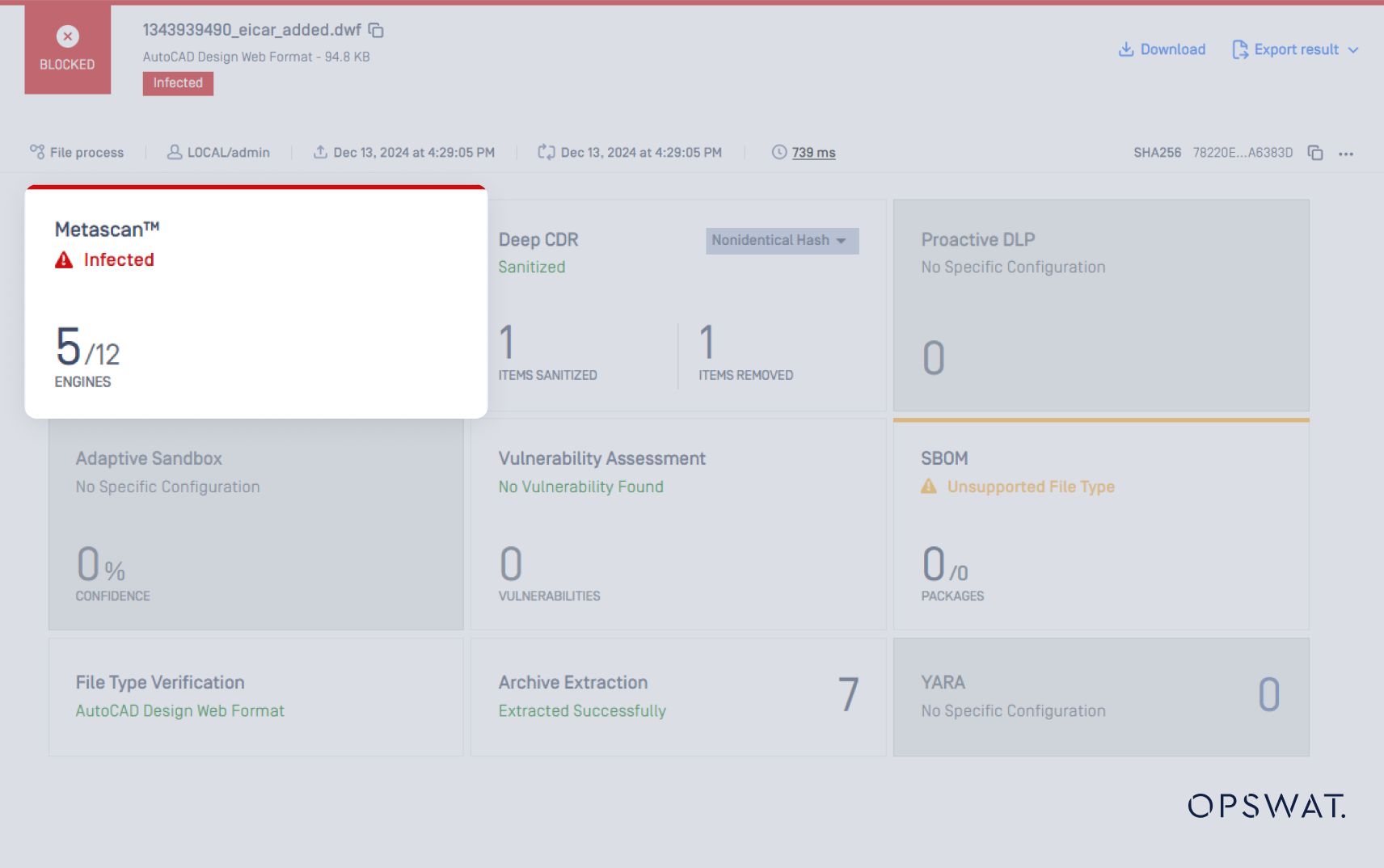

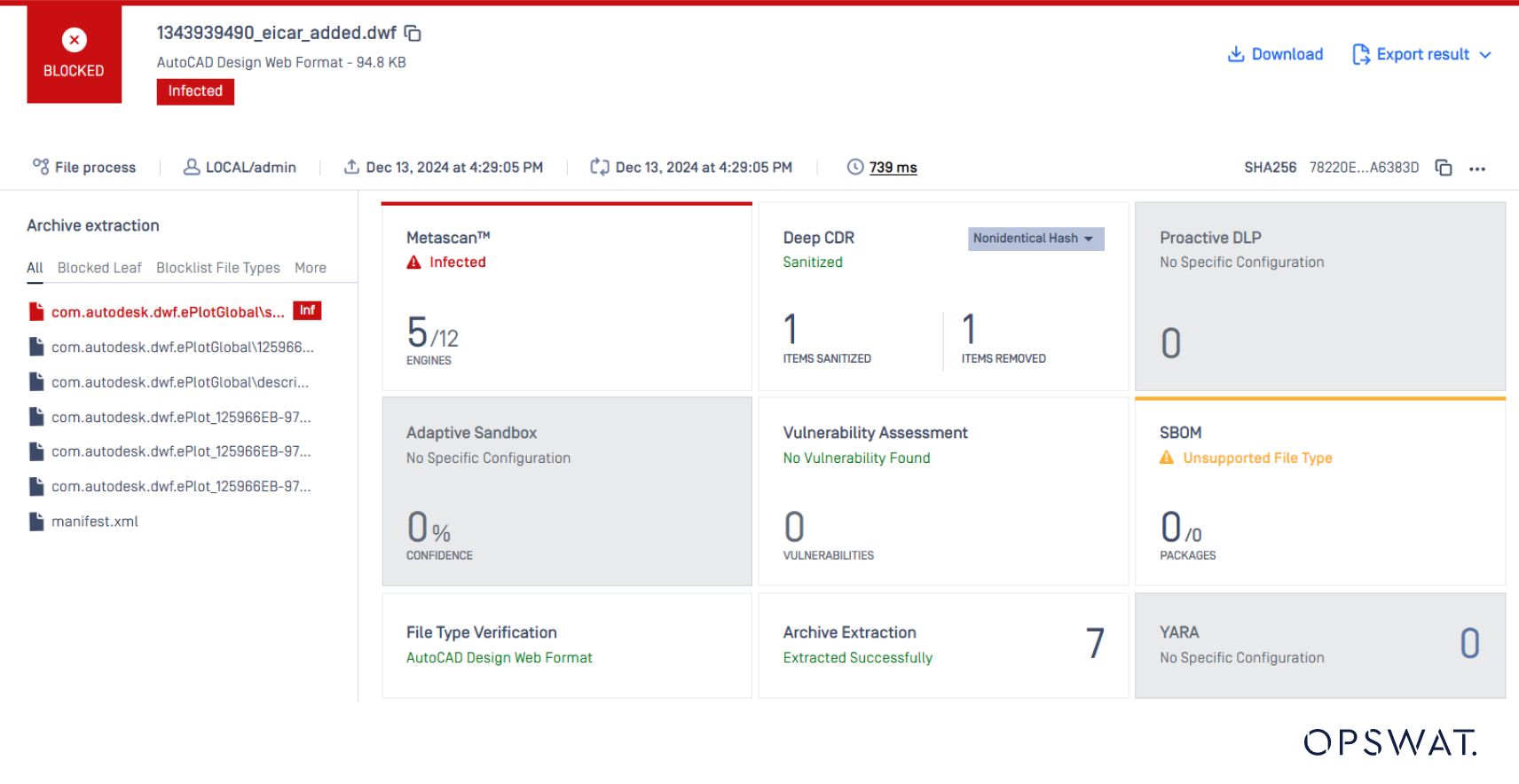

Erkennung von Szenario-2-Bedrohungen mit dem OPSWAT

5 von 12 gängigen AV-Engines erkennen die Bedrohung innerhalb der .dwf-Datei.

Die Archivextraktions-Engine extrahiert die Datei weiter und analysiert ihre Nestdateien.

Alle extrahierten verschachtelten Dateien werden erneut mit Metascan gescannt, wobei 9 von 12 AV-Engines die Bedrohung erkennen.

Über OPSWAT Core

Metascan™ Multiscanning

Metascan Multiscanning ist eine fortschrittliche Technologie zur Erkennung und Abwehr von Bedrohungen, die die Erkennungsrate erhöht, die Zeit bis zur Erkennung von Ausbrüchen verkürzt und Anti-Malware-Lösungen von Einzelanbietern robuster macht. Eine einzelne Antiviren-Engine kann 40-80% der Malware erkennen. Mit OPSWAT Multiscanning können Sie Dateien mit über 30 Anti-Malware-Engines vor Ort und in der Cloud scannen und so Erkennungsraten von über 99 % erzielen.

Archiv-Extraktion

Die Erkennung von Bedrohungen in komprimierten Dateien wie .ZIP oder .RAR kann aufgrund der großen Dateigröße und der Fähigkeit, versteckte Bedrohungen in Archiven zu verbergen, schwierig sein. MetaDefender bietet eine schnelle Verarbeitung von Archiven, indem es Administratoren erlaubt, die Archivbehandlung einmal für jeden Dateityp durchzuführen, anstatt dass jede einzelne Anti-Malware-Engine ihre eigenen Methoden zur Archivbehandlung verwenden muss. Darüber hinaus können Administratoren die Art und Weise, wie die Archivprüfung durchgeführt wird, anpassen, um Bedrohungen wie Zip-Bomben zu vermeiden.

Deep CDR™

Herkömmliche Antivirenlösungen übersehen unbekannte Bedrohungen. Deep CDR eliminiert sie vollständig. Jede Datei wird entschärft und neu generiert, um sicherzustellen, dass nur sichere, saubere und brauchbare Inhalte Ihre Systeme erreichen. Deep CDR konzentriert sich auf die Vorbeugung und nicht nur auf die Erkennung und verbessert so die Anti-Malware-Abwehr, um Unternehmen vor dateibasierten Angriffen, einschließlich gezielter Bedrohungen, zu schützen. Es neutralisiert potenziell schädliche Objekte in Dateien, die über den Netzwerkverkehr, E-Mail, Uploads, Downloads und tragbare Medien übertragen werden, bevor sie Ihr Netzwerk erreichen.

Ausweichende Bedrohungen mit OPSWAT erkennen

Bedrohungsakteure gehen mit immer flexibleren Methoden vor, um Systeme zu infiltrieren und vertrauliche Informationen zu exfiltrieren. Durch den Einsatz der richtigen Tools zur Erkennung und Eindämmung von Sicherheitsverletzungen können Unternehmen diese Angreifer daran hindern, Zugang zu wichtigen Daten zu erhalten und sich innerhalb des Netzwerks weiterzuentwickeln. Durch den Einsatz der leistungsstarken Archivextraktions-Engine in MetaDefender Core können Sie Ihre Verteidigung gegen eingebettete Malware stärken, die sich einzelnen AV-Engine-Extraktionstools entziehen kann.

Ressourcen

- Besuchen Sie die OPSWAT

- Lesen Sie unsere wichtigsten technischen Blog-Themen:

Deep CDR bereinigt versteckte Bedrohungen in einer Archivdatei

05 Anzeichen für bösartiges Verhalten und eingebettete Bedrohungen in PDFs

Wie neue bildbasierte Malware-Angriffe die Unternehmensabwehr bedrohen

Wie Base64-Kodierung Malware Tür und Tor öffnet