Der E-Mail-Verkehr ist nach wie vor der zentrale Angriffspunkt für Cyberattacken auf Unternehmen. OPSWAT Itay Glick, ein auf Cyberschutz für kritische Infrastrukturen spezialisiertes Unternehmen, hat eine Cybersicherheitsplattform entwickelt, die auf Zero-Trust-Technologien basiert. Itay Glick, Vice President of Products bei OPSWAT, erklärt, wie sie Unternehmensnetzwerke, industrielle Steuerungsebenen und Cloud-Konnektivität schützen.

Bei der Untersuchung von Cyberangriffen in den letzten 20 Jahren ergibt sich ein klares Bild: E-Mail ist der wichtigste digitale Kanal, über den Unternehmen angegriffen werden. Die meisten Cyberangriffe gehen auf Phishing-Versuche zurück, wobei häufig die Tatsache ausgenutzt wird, dass dies ein leicht zugänglicher Weg in ein Unternehmen ist. Eine bestimmte Person ins Visier zu nehmen, ist einfach, denn man muss nur ihre E-Mail-Adresse kennen. Dann muss man sie nur noch mit gut versteckten Phishing-Links täuschen, um wichtige Anmeldedaten zu stehlen.

"Es gibt unendlich viele Angriffsmöglichkeiten, von denen viele von Antivirensoftware nicht erkannt werden. Selbst Antiviren-Engines, die auf maschinellem Lernen basieren, haben eine geringe Trefferquote. Für die Entwickler von Cyberabwehrsoftware ist es schwierig, mit den über 100 Millionen Schadprogrammen Schritt zu halten, die jedes Jahr veröffentlicht werden."

"Angreifer wissen, wie schwierig es ist, eine wirksame E-Mail-Sicherheit aufrechtzuerhalten, und nutzen die Situation voll aus", sagt Itay Glick, Vice President of Products bei OPSWAT, das sich auf Cyberschutz für kritische Infrastrukturen spezialisiert hat.

"Selbst wenn ein Virus entdeckt wird, passen sich die Bedrohungsakteure schnell an und erstellen neue Varianten, indem sie kleine Codeänderungen vornehmen, um eine neue, unerkennbare Version zu erzeugen. Die Antiviren-Engines arbeiten auf der Grundlage bekannter Signaturen, so dass eine Änderung des Codes die spezifische Signatur irrelevant macht und die Bedrohung unentdeckt bleibt.

Auf diese Weise ist es möglich, ein Unternehmen zu infiltrieren, und E-Mails dienen als direkter Zugang zum Endpunkt, indem sie die Bedrohung direkt auf den Computer eines Benutzers bringen."

Eine fortschrittliche Lösung Email Security

Diese Situation bereitet der Cybersicherheitsbranche weltweit große Sorgen und ist einer der Gründe, warum sich OPSWAT im Jahr 2024 auf E-Mail-Sicherheitslösungen konzentriert. Trotz der bestehenden Konkurrenz durch führende Anbieter von E-Mail-Sicherheitslösungen verfügt OPSWAT über einen strategischen Vorteil, da es seit 20 Jahren erfolgreich kritische Infrastrukturen mit innovativen und preisgekrönten Technologien schützt.

"Trotz der Entwicklungen herkömmlicher E-Mail-Sicherheitsanbieter umgehen immer noch 77 % der geöffneten E-Mails die Abwehrlösungen", stellt Glick fest. "Einzelne oder wenige Antiviren-Engines können die sich ständig weiterentwickelnden Phishing- oder Malware-Versuche nicht effektiv erkennen, weil entweder ihre Erkennungsraten nicht hoch genug sind, um umfassend zu sein, oder ihnen die Sensibilität für neuartige Angriffsmethoden fehlt."

Wie also kann OPSWAT solche Angriffe abwehren?

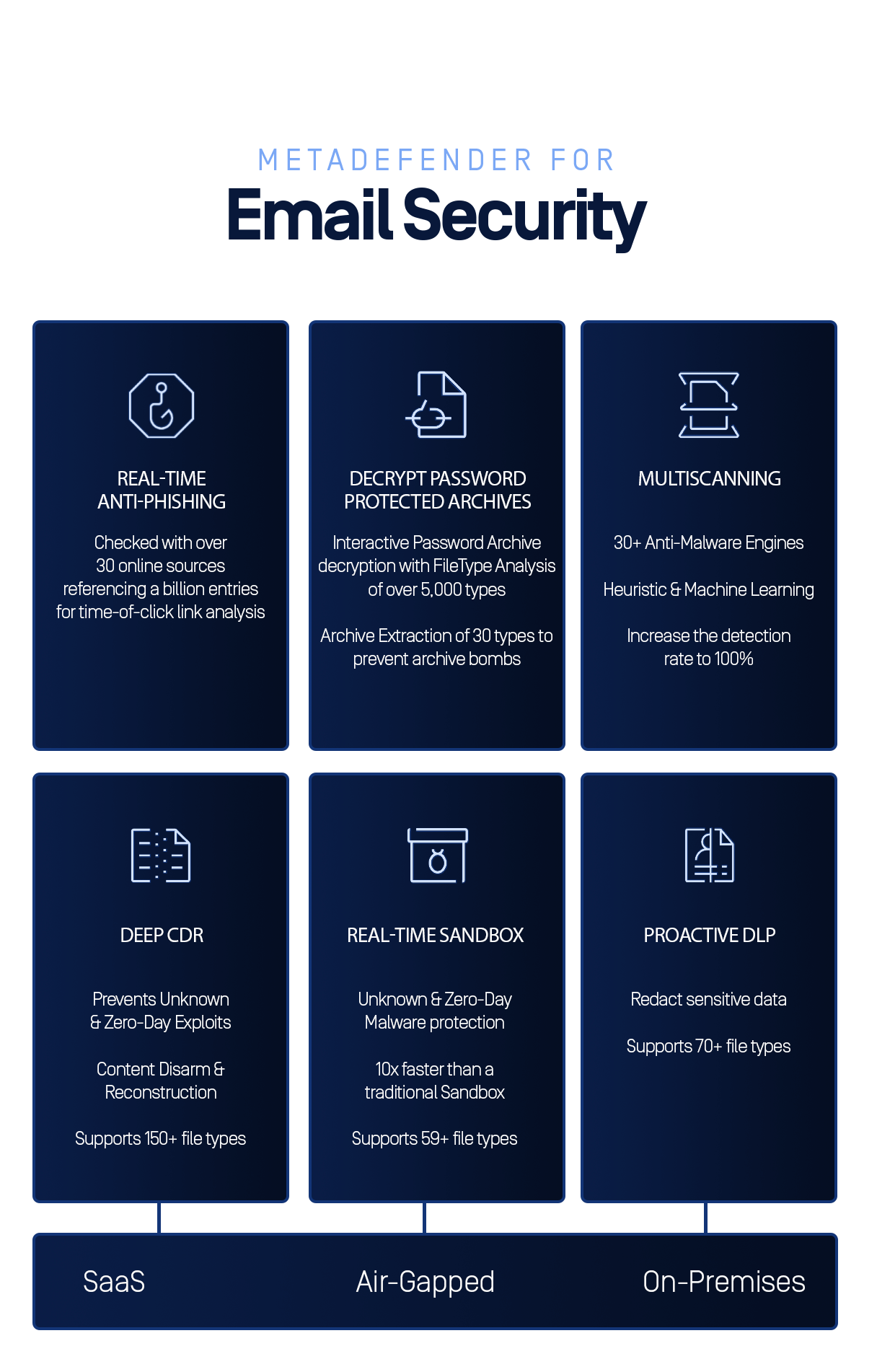

"Wir verfolgen einen Zero-Trust-Ansatz und führen eine detaillierte Analyse jeder E-Mail durch, um die Bedrohung zu erkennen, bevor sie ihr Ziel erreicht. Wir haben eine Technologie namens Deep CDR™ (Content Disarm and Reconstruction) entwickelt, die auch unbekannte E-Mail-Angriffe blockiert. Dies ist gekoppelt mit der Multiscanning Technologie, die über 30 Anti-Malware-Engines nutzt."

Wie bei anderen von dem Unternehmen entwickelten Tools gibt es in der Branche keine vergleichbaren Produkte. Viele Anbieter entwickeln Sicherheitsprodukte, aber die meisten stellen nur eine oder zwei Arten von Produkten her. OPSWAT verfügt über eine vollständige Plattform, die alles Notwendige sichern und die erforderliche Kompatibilität durch Integration erfüllen kann - ein entscheidender Punkt für Organisationen, die kritische Infrastrukturen bereitstellen.

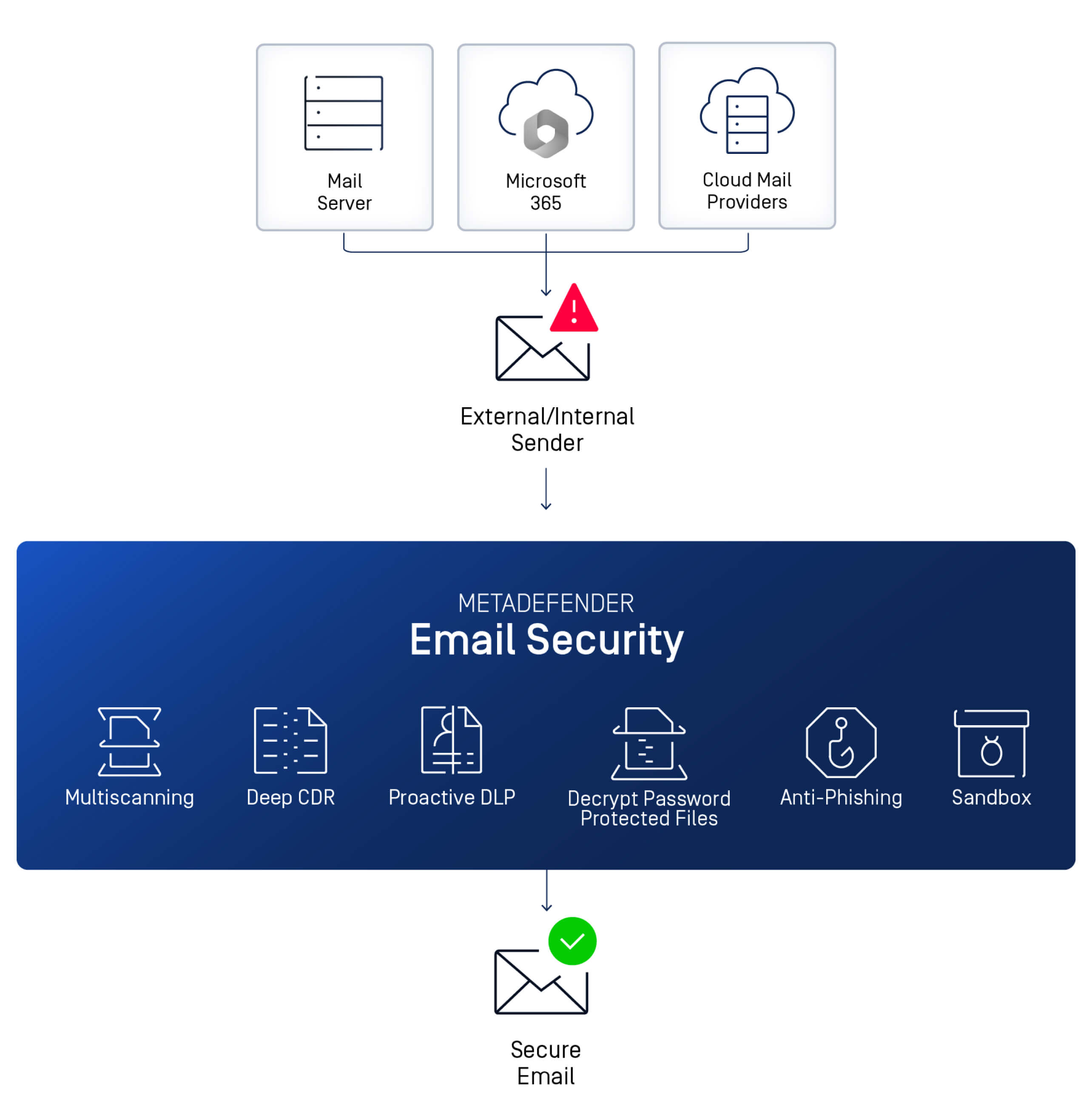

"Unser System wird lokal oder in der Cloud eingesetzt, scannt ein- und ausgehende E-Mails für interne und externe Umgebungen und führt mehrere Verfahren durch: Überprüfung der URL, der Absenderadresse und Klickverifizierung in Echtzeit, wenn es sich um einen verdächtigen Link handelt.

Mit Hilfe verschiedener Antiviren-Engines wird jedes Element der E-Mail untersucht, einschließlich des Textkörpers - ein Bereich, der weniger häufig verdächtigt wird, aber dennoch Bedrohungen verbergen kann. Wenn keine Bedrohung gefunden wird, führt das System den Prozess Deep CDR und gleichzeitig den Prozess Real-Time Sandbox aus, der die Datei ausführt und auf alles Verdächtige prüft, wie z. B. Parameter für den Zugriff auf die Festplatte oder das Netzwerk.

Alles wird in der E-Mail-Nachricht untersucht. Nicht nur angehängte Dateien und der Textkörper, sondern über 150 verschiedene Dateitypen. Die meisten Benutzer sind sich nicht einmal bewusst, dass so viele davon existieren oder dass es sich überhaupt um Dateien handelt. Eine Einladung zu einer Besprechung ist zum Beispiel ein Dateityp, der ebenfalls geprüft werden muss. Diese Dateien werden schnell gescannt, bevor sie den Posteingang des Benutzers erreichen - sie kommen erst an, nachdem sie als bereinigt bestätigt wurden."

Überprüfen jedes E-Mail-Anhangs

OPSWAT wurde 2002 in den Vereinigten Staaten mit dem Ziel gegründet, eine gemeinsame Sprache für verschiedene Sicherheitslösungen zu schaffen, die auf den Arbeitsplätzen der Endbenutzer laufen. Die erste Cybersicherheitslösung, die das Unternehmen entwickelte, war die Multiscanning Technologie, die bis heute ein integraler Bestandteil aller seiner Produkte ist. Im Zuge seiner Expansion gründete das Unternehmen auch eine israelische Niederlassung, zunächst in einem kleinen Büro in Herzliya und jetzt in einem neuen und geräumigen Büro in Petah Tikvah.

Glick erklärt, dass das Hauptmerkmal des neuen Büros das Cyber-Labor ist, in dem man sehen kann, wie die Cybersecurity-Lösungen von OPSWAT Sicherheitslücken in Unternehmensnetzwerken, industriellen Kontrollnetzwerken, IT Netzwerken und Cloud-Konnektivität schließen, und zwar über alle Systeme hinweg.

Das Cyber-Labor ist ein interaktives Zentrum, das sich mit der Abbildung des Datenflusses in der Betriebstechnologie (OT) und der Informationstechnologie (IT) beschäftigt. Das Unternehmen erklärt, dass es seine technologischen Lösungen den modernen Cyber-Herausforderungen widmet.

"Das Labor demonstriert die Lösungen von OPSWAT und zeigt unsere einzigartige Fähigkeit, Sicherheitslücken gegen Zero-Day-Angriffe zu identifizieren, zu analysieren und zu schließen, und gibt Einblicke in spezifische Reaktionen auf potenzielle Bedrohungen", erklärt Glick.

"Ziel ist es, unsere Produkte auf eine interaktive Art und Weise zu demonstrieren, die ein Live-Angriffsszenario auf allen Ebenen simuliert. Auf diese Weise können Organisationen mit kritischen Infrastrukturen alle unsere Lösungen über eine integrierte und benutzerfreundliche Cyberabwehrplattform in Aktion sehen. Es gibt 16 Kategorien, die als kritische Infrastrukturen definiert sind, darunter Transportwesen, Banken, Regierungseinrichtungen und Sicherheitsbehörden."

Wie verbreitet ist die Umsetzung eines Zero-Trust-Ansatzes bei der Cybersicherheit heute?

"Die gesamte Welt der Informationssicherheit bewegt sich jetzt auf ein Null-Vertrauensmodell zu, und auch die Unternehmensnormen übernehmen es, sogar für Endgeräte. In letzter Zeit wurde dieser Ansatz von der Welt der E-Mail-Sicherheit anerkannt, und es gibt ein wachsendes Verständnis dafür, dass jede Datei, die ankommt, überprüft werden sollte und nicht vertrauenswürdig ist.

Jedes Element in der E-Mail-Nachricht, vom Textkörper bis zu den angehängten Dateien, muss gründlich geprüft werden und eine Reihe von erforderlichen Prozessen durchlaufen, und erst dann, wenn alles in Ordnung ist, wird es an den Endbenutzer weitergeleitet. Die Einführung eines Zero-Trust-Ansatzes kann die Sicherheitslage eines Unternehmens erheblich verbessern.

So wurden beispielsweise verschlüsselte Dateien traditionell nicht geprüft. Heutzutage werden auch sie nicht mehr als vertrauenswürdig eingestuft, sondern gescannt. Danach kann man davon ausgehen, dass E-Mails, die ein Unternehmen verlassen, sauber sind. Was aber, wenn sie unnötige persönliche Informationen enthalten? Oder wenn der Benutzer versehentlich einen Virus verschickt? Auch in diesem Fall gibt es jetzt einen Zero-Trust-Ansatz.

Abgesehen von der Komplexität der Angriffe nimmt auch die Vielfalt der Angriffe zu, und viele von ihnen können sich in verschiedenen ausgeklügelten Formen verstecken, um von herkömmlichen Sicherheitsmechanismen nicht entdeckt zu werden. In letzter Zeit gab es viele Angriffe mit QR-Codes. Wenn ein Benutzer einen solchen Code mit seinem Telefon scannt, kann er leicht auf eine Phishing-Website gelangen. Der Benutzer kann aufgefordert werden, sein Passwort einzugeben, das dann an den Angreifer weitergeleitet wird.

Es gibt bekannte bösartige Programme, die leicht identifiziert und auf den Endpunkten ausgeführt werden können, aber es gibt auch schlafende Programme. Sie sitzen auf dem Endpunkt, ohne Schaden anzurichten, sammeln vielleicht Informationen und können nicht durch laufende Prozesse entdeckt werden. Sie verstecken sich gut und warten auf den richtigen Moment, um aktiviert zu werden.

Wenn Angreifer beispielsweise eine große Anzahl dieser Bedrohungen innerhalb des Unternehmens verbreiten, die alle zu einem bestimmten Zeitpunkt aktiviert werden sollen, werden sie bis zu diesem Zeitpunkt nicht identifiziert, und wenn dieser Zeitpunkt erreicht ist, werden sie gleichzeitig aktiv und können das Zielunternehmen stören."

Maximierung der internen E-Mail-Sicherheit

Cyber-Herausforderungen wie diese veranlassen Unternehmen dazu, ihren Sicherheitsansatz zu ändern, je nachdem, was sie für einen sichereren Ansatz und eine sicherere Lösung halten. Viele Unternehmen verlagern einen Großteil ihrer Aktivitäten in die Cloud, wo die Anwendungen durch die Sicherheit des Anbieters geschützt sind.

85 % der Unternehmen nutzen derzeit die E-Mail-Sicherheitspakete von Microsoft 365 - E1/E3/E5. Andere Unternehmen entscheiden sich für einen lokalen Schutz, weil sie glauben, dass sie auf diese Weise besser gegen Angriffe per E-Mail geschützt sind. "Organisationen, die sich mit den Herausforderungen der E-Mail-Sicherheit auseinandersetzen müssen oder durch Vorschriften zu einem bestimmten Verhalten gezwungen sind, entscheiden sich eher für lokale E-Mail-Sicherheit", erklärt Glick.

"Sie wollen ein separates Netzwerk mit umfassenden E-Mail-Sicherheitsmaßnahmen. Dies ist der Vorteil von OPSWAT, da viele unserer Anti-Malware-Engines in der Cloud arbeiten und feststellen, ob die angehängte Datei in der E-Mail bösartig ist oder nicht. Daher haben wir eine Lösung entwickelt, die unabhängig von der Cloud funktioniert und eine Reihe von Optionen bietet, um interne E-Mail-Sicherheit zu schaffen, die alle Verteidigungsprotokolle umfasst, ohne Kompromisse einzugehen.

Selbst Unternehmen, die mehr auf Sicherheit bedacht sind, können ihre E-Mails migrieren oder zu Microsoft 365 in der Cloud wechseln, und wir können den Schutz problemlos von lokal auf Cloud umstellen."

Wie geht man gegen schlummernde Malware vor, die in Postfächern eine Bedrohung bleibt?

"Der ideale Weg, um solche Malware zu identifizieren und zu neutralisieren, ist die Lösung Deep CDR . Wenn der Angriff beispielsweise in ein Word-Dokument eingebettet ist, erstellt die Lösung eine sichere Kopie zum Öffnen des Dokuments ohne zusätzliche Komponenten. Sie entnimmt lediglich den Text und die Bilder aus dem Dokument und baut es im Wesentlichen von Grund auf neu auf.

In der zweiten Stufe gelangt die Datei in die Adaptive Sandbox , wo sie noch eingehender auf bösartiges Verhalten geprüft wird, und zwar anhand einer breiten Palette von Malware-Typen. Wenn wir unsere Sandbox mit denen anderer Anbieter auf dem Markt für E-Mail-Sicherheit vergleichen, sehen wir, dass wir führend sind.

OPSWAT hat derzeit Tausende von Kunden, die meisten von ihnen große Unternehmen und Institutionen, die sich mit kritischen Bereichen wie Energie, Sicherheit und Regierung befassen".

Aufdecken von Sicherheitslücken mit einer E-Mail-Risikobewertung

Es ist von entscheidender Bedeutung, einen umfassenden Überblick über die bestehende E-Mail-Sicherheitslage Ihres Unternehmens zu haben, indem Phishing, Malware oder Exploits aufgedeckt werden, die Ihre Schutzmaßnahmen umgangen haben.

OPSWAT bietet eine umsetzbare E-Mail-Risikobewertung, um Sicherheitslücken in Ihrem E-Mail-Sicherheitsrahmen zu identifizieren. Gewinnen Sie wertvolle Erkenntnisse mit modernster E-Mail-Sicherheitstechnologie, die:

- Finden Sie Phishing-Versuche mit Real-Time Anti-Phishing mit einer Erkennungsrate von 99,98 %.

- Identifizieren Sie Malware mit Multiscanning und nutzen Sie über 30 Anti-Malware-Engines für eine Erkennungsrate von 99,20 %.

- Erkennen Sie unbekannte Malware mit einer Echtzeit-Sandbox Sandbox, die 10-mal schneller ist als eine herkömmliche Sandbox.

- Erkennen Sie dateibasierte Exploits mit Deep CDR, das mehr als 150 Dateitypen unterstützt.

Durch die Bewertung Ihrer aktuellen E-Mail-Sicherheitsmaßnahmen im Hinblick auf moderne Bedrohungen werden Sie in die Lage versetzt, wirksame Maßnahmen zur Stärkung Ihrer Sicherheitslage zu ergreifen.