- Was ist Secure Dateiübertragung?

- Bedrohungen, Schwachstellen und Risikominderung

- 5 Secure Dateiübertragungsprotokolle und -methoden

- 4 wichtige Sicherheitsfunktionen für die Secure Dateiübertragung

- Bereitstellungsansätze: Vor-Ort, Cloud und Hybrid

- Konformitäts- und Regulierungsanforderungen

- Auswahl der richtigen Lösung für die Secure Dateiübertragung

- Häufig gestellte Fragen (FAQs)

Was ist Secure Dateiübertragung?

Secure Dateiübertragung versteht man das Senden von Daten über Netzwerke unter Verwendung von Verschlüsselung, Authentifizierung und Zugriffskontrolle, um sie während der Übertragung und während der Speicherung zu schützen. So wird sichergestellt, dass Dateien sicher zwischen Benutzern, Systemen oder Anwendungen ausgetauscht werden, um unbefugten Zugriff oder Datenverluste zu verhindern.

Die Verschlüsselung sichert den Inhalt von Dateien sowohl bei der Übertragung als auch im Ruhezustand. Durch Authentifizierung und Benutzerberechtigungen wird überprüft, wer Dateien senden oder empfangen darf. Zusammen bilden diese Mechanismen die Grundlage für einen sicheren Datenaustausch, insbesondere beim Umgang mit sensiblen Geschäftsdokumenten, geistigem Eigentum oder regulierten Daten wie PII (persönlich identifizierbare Informationen), PHI (geschützte Gesundheitsinformationen) und Finanzdaten.

Die Secure Dateiübertragung spielt eine entscheidende Rolle bei der Erfüllung von Compliance-Anforderungen. Vorschriften wie GDPR, HIPAA und PCI DSS schreiben die Verwendung sicherer Methoden für den Datenaustausch vor. Ohne ordnungsgemäße Verschlüsselung und Zugriffskontrollen können Dateiübertragungsaktivitäten Unternehmen Verstößen, Strafen und Reputationsschäden aussetzen.

Secure Dateiübertragungslösungen beruhen auf Protokollen wie SFTP, FTPS, HTTPS und AS2, um Daten während der Übertragung zu schützen. Diese Protokolle werden häufig durch zusätzliche Funktionen wie Audit-Protokollierung, Zugriffskontrollen und Compliance-Durchsetzung unterstützt.

So funktioniert die Secure Dateiübertragung

Die Secure Dateiübertragung beruht auf einer Kombination aus Verschlüsselung, Authentifizierung und Integritätsprüfung, um die Daten während des gesamten Übertragungsvorgangs zu schützen. Diese Mechanismen gewährleisten, dass Dateien nicht abgefangen, verändert oder von Unbefugten eingesehen werden können.

- Verschlüsselung: wird sowohl bei der Übertragung als auch im Ruhezustand von Daten angewendet. Gängige Algorithmen sind AES-256 und RSA, die den Inhalt ohne die entsprechenden Entschlüsselungsschlüssel unlesbar machen. Dadurch wird verhindert, dass sensible Informationen bei der Übertragung oder Speicherung preisgegeben werden.

- Authentifizierungs- und Zugangskontrollmechanismen: Überprüfung der Identität von Benutzern oder Systemen, die die Übertragung initiieren oder empfangen. Dazu gehören in der Regel Anmeldedaten, digitale Zertifikate oder MFA (Multi-Faktor-Authentifizierung). Zugriffskontrollrichtlinien, wie z. B. rollenbasierte Berechtigungen, schränken weiter ein, wer bestimmte Dateien senden, empfangen oder anzeigen kann.

- Integritätsprüfungen und Prüfprotokolle: Lösungen für die sichere Dateiübertragung umfassen häufig eine Prüfsummenvalidierung oder kryptografische Hash-Funktionen, um unbefugte Änderungen an der Datei während der Übertragung zu erkennen. Prüfpfade und Protokollierung bieten Einblick in die Dateiübertragungsaktivitäten und unterstützen die Einhaltung von Vorschriften und die Reaktion auf Vorfälle.

Zusammen bilden diese Schichten das Rückgrat eines sicheren Dateiübertragungsprozesses, der sensible Daten schützt und die Einhaltung von Vorschriften unterstützt.

Bedrohungen, Schwachstellen und Risikominderung

Trotz starker Verschlüsselung und Authentifizierung bleiben sichere Dateiübertragungssysteme potenzielle Ziele für Cyberangriffe. Die Kenntnis gängiger Bedrohungen und die Umsetzung proaktiver Strategien zur Risikominderung sind für die Aufrechterhaltung der Datenintegrität und die Einhaltung gesetzlicher Vorschriften unerlässlich.

Häufige Bedrohungen bei der Dateiübertragung

Secure Dateiübertragungsumgebungen können einer Reihe von Angriffsvektoren ausgesetzt sein, darunter:

- MitM-Angriffe (Man-in-the-Middle):Abfangen von Daten während der Übertragung, um sensible Informationen zu stehlen oder zu verändern

- Diebstahl von Zugangsdaten:Ausnutzung schwacher oder wiederverwendeter Passwörter, um unbefugten Zugang zu erhalten

- Malware-Injektion:Einbetten von bösartigem Code in übertragene Dateien, um Endpunkte zu kompromittieren

- Phishing und Social Engineering:Benutzer werden dazu verleitet, nicht autorisierte Übertragungen zu veranlassen oder Anmeldedaten preiszugeben

Beispiel: Ein Hersteller, der veraltetes FTP ohne Verschlüsselung verwendet, wird durch MitM-Abhörmaßnahmen geschädigt. Nach dem Wechsel zu einer sicheren Dateiübertragungslösung mit TLS und rollenbasiertem Zugriff kann das Unternehmen einen Prüfpfad erstellen und die Compliance bei der Dateiübertragung wiederherstellen.

Risikobewertung und Reaktion auf Zwischenfälle

Risikobewertungen zeigen Schwachstellen in Ihren Dateiübertragungsabläufen auf, bevor Angreifer sie finden. Sie bewerten die Verwendung von Verschlüsselung, Zugriffskontrollen, Automatisierungsskripten und Protokollierung, um sicherzustellen, dass sichere Dateiübertragungspraktiken vorhanden sind. Zu den wichtigsten Schritten gehören:

- Abbildung aller Datenflüsse, die Dateiübertragungen beinhalten

- Überprüfung von Systemkonfigurationen, Authentifizierung und Verschlüsselung

- Prüfung von Verfahren zur Reaktion auf Vorfälle auf Schnelligkeit und Klarheit

Wenn ein Zwischenfall eintritt, sorgt ein dokumentierter Plan für eine schnelle Eindämmung und Wiederherstellung. Ein robustes Prüfprotokoll unterstützt die Untersuchung und zeigt den Aufsichtsbehörden, dass die Maßnahmen zur Einhaltung der Vorschriften für die Dateiübertragung vorhanden sind.

Beispiel: Ein Energieunternehmen entdeckte anormale Dateiübertragungsaktivitäten zwischen internen Systemen. Da die Dateiübertragungsplattform des Unternehmens automatische Warnmeldungen und einen Prüfpfad enthielt, konnte der Verstoß schnell eingegrenzt, die betroffenen Systeme identifiziert und das Ereignis gemäß der Datenschutz-Grundverordnung gemeldet werden.

5 Secure Dateiübertragungsprotokolle und -methoden

Secure Dateiübertragungsprotokolle definieren, wie Daten verschlüsselt, authentifiziert und zwischen Systemen übertragen werden. Jedes Protokoll bietet je nach Infrastruktur, Compliance-Anforderungen und Risikotoleranz spezifische Stärken. Zu den am häufigsten verwendeten sicheren Dateiübertragungsprotokollen gehören:

- SFTP (Secure Dateiübertragungsprotokoll):Aufbauend auf SSH, mit starker Verschlüsselung und Authentifizierung

- FTPS (FTP Secure):FTP erweitert mit TLS/SSL für verschlüsselte Dateiübertragung

- HTTPS:Browserbasierte Übertragungen mit SSL/TLS-Schutz

- AS2 (Anwendbarkeitserklärung 2):Für den sicheren Datenaustausch bei B2B- und EDI-Transaktionen

- SCP (Secure Copy Protocol):Ein einfaches, SSH-basiertes Protokoll zum sicheren Kopieren von Dateien

Jedes Protokoll unterstützt die sichere Dateiübertragung auf unterschiedliche Weise und bietet unterschiedliche Grade an Compliance, Automatisierung und Audit-Unterstützung. So sind beispielsweise SFTP und AS2 in regulierten Sektoren üblich, während HTTPS ideal für die benutzerfreundliche Übertragung von Dateien in der Cloud und sichere Webportale ist. Die Wahl des richtigen Dateiübertragungsprotokolls hängt ab von:

- Sicherheitslage und Bedarf an verschlüsselter Dateiübertragung

- Compliance-Anforderungen und Erwartungen an den Prüfpfad

- Integration mit Unternehmenssystemen oder Cloud-Diensten

- Benutzerfreundlichkeit und Unterstützung für die Automatisierung der Dateiübertragung

1. SFTPSecure Dateiübertragungsprotokoll)

SFTP ist ein sicheres Dateiübertragungsprotokoll, das auf SSHSecure Shell) aufbaut. Es verschlüsselt sowohl die Daten als auch die Authentifizierungsdaten und schützt so die Dateien bei der Übertragung über nicht vertrauenswürdige Netzwerke. Zu den wichtigsten Funktionen gehören:

- Ende-zu-Ende-Verschlüsselung:Für alle Befehle und Dateiinhalte

- Starke Authentifizierung:Unterstützung für Passwort, öffentlichen Schlüssel oder Zwei-Faktor-Authentifizierung

- Zugriffskontrolle:Granulare Berechtigungen auf Benutzer- oder Verzeichnisebene

- Datenintegrität:Integrierte Prüfungen der Dateiintegrität zur Verhinderung von Manipulationen

SFTP ist besonders gut geeignet für:

- Automatisierte Dateiübertragungenzwischen Systemen oder Anwendungen

- Unternehmensabläufe, die die Einhaltung von Vorschriften wie HIPAA oder PCI DSS erfordern

- Secure Datenaustauschmit externen Partnern oder Anbietern

Beispiel: Ein Gesundheitsdienstleister verwendet SFTP zur Übertragung von Patientendaten zwischen seinen internen Systemen und einem externen Diagnoselabor. Der verschlüsselte Kanal gewährleistet die Einhaltung der HIPAA-Bestimmungen, während die automatisierte Skripterstellung den manuellen Umgang mit sensiblen Daten minimiert.

2. FTPS (FTP Secure)

FTPS erweitert das traditionelle FTP-Protokoll um eine TLS- oder SSL-Verschlüsselung. Es sichert sowohl die Authentifizierungsdaten als auch die Dateiinhalte und ermöglicht eine verschlüsselte Dateiübertragung über offene Netzwerke. Zu den wichtigsten Funktionen gehören:

- TLS/SSL-Verschlüsselung:Schützt Authentifizierungsdaten und Dateiinhalte bei der Übertragung

- Zertifikatsbasierte Authentifizierung:Unterstützt sowohl Server- als auch Client-Zertifikate

- Firewall Optionen:Arbeitetim expliziten oder impliziten Modus für mehr Flexibilität im Netzwerk

- Kompatibilität mit Altsystemen:Wenn FTP bereits vorhanden ist und gesichert werden muss

FTPS wird üblicherweise verwendet in:

- Finanzdienstleistungenund andere Sektoren mit bestehender Infrastruktur

- B2B-Dateiaustausch, der zertifikatsbasierte Vertrauensmodelle erfordert

- Umgebungen mit strengen Compliance-Vorgaben, die TLS-Verschlüsselung vorschreiben

Beispiel: Ein weltweit tätiges Logistikunternehmen nutzt weiterhin FTPS für den Austausch von Versandmanifesten mit langjährigen Partnern, die auf Altsysteme angewiesen sind. Durch die Aktivierung der TLS-Verschlüsselung und der Validierung von Client-Zertifikaten wird die Kompatibilität aufrechterhalten und gleichzeitig der Schutz sensibler Versanddaten vor dem Abfangen gewährleistet.

3. HTTPS und webbasierte Secure Dateiübertragung

HTTPS ist eine sichere Erweiterung des HTTP-Protokolls, die häufig für browserbasierte Dateiübertragungen verwendet wird. Es nutzt SSL/TLS, um Daten während der Übertragung zu verschlüsseln, was es zu einer praktischen Option für den sicheren Dateiaustausch in Webumgebungen macht. Gemeinsame Merkmale sind:

- SSL/TLS-Verschlüsselung:Für eine sichere Dateiübertragung während der Übertragung

- Secure Dateiaustausch: Über Standard-Browser, keine Client-Software erforderlich

- Secure Portale:Viele MFT (Managed File Transfer) bieten HTTPS-basierte Portale

- Integration mit Cloud-Diensten:Secure Dateifreigabe in SaaS- und Hybrid-Umgebungen

HTTPS wird häufig verwendet in:

- Ad-hoc-Dateiaustauschzwischen internen Teams oder externen Partnern

- Kundenseitige Anwendungen, die ein sicheres Hoch- oder Herunterladen von Dokumenten erfordern

- Webbasierte MFT , bei denen Benutzerfreundlichkeit und Zugänglichkeit im Vordergrund stehen

Beispiel: Eine Anwaltskanzlei verwendet ein sicheres, auf HTTPS basierendes Dateiübertragungsportal, um Dokumente von Mandanten zu empfangen. Kunden können Verträge und Akten direkt über den Browser hochladen, während das System Zugriffsbeschränkungen anwendet und Download-Links automatisch nach 7 Tagen ablaufen lässt.

4. AS2 und andere Unternehmensprotokolle

AS2 (Applicability Statement 2) ist ein sicheres Dateiübertragungsprotokoll, das für die Übertragung strukturierter Geschäftsdaten, wie z. B. EDI (Electronic Data Interchange), über das Internet entwickelt wurde. Es überträgt Dateien über HTTPS und fügt digitale Signaturen, Verschlüsselung und Empfangsbestätigungen hinzu, um Datenintegrität und Rückverfolgbarkeit zu gewährleisten.

Stellen Sie sich AS2 wie ein Einschreiben für digitale Dokumente vor - verschlüsselt, signiert und mit einer Empfangsbestätigung als Nachweis der Zustellung zurückgeschickt. In Branchen wie dem Einzelhandel, der Logistik und dem Gesundheitswesen wird es häufig für strukturierte Datenformate wie EDI verwendet.

Die wichtigsten Merkmale sind:

- Ende-zu-Ende-Verschlüsselung und digitale Signaturen:Gewährleistet Vertraulichkeit, Integrität und Rückverfolgbarkeit

- MDNs (Message Disposition Notifications):Bestätigt den Empfang und die Verarbeitung

- Compliance-fähige Architektur:Unterstützt gesetzliche Anforderungen an Datenschutz und Prüfbarkeit

- Firewall:Funktioniert über Standard-HTTP/S-Ports, was die Bereitstellung vereinfacht

AS2 wird in der Regel eingesetzt:

- B2B-Integrationen in Unternehmen, die einen strukturierten Datenaustausch erfordern

- EDI-Workflows in Logistik, Gesundheitswesen und Finanzwesen

- Regulierte Branchen, in denen Prüfpfade und Nachrichtenvalidierung vorgeschrieben sind

Andere Unternehmensprotokolle, wie OFTP2 und PeSIT, werden ebenfalls in bestimmten Regionen oder Branchen verwendet. Diese Protokolle bieten ähnliche Sicherheits- und Compliance-Funktionen, die auf Nischenanforderungen oder Altsysteme zugeschnitten sind.

Beispiel: Ein multinationales Einzelhandelsunternehmen nutzt AS2 für den Austausch von Bestell- und Bestandsdaten mit Lieferanten. Die Empfangsbestätigungen des Protokolls ermöglichen es beiden Parteien, die Lieferung zu überprüfen, während Verschlüsselung und digitale Signaturen die Einhaltung von Datenschutzbestimmungen in verschiedenen Regionen gewährleisten.

5. SCPSecure Protokoll zumSecure Kopieren)

SCP ist eine sichere Dateiübertragungsmethode, die über SSHSecure Shell) läuft und verschlüsseltes Kopieren von Dateien zwischen Systemen ermöglicht. Im Gegensatz zu SFTP ist SCP für einfache, einmalige Dateiübertragungen und nicht für komplexe Arbeitsabläufe oder interaktive Sitzungen konzipiert. Die wichtigsten Funktionen sind:

- Verschlüsselte Übertragung:Alle Daten und Anmeldeinformationen werden über SSH verschlüsselt

- Schnelle Leistung:Ideal für die schnelle Übertragung von einzelnen Dateien oder Verzeichnissen

- Minimale Einrichtung:Einfach zu konfigurieren auf Systemen mit aktiviertem SSH

- Befehlszeilen-Schnittstelle:Effizient für Skripting und Fernverwaltung

SCP ist besonders gut geeignet für:

- Einmalige Dateiübertragungen zwischen vertrauenswürdigen Systemen

- Systemverwaltungsaufgaben, wie das Kopieren von Protokollen oder Konfigurationsdateien

- Umgebungen, in denen Einfachheit und Geschwindigkeit Vorrang vor Überprüfbarkeit haben

Beispiel: Ein Systemadministrator verwendet SCP, um eine Konfigurationsdatei von einem Entwicklungsserver über eine sichere SSH-Verbindung auf einen Produktionsserver zu kopieren. Der Vorgang ist in Sekundenschnelle mit einem einzigen Befehl abgeschlossen, ohne dass eine interaktive Sitzung eingerichtet oder zusätzliche Dienste verwaltet werden müssen.

Vergleichstabelle: SFTP vs. FTPS vs. HTTPS vs. AS2 vs. SCP

| Merkmal | SFTP | FTPS | HTTPS | AS2 | SCP |

|---|---|---|---|---|---|

| Verschlüsselung | SSH | TLS | TLS | TLS + Nachrichtenverschlüsselung | SSH |

| Authentifizierung | Benutzername/Passwort oder SSH-Schlüssel | Benutzername/Passwort, Client-Zertifikate | Optionale Anmeldung, oft über einen Link | X.509-Zertifikate | Benutzername/Passwort oder SSH-Schlüssel |

| Methode der Übertragung | Befehlszeile oder Skripte | Herkömmliche FTP-Clients/Server | Browserbasiert oder API | Anwendung-zu-Anwendung | Befehlszeile oder Skripte |

| Anwendungsfall Fit | Interne Arbeitsabläufe, Automatisierung | Ältere Systeme mit FTP-Bedarf | Ad-hoc-Freigabe, Client-Uploads | B2B/EDI-Transaktionen | Einfache, schnelle Server-zu-Server-Kopie |

| Unterstützung bei der Einhaltung von Vorschriften | Stark (mit Protokollierung) | Stark (mit TLS-Konfiguration) | Mäßig bis stark (portalbasiert) | Hoch (MDNs, Prüfpfade) | Begrenzt (keine integrierten Audit-Protokolle) |

| Benutzerfreundlichkeit | Technisch | Mäßig | Hoch | Technisch | Technisch |

| Dateiverwaltung | Vollständig (umbenennen, löschen, fortsetzen) | Vollständig (je nach Kunde) | Begrenzt (nur Upload/Download) | Hängt von der Umsetzung ab | Minimal (nur einfache Kopie) |

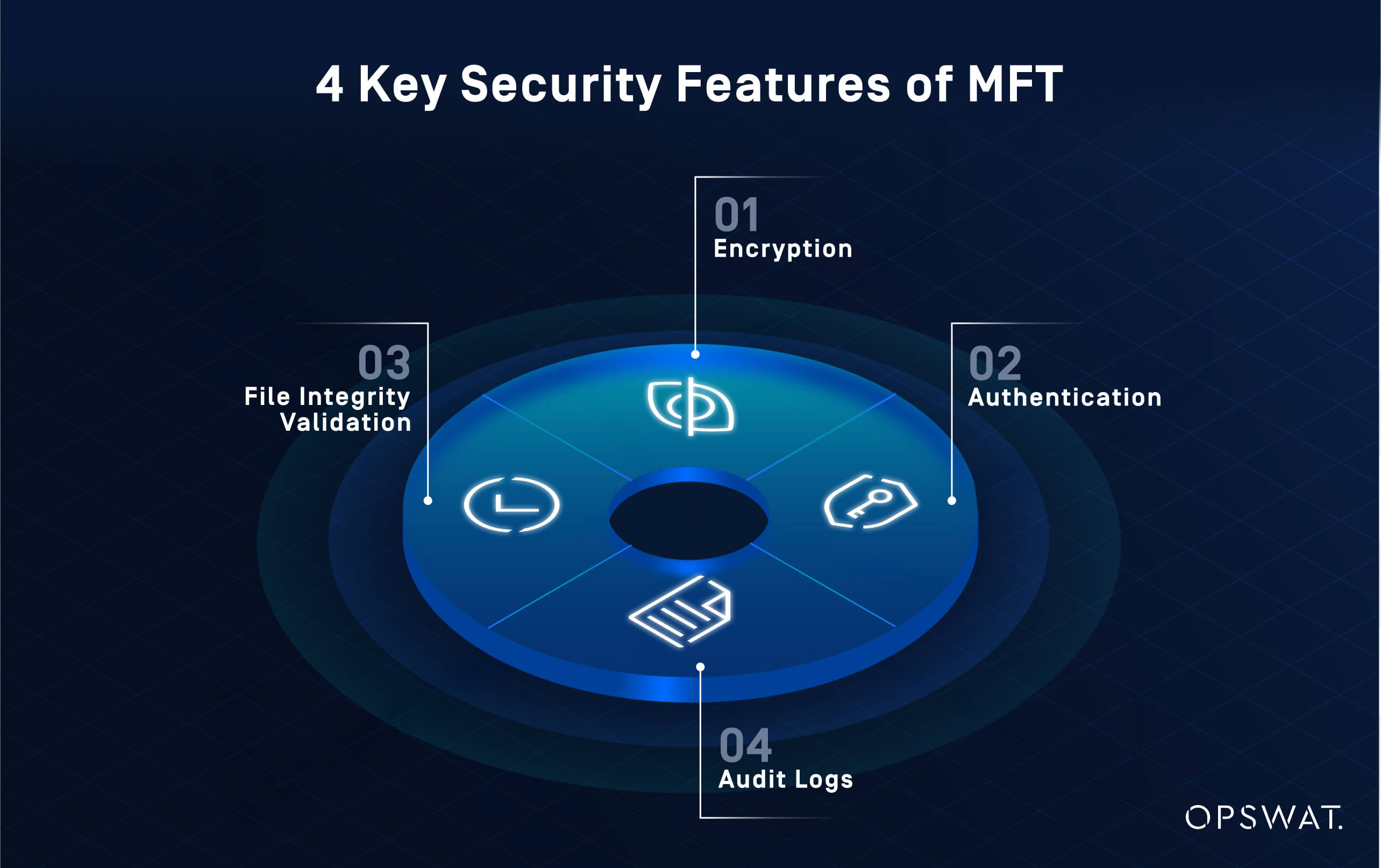

4 wichtige Sicherheitsfunktionen für die Secure Dateiübertragung

Secure Dateiübertragungslösungen umfassen mehrere Schutzschichten. Die effektivsten Systeme kombinieren Verschlüsselung im Ruhezustand und bei der Übertragung, starke Authentifizierung, granulare Zugriffskontrollen und detaillierte Prüfprotokolle. Diese Funktionen wirken zusammen, um unbefugten Zugriff zu verhindern, Missbrauch zu erkennen und die Einhaltung von Vorschriften nachzuweisen. Zu Core Sicherheitsfunktionen gehören:

- Verschlüsselung: Schützt die Vertraulichkeit der Daten

- MFA und Zugriffsberechtigungen: Unerlaubten Zugriff blockieren

- Überprüfung der Dateiintegrität und Erkennung von Manipulationen: Erkennen Sie unautorisierte Änderungen

- Prüfpfade: Protokollieren Sie Benutzeraktivitäten und Übertragungsereignisse, um aufzuzeichnen, wer was wann getan hat.

Unternehmen sollten bei der Evaluierung oder Konfiguration einer sicheren Dateiübertragungslösung all diese Bereiche berücksichtigen - vor allem, wenn sie mit regulierten oder risikoreichen Daten umgehen.

1. Verschlüsselung: Schutz von Daten im Ruhezustand und bei der Übermittlung

Die Verschlüsselung ist die Grundlage einer sicheren Dateiübertragung. Sie stellt sicher, dass der Inhalt von Dateien selbst dann unlesbar bleibt, wenn diese abgefangen oder unbefugt darauf zugegriffen wird. Bei der Verschlüsselung von Dateiübertragungen werden Protokolle wie TLS oder SSH verwendet, um Daten während der Übertragung zu schützen, und Standards wie AES-256, um Dateien im Ruhezustand zu sichern. Diese Technologien schützen Informationen sowohl während der Übertragung als auch im Ruhezustand.

Stellen Sie sich die Verschlüsselung wie einen versiegelten Brief in einem verschlossenen Tresor vor: Selbst wenn jemand den Brief abfängt, kann er den Inhalt ohne den Schlüssel nicht lesen. Dies ist wichtig für den Schutz von Finanzunterlagen, medizinischen Daten oder anderen sensiblen Dateien.

Um die Compliance-Anforderungen zu erfüllen, muss die verschlüsselte Dateiübertragung in allen Umgebungen konsistent sein, egal ob vor Ort, in der Cloud oder in hybriden Workflows.

2. Authentifizierung und Zugangskontrolle

Authentifizierungsmechanismen überprüfen die Identität der Benutzer, während Zugriffskontrollen festlegen, was jeder Benutzer oder jedes System tun darf. Zusammen sind sie von zentraler Bedeutung für die Einhaltung von Vorschriften bei der Dateiübertragung, da sie sicherstellen, dass nur die richtigen Personen und unter den richtigen Bedingungen auf sensible Dateien zugreifen können.

- MFA (Multi-Faktor-Authentifizierung): Fügt eine zusätzliche Sicherheitsebene hinzu, indem neben dem Passwort eine zweite Form der Verifizierung verlangt wird.

- RBAC (rollenbasierte Zugriffskontrolle): Begrenzt den Zugriff auf Dateien und Systeme auf der Grundlage von Benutzerrollen und Zuständigkeiten

3. Validierung der Dateiintegrität und Erkennung von Manipulationen

Die Überprüfung der Dateiintegrität stellt sicher, dass die Dateien zwischen dem Versand und dem Empfang nicht versehentlich oder böswillig verändert wurden. Mechanismen zur Erkennung von Manipulationen verwenden kryptografische Prüfsummen oder Hashes (z. B. SHA-256), um zu überprüfen, ob eine Datei genau so bleibt, wie sie beabsichtigt ist.

Wenn eine Datei übertragen wird, erzeugt das sendende System einen Hash des Inhalts. Das empfangende System berechnet den Hash-Wert nach der Übertragung neu und vergleicht ihn mit dem Original. Wenn die Werte nicht übereinstimmen, wurde die Datei während der Übertragung beschädigt oder manipuliert.

Diese Fähigkeit ist unerlässlich für:

- Überprüfung der Authentizität beim Austausch von sensiblen oder regulierten Daten

- Verhinderung von stiller Korruption in automatisierten Arbeitsabläufen

- Sicherstellung des Vertrauens beim Austausch von Dateien über Sicherheitszonen hinweg oder mit externen Parteien

4. Prüfpfade und Compliance-Protokollierung

Prüfprotokolle zeichnen alle Dateiübertragungsaktivitäten auf - wer hat was, wann und an wen gesendet. Diese Transparenz ist für die Aufdeckung von Missbrauch, die Untersuchung von Vorfällen und die Einhaltung von Vorschriften unerlässlich.

Eine sichere Dateiübertragungslösung sollte jeden Schritt des Prozesses protokollieren: Authentifizierungsversuche, Datei-Uploads und -Downloads sowie Berechtigungsänderungen. Diese Protokolle unterstützen die Einhaltung von Dateiübertragungen und helfen Unternehmen bei der Erfüllung gesetzlicher Berichtspflichten im Rahmen von Richtlinien wie HIPAA, GDPR und SOX.

Ein genauer Prüfpfad ermöglicht außerdem eine schnellere Reaktion auf Vorfälle und unterstützt forensische Untersuchungen. Protokolle sollten manipulationssicher und durchsuchbar sein und gemäß den Data-Governance-Richtlinien Ihres Unternehmens aufbewahrt werden.

Bereitstellungsansätze: Vor-Ort, Cloud & Hybrid

Lösungen für die Secure Dateiübertragung können in verschiedenen Umgebungen eingesetzt werden, je nach den Anforderungen des Unternehmens, dem Reifegrad der Infrastruktur und den gesetzlichen Bestimmungen. Jedes Modell bietet deutliche Vorteile in Bezug auf Kontrolle, Skalierbarkeit und Integration.

Cloud Secure File Transfer

Plattformen für die Dateiübertragung Cloud werden häufig als SaaS angeboten und verfügen über integrierte Verschlüsselung, Zugangskontrolle und Audit-Protokollierung. Sie sind ideal für Unternehmen, die schnell skalieren oder verteilte Teams unterstützen müssen. Vorteile der Cloud-Bereitstellung:

- Schnelle Einrichtung ohne Hardware vor Ort

- Einfache Integration in Cloud-Speicher-, CRM- und ERP-Systeme

- Native Unterstützung für die Automatisierung der Dateiübertragung über APIs

- Weltweite Erreichbarkeit für Partner und Teams

Cloud-Bereitstellungen können jedoch Bedenken hinsichtlich der Datenresidenz, der Anbieterbindung und des Risikos für Dritte aufwerfen, insbesondere in stark regulierten Branchen. Unternehmen machen sich möglicherweise Sorgen darüber, wo ihre Daten gespeichert werden und ob sie mit den lokalen Gesetzen übereinstimmen. Auch der Wechsel des Anbieters oder die Beibehaltung der Kontrolle über sensible Daten, die von externen Anbietern verarbeitet werden, kann Sicherheitsbedenken aufwerfen.

Vor-Ort- und Hybrid-Lösungen

Vor-Ort-Bereitstellungen bieten maximale Kontrolle über Infrastruktur, Daten und Sicherheitsrichtlinien. Sie werden häufig von Unternehmen mit strengen Compliance-Anforderungen oder Altsystemen, die nicht in die Cloud migriert werden können, bevorzugt. Zu den wichtigsten Vorteilen von On-Premises- und Hybrid-Modellen gehören:

- Volle Kontrolle: Direkte Verwaltung von Servern, Speicher und Sicherheitskonfigurationen

- Kundenspezifische Integration: Maßgeschneidert für bestehende IT-Umgebungen und Arbeitsabläufe

- Anpassung an gesetzliche Vorschriften: Unterstützt die in bestimmten Rechtsordnungen vorgeschriebenen Richtlinien zur Datenaufbewahrung und -speicherung

Hybride Bereitstellungen kombinieren die Stärken beider Modelle und ermöglichen es Unternehmen, sensible Daten vor Ort zu behalten und gleichzeitig die Cloud-Funktionen für Skalierbarkeit und externe Zusammenarbeit zu nutzen. Einige Anwendungsfälle für die hybride Bereitstellung:

- Globale Unternehmen schaffen den Spagat zwischen lokaler Compliance und zentralem Betrieb

- Organisationen im Übergang von Altsystemen zu Cloud-nativen Architekturen

- Arbeitsabläufe, die sowohl interne Kontrolle als auch externe Zugänglichkeit erfordern

Konformitäts- und Regulierungsanforderungen

Unternehmen müssen die Einhaltung von Vorschriften bei der Dateiübertragung als integrierte Funktion betrachten. Andernfalls riskieren sie gesetzliche Strafen, fehlgeschlagene Prüfungen und Reputationsverluste. Compliance-Regelungen wie GDPR, HIPAA, PCI DSS und SOX erfordern strenge Kontrollen darüber, wie sensible Daten übertragen, gespeichert und abgerufen werden.

Jede Vorschrift stellt spezifische Anforderungen, für die Lösungen zur sicheren Dateiübertragung entwickelt wurden:

- GDPR (General Data Protection Regulation):Erfordert den sicheren Umgang mit personenbezogenen Daten über Grenzen hinweg

- HIPAA (Health Insurance Portability and Accountability Act):Schreibt die Verschlüsselung und Prüfung von Gesundheitsdaten von Patienten vor

- PCI DSS (Payment Card Industry Data Security Standard):Erzwingt die Verschlüsselung und Überwachung der Übertragung von Karteninhaberdaten

- SOX (Sarbanes-Oxley Act):Verlangt überprüfbare Integrität und Aufbewahrung von Finanzdaten

Erfüllung von Industriestandards

Lösungen für die Secure Dateiübertragung unterstützen die Einhaltung von Vorschriften, indem sie Verschlüsselungsrichtlinien durchsetzen, den Zugriff einschränken und einen vollständigen Prüfpfad für die Dateiaktivitäten führen. Diese Funktionen vereinfachen auch die Berichterstattung bei Audits oder Untersuchungen von Sicherheitsverletzungen.

Beispiel: Eine regionale Bank verwendet eine verwaltete Dateitransferlösung, um Finanzberichte an Aufsichtsbehörden und Partnerinstitute zu übermitteln. Mit Verschlüsselung, Prüfprotokollen für die Dateiübertragung und strengen Zugriffsrichtlinien erfüllt die Bank die SOX- und PCI DSS-Anforderungen und kann gleichzeitig die betriebliche Effizienz aufrechterhalten.

Auswahl der richtigen Lösung für die Secure Dateiübertragung

Bei der Auswahl der richtigen Lösung für die sichere Dateiübertragung müssen Sicherheit, Compliance, Benutzerfreundlichkeit und Integrationsmöglichkeiten gegeneinander abgewogen werden. Die ideale Plattform sollte mit den Arbeitsabläufen im Unternehmen, den gesetzlichen Bestimmungen und der Risikotoleranz übereinstimmen.

Wichtige Bewertungskriterien

Bei der Bewertung von Optionen für die sichere Dateiübertragung sollten Sie Folgendes berücksichtigen:

- Sicherheit: Bietet es verschlüsselte Dateiübertragung, Zugriffskontrolle und einen detaillierten Prüfpfad?

- Einhaltung von Vorschriften: Kann es die Einhaltung von HIPAA, GDPR, PCI DSS oder SOX bei der Dateiübertragung unterstützen?

- Benutzerfreundlichkeit: Bietet es ein benutzerfreundliches Portal für die sichere Dateiübertragung für interne und externe Benutzer?

- Integration: Kann es mit Ihrem Cloud-Speicher, ERP oder anderen Systemen verbunden werden, um den Datentransfer im Unternehmen zu automatisieren?

Checkliste für die Bewertung

Eine strukturierte Checkliste kann den Auswahlprozess rationalisieren:

| Unterstützt die Lösung die Verschlüsselung im Ruhezustand und bei der Übertragung? | |

| Sind die Authentifizierungs- und Zugangskontrollmechanismen konfigurierbar? | |

| Gibt es Unterstützung für Prüfpfade und Compliance-Berichte? | |

| Kann es in bestehende IT-Systeme und Arbeitsabläufe integriert werden? | |

| Bietet es Bereitstellungsoptionen, die den Anforderungen an die Infrastruktur und die Datenaufbewahrung entsprechen? | |

| Ist die Plattform skalierbar und zuverlässig unter den Arbeitsbelastungen von Unternehmen? | |

| Sind die Benutzeroberflächen und Portale sicher und einfach zu bedienen? |

Suchen Sie nach einer Dateiübertragungsplattform, die für sicherheitsorientierte Umgebungen entwickelt wurde? MetaDefender Managed File Transfer MFT) bietet richtliniengesteuerte Automatisierung, mehrschichtige Bedrohungsabwehr und vollständige Überprüfbarkeit über IT- und OT-Workflows hinweg. Erfahren Sie, wie wir Ihnen helfen können, sensible Dateien zu schützen und sich ständig weiterentwickelnde Compliance-Anforderungen zu erfüllen.

Häufig gestellte Fragen (FAQs)

F: Was ist eine sichere Dateiübertragung?

A: Secure Dateiübertragung ist der Prozess des Versendens von Daten über Netzwerke unter Verwendung von Verschlüsselung, Authentifizierung und Zugriffskontrolle, um sie während der Übertragung und während der Speicherung zu schützen.

F: Wie funktioniert die sichere Dateiübertragung?

A: Die Secure Dateiübertragung beruht auf einer Kombination aus Verschlüsselung, Authentifizierung und Integritätsprüfung, um die Daten während des gesamten Übertragungsvorgangs zu schützen. Diese Mechanismen gewährleisten, dass Dateien nicht abgefangen, verändert oder von Unbefugten eingesehen werden können.

F: Was ist Managed File TransferMFT)?

A: Verwaltete DateiübertragungMFT) ist eine sichere, zentralisierte Plattform, die die Bewegung von Dateien innerhalb und zwischen Unternehmen, Partnern und Endgeräten automatisiert und regelt. Sie gewährleistet eine Ende-zu-Ende-Verschlüsselung, die Durchsetzung von Richtlinien und Sichtbarkeit - im Gegensatz zu herkömmlichen FTP- oder Cloud-Sharing-Tools.

F: Was ist die sicherste Art der Dateiübertragung?

A: Welche Dateiübertragungsmethode am sichersten ist, hängt vom jeweiligen Kontext ab, aber SFTP, FTPS und AS2 gelten aufgrund von Verschlüsselung, Authentifizierung und Audit-Funktionen als sehr sicher. Verwaltete Dateiübertragungsplattformen bieten zusätzlich eine zentralisierte Kontrolle, Automatisierung und Compliance-Berichterstattung.

F: Was ist der Unterschied zwischen SFTP und MFT?

A: SFTP ist ein sicheres Protokoll für die Übertragung von Dateien. MFT ist eine Komplettlösung, die zwar SFTP verwendet, aber zusätzlich Funktionen wie Automatisierung, Zugriffskontrolle, Durchsetzung von Richtlinien und Audit-Protokollierung bietet, um eine sichere Dateiübertragung auf Unternehmensniveau zu gewährleisten.

F: Ist OneDrive eine sichere Dateiübertragung?

A: OneDrive umfasst Verschlüsselung und Zugriffskontrollen, ist aber in erster Linie ein Cloud-Speicher- und Dateifreigabetool. Für eine wirklich sichere Dateiübertragung, insbesondere in regulierten Umgebungen, sollten Sie Lösungen mit Compliance-Funktionen für die Dateiübertragung wie Prüfprotokolle, Richtlinienkontrollen und Verschlüsselung bei der Übertragung und im Ruhezustand verwenden.

F: Welcher sichere Dateiübertragungsdienst ist für Sie am besten geeignet?

A: Wenn Sie eine einfache Lösung für kleine Dateien benötigen, können Sie Cloud-Dienste wie Dropbox Transfer nutzen. Für die Übertragung von Unternehmensdateien mit sensiblen Daten sollten Sie ein sicheres Dateiübertragungsportal oder eine MFT wählen, die Verschlüsselung, Automatisierung und Compliance-Funktionen bietet.