SVG*-Dateien: Das neue Gesicht von Malspam-Payloads

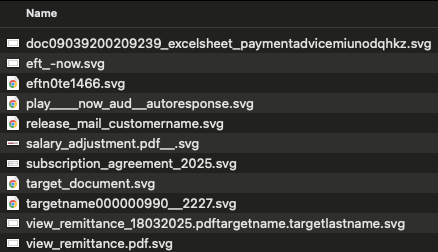

In den letzten Monaten haben die Analysten der OPSWAT beobachtet, dass Malspam- und Anmeldedaten-Phishing-Kampagnen waffenfähige SVG-Dateien an die üblichen Mailinglisten (alle Posteingänge, die sie erreichen können) senden.

Einer der beiden entscheidenden Unterschiede zwischen diesen SVG-Dateien und dem, was man von einer normalen E-Mail mit eingebetteten Bildern erwarten würde, besteht darin, dass der Absender die Empfänger wahrscheinlich dazu auffordert, diese Dateien zu öffnen, indem er ein Gefühl der Dringlichkeit durch eine in Malspam-Kampagnen übliche Erzählung vermittelt - z. B. unbezahlte Rechnungen, verpasste Sprachnachrichten oder gefälschte Anweisungen der Geschäftsleitung (Köder).

Der andere Unterschied besteht darin, dass diese SVG-Dateien bösartiges JavaScript oder eingebettete Links zu gefälschten Landing Pages enthalten, um Anmeldedaten zu sammeln oder persönliche Informationen zu stehlen.

Für erfahrene Sicherheitsexperten sollte dieser Wechsel des Dateityps keine Überraschung sein. Die Beobachtung dateibasierter Handelstrends über die Jahre hat gezeigt, dass Bedrohungsakteure geschickt Dateitypen identifizieren, die Möglichkeiten bieten, Verteidigungsmaßnahmen zu umgehen und die Übertragungsraten an Zielbenutzer zu erhöhen.

Warum JavaScript die eigentliche Nutzlast ist

Diejenigen, die bestimmte Akteure verfolgen, können mit hoher Wahrscheinlichkeit davon ausgehen, dass dieser Dreh in der Datenverarbeitung ein logischer nächster Schritt bei der Durchführung von Kampagnen ist, die darauf abzielen, eine niedrige Entdeckungsrate gegenüber aktuellen Sicherheitsmaßnahmen aufrechtzuerhalten.

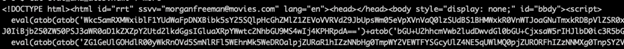

Da für eine breite Wirksamkeit der Kampagnen ein "Leben von der Stange" bevorzugt wird, ist ein bewährter Favorit in der Regel der größte gemeinsame Nenner: eingebettetes JavaScript.

Die Möglichkeit, beliebiges JavaScript in einem häufig beobachteten Dateityp auszuführen, gewährt Bedrohungsakteuren Zugang zu ihrem sorgfältig entwickelten Arsenal an Verschleierungstechniken. Dies gibt den Angreifern die Möglichkeit, Kampagnen mit niedrigen Entdeckungsraten zu starten, ohne dass sie ihre alten Tricks an einen neuen Container anpassen müssen.

Diese Art von JavaScript-Nutzdaten werden häufig in direkte HTML-Dateien, PDF-Dateien und sogar in einfache JavaScript-Dateien (.js) eingebettet. Die Möglichkeit, den aktiven Inhalt in einen Dateityp zu verpacken, der normalerweise als weniger schädlich gilt (eine Bilddatei), verschafft den Bedrohungsakteuren inhärente Erfolgsquoten.

Umgekehrt hat sich die Reduzierung der Angriffsfläche, die sich auf Technologien wie Produktivitätsanwendungen wie Microsoft Office und OneNote konzentriert, nicht unbedingt auf einige dieser neu entstehenden und randständigen Dateitypen ausgeweitet.

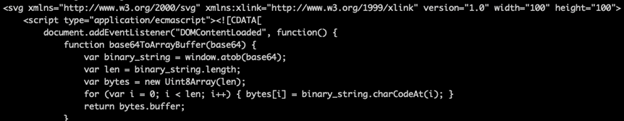

Die folgenden Beispiele zeigen, wie Angreifer JavaScript in verschiedene Dateitypen, einschließlich HTML und SVG, einbetten, um bösartige Funktionen auszuführen und die Erkennung zu umgehen.

Das Problem führt unweigerlich zu Diskussionen darüber, warum JavaScript eine so große Angriffsfläche im Web bietet und welche kosteneffizienten Lösungen es gibt, um die Gefährdung durch Malware mit JavaScript in der Auslieferungssequenz zu verringern. Je nach den betrieblichen Erfordernissen kann dies für bestimmte Organisationen ein schwieriges Unterfangen sein.

Dies fällt auch in den Problembereich von Tools und Frameworks, die von Anbietern und Entwicklern verwendet werden und schließlich von kriminellen Elementen missbraucht werden (ein Diskussionsthema für ein anderes Mal). Es ist zwar fraglich, ob der Durchschnittsnutzer JavaScript in weit verbreiteten Anwendungen wie E-Mail benötigt, aber Überreaktionen wie Steve Jobs' offener Brief zu Adobe Flash können zu schlecht durchdachten Praktiken mit unvorhersehbaren Folgen führen.

Malware-as-a-Service in großem Maßstab: Was SMBs wissen sollten

Diese standardisierten Kampagnen, die häufig von Malware-as-a-Service und Affiliate-Netzwerken betrieben werden, sind zwar nicht so ausgeklügelt wie staatliche Operationen, machen dies aber durch ihr schieres Volumen und ihre schnelle Wiederholung wett und ermöglichen so eine weitreichende Wirkung in großem Maßstab. Die große Anzahl von Akteuren in diesem Bereich kann eine Herausforderung für kleine und mittelständische Unternehmen darstellen, die möglicherweise nur begrenzten Zugang zu Sicherheitstools haben, um diese Bedrohungen abzuwehren.

Die Abwehr dieser allgemeinen Bedrohung obliegt dann den Verteidigern, die die erwarteten oder legitimen Anwendungsfälle gegen die potenziell bösartige Verwendung von JavaScript in ihren Umgebungen abwägen müssen.

Sicherheit in Ihre Datei-Analyse-Pipeline integrieren

Unternehmen mit komplexen Entwicklungspipelines müssen klare Richtlinien für die zulässige Nutzung von Dateitypen in verschiedenen technischen Bereichen festlegen, um ein Gleichgewicht zwischen Produktivität und Sicherheit zu schaffen.

Verteidiger, die die Erkennung auf der Grundlage von YARA-Signaturen beibehalten, verfügen wahrscheinlich über eine bestehende Abdeckung für verdächtiges JavaScript in HTML-Dateien; die Anpassung dieser Regeln oder die Erstellung von SVG-spezifischen Gegenstücken ermöglicht den Erkennungsingenieuren einen schnellen Weg, um bekannte Bedrohungen abzudecken, die bisher unbekannte Dateimethoden nutzen.

Ausgestattete Erkennungsingenieure könnten noch einen Schritt weiter gehen und andere Dateitypen untersuchen, die leicht vom Benutzer ausgeführt werden können und JavaScript unterstützen, um zukünftige Bedrohungen abzudecken.

Umfassende Datei-Analyse: Gegenmittel für bösartige Dateimanipulationen

Wir bei OPSWAT glauben, dass vorsichtige Benutzer ein Schlüsselelement bei der Verteidigung gegen den Ansturm von Angriffen sind. Wir wissen aber auch, dass es nicht realistisch ist, von unseren Nutzern zu erwarten, dass sie sorgfältig ausgearbeitete Köder erkennen und vermeiden.

Aus diesem Grund haben wir effektive, hochgradig automatisierte Methoden entwickelt, um bösartige Dateien in großem Umfang und innerhalb gängiger Arbeitsabläufe zu erkennen. MetaDefender Sandbox ist in der Lage, SVG-Dateien zu analysieren und zu erkennen, die über verknüpfte Pipelines und Integrationen kommen, und hilft mit adaptiven Analysefunktionen, E-Mail- und Webpfade zu schützen.

Die folgende SVG-Beispieldatei veranschaulicht die Deep CDR zur Erkennung aktiver JavaScript-Inhalte in der Datei und zur Identifizierung von Risikoelementen.

Beispiel-Hashes aus aktiven Kampagnen

Nachfolgend finden Sie Dateihashes von beobachteten bösartigen SVG-Beispielen für Ihre Bedrohungssuche und die Entwicklung von YARA-Regeln.

37ec9cea8684862bf90a77750d299c402b22fd45227394f9c021271c220efde5 |

af5448f719717b02658fa6125867891c9a8398d7962c8351c52581222123812f |

e078956a4722bc5352b9f3579b0f347442e6d8bfae474989005748691c96ad61 |

c3bea88d3dd9af95a7abed667395ec7e97b9d03234e96f1deb58246eda79c480 |

0c635495ae1f7f5abb54758774e0cf3a45de833e4a625fa73b66b6fa68dba016 |

7e4196e0ea594313440db113f33e3e0cb324d48b7e7067f49692d896ced61dbd |

380228c46ad165986caf5be62c4e53104d149de19fdcd8bf1e7d0d15d9e2d734 |

20e7a72bee139660755215f2aad7695cc5b2042e3bc93d96b4da6a1ddb9d3b5c |

a559ba903d3ffe755e54bd9d74d338ce8b4a140f1495f31d380e5875ea110f77 |

d050b960f05f939598565d4ea9f54743116a5fff579de171e2380354627cf45d |

ff342515e4ab999397f9facfd3185ab251dab872a425a7a7a298971d013285ad |

ff7bb63fa228e01c0fe5f214db0b5cc60e67f0b8ba2d7984bdc6aa34bf00fd9a |

Kunden, die MetaDefender Sandbox nutzen, profitieren von schnellen Updates der Bedrohungsdaten, einschließlich neuer Dateiformate wie SVG. Sobald die Erkennungslogik implementiert ist, werden Bedrohungen wie die in diesem Blog besprochenen automatisch identifiziert und unter Quarantäne gestellt, um einen kontinuierlichen Schutz zu gewährleisten, auch wenn sich die Taktiken der Angreifer weiterentwickeln.

Letzte Überlegungen: Dateiformate sind fluide - so sollten auch Ihre Verteidigungsmaßnahmen sein

Angreifer entwickeln ihre Methoden ständig weiter, und die Verwendung von JavaScript-beladenen SVG-Dateien in Phishing-Kampagnen ist ein Paradebeispiel für diese anpassungsfähige Technik. Auch wenn sich die Dateierweiterung ändert, bleibt die Kernbedrohung - die Ausführung verschleierter Skripte - dieselbe.

Um die Nase vorn zu haben, müssen Verteidiger ihre Erkennungstechniken kontinuierlich verfeinern, bestehende Regeln an neue Formate anpassen und automatische Analysetools wie MetaDefender Sandbox nutzen, um bösartiges Verhalten an unerwarteten Stellen zu entdecken. Sich auf die Wachsamkeit der Benutzer zu verlassen, reicht nicht aus - skalierbare, intelligente Verteidigungsmaßnahmen sind jetzt unerlässlich.

*Was sind SVG-Dateien?

SVG (Scalable Vector Graphics) ist ein weit verbreitetes Dateiformat für die Darstellung von vektorbasierten Bildern im Internet. Im Gegensatz zu herkömmlichen Bildformaten wie JPEG oder PNG sind SVG-Dateien textbasiert und in XML geschrieben, wodurch sie interaktive Elemente und sogar eingebettete Skripte wie JavaScript enthalten können. Diese Flexibilität macht sie nützlich für Entwickler, aber auch attraktiv für Angreifer, die bösartigen Code verstecken wollen, ohne ihn zu sehen.