Was macht eine sicherheitsorientierte Managed File Transfer in der modernen Cybersicherheit aus?

Eine sicherheitsorientierteMFT Managed File Transfer) ist von Grund auf auf proaktive Bedrohungsabwehr, kontinuierliche Transparenz und integrierte Compliance-Funktionen ausgelegt. Sie geht über die einfache Verschlüsselung von Dateien während der Übertragung hinaus, indem sie jede Datei, jeden Benutzer, jeden Workflow und jede Umgebung als potenzielle Angriffsfläche behandelt. Sicherheitsorientierte MFT Bedrohungen durch moderne Angreifer, die dateibasierte Angriffe, kompromittierte Identitäten, Infiltration der Lieferkette und unüberwachte Workflows nutzen, um Zugriff auf sensible Systeme zu erhalten.

Im Gegensatz dazu entstand traditionelles MFT ursprünglich als operatives Tool zur Automatisierung der Dateiübertragung und nicht zur Dateisicherheit. TraditionelleMFT konzentrieren sich auf Zuverlässigkeit, Zeitplanung, Skripting und System-zu-System-Konnektivität. Sicherheit wird in der Regel später durch Zusatzfunktionen wie grundlegende Verschlüsselung, optionale Anti-Malware-Scans oder externe DLP-Integrationen hinzugefügt.

Angesichts sich weiterentwickelnder KI-basierter Bedrohungen und immer komplexerer Compliance-Vorgaben können sich Unternehmen nicht mehr auf herkömmliche Modelle verlassen. Sie benötigen Plattformen, die zum Schutz vor Datei-basierten Bedrohungen und zur Erfüllung gesetzlicher Vorschriften entwickelt wurden.

Wichtige Grundsätze, die MFT von herkömmlichem MFT unterscheiden

Sicherheit-first MFT durch eine Reihe grundlegender Prinzipien definiert, die es von herkömmlichen Ansätzen unterscheiden:

- Proaktive Bedrohungsprävention– Nutzt mehrere Anti-Malware-Engines gleichzeitig (Multiscanning), Sandboxing, Dateitypüberprüfung und Inhaltsprüfung vor der Zustellung.

- Zero-Trust-Architektur– Geht davon aus, dass alle Benutzer, Geräte und Dateien kompromittiert sein könnten, und führt kontinuierliche Validierungen durch.

- Compliance-by-Design– Integriert Audit-Kontrollen, Durchsetzung von Richtlinien, Verschlüsselung und Governance in den Workflow selbst.

- Automatisierung und Sicherheitsintegration– Sicherheitskontrollen werden automatisch auf alle Arbeitsabläufe angewendet, ohne dass ein manueller Eingriff erforderlich ist.

Herkömmliche MFT integrieren Dateisicherheit in der Regel als Add-on. Zwar bieten herkömmliche Plattformen möglicherweise Verschlüsselung oder Zugriffskontrolle, doch handelt es sich dabei oft um optionale Module oder es sind zusätzliche Tools erforderlich, damit diese Funktionen effektiv genutzt werden können.

Wie Compliance-Standards den Wandel hin zu MFT geprägt haben

Regulatorische Rahmenbedingungen haben eine entscheidende Rolle dabei gespielt, Unternehmen zu Lösungen zu bewegen, bei denen Sicherheit an erster Stelle steht. Standards wie NIST, ISO 27001, DSGVO, HIPAA und PCI-DSS stellen strenge Anforderungen in Bezug auf:

- Verschlüsselung im Ruhezustand und bei der Übertragung

- Verifizierte Zugriffskontrollen

- Vollständige, unveränderliche Audit-Protokolle

- Nachweis der Durchsetzung von Richtlinien

- Garantien hinsichtlich Datenhoheit und -aufbewahrung

- Rechtzeitige Meldung von Verstößen

- Integritätsprüfung und Risikoüberwachung

Herkömmliche MFT haben oft Schwierigkeiten, mit den Compliance-Vorgaben Schritt zu halten. Sie können Probleme haben, die Anforderungen an Datenverwaltung, Audit-Integrität oder kontinuierliche Überwachung zu erfüllen. Sicherheitsorientierte MFT schließen diese Lücken mit integrierten Kontrollmechanismen, die speziell für regulierte Branchen entwickelt wurden.

Häufige Schwachstellen in herkömmlichen MFT

Ältere und traditionelle MFT setzen Unternehmen häufig ernsthaften Sicherheitsrisiken aus. Zu den häufigsten Schwachstellen gehören:

- Unverschlüsselte oder inkonsistent verschlüsselte Übertragungen, insbesondere während interner Arbeitsabläufe

- Schwache Authentifizierungsmechanismen, die sich ausschließlich auf Passwörter oder veraltete Rollenmodelle stützen

- Begrenzte oder nicht vorhandene Echtzeitüberwachung, wodurch eine Eskalation verdächtiger Aktivitäten verhindert wird

- Manuelles Patchen und Aktualisieren, wodurch Systeme Zero-Day-Angriffen oder alten CVEs ausgesetzt bleiben

- Unzureichende Zugriffskontrollen, die übermäßige Berechtigungen ermöglichen

- Keine Malware-Prüfung oder Dateibereinigung, sodass durch Dateien übertragene Bedrohungen ungeprüft durchgelassen werden.

- Unvollständige Audit-Protokolle, Behinderung von Untersuchungen und nicht bestandene Compliance-Audits

Verstöße in der Praxis zeigen die Risiken unvollständiger Sicherheitskontrollen auf. Beispielsweise betraf die Sicherheitslücke in MOVEit Transfer (CVE-2023-34362) im Jahr 2023 laut den Daten von Emsisoft zur Verfolgung von Sicherheitsverletzungen über 2.000 Unternehmen und legte 77 Millionen Datensätze offen. Diese Vorfälle veranschaulichen, wie herkömmliche MFT Angreifern einen unbemerkten Zugang zu kritischen Systemen ermöglichen können.

Vergleich der Sicherheitsfunktionen: Sicherheitsorientierte MFT MFT MFT herkömmlichen MFT

Sicherheitsorientierte und herkömmliche MFT sehen auf den ersten Blick oft ähnlich aus. Beide erleichtern die Übertragung von Dateien zwischen Systemen, Partnern oder Benutzern. Unter der Oberfläche bestehen jedoch tiefgreifende Unterschiede in der Architektur.

Die folgende Tabelle zeigt, wie die einzelnen Ansätze mit integrierten Sicherheitsfunktionen im Vergleich zu optionalen Add-ons umgehen.

Welche Sicherheitsfunktionen sind in MFT integriert und welche sind Add-ons?

| Fähigkeit | Sicherheit an erster Stelle MFT | Traditionelle MFT |

|---|---|---|

| Malware-Scanning | Integriertes Multiscanning und Dateibereinigung (CDR) | Typischerweise Zusatz oder fehlt |

| DLP-Steuerungen | Integriert, automatisiert, richtlinienbasiert | Oft extern oder manuell |

| Verschlüsselung | Obligatorisch und durchgesetzt | Optional oder uneinheitlich angewendet |

| Zero-Trust-Zugriff | Kontinuierliche Überprüfung und geringstmögliche Berechtigungen | Grundlegender perimeterbasierter Zugriff |

| Threat Intelligence | Nativ, in Echtzeit | Selten und extern |

| Audit-Protokollierung | Unveränderlich, granular, immer verfügbar | Teilweise oder manuell konfiguriert |

| Automatisierte Durchsetzung von Richtlinien | Kernmerkmal Core | Erfordert Skripte oder Verwaltungsaufwand |

| Dateiüberprüfung | Tiefgehende Überprüfung des Dateityps | Begrenzt oder nicht vorhanden |

| Hooks für die Reaktion auf Vorfälle | Native SIEM/SOC-Integration | Optionale Anschlüsse |

Herkömmliche MFT sind keine grundlegenden Sicherheitsplattformen, sondern Automatisierungstools, die zusätzliche Produkte erfordern, um einen grundlegenden Schutz zu gewährleisten.

Wie unterscheiden sich Benutzerzugriffskontrollen und -überwachung zwischen Security-First- und herkömmlicher MFT?

Sicherheit steht an erster Stelle MFT detaillierte, Zero-Trust-konforme Zugriffskontrollen und Echtzeitüberwachung, um Insider-Risiken und externe Bedrohungen zu minimieren. Benutzer erhalten nur die erforderlichen Berechtigungen, und alle Aktionen werden kontinuierlich überprüft.

Herkömmliche MFT basieren auf statischen Berechtigungen, eingeschränkten RBAC-Modellen (rollenbasierte Zugriffskontrolle) und sporadischer Überwachung. Sie protokollieren zwar Zugriffe, erkennen jedoch selten anomales Benutzerverhalten oder unbefugte Zugriffsmuster.

Zu den sicherheitsorientierten Kontrollen gehören:

- Richtliniengesteuerte RBAC

- MFA/Identitätsintegration

- Kontinuierliche Sitzungsvalidierung

- Verhaltensanalyse

- Echtzeit-Überwachungs-Dashboards

Diese Funktionen verringern die Wahrscheinlichkeit, dass kompromittierte Konten zu Datendiebstahl oder Betriebsstörungen führen.

Wie MFT eine proaktive Bedrohungsprävention?

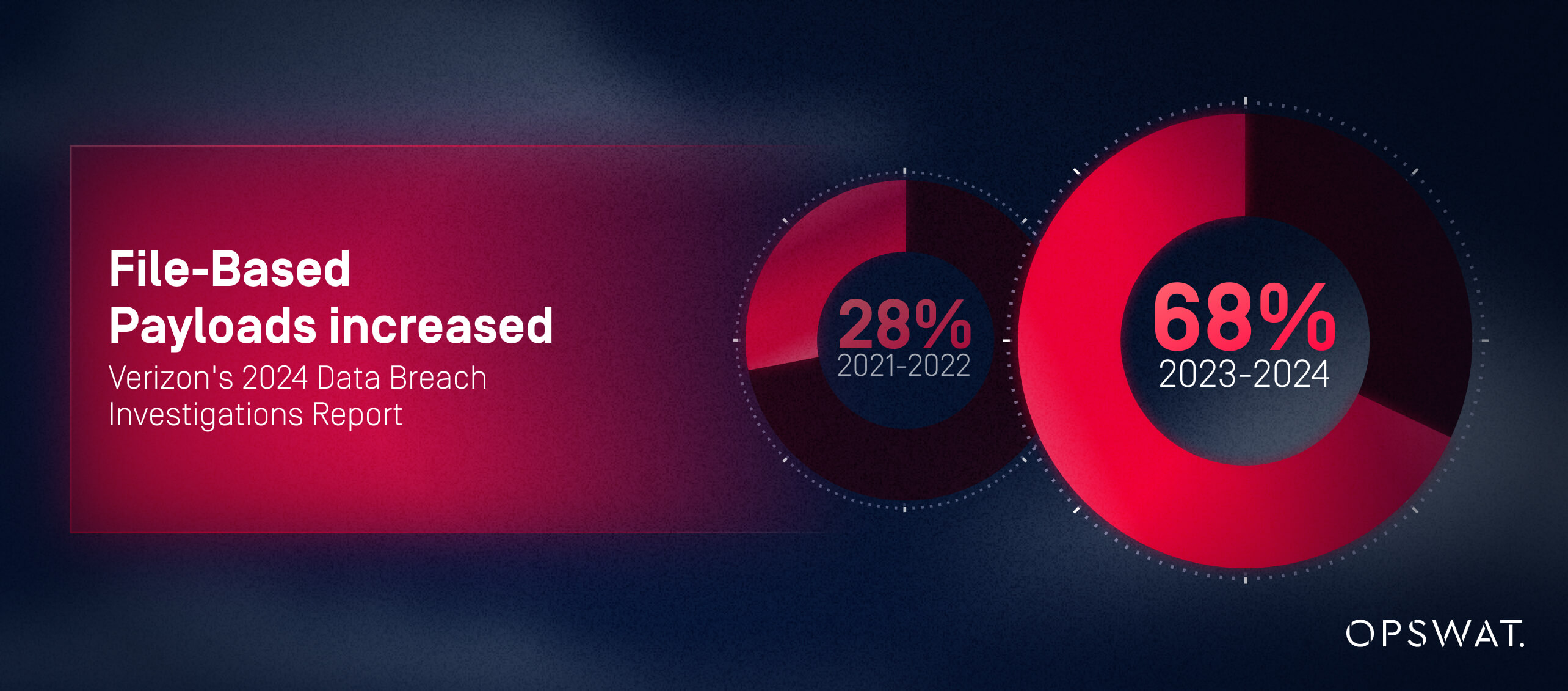

Sicherheit-first MFT Bedrohungen, bevor Dateien ihr Ziel erreichen. Laut dem „2024 Data Breach Investigations Report“ von Verizon wurden bei 68 % der Angriffe in den Jahren 2023–2024 dateibasierte Payloads verwendet, die in Dokumente, PDFs, Bilder oder komprimierte Dateien eingebettet waren – ein Anstieg von 40 % gegenüber 2020–2021. Diese Angriffsvektoren zielen speziell auf Dateiübertragungssysteme ab. Herkömmliche MFT überprüfen diese Dateien nicht, sicherheitsorientierte MFT .

Beispiele für proaktive Bedrohungsprävention sind:

- Automatisiertes Multiscanning auf Malware

- CDR (Content Disarm and Reconstruction) – Entfernen von bösartigen aktiven Inhalten

- Sandboxing unbekannter Dateien

- Risikobewertung auf Basis von Bedrohungsinformationen

- Richtlinienbasierte Quarantäne oder Sperrung

Wie Security-First MFT die Einhaltung gesetzlicher Vorschriften und die Audit-Bereitschaft MFT

Die Komplexität der Compliance ist eine der größten Herausforderungen für moderne Unternehmen. MFT die Compliance, indem Governance, Validierung und überprüfbare Kontrollen direkt in die Transfer-Workflows eingebettet werden.

MFT herkömmlichen MFT die Verantwortung für die Compliance bei den Administratoren, die häufig manuelle Konfigurationen, Patches, Skripte und fragmentarische Dokumentationen vornehmen müssen.

Erfüllung der DSGVO, HIPAA, PCI-DSS und Branchenstandards mit Security-First MFT

Eine MFT , bei der Sicherheit an erster Stelle steht, erfüllt von Grund auf wichtige gesetzliche Anforderungen:

- Verschlüsselung während der Übertragung und im Ruhezustand (DSGVO Artikel 32, HIPAA §164.312(a)(2)(iv), PCI-DSS Anforderung 4)

- Unveränderliche Prüfpfade zur Überwachung des Zugriffs und der Datenbewegung (DSGVO Artikel 30, HIPAA §164.312(b), SOX Abschnitt 404)

- Durchsetzung der Datenhoheit (DSGVO Artikel 44-50, verschiedene nationale Datenschutzgesetze)

- Zugriffskontrollen gemäß dem Prinzip der geringsten Privilegien (NIST SP 800-53 AC-6, ISO 27001 A.9.2.3)

- Echtzeit-Warnmeldungen bei potenziellen Verstößen (DSGVO Artikel 33 – 72-Stunden-Meldepflicht)

- Secure zur Aufrechterhaltung der Datenintegrität (HIPAA §164.312(c)(1), PCI-DSS-Anforderung 11.5)

Diese integrierten Kontrollen reduzieren Compliance-Lücken und liefern die von den Aufsichtsbehörden geforderten nachprüfbaren Nachweise.

Reduzierung des Prüfungsaufwands und Optimierung der Beweissammlung

Herkömmliche MFT können aufgrund mangelhafter Protokollierung, inkonsistenter Kontrollen oder fehlender Daten Wochen dauern. Sicherheitsorientierte MFT beseitigen diesen Aufwand durch folgende Funktionen:

- Automatisch generierte Auditberichte

- Zentralisierte Protokolle mit vollständiger Transparenz der Übertragungen

- Vorkonfigurierte Compliance-Zuordnungen und Vorlagen

- Metadaten auf Ereignisebene für die forensische Rekonstruktion

Dies reduziert den Prüfungsaufwand, beschleunigt die Beweissammlung und verbessert das Vertrauen in die Regulierungsbehörden.

Wie Security-First MFT die kontinuierliche Compliance angesichts sich ständig ändernder Vorschriften MFT

Sicherheitsorientierte MFT passen sich durch richtliniengesteuerte Kontrollen, automatisierte Updates und konfigurierbare Governance-Frameworks schnell an sich ändernde regulatorische Standards an. Diese Funktionen machen Compliance-Maßnahmen zukunftssicher und ermöglichen es Unternehmen, eine kontinuierliche Einhaltung der Vorschriften nachzuweisen, was mit herkömmlichen MFT zu erreichen MFT .

Risikominderung und Reaktion auf Vorfälle: Warum Security-First MFT das Risiko von Sicherheitsverletzungen MFT

Moderne Sicherheitsprogramme messen ihren Erfolg daran, wie schnell und effektiv sie Sicherheitsverletzungen eindämmen können. Security-first MFT verbessert sowohl die Erkennung als auch die Reaktion MFT , wodurch die Auswirkungen von Sicherheitsverletzungen verringert und die forensischen Ergebnisse verbessert werden.

Herkömmliche MFT verfügen MFT nicht über die für eine schnelle Reaktion erforderliche Transparenz, Intelligenz und Automatisierung.

Wie Security-First MFT die Erkennung von Schwachstellen und die Reaktion auf Bedrohungen MFT

Sicherheitsorientierte Plattformen ermöglichen:

- Echtzeit-Warnmeldungen bei verdächtigen Dateiaktivitäten

- Automatische Trigger, die schädliche Dateien unter Quarantäne stellen oder blockieren

- Integration mit SIEM- und SOC-Workflows für schnelle Eskalation

- Anomalieerkennung basierend auf Benutzer- und Dateiverhalten

Laut dem Bericht „2024 Cost of Insider Threats Report“ des Ponemon Institute MFT traditionelles MFT auf manueller Überwachung mit durchschnittlichen Erkennungsverzögerungen von 24 bis 72 Stunden. Dadurch erhöht sich die Dauer der Gefährdung um 300 % im Vergleich zu Security-First-Lösungen, die Bedrohungen in Echtzeit (innerhalb von weniger als 5 Minuten) erkennen. Verlängerte Erkennungsfenster ermöglichen es, dass laterale Bewegungen und Datenexfiltration ungehindert voranschreiten können.

Unterstützung forensischer Untersuchungen mit fortschrittlichen Prüfpfaden

Die Reaktion auf Vorfälle hängt von einer hohen Transparenz ab. Sicherheitsorientierte MFT :

- Unveränderliche Protokolle mit Zeitstempel

- Überprüfung der Dateiintegrität

- Vollständige Historie der Benutzeraktivitäten

- Metadaten auf Übertragungsebene (Quelle, Ziel, angewandte Richtlinien)

Diese Funktionen unterstützen eine schnelle Ursachenanalyse und eine vertretbare Berichterstattung an die Aufsichtsbehörden.

Behebung der häufigsten Sicherheitslücken in älteren MFT

Legacy MFT Unternehmen folgenden Risiken aus:

- Veraltete oder nicht gepatchte Kryptografie-Bibliotheken

Schwache Identitäts- oder Zugriffsmodelle

- Blinde Flecken bei Partner- oder Drittanbieter-Integrationen

- Unkontrollierte Dateiübertragung über Netzwerke hinweg

Sicherheit an erster Stelle MFT all diese Mängel durch integrierte Bedrohungsprävention, kontinuierliche Überwachung und integrierte Governance-Frameworks.

Betriebs- und Ressourcenaspekte bei der Migration zu Security-First Managed File Transfer

Der Übergang von herkömmlichen zu sicherheitsorientierten MFT eine sorgfältige Planung, zahlt sich jedoch durch geringere Betriebskosten, ein geringeres Risiko von Sicherheitsverletzungen und eine verbesserte Compliance-Effizienz aus.

Was sind die wichtigsten Schritte für den Übergang von traditionellem MFT zu MFT?

Eine strukturierte Migrations-Roadmap umfasst:

- Bewertung– Bestandsaufnahmen, Partner, Verschlüsselungsabhängigkeiten und Compliance-Lücken.

- Design– Definieren Sie Zero-Trust-Richtlinien, Sicherheitskontrollen und Architektur-Anforderungen.

- Pilot –Validieren Sie Workflows in einer kontrollierten Einführung.

- Phased Deployment –Ausweitung auf verschiedene Abteilungen und hochwertige Workloads.

- Governance-Anpassung– Aktualisieren Sie Richtlinien, Rollen und Compliance-Dokumentation.

Integration von Security-First MFT die bestehende IT-Infrastruktur

Sicherheitsorientierte MFT nahtlos MFT , wenn:

- Identitätsmanagement (IAM/MFA) ist zentralisiert

- SIEM-Plattformen nutzen MFT

- DLP-Tools setzen Content Governance durch

- Cloud lokale Datei-Repositorys werden sicher synchronisiert.

- APIs und Automatisierungs-Frameworks unterstützen die Workflow-Orchestrierung.

Häufige Herausforderungen wie isolierte Systeme oder Abhängigkeiten von Altsystemen lassen sich durch eine schrittweise Einführung und konnektorbasierte Integrationen bewältigen.

Bewertung der Gesamtbetriebskosten und der Kapitalrendite von Security-First MFT

Sicherheitsorientierte MFT zwar zunächst höhere Investitionen, doch ihr ROI wird durch folgende Faktoren bestimmt:

- Verringerung der Wahrscheinlichkeit von Verstößen und der damit verbundenen Kosten

- Verringerte Arbeitsbelastung bei der Prüfung

- Geringere Betriebskosten durch Automatisierung

- Weniger manuelle Sicherheitsebenen

- Verbesserte Betriebszeit und Workflow-Stabilität

Für regulierte Branchen können diese Einsparungen erheblich sein und oft bereits im ersten Jahr die ursprünglichen Investitionen übersteigen.

Entscheidungsrahmen: Wann und warum sollte man auf eine MFT umsteigen?

Unternehmen erkennen oft die Notwendigkeit einer Aufrüstung, nachdem sie Audit-Fehler, operative Komplexität oder erhöhte Bedrohungsaktivitäten erlebt haben. Ein Entscheidungsrahmen hilft Führungskräften dabei, den Zeitpunkt und die strategische Rechtfertigung zu bestimmen.

Wichtige Auslöser, die auf die Notwendigkeit einer sicherheitsorientierten MFT hinweisen

Häufige Auslöser sind:

- Fehlgeschlagene Sicherheits- oder Compliance-Audits

- Zunehmende Versuche mit Ransomware und dateibasierter Malware

- Mangelnde Transparenz bei Dateibewegungen

- Übermäßige Abhängigkeit von manuellen oder skriptbasierten Prozessen

- Herausforderungen hinsichtlich Datenhoheit oder grenzüberschreitender Compliance

- Initiativen zur digitalen Transformation, die eine Modernisierung erfordern

Wenn mehrere Auslöser zutreffen, ist das Unternehmen ein starker Kandidat für MFT.

Bewährte Verfahren für die Bewertung und Auswahl einer sicherheitsorientierten MFT

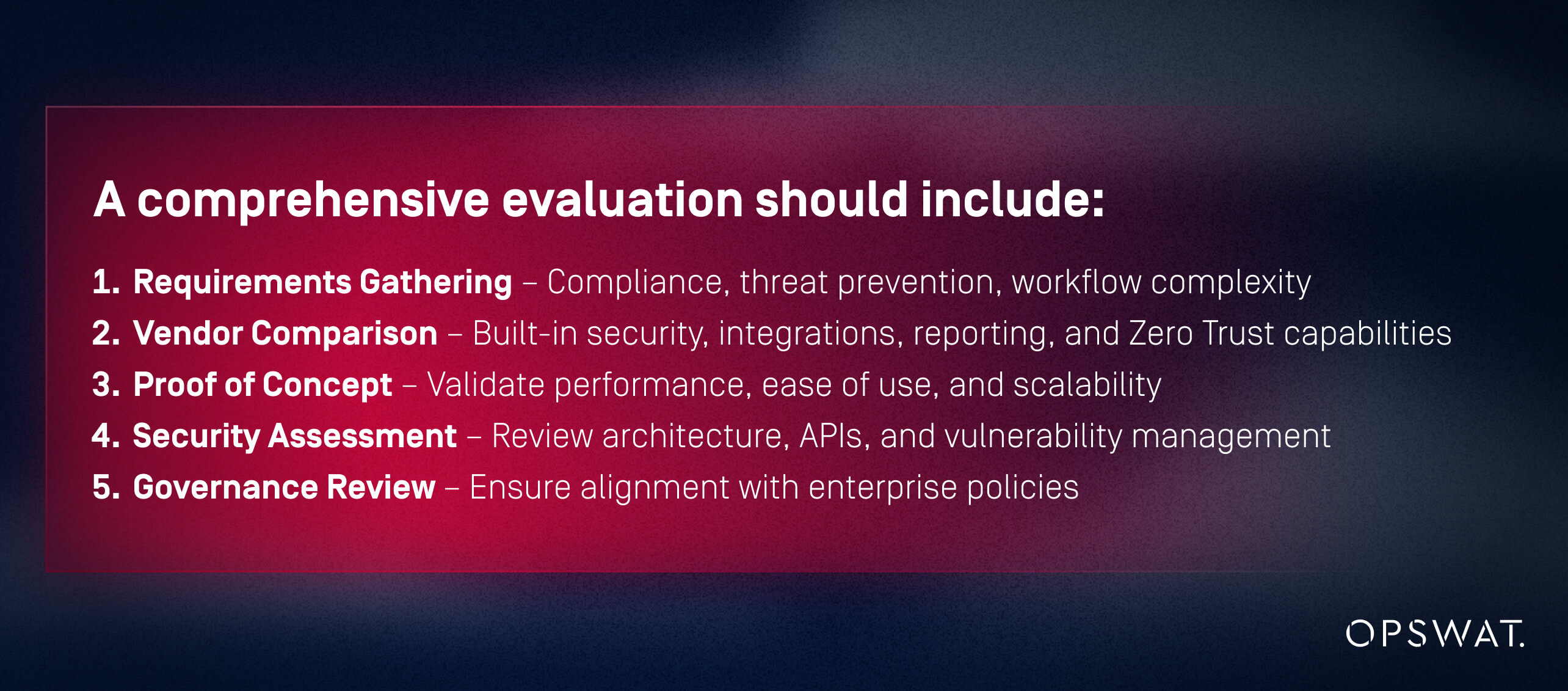

Eine umfassende Bewertung sollte Folgendes umfassen:

- Anforderungserfassung– Compliance, Bedrohungsprävention, Komplexität der Arbeitsabläufe

- Anbietervergleich– Integrierte Sicherheitsfunktionen, Integrationen, Berichterstellung und Zero-Trust-Funktionen

- Proof of Concept– Überprüfen Sie die Leistung, Benutzerfreundlichkeit und Skalierbarkeit.

- Sicherheitsbewertung– Überprüfung der Architektur, APIs und des Schwachstellenmanagements

- Governance-Überprüfung– Sicherstellung der Übereinstimmung mit Unternehmensrichtlinien

Fragen an Anbieter:

- Sind Sicherheitskontrollen nativ oder Add-ons?

- Wie werden Bedrohungen erkannt und neutralisiert?

- Können Sie die Compliance-Zuordnung nachweisen?

- Wie unterstützen Sie die Durchsetzung von Zero Trust?

Zu den Warnsignalen zählen die Abhängigkeit von externen Anti-Malware-Scans, unvollständige Protokolle, veraltete Architekturen oder eingeschränkte Integrationsmöglichkeiten.

Warum OPSWAT im Bereich sicherheitsorientierter Managed File Transfer OPSWAT

OPSWAT Maßstäbe für sicherheitsorientierte MFT :

- Integriertes Multiscanning, CDR, Sandboxing und Dateitypüberprüfung

- Zero-Trust-Architektur mit geringsten Berechtigungen und kontinuierlicher Validierung

- Compliance-by-Design-Kontrollen

- Unveränderliche Audit-Protokolle und SIEM-fähige Telemetrie

- Leistungsstarke, hybride Einsatzmodelle

- Bewährte Ergebnisse in kritischen Infrastrukturen und regulierten Branchen

Diese Funktionen beheben direkt die Mängel herkömmlicher MFT ermöglichen Unternehmen eine sichere Modernisierung.

Nächste Schritte: So wenden Sie sich an OPSWAT eine Sicherheitsbewertung oder eine Demo

CISOs und IT-Führungskräfte können den nächsten Schritt gehen, indem sie:

- Anforderung einer maßgeschneiderten Sicherheitsbewertung

- Herunterladen von Compliance-Checklisten

- Vereinbaren Sie eineMFT fürMetaDefender MFT

- Beauftragung der Experten OPSWATmit der Bewertung der Migrationsbereitschaft

Sicherheit-first MFT eine strategische Transformation. OPSWAT die architektonische Tiefe und bewährte Sicherheit, die für die Umsetzung erforderlich sind.

FAQs

Welche Sicherheitsfunktionen unterscheiden sicherheitsorientierte MFT herkömmlicher MFT?

Sicherheitsorientiertes MFT von herkömmlichem MFT vier zentrale Architekturmerkmale: integrierte Bedrohungsabwehr (Multiscanning, Sandboxing, CDR), granulare Zugriffskontrollen mit kontinuierlicher Überprüfung, Zero-Trust-Designprinzipien und vollständige, unveränderliche Audit-Protokolle. Herkömmliches MFT bietet diese Funktionen MFT als optionale Add-ons und nicht als Kernfunktionen an.

Wie MFT Bedrohungen effektiver?

Durch integriertes Multiscanning, Sandboxing, CDR und Echtzeitüberwachung.

Welche Herausforderungen ergeben sich bei der Migration von herkömmlichen zu sicherheitsorientierten MFT?

Legacy-Abhängigkeiten, Workflow-Mapping, IAM-Integration und Richtlinienanpassung.

Wie reduziert automatisierte Bedrohungserkennung das Risiko von Sicherheitsverletzungen?

Durch die kontinuierliche Aktualisierung von Richtlinien und die sofortige Erkennung neuer Bedrohungsmuster.

Was sind die Unterschiede beim ROI?

Sicherheit-first MFT den Betriebsaufwand, Compliance-Risiken und Kosten für Zwischenfälle.

Wie MFT eine sicherheitsorientierte MFT die Reaktion auf Vorfälle?

Mit unveränderlichen Protokollen, detaillierten Metadaten und automatisierten Warnmeldungen für eine schnelle Untersuchung.

Ist Ihr Unternehmen mit Security-First MFT geschützt?

Angesichts der zunehmenden Cyberbedrohungen und strengeren regulatorischen Anforderungen MFT die Kluft zwischen herkömmlichen und sicherheitsorientierten MFT . Ältere Systeme bieten keinen Schutz vor modernen Datei-basierten Bedrohungen, Insider-Risiken und komplexen Compliance-Anforderungen. Sicherheitsorientierte MFT ein grundlegend stärkeres Modell, das darauf ausgelegt ist, Sicherheitsverletzungen zu verhindern, die Compliance zu beschleunigen und umfassende Transparenz über die Betriebsabläufe zu gewährleisten.

Moderne Unternehmen können sich reaktive oder unvollständige Schutzmaßnahmen nicht mehr leisten. Durch einen sicherheitsorientierten Ansatz reduzieren Unternehmen Risiken, stärken das Vertrauen und gewährleisten eine sichere, konforme und widerstandsfähige Dateiübertragung in ihrem gesamten Ökosystem.