Anfang Februar veröffentlichten die Agentur für Cybersicherheit und Infrastruktursicherheit (CISA), die Nationale Sicherheitsbehörde (NSA), das Federal Bureau of Investigations (FBI) und andere Organisationen einen Hinweis auf die dringende Gefahr, die von der Volksrepublik China (VRC) ausgeht. Damals warnten sie Organisationen für kritische Infrastrukturen ausdrücklich vor staatlich geförderten Cyber-Akteuren und nannten Volt Typhoon beim Namen, die sich in Position bringen, um störende oder zerstörerische Cyber-Angriffe gegen kritische Infrastrukturen in den USA durchzuführen.

Laut der Warnung vom Februar hat Volt Typhoon (auch bekannt als Vanguard Panda, BRONZE SILHOUETTE, Dev-0391, UNC3236, Voltzite und Insidious Taurus) bereits die IT -Umgebungen kritischer Infrastrukturen in den Bereichen Kommunikation, Energie, Transportsysteme sowie Wasser- und Abwassersysteme in den USA und ihren Territorien kompromittiert und sich so positioniert, dass er seitlich in die Betriebstechnologie (OT) eindringen kann, um Funktionen zu stören. Im März veröffentlichten die Five Eyes-Verbündeten eine weitere Warnung und einen Leitfaden dazu, wie sich Behörden für kritische Infrastrukturen gegen diese Bedrohungen schützen können, und forderten die Verantwortlichen auf, das Cyberrisiko als zentrales Geschäftsrisiko und als grundlegend für die nationale Sicherheit anzuerkennen. Erst kürzlich warnte ein US-Senator in einem Schreiben an die CISA vor der Bedrohung durch Volt Typhoon.

Volt Typhoon spielt das lange Spiel

Im Gegensatz zu anderen bösartigen Akteuren nutzt Volt Typhoon keine Malware, um Zugang zu Netzwerken zu erlangen und zu erhalten. Stattdessen verlassen sie sich auf gültige Konten und nutzen starke betriebliche Sicherheitsvorkehrungen, um über längere Zeiträume - in manchen Fällen fünf Jahre oder länger - unentdeckt zu bleiben. Indem sie die eingebauten Funktionen eines Systems nutzen, setzt diese Bedrohungsgruppe "living off the land"-Techniken (LOTL) ein, einschließlich der Verwendung nativer Tools und Prozesse auf Systemen in mehreren IT Umgebungen. Dies hilft ihnen, sich der Entdeckung zu entziehen, indem sie die Zielorganisation und -umgebung eingehend untersuchen, um ihre Taktiken, Techniken und Verfahren entsprechend anzupassen. Volt Typhoon setzt außerdem fortlaufend Ressourcen ein, um die Persistenz aufrechtzuerhalten und das Verständnis der Zielumgebung im Laufe der Zeit und weit über die erste Kompromittierung hinaus zu verbessern.

Viele Unternehmen sind nicht in der Lage, bösartige Aktivitäten zu erkennen und zu identifizieren, was die Unterscheidung zwischen legitimem und bösartigem Verhalten erschwert. Um sich vor LOTL-Techniken zu schützen, müssen Unternehmen einen umfassenden und vielschichtigen Ansatz zur Cybersicherheit verfolgen. Der gemeinsame Leitfaden der CISA bietet umfassende Best Practices für die Erkennung und Absicherung, die Unternehmen dabei helfen können, diese Techniken effektiver zu erkennen und zu entschärfen. Die Sektoren mit kritischen Infrastrukturen müssen diese Best Practices anwenden und dabei einen zusätzlichen Schwerpunkt auf die Verbesserung der Sicherheit in der Lieferkette legen.

Secure der Supply Chain

Unternehmen sind zunehmend mit ausgeklügelten Angriffen in der Lieferkette konfrontiert. Einem Bericht der Agentur der Europäischen Union für Netz- und Informationssicherheit (ENISA) zufolge ist die "Kompromittierung von Software Supply Chain " nach wie vor die größte Bedrohung, was zweifellos auf die Integration von Drittanbietern und Partnern in die Lieferkette zurückzuführen ist. Kritische Infrastrukturen sind gegen diesen Trend keineswegs immun, was staatlich geförderten Akteuren wie Volt Typhoon potenzielle Möglichkeiten eröffnet, sich Zugang zu verschaffen und aufrechtzuerhalten, wodurch Organisationen und Einzelpersonen gefährdet werden könnten. Um diesen Bedrohungen entgegenzuwirken, müssen Unternehmen sowohl die Software- als auch die Hardware-Lieferkette absichern und Secure-by-Design-Prinzipien anwenden.

Software Supply Chain

Es ist kein Geheimnis, dass es Schwachstellen in der Software-Lieferkette gibt, einschließlich der Einfügung von bösartigem Code und der Verwendung von anfälligen Komponenten von Drittanbietern. Bösartiger Code kann unbefugten Zugriff ermöglichen, zu Datenverletzungen führen und manchmal sogar komplette Systemübernahmen zur Folge haben. Software verwenden häufig Komponenten von Drittanbietern, einschließlich Open-Source-Software, um die Entwicklung zu beschleunigen und neue Funktionen hinzuzufügen. Leider können diese Komponenten bekannte Schwachstellen enthalten, neu entdeckte Schwachstellen oder sogar Schwachstellen, die von einem böswilligen Akteur in die Codebasis eingebracht wurden.

Kürzlich wurde berichtet, dass der Python Package Index (PyPI) - die erste Anlaufstelle für Anwendungen und Codebibliotheken, die in der Programmiersprache Python geschrieben wurden - von Nutzern angegriffen wurde, die wahrscheinlich automatisierte Mittel zum Hochladen bösartiger Pakete verwendeten und dabei Tippfehler der Nutzer ausnutzten. Die Angreifer nutzten eine Technik namens Typosquatting, bei der Paketnamen erstellt werden, die beliebten Namen ähneln, um die Geräte der Nutzer bei der Installation zu infizieren. Dies zeigt, wie wichtig es ist, Quellcode-Bibliotheken auf Abhängigkeiten und Schwachstellen zu überprüfen und Malware-Bedrohungen inmitten der schnellen Integration von KI-Technologien ohne angemessene Sicherheitsmaßnahmen anzugehen.

In dem Maße, in dem Unternehmen die Containerisierung einführen und Repositories zur Verwaltung von Quellcode und Container-Images verwenden, haben böswillige Akteure Zugang zu einer erweiterten Angriffsfläche. Wenn Malware in Code- und Container-Repositories eindringt, kann sie sich über den gesamten Software-Anwendungsstapel ausbreiten und weitreichende Schäden verursachen. Schwachstellen in einem einzigen Image können sich auf mehrere Anwendungen und Unternehmen auswirken.

Um diese Herausforderungen zu bewältigen, müssen Unternehmen rigorose Codeüberprüfungsprozesse einführen, einschließlich der Verwendung einer Software-Bill-of-Materials (SBOM), die eine formale Aufzeichnung aller Komponenten bietet, die bei der Erstellung von Software verwendet werden. Diese Fähigkeit ist von entscheidender Bedeutung, wenn eine neue kritische Schwachstelle bekannt wird, da sie es Unternehmen ermöglicht, schnell festzustellen, ob ihr Code diese Software verwendet, wo sie vorhanden ist, ob sie ein Risiko darstellt und ob sie behoben werden kann. Ein SBOM hilft dabei, anfällige Softwarekomponenten sowohl in Open-Source-Software als auch in Quellcode und Containern zu identifizieren und so das Risiko zu verringern. Diese Transparenz trägt auch dazu bei, die Einhaltung rechtlicher und regulatorischer Standards zu gewährleisten und nachzuweisen, indem sie eine schnelle Reaktion auf neue Bedrohungen ermöglicht.

Hardware Supply Chain

Die Sicherung der Hardware-Lieferkette ist aufgrund der Abhängigkeiten zwischen Hardware und Software ebenso wichtig wie die Sicherung von Softwarekomponenten. Auch Hardware kann Schwachstellen mit sich bringen, insbesondere durch flüchtige Cyber-Assets wie mobile Geräte, Wechselmedien und temporäre Netzwerkgeräte. Kurzlebige Geräte gelangen oft unter dem Radar der herkömmlichen Sicherheitsmaßnahmen in eine Umgebung. Da sie sich leicht bewegen und verändern lassen, sind sie anfällig für Missbrauch und Manipulation und können zu Einfallstoren für Malware oder unbefugten Zugriff auf sensible Netzwerke werden.

Um diesem Risiko zu begegnen, sollten Unternehmen sicherstellen, dass sie solche Geräte scannen und absichern, bevor sie sie mit Hardware in kritischen Infrastrukturumgebungen verbinden, einschließlich der Identifizierung des Herkunftslandes. Auf diese Weise können Unternehmen Anlagen, die Malware enthalten, identifizieren, den unbefugten Datenzugriff auf der Grundlage der Herkunft blockieren, eingeschränkte Standorte und Anbieter identifizieren und die Einhaltung von Vorschriften in verschiedenen Regionen sicherstellen. Die Sicherstellung, dass die verwendete Hardware aus seriösen, sicheren Quellen stammt, mindert das Risiko eingebetteter Schwachstellen, die später ausgenutzt werden könnten.

Mit der zunehmenden Vernetzung von IT und OT-Umgebungen ist ein Einblick in vernetzte Anlagen unerlässlich, um die Sicherheit zu verbessern und die Möglichkeiten böswilliger Akteure wie Volt Typhoon einzuschränken. Die Kenntnis des Herkunftslandes sowie der Firmware- und Softwareversionen von Geräten ermöglicht es Unternehmen, Schwachstellen umfassender zu bewerten und flexibler auf Bedrohungen zu reagieren. Firmware- und Software-Updates beheben häufig Sicherheitslücken, was die Notwendigkeit unterstreicht, die Versionshistorie zu kennen, um die Sicherheitshygiene aufrechtzuerhalten. Diese Informationen können auch bei der Einhaltung verschiedener gesetzlicher Normen und Rahmenwerke helfen, da die Regierungen zunehmend auf Verbesserungen in der Technologie-Lieferkette drängen.

Secure-By-Design-Prinzipien

Die Einführung von Secure-by-Design-Prinzipien ist heute von entscheidender Bedeutung, um ausgeklügelte Bedrohungen wie Volt Typhoon zu bekämpfen und das Risiko für kritische Infrastrukturen zu minimieren. Der "Secure-by-Design "-Ansatz bedeutet, dass Technologieprodukte so entwickelt werden, dass sie böswillige Cyber-Akteure davor schützen, sich erfolgreich Zugang zu Geräten, Daten und angeschlossener Infrastruktur zu verschaffen. Laut CISA "empfehlen die verfassenden Behörden, dass Softwarehersteller die Prinzipien und Taktiken von Secure by Design und Default in ihre Softwareentwicklungspraktiken einbeziehen, um die Sicherheitslage für ihre Kunden zu verbessern."

Volt Typhoon und ähnliche Akteure nutzen immer raffiniertere TTPs, indem sie Schwachstellen ausnutzen, die in der Entwurfsphase des Softwareentwicklungszyklus (SDLC) hätten entschärft werden können. Durch die Einbettung von Sicherheitsaspekten in Technologiearchitekturen und Entwicklungsprozesse sind Unternehmen in der Lage, Systeme zu entwickeln, die von Natur aus widerstandsfähiger gegen Eindringen, Manipulation und Ausnutzung sind.

Schutz kritischer Infrastrukturen

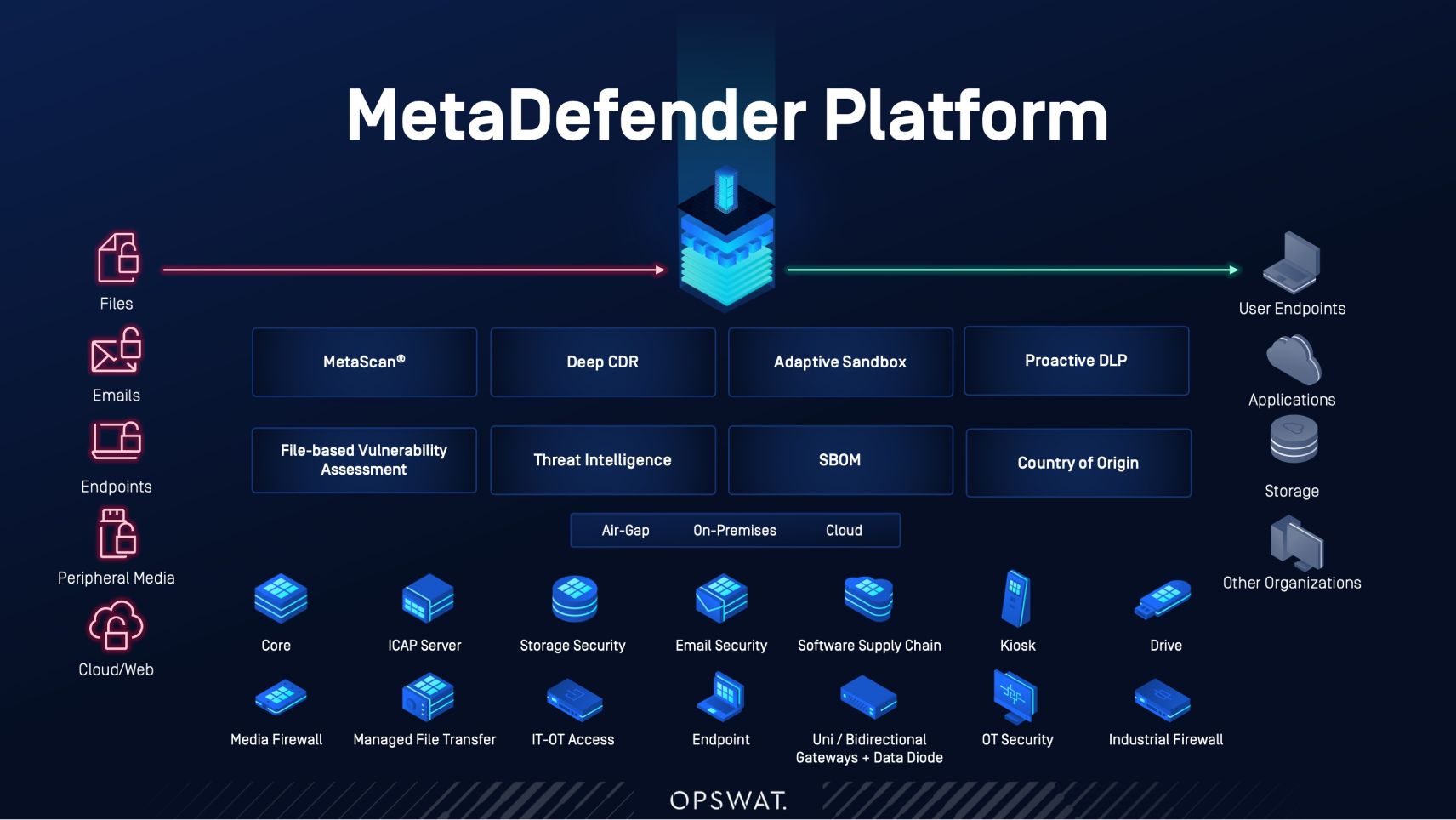

Obwohl Volt Typhoon derzeit eine erhebliche Bedrohung darstellt, wäre es töricht zu glauben, dass diese Gruppe die einzige ist, die in der Lage ist, ein solches Ausmaß an Infiltration zu erreichen, vor dem die CISA und andere Organisationen so dringend warnen. Organisationen mit kritischen Infrastrukturen müssen sich darauf einstellen, solche Eindringlinge zu erkennen und ihre Umgebung gegen ähnliche Bedrohungen zu härten. Die Sicherung der Lieferkette ist ein wichtiger Schritt zur Verbesserung der Sicherheit, insbesondere durch das Verständnis der Komplexität der Software-Lieferkette, die Analyse der gesamten SBOM und die Fähigkeit, schnell auf entstehende Schwachstellen zu reagieren. Ähnlich verhält es sich mit der Sicherung der Hardware-Lieferkette, die es Unternehmen ermöglicht, unbefugten Zugriff zu unterbinden, indem sie für Transparenz bei den angeschlossenen Anlagen sorgt. Eine umfassende Sicherheitsstrategie, die auf den Grundsätzen des "Secure-by-Design" beruht, ist unerlässlich und sollte Zero-Trust-Technologien wie die Entschärfung und Rekonstruktion von Inhalten, die Bewertung von Schwachstellen, die Verhinderung von Datenverlusten, Multiscanning und vieles mehr nutzen.

Durch die proaktive Neutralisierung von Malware und die Vereitelung potenzieller Sicherheitsverletzungen wird die Gefahr des Diebstahls von Anmeldeinformationen und anderer bösartiger Aktivitäten erheblich verringert. Außerdem wird durch die Priorisierung der Software- und Hardwaresicherheit eine inhärente Widerstandsfähigkeit gegen Cyberbedrohungen gewährleistet. Der Schutz der Lieferkette ist ein wichtiger Schritt, den Unternehmen unternehmen müssen, um die Sicherheit der kritischen Infrastrukturen zu gewährleisten.

Erfahren Sie, wie OPSWAT zum Schutz vor Volt Typhoon-Bedrohungen beitragen kann.