In dieser Veröffentlichung

- Verbesserungen für C/C++-Bibliotheken

- Verwendung von PE-Informationen zur Erkennung von DLL/EXE-Bibliotheken

- Weitere Signaturen für C/C++-Bibliotheken hinzufügen

- Unterstützung der Verarbeitung des CycloneDX-Dateiformats

In unseren neuesten Erweiterungen für die SBOMSoftware Bill of Materials)-Technologie Version 4.0.0 erweitern wir unsere Datenbankabdeckung für binäre Komponenten wie DLL- und EXE-Dateien, verbessern die Identifizierung von Binärdateien durch PE (Portable Executable)-Metadaten und ermöglichen die Validierung und Anreicherung von CycloneDX SBOM-Berichten.

Der binäre blinde Fleck

Traditionelle SBOM-Lösungen stützen sich in erster Linie auf Paketmanager und Manifestdateien (z. B. requirements.txt, package.json), um Komponenten von Drittanbietern zu identifizieren. Dieser Ansatz ist zwar für viele moderne Anwendungen effektiv, lässt aber erhebliche blinde Flecken, insbesondere in Szenarien wie z. B.:

- Projekte ohne konsistente Verwendung von Paketmanagern: C/C++-Projekte, die DLL-Bibliotheken enthalten, die nicht von Paketmanagern überwacht werden, können für SBOM-Generierungswerkzeuge unsichtbar bleiben.

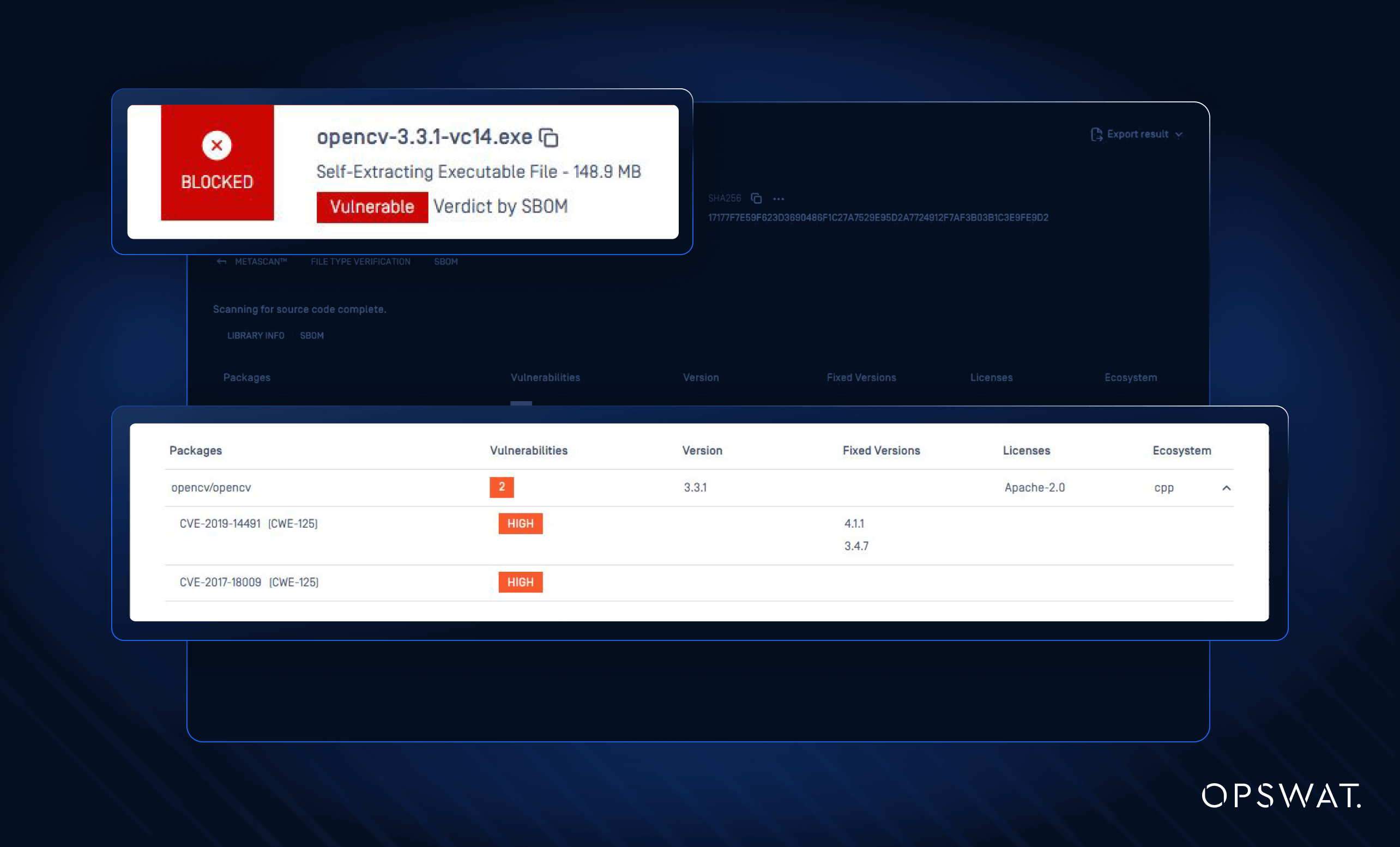

- Software mit eingebetteten Binärdateien von Drittanbietern: Installationsprogramme enthalten oft Binärabhängigkeiten von Drittanbietern ohne explizite Metadaten, wodurch sie schwer zu verfolgen sind.

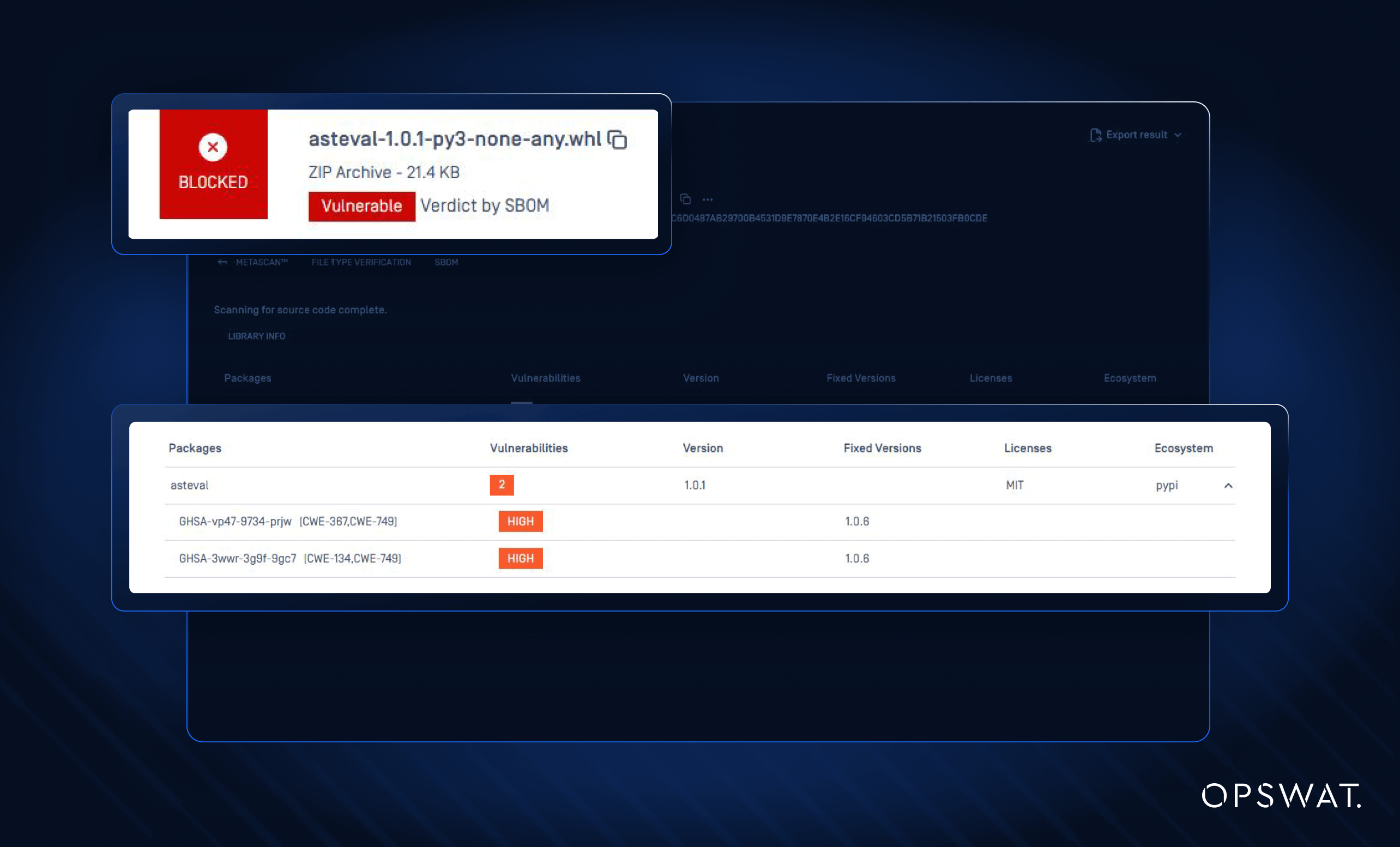

- Bibliotheken im Binärformat in Artefakt-Repositories: Artefakt-Repositories wie JFrog Artifactory, Nexus Repository oder Apache Archiva speichern Bibliotheken in Binärformaten (whl, egg, zip) und nicht im Quellcode. Diesen Binärpaketen fehlen auch Deklarationen, was die traditionelle SBOM-Sichtbarkeit ebenfalls einschränkt.

Diese Lücken führen zu Sicherheitsrisiken - binäre Abhängigkeiten bleiben unsichtbar, Installationspakete werden nicht untersucht und Schwachstellen in nicht deklarierten Abhängigkeiten können nicht aufgespürt werden.

Schließen der SBOM Binary Sicherheitslücke

Um diese kritischen blinden Flecken zu beseitigen, bietet OPSWAT SBOM 4.0.0 verbesserte Funktionen durch mehrere komplementäre Ansätze:

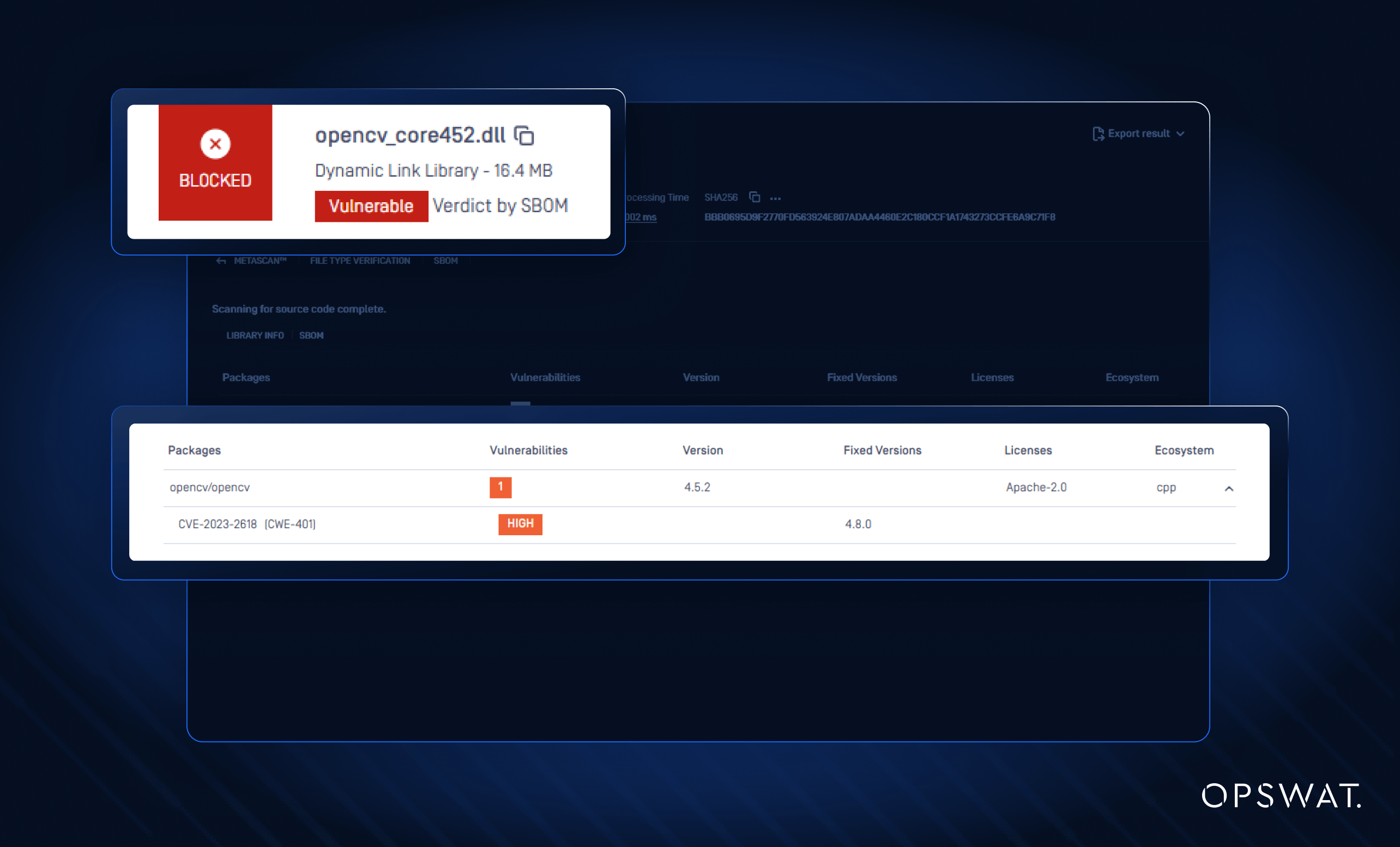

Erweiterte Datenbankabdeckung für binäre Komponenten

Wir haben unsere Signaturdatenbank für C-, C++- und C#-Binärdateien (DLLs, EXEs) erheblich erweitert. Software können eingebettete Bibliotheken von Drittanbietern selbst dann identifizieren, wenn keine Paketmanager-Metadaten verfügbar sind.

Mit diesem Update gewährleistet OPSWAT SBOM eine umfassende Komponentenverfolgung für Quellcode, kompilierte Binärdateien und Software-Installationsprogramme.

Präzise Bibliotheksidentifizierung mit Metadatenanalyse

Unsere neue Version nutzt die PE-Metadatenanalyse (Portable Executable), um Binärdateien zu identifizieren und sie mit bekannten Schwachstellen und Lizenzierungsdatenbanken abzugleichen. Dieser automatisierte Ansatz ersetzt einen manuellen, zeitaufwändigen und fehleranfälligen Prozess, der bisher üblich war.

Wie es funktioniert:

- OPSWAT SBOM erkennt Bibliotheken von Drittanbietern in Binärform (DLLs, EXEs) anhand ihrer Signaturen und PE-Metadaten (Portable Executable).

- Extrahierte Binärinformationen werden bekannten Bibliotheken und Versionen zugeordnet

- Diese Erkenntnisse werden dann mit unseren Datenbanken für Schwachstellen und Lizenzen abgeglichen.

Vorteile:

- Identifizierung von Komponenten von Drittanbietern, einschließlich manuell verwalteter C/C++-Bibliotheken und Installationspakete

- Verbesserung der Genauigkeit bei der Identifizierung von binären Komponenten durch die Analyse von Metadaten

- Minderung von Sicherheitsrisiken durch Erkennung von Abhängigkeiten auch ohne Paketmanager-Deklarationen

- Umfassendes Schwachstellenmanagement und Sicherheitsbewertungen ermöglichen

Präzise Bibliotheksidentifizierung mit Metadatenanalyse

Integration von SBOM mit Artefakt-Repositories

Neben dem direkten Scannen von Binärbibliotheken unterstützen OPSWAT SBOM und MetaDefender Software Supply Chain die native Integration mit Artefakt-Repositories wie JFrog Artifactory, um die Originalpakete zu scannen und ihre Metadaten abzurufen. Erfahren Sie mehr über die JFrog Artifactory Integration.

Diese Querverweise ermöglichen eine genaue Identifizierung eingebetteter Bibliotheken von Drittanbietern und stellen sicher, dass die Teams keine kritischen Sicherheitsinformationen in den Binärkomponenten ihrer Projekte übersehen.

CycloneDX SBOM Report Validierung und Anreicherung

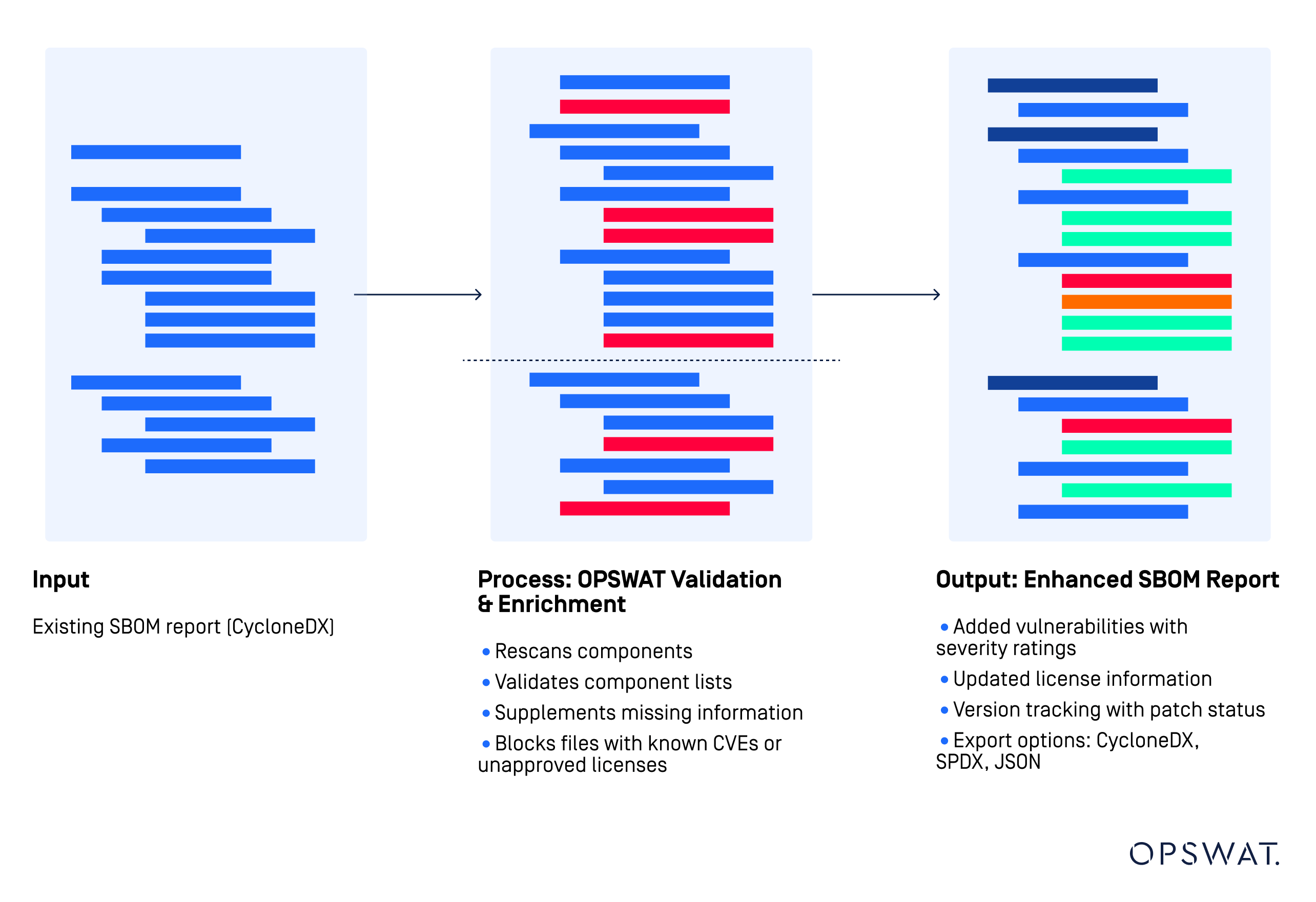

Eine weitere Aktualisierung in dieser Version konzentriert sich auf die Genauigkeit und Vollständigkeit der SBOM-Meldungen - insbesondere derjenigen im CycloneDX-Format.

CycloneDX ist ein weit verbreitetes SBOM-Format für die Verfolgung von Sicherheit und Schwachstellen. Allerdings fehlen in einigen dieser Berichte oft Einblicke wie Lizenzierungsdaten oder nicht deklarierte Abhängigkeiten.

Bei OPSWAT glauben wir an die Philosophie der mehrschichtigen Verteidigung. So wie mehrschichtige Sicherheitsstrategien die Erkennung von Malware verbessern, verbessert die mehrschichtige SBOM-Validierung die Sicherheit der Software-Lieferkette. Diese Erweiterung validiert und bereichert die SBOM-Berichte von CycloneDX, um vollständigere Komponenteninventare zu erstellen.

Wie es funktioniert:

Vorhandene SBOM importieren

Die Benutzer stellen einen SBOM-Bericht im CycloneDX-Format als Grundlage für die Analyse und Validierung zur Verfügung.

Validierung und Anreicherung

OPSWAT scannt die SBOM erneut, indem es die aufgelisteten Komponenten mit unserer Datenbank abgleicht und fehlende Details ergänzt, einschließlich:

- Einblicke in die Schwachstellen (CVE-Erkennung und Schweregradbewertung)

- Daten zur Lizenzvergabe

- Versionsverfolgung (veraltete Versionen und korrigierte Patches)

Außerdem werden Dateien mit bekannten CVEs oder nicht genehmigten Lizenzen auf der Grundlage vorkonfigurierter Richtlinien gekennzeichnet oder blockiert.

Erzeugen und Exportieren von erweiterten SBOM

Die aktualisierte SBOM enthält zusätzliche Sicherheitsinformationen. Exportieren Sie angereicherte Erkenntnisse im JSON-, CycloneDX- oder SPDX-SBOM-Format.

Warum binäre Erkennung wichtig ist

Umfassendes Vulnerability Management

Wenn neue CVEs bekannt gegeben werden, können Sicherheitsteams sofort beurteilen, ob sie betroffen sind, selbst bei Komponenten in Binärform. Dadurch werden blinde Flecken in den Arbeitsabläufen zur Behebung von Schwachstellen beseitigt.

Bereitschaft zur Einhaltung von Vorschriften und gesetzlichen Bestimmungen

Unternehmen, die mit zunehmenden behördlichen Anforderungen oder Kundenwünschen nach SBOMs konfrontiert sind, können sicherstellen, dass alle Komponenten berücksichtigt werden - nicht nur die, die von Paketmanagern verwaltet werden.

Sicherheitsbewertungen für Installer-Pakete

Software enthalten oft zahlreiche Komponenten von Drittanbietern. Die Binärerkennung erweitert die Sichtbarkeit von Installationsprogrammen und stellt sicher, dass alle Abhängigkeiten, die den Kunden erreichen, inventarisiert und sicherheitsüberprüft sind.

Unterstützung von Legacy-Codebasen

Ältere Anwendungen, denen ein modernes Abhängigkeitsmanagement fehlt, können nun in Software-Supply-Chain-Sicherheitsprogramme einbezogen werden, ohne dass eine manuelle Nachverfolgung oder umfangreiche Nacharbeit erforderlich ist.

Über OPSWAT SBOM

OPSWAT SBOM ermöglicht Software-Transparenz, indem es ein genaues Inventar von Software-Komponenten in ihren Software-Anwendungsstapeln bereitstellt. Mit OPSWAT SBOM können Entwickler bekannte Schwachstellen identifizieren, Lizenzen validieren und ein Komponenteninventar für OSS (Open-Source-Software), Abhängigkeiten von Drittanbietern und Container-Images erstellen. Software können konform bleiben und Angreifern einen Schritt voraus sein, ohne die Entwicklungsgeschwindigkeit zu beeinträchtigen.

Erfahren Sie mehr darüber, wie SBOM zur Sicherheit Ihrer Anwendungen beiträgt unter opswat