Eine SBOM (Software Bill of Materials) ist ein grundlegendes Element zur Sicherstellung der Integrität von Softwarekomponenten. Ihre Ursprünge reichen bis zu den frühesten Softwareentwicklungsbemühungen zur Dokumentation von Open-Source-Abhängigkeiten in den 1990er Jahren zurück. SBOMs helfen Unternehmen dabei, die Komponenten in ihrem Softwareanwendungsstapel zu verfolgen und die Einhaltung von Branchenvorschriften zu gewährleisten. Da Software-Ökosysteme immer komplexer werden, ist die Einführung standardisierter SBOM-Formate für die Verbesserung von Sicherheit und Interoperabilität unerlässlich.

Definition von SBOM

Eine Software Bill of Materials (SBOM) ist ein umfassendes Inventar aller Komponenten einer Softwareanwendung, einschließlich proprietärer, Open-Source- und Drittanbieter-Softwareelemente. Sie enthält detaillierte Metadaten wie Softwarename, Version, Anbieter, Lizenzinformationen und kryptografische Hashes zur Überprüfung.

SBOMs bieten einen umfassenden Einblick in die Software-Abhängigkeiten, verbessern die Transparenz der Lieferkette, ermöglichen die vulnerability detection und unterstützen die Einhaltung gesetzlicher Vorschriften. Sie helfen Unternehmen, Sicherheitsrisiken zu minimieren, Audits zu rationalisieren und die Reaktion auf Vorfälle zu verbessern, indem sie potenzielle Bedrohungen innerhalb ihres Software-Ökosystems identifizieren und angehen.

Was ist ein SBOM-Standard?

SBOM-Standards (Software Bill of Materials) sorgen für Konsistenz und Interoperabilität zwischen verschiedenen Branchen und Organisationen, indem sie einen einheitlichen Rahmen für die Dokumentation von Softwarekomponenten bieten. Diese Standards helfen Unternehmen, das Schwachstellenmanagement zu rationalisieren, die sich entwickelnden gesetzlichen Anforderungen zu erfüllen und die nahtlose Zusammenarbeit zwischen Softwareherstellern, -anbietern und -anwendern zu erleichtern.

Durch die Einführung standardisierter SBOM-Formate können Unternehmen die Sicherheit der Software-Lieferkette verbessern, das Risiko von Softwaremanipulationen verringern und die allgemeine Software-Transparenz erhöhen.

Was ist ein SBOM-Format?

SBOM-Formate sind standardisierte, maschinenlesbare Schemata, die zur Strukturierung und gemeinsamen Nutzung der in einer SBOM enthaltenen Daten verwendet werden. Diese Formate definieren, wie Softwarekomponentendetails dargestellt und zwischen Systemen ausgetauscht werden.

Zu den am häufigsten verwendeten SBOM-Formaten gehören SPDX und CycloneDX, die beide die Automatisierung, Interoperabilität und Rückverfolgbarkeit über den gesamten Software-Lebenszyklus hinweg unterstützen. Diese Formate ermöglichen eine verbesserte vulnerability detection, die Einhaltung von Vorschriften und ein Risikomanagement in der Lieferkette, indem sie eine konsistente Dokumentation von Softwarekomponenten gewährleisten.

Schlüsselkomponenten einer SBOM

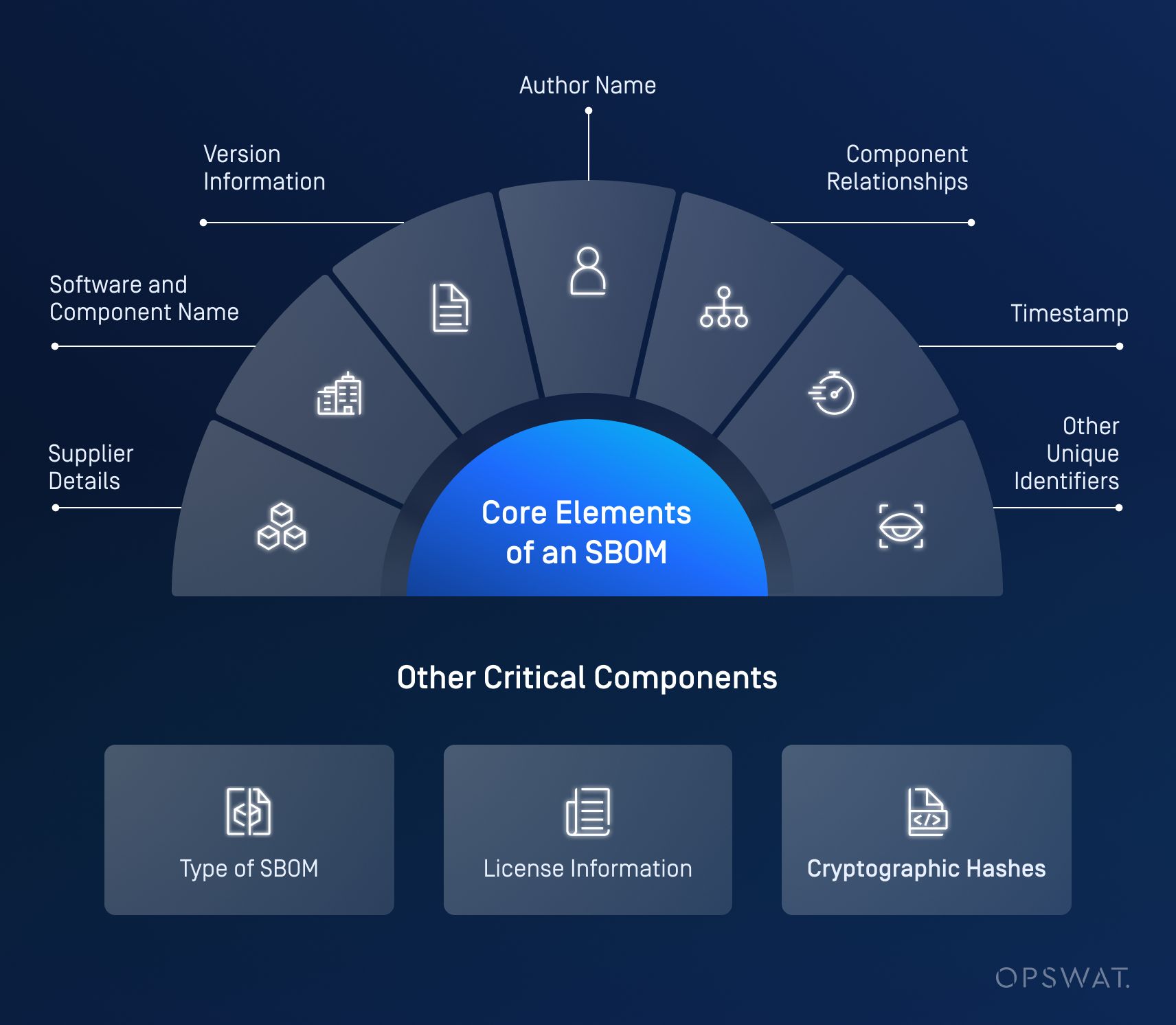

Um effektiv zu sein, muss eine SBOM Schlüsselelemente enthalten, die vollständige Transparenz in ein Softwarepaket bringen. Die US-amerikanische NTIA (National Telecommunications and Information Administration) definiert sieben Mindestkomponenten für ein SBOM:

- Angaben zum Anbieter: Identifiziert die für die Software zuständige Stelle.

- Software und Komponentenname: Identifiziert die Softwarekomponente.

- Versionsinformationen: Gibt die Versionsangaben der Komponente an.

- Name des Autors: Die Person oder Organisation (aber nicht das Werkzeug), die den SBOM-Bericht erstellt hat.

- Beziehungen zwischen den Komponenten: Beschreibt die Abhängigkeiten und Interaktionen zwischen den Softwareelementen.

- Zeitstempel: Teil der SBOM-Metainformationen, der das Datum und die Uhrzeit angibt, zu der der Bericht erstellt wurde.

- Andere eindeutige Bezeichner: Liefert zusätzliche Informationen zur Definition der Softwarekomponenten

Weitere wesentliche Bestandteile sind:

- Art der SBOM: Liefert den Kontext, wie und warum der SBOM-Bericht benötigt wird.

- Lizenzinformationen: Definiert die Nutzungsrechte der Software.

- Kryptographische Hashes: Gewährleistet die Integrität und Authentizität von Komponenten.

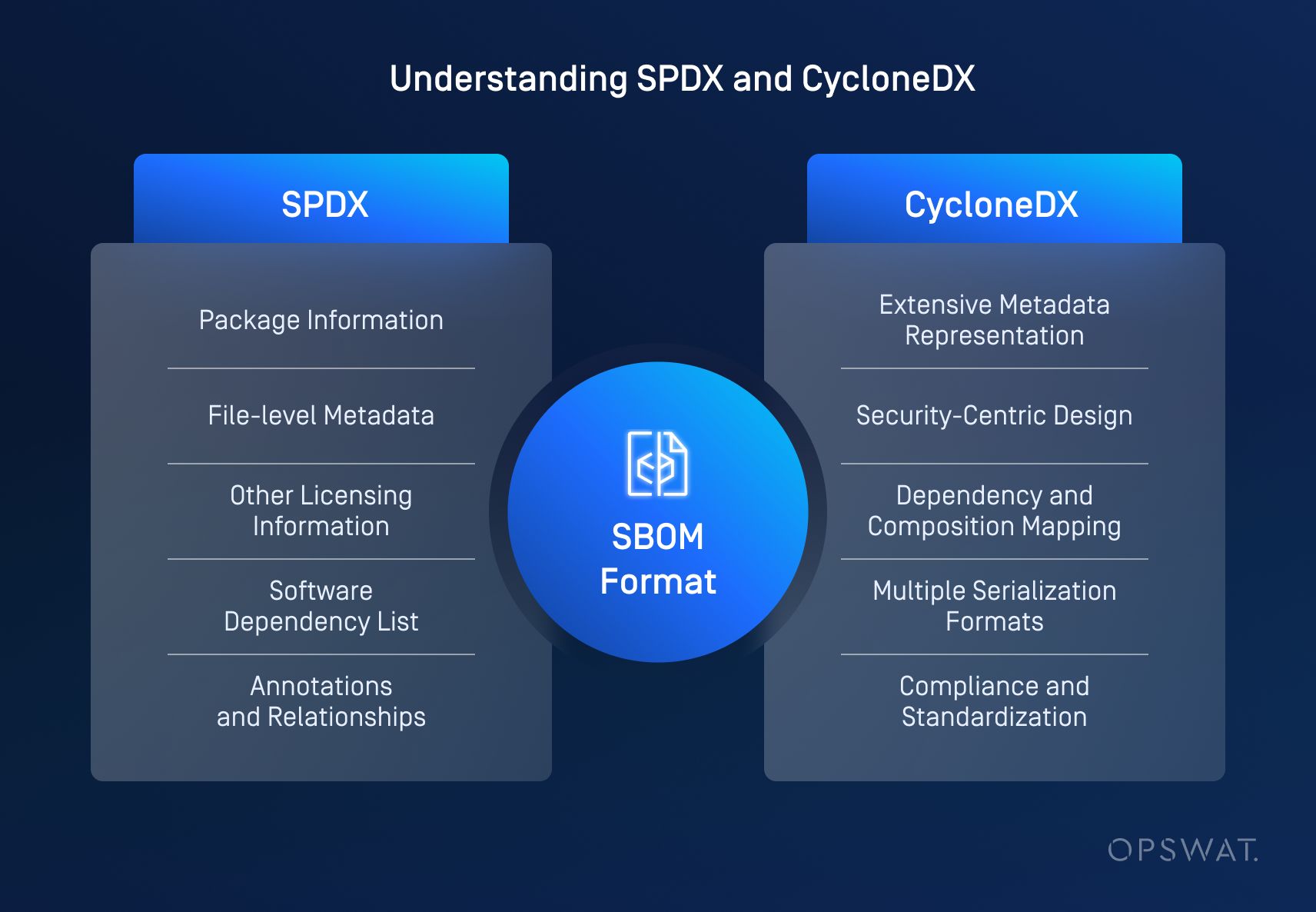

SPDX SBOM-Format

Das von der Linux Foundation entwickelte Software Package Data Exchange (SPDX)-Format ist ein weit verbreiteter SBOM-Standard, der die Einhaltung von Open-Source-Lizenzen und die Nachverfolgung von Softwarekomponenten erleichtern soll. Es bietet eine strukturierte Möglichkeit zur Dokumentation von Softwarekomponenten und den zugehörigen Metadaten und ist damit ein wichtiges Instrument für die Transparenz und Sicherheit von Software.

Darüber hinaus ist SPDX das Format, das den ISO-Zertifizierungsstatus (International Organization for Standardization) erhalten hat und somit den Anforderungen der Normung und Qualitätssicherung entspricht.

Dokumente im SPDX-Format enthalten mehrere Schlüsselelemente:

Informationen zum Paket

Beschreibt das Paket, das aus einer oder mehreren Dateien bestehen kann - einschließlich Quellcode, Binärdateien, Dokumente usw. Andere Arten von Informationen umfassen Details über den ursprünglichen Autor, die Quelle, die Download-URL, die Prüfsumme und eine Übersicht über die Lizenzierung.

Metadaten auf Dateiebene

Einzelheiten zu den einzelnen Dateien, wie Lizenz, Prüfsumme, Mitwirkende, usw.

Weitere Informationen zur Lizenzvergabe

Sicherstellung der Verwaltung des geistigen Eigentums durch Angabe der Softwarelizenzen.

Software

Dokumentiert die Hierarchie der Software-Abhängigkeiten.

Anmerkungen und Beziehungen

Liefert zusätzliche Metadaten und stellt Beziehungen zwischen Software-Artefakten her.

Das SPDX-Format unterstützt mehrere Formate und ermöglicht so Flexibilität je nach Anwendungsfall und Werkzeugkompatibilität:

- Tag/Wert (.spdx): Ein einfaches textbasiertes Format

- JSON (.spdx.json): Ein leichtes, maschinenlesbares Format

- YAML (.spdx.yml): Ein menschenfreundliches Format zur Serialisierung von Daten

- RDF/XML (.spdx.rdf): Ein strukturiertes Format für die Darstellung semantischer Daten

- Tabellenkalkulation (.xls): Ein tabellarisches Format, das für die manuelle Analyse nützlich ist

SPDX wird von großen Technologieunternehmen, Regulierungsbehörden und Open-Source-Software-Communities in großem Umfang eingesetzt. Es wird üblicherweise verwendet für:

- Open-Source-Software-Lizenzverwaltung: Hilft Unternehmen bei der Verfolgung und Einhaltung von Open-Source-Lizenzierungsanforderungen.

- Sicherheitsprüfung: Ermöglicht Einblicke in Softwarekomponenten, um Schwachstellen zu erkennen und Risiken zu verwalten.

- Einhaltung gesetzlicher Vorschriften: Gewährleistet die Einhaltung von Industriestandards und rechtlichen Anforderungen in Bezug auf die Transparenz von Software.

- Verfolgung derSoftware : Erstellt eine klare Abstammung von Softwarekomponenten für eine bessere Nachvollziehbarkeit.

Durch die Nutzung des SPDX-Formats können Unternehmen die Sicherheit ihrer Lieferkette erhöhen, die Einhaltung von Vorschriften optimieren und einen besseren Einblick in ihr Software-Ökosystem gewinnen.

CycloneDX SBOM Format

Das von der OWASP Foundation entwickelte CycloneDX-Format bietet eine vollständige Stückliste (Bill of Materials), einschließlich SBOM, und wurde mit besonderem Augenmerk auf Sicherheit, Schwachstellenmanagement und umfassende Softwaretransparenz entwickelt. Es bietet ein präskriptives Objektmodell, das komplexe Beziehungen zwischen Softwarekomponenten, Diensten und Abhängigkeiten effizient beschreibt.

Die wichtigsten Merkmale des CycloneDX-Formats sind:

Umfassende Darstellung von Metadaten

Erfasst werden Angaben zu Lieferanten, Lizenzinformationen, Autoren, Werkzeugen, Herstellungsverfahren und so weiter.

Sicherheitsorientiertes Design

Ermöglicht die genaue Identifizierung von Schwachstellen, die Analyse der Ausnutzbarkeit und die Unterstützung von VEX-Anwendungsfällen.

Abbildung von Abhängigkeiten und Zusammensetzungen

Stellt sowohl direkte als auch transitive Beziehungen zwischen Softwarekomponenten und Diensten dar.

Mehrere Serialisierungsformate

Unterstützt JSON, XML und Protokollpuffer (protobuf) und gewährleistet so eine breite Kompatibilität mit Sicherheitstools.

Konformität und Standardisierung

Integriert sich in Sicherheitsstandards wie OWASP ASVS, MASVS, SCVS und SAMM und bietet einen maschinenlesbaren Rahmen für die Verfolgung der Konformität.

Dank seiner robusten Architektur und seines sicherheitsorientierten Ansatzes wird CycloneDX in vielen auf Cybersicherheit ausgerichteten Anwendungen für Schwachstellenmanagement und Sicherheitsüberwachung eingesetzt. Dies macht das CycloneDX-Format zu einem unverzichtbaren Werkzeug für das Risikomanagement in der Software-Lieferkette.

CycloneDX vs. SPDX-Formate

| Merkmal | SPDX | CycloneDX |

| Schwerpunkt | Einhaltung der Open-Source-Lizenz und geistiges Eigentum | Anwendungssicherheit und Analyse der Lieferkette |

| Eigenschaften | Umfassende Metadaten für Softwarekomponenten | Leichtgewichtig, benutzerfreundlich, mit Schwerpunkt auf den wesentlichen Komponentendaten und der Sicherheitsbewertung |

| Anwendungsfälle | Open-Source-Lizenzierung (ursprünglich), Compliance-Audits und Software-Provenienz | Schwachstellenmanagement, Analyse der Software-Lieferkette und Sicherheitsüberwachung |

| Adoption | Große Technologieunternehmen und Compliance-Teams | Anbieter von Sicherheitswerkzeugen und Cybersicherheitsfirmen, DevSecOps-Teams |

Bedeutung von Software

SBOMs spielen eine entscheidende Rolle für die Transparenz und Verantwortlichkeit von Software. Sie bieten Einblicke in die Software-Lieferkette und ermöglichen es Unternehmen, die Integrität von Softwarekomponenten zu überprüfen. Dieses Maß an Transparenz verringert das Risiko von Softwaremanipulationen und unbefugten Änderungen und stärkt letztlich das Vertrauen zwischen Softwareherstellern, -anbietern und -nutzern.

Darüber hinaus unterstützen SBOMs die Reaktion auf Zwischenfälle und die Verwaltung des Software-Lebenszyklus. Wenn Schwachstellen entdeckt werden, können die Sicherheitsteams dank einer detaillierten SBOM die Auswirkungen schnell abschätzen und Patches effektiv implementieren. Dieser proaktive Ansatz minimiert Ausfallzeiten und gewährleistet, dass kritische Systeme vor neuen Bedrohungen geschützt bleiben.

SBOMs in Sicherheit und Compliance

Ein SBOM ist ein wichtiges Instrument zur Gewährleistung der Softwaresicherheit und der Einhaltung von Vorschriften. Durch die Bereitstellung eines umfassenden Inventars aller Softwarekomponenten können Unternehmen mit SBOMs Schwachstellen effektiver verfolgen und verwalten. Sie ermöglichen es den Sicherheitsteams, Risiken proaktiv zu erkennen und zu mindern, indem sie sicherstellen, dass alle Abhängigkeiten von Drittanbietern und Open-Source-Software auf dem neuesten Stand und frei von bekannten Schwachstellen sind. Diese Transparenz ist unerlässlich, da Cyberbedrohungen immer ausgefeilter und allgegenwärtiger werden.

Regelwerke wie NIST, ISO, Executive Order 14028 und andere regionale technische Leitfäden schreiben strengere Software-Transparenz- und Sicherheitsmaßnahmen vor, was SBOMs zu einer wesentlichen Voraussetzung für die Einhaltung von Vorschriften macht. Unternehmen, die SBOMs nutzen, können die Einhaltung dieser Standards leichter nachweisen und so potenzielle rechtliche und finanzielle Auswirkungen vermeiden. Durch die Pflege genauer und aktueller SBOMs können Unternehmen Audits rationalisieren, den Aufwand für die Einhaltung von Vorschriften reduzieren und sicherstellen, dass die Software den Branchenvorschriften entspricht.

SBOM-Formate im Vergleich

Stärken und Schwächen

Jedes SBOM-Format dient unterschiedlichen Zwecken, so dass es wichtig ist, das richtige Format je nach den spezifischen Anforderungen auszuwählen.

| Merkmal | Stärken | Schwachstellen |

| SPDX | Umfassend und weit verbreitet. Starker Fokus auf Lizenzierung und Compliance. | Kann bei kleineren Projekten komplex sein |

| CycloneDX | Optimiert für Sicherheits- und Schwachstellenmanagement. | Weniger Nachdruck auf Lizenzierungsdetails |

| SWID-Tags | Integriert in Software | Begrenzte Standardisierung über Branchen hinweg |

Schlussfolgerung

Das Verständnis und die Implementierung von SBOMs ist für die moderne Softwaresicherheit entscheidend. Durch die Nutzung von Formaten wie SPDX, CycloneDX und SWID-Tags können Unternehmen die Transparenz ihrer Software-Lieferkette erhöhen und Sicherheitsrisiken minimieren.

Nächste Schritte

Bewerten Sie die aktuellen Praktiken Ihrer Organisation in der Software-Lieferkette und erkunden Sie SBOM-Formate, die mit Ihren Sicherheits- und Compliance-Anforderungen übereinstimmen.

Wenn Sie mehr über die Sicherung Ihrer Software-Lieferkette mit robusten SBOM-Lösungen erfahren möchten, besuchen Sie die OPSWAT Software Supply Chain Security.