MetaDefender Software Supply Chain verbessert weiterhin die Erfahrung und Effizienz von AppSec- und DevSecOps-Teams bei der Sicherung von Anwendungen gegen Angriffe aus der Lieferkette. In dieser Version 2.5.0 führen wir eine Reihe von Funktionen ein, die sich auf ein vereinfachtes Schwachstellenmanagement und die Standardisierung von SBOM konzentrieren. Diese neuen Funktionen erleichtern die Verwaltung der Sicherheit von Containern, Binärdateien und Quellcode - und das in kürzester Zeit und in großem Umfang.

Verbesserte Benutzeroberfläche für Repository- und Paketberichte

Optimieren Sie das Schwachstellenmanagement und klären Sie Probleme schneller auf Repository- und Paketebene.

CVE-Suche

Identifizierung von Komponenten, die von bekannten Schwachstellen betroffen sind.

Webhook-basierte Scans für GitLab und JFrog Binaries

Webhook-basierte Scans für GitLab und JFrog Binaries

Erweiterte Korrekturen in JFrog Artifactory

Schnellere Behebung von Schwachstellen und Minimierung des Risikos durch Kopieren, Verschieben und Löschen binärer Artefakte.

CycloneDX SBOM Ausfuhr

Erstellung von Berichten für Compliance und Standardisierung.

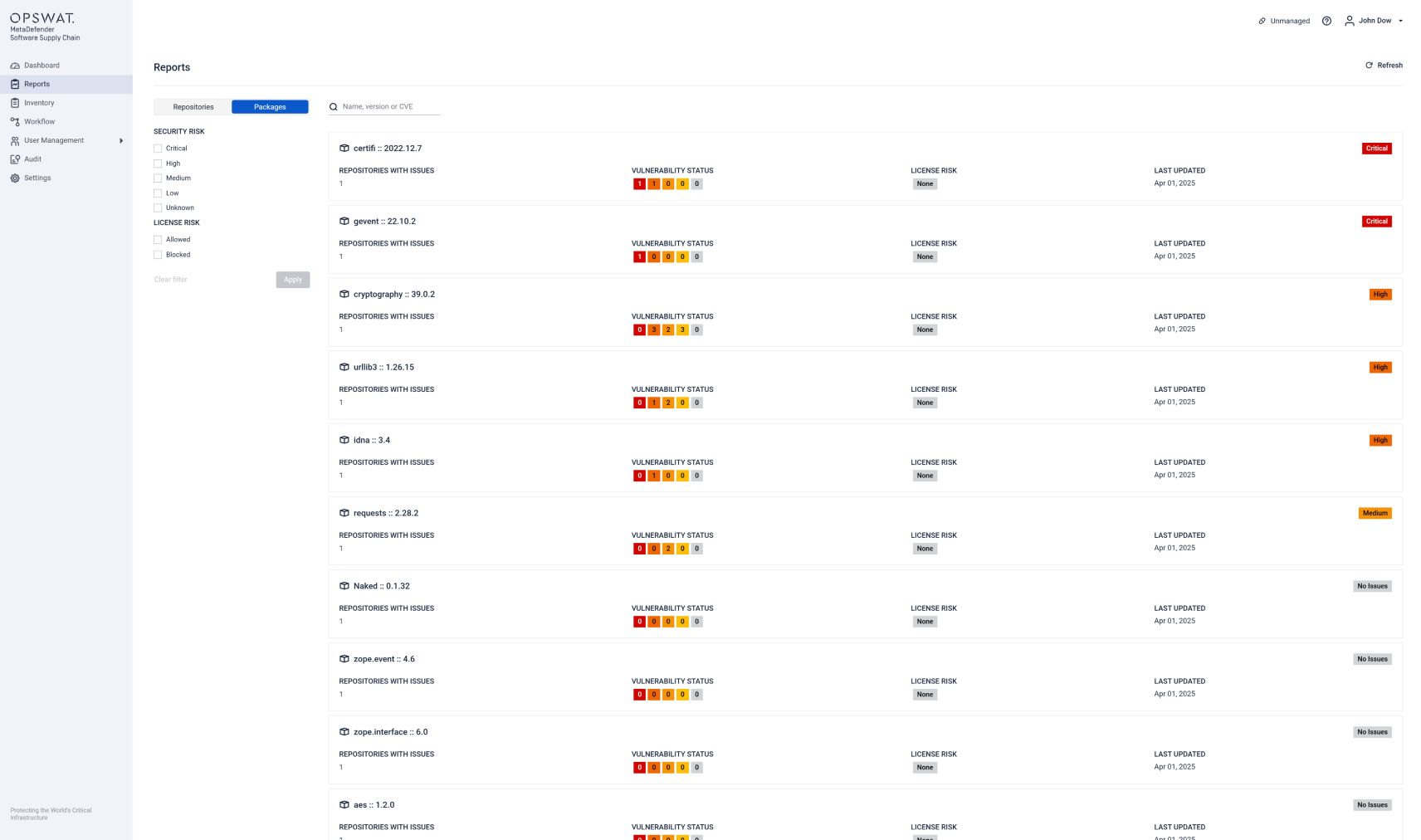

Repository und Paketberichte: Optimiertes Vulnerability Management

Unsere verfeinerte Schnittstelle ermöglicht die flexible Anzeige und Analyse von Bedrohungsdaten in Repositories und Paketen in Ihren Projekten.

Die Registerkarte "Berichte" bietet jetzt zwei verschiedene Anzeigemodi (Repository-Ebene und Paketebene), um sowohl einen Überblick auf hoher Ebene als auch detaillierte Einblicke auf Komponentenebene zu ermöglichen. Software können Einblicke in alle entdeckten Pakete im Repository erhalten und ein bestimmtes Paket für weitere Untersuchungen leicht aufschlüsseln.

Ansicht auf Repository-Ebene

Diese Ansicht bietet einen Überblick über die gescannten Repositories, einschließlich:

- Schwachstellen, Malware und Geheimnisse entdeckt

- Gesamtzahl der gefährdeten Pakete

- Lizenz-Risikostatus

Wenn Sie auf ein Repository klicken, können Sie eine detaillierte SBOM und die Scanergebnisse anzeigen.

Ansicht auf Paketebene

Diese Ansicht konzentriert sich auf die in Ihren Projekten verwendeten Softwarepakete, die angezeigt werden:

- Paketnamen

- Zugehörige Repositories mit Schwachstellen

- Status der Anfälligkeit

- Klassifizierung des Lizenzrisikos

- Schweregrad der Risiken

Filter-Optionen

Sie können die Scanergebnisse auch nach bestimmten Kriterien filtern:

- Schweregrad des Sicherheitsrisikos (Kritisch, Hoch, Mittel, Niedrig, Unbekannt)

- Lizenzstatus (Erlaubt, Gesperrt)

- Aktive Verbindungen (Repository, Container, Binary)

Diese beiden Perspektiven unterstützen unterschiedliche Rollen und Arbeitsabläufe zwischen AppSec-, DevSecOps- und Technik-Teams, um eine bessere Risikopriorisierung und eine engere Zusammenarbeit zwischen Sicherheit und Technik zu ermöglichen.

CVE-Suche: Sofortige Identifizierung von bekannten Schwachstellen

Wenn ein neues CVE veröffentlicht wird, können Teams es direkt durchsuchen, um festzustellen, ob eine Komponente in ihrer Umgebung betroffen ist, so dass sie mit minimaler Verzögerung auf diese Bedrohungen reagieren können. Unterstützt durch eine ständig aktualisierte Schwachstellendatenbank ermöglicht diese Funktion eine gezielte Triage, ohne dass CVE-Referenzen manuell mit bestimmten Paketen oder Build-Artefakten korreliert werden müssen.

Für Teams, die große und komplexe Projekte mit Hunderten von gescannten Komponenten verwalten, könnte dieses Update die Arbeitsabläufe bei der Reaktion auf Vorfälle und die Offenlegung von Schwachstellen verbessern.

Verbesserte Abhilfemaßnahmen für JFrog Binaries

In v2.5.0 vertieft MetaDefender Software Supply Chain die Integration mit JFrog Artifactory mit verbesserten Abhilfemöglichkeiten:

Korrektur der Kopie

Übertragen Sie verifizierte Binärpakete sicher zwischen Artefakt-Repositories oder isolieren Sie verdächtige Pakete in einem Quarantäne-Repository.

Hartes Löschen Wiedergutmachung

Definieren Sie Regeln, um kompromittierte Binärdateien dauerhaft zu entfernen, um Ihre Repositories sauber zu halten und das mit Artefakten verbundene Risiko zu minimieren.

Zur Verdeutlichung: Bei der Verwaltung von Artefakten in einer CI/CD-Pipeline können Artefakte, die zunächst in einem ungeprüften" Staging-Repository gespeichert werden, von MetaDefender Software Supply Chain gescannt und nach der Prüfung in ein sicheres" Repository verschoben werden. So kann sichergestellt werden, dass die Artefakte vor der Bereitstellung sicher und konform sind. Durch die Automatisierung dieses Prozesses können Teams manuelle Schritte eliminieren und gleichzeitig die Artefakt-Hygiene, die Rückverfolgbarkeit und den kontrollierten Zugriff in der gesamten Pipeline sicherstellen.

Als weit verbreiteter Binär-Repository-Manager spielt JFrog Artifactory eine zentrale Rolle in vielen CI/CD-Pipelines - es speichert Build-Outputs, hostet Drittanbieter-Abhängigkeiten und verwaltet Release-Artefakte. Für DevSecOps-Teams hilft die Sicherstellung, dass nur verifizierte, richtlinienkonforme Binärdateien an nachgelagerte Stufen weitergegeben werden, bei der Unterstützung von Artefakt-Governance-Richtlinien, der Stärkung der Build-Provenienz und der Reduzierung des Risikos von Bedrohungen auf Artefakt-Ebene in der Lieferkette.

Automatisieren Sie Sicherheitsprüfungen mit Webhooks für GitLab und JFrog Artifactory

MetaDefender Software Supply Chain unterstützt jetzt Webhook-basierte Trigger, um Sicherheitsscans in Reaktion auf wichtige Entwicklungsereignisse zu automatisieren. Dadurch können Sicherheitsscans automatisch gestartet werden, wenn bestimmte Ereignisse in JFrog Artifactory oder GitLab auftreten.

- Lösen Sie einen Scan unmittelbar nach einer Code-Übertragung oder einem Pull-Request aus.

- Scannen des Quellcodes bei Push oder Merge in den Hauptzweig.

Wesentliche Merkmale

- Workflow-spezifische URLs: Generieren Sie eine eindeutige Webhook-URL für jedes verbundene Repository, um eine einfache Konfiguration in GitLab oder JFrog Artifactory zu ermöglichen.

- Ereignisbasierte Auslöser: Starten Sie automatisch Scans bei Push-Ereignissen oder der Erstellung von Pull-Requests, um eine kontinuierliche Validierung während des gesamten Entwicklungszyklus sicherzustellen.

- Zentralisierte Bestandsverwaltung: Verwalten und überwachen Sie aktive Webhooks direkt vom Inventarbildschirm des Scanners aus, um Kontrolle und Transparenz zu gewährleisten.

Vorteile

- Integrieren Sie die kontinuierliche Validierung neuer Komponenten in CI/CD-Workflows.

- Echtzeit-Transparenz der Risiken - neue oder aktualisierte Komponenten werden bewertet, sobald sie im Projekt eingeführt oder geändert werden.

- Reduziert den manuellen Aufwand und den operativen Overhead.

- Skalierbare SDLC-Sicherheit für eine schnelllebige Softwareentwicklung.

Über die MetaDefender Software Supply Chain

MetaDefender Software Supply Chain verbessert Ihre DevSecOps-Pipeline durch das Scannen jeder Software-Bibliothek, einschließlich Open-Source-Komponenten von Drittanbietern, um Sicherheitsbedrohungen und Schwachstellen zu identifizieren. Mit unseren Erkennungs- und Vorbeugungstechnologien wird Ihr SDLC vor Malware und Schwachstellen geschützt, um die Anwendungssicherheit und die Einhaltung von Richtlinien zu verbessern.

SBOM in das CycloneDX-Format exportieren

Um Compliance-Anforderungen zu erfüllen und die Integration von Ökosystemen zu ermöglichen, können Entwicklungs- und Sicherheitsteams SBOMs (Software Bill of Materials) im CycloneDX-Format exportieren.

Dies unterstützt die Bemühungen um:

- Vereinfachung der SBOM-Erstellung in standardisierten Formaten.

- Ermöglicht die Übermittlung von SBOMs an Aufsichtsbehörden oder Drittparteien.

- Gewährleistung der Kompatibilität von Tools, Ökosystemen und Partnern in der Lieferkette.

- Erfüllen Sie die sich entwickelnden Sicherheitsstandards für die Software-Lieferkette ohne zusätzlichen Aufwand.

Mehr dazu in Kürze

Wir bauen die Funktionen von MetaDefender Software Supply Chainweiter aus, um Sicherheits- und DevSecOps-Teams die Automatisierung, Transparenz und Kontrolle zu geben, die sie benötigen, um sichere Software in großem Umfang bereitzustellen. Unsere Cybersecurity-Experten stellen Ihnen diese neuen Funktionen gerne im Detail vor.

Details zur Veröffentlichung

- Produkt:MetaDefender Software Supply Chain

- Erscheinungsdatum: 16 April 2025

- Versionshinweise:2.5.0

- Herunterladen von OPSWAT Portal

Weitere Informationenerhalten Sievon unseren Experten für Cybersicherheit.