Was ist CI/CD-Sicherheit?

CI/CD-Sicherheit ist die Verbreitung von Sicherheitspraktiken und -maßnahmen in der gesamten Pipeline für kontinuierliche Integration und kontinuierliche Bereitstellung (CI/CD). Sie konzentriert sich auf den Schutz der automatisierten Prozesse, die bei der Softwareentwicklung eingesetzt werden, um die Integrität, Sicherheit und Zuverlässigkeit von Codeänderungen von der Entwicklung bis zur Bereitstellung zu gewährleisten.

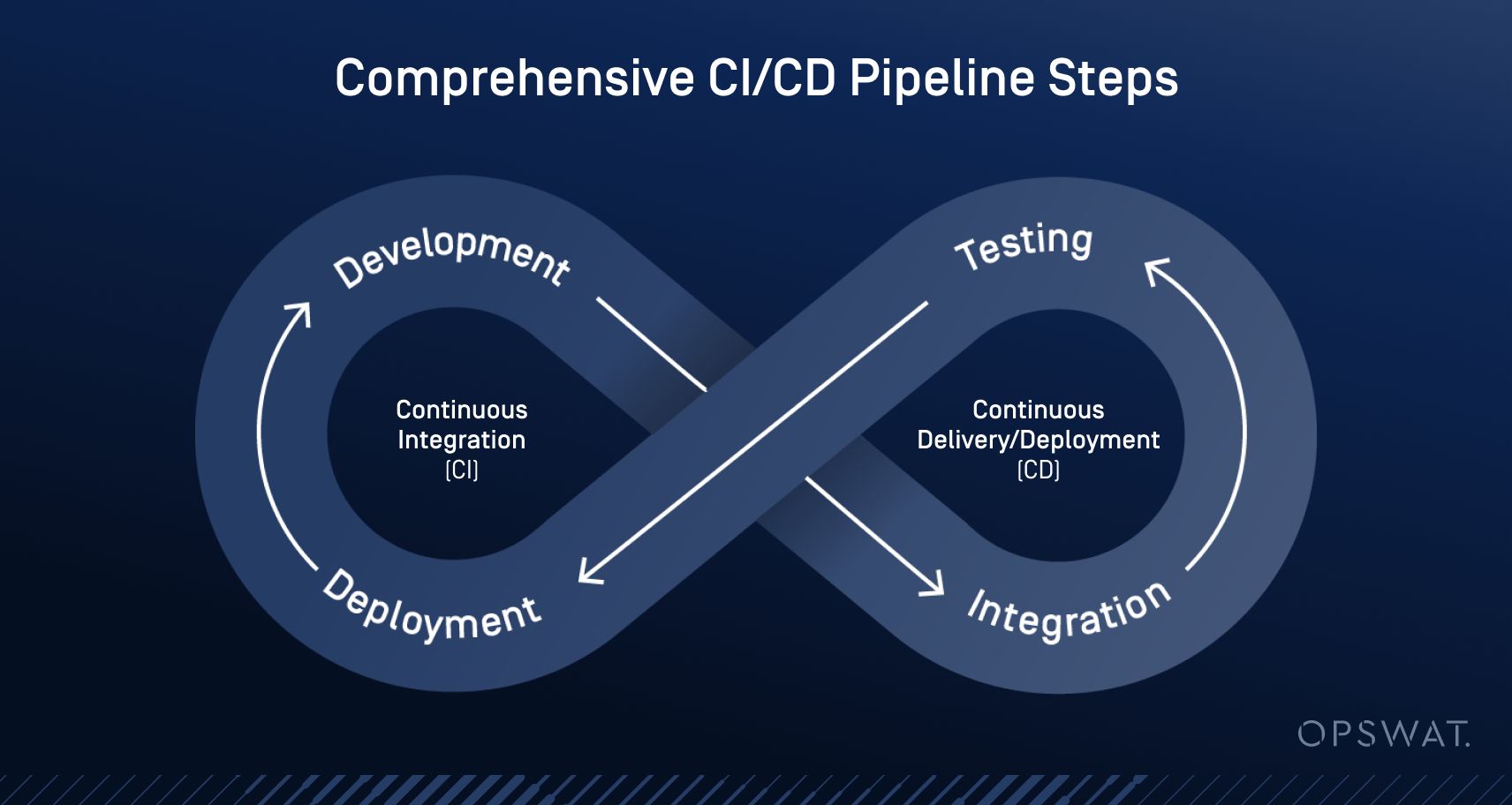

Bei der kontinuierlichen Integration (Continuous Integration, CI) wird der Code häufig in einem zentralen Repository zusammengeführt und es werden Tools von Drittanbietern integriert, um Aufgaben der Anwendungserstellung wie Tests, Entwicklung und Repository-Verwaltung zu automatisieren. Continuous Delivery/Deployment (CD) erweitert dies durch die Automatisierung der Bereitstellung dieser Änderungen in der Produktion oder anderen Umgebungen.

Wenn CI/CD effektiv implementiert wird, erhöht es die Entwicklungsgeschwindigkeit, die Konsistenz und die Zuverlässigkeit der Bereitstellung. Ohne angemessene Sicherheitskontrollen können diese Pipelines jedoch Schwachstellen einführen, sensible Daten offenlegen und die Anwendungsintegrität gefährden.

Effektive CI/CD-Sicherheit gewährleistet, dass Codeänderungen sicher sind, der Zugriff kontrolliert wird und der gesamte Softwareentwicklungszyklus (SDLC) vor potenziellen Bedrohungen und bösartigen Aktivitäten geschützt ist.

CI/CD-Pipeline erklärt

Die CI/CD-Pipeline umfasst die Integration und Bereitstellung neuen Codes in eine bestehende Codebasis. Dabei kann es sich um zusätzliche Funktionen, Verbesserungen der Lebensqualität oder Sicherheits- und Fehlerbehebungen handeln. Für die meisten Unternehmen würde eine robuste CI/CD-Pipeline die meisten oder alle der folgenden Schritte umfassen:

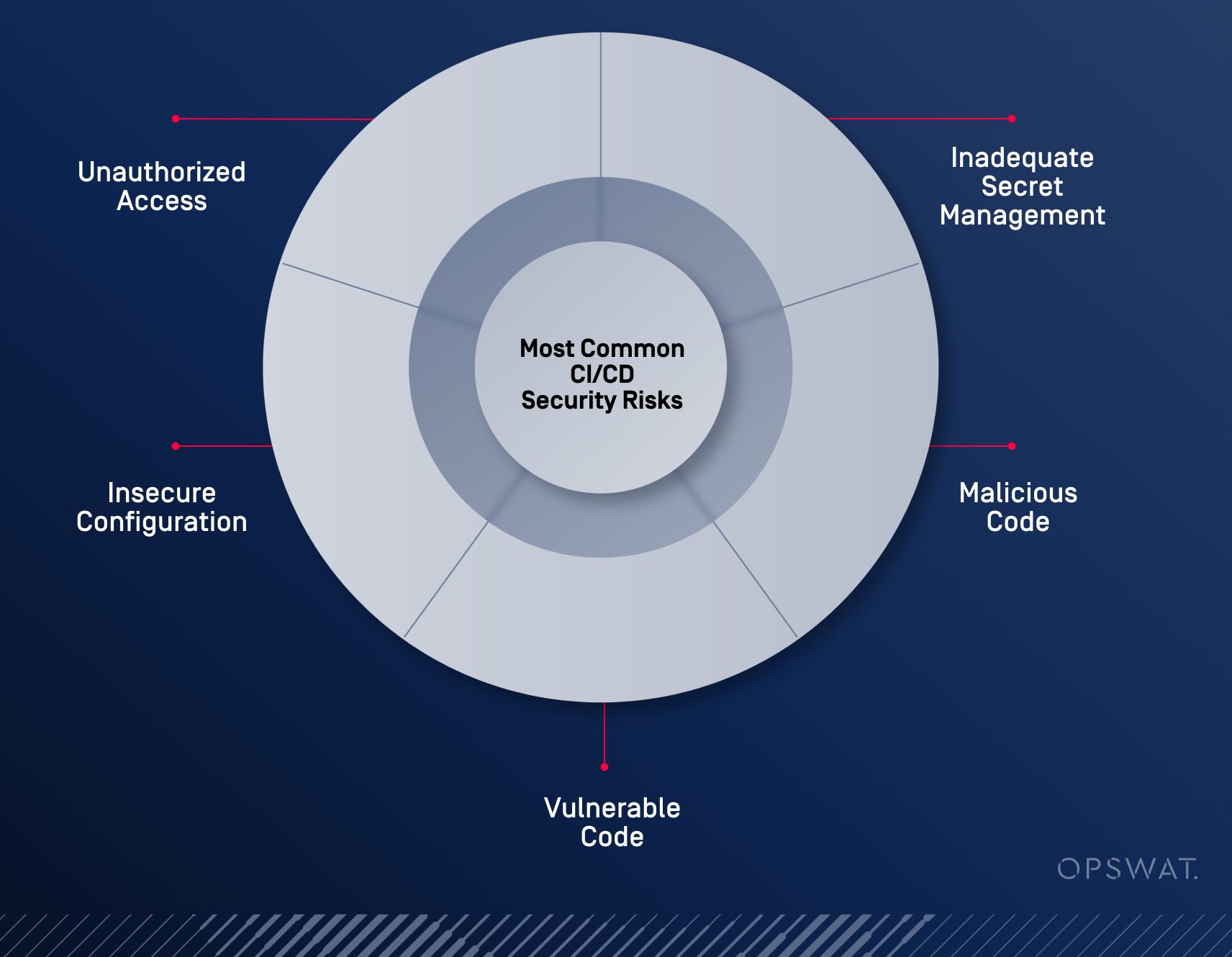

CI/CD-Sicherheits-Pipeline-Risiken

Eine optimierte CI/CD-Pipeline ohne angemessene Sicherheitsmaßnahmen bedeutet, dass Bedrohungsakteure Schritte in diesem Prozess ausnutzen können, um die gesamte Codebasis zu gefährden. Einige der häufigsten CI/CD-Sicherheitsrisiken sind:

Unbefugte Personen, die sich Zugang zur CI/CD-Pipeline verschaffen, können bösartigen Code einschleusen oder auf vertrauliche Informationen zugreifen.

Ein unsachgemäßer Umgang mit Geheimnissen wie API und Passwörtern kann zu unbefugtem Zugriff und Datenverletzungen führen.

Die Einführung von bösartigem Code durch Abhängigkeiten oder direkte Code-Injektion kann die Anwendung und ihre Daten gefährden.

Sicherheitsschwachstellen in der Codebasis sowie Schwachstellen, die durch Komponenten von Drittanbietern eingeführt werden, können von Angreifern ausgenutzt werden, wenn sie nicht erkannt und behoben werden.

Falsch konfigurierte CI/CD-Tools und -Umgebungen können Angriffen und Datenlecks Tür und Tor öffnen.

Es gibt zahlreiche ungünstige Folgen, die sich aus dem Versagen beim Schutz des CI/CD-Prozesses ergeben können, darunter:

- Ein kompromittierter CI/CD-Server, der zur Verbreitung von Malware in einer Produktionsumgebung führt.

- Unbefugter Zugriff und Preisgabe sensibler Daten aufgrund von fest einkodierten Anmeldeinformationen im Quellcode.

- Einschleusen von bösartigem Code über eine ungeschützte Abhängigkeit von Dritten, was zu einem Angriff auf die Lieferkette führt.

OWASP Top 10

Die Top 10 des Open Web Application Security Project (OWASP) ist eine umfassende Liste der häufigsten Sicherheitsrisiken von Webanwendungen, die auf umfangreichen Untersuchungen und Umfragen beruht. Sie wird regelmäßig aktualisiert und ist weithin als Branchenmaßstab für die sichere Entwicklung von Webanwendungen anerkannt. Zu den wichtigsten Risiken gehören:

Hochgradig konfigurierbare Anwendungsserver, Frameworks und Cloud-Infrastrukturen können Sicherheitsfehlkonfigurationen aufweisen, wie z. B. zu weit gefasste Berechtigungen, unveränderte unsichere Standardwerte oder zu aufschlussreiche Fehlermeldungen, die Angreifern einfache Möglichkeiten bieten, Anwendungen zu kompromittieren.

Eine mangelhafte Implementierung von Authentifizierungs- und Zugriffsbeschränkungen kann es Angreifern ermöglichen, problemlos auf eingeschränkte Ressourcen zuzugreifen. Unbefugte Benutzer können Zugang zu sensiblen Dateien, Systemen oder Einstellungen für Benutzerrechte erhalten.

Diese Angriffe nutzen Schwachstellen in Webanwendungen aus, die kompromittierte Daten akzeptieren, z. B. SQL-Injection, OS Command Injection und Cross Site Scripting (XSS). Durch Einschleusen von bösartigem Code in Eingabefelder können Angreifer unbefugte Befehle ausführen, auf sensible Datenbanken zugreifen und Systeme kontrollieren.

Probleme wie schwache kryptografische Schlüssel, veraltete Algorithmen oder fest kodierte Passwörter können dazu führen, dass sensible Daten offengelegt werden.

Diese in den OWASP Top Ten 2021 hinzugefügte Kategorie konzentriert sich auf grundlegende Designfehler und ineffektive Kontrollen und nicht nur auf schwache oder fehlerhafte Implementierungen.

CI/CD-Sicherheitsherausforderungen

Entwickler stehen während des gesamten SDLC- und CI-CD-Prozesses vor mehreren kritischen Sicherheitsherausforderungen.

Die mangelnde Sichtbarkeit und das fehlende Bewusstsein für Geheimnisse und sensible Daten können zu Problemen bei der gemeinsamen Nutzung und Verfolgung sensibler Informationen führen. Zu einer effektiven Verwaltung von Geheimnissen gehört die sichere Speicherung und Handhabung von Geheimnissen wie API Schlüssel, Kennwörter und Zertifikate. Die häufige Notwendigkeit, auf diese Informationen zuzugreifen und sie zu speichern, stellt einen potenziellen Angriffsvektor für Bedrohungsakteure dar.

Die Entwickler müssen auch mit dem unerwarteten Vorhandensein von bösartigem Code fertig werden, der entweder durch externe Eingriffe oder intern durch Mitarbeiter, die böswillig handeln oder deren Anmeldedaten gestohlen und missbraucht werden, eingeschleust werden kann. Dieser Code kann auch aus nicht verifizierten Quellen oder veralteten Abhängigkeiten von Dritten stammen.

Eine kontinuierliche Überwachung und Überprüfung auf bekannte Schwachstellen in der Codebasis und den Abhängigkeiten ist unerlässlich. Bedrohungsakteure könnten diese ungepatchten Schwachstellen ausnutzen, um bösartigen Code zu verbreiten.

Schließlich kann auch der Quellcode selbst durch unbefugten Zugriff und Manipulationen bedroht sein. Ohne regelmäßige Audits und die Einhaltung bewährter Praktiken bei der Quellcodeverwaltung könnten die Integrität und Sicherheit der Codebasis gefährdet sein.

Wie man Secure eine CI/CD-Pipeline

Um diese Herausforderungen im CI/CD-Prozess zu bewältigen, müssen Entwickler robuste Sicherheitsmaßnahmen implementieren, einschließlich:

Implementieren Sie Zugangskontrollen, Codeüberprüfungen und automatische Scans, um die Integrität der Codebasis zu schützen. Die Verwendung von Versionskontrollsystemen wie Git mit geeigneten Sicherheitsmaßnahmen hilft bei der Aufrechterhaltung der Codesicherheit.

Schränken Sie den Zugriff auf CI/CD-Tools und -Umgebungen auf der Grundlage der erforderlichen Mindestberechtigungen ein. Stellen Sie sicher, dass Benutzer und Prozesse nur den Zugriff erhalten, den sie für die Ausführung ihrer Aufgaben benötigen.

Was sind die besten CI/CD-Sicherheitspraktiken?

Sicherheitsmaßnahmen sind zwar von entscheidender Bedeutung, doch müssen die Entwickler während des gesamten SDLC auch fortlaufende Praktiken anwenden, um sicherzustellen, dass die CI/CD-Sicherheitsmaßnahmen so effektiv wie möglich umgesetzt werden.

Halten Sie Abhängigkeiten auf dem neuesten Stand, um das Risiko von Sicherheitslücken zu verringern. Verwenden Sie Tools wie Dependabot und Renovate, um die Aktualisierung von Abhängigkeiten zu automatisieren.

Durchführung regelmäßiger Sicherheitsprüfungen der CI/CD-Pipeline, um potenzielle Risiken zu ermitteln und zu beseitigen. Sicherheitsprüfungen helfen bei der Einhaltung von Vorschriften und der Gewährleistung der Wirksamkeit von Sicherheitsmaßnahmen.

Wo ist die CI/CD-Sicherheit am kritischsten?

Welche Prozesse und Teams sind am meisten betroffen, wenn es um CI/CD-Sicherheitspipelines geht? Das Verständnis dieses Aspekts ist entscheidend dafür, dass Sicherheitsverbesserungen und Ressourcen den richtigen Teams zugewiesen werden.

Die Integration von Sicherheitspraktiken in den DevOps-Prozess gewährleistet einen sicheren Entwicklungslebenszyklus. DevSecOps unterstreicht die Bedeutung der Sicherheit in jeder Phase der CI/CD-Pipeline.

Um die Software-Lieferkette vor Schwachstellen und Bedrohungen zu schützen, müssen Abhängigkeiten von Dritten geprüft und Sicherheitskontrollen für die gesamte Lieferkette implementiert werden.

Schützen Sie Ihr Projekt mit CI/CD-Sicherheit

Die Gewährleistung der Sicherheit in CI/CD-Pipelines ist unerlässlich, um die Softwareintegrität zu schützen, unbefugten Zugriff zu verhindern und die mit der Softwareentwicklung und -bereitstellung verbundenen Risiken zu mindern. Durch die Implementierung umfassender, mehrschichtiger CI/CD-Sicherheitspraktiken und die Verwendung sicherer CI/CD-Tools können Unternehmen ihre CI/CD-Prozesse schützen und sichere Software bereitstellen. Effektive CI/CD-Sicherheitsmaßnahmen erhöhen die Zuverlässigkeit und Vertrauenswürdigkeit der Software und stellen sicher, dass sie sowohl die funktionalen als auch die Sicherheitsanforderungen erfüllt.

Erfahren Sie, wie die MetaDefender Software Supply Chain von OPSWATdie gesamte Lieferkette absichert und damit einen umfassenden Schutz für Ihr Projekt gewährleistet.

FAQs

Was ist CI/CD-Sicherheit?

CI/CD-Sicherheit ist die Verbreitung von Sicherheitspraktiken und -maßnahmen in der gesamten Pipeline für kontinuierliche Integration und kontinuierliche Bereitstellung (CI/CD). Sie konzentriert sich auf den Schutz der automatisierten Prozesse, die bei der Softwareentwicklung eingesetzt werden, um die Integrität, Sicherheit und Zuverlässigkeit von Codeänderungen von der Entwicklung bis zur Bereitstellung zu gewährleisten.

Was umfasst eine CI/CD-Pipeline?

Die CI/CD-Pipeline umfasst die Integration und Bereitstellung neuen Codes in eine bestehende Codebasis. Dabei kann es sich um zusätzliche Funktionen, Qualitätsverbesserungen oder Sicherheits- und Fehlerbehebungen handeln. In den meisten Unternehmen umfasst eine robuste CI/CD-Pipeline die Phasen Entwicklung, Integration, Tests und Bereitstellung.

Warum sind CI/CD-Pipelines gefährdet?

Eine optimierte CI/CD-Pipeline ohne angemessene Sicherheitsmaßnahmen weist Lücken auf, die Bedrohungsakteure ausnutzen können. Zu den üblichen Risiken gehören unbefugter Zugriff, unzureichende Verwaltung von Geheimnissen, Einschleusen von bösartigem Code, anfälliger Code und unsichere Konfiguration. Diese Schwachstellen können Software gefährden und sensible Daten preisgeben.

Was sind die häufigsten CI/CD-Sicherheitsrisiken?

- Unbefugter Zugriff: Angreifer, die sich Zugang zur CI/CD-Pipeline verschaffen, können Code einschleusen oder Informationen stehlen.

Unzureichende Verwaltung von Geheimnissen: Schlechte Handhabung von API oder Passwörtern kann zu Sicherheitsverletzungen führen.

Bösartiger Code: Von Bedrohungsakteuren oder Abhängigkeiten eingeschleuster Code kann Anwendungen gefährden.

Anfälliger Code: Ungepatchter oder fehlerhafter Code öffnet die Tür zur Ausnutzung.

Unsichere Konfiguration: Falsch konfigurierte Umgebungen können zu Datenlecks oder Kontrollverlust führen.

Was ist die OWASP Top 10 und warum ist sie wichtig?

Die OWASP Top 10 ist eine regelmäßig aktualisierte Liste der häufigsten Sicherheitsrisiken von Webanwendungen. Sie umfasst Probleme wie falsche Sicherheitskonfiguration, fehlerhafte Zugriffskontrolle, Injektion, kryptografische Fehler und unsicheres Design. Sie dient als Branchenmaßstab für die Erkennung und Behebung von Sicherheitsproblemen.

Welchen Sicherheitsherausforderungen sehen sich Entwickler bei CI/CD gegenüber?

Entwickler haben oft mit mangelnder Transparenz von Geheimnissen, bösartigem Code, der durch Abhängigkeiten eingeschleust wird, und ungepatchten Sicherheitslücken zu kämpfen. Unbefugter Zugriff auf Quellcode und unsachgemäßer Umgang mit Geheimnissen erhöhen die Risiken. Diese Herausforderungen unterstreichen die Notwendigkeit einer konsequenten Sicherheitsüberwachung und sicherer Entwicklungspraktiken.

Wie können Sie eine CI/CD-Pipeline sichern?

- Verwaltung von Geheimnissen: Verwenden Sie verschlüsselte Tresore für die Speicherung von Anmeldedaten.

Automatisierte Sicherheitstests: Integrieren Sie Tools, um Schwachstellen frühzeitig zu erkennen.

Sicherheit des Quellcodes: Verwenden Sie Code-Reviews und Zugangskontrollen.

Grundsatz des geringsten Privilegs: Beschränken Sie den Zugriff auf das Notwendigste.

Sicherheit der Umgebung: Isolieren Sie Entwicklungs- und Produktionsumgebungen durch geeignete Kontrollen.

Was sind die besten Praktiken für CI/CD-Sicherheit?

- Aktualisieren Sie regelmäßig die Abhängigkeiten von Drittanbietern.

Durchführung von Sicherheitsaudits der CI/CD-Pipeline.

Überwachen Sie die Pipeline mit Hilfe von Protokollierungs- und Warnsystemen auf Bedrohungen.

Wo ist die CI/CD-Sicherheit am kritischsten?

CI/CD-Sicherheit ist in Bereichen wie den folgenden unerlässlich:

DevSecOps

Testen der Anwendungssicherheit

Container Sicherheit

Infrastruktur als Code (IaC)

Einhaltung der Vorschriften und Governance

Supply Chain Security

Patch Management

Reaktion auf Vorfälle

Microservices-Sicherheit

Warum ist die Sicherung von CI/CD-Pipelines wichtig?

Die Sicherung von CI/CD-Pipelines ist von entscheidender Bedeutung für den Schutz der Softwareintegrität, die Verhinderung unbefugten Zugriffs und die Reduzierung von Risiken während des gesamten Softwareentwicklungslebenszyklus. Robuste CI/CD-Sicherheit hilft, eine sichere, zuverlässige und konforme Softwarebereitstellung zu gewährleisten.