MetaDefender Sandbox 2.4.0 markiert einen großen Sprung nach vorne in der Bedrohungserkennung, Unternehmensintegration und Benutzerfreundlichkeit. Mit neuen Emulationsfunktionen, nahtloser SSO-Unterstützung und verbesserten UI-Workflows versetzt diese Version Sicherheitsteams in die Lage, Bedrohungen schneller und genauer zu analysieren. Erfahren Sie, was neu ist, was verbessert wurde und wie Ihre Bedrohungsabwehr jetzt noch intelligenter ist.

Was gibt's Neues?

Diese Version bietet leistungsstarke neue Funktionen zur Verbesserung der Unternehmensbereitschaft, des Benutzerzugriffs und der Analysetiefe.

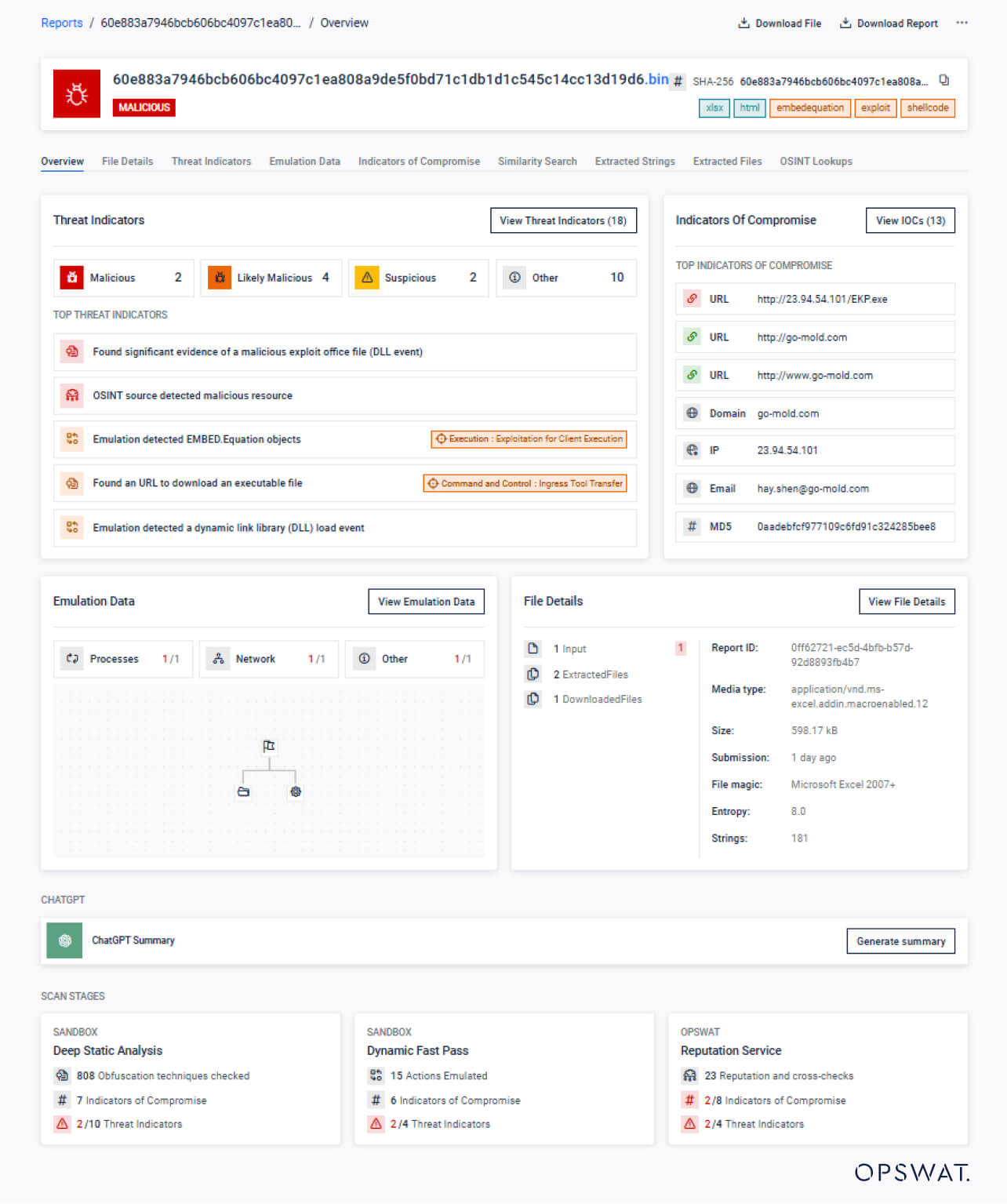

- Report Overview Redesign

Entdecken Sie eine völlig neu gestaltete Benutzeroberfläche, die auf Übersichtlichkeit und Geschwindigkeit ausgelegt ist - mit intuitiver Navigation, dynamischer Filterung und konsolidierten Erkenntnissen über Bedrohungen in einer einzigen, optimierten Ansicht.

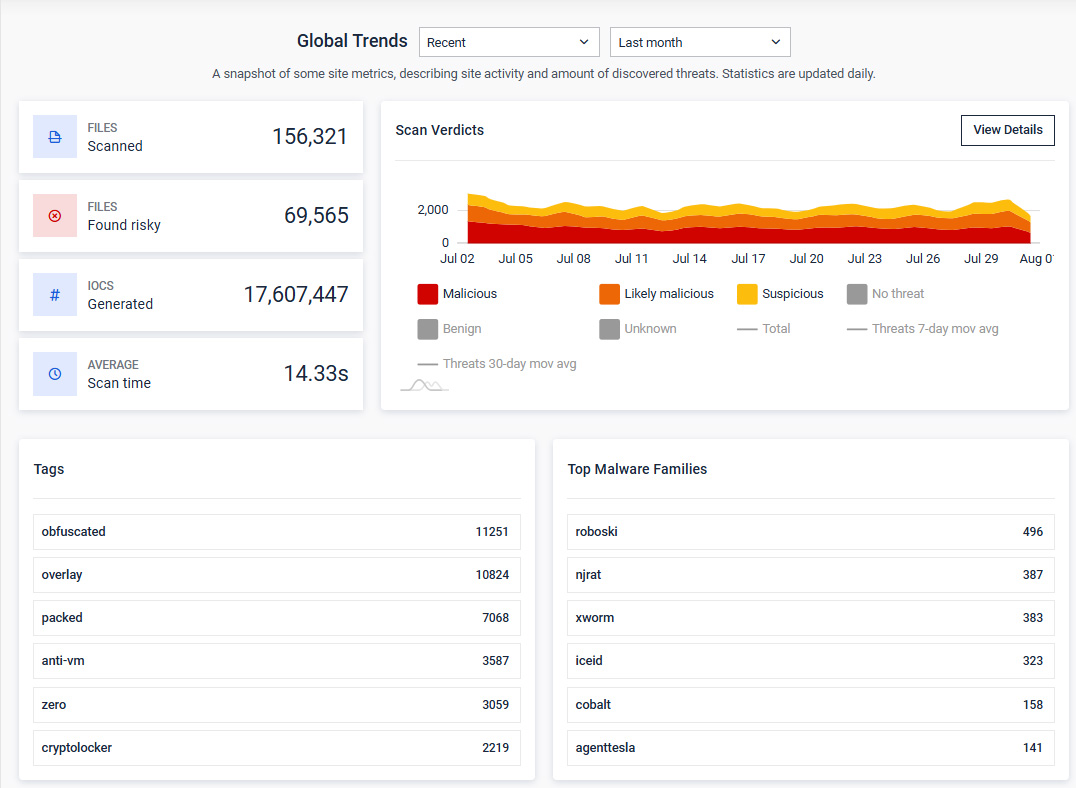

- Neugestaltung der Trends-Seite

Die verbesserte Trends-Seite bietet ein überarbeitetes Layout und eine intuitive Grafik, die mit aktualisierten Diagrammen zu Scan-Urteilen, durchschnittlicher Scanzeit, IOC-Generierung und führenden Bedrohungsindikatoren einen besseren Einblick ermöglicht.

- SAML 2.0 Identity Provider (IDP) Integration

Die MetaDefender Sandbox lässt sich nahtlos in Enterprise SSO Lösungen wie OKTA, Ping und Active Directory Federation Services (AD FS) integrieren, wobei eine vollständige SAML 2.0 Federation genutzt wird. - Red Hat Offline-Installationsmodus

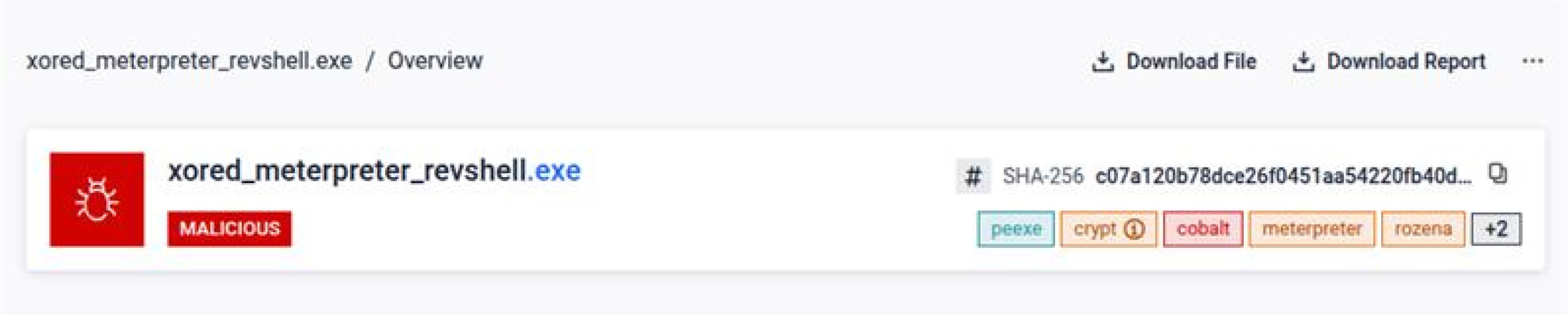

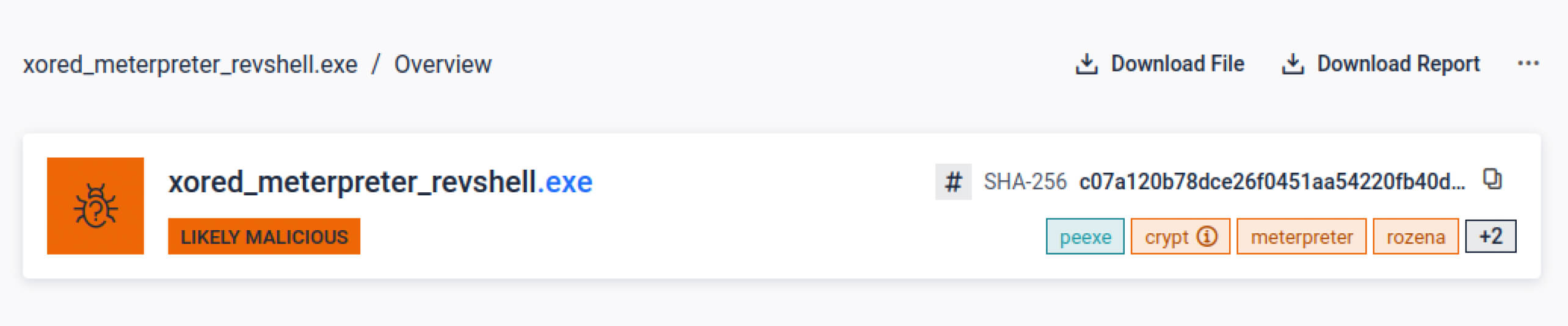

Sichere Bereitstellung von Sandbox in Air-Gapped-Umgebungen mit vollständiger Unterstützung für die Offline-Installation unter Red Hat Enterprise Linux 9. - Advanced Windows PE Emulator (Beta)

Die Beta-Version des Advanced Windows PE Emulators liefert bereits einen erheblichen Wert durch das Entpacken dynamischer Nutzdaten, das Aufdecken versteckter IOCs und das Aufdecken neuer Bedrohungsindikatoren - und trägt damit direkt zu einer realen Auswirkung bei, die auf Filescan.io gemessen wurde: ein Anstieg von +48 % bei den hochgradig vertrauenswürdigen ("bösartigen") Urteilen pro Tag, +224 % mehr extrahierte IOCs pro Tag und ein Anstieg von +159 % bei der Erzeugung von Tags.

Zusammen machen diese Innovationen MetaDefender Sandbox intuitiver, skalierbarer und effektiver für moderne Sicherheitsoperationen.

Verbesserungen

Neben neuen Funktionen bietet diese Version gezielte Verbesserungen, die die Leistung, Ausfallsicherheit und Transparenz optimieren.

- Die Übersicht über die Bedrohungsindikatoren zählt

Dashboards zeigen jetzt eindeutige Bedrohungsindikatoren an, um klarere und besser umsetzbare Risikobewertungen zu liefern. - Eingabehilfen und Formular-Refactor

Die überarbeiteten Formularkomponenten gewährleisten eine konsistente Beschriftung, ARIA-Konformität und barrierefreie Validierung, was die Benutzerfreundlichkeit verbessert und den Best Practices für Barrierefreiheit entspricht.

Diese Verbesserungen stärken die Rolle von MetaDefender Sandbox als grundlegendes Werkzeug für die fortschrittliche Bedrohungsanalyse.

Erkennung von Bedrohungen auf der nächsten Ebene

Was gibt's Neues?

MetaDefender Sandbox 2.4.0 erweitert die Erkennungsmöglichkeiten durch intelligenteres Entpacken, Deobfuscation und Variantenerkennung.

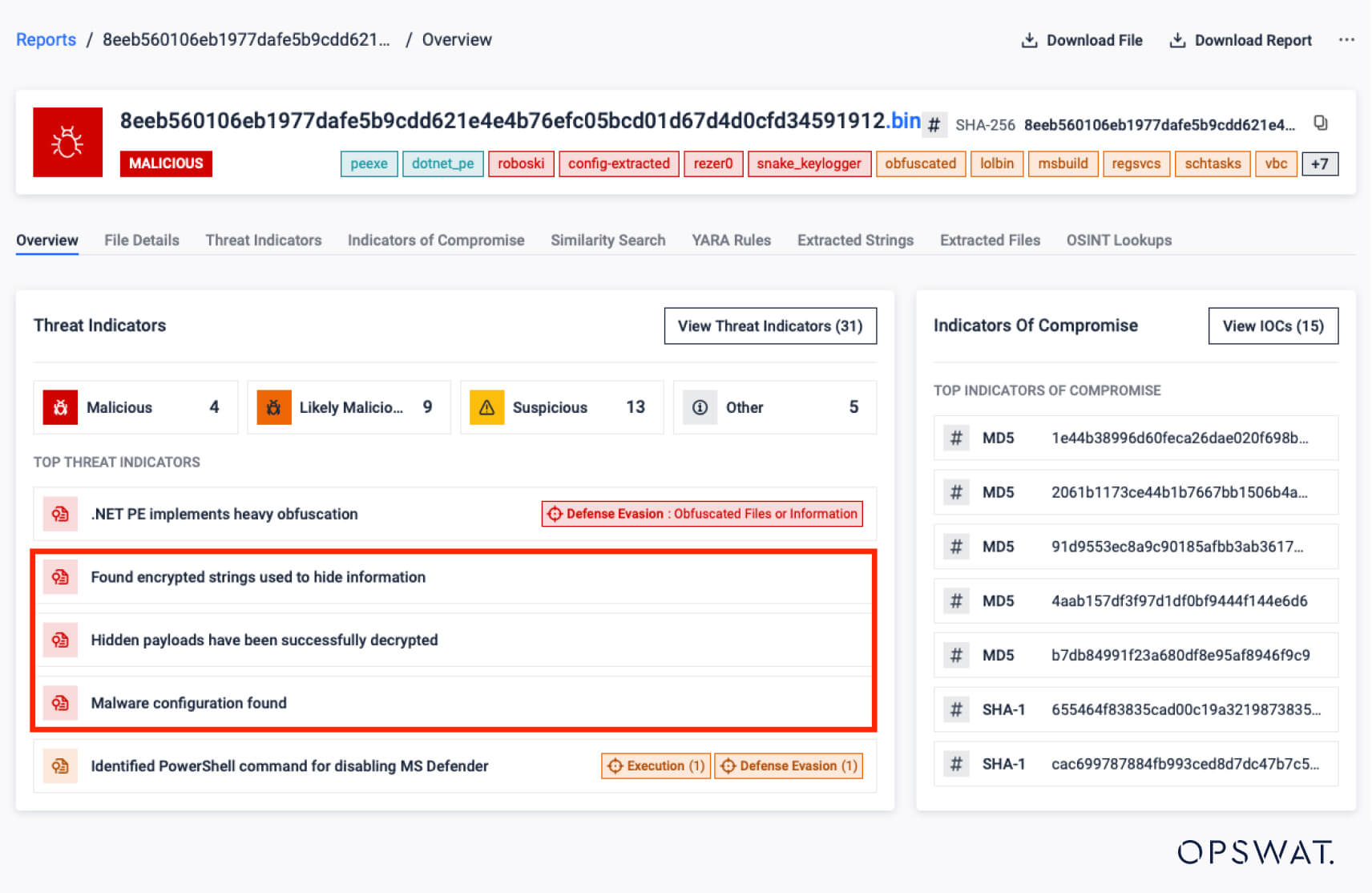

- Aktualisierte YARA- und Malware-Konfigurationsextraktionslogik

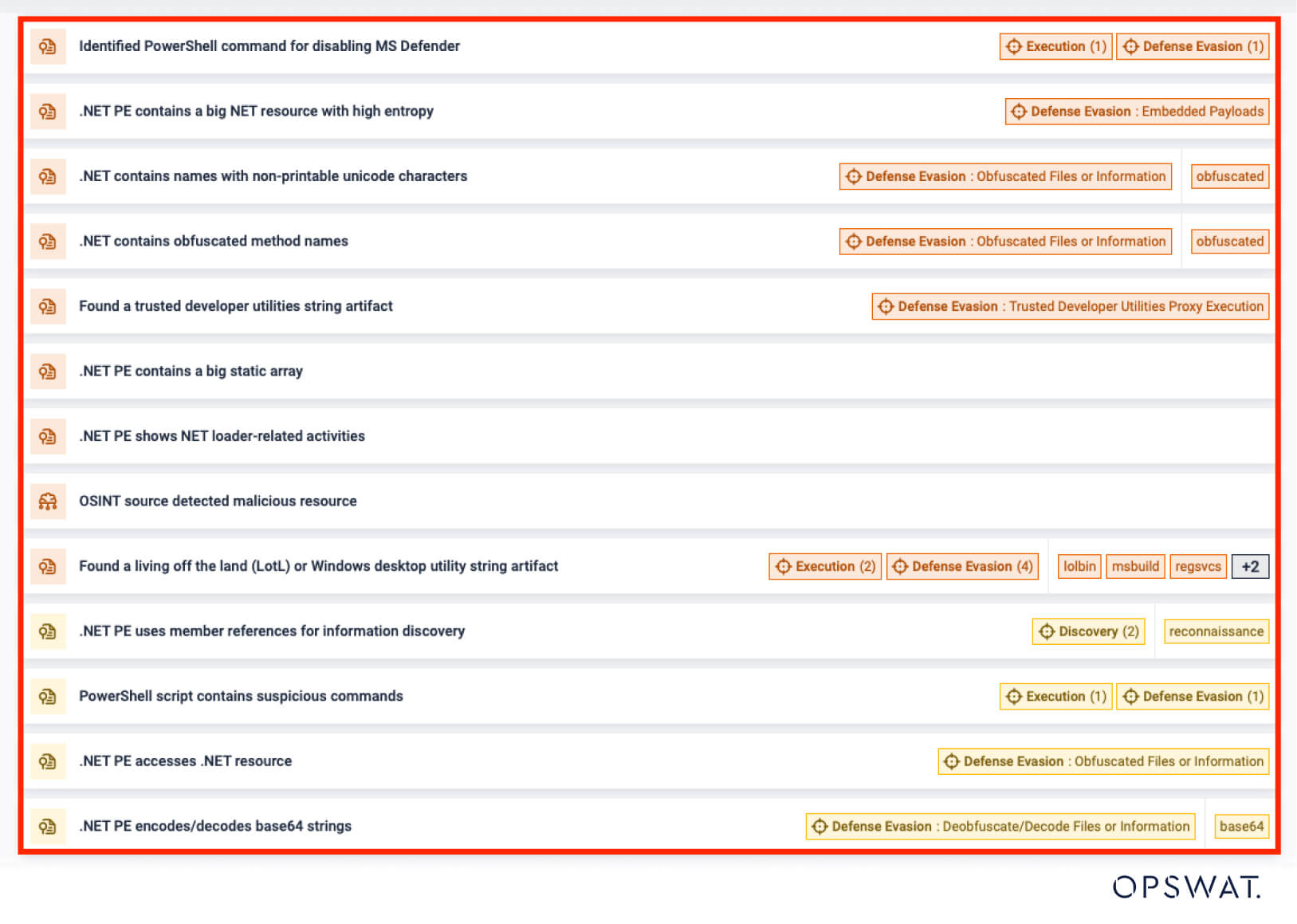

Die Erkennungsregeln und die Konfigurationsextraktionslogik wurden aktualisiert, um Lumma Stealer (ChaCha), MetaStealer und Snake Keylogger-Varianten besser zu erkennen. - Verbesserungen beim Entpacken von .NET-Ladern

Es wurde Unterstützung für das Entpacken von Roboski- und ReZer0-Ladern sowie für die Entschleierung des Kontrollflusses in .NET-Dateien hinzugefügt, um die Extraktion von Nutzdaten zu verbessern.

- Kontrollflussentschlüsselung in .NET-Dateien

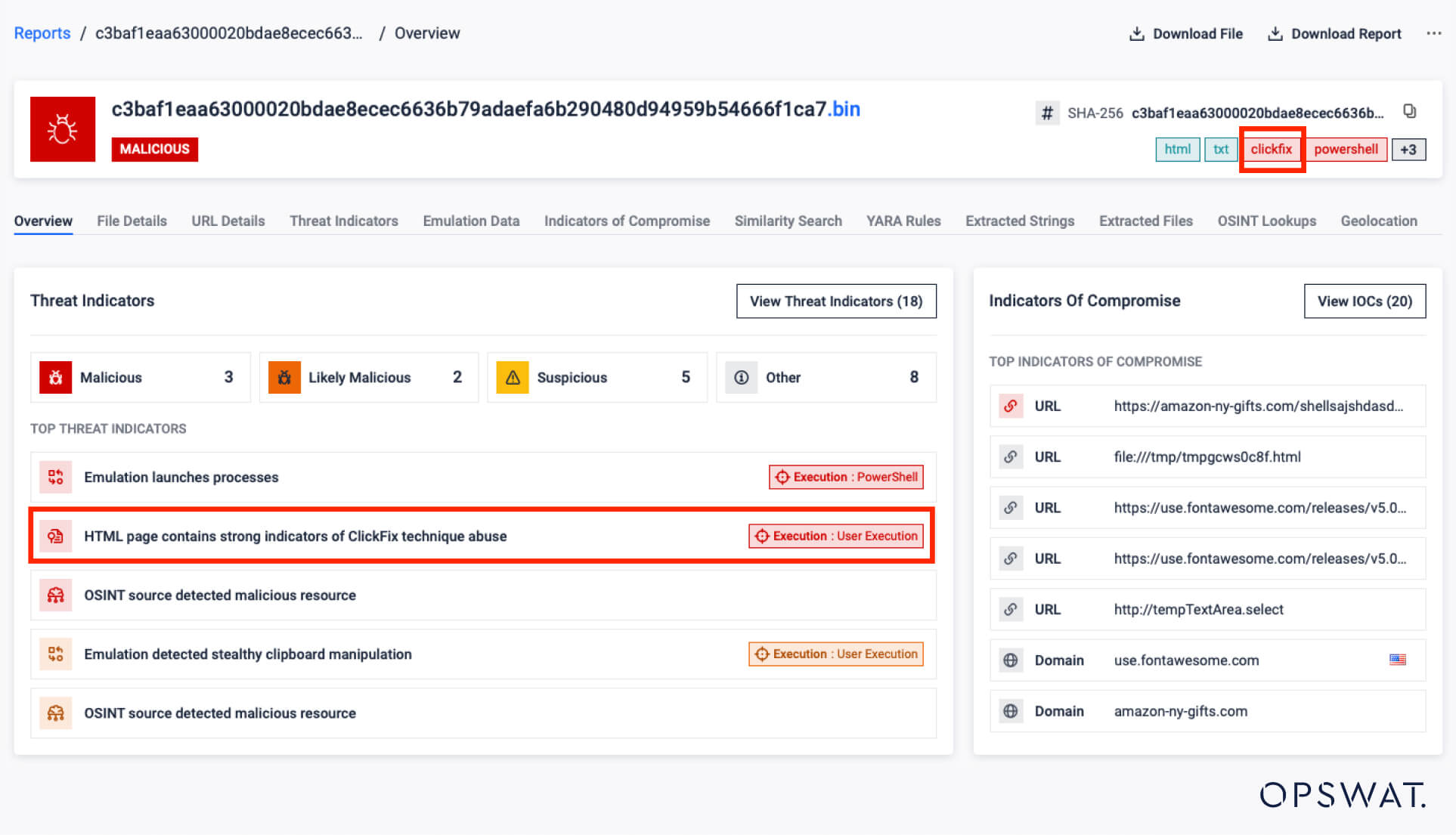

Implementierte Kontrollflussentschlüsselung zur Verbesserung der Entpackungseffizienz und zur Aufdeckung versteckter Nutzdaten in verschleierten .NET-Beispielen. - Frühzeitige Erkennung von ClickFix-Varianten

Ermöglicht die frühzeitige Erkennung von ClickFix und verwandten Varianten und trägt damit einem zunehmenden Trend bei Social-Engineering-Bedrohungen Rechnung.

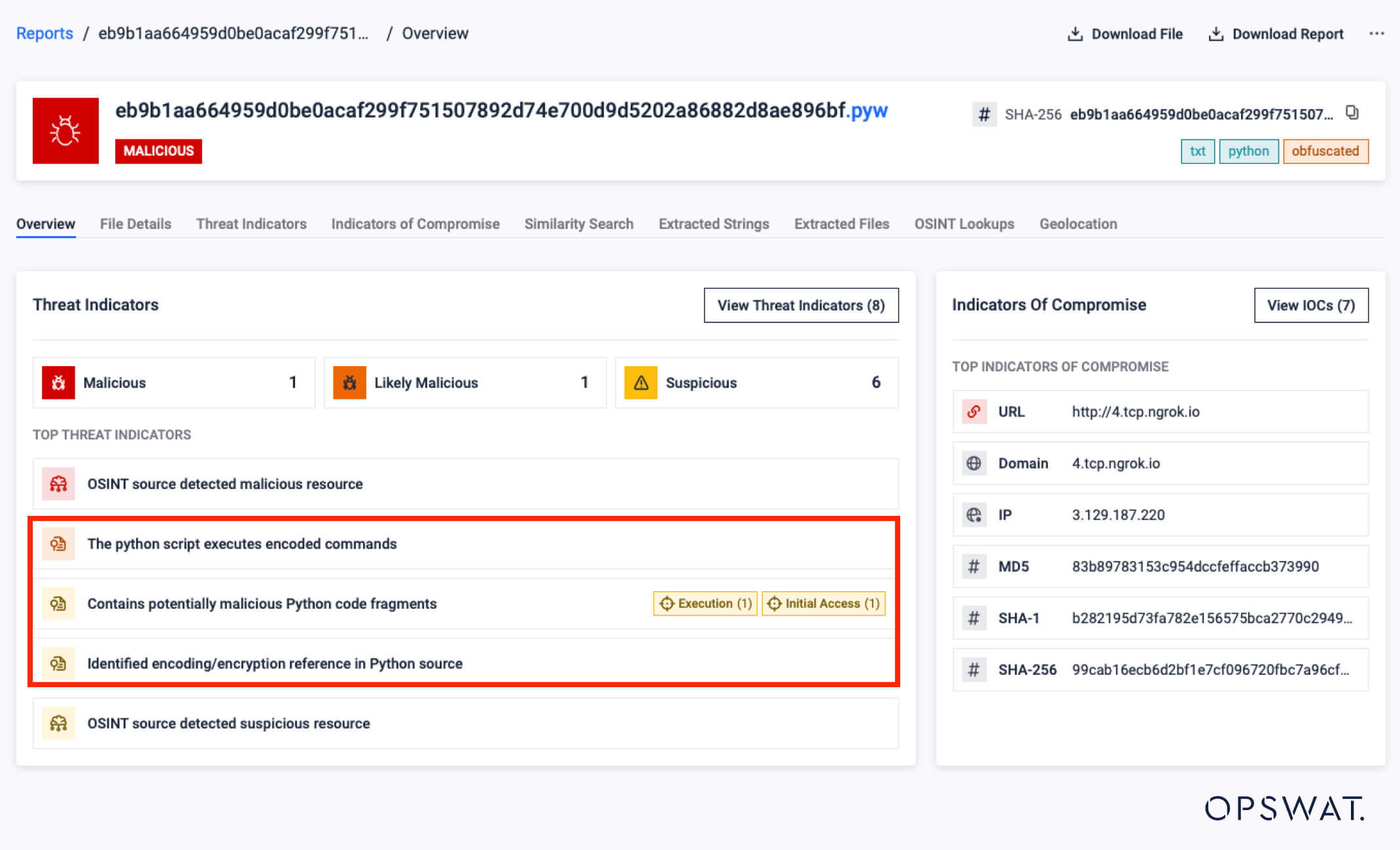

- Automatisierte Dekodierung von Base64-Befehlen

Ermöglicht die automatische Dekodierung von Base64-kodierten Befehlen in Python- und Bash-Skripten, wodurch tiefere Verschleierungsschichten aufgedeckt und die Erkennungsgenauigkeit verbessert werden.

- Unterstützung für die Analyse von ACCDE-Dateien

Es wurde Unterstützung für die Analyse von ACCDE-Dateien hinzugefügt, wodurch die Abdeckung auf Microsoft Access-Anwendungen ausgeweitet und der Einblick in eingebettete Bedrohungen verbessert wurde.

Diese Ergänzungen erweitern die Tiefe der Verhaltenserkenntnisse und zeigen versteckte Bedrohungen mit größerer Präzision auf.

Verbesserungen

Die Verbesserungen in diesem Abschnitt verbessern die Erkennungsgenauigkeit und die kontextbezogene Analyse über eine breitere Bedrohungsoberfläche.

- Verbesserte Erkennung verdächtiger .NET-Binärdateien

Verbesserte Erkennung durch Analyse von Anomalien auf niedriger Ebene - wie übergroße statische Arrays, Ressourcen mit hoher Entropie und unregelmäßige Aufrufmuster - für eine frühere Identifizierung von verschleierten .NET-Bedrohungen. - Verbesserte HTML-Bedrohungsanalyse

Ein verbesserter HTML-Parser und erweiterte Erkennungsindikatoren erhöhen die Genauigkeit bei der Erkennung von ausweichenden oder missgebildeten webbasierten Bedrohungen. - Erweiterte IOC- und MITRE ATT&CK-Abdeckung

Tieferes Parsing von LNK-Dateien, intelligentere Anreicherung von Indikatoren und flexibles YARA-basiertes Tagging verbessern die Korrelation von Bedrohungen und die kontextbezogene Analyse in allen Berichten.

- DIE (Detect It Easy) Datenbank-Update

Verbesserte Erkennung von Dateitypen und gepackten Binärdateien erhöht die Klassifizierungsgenauigkeit bei unterschiedlichen und komplexen Probenmengen. - OSINT Lookup Optimization

Deaktivierte Suchvorgänge für heuristisch extrahierte Domänen, um Fehlalarme zu reduzieren und die Genauigkeit des Urteils insgesamt zu verbessern.

Von statischen Heuristiken bis hin zur dynamischen Anreicherung - diese Verbesserungen wappnen Analysten noch besser gegen die heutigen ausweichenden Bedrohungen.

Motor Versionshinweise

Erweiterungen

Der Advanced PE Emulator (Beta) erfährt in dieser Version wichtige Verbesserungen, die tiefere Einblicke in das Verhalten gewähren und Bedrohungen aufdecken, die sich der herkömmlichen Analyse entziehen.

- Shellcode-Ausführung

Es wurde Unterstützung für eigenständigen Shellcode und Forwarder-Bindung hinzugefügt, was eine tiefere Analyse von Low-Level-Nutzdaten ermöglicht. - Ereignisverfolgung

Erfasst verdächtige Aktivitäten wie Schreibvorgänge im Speicher und auf der Festplatte, Schutzänderungen, DNS-Auflösung, HTTP-Anfragen und mehr. - Relevante Dumps

Extrahiert automatisch Speicherauszüge von wichtigen Ausführungspunkten, wie z. B. PE-Dateien, zur genaueren Untersuchung von Bedrohungen. - Integration mit Disassemblierung

Führt aussagekräftige Speicherauszüge direkt in die Disassembler-Pipeline ein und ermöglicht so eine verbesserte, tiefgreifende Analyse. - Übersicht und Trace

Führt zusammenfassende Statistiken, Versionierung und konfigurierbare API für eine bessere Sichtbarkeit von Ausführungs-Traces ein. - Neue Bedrohungsindikatoren

Fügt PE-spezifische Verhaltensindikatoren hinzu, um gezieltere und aussagekräftigere Analysen zu ermöglichen. - Zusätzliche IOC-Extraktion

Nutzt die Emulation zur Aufdeckung von IOCs, die durch statische Analyse nicht sichtbar sind, und erhöht so die Vollständigkeit der Erkennung. - Umgehung von Ausweichmanövern

Implementiert fortschrittliches simuliertes Fingerprinting zur Erkennung und Umgehung von Ausweichmanövern von Malware.

Diese Verbesserungen machen den Emulator zu einem wichtigen Instrument für die Erkennung komplexer, mehrstufiger Malware und die Extraktion verwertbarer IOCs mit unübertroffener Präzision.

Was gibt's Neues?

Dieses Engine-Update führt eine erweiterte Emulation, eine erweiterte Indikatorlogik und eine moderne Skriptanalyse ein.

- .lnk Batch Drop Detection

Erkennt Windows-Verknüpfungsdateien, die Batch-Skripte generieren und ausführen - und schließt damit eine kritische Lücke, die von "living-off-the-land"-Techniken ausgenutzt wird. - Emulation der API

Die Web-Emulation erfasst jetzt moderne Zwischenablage-Operationen wie write() und writeText() und deckt damit Techniken auf, die in Phishing-Kits und Droppern verwendet werden. - ECMAScript 6-Unterstützung in Anesidora

Die JavaScript-Emulation unterstützt jetzt die ES6-Syntax, was die Abdeckung fortgeschrittener und moderner bösartiger Skripte erheblich erweitert.

Jede neue Funktion trägt dazu bei, Bedrohungen früher zu erkennen und sicherere Entscheidungen zu treffen, insbesondere in komplexen Umgebungen.

Verbesserungen

Leistung, Realitätsnähe und Automatisierung sind im jüngsten Entwicklungszyklus der Engine einen Schritt weiter gekommen.

- Automatisierte Schaltflächen-/Link-Klicks in der HTML-Emulation

Die verbesserte Emulation löst UI-gesteuerte Skripte aus und erhöht die Erkennung von Drive-by-Downloads, die sich hinter interaktiven Elementen verstecken. - Event-Handler-Ausführung bei Onclick

Inline-Onclick-Event-Handler werden jetzt ausgeführt, was die Erkennung von in HTML/JavaScript eingebetteten Exploits verbessert. - document.body.append() & Self-Read / Stage-Spawn Support

Es wurde eine realitätsnahe DOM-Simulation und Unterstützung für selbstreferentielles Verhalten eingeführt, um mehrstufige Bedrohungen besser analysieren zu können. - HtmlUnit Upgrades Aktualisierte

Java-basierte Browser-Emulation bringt JavaScript-Engine-Korrekturen, verbessertes CSS-Rendering und höhere Gesamtstabilität.

Diese Backend-Verbesserungen erhöhen die Skalierbarkeit und Präzision bei großen Mengen und anspruchsvollen Nutzlasten.

Starten Sie mit MetaDefender Sandbox 2.4.0

Um mehr zu erfahren, eine Demo anzufordern oder mit einem OPSWAT zu sprechen, besuchen Sie:https:metadefender

Bleiben Sie der Bedrohungskurve voraus.