Im Zuge der digitalen Zusammenarbeit verwalten Unternehmen ein ständig wachsendes Datenvolumen in verschiedenen Cloud-Umgebungen, das oft Petabytes groß ist.

Schnelligkeit und Flexibilität sind zwar wichtig, aber eine Sache wird oft übersehen: Wie sicher sind diese Dateien wirklich?

Ohne die richtigen Schutzmaßnahmen können selbst die besten Cloud-Workflows dazu führen, dass Daten Bedrohungen ausgesetzt sind.

Dieser Artikel befasst sich mit den oft unterschätzten Risiken der Cloud-Dateisicherheit und zeigt praktische Lösungen auf, um sie zu mindern.

Entdecken Sie, wie Sie Ihre Daten schützen können, ohne das Tempo oder die Effizienz zu beeinträchtigen, die Ihr Unternehmen benötigt.

Gemeinsame Herausforderungen bei der Sicherung von Cloud Dateien

Verwaltung der Dateiverteilung über Cloud hinweg

Organisationen, insbesondere solche auf Unternehmensebene, haben Schwierigkeiten, Dateien über verschiedene Cloud-Plattformen hinweg zu verwalten.

Die Speicherung ist nicht auf einen einzigen Ort beschränkt, sondern über mehrere Tools, Phasen und Systeme verteilt, was einen vollständigen Überblick über alle damit verbundenen Risiken erschwert.

Tatsächlich kann eine einzige Datei je nach verwendetem Tool unterschiedliche Warnungen auslösen oder mit unterschiedlichen Risikostufen gekennzeichnet werden, was es schwierig macht, einen einheitlichen Sicherheitsansatz zu verfolgen.

Eine weitere Schwierigkeit besteht darin, dass Unternehmen aufgrund globaler Compliance-Gesetze ihre Vorgehensweise bei der Dateiverwaltung je nach Region oder Land anpassen müssen.

Dies kann zu Verwirrung und Unstimmigkeiten führen, wenn es um die Einhaltung lokaler Datenschutzstandards geht.

Ohne ein klares Konzept für die Dateiverteilung, das Transparenz gewährleistet, riskieren Unternehmen, sowohl die Sicherheit als auch die Einhaltung von Vorschriften zu gefährden.

Umgang mit Risiken bei unstrukturierten Daten

Normalerweise beherbergt jede Organisation zwei Arten von Daten: strukturierte und unstrukturierte.

Strukturierte Daten sind vorhersehbar, da sie in sauberen, organisierten Formaten wie Online-Formularen, Netzwerkprotokollen oder Transaktionssystemen vorliegen.

Es ist einfach, potenzielle Risiken zu kategorisieren, zu analysieren und zu bewerten.

Mit diesen Daten können SOC-Teams dateibasierte Bedrohungen effizient bewerten und standardisierte Schutzmaßnahmen anwenden.

Bei unstrukturierten Daten sieht es anders aus.

Sie stammen aus einer Vielzahl von Quellen - Nachrichtenplattformen, Dokumente, soziale Medien, E-Mails und sogar Multimedia-Dateien wie Bilder und Audio.

Sie sind oft über verschiedene Formate (PDF, JPEG, MP3 usw.) verstreut, was ihre Verarbeitung und Verwaltung erschwert.

Viele dieser Dateien gelangen gar nicht erst auf die Workstations oder Endgeräte, wodurch blinde Flecken in Ihrer Sicherheitsstrategie entstehen.

Die Sicherung unstrukturierter Daten erfordert einen Ansatz, der ihrer Komplexität, ihrer Vielfalt und der Tatsache gerecht wird, dass sie oft außerhalb der traditionellen Sicherheitsgrenzen liegen.

Umgang mit der Vielfalt der Dateiformate in der Cloud

Jedes Dateiformat (PDF, Bild, Video, Audiodatei usw.) birgt eine eigene Risikoebene, und je mehr Dateitypen Sie verwalten, desto mehr potenzielle Schwachstellen gibt es.

Beginnen wir mit Antiviren-Software (AV).

Es ist ein gängiges und zuverlässiges Tool zum Scannen von Dateien, deckt aber nicht alle potenziellen Risiken ab.

AV-Software ist gut darin, bekannte Bedrohungen zu erkennen, aber bestimmte Elemente wie eingebettete URLs oder Skripte in Dateien werden nicht berücksichtigt. Wenn diese zu einer bösartigen Aktion führen, kann es sein, dass Ihr AV-Programm sie ganz übersieht.

Dann gibt es noch das Sandboxing, bei dem die Dateien in einer isolierten Umgebung ausgeführt werden, um zu sehen, ob sie sich bösartig verhalten.

Diese Methode funktioniert, aber der Preis dafür ist Zeit.

Das Sandboxing kann pro Datei einige Minuten dauern.

Wenn Sie jeden Tag Tausende von Dateien verarbeiten, summieren sich diese Minuten und bilden einen Engpass, der den Betrieb verlangsamen kann.

Die Produktivität leidet darunter, und Bedrohungen können länger als nötig auf sich warten lassen.

Die Situation wird durch inhaltliche Risiken noch verschärft.

Eine Datei sieht vielleicht völlig sicher aus, aber bestimmte Dateitypen - wie PDFs oder Bilder - können so verändert werden, dass sie bösartige Inhalte verbergen.

Nehmen Sie zum Beispiel unsichtbaren Text in PDFs (weißer Text auf weißem Hintergrund).

Diese Taktik kann Systeme täuschen, die auf Inhaltsprüfungen angewiesen sind, wie z. B. KI-gesteuerte Lebenslaufüberprüfer oder Betrugserkennungssysteme, und sie kann unter dem Radar von AV-Software und Sandboxen hindurchfliegen.

Sicherstellung der Zusammenarbeit in SaaS-Plattformen

Die Umstellung auf SaaS-Plattformen ist ein Standardschritt für Unternehmen - und das aus gutem Grund.

Diese Werkzeuge sind einfacher zu verwalten, schneller zu implementieren und machen eine interne Wartung überflüssig.

Mit der Verlagerung von Daten aus On-Premise-Umgebungen in Cloud-Umgebungen stellt sich jedoch die Herausforderung, die große Streuung dieser Daten zu verwalten.

Bei Unternehmen, die Tools wie Zoom, Teams und Salesforce verwenden, sind die Daten über mehrere Plattformen verteilt, die oft nicht mehr vom Unternehmen selbst überblickt werden können.

Jede dieser Plattformen verfolgt einen eigenen Ansatz zur Bedrohungsabwehr und konzentriert sich auf unterschiedliche Bereiche wie Webverkehr, E-Mail oder interne Kommunikation.

Dies macht es schwierig, sicherzustellen, dass alle SaaS-Plattformen eine einheitliche und umfassende Sicherheit für die gespeicherten und freigegebenen Dateien bieten.

Schutz von Dateien im Lebenszyklus der Software (SDLC)

Unternehmen sind bestrebt, neue KI-Technologien so schnell wie möglich zu implementieren.

In dieser Eile, wettbewerbsfähig zu bleiben, wird Geschwindigkeit oft zur Priorität, und entscheidende Schritte können übersehen werden. Die Menschen sind frustriert über langsame Annahmeprozesse, was dazu führt, dass sie notwendige Genehmigungsprüfungen auslassen und sich schnelleren Lösungen zuwenden.

Diese Eile kann erhebliche Risiken mit sich bringen.

Bösartige Bibliotheken aus Repositories von Drittanbietern können zum Beispiel unbeabsichtigt in Entwicklungsumgebungen gelangen und so Schwachstellen Tür und Tor öffnen.

Je größer das Unternehmen ist, desto komplexer wird das Ökosystem - und desto schwieriger wird es, die Kontrolle über die Quellen zu behalten und sicherzustellen, dass alle Komponenten sicher sind.

Wichtige Strategien zur Sicherung von Cloud

Betrachten Sie die gesamte Datei-Analyse-Pipeline

Wie wir bereits festgestellt haben, reicht bei Cloud-basierten Dateien ein einziger Sicherheitsansatz selten aus.

Um sie wirksam zu schützen, müssen Unternehmen jeden Schritt des Dateianalyseprozesses berücksichtigen und sicherstellen, dass je nach Dateityp die richtigen Maßnahmen ergriffen werden.

Beginnen Sie mit der Anwendung einer Datei-für-Datei-Analysemethode, die die spezifischen Risiken jeder Datei berücksichtigt.

Ein Software-Update wie Zoom kann zum Beispiel mehrere Prüfungen erfordern, wie Malware-Scans, mehrere Antiviren-Scans, Bewertungen der Dateischwachstellen und Sandboxing, um die Datei in einer isolierten Umgebung zu testen.

Gleichzeitig erfordern Dateitypen wie PDFs einen anderen Satz von Sicherheitsmaßnahmen: (CDR) Content Disarm and Reconstruction (Entschärfung und Rekonstruktion von Inhalten), um schädliche Inhalte zu entfernen, ohne die Datei selbst zu verändern, oder proaktive (DLP) Data Loss Protection (Schutz vor Datenverlust ), um sicherzustellen, dass keine sensiblen Daten über diese Dateien nach außen gelangen.

Der Grundgedanke besteht darin, die richtige Aktion für jede Datei auf der Grundlage ihrer Merkmale und Risiken zu ermitteln, damit potenzielle Bedrohungen auf eine Weise behandelt werden, die dem Verhalten der jeweiligen Datei entspricht.

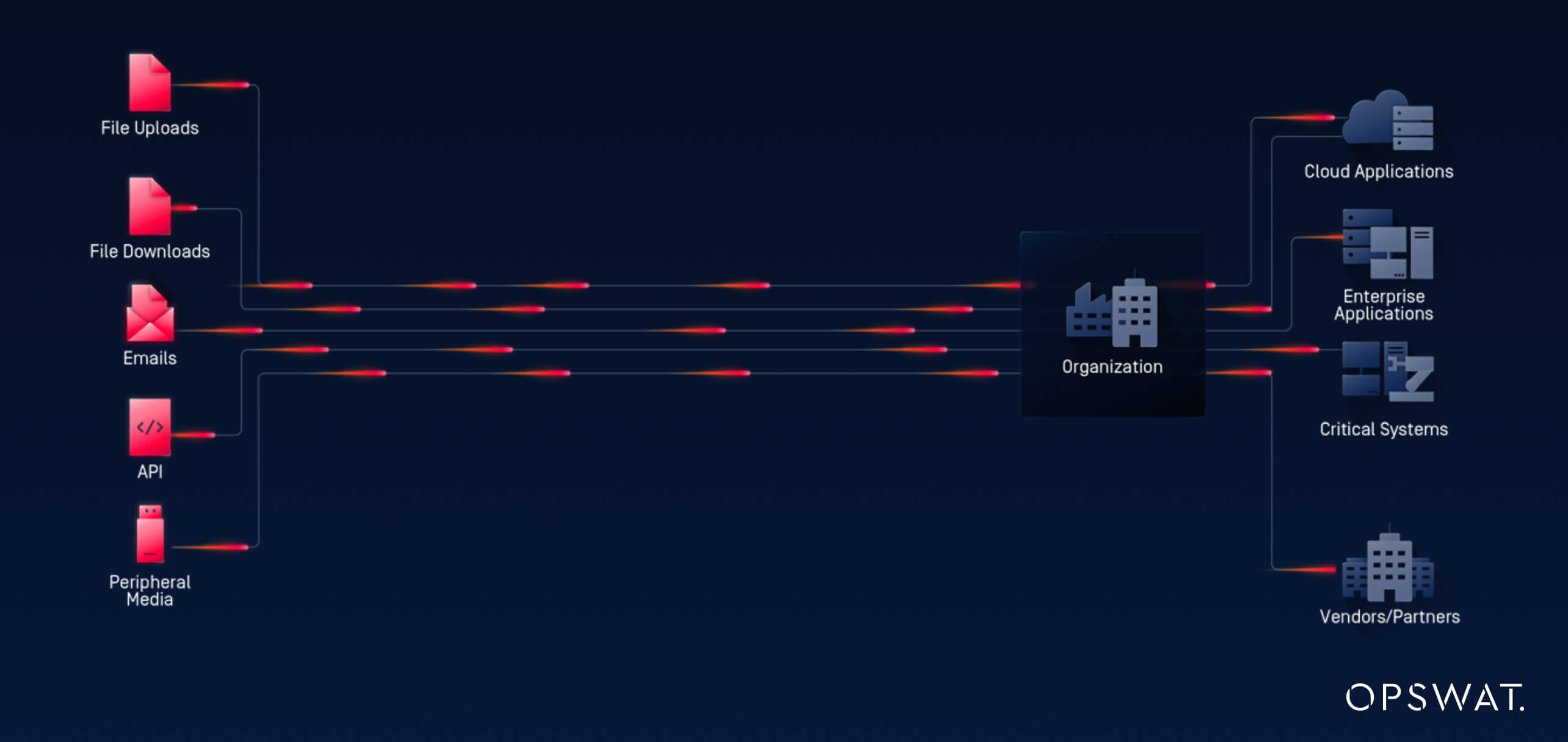

Absicherung aller Dateneingabepunkte

Genauso wichtig ist es, jeden Dateneingangspunkt in Ihrer Cloud-Umgebung zu sichern.

Dateien können auf vielen Wegen in Ihr System gelangen - über E-Mail-Anhänge, APIs, Datei-Uploads, Downloads oder Cloud-Speicher - und jeder dieser Kanäle kann Bedrohungen Tür und Tor öffnen.

Stellen Sie sicher, dass jeder Zugangspunkt gesichert und überwacht ist.

So sollten beispielsweise E-Mail-Filter Anhänge scannen, bevor sie geöffnet oder heruntergeladen werden, und APIs, die für Dateiübertragungen verwendet werden, sollten über starke Sicherheitsprotokolle verfügen, einschließlich Verschlüsselung und ordnungsgemäßer Authentifizierung.

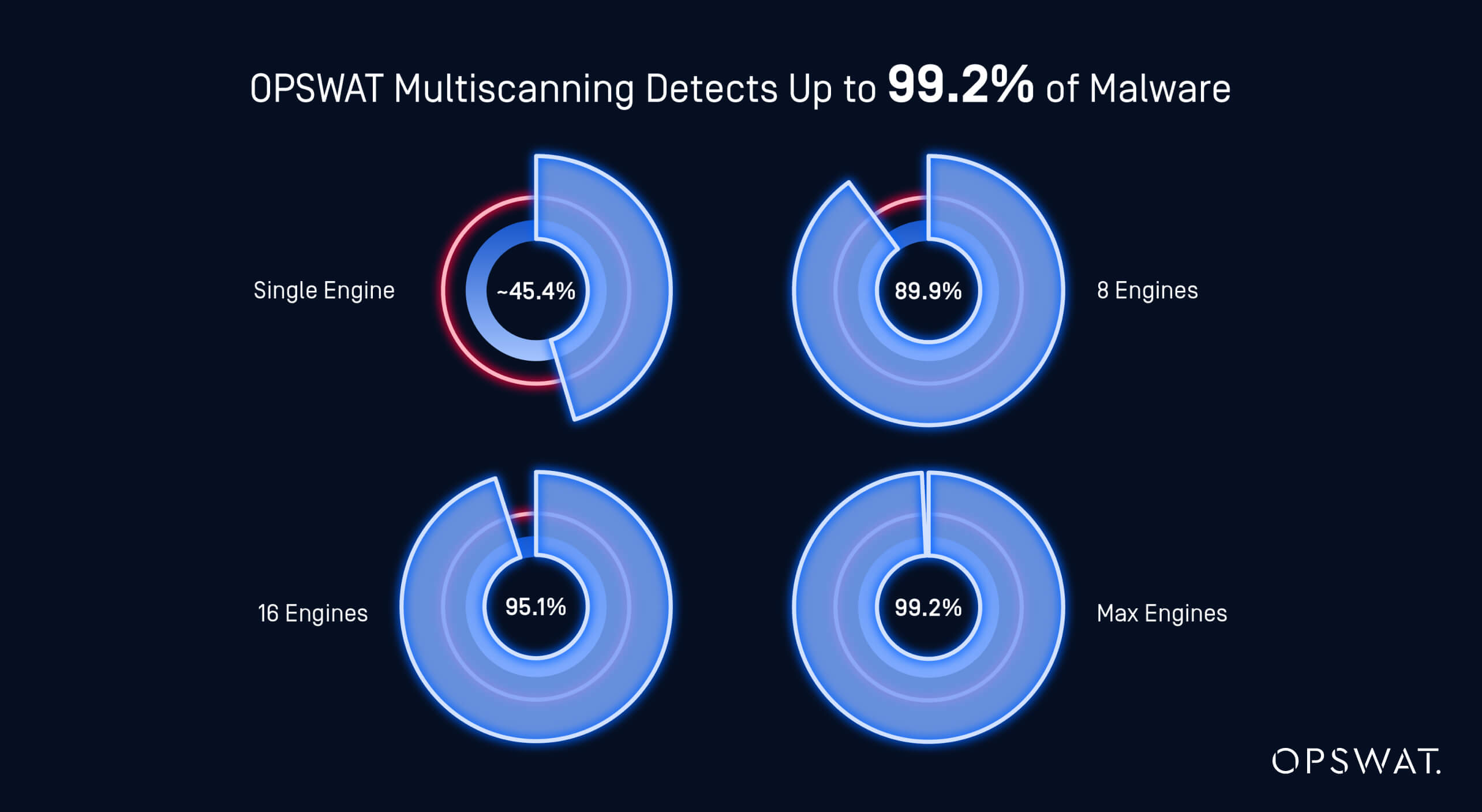

Multiscanning für komplexen Schutz verwenden

Um die Wahrscheinlichkeit zu erhöhen, dass Bedrohungen erkannt werden, sollten Unternehmen Multiscanning einsetzen, d. h. Dateien mit mehreren (AV-)Antiviren-Engines scannen.

Je mehr AVs im Einsatz sind, desto besser ist die Erkennungsrate.

Dieser Ansatz hilft, ein breiteres Spektrum an Bedrohungen abzudecken und verringert das Risiko, Malware oder andere schädliche Inhalte zu übersehen.

AVs sollten Scans entweder in Ihrer eigenen Umgebung oder in einer sicheren Cloud-Umgebung durchführen und sicherstellen, dass keine sensiblen Daten Ihr System verlassen.

Wenn die Scans in der Cloud durchgeführt werden, werden die Daten verarbeitet und dann gelöscht, so dass keine privaten Informationen an externe AV-Datenbanken übertragen werden.

Die Cloud von OPSWATverwendet mehr als 20 branchenführende Anti-Malware-Engines wie McAfee oder Bitdefender, die Signaturen, Heuristiken und maschinelles Lernen nutzen, und die AVs werden täglich aktualisiert.

Diese Kombination von Scanning-Methoden verbessert die Chancen, auch neue, hochentwickelte Bedrohungen zu erkennen.

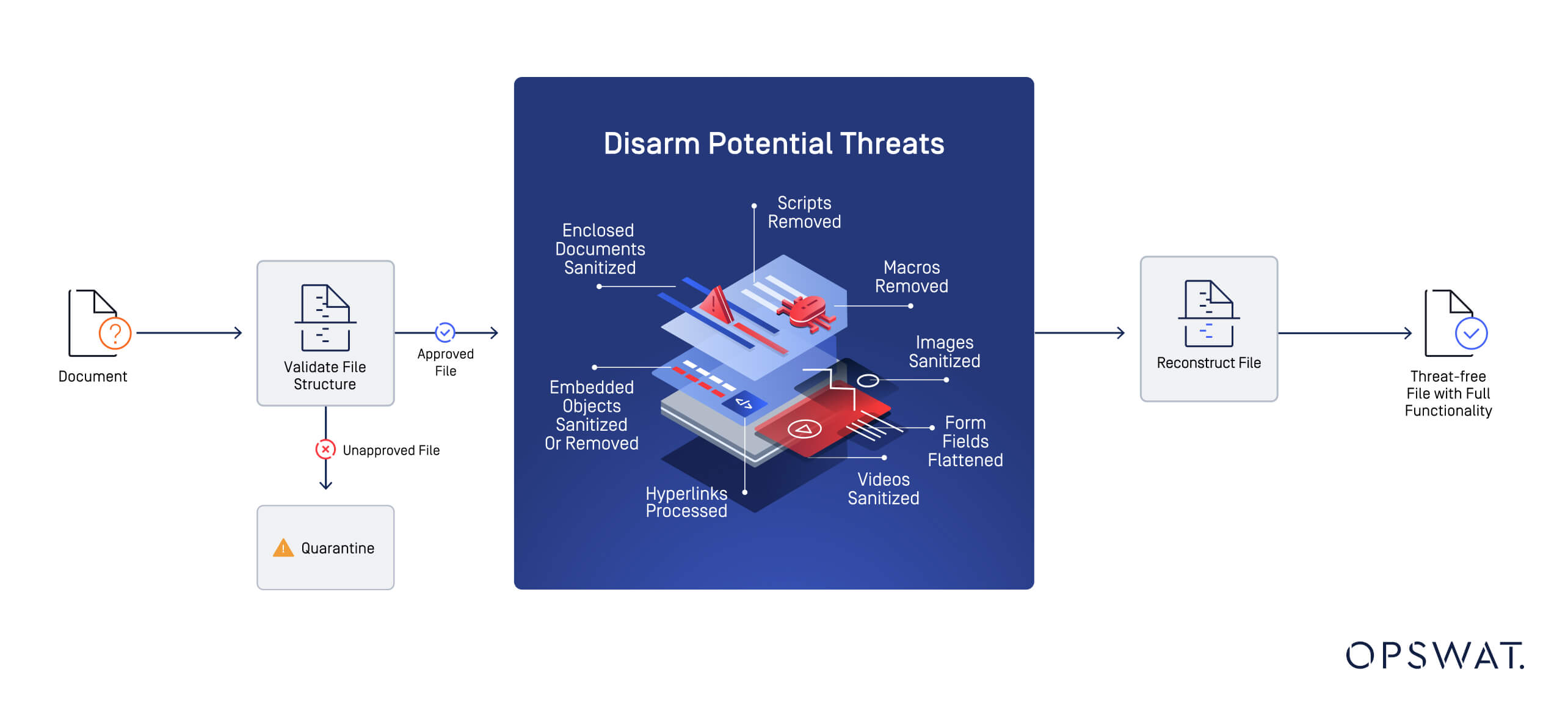

CDR umsetzen

CDR ist eine notwendige Technologie zum Schutz vor versteckten Bedrohungen (Skripte, Links und bösartiger Code) in Dateien.

CDR zerlegt Dateien in ihre Grundbestandteile und entfernt alle schädlichen Inhalte, wie z. B. versteckte Links, URLs oder QR-Codes.

Nach der Entschärfung der Datei rekonstruiert CDR sie und stellt sicher, dass die Datei funktionsfähig bleibt, ohne dass bösartige Elemente übertragen werden.

Bei Stellenbewerbungen zum Beispiel können Bewerber PDF-Lebensläufe einreichen, die mit schädlichem Code versehen sein können, um Ihre Systeme auszunutzen. CDR beseitigt die Bedrohung und liefert eine saubere, sichere Datei, die ihren ursprünglichen Zweck beibehält.

Dies macht die Dateien sicher für den Gebrauch und bewahrt die Datenintegrität, während die Ausführung von schädlichem Code verhindert wird.

Adaptive Sandboxing für die Bedrohungsanalyse aktivieren

Adaptive Sandboxing fügt eine wichtige Ebene zur Dateisicherheit hinzu, indem es potenziell schädliche Dateien in einer kontrollierten Umgebung sicher testet.

Mit dieser Technologie werden Dateien in einem simulierten System ausgeführt, so dass SOC-Teams das Verhalten beobachten können, ohne eine Beschädigung des tatsächlichen Systems zu riskieren. Sobald die Datei analysiert wurde, gibt das System ein Urteil ab, das auf dem Verhalten in der Sandbox basiert.

Dateien, die Skripte oder verdächtige Inhalte enthalten, können durch adaptives Sandboxing in einer abgeschirmten Umgebung isoliert werden, um sicherzustellen, dass jegliche bösartige Aktivität eingedämmt wird.

Eine adaptive Sandbox gibt die volle Kontrolle darüber, wie Dateien detoniert und analysiert werden, und ermöglicht es Unternehmen, die Umgebung und die Überwachungstools je nach den Eigenschaften der Datei anzupassen.

Diese Flexibilität ermöglicht eine gründlichere und präzisere Bewertung von Bedrohungen, die mit herkömmlichen Erkennungsmethoden nicht erkannt werden können.

Sandboxing ist zwar eine wirksame Sicherheitsmaßnahme, aber die Analyse jeder Datei kann einige Minuten dauern.

Angesichts dieses Zeitrahmens ist es wichtig, Sandboxing mit Bedacht einzusetzen, um Arbeitsabläufe nicht zu stören, insbesondere in Umgebungen mit hohem Datendurchsatz.

Vorbeugende Maßnahmen mit DLP ergreifen

Proactive DLP geht über die Identifizierung sensibler Inhalte hinaus und konzentriert sich darauf, Datenlecks zu verhindern, bevor sie entstehen.

DLP erkennt sensible Informationen wie (PII) Persönlich identifizierbare Informationen, Kreditkartennummern, NSFW-Inhalte und jede andere Art von vertraulichen Geschäftsdaten und stellt sicher, dass diese vor unbefugtem Zugriff oder Offenlegung geschützt sind.

Dabei werden sensible Daten automatisch redigiert, entfernt oder ersetzt, bevor sie extern weitergegeben werden.

Bei Bedarf können Dateien mit Wasserzeichen versehen werden, um zu verfolgen, wie die Daten verwendet werden oder wer darauf zugreift.

Die neueste DLP-Anwendung umfasst den Einsatz von KI-gesteuerten Tools, die es Unternehmen ermöglichen, KI-Modelle zu übernehmen und zu trainieren und gleichzeitig strenge Datenschutzkontrollen zu gewährleisten.

Verfolgung von Software mit einer (SBOM) Software

Unternehmen müssen einen vollständigen Einblick in die Komponenten ihrer Anwendungen haben, um die Risiken in der Software-Lieferkette effektiv verwalten zu können - und eine SBOM bietet diese Möglichkeit.

Ein SBOM bietet eine umfassende Liste aller Softwarekomponenten, einschließlich Bibliotheken von Drittanbietern, Open-Source-Tools und Abhängigkeiten, um sicherzustellen, dass kein Teil der Anwendung übersehen wird.

Diese Bestandsaufnahme ist von entscheidender Bedeutung, wenn Entwickler neue Anwendungen, Docker-Container oder Code einreichen, da sie alle beteiligten Komponenten offenlegt.

Ein SBOM-Anwendungsfall beschränkt sich nicht auf die vulnerability detection, da es auch wichtige Daten über den Lebenszyklus von Komponenten liefert, wie z. B. Details zum Ende der Lebensdauer und Lizenzinformationen.

Dank dieser Transparenz können Unternehmen Risiken während des gesamten Entwicklungsprozesses erkennen und Problemen vorbeugen, bevor sie entstehen.

Analysieren Sie Archive auf verborgene Bedrohungen

Komprimierte oder archivierte Dateien können die herkömmlichen Sicherheitsmaßnahmen umgehen.

Ist eine Datei beispielsweise passwortgeschützt, kann eine Antivirensoftware ihren Inhalt nicht überprüfen, so dass sie potenziellen Risiken ausgesetzt ist.

Um dies zu verhindern, müssen Sicherheitslösungen in der Lage sein, alle Dateien in archivierten Containern zu öffnen und zu scannen, einschließlich gängiger Formate wie ZIP, RAR und TAR sowie verschlüsselter Archive.

Umsetzung der Zero-Trust-Sicherheitsphilosophie

Kein Unternehmen ist gegen Cyber-Bedrohungen immun, egal ob sie von internen oder externen Quellen ausgehen, daher sollte jede Datei als potenzielles Risiko behandelt werden.

Hacker haben es auf Unternehmen jeder Größe abgesehen, und je größer Sie sind, desto attraktiver werden Sie für lukrative Ransomware-Angriffe.

Das Zero-Trust-Modell ist in diesem Umfeld unerlässlich.

Er geht davon aus, dass jede Datei, unabhängig von ihrer Herkunft oder Vertrauenswürdigkeit, kompromittiert ist.

Diese Philosophie stellt sicher, dass Bedrohungen Ihre Sicherheitsmaßnahmen nicht umgehen können und schützt jeden Aspekt Ihrer Infrastruktur, sowohl intern als auch extern.

Die Umsetzung von Zero Trust bedeutet, dass diese Denkweise auf alle Arbeitsabläufe, Standorte und Systeme - APIs, Cloud-Speicher, Web-Gateways usw. - angewendet wird.

Alles muss segmentiert werden, und auf jeder Ebene muss es klare Verantwortlichkeiten geben.

Dieses Modell gewährleistet die Einheitlichkeit der Sicherheitsmaßnahmen, unabhängig davon, wo Ihr Unternehmen tätig ist.

Nehmen Sie zum Beispiel globale Organisationen.

In einigen Regionen mag DLP obligatorisch sein, aber warum sollte man sich unter Zero Trust auf einen Standort beschränken?

Weltweit sollten dieselben Sicherheitspraktiken gelten, damit überall ein einheitlicher Schutz gewährleistet ist.

Eine cloudbasierte Sicherheitsplattform ist dafür ideal.

Sie ermöglicht eine einfache Skalierung und stellt sicher, dass die Sicherheitsmaßnahmen an allen Standorten und in allen Arbeitsabläufen einheitlich angewendet werden können.

Mit einer solchen Plattform können Unternehmen alle Systeme unabhängig von ihrem Standort effektiv schützen.

Sehen Sie, wie MetaDefender Cloud™ Ihre Cloud Workloads schützt

Sie haben den ersten Schritt getan, um die Best Practices zu verstehen, die für die Sicherung von Cloud-Dateien in allen Arbeitsabläufen erforderlich sind, und sind sich nun bewusst, dass herkömmliche Ansätze möglicherweise nicht mehr ausreichen, um Ihr Unternehmen zu schützen.

MetaDefender Cloud wurde entwickelt, um Cybersecurity-Herausforderungen direkt anzugehen und bietet eine klare Lösung, die sich nahtlos in Ihre Cloud-Infrastruktur integriert.

Mit Multi-Scanning, dynamischem Sandboxing und proactive DLP können Sie ein Höchstmaß an Sicherheit für alle Ihre Arbeitsabläufe gewährleisten - ohne Kompromisse bei der Geschwindigkeit oder Effizienz.