Detection Engineering ist ein Bereich der Cybersicherheit, der sich auf die Entwicklung, Implementierung und Wartung von Erkennungsmethoden zur Identifizierung potenzieller Sicherheitsbedrohungen in der Umgebung eines Unternehmens konzentriert. Es geht über das bloße Einrichten von Warnmeldungen hinaus und umfasst einen strategischen Ansatz zum Verständnis des Verhaltens von Bedrohungen, zur Identifizierung von IOCs (Indicators of Compromise) und zur Entwicklung einer Erkennungslogik, die bösartige Aktivitäten genau identifiziert, ohne übermäßig viele Fehlalarme zu erzeugen. Detection Engineering ist für die Verbesserung der Fähigkeiten eines Unternehmens zur Erkennung von Bedrohungen und zur Verbesserung der allgemeinen Sicherheitslage von entscheidender Bedeutung.

Durch die Entwicklung einer präzisen Erkennungslogik und die kontinuierliche Verfeinerung der Erkennungsmechanismen tragen die Erkennungsingenieure dazu bei, die TTD (Zeit bis zur Erkennung) und die TTR (Zeit bis zur Reaktion) auf Vorfälle zu verkürzen. Dieser proaktive Ansatz sorgt dafür, dass Sicherheitsteams schnell auf Warnungen reagieren und potenzielle Sicherheitsverletzungen verhindern können.

Schlüsselkonzepte der Detektionstechnik

- Erkennungslogik: Dies bezieht sich auf die spezifischen Regeln, Abfragen und Analysen, die entwickelt wurden, um bösartige Aktivitäten auf der Grundlage von beobachteten Verhaltensweisen und IOCs zu identifizieren. Eine wirksame Erkennungslogik ist auf die Umgebung eines Unternehmens zugeschnitten und berücksichtigt verschiedene Datenquellen wie Netzwerkverkehr, Endpunktprotokolle und andere Dienste.

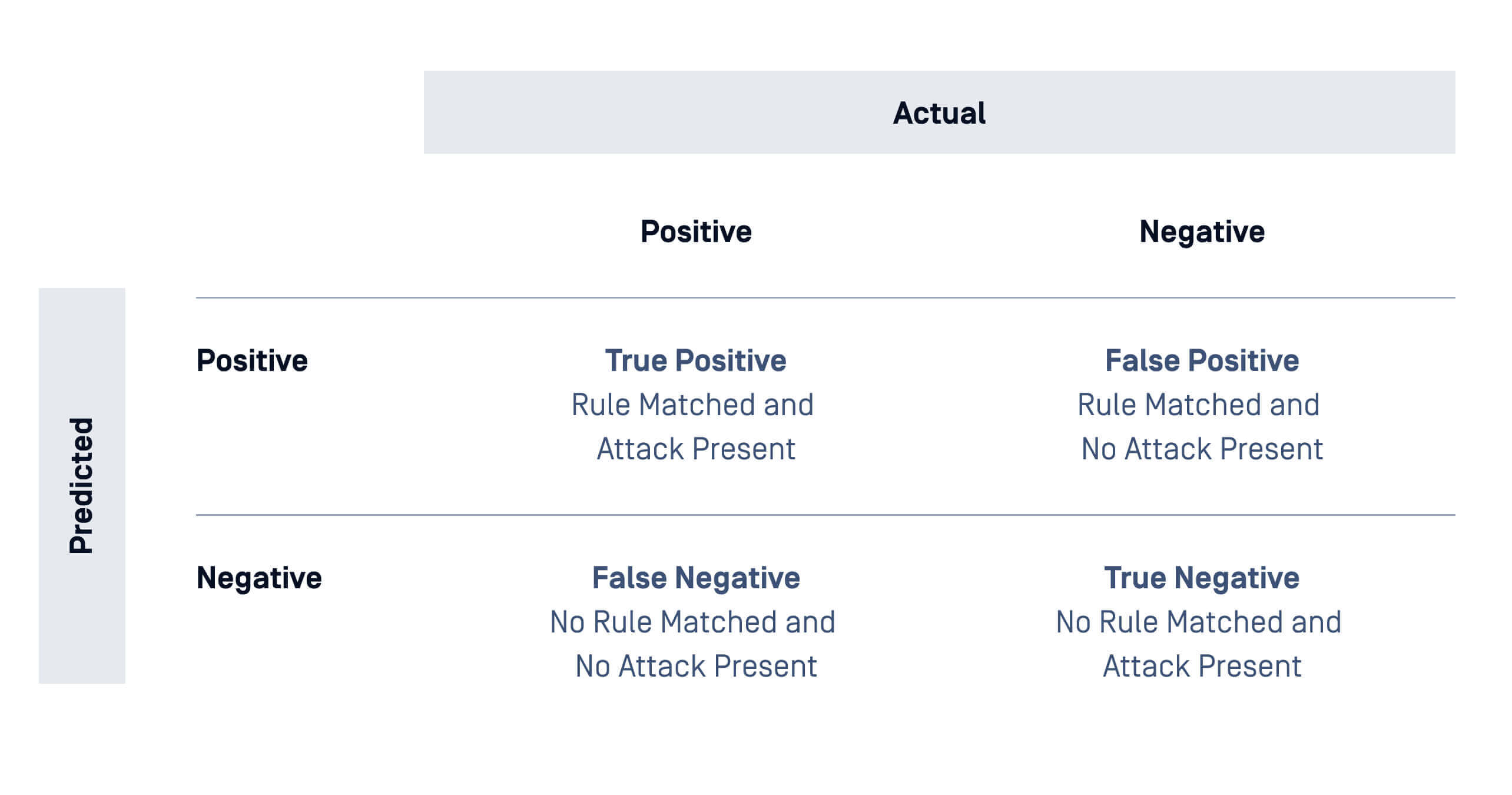

- Falsch-Positive und Falsch-Negative: Ein falscher Positivbefund liegt vor, wenn eine harmlose Aktion fälschlicherweise als bösartig eingestuft wird, während ein falscher Negativbefund vorliegt, wenn eine bösartige Aktion unentdeckt bleibt. Ziel der Erkennungstechnik ist es, diese Fehler zu minimieren, um genaue und umsetzbare Warnungen zu gewährleisten.

- Verhaltensbasierte Analyse: Im Gegensatz zu statischen Erkennungsmethoden, die sich ausschließlich auf IOCs stützen, wird bei der Verhaltensanalyse auf abnormale Verhaltensmuster geachtet, die auf eine Bedrohung hindeuten können, z. B. ungewöhnliche Anmeldezeiten oder Versuche der Datenexfiltration. Dieser Ansatz hilft bei der Erkennung neuartiger und sich entwickelnder Bedrohungen, erfordert jedoch eine vordefinierte Basislinie für "normales" Verhalten.

- Threat Hunting:Threat Hunting ist ein proaktiver Ansatz zur Erkennung von Bedrohungen durch die Durchsuchung von Netzwerken und Systemen, um verdächtige Aktivitäten zu identifizieren. Detection Engineers können bei der Erstellung von Threat Hunting-Hypothesen behilflich sein und mit Threat Hunting-Teams zusammenarbeiten, um die Erkennungslogik zu validieren und verbesserte Analysen zu entwickeln, die versteckte Bedrohungen aufdecken, die automatisierte Systeme möglicherweise übersehen.

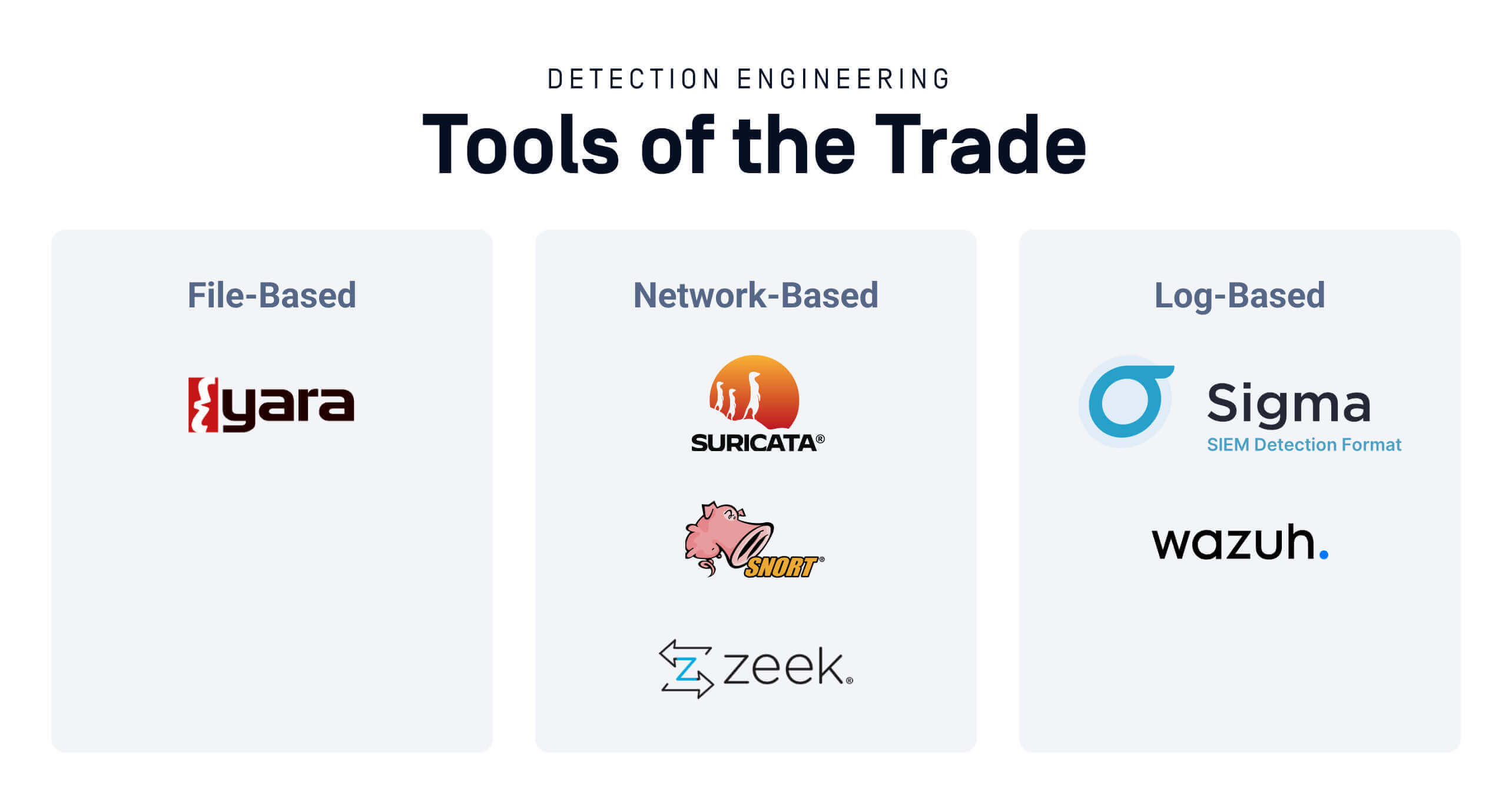

Werkzeuge des Handwerks

Erkennungstechniker verwenden eine Vielzahl von Tools und Standards, um Bedrohungen zu finden und darauf zu reagieren. Bestimmte Tools sind für verschiedene Funktionen optimiert, z. B. für die Dateianalyse, die Netzwerkanalyse und die Protokollanalyse.

- Dateibasiert: Diese Tools sind so konzipiert, dass sie Malware oder verdächtige Aktivitäten anhand von Dateimustern, Signaturen oder Verhaltensweisen erkennen.

- YARA ist ein Tool, das von Erkennungstechnikern zur Identifizierung und Klassifizierung von Malware auf der Grundlage von Mustern in Dateien oder Prozessen verwendet wird. YARA-Regeln bestehen aus Zeichenketten und Bedingungen, die definieren, was eine Übereinstimmung darstellt, was sie zu einer leistungsstarken Ressource für die Identifizierung von Bedrohungen macht.

- Netzwerkbasiert: Diese Tools überwachen den Netzwerkverkehr, um verdächtige Aktivitäten oder Einbruchsversuche zu erkennen.

- Suricata: Ein quelloffenes System zur Erkennung und Verhinderung von Eindringlingen in das Netzwerk (IDS/IPS), das den Netzwerkverkehr in Echtzeit analysiert. Es verwendet signaturbasierte Regeln zur Erkennung von Bedrohungen, z. B. zur Erkennung von Angriffen auf der Grundlage von bekanntem Netzwerkverhalten oder -mustern. Es kann auch die Dekodierung und Analyse von Netzwerksitzungen durchführen und fungiert als eine Art Netzwerk-Flugschreiber, der Audit-Aufzeichnungen für alle Aktivitäten im Netzwerk erstellt.

- Snort: Snort ist ein weiteres beliebtes Open-Source-IDS/IPS -Tool, das anhand von Regeln den Netzwerkverkehr untersucht und Bedrohungen auf der Grundlage bekannter Angriffssignaturen erkennt.

- Zeek: Eine quelloffene Netzwerkanalyse- und Audit-Engine, die in der Lage ist, Audit-Aufzeichnungen für zahlreiche relevante Netzwerkprotokolle zu identifizieren, zu dekodieren und zu generieren. Zeek bietet eine vollständige domänenspezifische Sprache für die Analyse von Netzwerkprotokollen und stellt außerdem eine Reihe von Frameworks für die Entwicklung von Plugins sowie Schnittstellen für die Anwendung von Bedrohungsdaten auf die Netzwerkanalyse bereit.

- Log-basiert: Diese Tools analysieren System- oder Anwendungsprotokolle, um ungewöhnliche Muster zu erkennen, die auf Sicherheitsvorfälle hindeuten können, und werden oft gemeinsam eingesetzt.

- Sigma: Ein offener Standard für die Erstellung von Erkennungsregeln, die auf Protokolldaten angewendet werden können. Er bietet ein allgemeines Regelformat, das dann in verschiedene SIEMs übersetzt werden kann.

- Wazuh: Eine Open-Source-Plattform zur Sicherheitsüberwachung, die Protokollanalyse, Intrusion Detection, Überwachung der Dateiintegrität und Schwachstellenmanagement integriert. Sie kann Protokolle aus verschiedenen Quellen überwachen und Warnmeldungen auf der Grundlage vorkonfigurierter oder benutzerdefinierter Regeln erstellen.

Allgemeine Probleme

Umfang und Ressourcen

Obwohl Erkennungsingenieure Unternehmen gerne gegen alle Arten von Bedrohungen schützen würden, sind sie durch Ressourcen und Arbeitskräfte eingeschränkt. Kein Unternehmen kann sich gegen alle Bedrohungen schützen und muss daher die Erkennungsmaßnahmen auf seine spezifische Umgebung abstimmen. Zu diesem Zweck müssen Unternehmen ihren Ansatz verfeinern und sich auf die Angriffsvektoren konzentrieren, für die sie am anfälligsten sind.

Kontext ist hier das Schlüsselwort - die Branchen, Produkte, IT-Systeme und sogar geopolitische Risiken eines Unternehmens müssen berücksichtigt werden. Cyber Threat Intelligence, ein eng verwandter Bereich, kann dabei helfen, diese Kontexte zu definieren. Ein gängiger Ansatz besteht darin, sich auf die Branchenzugehörigkeit eines Unternehmens zu konzentrieren. Ein Marketingunternehmen mit Sitz in den Vereinigten Staaten wird beispielsweise anderen Bedrohungen ausgesetzt sein als ein Energieunternehmen in Asien.

Verringerung von Falsch-Positiven

Eine inhärente Schwierigkeit für Erkennungsingenieure besteht darin, Erkennungsmethoden zu definieren, die Bedrohungen erkennen, ohne die Analysten mit falsch positiven Ergebnissen zu überfordern. Nachstehend finden Sie ein hilfreiches Diagramm, das dieses Konzept veranschaulicht:

Die potenzielle Fehlerquote kann durch sorgfältige Entwicklung von Erkennungsregeln und strenge Tests dieser Regeln in komplexen Umgebungen verringert werden. Die Regeln sollten sowohl auf bekannte Bedrohungen als auch auf Grenzfälle und harmlose Beispiele geprüft werden.

So sollte beispielsweise eine Erkennungsregel, die nach bösartigen Makros in einem Microsoft Word-Dokument sucht, bösartige Makros konsistent erkennen, während sie bei normalen Dokumenten keine Fehlalarme erzeugt.

Benennungskonventionen

Sobald eine Bedrohung identifiziert ist und die Erkennungsregeln definiert und getestet wurden, werden sie in die Tools integriert, die SOC-Teams zur Überwachung von Netzwerken verwenden, und häufig mit anderen Sicherheitsteams geteilt. Die genaue Benennung und Beschreibung dieser Regeln kann eine Herausforderung sein - vor allem, wenn die Indikatoren, die sie erkennen, komplex oder undurchsichtig sind. Standardisierung ist hier wichtig, und Unternehmen können Standards identifizieren, die bei der Organisation und Kennzeichnung helfen, um die Verwaltung großer Erkennungsbibliotheken zu erleichtern.

Abschließende Überlegungen

Detection Engineering ist ein Eckpfeiler der modernen Cybersicherheit und bildet den Rahmen für die Identifizierung von und die Reaktion auf Bedrohungen. Da SOC-Teams die Informationen erhalten, die sie benötigen, um neue Bedrohungen zu erkennen und darauf zu reagieren, wird Detection Engineering auch in Zukunft eine wichtige Disziplin für die Aufrechterhaltung einer robusten Sicherheitsabwehr sein.

Entdecken Sie, wie OPSWAT's MetaDefender InSights Threat Intelligence Ihrer Organisation einen entscheidenden Vorteil verschaffen kann, wenn es um die Verhinderung von Cyberangriffen geht - sprechen Sie noch heute mit einem Experten.